Esta página fornece informações específicas sobre como a autenticação e a autorização funcionam em CXone Mpower. Se esta for a primeira vez que você trabalha com esses conceitos, primeiro você deve obter um entendimento básico das básico das ideias e terminologia de autenticação e autorização.

Depois de revisar este material, você estará pronto para:

- Configurar a Autenticação CXone Mpower usando um provedor de identidade integrado

- Configurar Autenticação CXone Mpower usando um provedor de identidade externo

Quando os usuários fazem login em qualquer suíte de aplicativos, incluindo CXone Mpower , essas duas etapas geralmente ocorrem na ordem mostrada:

- Autenticação-O usuário é quem eles afirmam ser?

- Autorização-O usuário autenticado deve ter o acesso que solicitou?

Todos os usuários devem ser autenticados e autorizados antes que possam acessar CXone Mpower .

Os usuários podem ser pessoas ou aplicativos. Por exemplo, chatbots e assistentes virtuais geralmente são executados por meio de uma conta de usuário. A maioria dos conjuntos de aplicativos usa os mesmos processos para usuários humanos e virtuais. Nestas páginas de ajuda on-line sobre autenticação e autorização, usamos o termo usuário para aplicar a pessoas e aplicativos. Se houver diferenças, elas são claramente explicadas.

A autenticação pode ser complicada de configurar e difícil de testar e validar. Para configurar a autenticação no CXone Mpower, você precisa entender:

-

Como funciona a autenticação no CXone Mpower

-

O provedor de identidade CXone Mpower integrado

-

Provedores de identidade externos

-

Diferenças entre autenticar usuários humanos e usuários de aplicativos

Você também precisa saber como funciona a autorização na plataforma CXone Mpower.

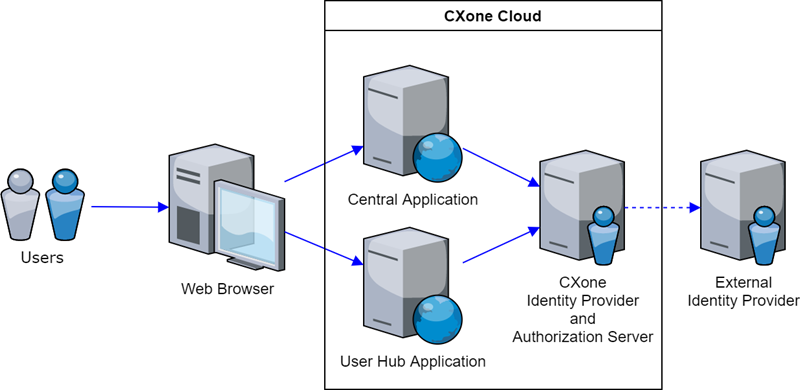

Esta ilustração mostra como o CXone Mpower autentica e autoriza usuários:

-

Um usuário acessa o CXone Mpower através de um navegador da web compatível.

-

O CXone Mpower solicita as credenciais de login do usuário.

-

O usuário fornece as credenciais.

-

OCXone Mpower verifica com um provedor de identidade (IdP). O CXone Mpower tem seu próprio IdP integrado, mas ele também pode funcionar como um IdP externo.

-

Depois que o usuário é autenticado, o Servidor de autorização do CXone Mpower permite o acesso à plataforma CXone Mpower. O CXone Mpower não é compatível com sistemas externos de autorização.

Autenticação usando o provedor de identidade integrado

O IdP CXone Mpower integrado autentica usuários com um nome de usuário e senha. Cada nome de usuário deve ser exclusivo para sua empresa. Opcionalmente, você pode adicionar autenticação multifator (MFA) para obter uma camada de segurança adicional.

Usuários do aplicativo

Às vezes os aplicativos precisam acessar os recursos e funcionalidades do CXone Mpower. I CXone Mpower trata esses aplicativos, como bots e assistentes virtuais interativos (IVAs), como usuários. Os usuários do aplicativo são suportados apenas com autenticação integrada. Além disso, os usuários do aplicativo não usam autenticadores de login. Em vez disso, eles usam chaves de acesso.

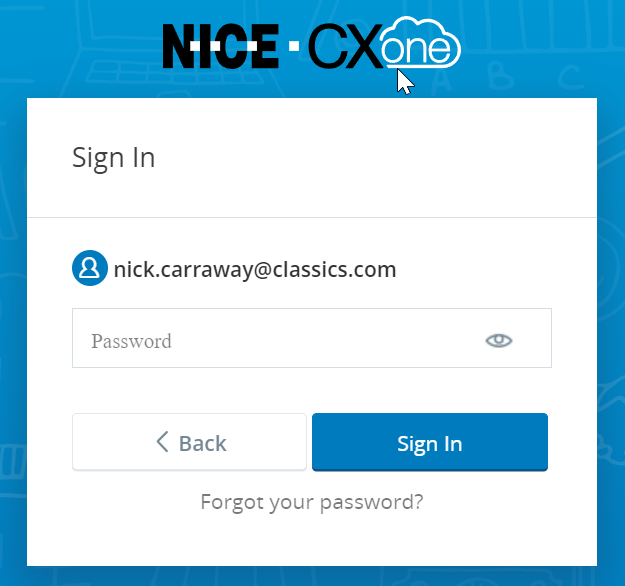

Login de usuário com autenticação integrada

Os usuários primeiro veem uma tela que solicita seu nome de usuário. Se o CXone Mpower não souber o nome de usuário, ele não consegue solicitar credenciais adicionais. O CXone Mpower só pode solicitar senhas ou tokens MFA quando souber qual usuário está fazendo login.

Depois que o usuário inserir seu nome de usuário e clicar em PRÓXIMO, uma nova janela solicitará a senha do usuário. Assim que o usuário digitar a senha correta e clicar em Entrar, o CXone Mpower autentica o usuário e concede acesso ao sistema.

Esta janela parece um pouco diferente para

Gerenciamento de senhas com autenticação integrada

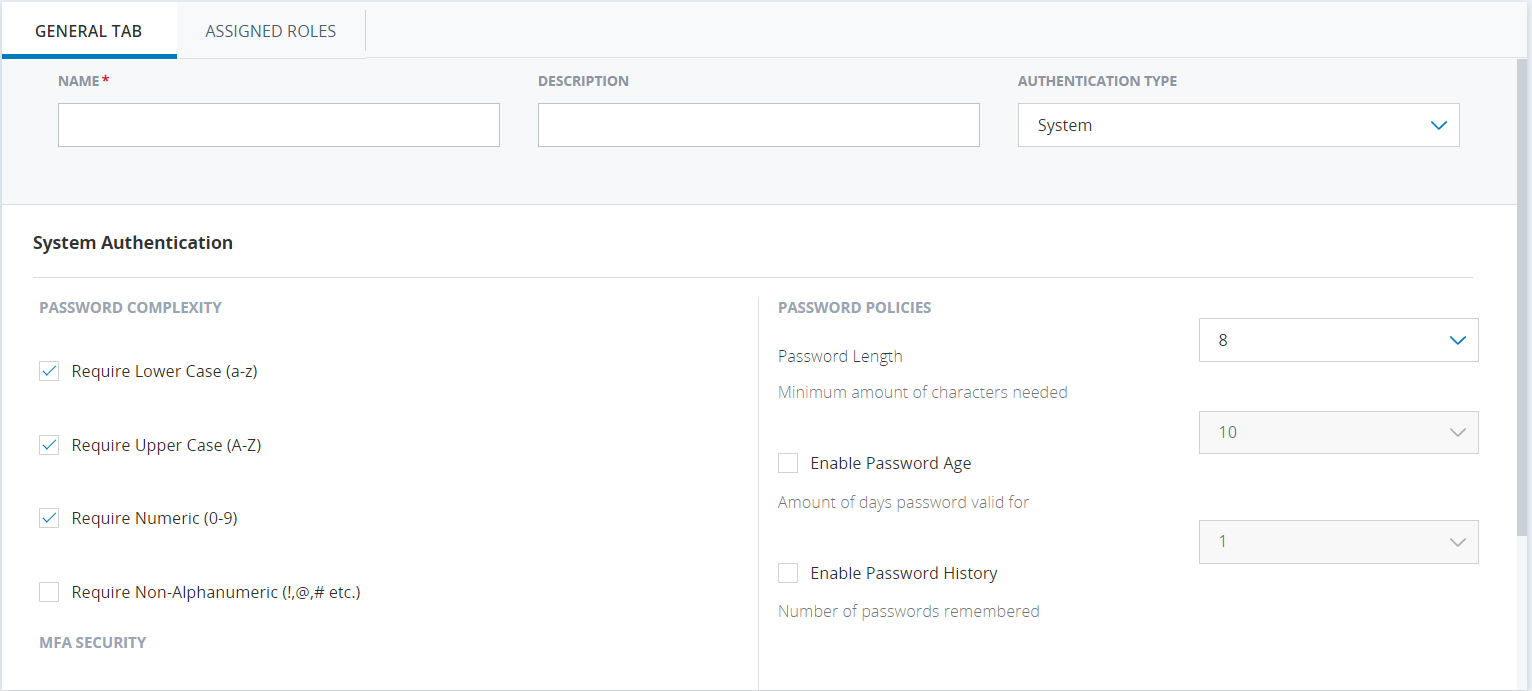

Os critérios de senha podem ser personalizados com autenticadores de autenticadores de login. Com um autenticador de login, você pode controlar:

-

Número de caracteres necessários em uma senha

-

Tipos de caracteres necessários em uma senha

-

Número de dias antes que o usuário precise redefinir sua senha

-

Número de tentativas de senha errada permitidas antes que a conta seja bloqueada

-

Número de senhas que CXone Mpower lembra, o que impede que os usuários reutilizem essas senhas

As senhas não são visíveis em CXone Mpower . Para privacidade e segurança, as senhas são mantidas internamente e só podem ser alteradas usando um fluxo de senha esquecida ou reenviada. Os usuários podem usar o link na tela de login de senha e seguir as instruções na tela. Os usuários receberão um e-mail notificando que a senha deles foi alterada.

CXone Mpower vem com um autenticador de login padrão que você pode usar se não precisar de autenticadores de login personalizados. Você ainda deve atribuir este autenticador padrão ao

Você pode configurar quantos autenticadores de login personalizados desejar. Por exemplo, você pode exigir senhas mais complexas para usuários que tenham acesso a informações valiosas. Sempre que você quiser tornar um requisito de autenticação diferente para uma conta de usuário, precisará criar um novo autenticador de login. As alterações nos autenticadores se aplicam aos usuários atribuídos na próxima vez que eles fizerem login.

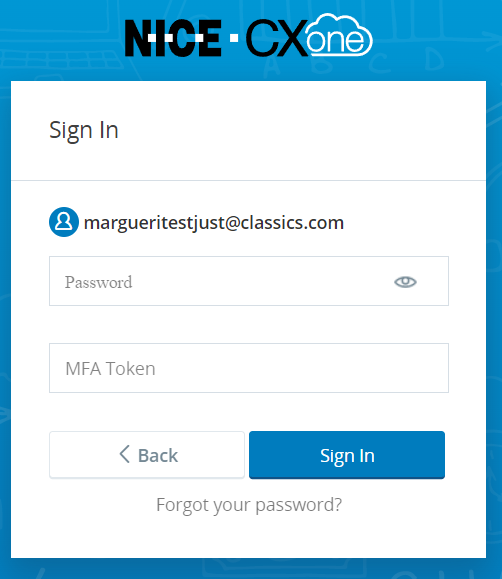

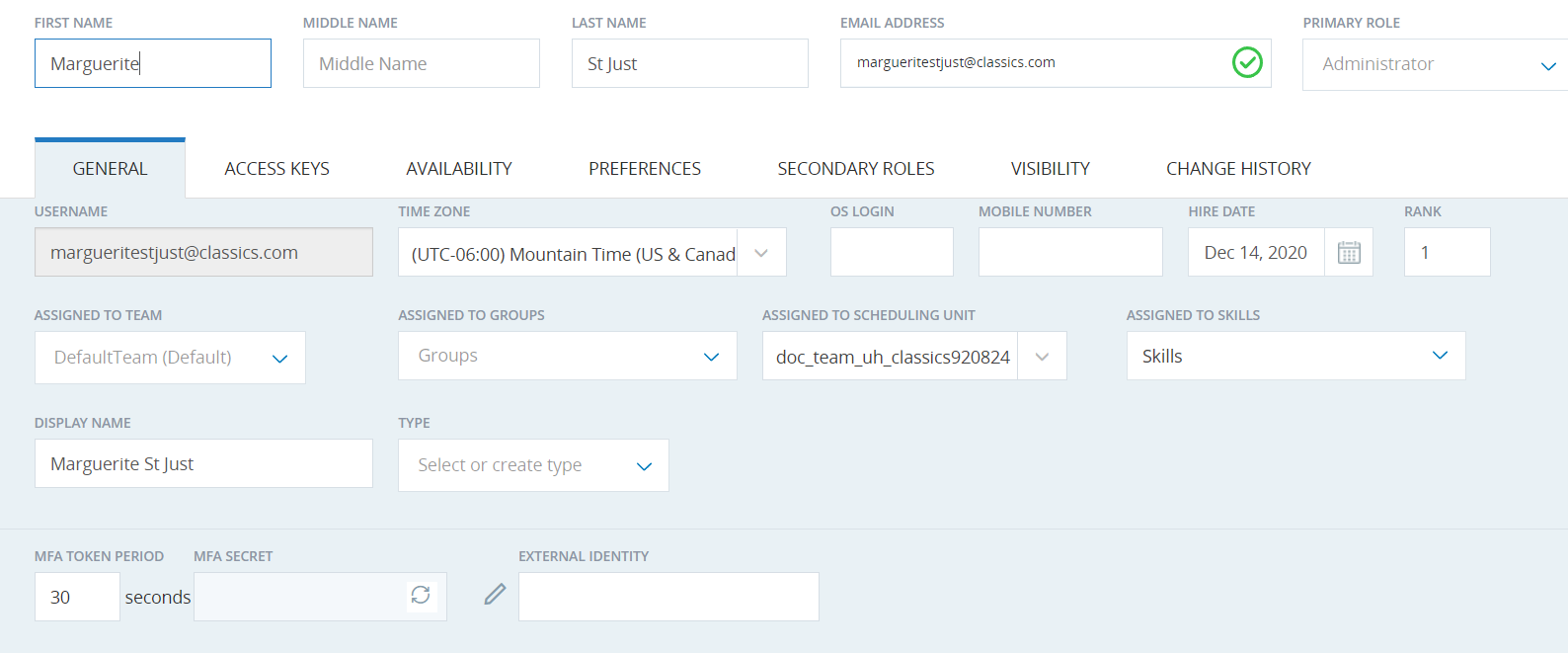

Você também pode configurar a multifator (MFA) com autenticadores de login personalizados. A MFA aumenta sua segurança adicionando outra camada de autenticação. Por exemplo, você pode fazer com que seus usuários se autentiquem com um nome de usuário e senha. Em seguida, você pode fazer com que eles se autentiquem novamente com um código enviado para seus dispositivos móveis. Esses códigos são normalmente conhecidos como tokens MFA, mesmo quando um token físico não está envolvido.

CXone Mpower suporta os dois principais tipos de MFA:

- Baseado em tempo normalmente usado por autenticadores de software, como Google

- Baseado em contador normalmente usado por tokens de hardware

Você pode habilitar a MFA para autenticadores de login com uma única caixa de seleção. No entanto, as informações específicas sobre usuários, suas configurações de MFA e suas identidades são mantidas na conta individual do funcionário.

Os autenticadores de login são atribuídos a funções. Isso significa que o método de autenticação de um funcionário depende da função atribuída a ele.

Autenticação usando um provedor de identidade externo

Ao entrar em um sistema com uma conta de outro site, você está usando autenticação externa. Por exemplo, você pode fazer login em um aplicativo em seu telefone com sua conta do Google.

A autenticação externa, às vezes chamada de federação, usa um provedor de identidade externo (IdP) para ajudar a autenticar usuários. O IdP externo trabalha com o CXone Mpower IdP para autenticar o usuário. Para trabalhar em conjunto, ambos os IdPs contam com protocolos de autenticação .

IdPs externos

CXone Mpower oferece suporte a provedores de identidade de serviços hospedados e em nuvem.

Você deve estar familiarizado com seu provedor de identidade. Caso contrário, trabalhe com a equipe da sua empresa que gerencia a autenticação. Configurar a federação pode ser difícil se as pessoas certas não estiverem envolvidas. Sua organização pode ter estabelecido processos para integrar sistemas como CXone Mpower com seu provedor de identidade. Seguir esses processos e atender às suas necessidades específicas de segurança é sua responsabilidade. A equipe NiCE para CXone Mpower está aqui para apoiá-lo ao longo do caminho.

Protocolos de autenticação

Fluxos iniciados por IdP se aplicam a aplicativos individuais, e não ao pacote CXone Mpower inteiro. Por exemplo, você pode usar esse fluxo para iniciar os principais aplicativos da interface do usuário, mas não pode usá-lo para iniciar outros aplicativos, como o Studio. Para o pacote inteiro funcionar perfeitamente, o fluxo iniciado por SP é necessário.

Os protocolos de autenticação estabelecem comunicação e confiança entre diferentes IdPs. CXone Mpower suporta um protocolo de autenticação chamado SAML 2.0 .

SAML 2.0 é uma tecnologia estabelecida e é amplamente utilizada do que tecnologias mais recentes, como OpenID Connect . Ele oferece suporte ao fluxo de autenticação iniciado pelo provedor de serviços (SP). Este é um fluxo familiar e o modelo usado por muitos aplicativos e sites. A experiência do usuário é:

- Os usuários inserem suas credenciais em CXone Mpower (ou seja, eles fazem login).

- CXone Mpower usa seu IdP integrado para se comunicar com seu IdP externo para verificar a identidade do usuário.

- CXone Mpower usa sua autorização integrada para verificar os níveis de acesso do usuário autenticado.

- CXone Mpower fornece acesso correto ao usuário autenticado e autorizado.

SAML 2.0 também oferece suporte a um fluxo iniciado por IdP menos comum. Nesse fluxo, seu usuário insere suas credenciais com seu IdP. Em seguida, o IdP lança CXone Mpower .

Para SAML 2.0, o CXone Mpower permite apenas assinar a mensagem/resposta, não a declaração.

Seus usuários podem estar familiarizados com um ou ambos os fluxos de autenticação. Se você usar SAML 2.0 , fique atento às limitações apresentadas por cada fluxo. Estes são discutidos mais na próxima seção.

CXone Mpower não suporta criptografia adicional oferecida por alguns protocolos de autenticação.

Avalie a combinação

o CXone Mpower suite não suporta todas as combinações de aplicativo, IdP externo e protocolo de autenticação. Em alguns casos, o suporte não existe. Em outros casos, há limitações com soluções alternativas. É difícil mostrar possíveis problemas para cada combinação e cenário, portanto, você deve fazer uma configuração de teste com seu provedor de identidade. Seu teste deve levar em consideração seus diferentes casos de uso e fluxos de usuários. A tabela a seguir pode ajudar a orientar sua avaliação.

| CXone MpowerInscrição | IDP externo | Protocolo de autenticação | Limitações e soluções alternativas |

|---|---|---|---|

| CXone Mpower Plataforma e todos os aplicativos | Todos | Todos | Não suporta criptografia de declarações. |

| CXone Mpower Plataforma e todos os aplicativos | Todos | SAML 2.0 | Apenas a assinatura de mensagens é suportada. O certificado público deve ser incluído na resposta. |

| Plataforma CXone Mpower | Todos | OpenID Connect | Sem suporte. |

Somente os aplicativos web principais aceitam o fluxo do SAML 2.0 iniciado por IdP. Os usuários que precisarem acessar o Studio ou os diversos aplicativos de agente deverão usar a autenticação integrada ou um fluxo iniciado por SP.

Estabelecer confiança

Os provedores de identidade devem confiar uns nos outros antes de poderem se comunicar. Cada provedor deve ter informações sobre o outro. Quais informações são necessárias depende do protocolo de autenticação. A forma como as informações são obtidas depende do IdP.

Existem vários parâmetros de configuração usados para estabelecer confiança com SAML 2.0 . Trabalhe com o seu Representante de contas para usar esses parâmetros para criar um relacionamento confiável entre seu usuário![]() Alto nível de agrupamento organizacional usado para gerenciar o suporte técnico, cobrança e configurações globais para o seu sistema CXone Mpower. CXone Mpower e seu IdP externo.

Alto nível de agrupamento organizacional usado para gerenciar o suporte técnico, cobrança e configurações globais para o seu sistema CXone Mpower. CXone Mpower e seu IdP externo.

|

campo |

Detalhes |

|---|---|

| ID da entidade |

Um ID exclusivo global pré-preenchido e não editável que seu IdP externo pode exigir que você insira ao usar o SAML 2.0 protocolo. O IdP o inclui como o ID da entidade do emissor no SAML 2.0 mensagem de solicitação. Alguns IdPs, incluindo Okta e OneLogin, não exigem que você configure o ID da entidade no sistema deles. Outros, incluindo Salesforce, fazem. |

|

URL do terminal |

O URL do terminal fornecido pelo seu IdP. |

| URL de afirmação |

Um URL pré-preenchido e não editável que seu IdP precisa para configurar qualquer SAML 2.0 fluxo. Ele serve como um URL de terminal para receber e analisar uma asserção de autenticação. Você deve inserir esse ID na sua configuração de IdP, geralmente no campo URL do ACS. Alguns IdPs chamam isso de algo diferente de ACS. Por exemplo, no modelo Okta SAML 2.0, você insere esse URL no campo URL de logon único. |

| Certificado do Provedor de Identidade | Seu IdP fornecerá um certificado de segurança. |

Autenticação de aplicativos

Usuários e aplicativos são autenticados de maneiras muito semelhantes. A principal diferença é que os aplicativos são autenticados com uma chave de acesso enquanto os usuários são autenticados com um nome de usuário e senha. Ao contrário dos usuários, os aplicativos não precisam interagir por meio de um navegador. Eles podem funcionar em um ambiente de back-office.

Você pode criar

Autorização no CXone Mpower

A autorização é o processo de verificar quais recursos um usuário tem permissão para acessar. Os recursos podem incluir aplicativos, arquivos e dados. Você pode definir o acesso dos usuários aos recursos com

O método de autenticação de um usuário não afeta a autorização. CXone Mpower usa o mesmo processo de autorização para todos os usuários. Não importa se são autenticados com chaves de acesso ou senhas.