Dieses Thema enthält Richtlinien zum Konfigurieren der Avaya TSAPI-Schnittstelle mit DMCC für CXone Mpower Real-Time Third Party Telephony Recording (Multi-ACD).

Die unterstützten Avaya AES TSAPI-Versionen sind 8.1.3, 10.1, 10.2.

Der Avaya-Standort-Engineer ist für alle Verfahren in der Avaya-Umgebung verantwortlich. Die in diesem Abschnitt beschriebenen Verfahren stellen lediglich Empfehlungen dar.

Folgen Sie diesen Schritten, um die Avaya TSAPI-Schnittstelle mit DMCC einzurichten

Schritt 1: Avaya AES TSAPI-Umgebung vorbereiten

Schritt 2: Avaya AES DMCC-Umgebung vorbereiten

Schritt 3: (Optional) Die zusätzliche Integration konfigurieren:

Schritt 4: Laden Sie die Wichtigen Daten für die Konnektivitätskonfiguration von Drittanbietern in eine CXone Mpower Excel-Konfiguration herunter und speichern Sie sie. Sie müssen die erforderlichen Informationen eingeben, bevor Sie fortfahren. Nachdem Sie alle erforderlichen Informationen eingegeben und Ihre Umgebung für Real-Time Third Party Telephony Recording (Multi-ACD) vorbereitet haben, müssen Sie die Excel-Datei an Ihren NICE Professional Services-Vertreter senden.

Avaya AES TSAPI-Umgebung vorbereiten

Sie müssen den Avaya AES TSAPI-Server konfigurieren, bevor Sie Real-Time Third Party Telephony Recording (Multi-ACD) konfigurieren.

Die unterstützten Avaya AES TSAPI-Versionen sind 8.1.3, 10.1, 10.2.

Führen Sie die folgenden Schritte aus, um die Avaya AES TSAPI-Umgebung vorzubereiten:

Schritt 1: TSAPI-Lizenz und -Status überprüfen

Schritt 2: AES-Umgebung vorbereiten

Schritt 3: Benutzer hinzufügen

Schritt 5: Sichere Verbindung über VPN erstellen

Schritt 1: TSAPI-Lizenz und -Status überprüfen

Bevor Sie die Avaya TSAPI-Schnittstelle konfigurieren, müssen Sie überprüfen, ob der Avaya TSAPI Service läuft und die Lizenz gültig ist.

So überprüfen Sie den TSAPI Service und Status:

-

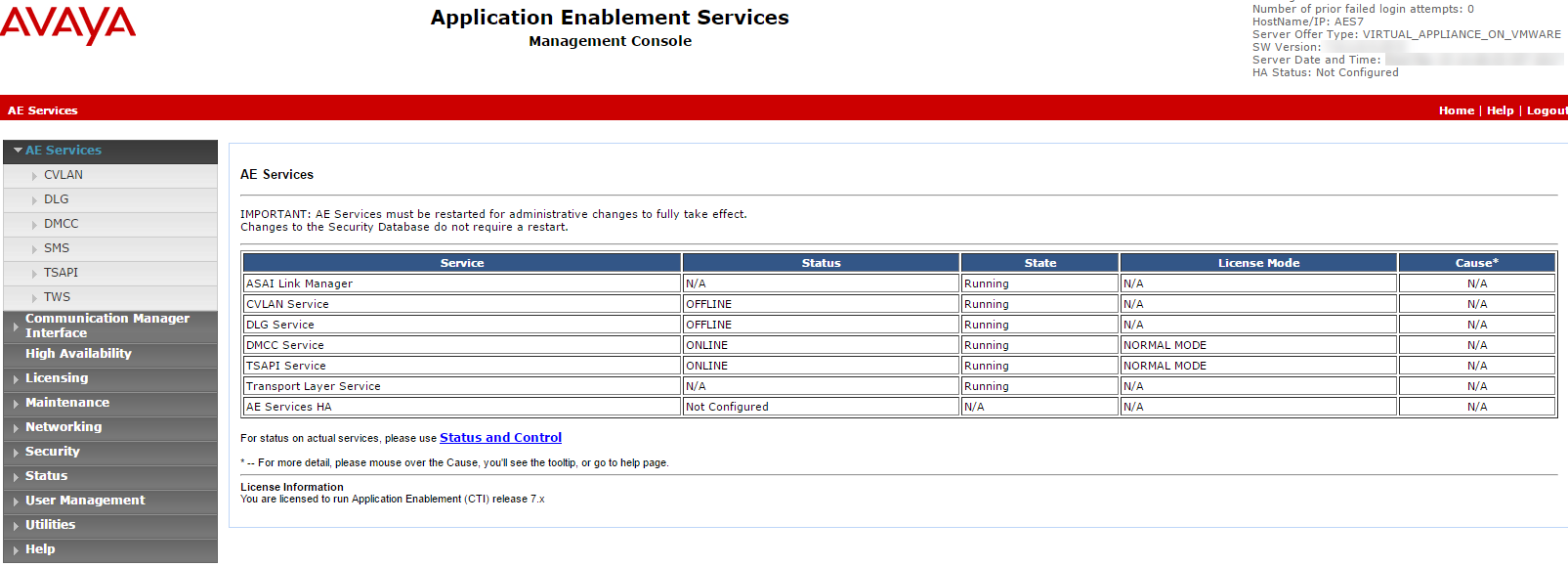

Melden Sie sich beim AES-Server an. Die Seite "Application Enablement Services" wird angezeigt.

-

Wählen Sie im Menü AE Services.

-

Überprüfen Sie Folgendes:

-

Die Spalte Status für den TSAPI Service enthält den Wert Online und der Zustand (State) ist Running (Wird ausgeführt).

-

In der Spalte Licensed Mode (Lizenzierter Modus) wird Normal Mode (Normaler Modus) angezeigt.

-

Schritt 2: AES-Umgebung vorbereiten

Ein Avaya-Standort-Engineer ist für alle Verfahren in der Avaya-Umgebung verantwortlich. Diese Verfahren sind lediglich als Empfehlung zu verstehen!

In einer AES-Umgebung muss der AES-Administrator die AES-CTI-Verbindungen vorbereiten.

So konfigurieren Sie den Switch in AES (allgemeine Richtlinien):

-

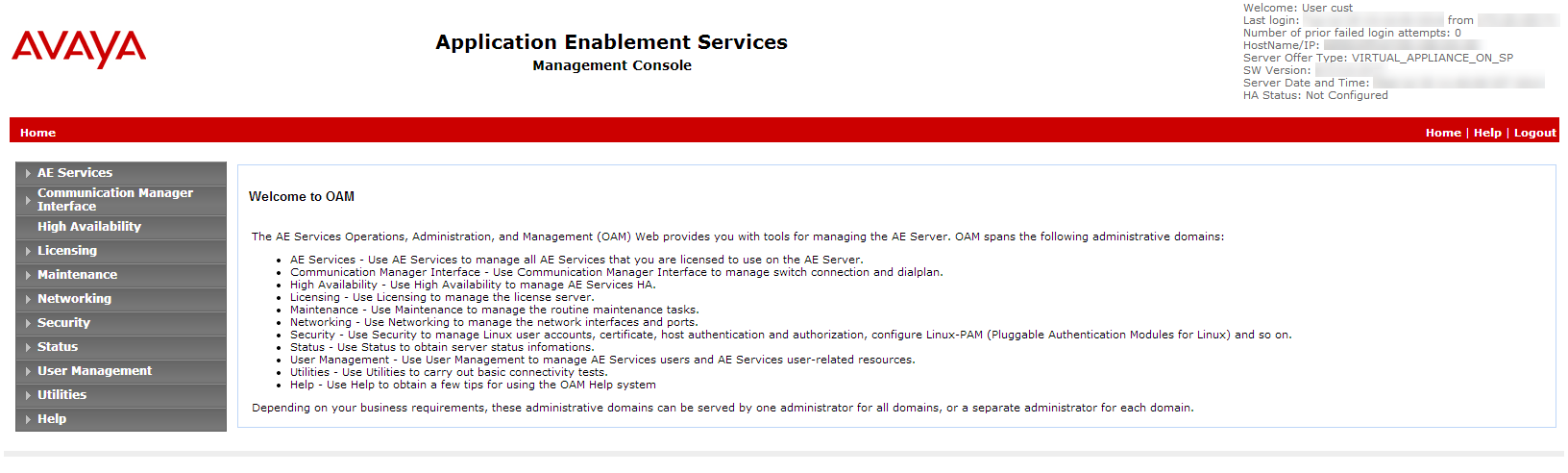

Rufen Sie die AES-Webseite auf und melden Sie sich an.

-

Geben Sie Benutzername und Passwort ein. Klicken Sie auf Anmelden. Es wird die Startseite angezeigt.

-

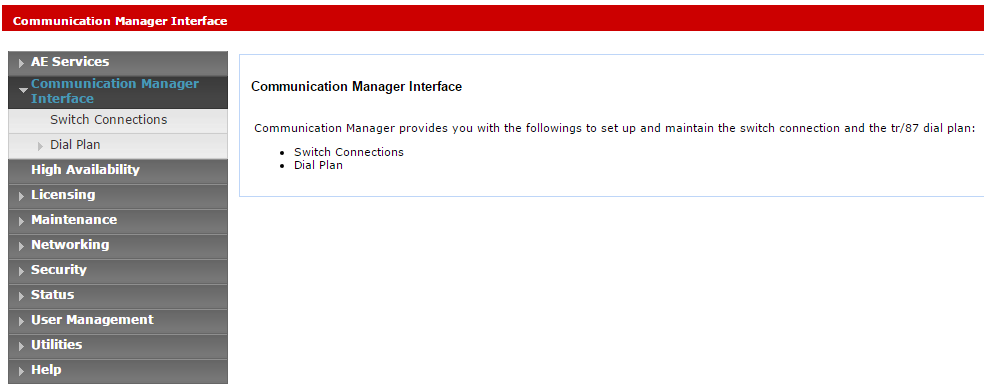

Klicken Sie im Menü auf Communication Manager Interface.

-

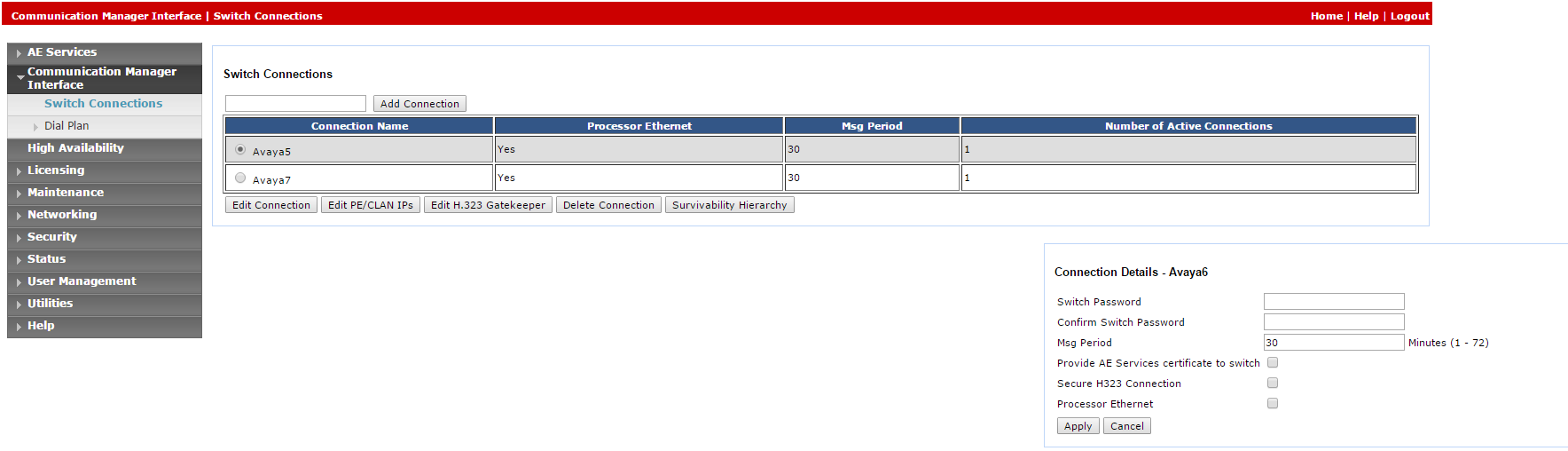

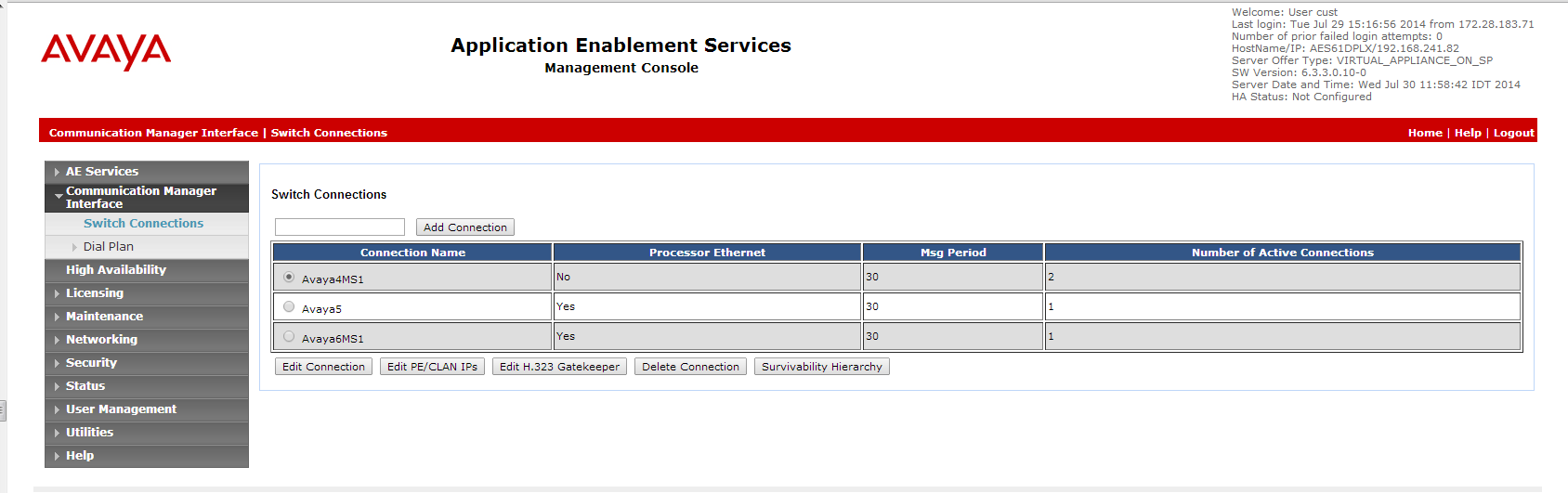

Wählen Sie Switch Connections (Switch-Verbindungen) aus.

-

Fügen Sie im Fenster "Switch Connections" den Namen des Switch hinzu und klicken Sie auf Add Connection (Verbindung hinzufügen). Das Fenster "Connection Details" (Verbindungsdetails) für den neuen Switch wird angezeigt.

-

Geben Sie in das Feld Switch Password das Passwort für den Switch ein. Das Switch-Passwort muss 12–16 alphanumerische Zeichen enthalten und mit dem Passwort identisch sein, dass im Communication Manager dem AES-Service zugewiesen wurde.

-

Geben Sie das Switch-Passwort zur Bestätigung noch einmal in das Feld Confirm Switch Password ein.

-

Wenn Ihr Communication Manager Processor Ethernet unterstützt, wählen Sie Processor Ethernet aus.

-

Klicken Sie auf Übernehmen. Das Fenster "Switch Connections" (Switch-Verbindungen) wird angezeigt.

-

-

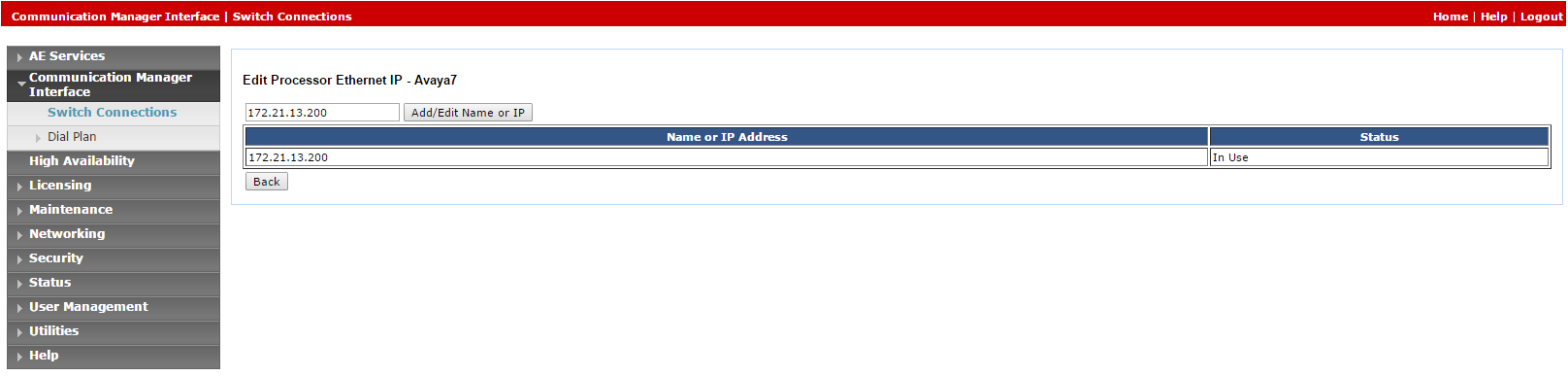

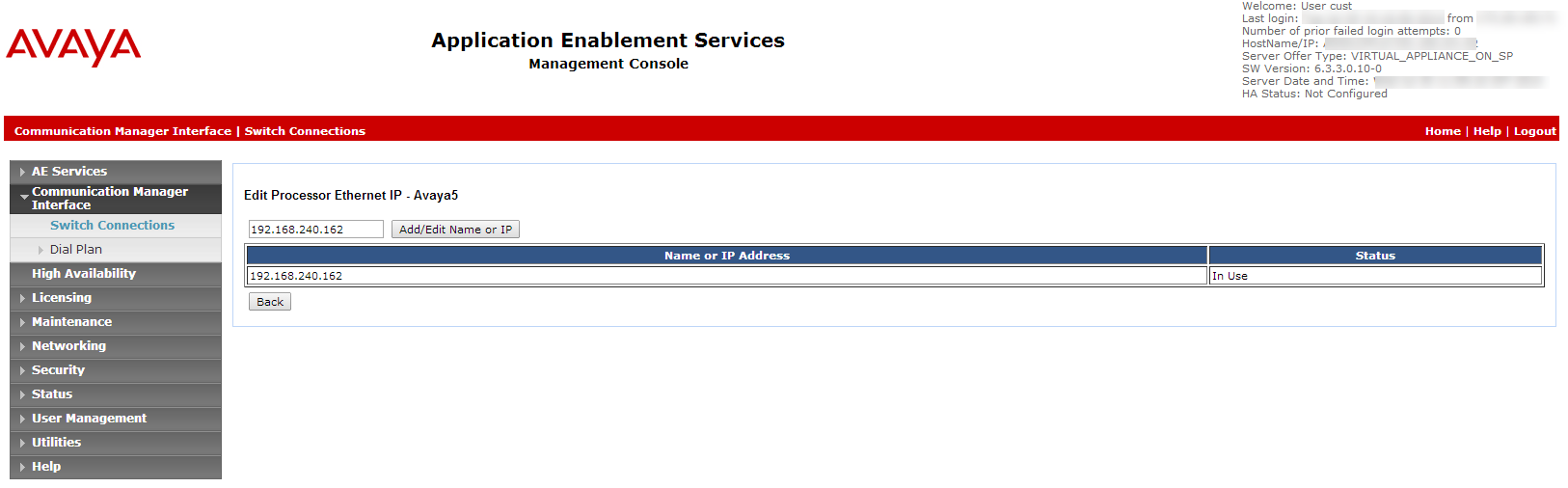

Klicken Sie auf Edit PE/CLAN IPs. Das Fenster "Edit Processor Ethernet IP" (Processor-Ethernet-IP-Adresse bearbeiten) wird angezeigt.

-

Geben Sie in das dafür vorgesehene Feld die IP-Adresse des Processor Ethernet/CLAN-Boards ein und klicken Sie dann auf Add/Edit Name or IP (Name oder IP-Adresse hinzufügen/bearbeiten).

-

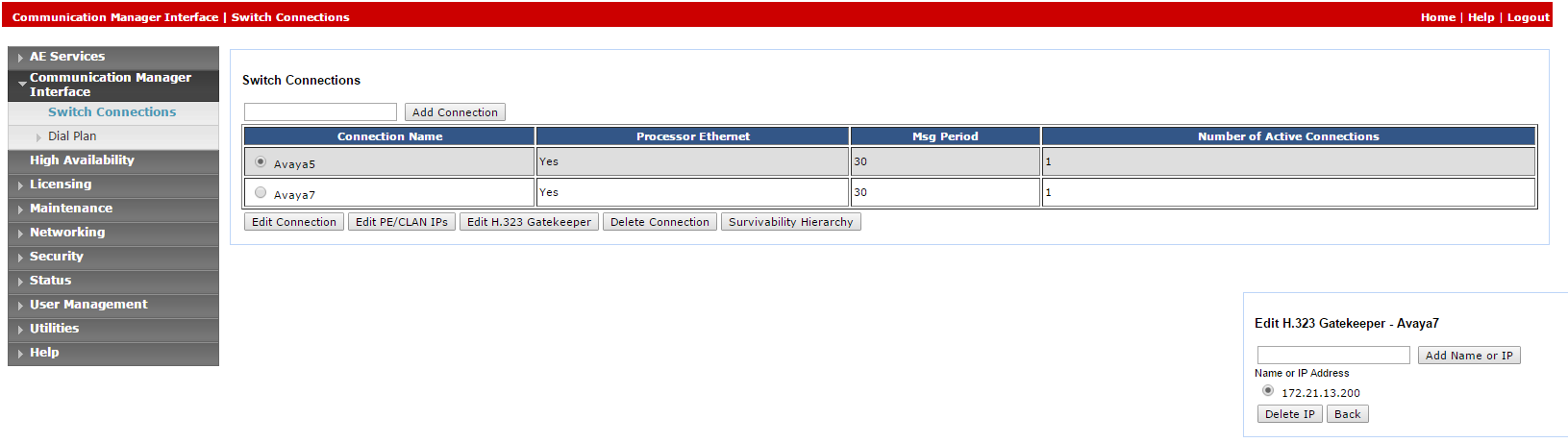

Klicken Sie im AES-Menü auf Switch Connections, um zum Fenster "Switch Connections" (Switch-Verbindungen) zurückzukehren.

-

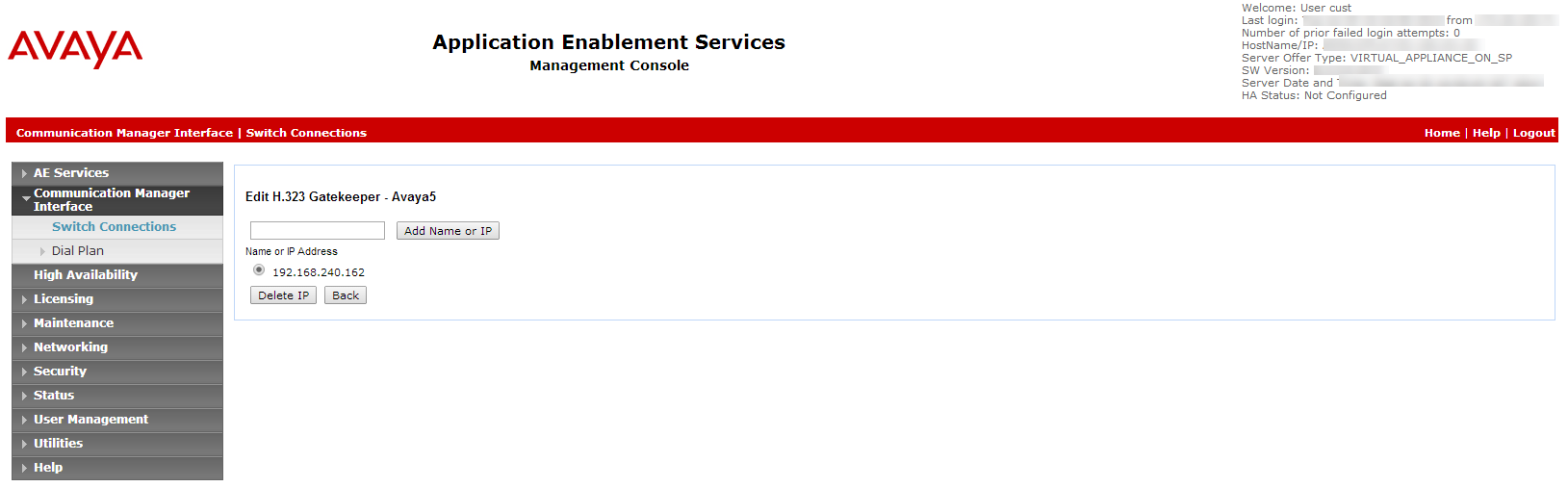

Klicken Sie auf Edit H.323 Gatekeeper. Das Fenster "Edit H.323 Gatekeeper" (H.323 Gatekeeper bearbeiten) wird angezeigt.

-

Geben Sie in das dafür vorgesehene Feld die IP-Adresse eines der Processor Ethernet/CLAN-Boards ein und klicken Sie auf Add Name or IP (Name oder IP-Adresse hinzufügen). Wiederholen Sie diesen Schritt für alle Processor Ethernet/CLAN-Boards.

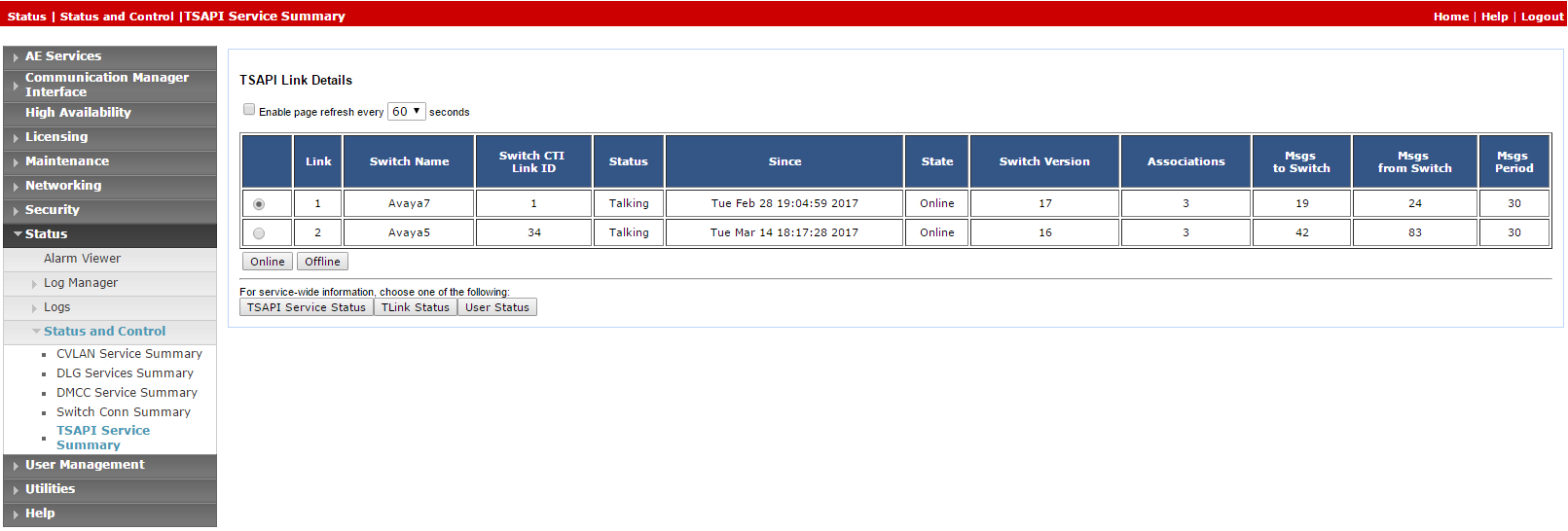

Nachdem der CTI-Link konfiguriert wurde, sollte der Administrator überprüfen, ob die AES-CTI-Linkverbindung aktiv und im Zustand "Talking" ist.

So verifizieren Sie den CTI-Link:

-

Wählen Sie auf der AES-Webseite Status > Status and Control > TSAPI Service Summary aus.

-

Überprüfen Sie, ob der Status für den relevanten AES-CTI-Link auf Talking eingestellt ist.

Schritt 3: Benutzer hinzufügen

Der Benutzer muss dem System über die Webseite hinzugefügt werden.

Dieses Verfahren muss zusammen mit einem Avaya-Administrator durchgeführt werden. Der AES-Administrator muss zunächst die AES-CTI-Linkverbindung vorbereiten.

Am Ende dieses Schrittes müssen Sie NiCE Professional Services Folgendes zur Verfügung stellen:

-

Benutzeranmeldeinformationen.

So fügen Sie einen Benutzer hinzu:

-

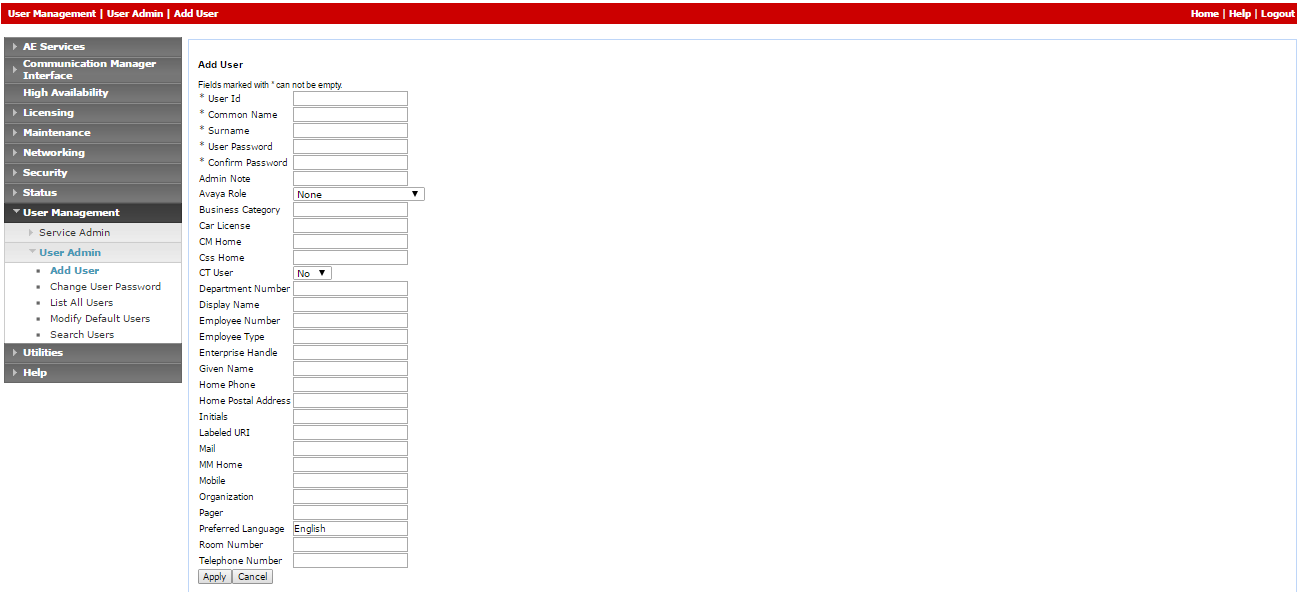

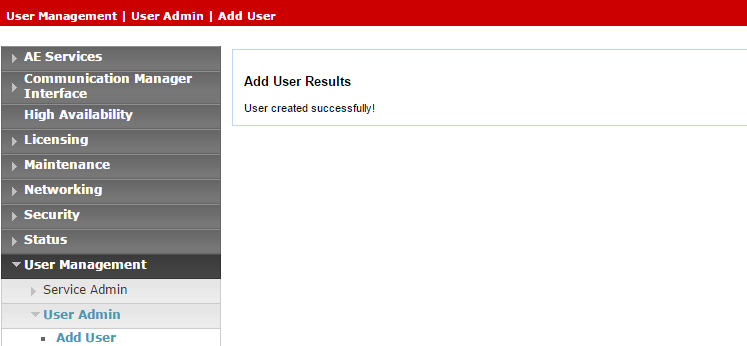

Gehen Sie im Menü "AE Services" zu User Management > User Admin (Benutzerverwaltung > Benutzer-Admin) und klicken Sie auf Add User (Benutzer hinzufügen).

-

Konfigurieren Sie im Fenster "Add User" (Benutzer hinzufügen) die erforderlichen Felder:

-

User Id (Benutzer-ID)

-

Common Name (Vorname)

-

Surname (Nachname)

-

User Password (Benutzerpasswort)

-

Passwort bestätigen

-

Ändern Sie die Einstellung CT User zu "Yes" (Ja).

-

-

Klicken Sie auf Apply (Übernehmen), um die Informationen zu speichern.

-

Speichern Sie die Benutzeranmeldeinformationen in der Excel-Datei. Sobald Sie alle notwendigen Angaben eingegeben und Ihre Umgebung vorbereitet haben, senden Sie die Excel-Datei an NiCE Professional Services.

-

Überprüfen Sie, ob die Meldung User created successfully (Benutzer erfolgreich erstellt) im Fenster "Add User Results" (Benutzer hinzufügen – Ergebnisse) angezeigt wird.

-

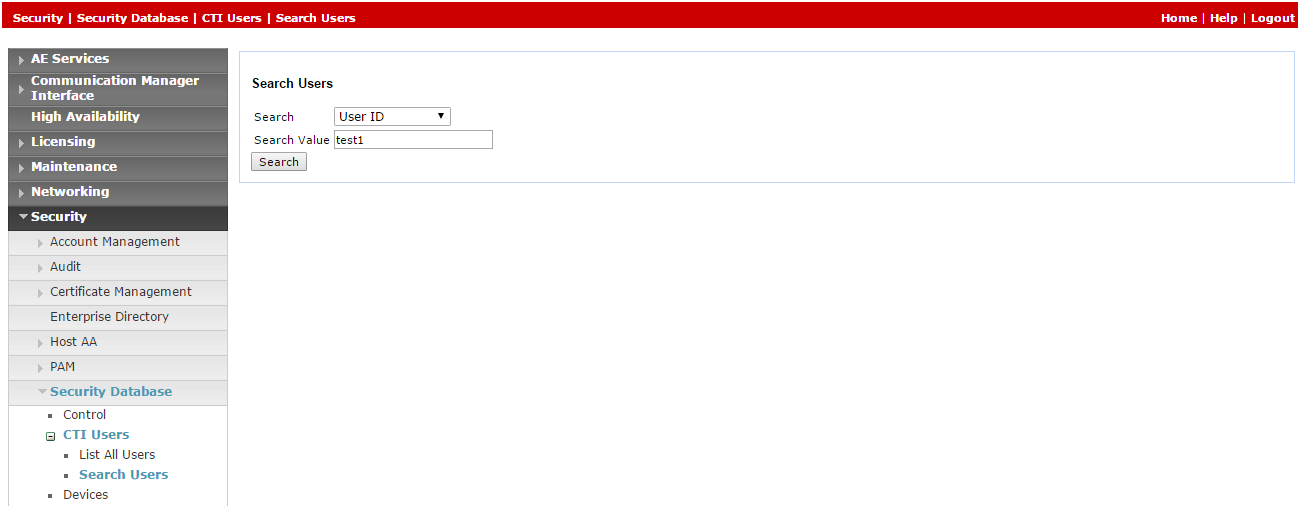

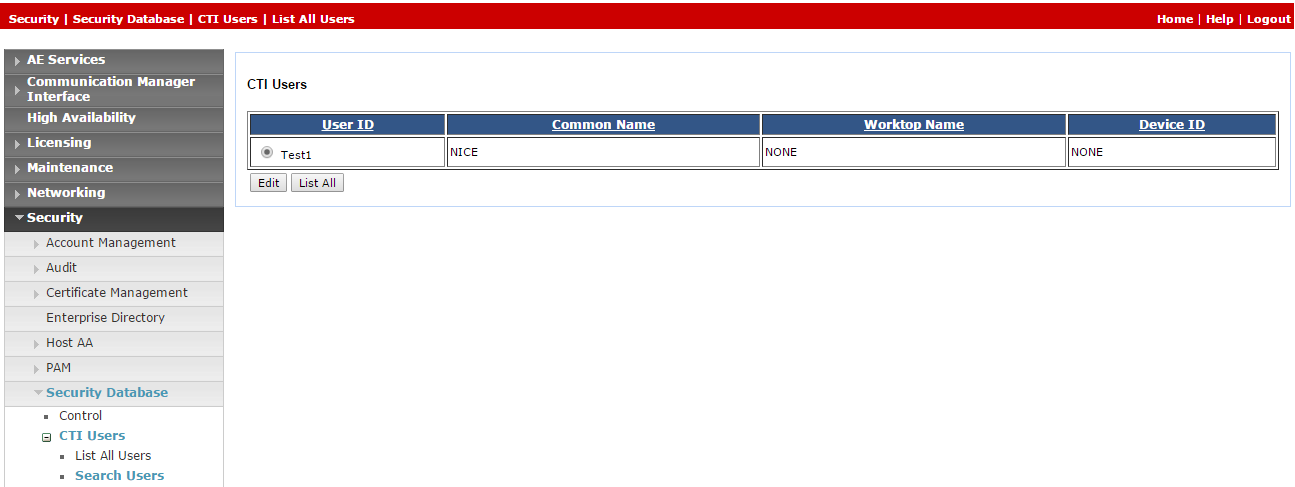

Ermöglichen Sie dem Benutzer die uneingeschränkte Überwachung aller Geräte:

-

Blenden Sie im Menü "AE Services" den Bereich Security > Security Database > CTI Users (Sicherheit > Sicherheitsdatenbank > CTI-Benutzer) ein und klicken Sie auf Search Users (Benutzer suchen).

-

Suchen Sie im Fenster "Search Users" (Benutzer suchen) nach dem Benutzer, den Sie zuvor erstellt haben.

-

Klicken Sie auf Suche. Der neue Benutzer wird angezeigt.

-

Auf Bearbeiten klicken.

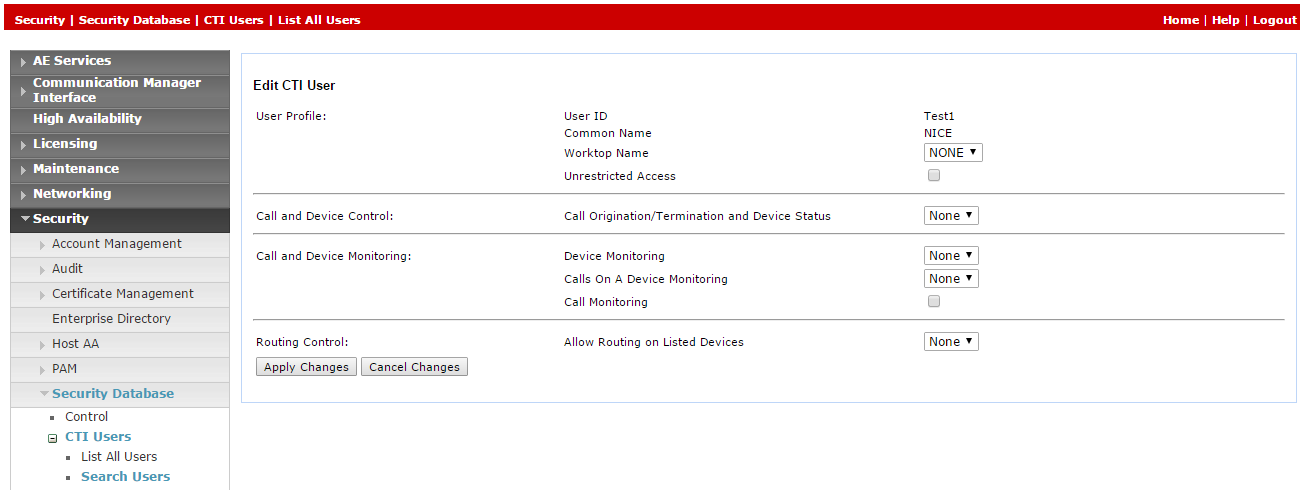

-

Wählen Sie im Fenster "Edit CTI User" (CTI-Benutzer bearbeiten) im Bereich User Profile (Benutzerprofil) die Option Unrestricted Access (Uneingeschränkter Zugriff) aus.

-

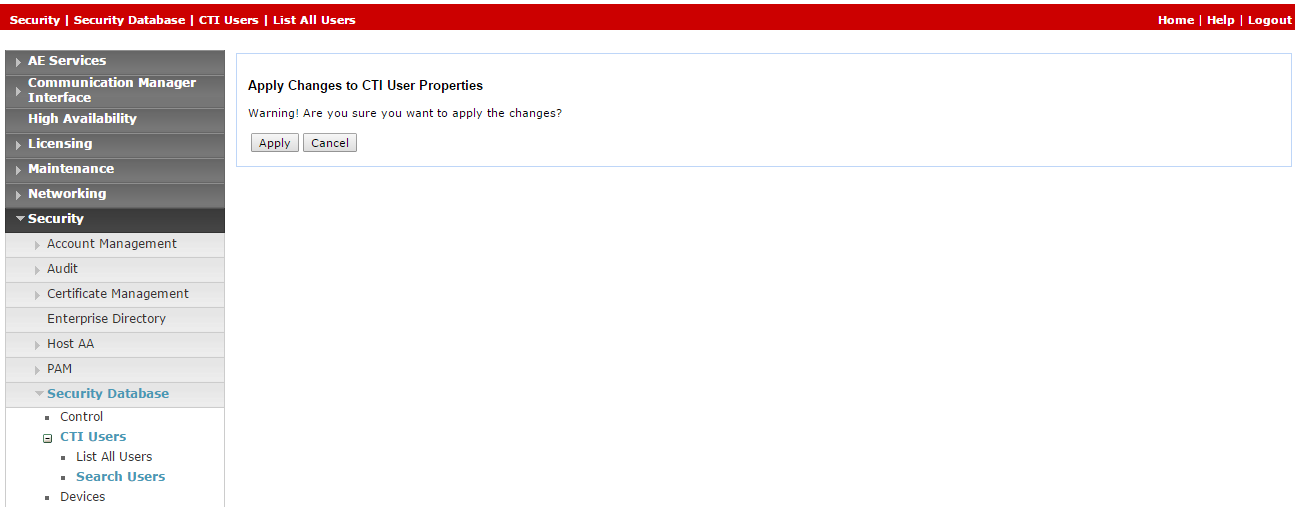

Klicken Sie auf Apply Changes (Änderungen übernehmen).

-

Klicken Sie im Fenster "Apply Changes to CTI User Properties" (Änderungen auf CTI-Benutzereigenschaften anwenden) auf Apply (Übernehmen).

-

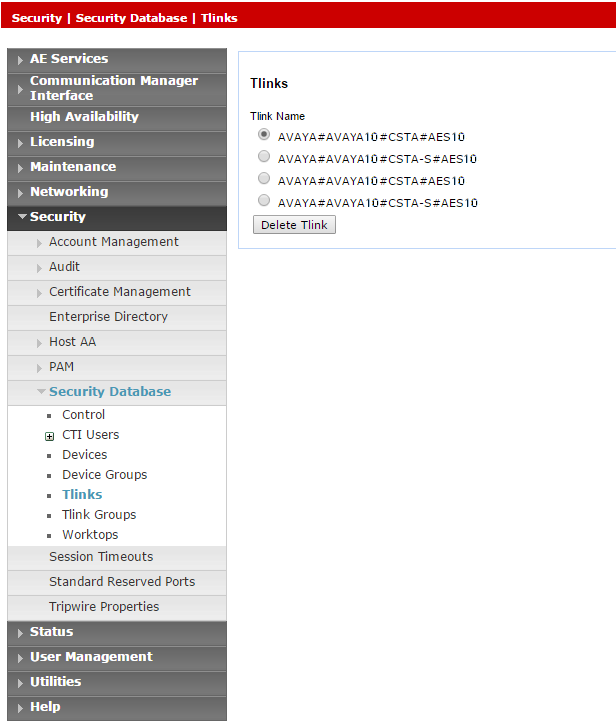

Schritt 4: Tlink überprüfen

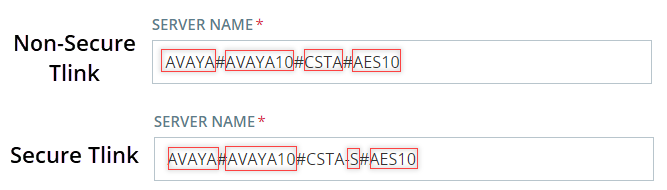

In der CTI Connection TSAPI-Konfiguration verwendet der Parameter "Server Name" den Tlink-Wert.

Am Ende dieses Schrittes müssen Sie NiCE Professional Services Folgendes zur Verfügung stellen:

-

Tlink-Name

So verifizieren Sie den Tlink:

-

Wählen Sie auf der AES-Webseite Security > Security Database > Tlinks (Sicherheit > Sicherheitsdatenbank > Tlinks).

Die Liste der Tlinks erscheint in der Spalte "Tlink Name". Wenn an Ihrem Standort mehr als ein Tlink verwendet wird, achten Sie darauf, den richtigen für den Switch auszuwählen.

Der Tlink besteht aus folgenden Segmenten:

-

AVAYA – Anbieter

-

# – Trennzeichen

-

AVAYA10 – Switch/Verbindungsname (wie unter Communication Manager Interface> Switch Connections definiert)

-

CSTA/CSTA-S – Nicht sicheres/sicheres Portal

-

AES10 – AES-Servername

-

-

Speichern Sie den richtigen Tlink-Namen in der Excel-Datei. Sobald Sie alle notwendigen Angaben eingegeben und Ihre Umgebung vorbereitet haben, senden Sie die Excel-Datei an NiCE Professional Services.

-

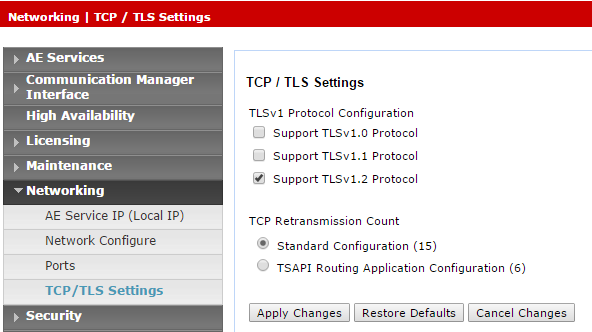

Wenn Sie den sicheren Tlink verwenden, stellen Sie sicher, dass die TLS-Version in AES konfiguriert ist. Gehen Sie zu Networking > TCP/TLS Settings (Netzwerk > TCP/TLS-Einstellungen).

-

Standardmäßig ist ist nur Support TLSv1.2 Protocol aktiviert. TLSv1.2 Protocol wird als alleiniges Sicherheitsprotokoll unterstützt.

-

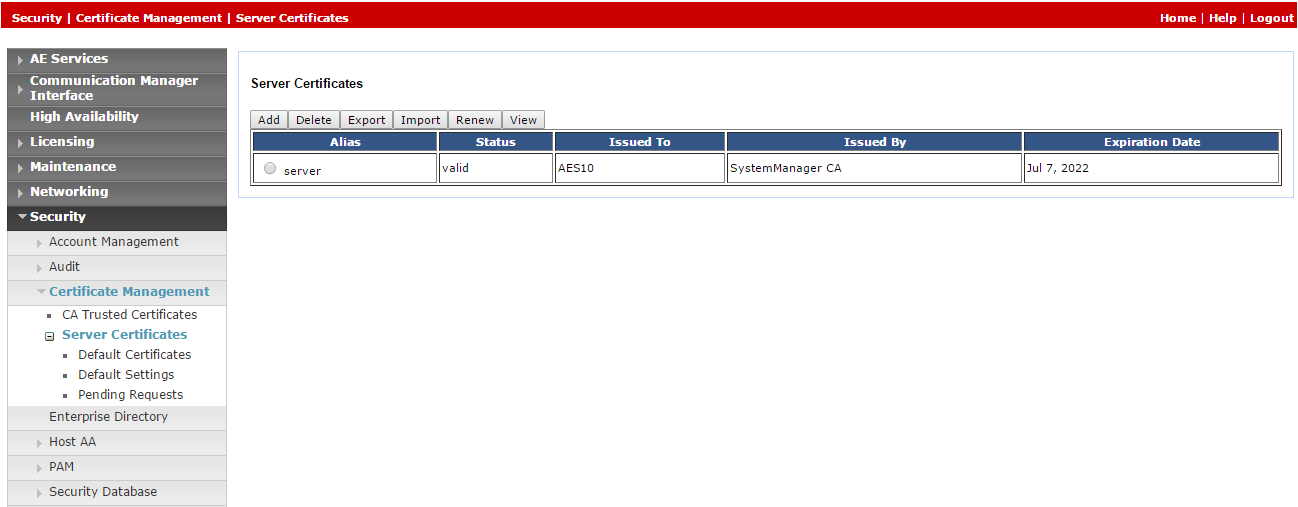

Da keine Standardzertifikate mehr bereitgestellt werden, muss der Avaya-Site-Techniker das entsprechende Zertifikat generieren und es in CXone Mpower in das Avaya-Telefoniesystem hochladen. Gehen Sie zu Security > Certificate Management > Server Certificates (Sicherheit > Zertifikatsverwaltung > Serverzertifikate).

-

Wählen Sie im Fenster "Server Certificates" in der Spalte Alias das Zertifikat aus und klicken Sie auf Export.

-

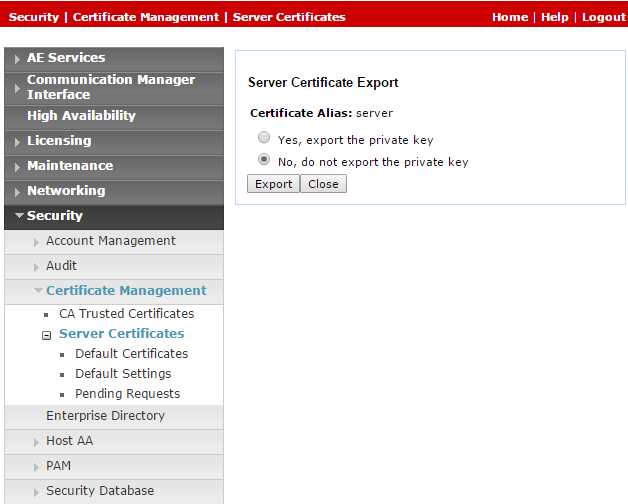

Stellen Sie sicher, dass im Fenster "Server Certificate" die Option No, do not export the private key (Nein, den privaten Schlüssel nicht exportieren) ausgewählt ist, und klicken Sie auf Export.

-

Laden Sie dieses exportierte Zertifikat in CXone Mpower in das Avaya-Telefoniesystem hoch.

Schritt 5: Sichere Verbindung über VPN erstellen

Dieser Schritt darf nur in Abstimmung mit NiCE Professional Services durchgeführt werden.

Am Ende dieses Schritts übermitteln Sie durch Ausfüllen des Formulars in der Excel-Datei Wichtige Daten für die Konfiguration der Drittanbieterkonnektivität in CXone Mpower die erforderlichen Details an NiCE Professional Services, das Sie beim Herstellen einer sicheren VPN-Verbindung mit CXone Mpower unterstützt.

Bei SIPREC-Umgebungen müssen die zusätzlichen Informationen im Formular eingegeben werden, damit der SBC eine Verbindung zwischen SIPREC und CXone Mpower herstellen kann.

-

NiCE Professional Services stellt Ihnen das VPN-Verbindungsformular zur Verfügung.

-

Geben Sie Ihre Details und die erforderlichen Informationen für Real-Time Third Party Telephony Recording (Multi-ACD) in das bereitgestellte Formular ein.

-

NiCE Professional Services koordiniert die Zusammenarbeit mit CXone Mpower-Teams, um sicherzustellen, dass alle Felder ordnungsgemäß ausgefüllt werden.

-

Beide Parteien müssen den Informationen im Formular zustimmen und diese miteinander abstimmen.

-

-

NiCE Professional Services plant einen gemeinsamen Anruf:

- zur Abstimmung des Formulars und der bereitgestellten Informationen mit Real-Time Third Party Telephony Recording (Multi-ACD).

-

zur VPN-Bereitstellung mit den CXone Mpower-Teams.

-

Sie richten Sie zwei VPNs ein: eines für Resilienz und eines für Failover.

-

Konfigurieren Sie das Routing, indem Sie BGP über VPN mit Real-Time Third Party Telephony Recording (Multi-ACD)-Firewalls einrichten, oder erstellen Sie statische Routen zu den bereitgestellten IP-Adressen.

-

Konfigurieren Sie NAT. Verwenden Sie NAT für Ihren Endpunkt hinter einer öffentlichen IP-Adresse, entweder über BGP oder mit statischem Routing.

-

Konfigurieren Sie die Firewall-Einstellungen:

-

Lassen Sie eingehenden Datenverkehr von den angegebenen IP-Adressen (2) an den CTI-Endpunkt zu.

-

Öffnen Sie die erforderlichen Ports. Weitere Informationen finden Sie unter Ports und Protokolle nach Anwendung.

-

Für Umgebungen mit hoher Verfügbarkeit müssen die oben in Schritt b genannten Ports für alle Server geöffnet sein, aktiv und im Standby-Modus.

-

-

NiCE Professional Services koordiniert die Zusammenarbeit mit CXone Mpower-Teams, um Folgendes zu erreichen:

-

zur Sicherstellung, dass das VPN-Formular korrekt ausgefüllt ist.

-

zur Vereinbarung eines Termins mit den CXone Mpower-Teams für die VPN-Bereitstellung und die Routing-Einrichtung.

-

Testen Sie den VPN-Tunnel, das Routing und die Konnektivität.

-

Avaya AES DMCC-Umgebung vorbereiten

In diesem Abschnitt wird beschrieben, wie Sie die Avaya Device Media Call Control (DMCC)-Umgebung für Real-Time Third Party Telephony Recording (Multi-ACD) vorbereiten.

Die unterstützten Avaya AES DMCC-Versionen sind 8.1.3, 10.1 und 10.2.

Der Avaya-Standort-Engineer ist für alle Verfahren in der Avaya-Umgebung verantwortlich. Die in diesem Abschnitt beschriebenen Verfahren stellen lediglich Empfehlungen dar.

Ausführliche Informationen zur Konfiguration des Avaya-Switch finden Sie in der Avaya-Dokumentation.

Arbeitsablauf

Folgen Sie diesem Arbeitsablauf, um die aktive Aufzeichnung von Avaya DMCC mit Real-Time Third Party Telephony Recording (Multi-ACD) einzurichten.

Bevor Sie mit diesem Arbeitsablauf beginnen, müssen Sie sicherstellen, dass die Komponenten am Standort konfiguriert wurden.

Schritt 1: Virtuelle Durchwahlen für die Erfassung von Audio konfigurieren

Schritt 2: SRTP konfigurieren

Schritt 3: Bereiten Sie Informationen für NiCE Professional Services vor

Bevor Sie beginnen

Bevor Sie die Avaya DMCC-Umgebung mit Multi-ACD (Open) integrieren, sammeln Sie die erforderlichen Informationen und geben Sie sie in die heruntergeladene Excel-Datei Wichtige Daten für die Drittanbieter-Konnektivitätskonfiguration in CXone Mpower ein. Sobald Sie alle notwendigen Angaben eingegeben und Ihre Umgebung vorbereitet haben, senden Sie die Excel-Datei an NiCE Professional Services.

Virtuelle Durchwahlen für die Erfassung von Audio konfigurieren

Verwenden Sie diese Verfahren, um den Avaya Communication Manager für einen Standort vorzubereiten, indem Sie virtuelle Durchwahlen für die Audioerfassung verwenden.

Wenn Sie virtuelle Erweiterungen zur Audioaufzeichnung verwenden, überprüfen Sie, ob Sie über genügend Lizenzen für NiCE CTI verfügen.

-

Melden Sie sich beim AES-Server an. Die Seite "Application Enablement Services" wird angezeigt.

-

Wählen Sie im Menü Licensing > WebLM Server Access (Lizenzierung > WebLM Server-Zugriff).

-

Melden Sie sich beim WebLM-Server an.

-

Wählen Sie im Bereich auf der linken Seite Licensed products > Application Enablement (Lizenzierte Produkte > Anwendungsaktivierung) und vergewissern Sie sich, dass genügend Lizenzen für DMCC DMC definiert sind.

Bevor der DMCC-Server die emulierten (virtuellen) Durchwahlen im Media Gateway registrieren kann, müssen Sie die Durchwahlen auf dem Switch definieren.

Jede virtuelle Durchwahl muss separat definiert werden und erfordert eine DMCC-Lizenz. Stellen Sie sicher, dass die Gesamtanzahl der DMCC-Lizenzen der maximalen Anzahl der Agenten entspricht, die gleichzeitig aktiv sein können. Die Anzahl der DMCC-Lizenzen sollte jedoch mindestens 20 % oberhalb des maximalen Anrufvolumens liegen.

Wenn Ihr Standort für Single Step Conference konfiguriert ist, müssen Sie die virtuellen Durchwahlen in AES in derselben Gruppe definieren wie die Durchwahlen, die über Single Step Conference überwacht werden. Andernfalls erhalten Benutzer uneingeschränkten Zugriff auf die Sicherheitsdatenbank.

So definieren Sie virtuelle Durchwahlen für die Aufzeichnung auf dem Switch:

-

Öffnen Sie auf dem Switch ein Konsolenfenster und geben Sie Folgendes ein:

-

Extension Type: 4624

Der Durchwahltyp 4624 repräsentiert alle Softphones.

-

IP Softphone: Y (Yes, Ja)

-

Sicherheitscode: Dies ist das Passwort für die Erweiterung. Es wird im Feld Gerätepasswort verwendet, wenn die Avaya DMCC-Schnittstelle unter Telefonie von Drittanbietern in CXone Mpower konfiguriert wird. Der Sicherheitscode muss für alle virtuellen Nebenstellen einheitlich sein.

-

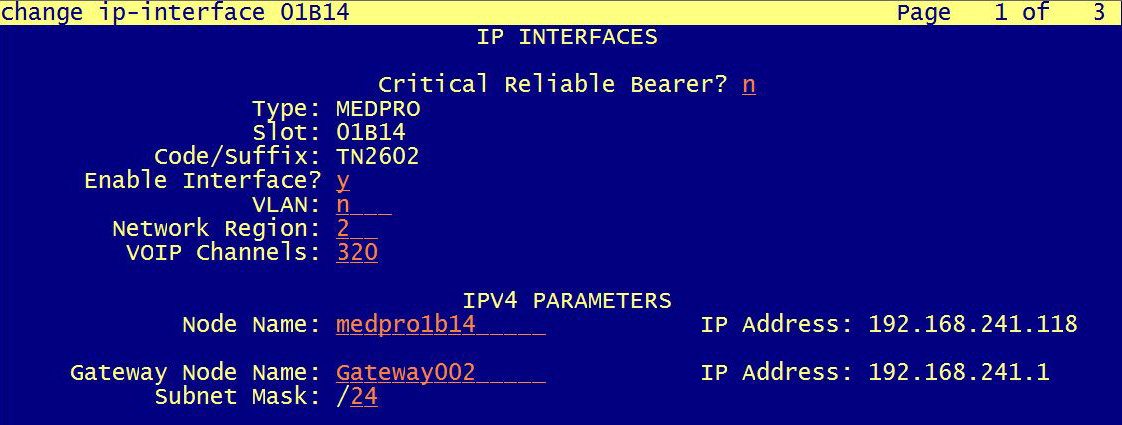

Der Avaya AES Server unterstützt bis zu 16 gleichzeitige C-LAN-Verbindungen. Dies ermöglicht dem AES-Server den Lastausgleich zwischen mehreren Verbindungen und einen C-LAN-Failover-Mechanismus.

Sie konfigurieren den symbolischen Namen bzw. den Verbindungsnamen auf dem Avaya AES Server. Der symbolische Name repräsentiert mehrere C-LANs an den Avaya Media Gateways. Dies ermöglicht dem aufzeichnenden System, Redundanz und Lastverteilung über mehrere C-LANs zu implementieren, indem mit dem symbolischen Namen kommuniziert wird. Mehrere C-LANs sind erforderlich, wenn mehr als 300 Avaya DMCC-Kanäle implementiert werden.

Der symbolische Name ist der Verbindungsname auf dem AES; die Groß- und Kleinschreibung ist zu beachten.

So konfigurieren Sie den symbolischen Namen:

-

Wählen Sie auf der AES-Webseite Communication Manager Interface > Switch Connections (Communication Manager-Schnittstelle > Switch-Verbindungen).

-

Wählen Sie den erforderlichen Verbindungsnamen aus und klicken Sie auf Edit PE/CLAN IPs (PE/CLAN IP-Adressen bearbeiten).

-

Geben Sie den Hostnamen oder die IP-Adresse des C-LAN oder/und PE für die AES-Konnektivität ein und klicken Sie dann auf Add/Edit Name or IP (Name oder IP-Adresse hinzufügen oder bearbeiten). Wiederholen Sie dies für jedes C-LAN oder PE, das mit dieser Verbindung verknüpft ist.

-

Klicken Sie im Fenster "Switch Connections" (Switch-Verbindungen) auf Edit H.323 Gatekeeper (H.323 Gatekeeper bearbeiten).

Um den symbolischen Namen zu verwenden, muss der H.323 Gatekeeper angegeben werden. Allein die C-LAN-Konfiguration ist nicht ausreichend. Die H.323 IP-Liste kann sich von der C-LAN IP-Liste unterscheiden.

-

Wählen Sie den erforderlichen Namen oder die IP-Adresse aus oder geben Sie den Hostnamen oder die IP-Adresse des H.323 Gatekeepers ein und klicken Sie auf Add Name or IP (Name oder IP-Adresse hinzufügen).

-

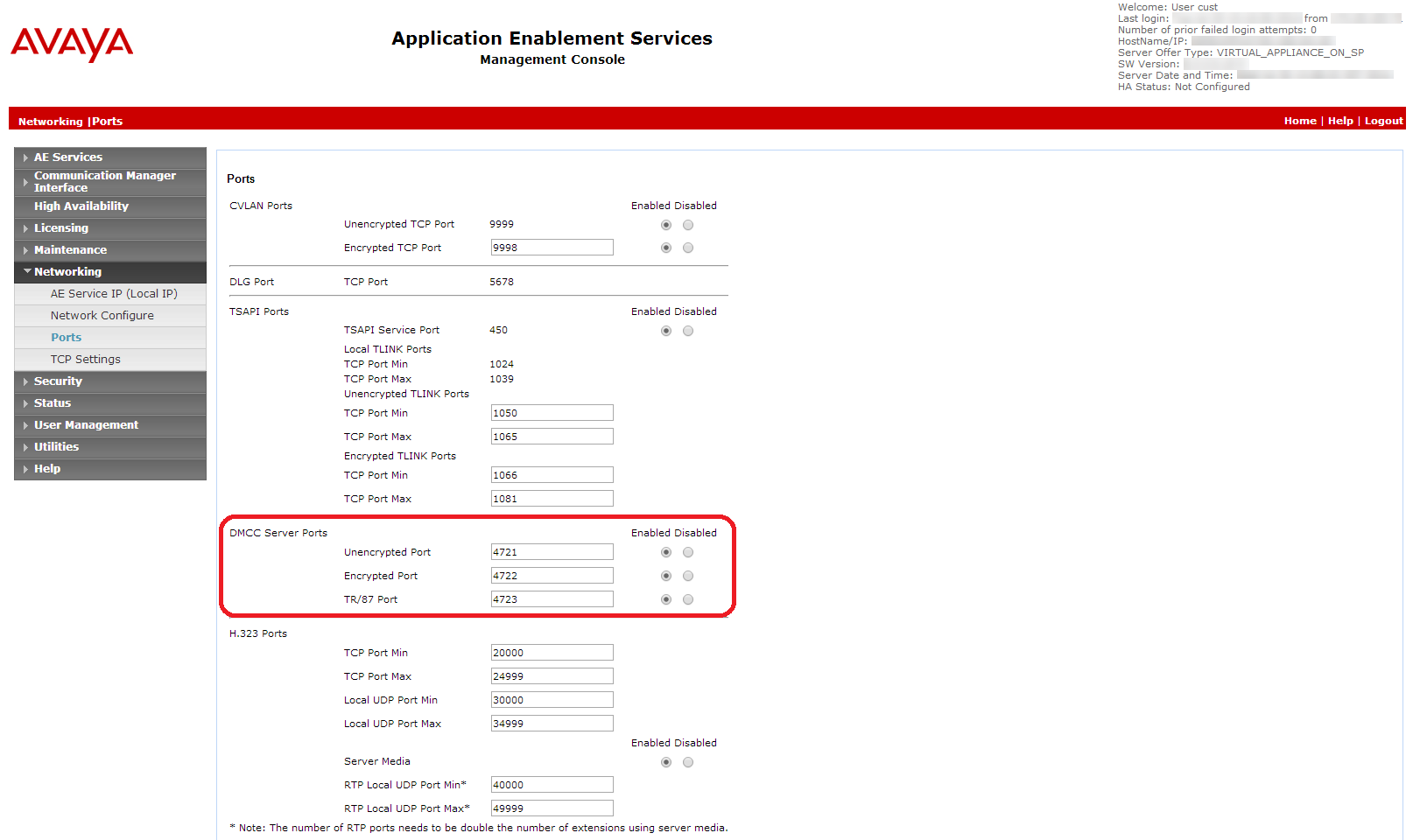

Wählen Sie Networking > Ports.

-

Achten Sie darauf, dass der DMCC-Server-Port aktiviert ist.

Das Codec-Set, das in Real-Time Third Party Telephony Recording (Multi-ACD) definiert ist, muss mit dem für den Switch definierten Codec-Set übereinstimmen.

-

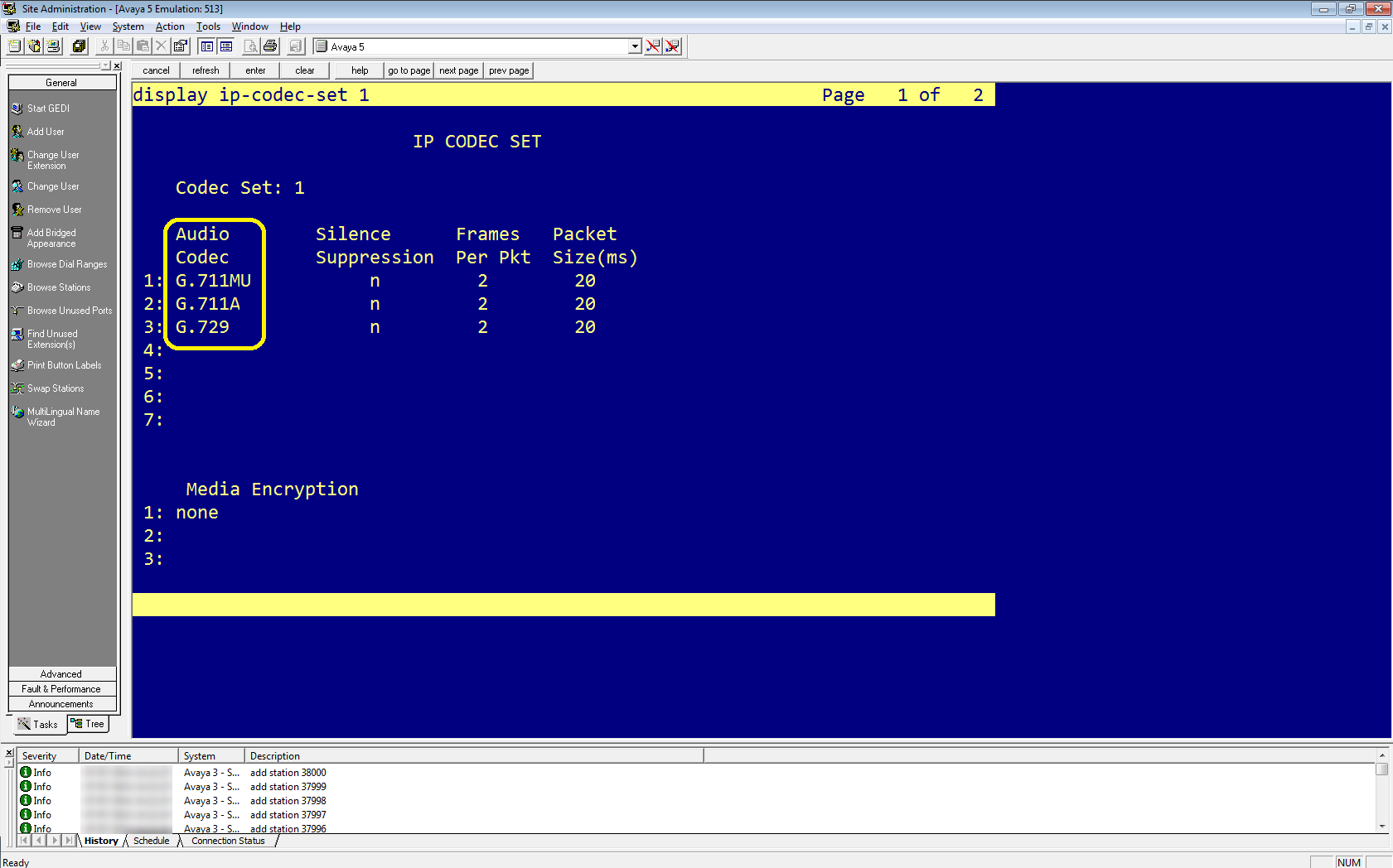

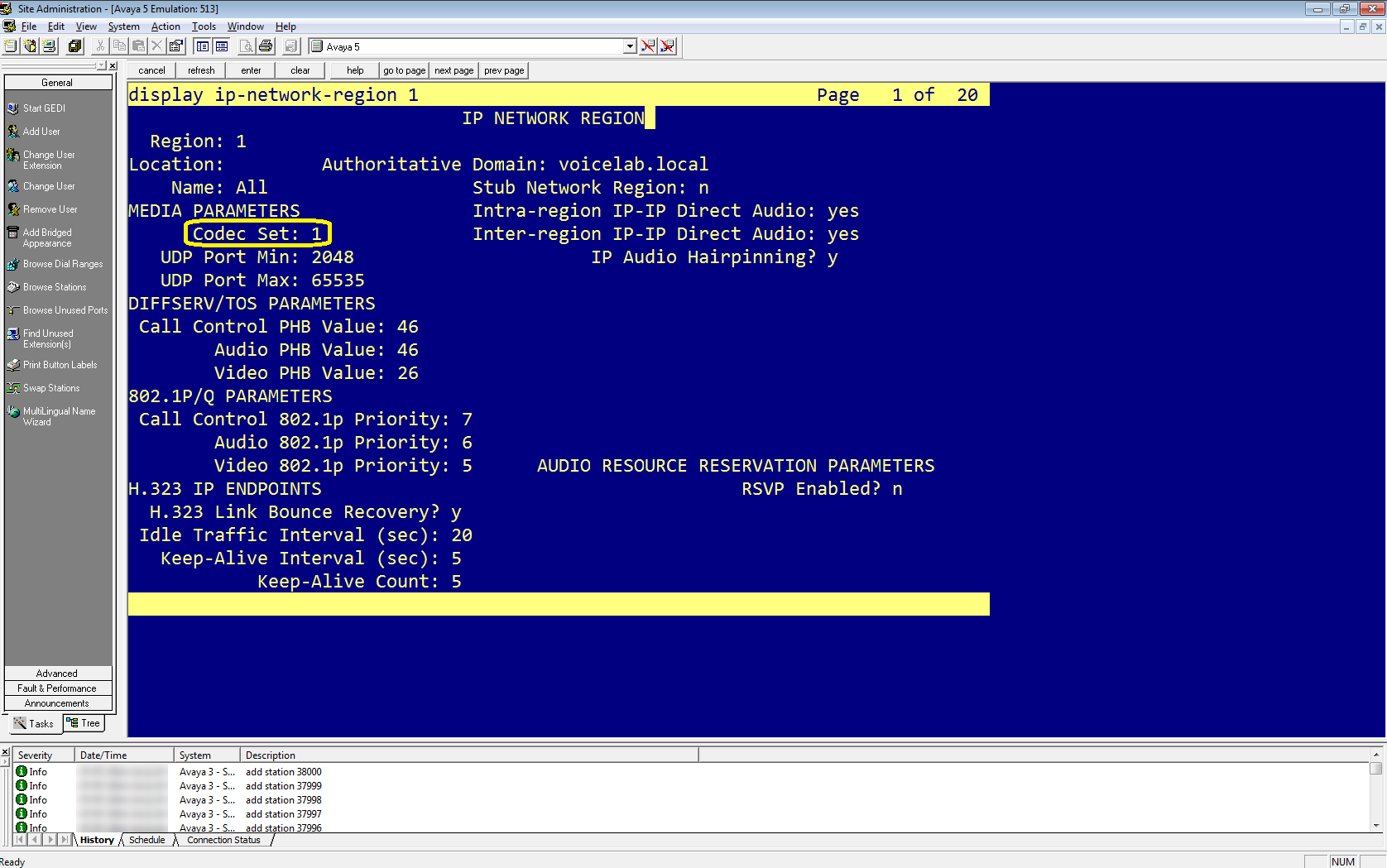

Geben Sie in der Avaya Site Administration Folgendes ein: display ip-codec-set <n>. Dabei ist <n> das Codec-Set, das mit der IP-Netzwerkregion der zu überwachenden Durchwahlen verknüpft ist.

-

Prüfen Sie in der Spalte "Audio Codec" die Liste der Komprimierungstypen. Dies sind die Codecs, die der Switch zulässt.

Achten Sie darauf, dass die Codec-Liste, die Sie in Real-Time Third Party Telephony Recording (Multi-ACD) definieren, mindestens einen der hier angegebenen Komprimierungstypen enthält.

-

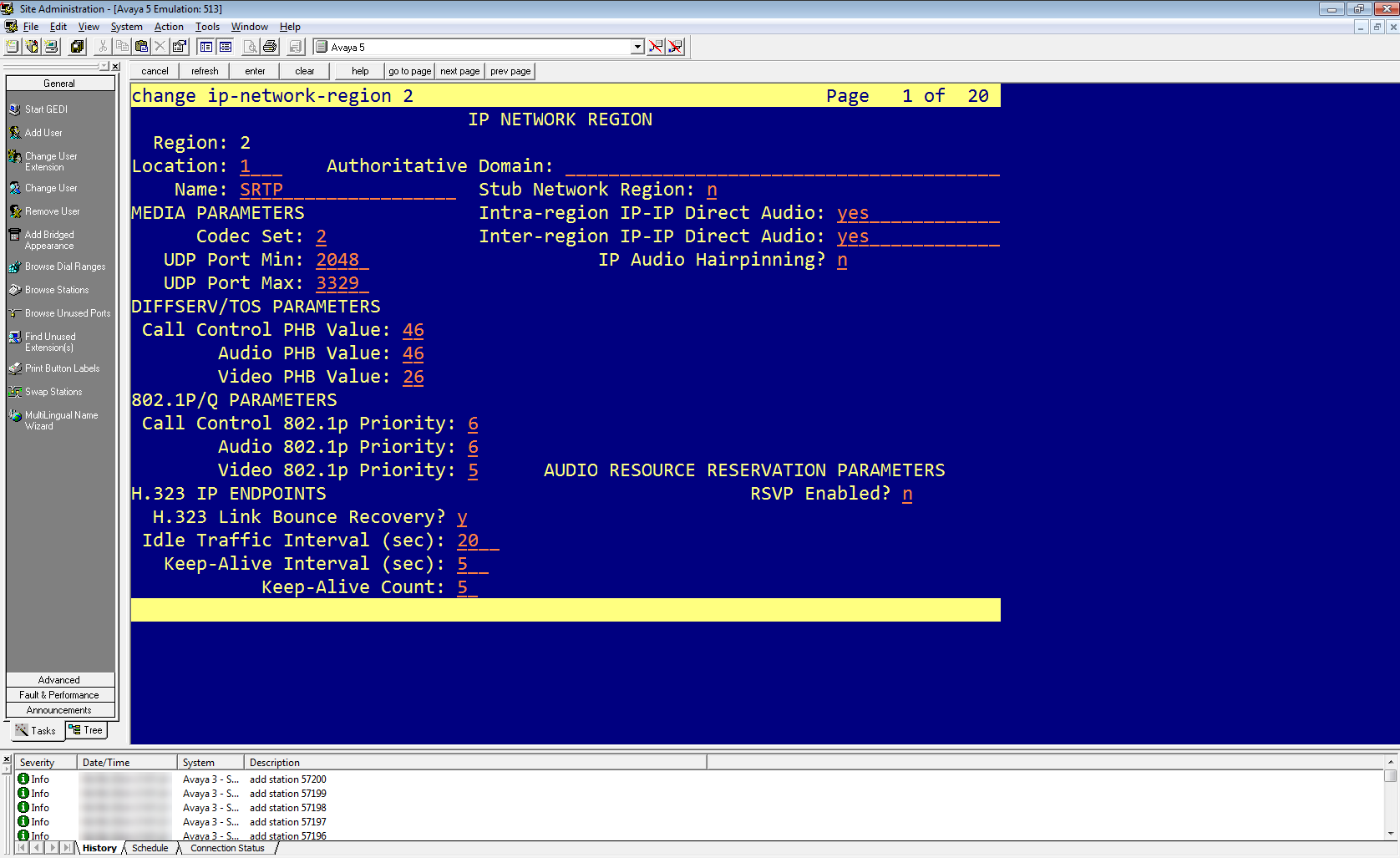

Geben Sie "display ip-network-region <n>" ein, wobei <n> die Netzwerkregion der zu überwachenden Durchwahlen ist.

-

Vergewissern Sie sich, dass das definierte Codec-Set dem oben überprüften ip-codec-set entspricht.

Stellen Sie sicher, dass die Funktion "Silence Suppression" (Stilleunterdrückung) auf dem Avaya Media Server für Audio-Codecs aktiviert ist. Damit werden bei Stille/Sprechpausen keine Audiopakete übertragen und somit Bandbreite gespart. Die Aktivierung dieser Funktion kann zum Clipping des Audiosignals und damit zu einer holprigen Wiedergabe führen.

-

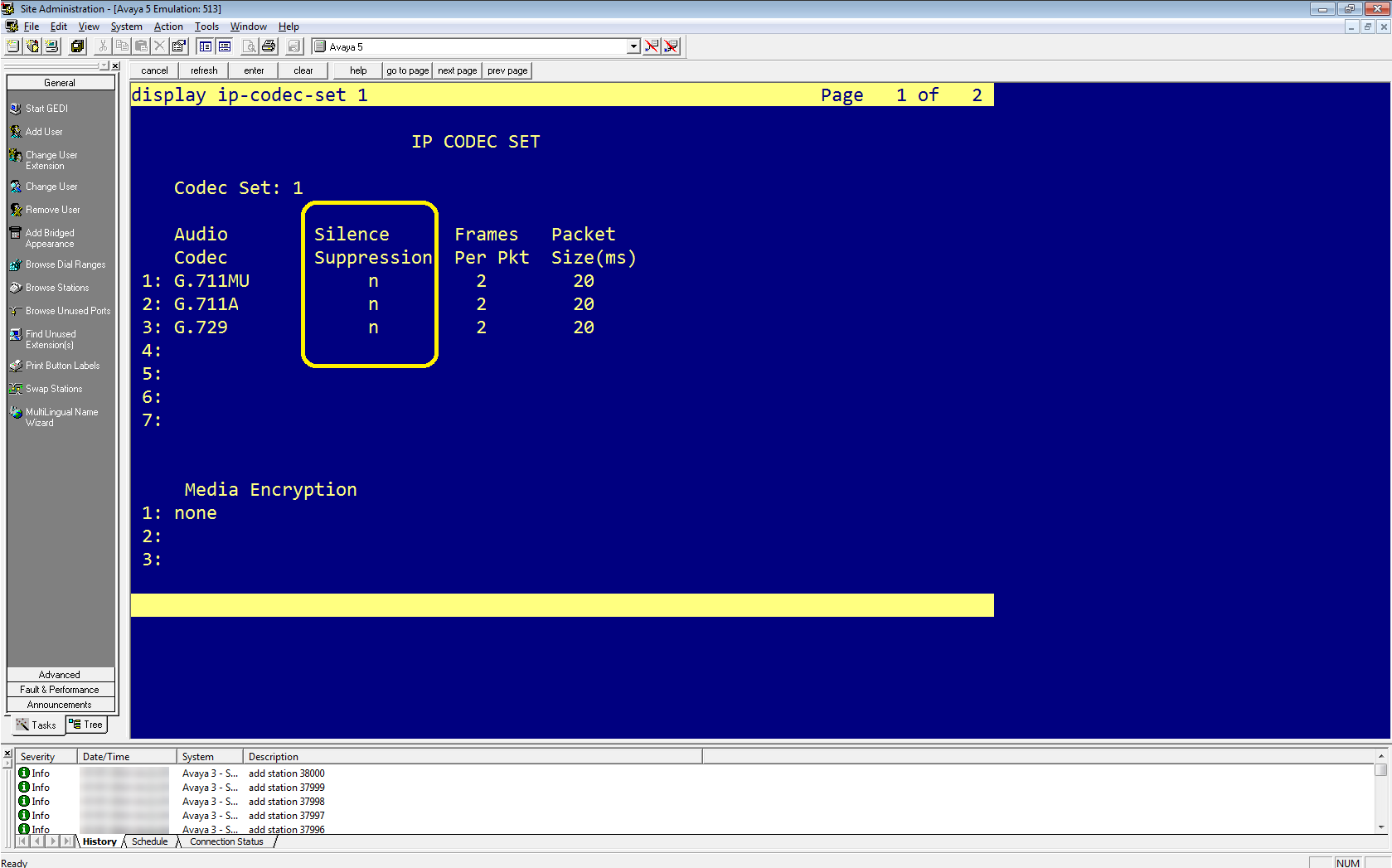

Geben Sie in der Avaya Site Administration folgenden Befehl ein: display ip-codec-set <n>. Dabei ist <n> die Nummer des Codec-Sets, das mit der IP-Netzwerkregion der zu überwachenden Durchwahlen verknüpft ist.

-

Sie können im Fenster "IP Codec Set" im Bereich Codec Set bei jedem aufgeführten Codec-in der Spalte Silence Suppression folgende Einstellungen vornehmen:

-

Zur Aktivierung der Stilleunterdrückung: Stellen Sie Silence Suppression auf y ein.

-

Zur Deaktivierung der Stilleunterdrückung: Stellen Sie Silence Suppression auf n ein.

-

-

Drücken Sie die Esc-Taste und dann die Taste E, um Ihre Änderungen zu übernehmen.

SRTP konfigurieren

Führen Sie diese Verfahren durch, wenn Ihr Standort eine SRTP-Konfiguration benötigt.

-

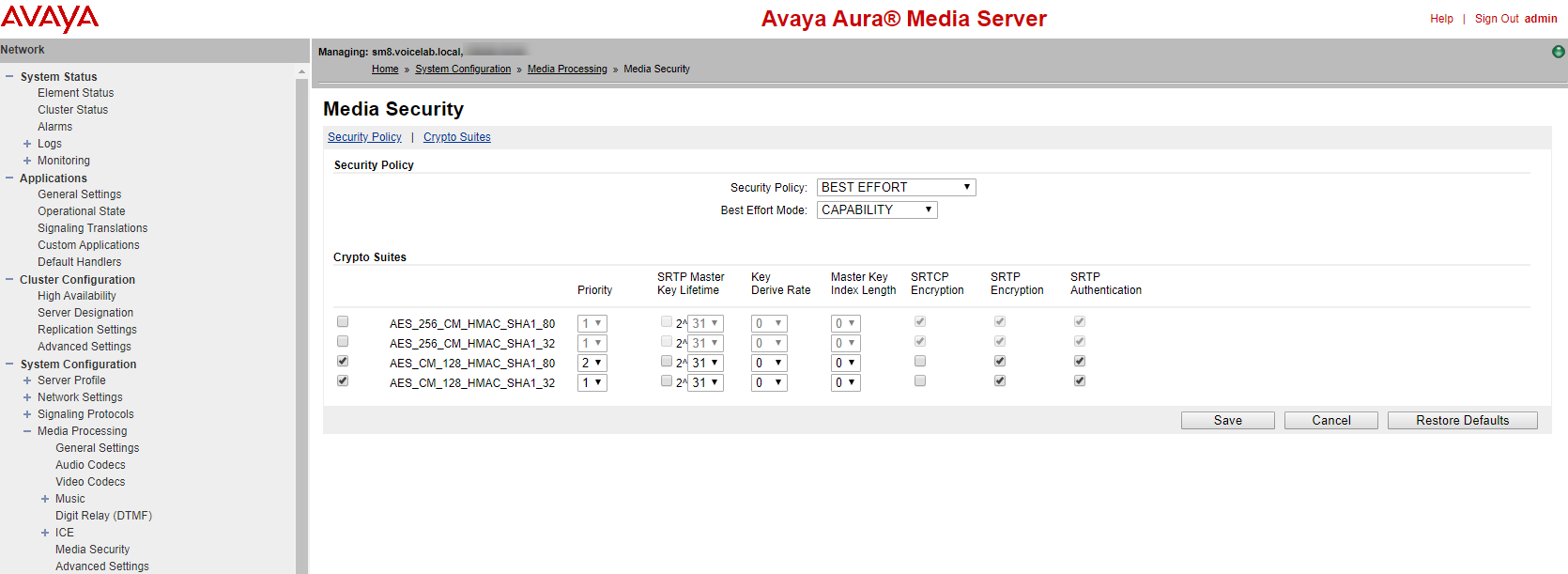

Melden Sie sich beim Avaya Aura Media Server an.

-

Gehen Sie im Menü System Configuration zu Media Processing > Media Security (Medienverarbeitung > Mediensicherheit).

-

Stellen Sie Folgendes sicher:

-

Security Policy ist auf BEST EFFORT eingestellt.

-

Best Effort Mode ist auf CAPABILITY eingestellt.

-

-

Aktivieren Sie unter Crypto Suites Folgendes:

-

AES_CM_128_HMAC_SHA1_80

-

AES_CM_128_HMAC_SHA1_32

-

-

Wählen Sie jeweils SRTP encryption (SRTP-Verschlüsselung) und SRTP Authentication (SRTP-Authentifizierung) aus.

-

Gehen Sie zu "Avaya Switch-Verschlüsselung für die IP-Netzwerkregion konfigurieren".

Die SRTP-Verschlüsselung wird auf zwei Ebenen konfiguriert: Signalisierung (H.323) und Medienstream (SRTP).

In diesem Abschnitt wird beschrieben, wie Sie die Verschlüsselung für SRTP und die Signalisierung im Avaya Communication Manager aktivieren.

Am Ende dieses Verfahrens müssen Sie den NiCE Professional Services Folgendes vorlegen:

-

Am Standort verwendete Verschlüsselung: HMAC32 oder HMAC80.

So konfigurieren Sie die Verschlüsselung:

-

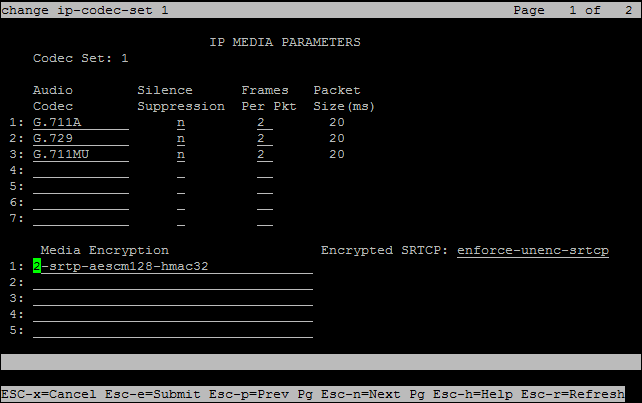

Geben Sie in der Avaya Site Administration folgenden Befehl ein: display ip-codec-set <n>. Dabei ist <n> das Codec-Set, das mit der IP-Netzwerkregion der zu überwachenden Durchwahlen verknüpft ist.

-

Überprüfen Sie, ob der Standort über Folgendes verfügt:

-

Avaya Media Server mit G Series Gateway/s. aes kann nur mit G-Series Gateways unterstützt werden.

-

Avaya Media Server verwenden entweder 2-srtp-aescm128-hmac32 oder 1-srtp-aescm128-hmac80.

-

-

Geben Sie im Bildschirm "IP Codec Set" im Bereich Media Encryption (Medienverschlüsselung) mindestens einen der Medienverschlüsselungstypen ein:

-

2-srtp-aescm128-hmac32

-

1-srtp-aescm128-hmac80

-

aes – nicht unterstützt, falls Avaya Media Server verwendet wird

Der Avaya-Site-Techniker muss NiCE Professional Services darüber informieren, welche Verschlüsselung vor Ort verwendet wird: HMAC32 oder HMAC80.

Speichern Sie die Verschlüsselungsinformationen in der Excel-Datei. Sobald Sie alle notwendigen Angaben eingegeben und Ihre Umgebung vorbereitet haben, senden Sie die Excel-Datei an NiCE Professional Services.

-

-

Geben Sie in der Avaya Site Administration folgenden Befehl ein: display ip-network-region <n>. Dabei ist <n> die Netzwerkregion der zu überwachenden Durchwahlen.

-

Geben Sie für network region das IP Codec-Set ein, das Sie zuvor bearbeitet haben.

-

Wenn Sie CLAN/Medpro konfigurieren: Geben Sie unter Network Region die Region ein, die Sie für die Verschlüsselung konfiguriert haben. Im Beispiel für dieses Verfahren geben Sie zur Aktivierung von SRTP unter Network Region den Wert 2 ein.

Bereiten Sie Informationen für NiCE Professional Services vor

Bevor Sie mit Ihrer CXone Mpower CTI-Konfiguration beginnen können, benötigen Sie bestimmte Informationen.

Bitten Sie den Avaya-Standort-Engineer, die folgenden Informationen in die Excel-Datei einzugeben. Senden Sie die Excel-Datei an NiCE Professional Services.

|

Schritt |

Parameter |

Wo wird dies konfiguriert? |

|---|---|---|

| 1 | Avaya DMCC-Port-Nummer: Prüfen Sie die Port-Nummer von Avaya DMCC für eine sichere Verbindung und eine unsichere Verbindung. | Auf dem AES-Server. |

| Achten Sie darauf, dass die DMCC-Ports aktiviert sind. | Auf dem AES-Server. | |

| 2 | Überprüfen Sie, ob Real-Time Third Party Telephony Recording (Multi-ACD)-Benutzername und -Passwort für Avaya DMCC wie in AES definiert sind. | Auf dem AES-Server. |

|

Für virtuelle Durchwahlen:

|

||

| 4 | Überprüfen Sie den symbolischen Namen von Avaya DMCC. |

Auf dem AES-Server. Überprüfen Sie im Bereich "Switch Connections" (Switch-Verbindungen) den Namen der Verbindung (Connection Name). Der Verbindungsname wird auch symbolischer Name genannt. |

| 5 | Überprüfen Sie den Überwachungscode im Feld "Service Observing Listen Only Access Code". | Im Communication Manager (CM). |

| 6 | Überprüfen Sie die Liste der unterstützten Codecs. | Überprüfen Sie im Communication Manager (CM) die Codecs, die die Organisation verwendet. |

| 7 | Überprüfen Sie die Liste der unterstützten Verschlüsselungsalgorithmen (AES_128_ Counter (aes)/ Keine Verschlüsselung / AES_128_ HMAC). Wenn AES_128_ HMAC unterstützt wird, muss der Real-Time Third Party Telephony Recording (Multi-ACD)-Engineer darüber informiert werden, ob HMAC32 oder HMAC80 verwendet werden soll. | Im Communication Manager (CM). |

| Der Avaya-Standort-Engineer muss dem Real-Time Third Party Telephony Recording (Multi-ACD)-Engineer mitteilen, welche Verschlüsselung am Standort verwendet wird: HMAC32/HMAC80. |