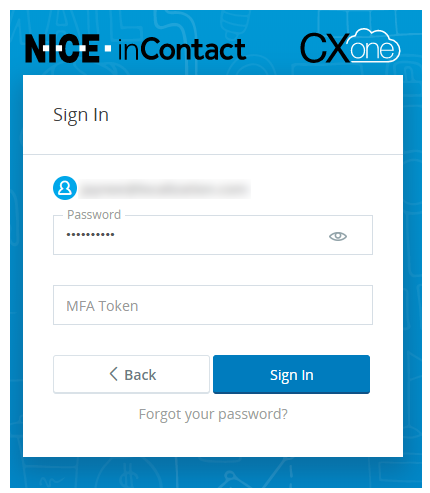

La autenticación de múltiples factores (MFA) se puede utilizar para proporcionar una capa adicional de autenticación de usuario y seguridad para sus empleados. Cuando la AM es necesario, se solicita a los empleados, y debe introducir, ambas de las siguientes acciones durante el inicio de sesión:

- Contraseña.

- Un token de AMF. Esta es una contraseña de un solo uso (OTP) generado por un token de hardware o dispositivo MFA virtuales (por ejemplo, una app como Google Authenticator) que usted le proporcione. El dispositivo debe cumplir con el estándar RFC 6238 o TOTP HOTP estándar RFC 4226.

Puede requerir la AMF por algunos empleados y no otros. Requisitos de AMF se configuran en los autenticadores login y estas son asignadas a diferentes roles. Por lo tanto, usted podría tener un autenticador de inicio de sesión que requiere la AM asignado a una función de administradores, y un autenticador de login que no requiera la AM asignado a una función de agentes.

Amf secretos

Un MFA pares secreto el empleado cuenta CXone Mpower con el hardware o el dispositivo que AMF virtual empleado utiliza para generar la OTP. CXone Mpower Le permite generar un secreto AMF en cualquiera de las siguientes maneras:

- Manualmente - Puede escribir un valor alfanumérico en el campo Secreto MFA. Por ejemplo, algunos MFA dispositivos proporcionan un valor (a menudo llamado "clave") para este propósito. Si escribe su propip Secreto MFA, el valor debe tener 16, 26 o 32 caracteres y estar codificado en Base32. Base32 le permite usar un conjunto de 32 caracteres compuesto por las letras mayúsculas AZ y los números 2-7. El Secreto de MFA debe ser compatible con RFC 6238.

- Automáticamente: puede generar automáticamente un valor en el campo Secreto de MFA cuando habilita la autenticación de MFA para un empleado. A continuación, Podría pasar este valor para el empleado, que podría utilizarlo para configurar un dispositivo MFA virtual. Por ejemplo, el empleado puede instalar Google Authenticator en un dispositivo móvil y activar la verificación de dos pasos (búsqueda del sitio de asistencia de Google para la palabra clave autenticador).

A partir de ahora, escaneando el código QR/código de barras no es compatible y el empleado sólo puede utilizar la configuración manual para activar la autenticación de 2 pasos utilizando un dispositivo MFA virtual.

Habilitar la autenticación de AMF para un empleado

-

En CXone Mpower, haga clic en el selector de aplicaciones

y seleccione Admin

y seleccione Admin -

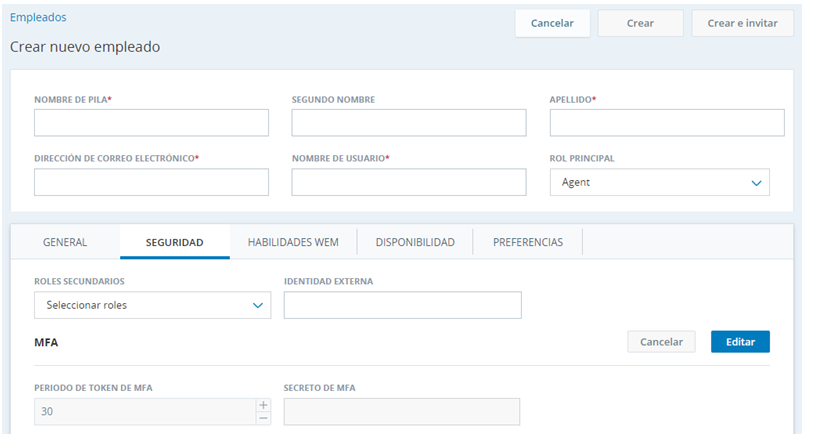

Seleccione el perfil de empleado que desea editar, o haga clic en Crear empleado si está creando un nuevo perfil.

-

En la pestaña Seguridad:

-

Introduzca un Token AMF Período. El valor debe estar entre 15 y 300 segundos, y es compatible con el hardware o dispositivo virtual AMF utilizan los empleados. Por ejemplo, Google Authenticator sólo permite un valor de 30 segundos.

-

Haga clic en Editar junto al campo Secreto de MFA y, a continuación, escriba manualmente un valor o haga clic en Generar

para generar automáticamente un valor.

para generar automáticamente un valor. -

Haga clic en Guardar para guardar el AMF Secreto. El botón Guardar se encuentra en la parte superior derecha de la ventana de perfil del empleado. Después de guardar, el Secreto de MFA desaparece, pero sigue asignado al perfil del empleado.

-

Haga clic en Guardar y crear al guardar o crear el perfil del empleado.

-

-

Active Requerir autenticación multifactor (MFA) para un autenticador de inicio de sesión aplicado al rol del empleado.

-

Si usted no está utilizando hardware MFA dispositivos, asegúrese de que los empleados afectados establecieron su virtual utilizando su dispositivo AMF AMF secreta y CXone Mpower nombre de usuario.