Cette rubrique fournit des instructions pour la configuration de l'interface Avaya TSAPI avec SIPREC et DMCC pour CXone Mpower Real-Time Third Party Telephony Recording (Multi-ACD).

Les versions Avaya AES TSAPI prises en charge sont 8.1.3, 10.1, 10.2.

Un technicien sur site Avaya doit se charger de toutes les procédures dans l’environnement Avaya. Les procédures décrites dans cette section sont données uniquement à titre indicatif.

Appliquez les étapes suivantes pour configurer l’interface Avaya TSAPI avec SIPREC et DMCC.

Étape 1 : Préparation de l’environnement Avaya AES TSAPI

Étape 2 : Préparation de l’environnement Avaya AES DMCC

Étape 3 : Préparez les contrôleurs de frontière de session (SBC) pour l’intégration avec Real-Time Third Party Telephony Recording (Multi-ACD):

Étape 4 : Téléchargez et enregistrez les Données essentielles pour la configuration de la connectivité tierce dans un fichier Excel CXone Mpower. Vous devrez fournir des informations essentielles dans ce fichier. Une fois que vous avez terminé de saisir tous les détails nécessaires et préparé votre environnement pour Real-Time Third Party Telephony Recording (Multi-ACD), vous devez soumettre le fichier Excel à votre représentant des services professionnels NiCE.

Préparation de l’environnement Avaya AES TSAPI

Vous devez configurer le serveur Avaya AES TSAPI avant de configurer Real-Time Third Party Telephony Recording (Multi-ACD).

Les versions Avaya AES TSAPI prises en charge sont 8.1.3, 10.1, 10.2.

Vous devez exécuter les opérations suivantes pour préparer l’environnement Avaya AES TSAPI :

Étape 1 : Vérification de la licence TSAPI et de son état

Étape 2 : Préparer les informations pour l’environnement AES

Étape 3 : Ajout d’un utilisateur

Étape 4 : Vérification de la liaison Tlink

Étape 5 : Création d’une connexion sécurisée à l’aide d’un VPN

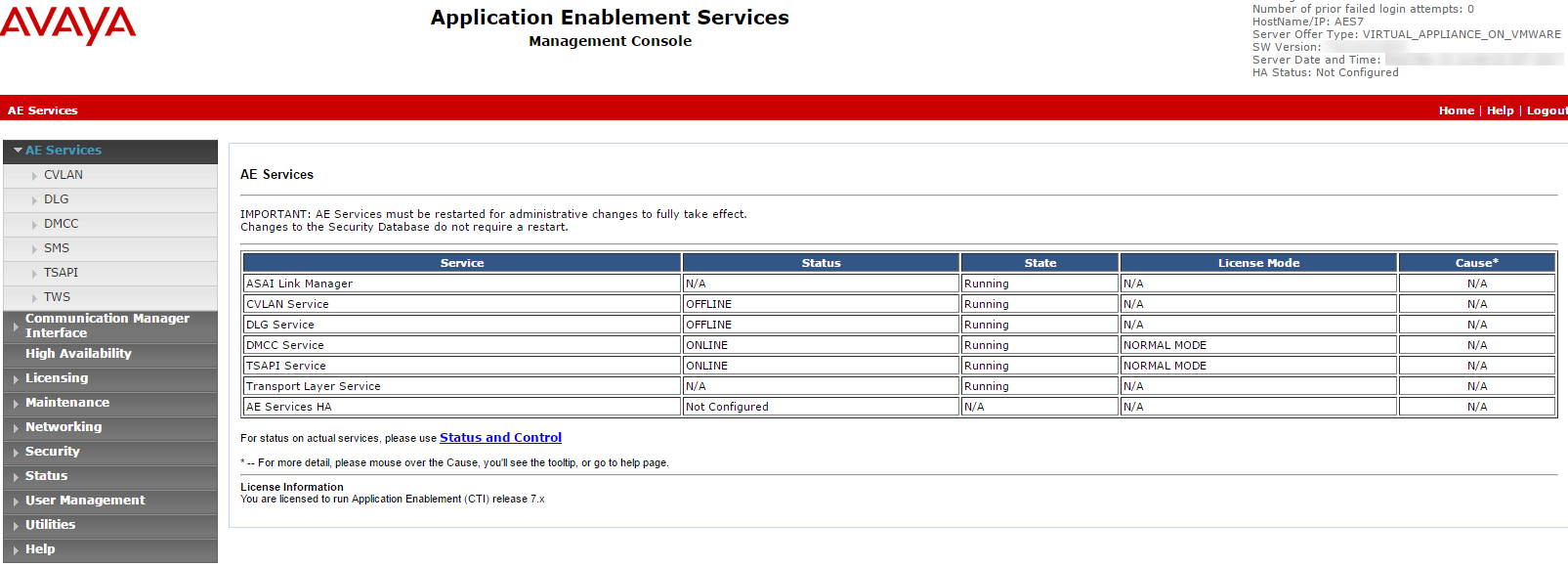

Étape 1 : Vérification de la licence TSAPI et de son état

Avant de configurer l’interface Avaya TSAPI, vous devez vérifier que le service Avaya TSAPI s’exécute et que la licence est valable.

Pour vérifier le service TSAPI et le statut :

-

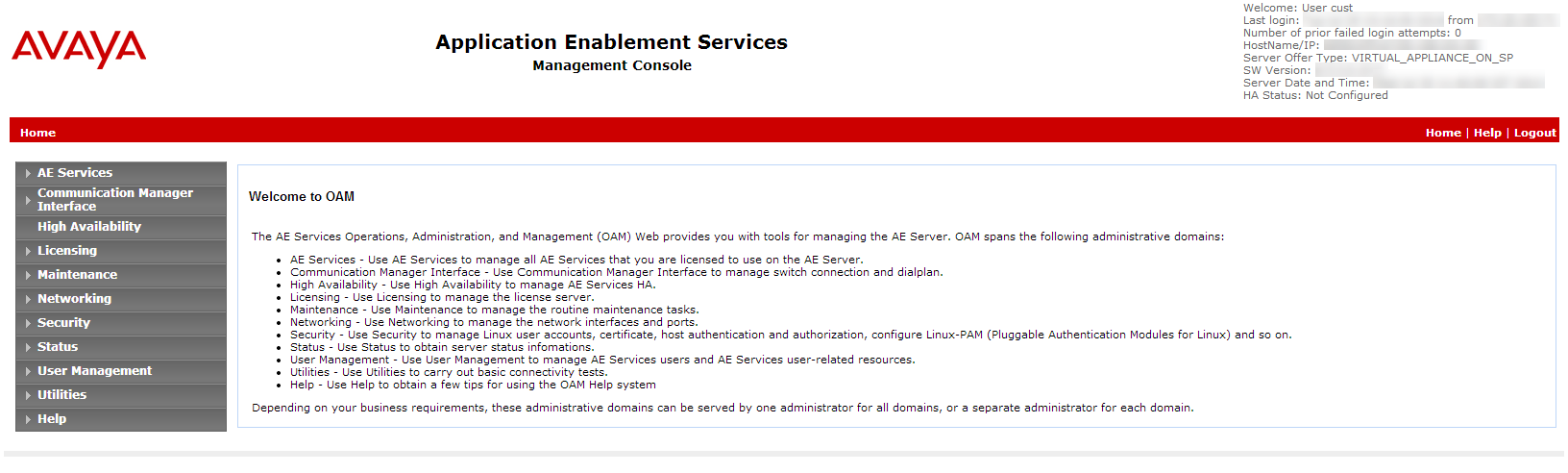

Connectez-vous au serveur AES. La page Application Enablement Services s’affiche.

-

Dans le menu, sélectionnez AE Services.

-

Vérifiez les éléments suivants :

-

La colonne Status du service TSAPI indique Online et que State indique Running

-

La colonne Licensed Mode indique Normal Mode

-

Étape 2 : Préparer les informations pour l’environnement AES

Un technicien sur site Avaya doit se charger de toutes les procédures dans l’environnement Avaya. Ces procédures sont uniquement fournies à titre de recommandation et d’information.

Dans un environnement AES, l’administrateur AES doit préparer les connexions de la liaison AES-CTI.

Pour configurer le commutateur sur AES (directives générales) :

-

Accédez à la page internet AES et connectez-vous.

-

Entrez votre Nom d'utilisateur etMot de passe. Cliquez sur Connexion. La page d'accueil s'affiche.

-

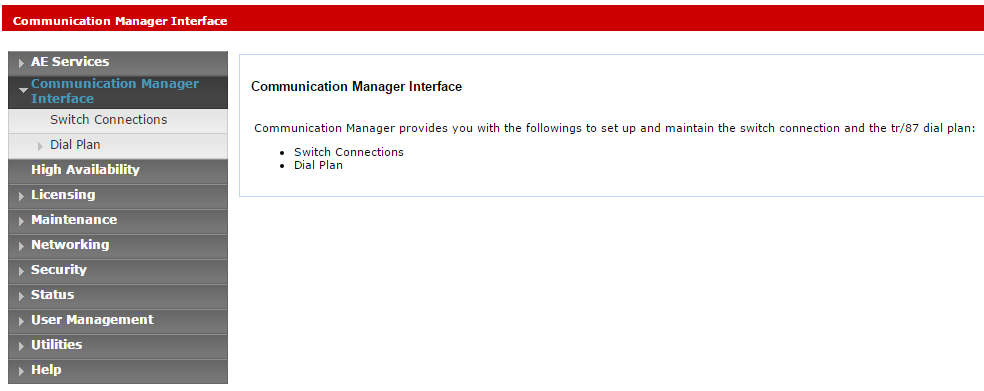

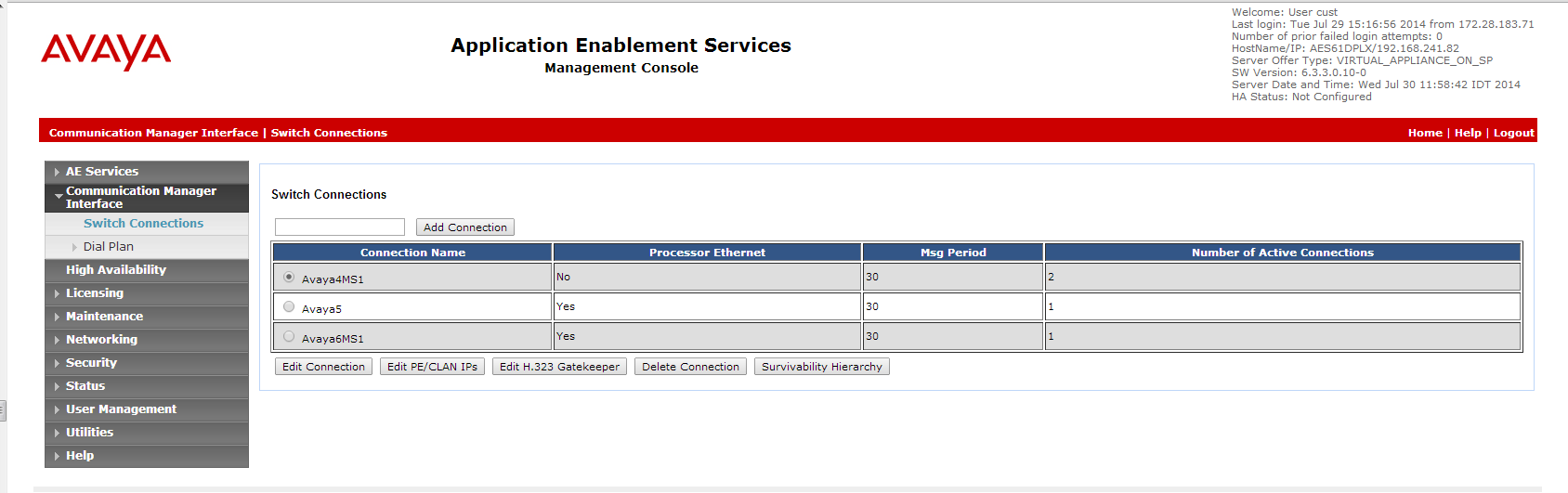

Dans le menu, cliquez sur Communication Manager Interface.

-

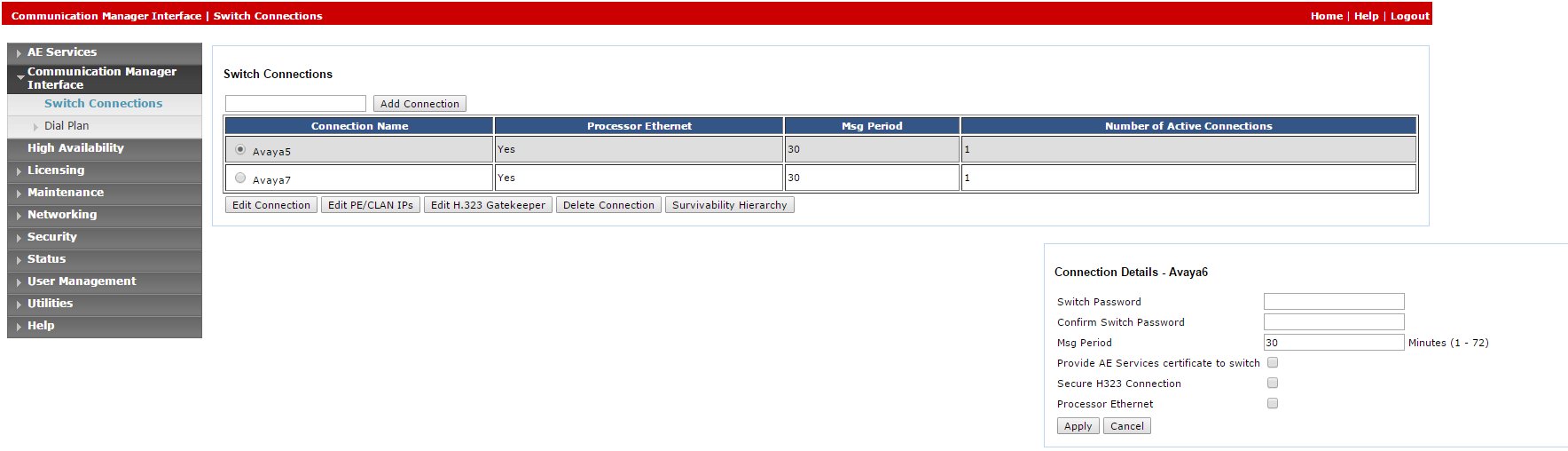

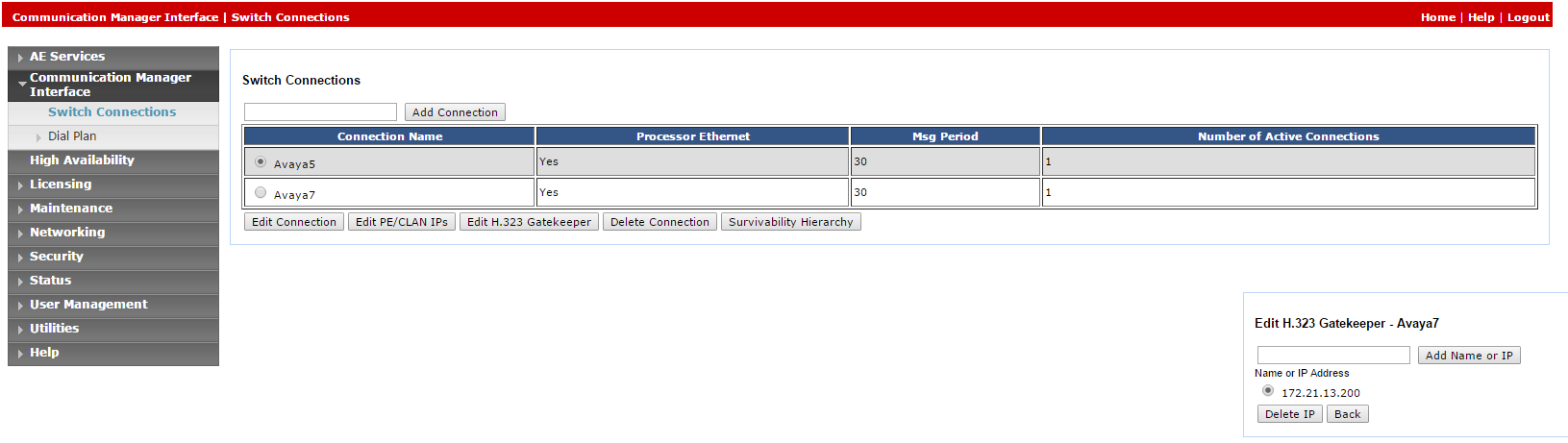

Sélectionnez Switch Connections.

-

Dans la fenêtre Switch Connections, ajoutez le nom du commutateur dans le champ de saisie, puis cliquez sur Add Connection. La fenêtre Connection Details du nouveau commutateur s’ouvre.

-

Dans le champ Switch Password, entrez le mot de passe du commutateur. Ce mot de passe doit compter 12 à 16 caractères alphanumériques et être identique au mot de passe attribué au service AES dans Communication Manager.

-

Dans le champ Confirm Switch Password, entrez de nouveau le mode de passe du commutateur.

-

Si Communication Manager prend en charge Processor Ethernet, sélectionnez Processor Ethernet.

-

Cliquez sur Apply. Vous revenez à la fenêtre Switch Connections.

-

-

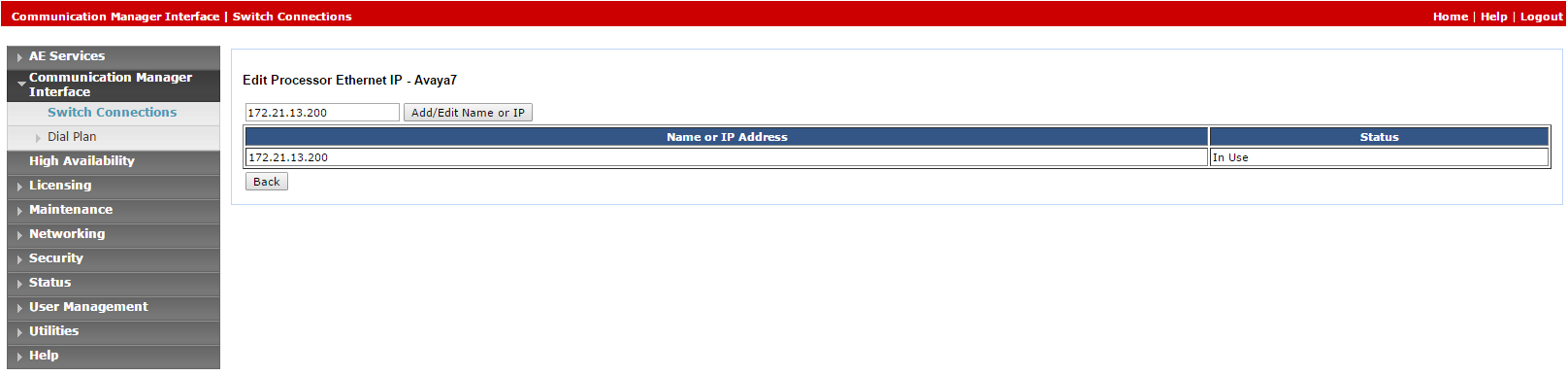

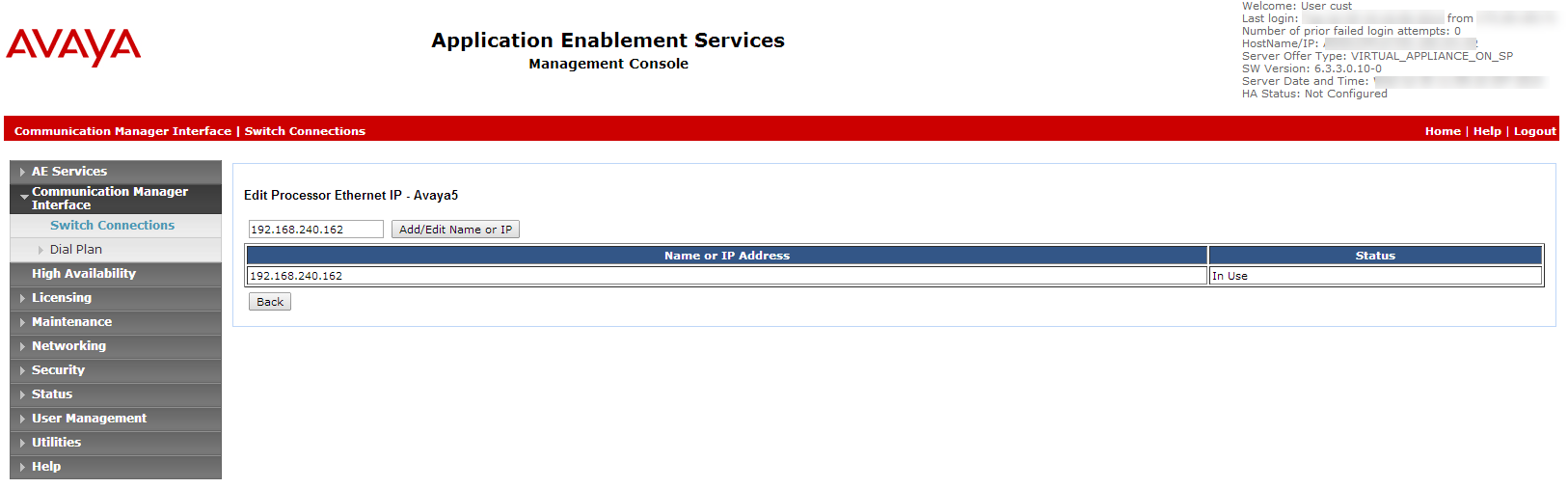

Cliquez sur Edit PE/CLAN IPs. La fenêtre Edit Processor Ethernet IP s’affiche.

-

Dans le champ fourni, ajoutez l’adresse IP de la carte Processor Ethernet/CLAN, puis cliquez sur Add/Edit Name or IP.

-

Dans le menu AES, cliquez sur Switch Connections pour revenir à la fenêtre Switch Connections.

-

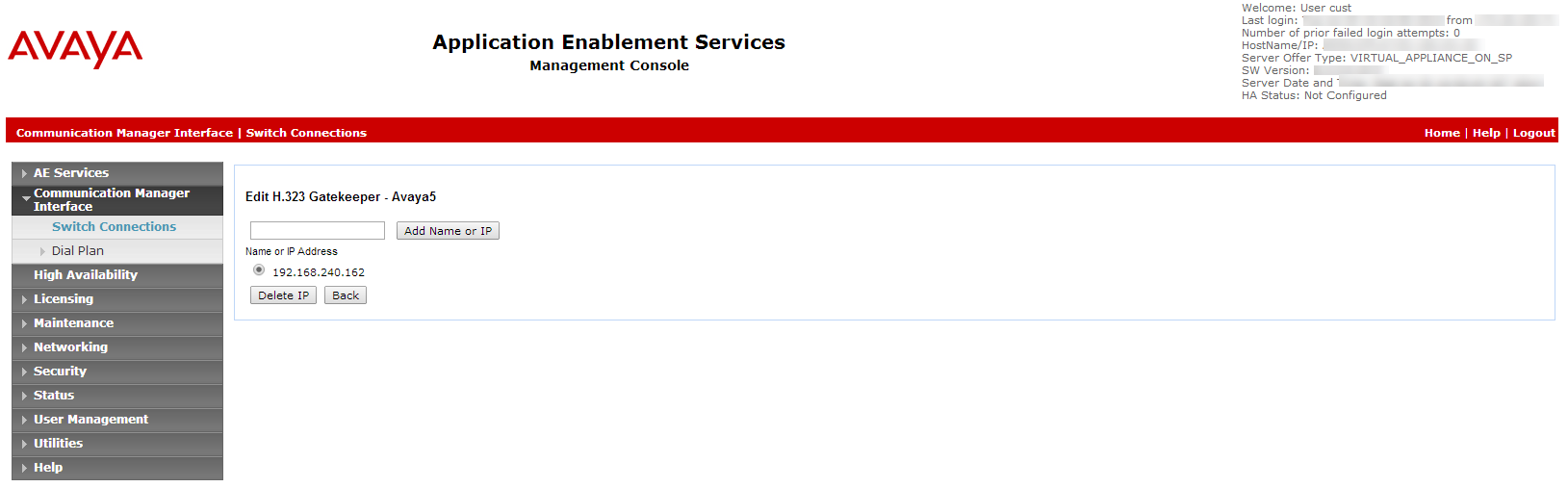

Cliquez sur Edit H.323 Gatekeeper. La fenêtre Edit H.323 Gatekeeper s’affiche.

-

Dans le champ fourni, entrez l’adresse IP de l’une des cartes Processor Ethernet/CLAN et cliquez sur Add Name or IP. Faites de même pour toutes les cartes Processor Ethernet/C-LAN.

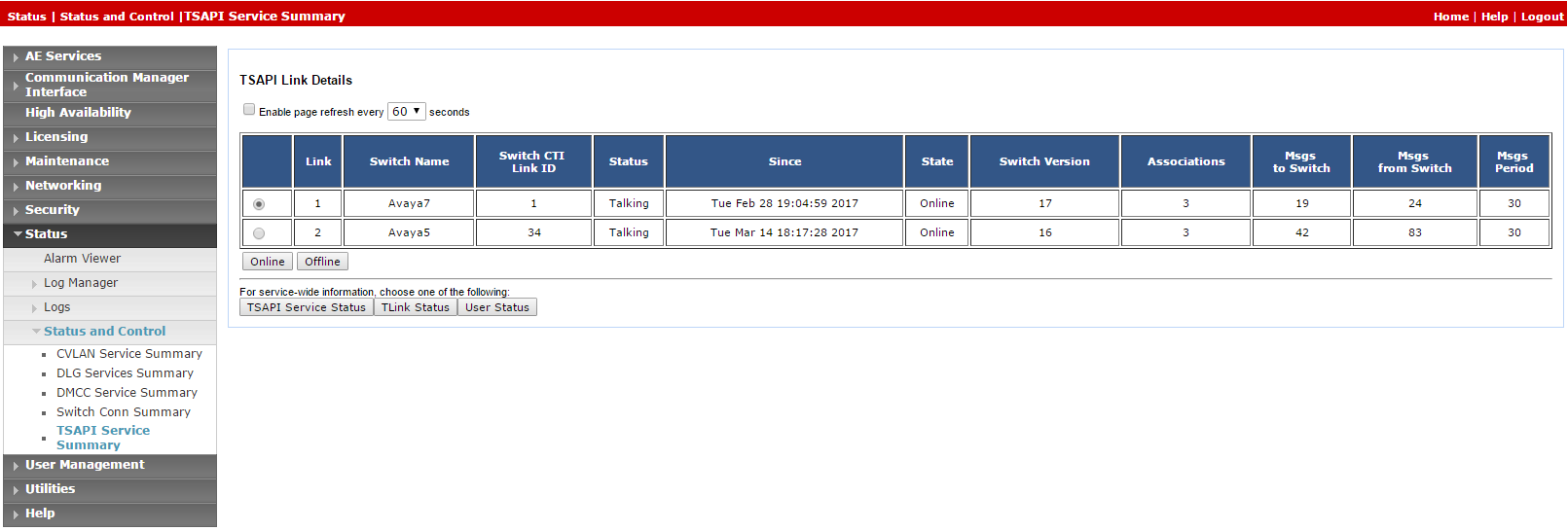

Après configuration de la liaison CTI, l'administration doit vérifier que la connexion de la liaison AES-CTI est active et à l'état « Talking ».

Pour vérifier le lien CTI :

-

Sur la page internet AES, sélectionnez Status > Status and Control > TSAPI Service Summary.

-

Vérifiez que Status a la valeur Talking pour la connexion de liaison AES-CTI.

Étape 3 : Ajout d’un utilisateur

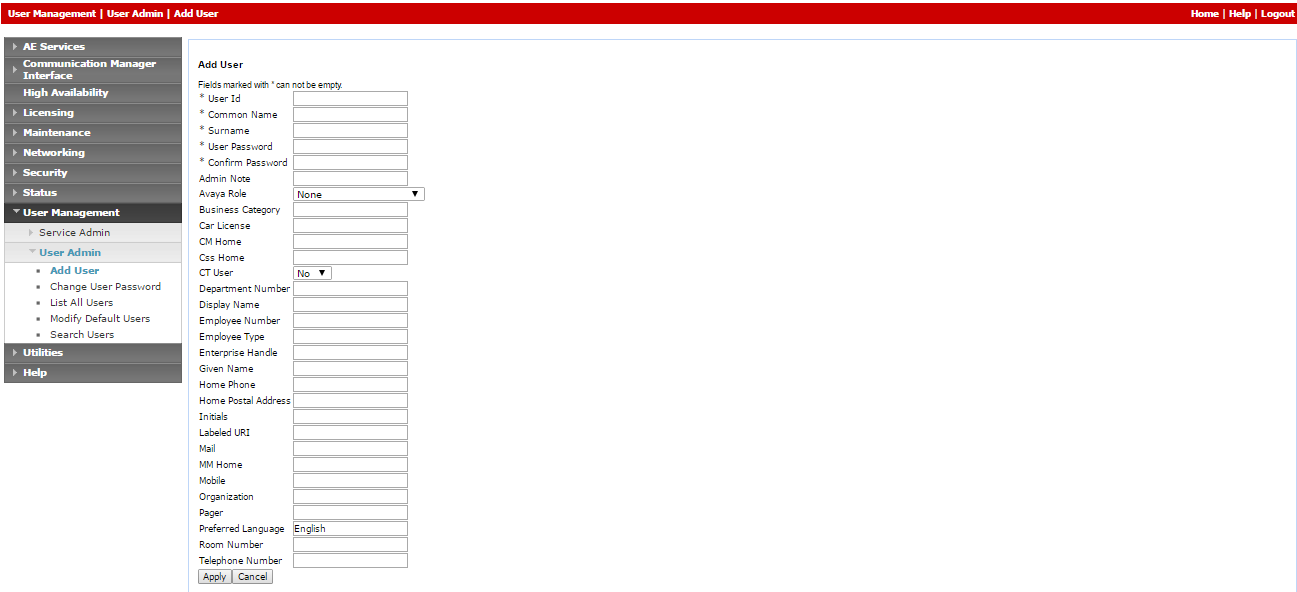

Il est impératif d’ajouter l’utilisateur au système par le biais de la page internet.

Cette procédure doit être effectuée avec un administrateur Avaya. L’administrateur AES doit avoir préparé la connexion de la liaison AES-CTI.

À la fin de cette étape, vous devez fournir à NiCE Services Professionnels :

-

Informations d’authentification de l’utuilisateur.

Pour ajouter un utilisateur :

-

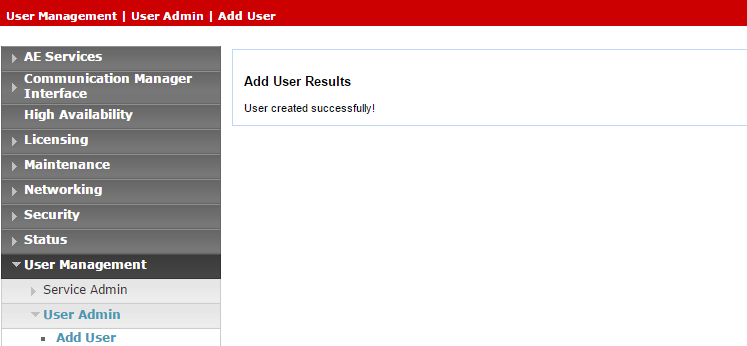

Dans le menu AE Services, accédez à User Management > User Admin, puis cliquez sur Add User.

-

Dans la fenêtre Add User, configurez les champs obligatoires :

-

User Id

-

Common Name

-

Nom de famille

-

User Password

-

Confirmez le mot de passe

-

Pour le paramètre CT User, choisissez la valeur « Yes ».

-

-

Cliquez sur Apply pour enregistrer les informations.

-

Enregistrez les informations d’authentification de l’utilisateur dans le fichier Excel. Une fois que vous avez terminé de saisir tous les détails nécessaires et préparé votre environnement, soumettez le fichier Excel aux services professionnels NiCE.

-

Vérifiez que le message User created successfully s’affiche dans la fenêtre Add User Results.

-

Fournir une surveillance illimitée pour tous les appareils de l'utilisateur :

-

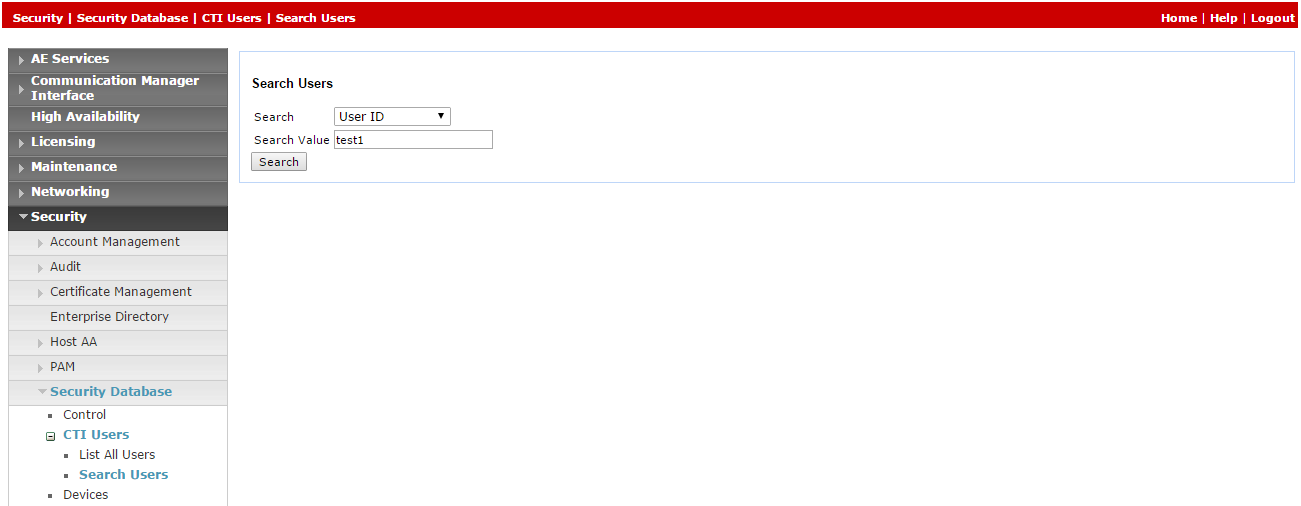

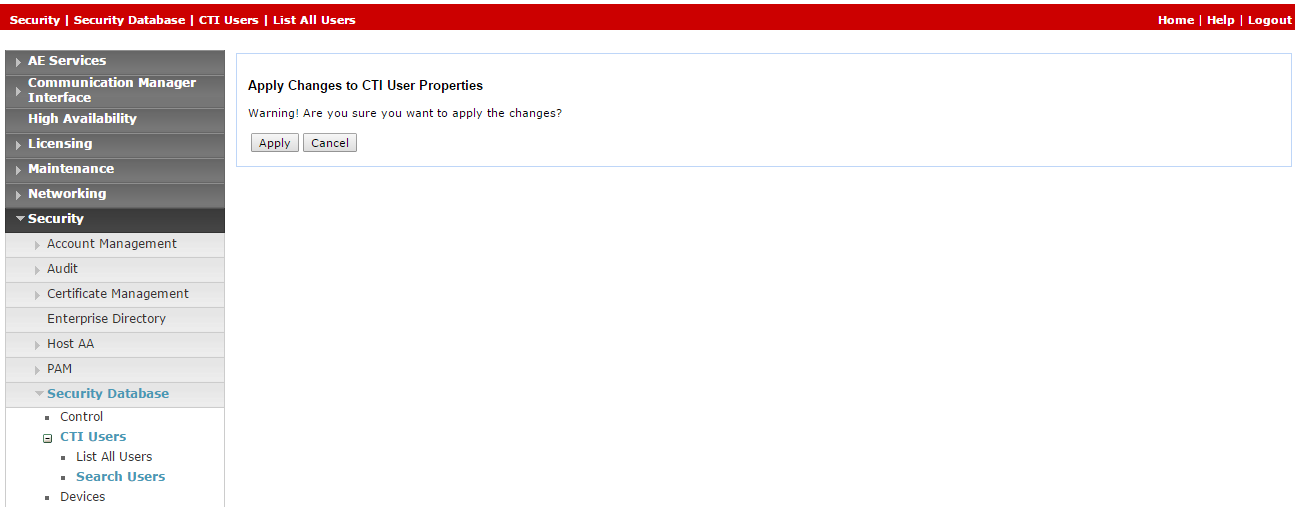

Dans le menu AE Services, développez Security > Security Database > CTI Users, puis cliquez sur Search Users.

-

Dans la fenêtre Search Users, recherchez l’utilisateur que vous avez créé précédemment.

-

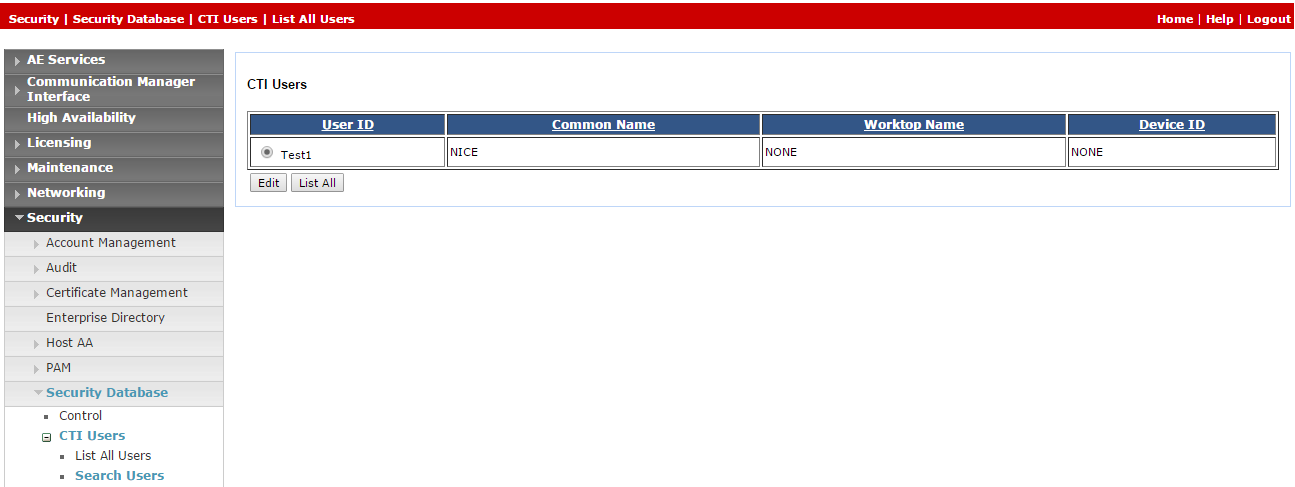

Cliquez sur Chercher. Le nouvel utilisateur s’affiche.

-

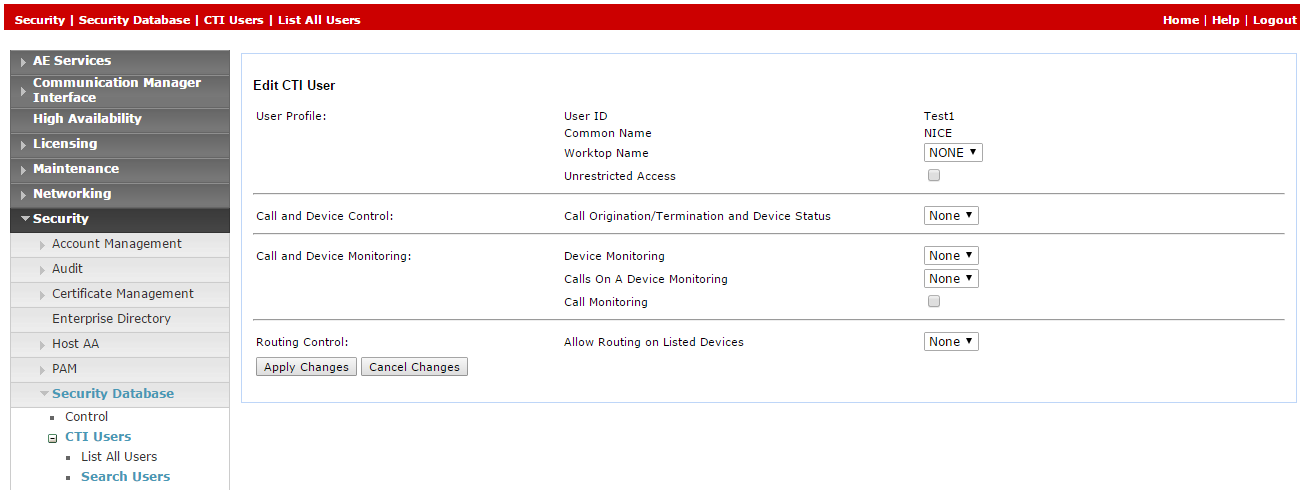

Cliquez sur Modifier.

-

Dans la fenêtre Edit CTI User, sous User Profile, sélectionnez Unrestricted Access.

-

Cliquez sur Apply Changes.

-

Sous Apply Changes to CTI User Properties, cliquez sur Apply.

-

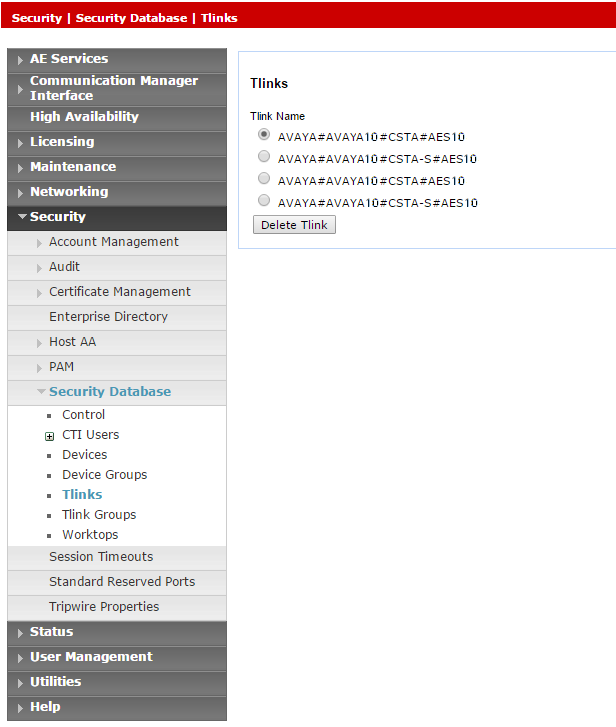

Étape 4 : Vérification de la liaison Tlink

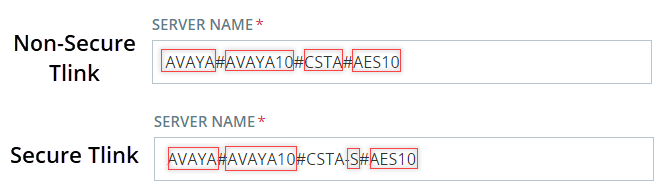

Dans la configuration TSAPI de la connexion CTI, le paramètre Server Name utilise la valeur Tlink.

À la fin de cette étape, vous devez fournir à NiCE Services Professionnels :

-

Nom Tlink

Pour vérifier la liaison Tlink :

-

Sur la page internet AES, sélectionnez Security > Security Database > Tlinks.

La liste des liaisons Tlink s'affiche dans la colonne Tlink Name. Si votre site utilise plusieurs liaisons Tlink, veillez à choisir la liaison appropriée, en fonction du nom du commutateur.

Tlink comprend les segments suivants :

-

AVAYA : fournisseur

-

# : séparateur

-

AVAYA10 : nom du commutateur / de la connexion (tel que défini dans Communication Manager Interface> Switch Connections)

-

CSTA/CSTA-S - Portail non sécurisé / sécurisé

-

AES10 - Nom de serveur AES

-

-

Enregistrez le nom Tlink correct dans le fichier Excel. Une fois que vous avez terminé de saisir tous les détails nécessaires et préparé votre environnement, soumettez le fichier Excel aux services professionnels NiCE.

-

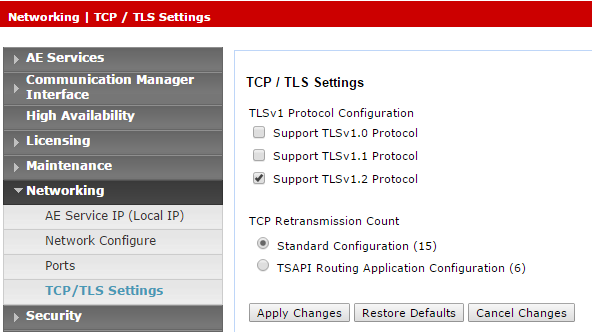

Si vous utilisez la version sécurisée de Tlink, assurez-vous que la version TLS est configurée dans AES. Allez dans la section Networking > TCP/TLS Settings (Réseau > Paramètres TCP/TLS).

-

Par défaut, seule l’option Support TLSv1.2 Protocol (Prise en charge du protocole TLSv1.2) est activée. Le protocole TLSv1.2 est pris en charge en tant que protocole de sécurité unique.

-

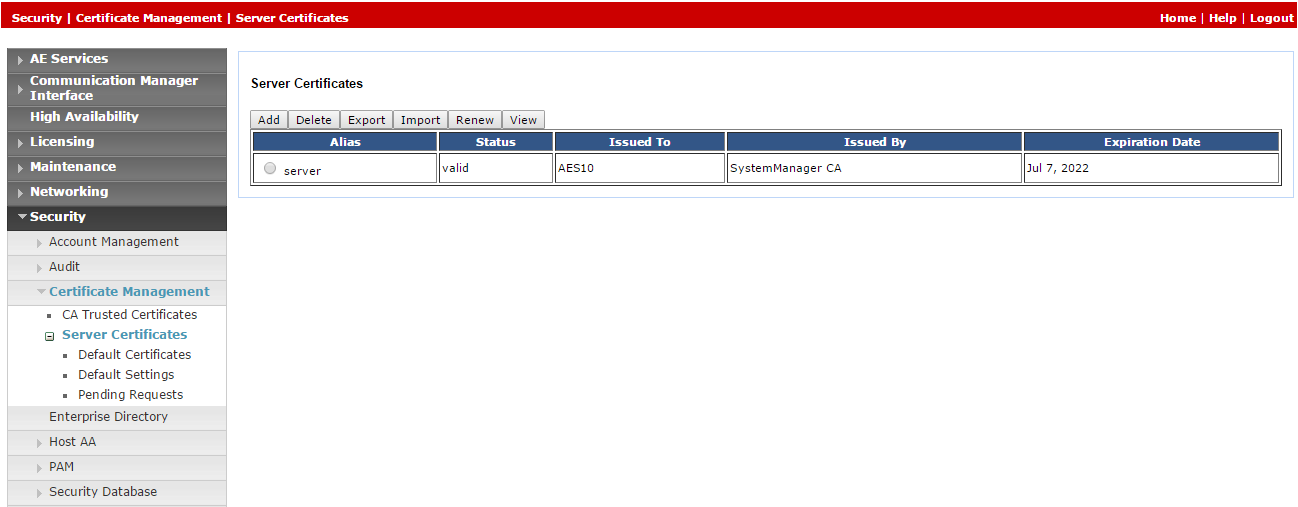

Étant donné que les certificats par défaut ne sont plus fournis, l'ingénieur du site Avaya doit générer le certificat approprié et le télécharger sur le système de téléphonie Avaya dans CXone Mpower. Allez dans la section Security > Certificate Management > Server Certificates (Sécurité > Gestion des certificats > Certificats serveur).

-

Dans la fenêtre Server Certificates (Certificats serveur), dans la colonne Alias, sélectionnez le certificat et cliquez sur Export.

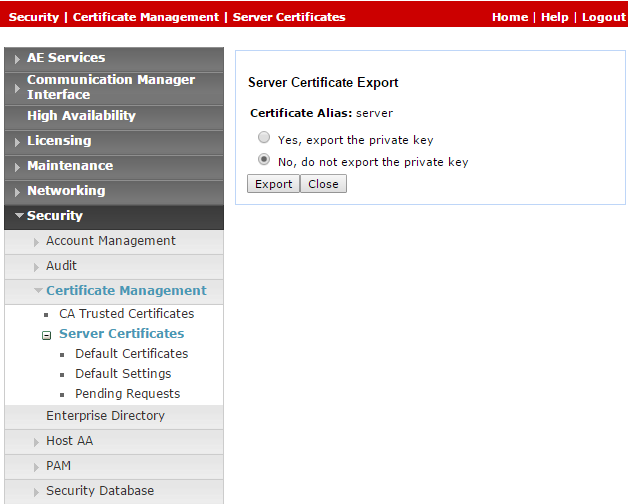

-

Dans la fenêtre Server Certificate Export (Exportation des certificats serveur), assurez-vous que l’option No, do not export the private key (Non, ne pas exporter la clé privée) est sélectionnée et cliquez sur Exporter.

-

Téléchargez ce certificat exporté sur le système de téléphonie Avaya dans CXone Mpower.

Étape 5 : Création d’une connexion sécurisée à l’aide d’un VPN

Cette étape doit être réalisée uniquement en coordination avec les services professionnels NiCE.

À la fin de cette étape, en remplissant le formulaire dans le fichier Excel Données essentielles pour la configuration de la connectivité tierce dans CXone Mpower, vous fournirez les détails nécessaires aux services professionnels NiCE, qui vous aideront à établir une connexion VPN sécurisée avec CXone Mpower.

Les environnements SIPREC sont uniquement requis pour saisir des informations supplémentaires dans le formulaire, de sorte que SBC puisse établir une connexion entre SIPREC et CXone Mpower.

-

NiCE Les services professionnels vous fourniront le formulaire de connexion VPN.

-

Remplissez ce formulaire avec les informations vous concernant et les informations nécessaires pour Real-Time Third Party Telephony Recording (Multi-ACD).

-

NiCE Les services professionnels se coordonneront avec les équipes CXone Mpower pour garantir que tous les champs sont correctement remplis.

-

Les deux parties doivent se concerter au sujet du formulaire et de ses informations.

-

-

NiCE Les services professionnels planifieront un appel collaboratif :

- Pour vérifier le formulaire et son contenu avec Real-Time Third Party Telephony Recording (Multi-ACD).

-

Avec les équipes CXone Mpower pour le provisionnement VPN.

-

Vous allez configurer deux VPN : un pour la résilience et l’autre pour le basculement.

-

Configurez le routage en définissant le BGP du VPN avec des pare-feu Real-Time Third Party Telephony Recording (Multi-ACD) ou créez des routes statiques vers les adresses IP fournies.

-

Configurez la conversion d’adresses réseau NAT. Convertissez l’adresse de votre terminal en une adresse IP publique, soit par annonce via BGP, soit avec un routage statique.

-

Paramétrez les pare-feu :

-

Autorisez le trafic entrant sur le terminal CTI à partir des (2) adresses IP fournies.

-

Ouvrez les ports requis. Pour plus d’informations, voir Ports et protocoles par application.

-

Dans le cas des environnements haute disponibilité, les ports mentionnés plus haut à l’étape b doivent être ouverts pour tous les serveurs actifs et de secours.

-

-

NiCE Les services professionnels se coordonneront avec les équipes CXone Mpower pour :

-

Vérifier que le formulaire VPN est rempli correctement.

-

Consulter les équipes CXone Mpower sur le créneau de provisionnement du VPN et la configuration du routage.

-

Tester le tunnel VPN, le routage et la connectivité.

-

Préparation de l’environnement Avaya AES DMCC

Cette section décrit la préparation de l’environnement Avaya Device Media Call Control (DMCC) pour Real-Time Third Party Telephony Recording (Multi-ACD).

Les versions Avaya AES DMCC prises en charge sont 8.1.3, 10.1 et 10.2.

Un technicien sur site Avaya doit se charger de toutes les procédures dans l’environnement Avaya. Les procédures décrites dans cette section sont données uniquement à titre indicatif.

Pour obtenir des informations complètes sur la configuration du commutateur Avaya, reportez-vous à la documentation Avaya.

Flux de Travail

Utilisez ce flux de travail pour configurer l’enregistrement actif Avaya DMCC avec Real-Time Third Party Telephony Recording (Multi-ACD).

Avant de commencer ce flux de travail, vous devez vérifier que les composants de site sont configurés.

Étape 1 : Configuration des extensions virtuelles pour la capture audio

Étape 2 : Configuration de SRTP

Étape 3 : Préparer les informations pour les services professionnels NiCE

Avant que vous commencez

Avant d'intégrer l'environnement Avaya DMCC à Multi-ACD (Open), rassemblez les informations requises et saisissez-les dans le fichier Excel Données essentielles pour la configuration de la connectivité tierce dans CXone Mpower que vous avez téléchargé. Une fois que vous avez terminé de saisir tous les détails nécessaires et préparé votre environnement, soumettez le fichier Excel aux services professionnels NiCE.

Configuration des extensions virtuelles pour la capture audio

Utilisez ces procédures pour préparer Avaya Communication Manager pour un site utilisant des extensions virtuelles pour la capture audio.

Lorsque vous utilisez des extensions virtuelles pour capturer votre audio, vérifiez que vous disposez de suffisamment de licences pour le CTI NiCE.

-

Connectez-vous au serveur AES. La page Application Enablement Services s’affiche.

-

Dans le menu, sélectionnez Licensing > WebLM Server Access.

-

Connectez-vous au serveur WebLM.

-

Sélectionnez Licensed products > Application Enablement dans le panneau de gauche, et vérifiez qu’un nombre suffisant de licences est défini pour DMCC DMC.

Avant que le serveur DMCC puisse enregistrer les extensions (virtuelles) émulées sur la passerelle média, définissez les extensions sur le commutateur.

Chaque extension virtuelle doit être définie séparément et nécessite une licence DMCC. Assurez-vous que le nombre total de licences DMCC correspond au nombre maximum d'agents qui travaillent simultanément. Toutefois, il est recommandé de maintenir les licences DMCC à un niveau supérieur d'au moins 20 % au volume d'appels maximum.

Lorsque votre site est configuré pour SSC (Single Step Conference), vous devez définir les extensions virtuelles sur l’AES dans le même groupe que les extensions qui sont observées par le biais de SSC. Dans le cas contraire, l’utilisateur aura un accès illimité à la base de données de sécurité.

Pour définir les extensions virtuelles pour l’enregistrement sur le commutateur :

-

Sur le commutateur, ouvrez la fenêtre de console et saisissez ce qui suit :

-

Type d’extension : 4624

Le type d’extension 4624 représente tous les softphones.

-

IP Softphone : Y (oui)

-

Code de sécurité : il s'agit du mot de passe de l'extension. Il sera utilisé dans le champ Mot de passe du périphérique lors de la configuration de l'interface Avaya DMCC sous Téléphonie tierce dans CXone Mpower. Le code de sécurité doit être cohérent pour toutes les extensions virtuelles.

-

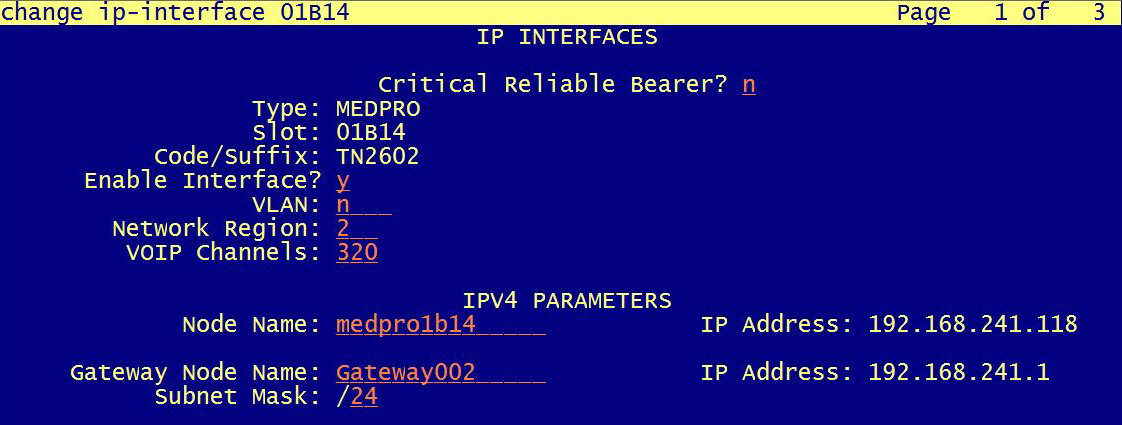

Le serveur Avaya AES prend en charge jusqu’à 16 connexions C-LAN simultanées. Il peut donc fournir un équilibrage de charge sur plusieurs connexions et un mécanisme de basculement C-LAN.

Vous configurez le nom symbolique, ou nom de connexion, sur le serveur Avaya AES. Le nom symbolique représente plusieurs cartes C-LAN sur les passerelles du serveur multimédia Avaya. Ainsi, le système d’enregistrement peut implémenter la redondance et le partage de charges sur plusieurs cartes C-LAN en communiquant avec le nom symbolique Plusieurs C-LAN sont nécessaires pour l’implémentation de plus de 300 canaux Avaya DMCC.

Le nom symbolique correspond au nom de connexion sur l’AES et il est sensible à la casse.

Pour configurer le nom symbolique :

-

Sur la page AES, sélectionnez Communication Manager Interface > Switch Connections.

-

Sélectionnez le nom de connexion requis et cliquez sur Edit PE/CLAN IPs.

-

Entrez le nom d’hôte ou l’adresse IP de la carte C-LAN et/ou PE pour la connectivité AES, puis cliquez sur Add/Edit Name or IP. Faites de même pour chaque carte C-LAN ou PE rattachée à cette connexion.

-

Dans la fenêtre Switch Connections, cliquez sur Edit H.323 Gatekeeper.

Pour utiliser la fonctionnalité de nom symbolique, il est impératif de spécifier le gatekeeper H323. La seule configuration de la carte C-LAN ne suffit pas. La liste d’adresses IP H.323 peut être différente de la liste d’adresses IP C-LAN.

-

Sélectionnez le nom ou l’adresse IP voulu(e), ou saisissez le nom d’hôte ou l’adresse IP du gatekeeper H.323 et cliquez sur Add Name or IP.

-

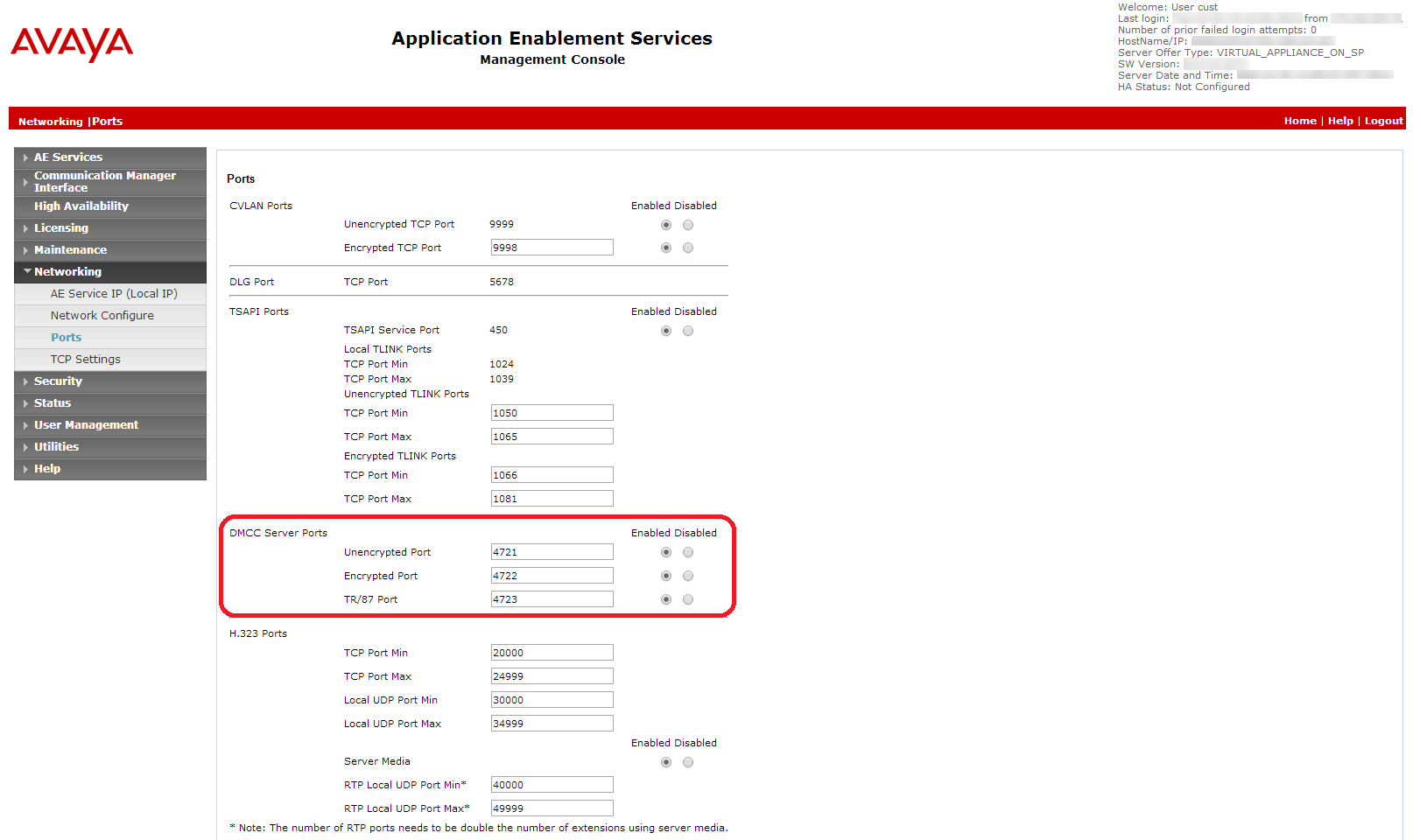

Sélectionnez Networking > Ports.

-

Vérifiez que le port du serveur DMCC est activé.

Le jeu de codecs défini dans Real-Time Third Party Telephony Recording (Multi-ACD) doit correspondre au jeu de codecs défini sur l’autocommutateur.

-

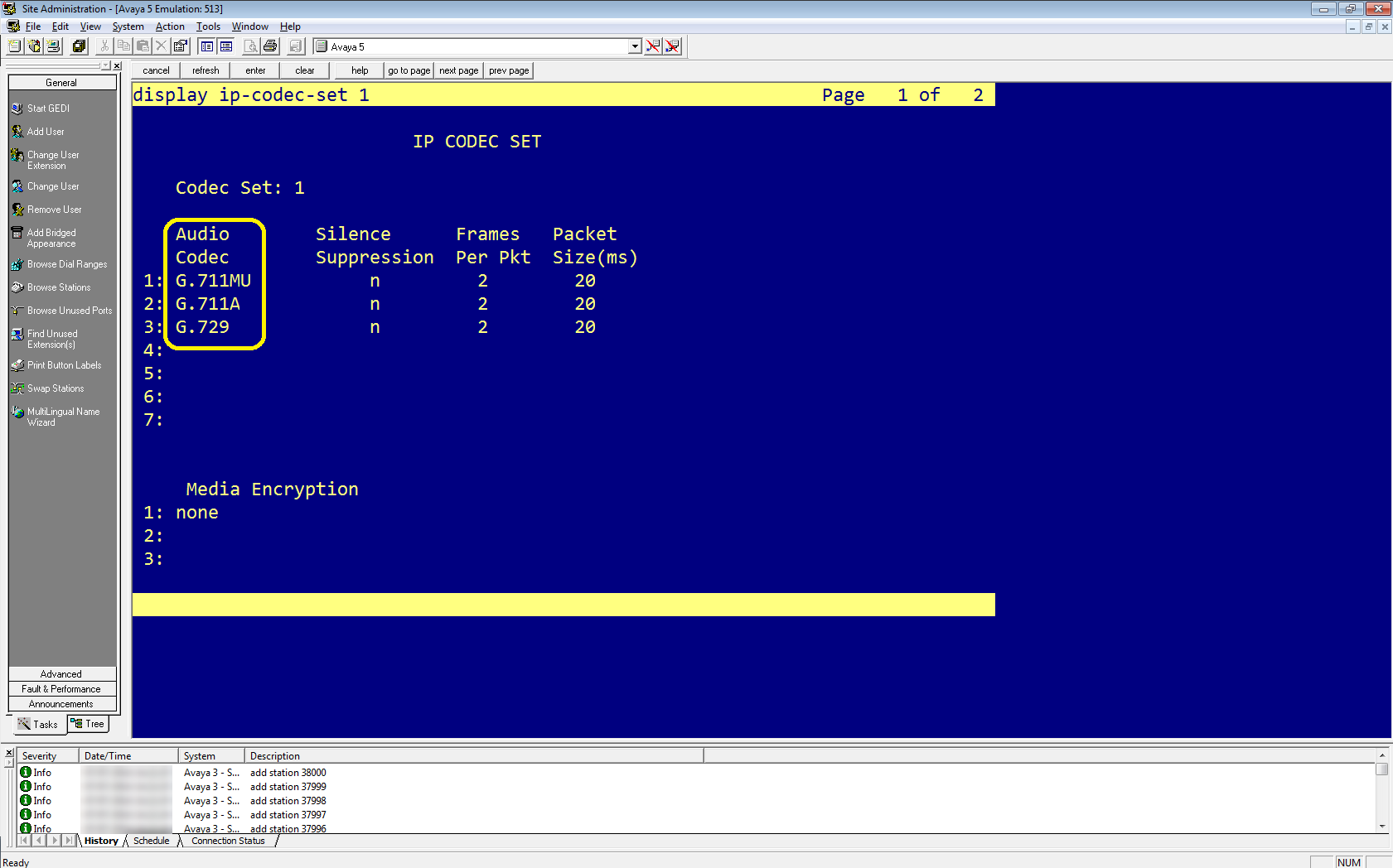

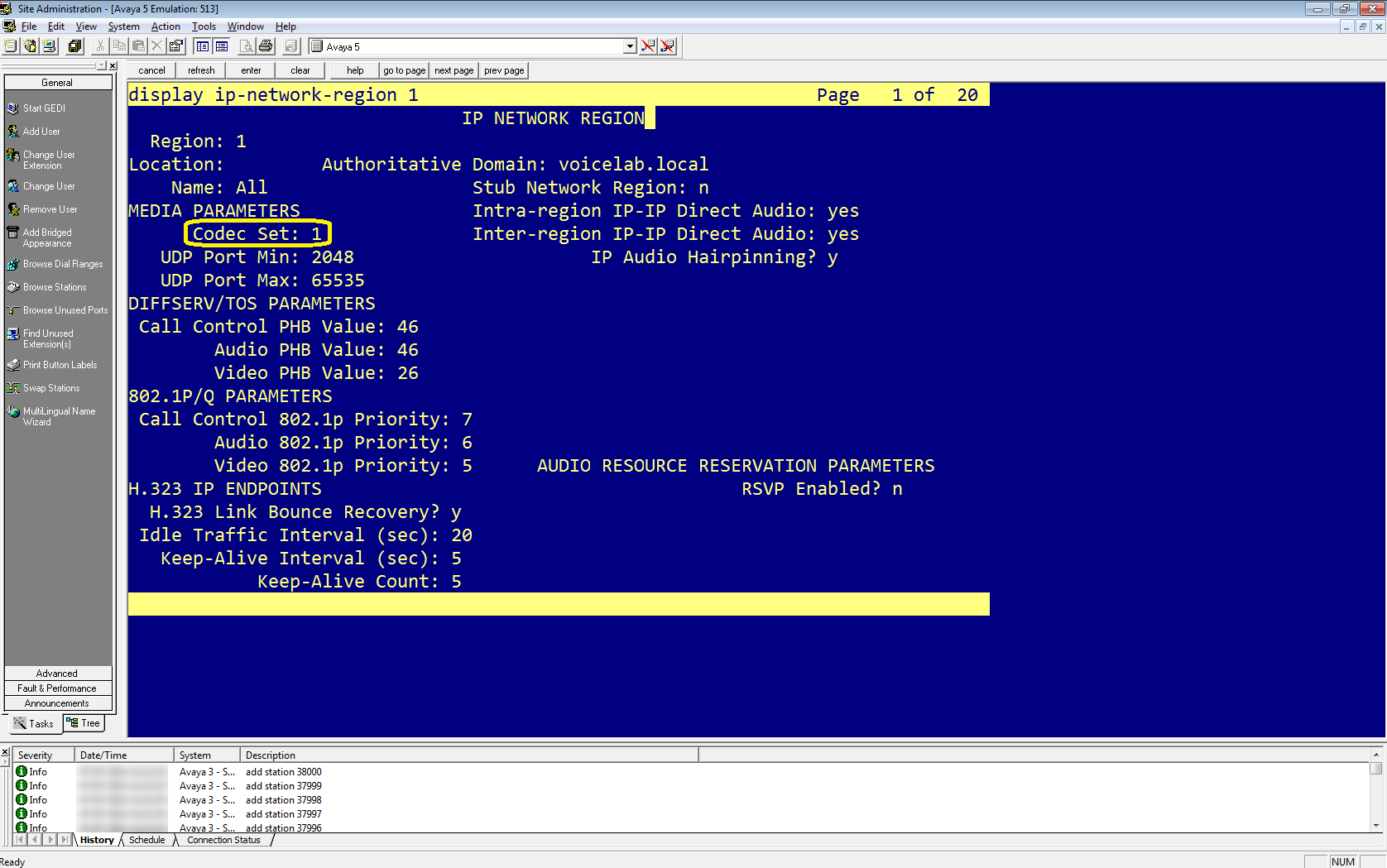

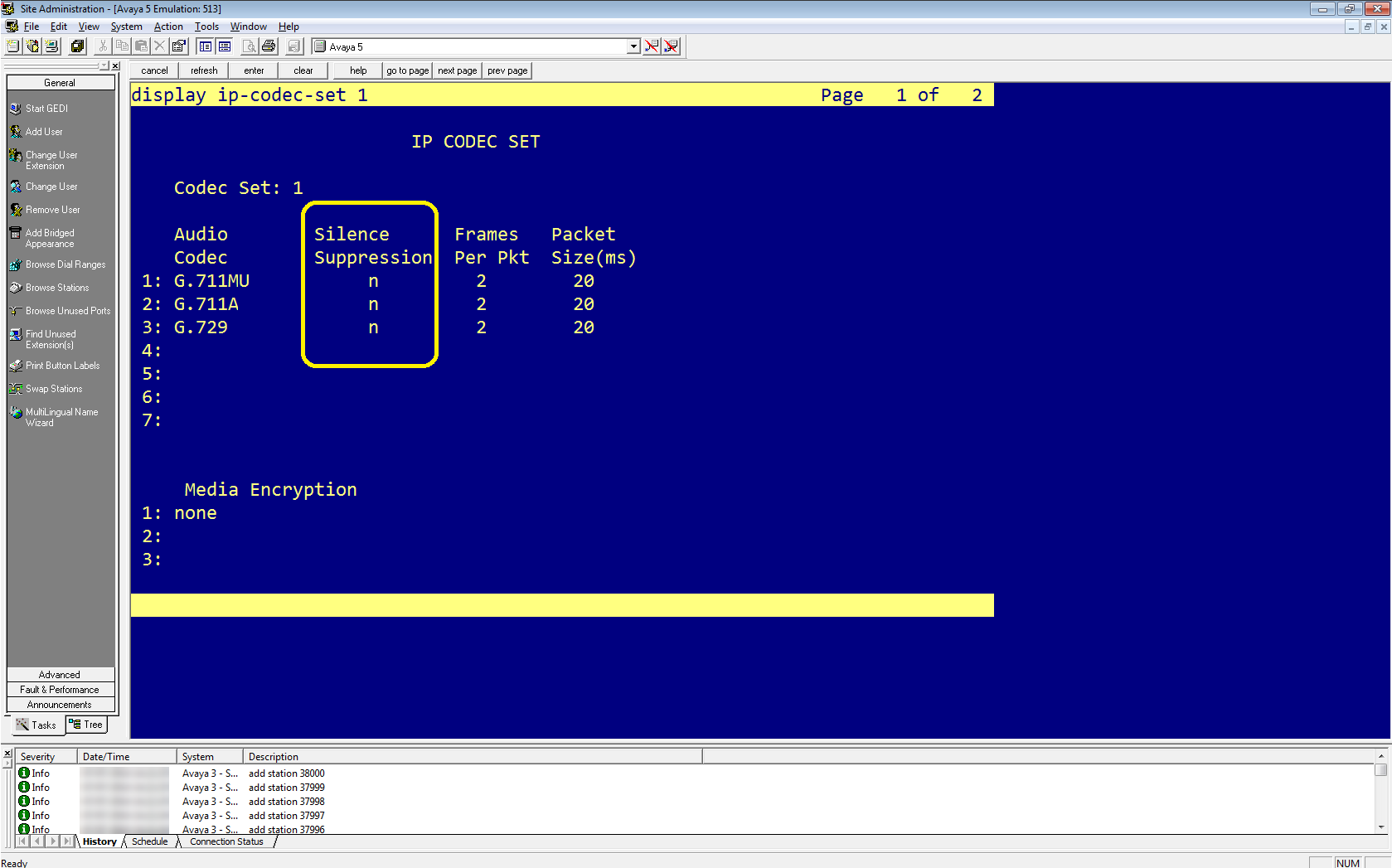

Dans Avaya Site Administration, entrez display ip-codec-set <n>, où <n> correspond au jeu de codecs associé à la région du réseau IP des extensions que vous devez observer.

-

Dans la colonne Audio Codec, examinez la liste de types de compression. Il s’agit des codecs autorisés par le commutateur.

Veillez à ce que la CodecList que vous définissez dans Real-Time Third Party Telephony Recording (Multi-ACD) contienne au moins l’un des types de compression définis ici.

-

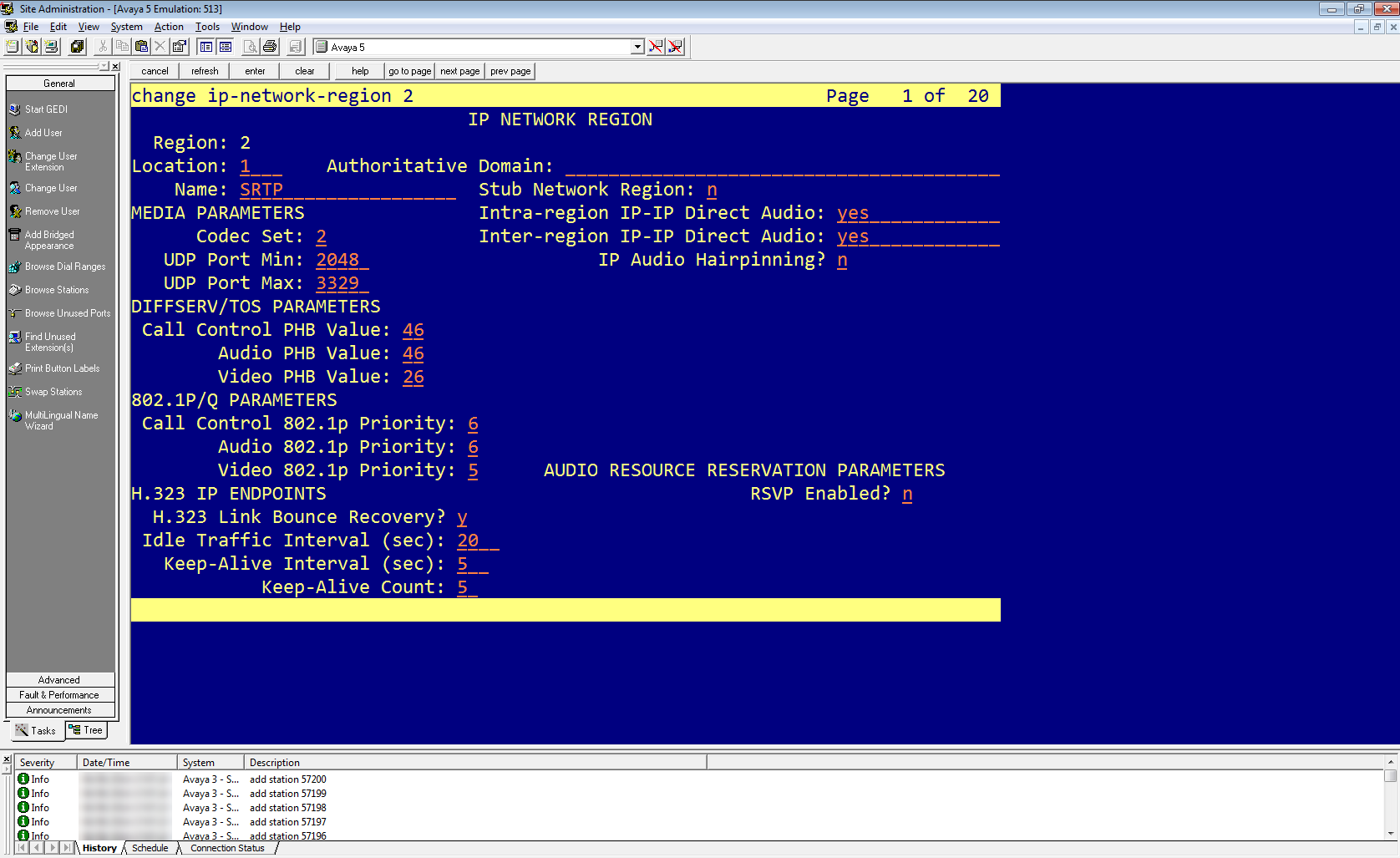

Entrez display ip-network-region <n>, où <n> à la région du réseau IP des extensions que vous devez observer.

-

Vérifiez que le jeu de codecs défini correspond bien au ip-codec-set que vous avez configuré ci-dessus.

Assurez-vous que la fonction de suppression du silence est activée sur le serveur multimédia Avaya pour les codecs audio. Cela préserve la bande passante en bloquant la transmission des paquets audio pendant les périodes de silence. La suppression du silence peut toutefois créer de légères coupures de l’audio.

-

Dans la section Administration du site d’Avaya, entrez la commande display ip-codec-set <n>, où <n> correspond au jeu de codecs associé à la région du réseau IP des extensions que vous devez observer.

-

Dans la fenêtre IP Codec Set (Ensemble de codecs IP), dans la section Codec Set (Ensemble de codecs), pour chaque codec figurant dans la liste, vous pouvez définir ce qui suit dans la colonne Silence Suppression (Suppression du silence ):

-

Activer la suppression du silence, définissez Silence Suppression sur y (oui).

-

Désactiver la suppression du silence, définissez Silence Suppression sur n (non).

-

-

Appuyez sur Échap, puis sur e pour envoyer vos modifications.

Configuration de SRTP

Utilisez ces procédures lorsque votre site nécessite une configuration SRTP.

-

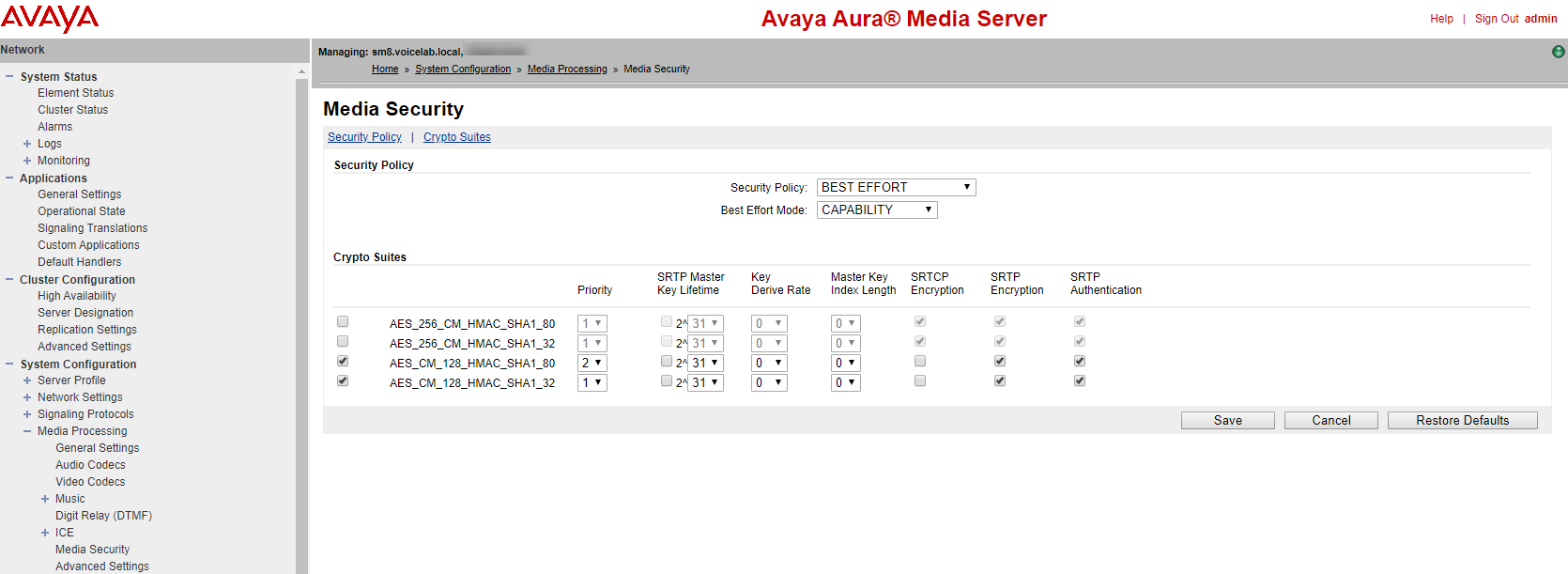

Connectez-vous au serveur média Avaya Aura.

-

Dans le menu System Configuration, choisissez Media Processing > Media Security.

-

Vérifiez que :

-

Security Policy est défini sur BEST EFFORT.

-

Best Effort Mode est défini sur CAPABILITY.

-

-

Sous Crypto Suites, activez :

-

AES_CM_128_HMAC_SHA1_80

-

AES_CM_128_HMAC_SHA1_32

-

-

Dans chaque cas, sélectionnez SRTP encryption et SRTP Authentication.

-

Passez à la configuration du chiffrement du commutateur Avaya pour la région du réseau IP.

Le chiffrement SRTP est configuré à deux niveaux : la signalisation (H.323) et le flux média (SRTP).

Cette section décrit comment activer SRTP et le chiffrement de la signalisation dans Avaya Communication Manager.

À la fin de cette procédure, vous devez fournir à NiCE Services Professionnels :

-

Chiffrement utilisé sur le site : HMAC32 ou HMAC80.

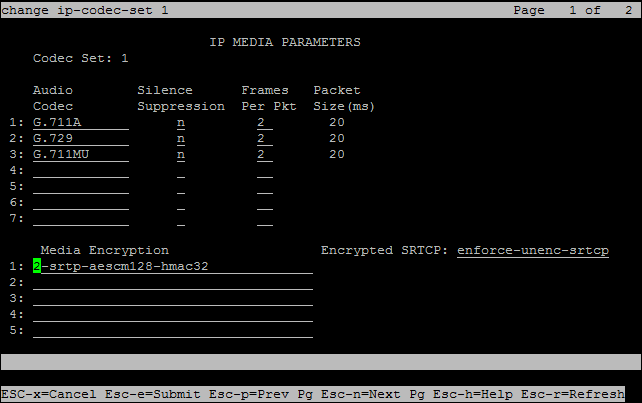

Pour configurer le chiffrement :

-

Dans Avaya Site Administration, entrez la commande display ip-codec-set <n>, où <n> correspond au jeu de codecs associé à la région du réseau IP des extensions que vous devez observer.

-

Vérifiez si le site comprend :

-

des serveurs multimédia Avaya avec une ou plusieurs passerelles série G ; la prise en charge d’aes est uniquement possible avec des passerelles série G.

-

des serveurs multimédia Avaya, utilisez soit 2-srtp-aescm128-hmac32, soit 1-srtp-aescm128-hmac80.

-

-

Dans l’écran IP Codec Set (Ensemble de codecs IP), dans la section Media Encryption (Chiffrement des médias), entrez un ou plusieurs types de chiffrement des médias.

-

2-srtp-aescm128-hmac32

-

1-srtp-aescm128-hmac80

-

aes (non pris en charge si le serveur multimédia Avaya est utilisé)

L'ingénieur du site Avaya doit informer les services professionnels NiCE du cryptage utilisé sur le site : HMAC32 ou HMAC80.

Enregistrez les informations de chiffrement dans le fichier Excel. Une fois que vous avez terminé de saisir tous les détails nécessaires et préparé votre environnement, soumettez le fichier Excel aux services professionnels NiCE.

-

-

Dans Avaya Site Administration, entrez la commande display ip-network-region <n>, où <n> correspond à la région du réseau des extensions que vous devez observer.

-

Sous network region, entrez le jeu de codecs IP que vous avez modifié précédemment.

-

En cas de configuration de CLAN/Medpro : sous Network Region, entrez la région que vous avez configurée pour le chiffrement. Dans l’exemple fourni avec cette procédure, pour activer SRTP dans Network Region, entrez 2.

Préparer les informations pour les services professionnels NiCE

Avant de pouvoir commencer votre configuration CTI CXone Mpower, vous avez besoin d'informations spécifiques.

Demandez au technicien de site Avaya de s’assurer que les informations ci-dessous sont entrées dans le fichier Excel. Soumettez le fichier Excel aux services professionnels NiCE.

|

étape |

paramètre |

Éléments configurés |

|---|---|---|

| 1 | Numéro de port d’Avaya DMCC : vérifiez le numéro de port d’Avaya DMCC pour une connexion sécurisée et une connexion non sécurisée. | Sur le serveur AES. |

| Vérifiez que les ports DMCC sont activés. | Sur le serveur AES. | |

| 2 | Vérifiez le nom d’utilisateur et mot de passe Real-Time Third Party Telephony Recording (Multi-ACD) pour Avaya DMCC, tels que définis dans AES. | Sur le serveur AES. |

|

Pour les extensions virtuelles :

|

||

| 4 | Vérifiez le nom symbolique d’Avaya DMCC. |

Sur le serveur AES. Dans la zone Switch Connections, vérifiez le nom de connexion. Le nom de connexion est également appelé nom symbolique. |

| 5 | Vérifiez le code d’observation dans le champ Service Observing Listen Only Access Code. | Dans Communication Manager (CM). |

| 6 | Vérifiez la liste des codecs pris en charge. | Dans Communication Manager (CM), vérifiez les codecs que l’organisation utilise. |

| 7 | Vérifiez la liste des algorithmes de chiffrement pris en charge (AES_128_ Counter (aes) / No Encryption / AES_128_ HMAC). Si AES_128_ HMAC est pris en charge, il faut indiquer au technicien Real-Time Third Party Telephony Recording (Multi-ACD) d’utiliser HMAC32 ou HMAC80. | Dans Communication Manager (CM). |

| Le technicien sur site Avaya doit indiquer au technicien Real-Time Third Party Telephony Recording (Multi-ACD) le type de chiffrement utilisé sur le site : HMAC32/HMAC80. |

Préparation du SBC Oracle (Acme Packet)

Cette section décrit la préparation du contrôleur de frontière de session (SBC) Oracle (Acme Packet) en vue de son intégration avec Real-Time Third Party Telephony Recording (Multi-ACD).

Les procédures décrites dans cette section constituent des recommandations uniquement. Le technicien sur site Oracle devrait se charger de toutes les procédures.

Le SBC doit disposer d'un certificat TLS valide. Le certificat doit être signé par une autorité de certification (AC) de confiance répertoriée dans la section Autorités de certification prises en charge pour SIPREC.

Flux de Travail

Utilisez ce flux de travail pour préparer le SBC Oracle (Acme Packet) pour Real-Time Third Party Telephony Recording (Multi-ACD). Avant de commencer ce flux de travail, vous devez vérifier que les composants de site sont configurés.

Phase 1 : Préparation du site : Conditions préalables au chiffrement

Phase 2 : Configuration d’Oracle SBC :

Étape 1 : Vérification de la licence est valide et inclut la fonctionnalité Enregistrement de session. SRTP nécessite TLS logiciel

Étape 2 : Configuration du domaine d’enregistrement

Étape 3 : Configuration de la connexion du serveur d’enregistrement de session (SRS)

Étape 4 : (Facultatif) Configuration du groupe d’enregistrement de session (SRG) pour plusieurs enregistreurs

Étape 5 : Configuration des interfaces SIP, domaines (realm) et agents de session pour le SRS et le SRG

Étape 6 : Configuration de la génération d’identifiants d’appels universels pour les appels entrants

Configuration de la génération d’identifiants d’appels universels pour les appels entrants

Le plug-in SPL (Session Plug-in Language) UCID peut être configuré pour un SBC Oracle de manière à générer ou préserver un identifiant d’appel universel suivant la configuration. Dès lors qu’un identifiant d’appel universel est généré ou préservé, le système ajoute la valeur à toutes les demandes SIP en sortie ultérieures au sein de la session. Vous pouvez aussi configurer le plug-in de manière à supprimer les en-têtes d’identifiants d’appel universels indésirables afin d’éviter les doublons dans les demandes SIP en sortie. L’UCID Avaya peut être ajouté comme données d’extension à l’élément de session dans les métadonnées d’un enregistrement lorsque SIPREC est utilisé.

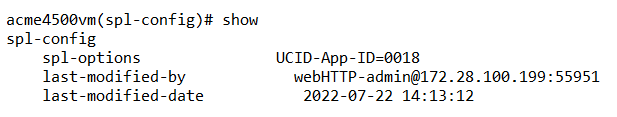

Après avoir effectué les étapes de configuration du plug-in SPL afin de générer un UCID Avaya pour chaque appel entrant, vous pouvez vérifier la configuration.

-

Dans l’interface de ligne de commande (CLI) d’Acme Packet, saisissez :

configure terminal -

Appuyez sur Entrer.

L’invite devient

YourSBC(configure)#. -

Type :

system -

Appuyez sur Entrer.

L’invite devient

YourSBC(system)#. -

Saisissez ce qui suit et appuyez sur Entrée :

spl-configL’invite devient

YourSBC(spl-config)#. -

Saisissez ce qui suit et appuyez sur Entrée :

select -

Saisissez ce qui suit et appuyez sur Entrée :

showLa configuration du plug-in SPL pour la génération d’un UCID Avaya pour chaque appel entrant s’affiche.

-

Saisissez ce qui suit et appuyez sur Entrée :

exitL’invite devient

YourSBC(system)#. -

Saisissez ce qui suit et appuyez sur Entrée :

exitL’invite devient

YourSBC(configure)#. -

Saisissez ce qui suit et appuyez sur Entrée :

exitL’invite devient

YourSBC#.

(Facultatif) Prérequis de chiffrement

-

Vérifiez qu’une branche d’appel est chiffrée :

Pour le chiffrement de la branche d’appel de l’enregistreur, vérifiez que l’une des autres branches d’appel entrant sur ou sortant du SBC est chiffrée.

-

Suivez la documentation Oracle pour la configuration des certificats.

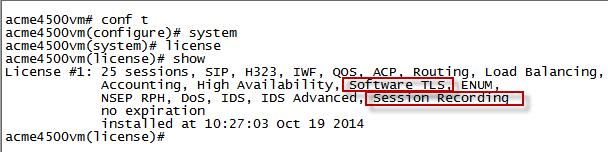

Vérification de la licence

Vérification de la licence

-

Connectez-vous à la CLI d’Acme Packet et saisissez le mot de passe utilisateur.

-

Saisissez ce qui suit et appuyez sur Entrée :

enable -

Saisissez le mot de passe superutilisateur et appuyez sur Entrée :

-

Saisissez ce qui suit et appuyez sur Entrée :

configure terminal -

Saisissez ce qui suit et appuyez sur Entrée :

system -

Saisissez ce qui suit et appuyez sur Entrée :

license -

Saisissez ce qui suit et appuyez sur Entrée :

show -

Vérifiez que la licence est valable (en cours de validité).

-

Vérifiez que la licence inclut Session Recording.

-

Pour SRTP, vérifiez que la licence inclut Software TLS.

Configuration du domaine d’enregistrement

-

Connectez-vous à la CLI d’Acme Packet et saisissez le mot de passe utilisateur.

-

Saisissez ce qui suit et appuyez sur Entrée :

enable -

Saisissez le superutilisateur et appuyez sur Entrée :

-

Saisissez ce qui suit et appuyez sur Entrée :

configure terminal -

Saisissez ce qui suit et appuyez sur Entrée :

media-manager -

Saisissez ce qui suit et appuyez sur Entrée :

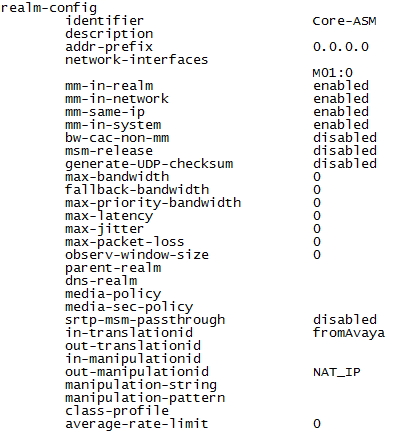

realm-config -

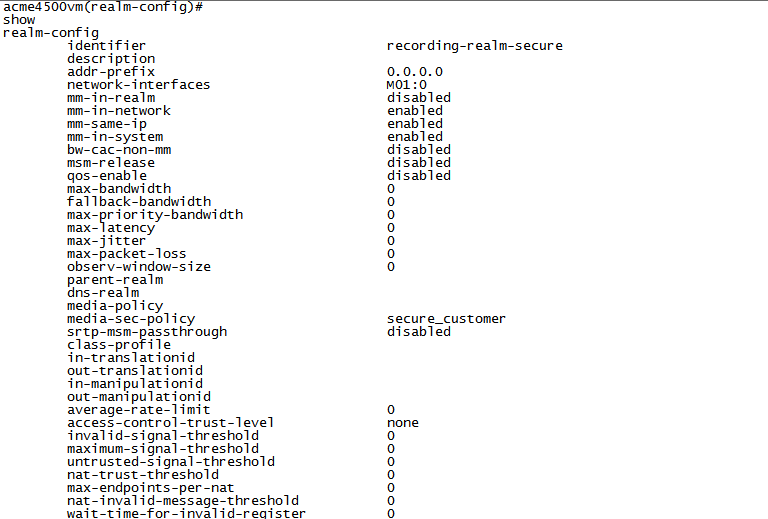

Configurez le nom du domaine en saisissant :

identifier <Name of the realm>Il doit s’agir du nom du domaine d’enregistrement que vous définissez à la section Configuration de la connexion du serveur d’enregistrement de session (SRS) ou (Facultatif) Configuration du groupe d’enregistrement de session (SRG).

-

Configurez l’interface ; saisissez ce qui suit et appuyez sur Entrée :

network-interfaces <interface>Par exemple :

network-interfaces M01:0 -

Configurez la fonctionnalité Mux du RTCP ; saisissez ce qui suit et appuyez sur Entrée :

rtcp-mux enable -

Configurez la fonction de mise à jour des médias de sortie masqués, saisissez ce qui suit et appuyez sur Entrée :

hide-egress-media-update enable -

Saisissez ce qui suit et appuyez sur Entrée :

doneL’illustration ci-dessus est fournie à titre d’exemple uniquement. Dans un environnement non sécurisé, il n’y a pas de valeur pour media-sec-policy.

Configuration de la connexion du serveur d’enregistrement de session (SRS)

Le SRS correspond au VRSP.

-

Vérifiez que vous avez achevé la configuration du domaine d’enregistrement.

-

Connectez-vous à la CLI d’Acme Packet et saisissez le mot de passe utilisateur.

-

Saisissez ce qui suit et appuyez sur Entrée :

enable -

Saisissez le mot de passe superutilisateur et appuyez sur Entrée.

-

Saisissez ce qui suit et appuyez sur Entrée :

configure terminal -

Saisissez ce qui suit et appuyez sur Entrée :

session-router -

Saisissez ce qui suit et appuyez sur Entrée :

session-recording-server -

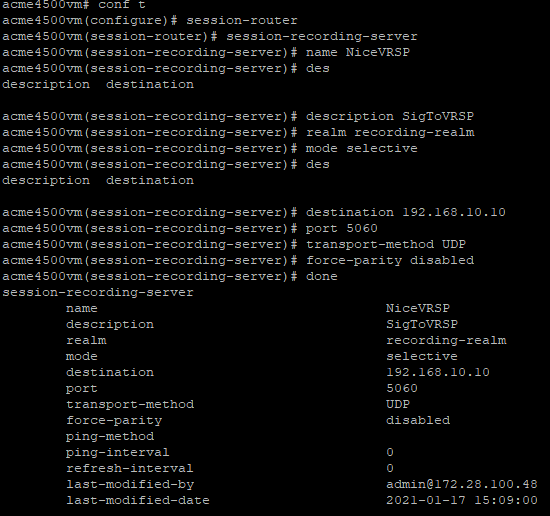

Configurez le nom du SRS ; saisissez ce qui suit et appuyez sur Entrée :

name <name of the SRS>Par exemple :

name NiceVRSP -

(Facultatif) Configurez la description du SRS ; saisissez ce qui suit et appuyez sur Entrée :

description <description of the SRS>Par exemple :

description SignalingToVRSP -

Configurez le domaine du SRS ; saisissez ce qui suit et appuyez sur Entrée :

realm <Name of the realm>Par exemple :

realm recording-realm -

Configurez le mode du SRS ; saisissez ce qui suit et appuyez sur Entrée :

mode selective -

Configurez l’adresse IP de destination ; saisissez ce qui suit et appuyez sur Entrée :

destination <IP address of the VRSP>Par exemple :

destination 192.168.10.10 -

Configurez le port de destination :

-

Dans un environnement non sécurisé, saisissez

port 5060et appuyez sur Entrée. -

Dans un environnement sécurisé, saisissez

port 5061et appuyez sur Entrée.

-

-

Configurez le protocole de couche de transport :

-

Dans un environnement non sécurisé, pour utiliser TCP comme protocole de couche de transport, saisissez

transport-method TCPet appuyez sur Entrée. -

Dans un environnement sécurisé, saisissez

DynamicTLSet appuyez sur Entrée.

-

-

Saisissez ce qui suit et appuyez sur Entrée :

done -

Ajoutez le SRS à une interface SIP, un domaine ou une session d’agent. Voir Configuration des interfaces SIP, domaines et agents de session pour le SRS et le SRG.

Bien que vous puissiez ajouter le SRS aux trois options d’enregistrements, le système donne automatiquement la priorité à votre sélection dans cet ordre : première session d’agent, puis domaine, puis interface SIP.

-

Pour activer l’enregistrement avec des enregistreurs qui attendent le protocole RTP sur les ports consécutifs (enregistreurs VoIP), vous devez désactiver le forçage de parité. Par défaut, le force de parité est déjà désactivé à l’aide du paramètre force-parity. Pour vérifier que le forçage de parité est désactivé, saisissez :

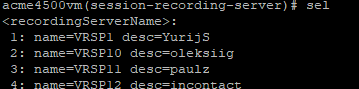

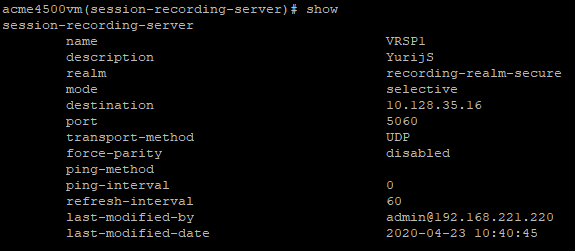

configure terminalsession-routersession-recording-serverselect [choose the recording server name by number]showLa configuration du serveur d’enregistrement de session s’affiche.

-

Vérifiez que force-parity a la valeur disabled.

-

Si le forçage de parité est activé, saisissez ce qui suit et appuyez sur Entrée :

force-parity disableddone -

Enregistrez et activez la configuration.

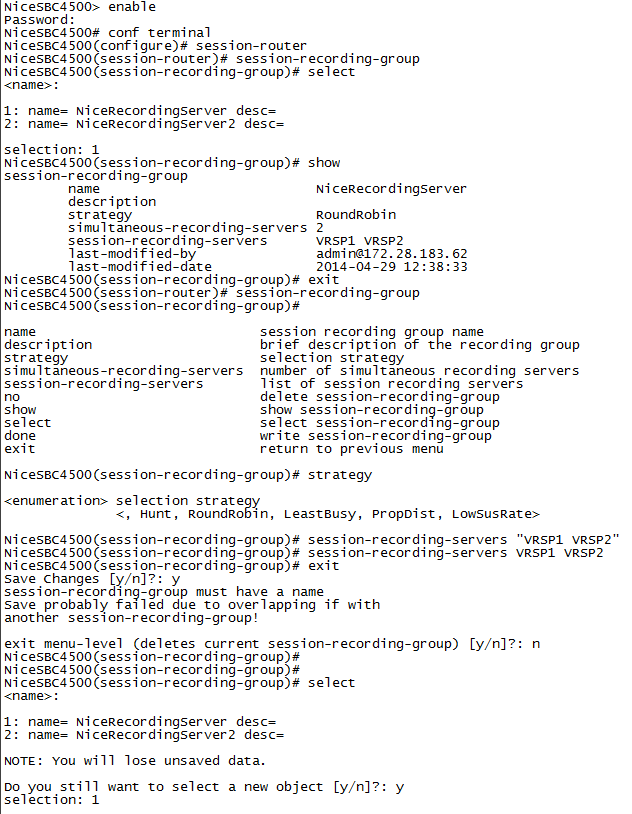

(Facultatif) Configuration du groupe d’enregistrement de session (SRG)

Effectuez cette configuration si vous avez plusieurs enregistreurs.

-

Vérifiez que vous avez achevé la configuration du domaine d’enregistrement.

-

Connectez-vous à la CLI d’Acme Packet et saisissez le mot de passe utilisateur.

-

Saisissez ce qui suit et appuyez sur Entrée :

enable -

Saisissez le mot de passe superutilisateur et appuyez sur Entrée.

-

Saisissez ce qui suit et appuyez sur Entrée :

configure terminal -

Saisissez ce qui suit et appuyez sur Entrée :

session-router -

Saisissez ce qui suit et appuyez sur Entrée :

session-recording-group -

Configurez le nom du SRG ; saisissez ce qui suit et appuyez sur Entrée :

name SRG:<name of the session recording group>Par exemple :

name SRG:NiceRecordingServer -

(Facultatif) Ajoutez la description du SRG ; saisissez ce qui suit et appuyez sur Entrée :

description <description of the SRG>Par exemple :

description SignalingToRecGroup -

Configurez la stratégie du SRG, par exemple RoundRobin (voir ci-dessous). Saisissez le nom de la stratégie et appuyez sur Entrée :

strategy RoundRobinNotez qu’une paire VRSP NiCE ne prend pas en charge l’équilibrage de charge.

-

Pour afficher d’autres options de stratégie (comme Hunt, LeastBusy, PropDist et LowSusRate), saisissez ce qui suit et appuyez sur Entrée :

strategy? -

Configurez le nombre de serveurs d’enregistrement de session qui seront alloués au SRG ; saisissez ce qui suit et appuyez sur Entrée :

simultaneous-recording-serversIndiquez ensuite le nombre de serveurs.

Pour une paire VRSP NiCE, le nombre est 2.

-

Saisissez

exitet recommencez l’opération jusqu’à atteindre la première invite superutilisateur (#), par exemple :NiceSBC4500(configure)# session-router

NiceSBC4500(session-router)# session-recording-group

NiceSBC4500(session-recording-group)# exit

NiceSBC4500(session-router)# exit

NiceSBC4500(configure)# exit

NiceSBC4500#

-

Spécifiez les serveurs d’enregistrement de session à inclure dans le groupe. Saisissez les noms des serveurs d’enregistrement de session entre guillemets, en insérant une espace entre chaque nom de serveur. Appuyez ensuite sur Entrée.

"<servername1> <servername2>"Il doit s’agir du nom du domaine d’enregistrement que vous définissez à la section Configuration de la connexion du serveur d’enregistrement de session (SRS).

-

Saisissez ce qui suit et appuyez sur Entrée :

done -

Saisissez ce qui suit et appuyez sur Entrée :

verify-config -

Lorsque vous recevez l’avis « Verification successful », saisissez ce qui suit et appuyez sur Entrée.

save-config -

Saisissez ce qui suit et appuyez sur Entrée :

activate-config

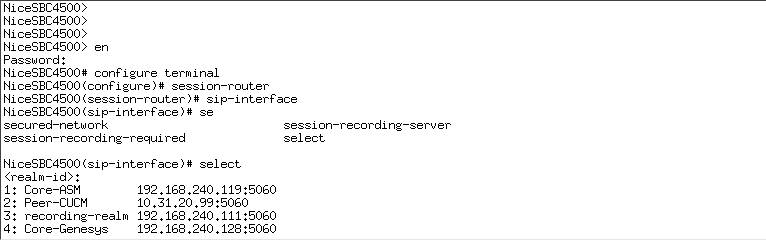

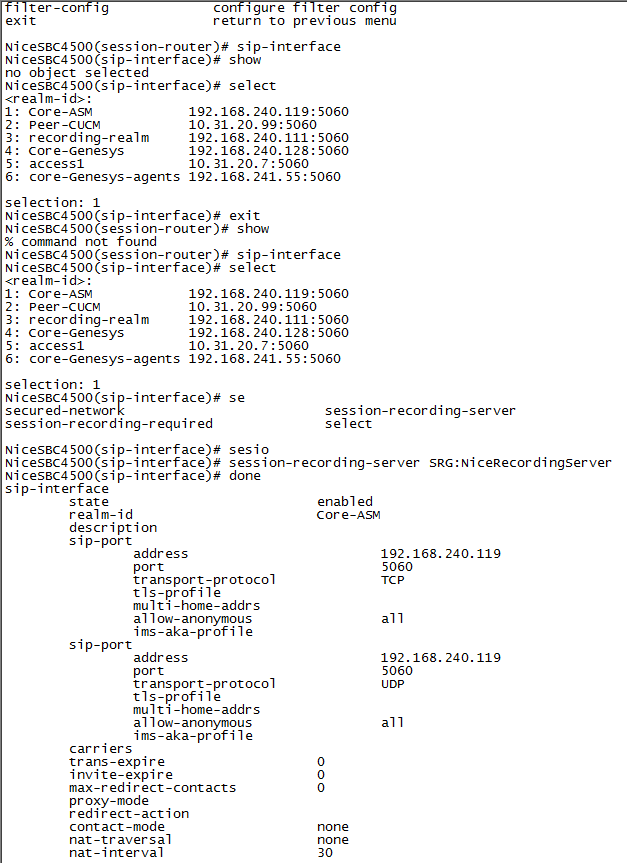

Configuration des interfaces SIP, domaines (realm) et agents de session pour le SRS et le SRG

Bien que vous puissiez sélectionner toutes ces interfaces pour les composants ci-dessus, le système donne automatiquement la priorité à la sélection dans cet ordre : session agent, puis domaine, et enfin interface SIP.

-

Vérifiez que vous avez achevé la configuration du domaine d’enregistrement.

-

Connectez-vous à la CLI d’Acme Packet et saisissez le mot de passe utilisateur.

-

Saisissez ce qui suit et appuyez sur Entrée :

enable -

Saisissez le mot de passe superutilisateur et appuyez sur Entrée :

-

Saisissez ce qui suit et appuyez sur Entrée :

configure terminal -

Saisissez ce qui suit et appuyez sur Entrée :

session-router -

Saisissez ce qui suit et appuyez sur Entrée :

sip-interface -

Saisissez ce qui suit et appuyez sur Entrée :

select -

Sélectionnez l’interface SIP et saisissez le numéro de cette interface.

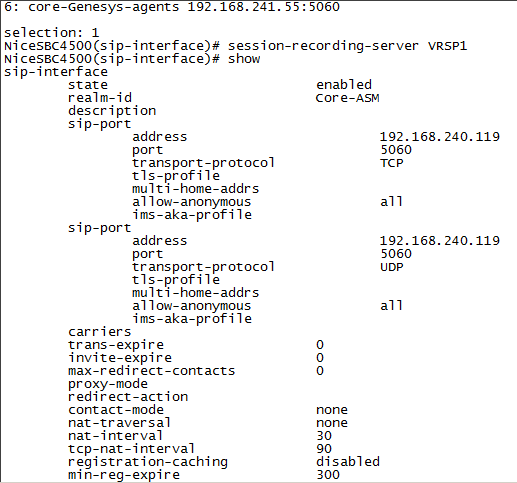

Par exemple, si vous voulez enregistrer l’interface SIP Core-ASM, comme dans l’exemple ci-dessus, saisissez 1.

-

Définissez le SRS qui doit enregistrer l’interface SIP sélectionnée ; saisissez ce qui suit et appuyez sur Entrée :

session-recording-server <name of the SRS>Il doit s’agir du nom du SRS que vous avez défini à la section Configuration de la connexion du serveur d’enregistrement de session (SRS).

Par exemple :

name NiceVRSP -

Saisissez ce qui suit et appuyez sur Entrée :

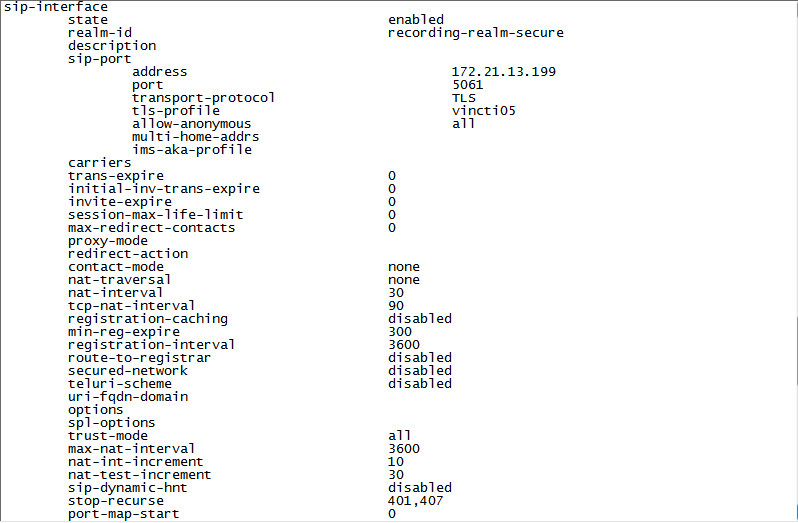

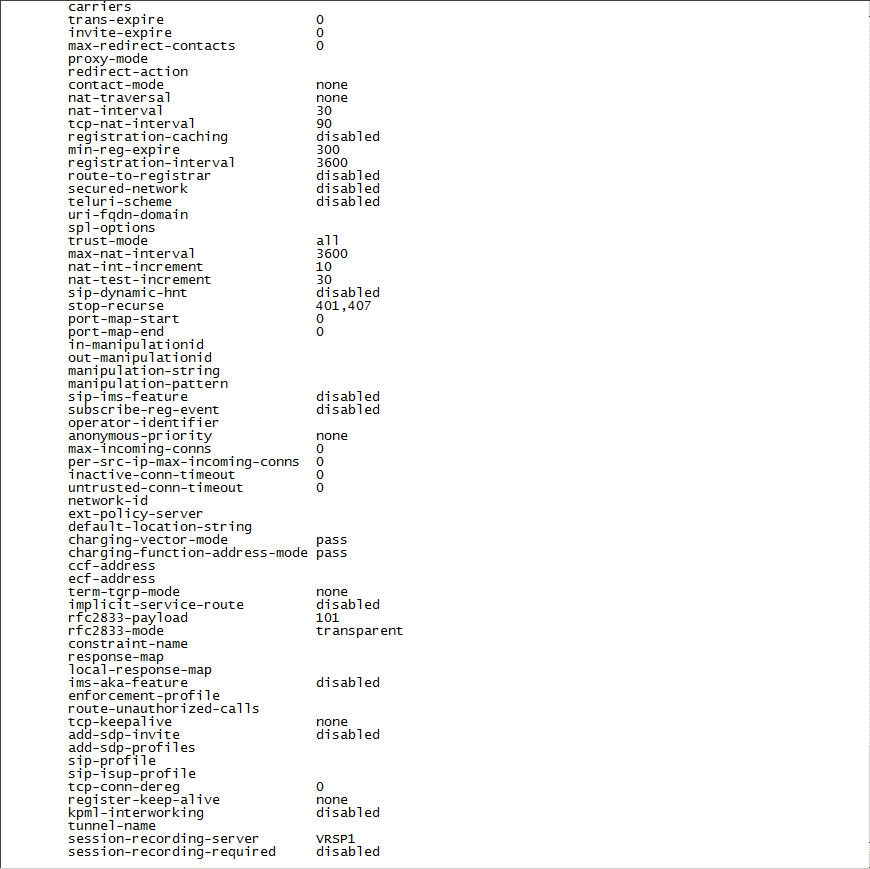

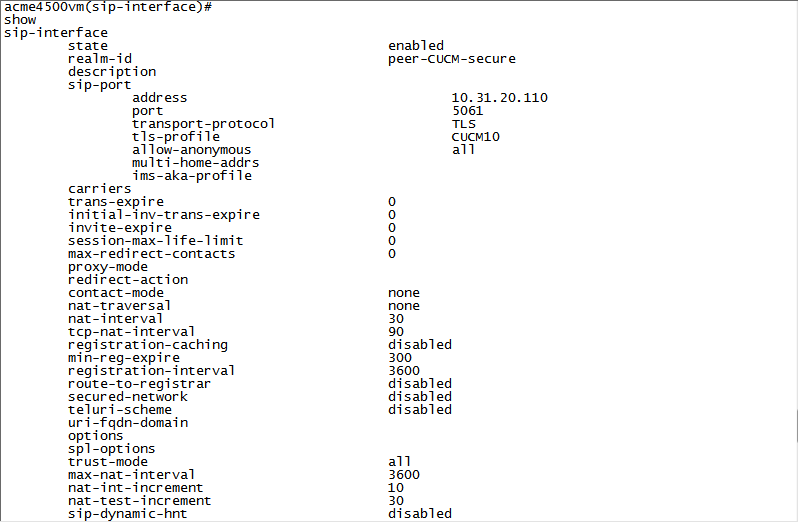

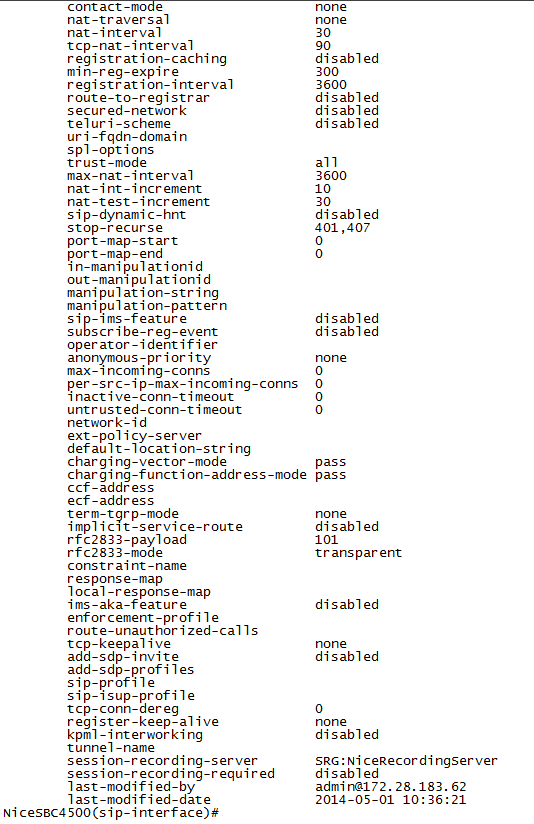

doneExemple pour un environnement non sécurisé :

Exemple pour un environnement sécurisé :

-

Faites défiler vers le bas pour afficher le champ session-recording-server.

-

Saisissez

exità plusieurs reprises, jusqu’à atteindre le niveau d’invite superutilisateur(#). -

Saisissez ce qui suit et appuyez sur Entrée :

verify-config -

Lorsque vous recevez l’avis Verification successful, saisissez ce qui suit et appuyez sur Entrée.

save-config -

Saisissez ce qui suit et appuyez sur Entrée :

activate-config

-

Connectez-vous à la CLI d’Acme Packet et saisissez le mot de passe utilisateur.

-

Saisissez ce qui suit et appuyez sur Entrée :

enable -

Saisissez le mot de passe superutilisateur et appuyez sur Entrée :

-

Saisissez ce qui suit et appuyez sur Entrée :

configure terminal -

Saisissez ce qui suit et appuyez sur Entrée :

session-router -

Accédez à l’interface SIP ; saisissez ce qui suit et appuyez sur Entrée :

sip-interface -

Saisissez ce qui suit et appuyez sur Entrée :

selectDans cet exemple, l’enregistrement n’est pas chiffré.

Voir l’image

Voir l’image

Pour l’enregistrement d’appels chiffrés, l’une des branches d’appel doit utiliser SRTP.

-

Sélectionnez l’interface SIP et saisissez le numéro de cette interface.

Par exemple, si vous voulez enregistrer l’interface SIP Core-ASM, comme dans l’exemple ci-dessus, saisissez 1.

-

Définissez le SRG qui doit enregistrer l’interface SIP sélectionnée ; saisissez ce qui suit et appuyez sur Entrée :

session-recording-group SRG:<name of the session recording group>Il doit s’agir du nom du SRG que vous avez défini à la section Configuration du groupe d’enregistrement de session (SRG).

Par exemple :

name SRG:NiceRecordingServer. Pensez à inclureSRG:avant le nm du groupe d’enregistrement de session. -

Saisissez ce qui suit et appuyez sur Entrée :

done -

Saisissez

exità plusieurs reprises, jusqu’à atteindre le niveau d’invite superutilisateur(#). -

Saisissez ce qui suit et appuyez sur Entrée :

verify-config -

Lorsque vous recevez l’avis Verification successful, saisissez ce qui suit et appuyez sur Entrée.

save-config -

Saisissez ce qui suit et appuyez sur Entrée :

activate-config

-

Connectez-vous à la CLI d’Acme Packet et saisissez le mot de passe utilisateur.

-

Saisissez ce qui suit et appuyez sur Entrée :

enable -

Saisissez le mot de passe superutilisateur et appuyez sur Entrée :

-

Saisissez ce qui suit et appuyez sur Entrée :

configure terminal -

Saisissez ce qui suit et appuyez sur Entrée :

media-manager -

Accédez à l’interface SIP ; saisissez ce qui suit et appuyez sur Entrée :

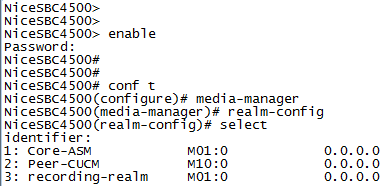

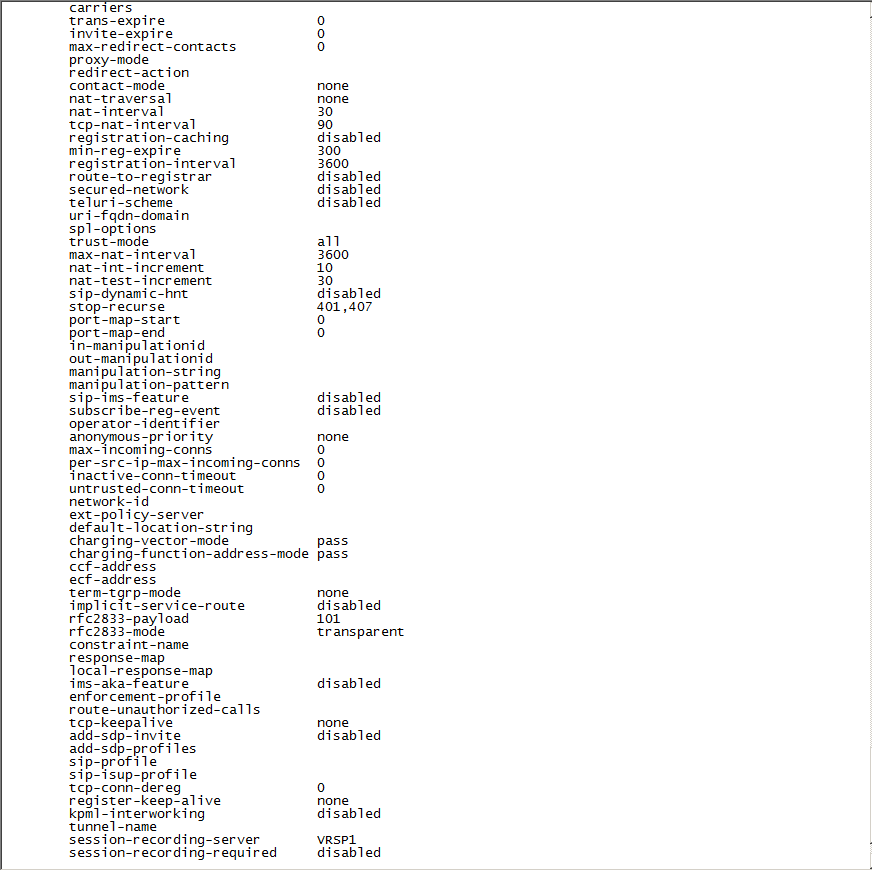

realm-config -

Saisissez ce qui suit et appuyez sur Entrée :

selectLa liste des domaines disponibles s’affiche, avec un numéro en face de chaque domaine.

-

À la ligne indiquée

selection, saisissez le numéro du domaine d’entrée et de sortie que vous voulez configurer.Par exemple, si vous voulez afficher le domaine Core-ASM, saisissez 1.

-

À la ligne

(realm-config)#, saisissez ce qui suit et appuyez sur Entrée :showVous affichez ainsi les détails du domaine sélectionné.

-

Si vous configurez le SRS, sur la ligne

(realm-config)# session-recording-server, entrez le nom du serveur d’enregistrement de session. -

Si vous configurez le SRG, sur la ligne

(realm-config)# session-recording-group, entrez le nom du groupe d’enregistrement de session.Par exemple :

name SRG:NiceRecordingServer. Pensez à inclureSRG:avant le nm du groupe d’enregistrement de session. -

Saisissez ce qui suit et appuyez sur Entrée :

done -

Saisissez

exità plusieurs reprises, jusqu’à atteindre le niveau d’invite superutilisateur(#). -

Saisissez ce qui suit et appuyez sur Entrée :

verify-config -

Lorsque vous recevez l’avis Verification successful, saisissez ce qui suit et appuyez sur Entrée.

save-config -

Saisissez ce qui suit et appuyez sur Entrée :

activate-config

-

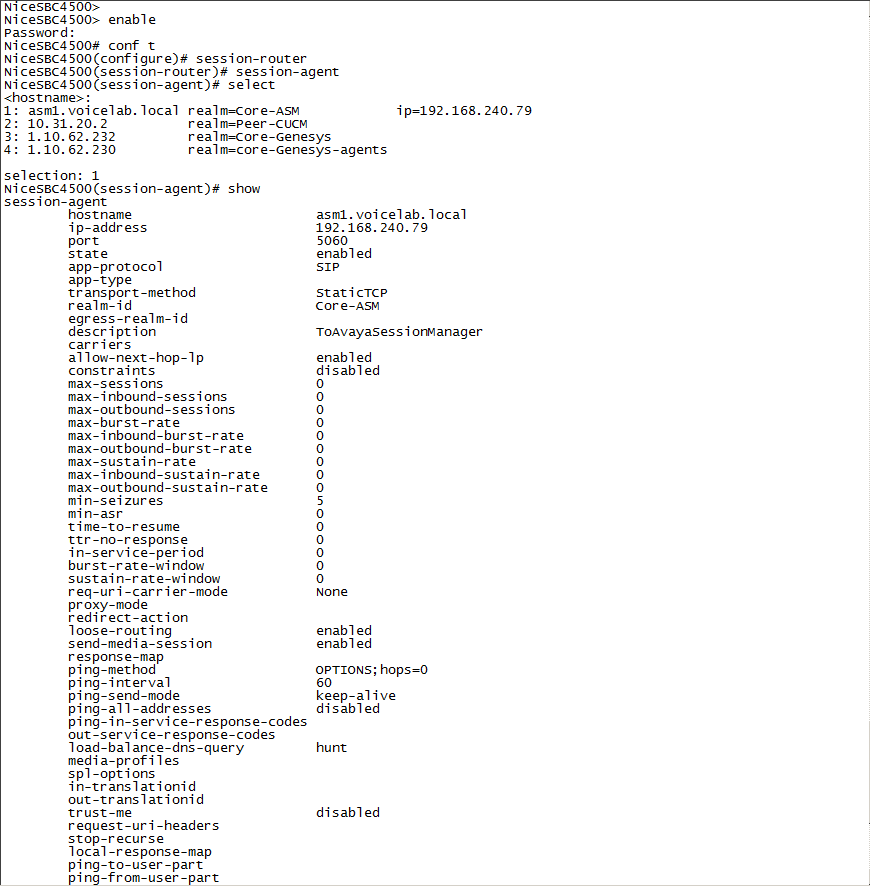

Connectez-vous à la CLI d’Acme Packet et saisissez le mot de passe utilisateur.

-

Saisissez ce qui suit et appuyez sur Entrée :

enable -

Saisissez le mot de passe enable et appuyez sur Entrée :

-

Saisissez ce qui suit et appuyez sur Entrée :

configure terminal -

Saisissez ce qui suit et appuyez sur Entrée :

session-router -

Saisissez ce qui suit et appuyez sur Entrée :

session-agent -

Saisissez ce qui suit et appuyez sur Entrée :

selectUne liste d’agents de session configurés s’affiche.

-

Saisissez le numéro de l’agent que vous souhaitez enregistrer.

Par exemple, si vous voulez enregistrer l’agent Session Agent, saisissez 1.

-

Définissez le serveur d’enregistrement de session qui doit enregistrer l’agent de session sélectionné. Saisissez ce qui suit et appuyez sur Entrée :

session-recording-server <name of the session recording server>Il doit s’agir du nom du SRS que vous avez défini à la section Configuration de la connexion du serveur d’enregistrement de session (SRS).

Par exemple :

name NiceVRSP. -

Saisissez ce qui suit et appuyez sur Entrée :

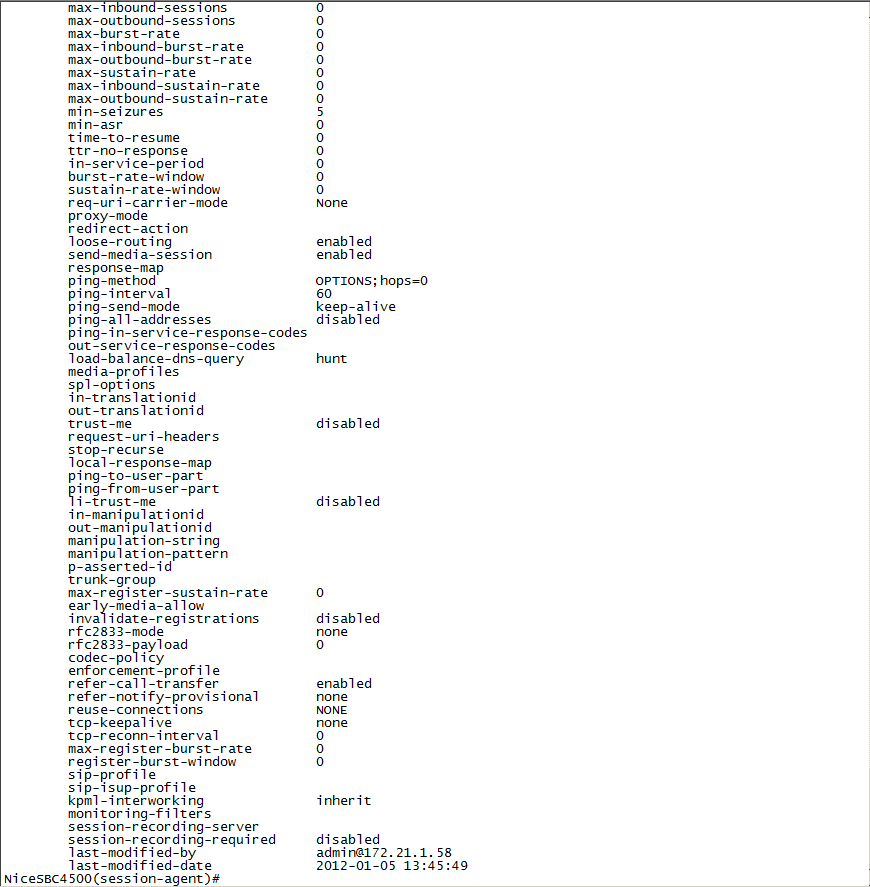

doneLes informations configurées pour l’agent de session à enregistrer s’affichent.

-

Faites défiler vers le bas pour afficher le champ session-recording-server.

-

Saisissez

exità plusieurs reprises, jusqu’à atteindre le niveau d’invite enable (#). -

Saisissez ce qui suit et appuyez sur Entrée :

verify-config -

Lorsque vous recevez l’avis Verification successful, saisissez ce qui suit et appuyez sur Entrée.

save-config -

Saisissez ce qui suit et appuyez sur Entrée :

activate-config

-

Connectez-vous à la CLI d’Acme Packet et saisissez le mot de passe utilisateur.

-

Saisissez ce qui suit et appuyez sur Entrée :

enable -

Saisissez le mot de passe enable et appuyez sur Entrée :

-

Saisissez ce qui suit et appuyez sur Entrée :

configure terminal -

Saisissez ce qui suit et appuyez sur Entrée :

session-router -

Saisissez ce qui suit et appuyez sur Entrée :

session-agent -

Saisissez ce qui suit et appuyez sur Entrée :

selectUne liste d’agents de session configurés s’affiche.

-

Saisissez le numéro de l’agent que vous souhaitez enregistrer.

Par exemple, si vous voulez enregistrer l’agent Core-ASM, saisissez 1.

-

Définissez le groupe d’enregistrement de session qui doit enregistrer l’agent de session sélectionné. Saisissez ce qui suit et appuyez sur Entrée :

session-recording-group SRG:<name of the session recording group>Il doit s’agir du nom du SRG que vous avez défini à la section Configuration du groupe d’enregistrement de session (SRG).

Par exemple :

name NiceVRSP. -

Saisissez ce qui suit et appuyez sur Entrée :

doneLes informations configurées pour l’agent de session à enregistrer s’affichent.

-

Faites défiler vers le bas pour afficher le champ session-recording-server.

-

Saisissez

exità plusieurs reprises, jusqu’à atteindre le niveau d’invite enable (#). -

Saisissez ce qui suit et appuyez sur Entrée :

verify-config -

Lorsque vous recevez l’avis Verification successful, saisissez ce qui suit et appuyez sur Entrée.

save-config -

Saisissez ce qui suit et appuyez sur Entrée :

activate-config

Préparer les codes audio SBC

Cette section décrit la préparation et la configuration du contrôleur SBC AudioCode en vue de son intégration avec Real-Time Third Party Telephony Recording (Multi-ACD).

La version prise en charge du SBC AudioCodes est 7.4.

Les procédures décrites dans cette section constituent des recommandations uniquement. Le technicien de site AudioCodes est responsable de la préparation et de la configuration relative à AudioCodes.

Le SBC doit disposer d'un certificat TLS valide. Le certificat doit être signé par une autorité de certification (AC) de confiance répertoriée dans la section Autorités de certification prises en charge pour SIPREC.

Flux de Travail

Appliquez ce flux de travail pour préparer votre système SBC AudioCodes pour Real-Time Third Party Telephony Recording (Multi-ACD).

Étape 1 : Vérification de la licence

Étape 2 : Configurer l'ensemble de proxys pour l'environnement CXone Mpower

Étape 3 : Configurer le groupe IP pour le SBC CXone MpowerAudioCodes

Étape 4 : Environnements sécurisés ou non sécurisés) Configuration de l’enregistrement SIP

Étape 5 : Envoyez un UCID au CXone Mpower SBC AudioCodes

Flux de travail pour les enregistrements SIPREC sécurisés

Appliquez ce flux de travail pour préparer votre système SBC AudioCodes pour la configuration d’enregistrements SIPREC sécurisés avec Real-Time Third Party Telephony Recording (Multi-ACD).

Étape 1 : Vérification de la licence

Étape 2 : (Environnements sécurisés uniquement) Configuration de l’ensemble de proxy

Étape 3 : Configuration du profil IP sécurisé

Étape 4 : (Environnements sécurisés uniquement) Configuration du groupe IP

Étape 6 : Environnements sécurisés ou non sécurisés) Configuration de l’enregistrement SIP

Étape 7 : Envoyez un UCID au CXone Mpower SBC AudioCodes

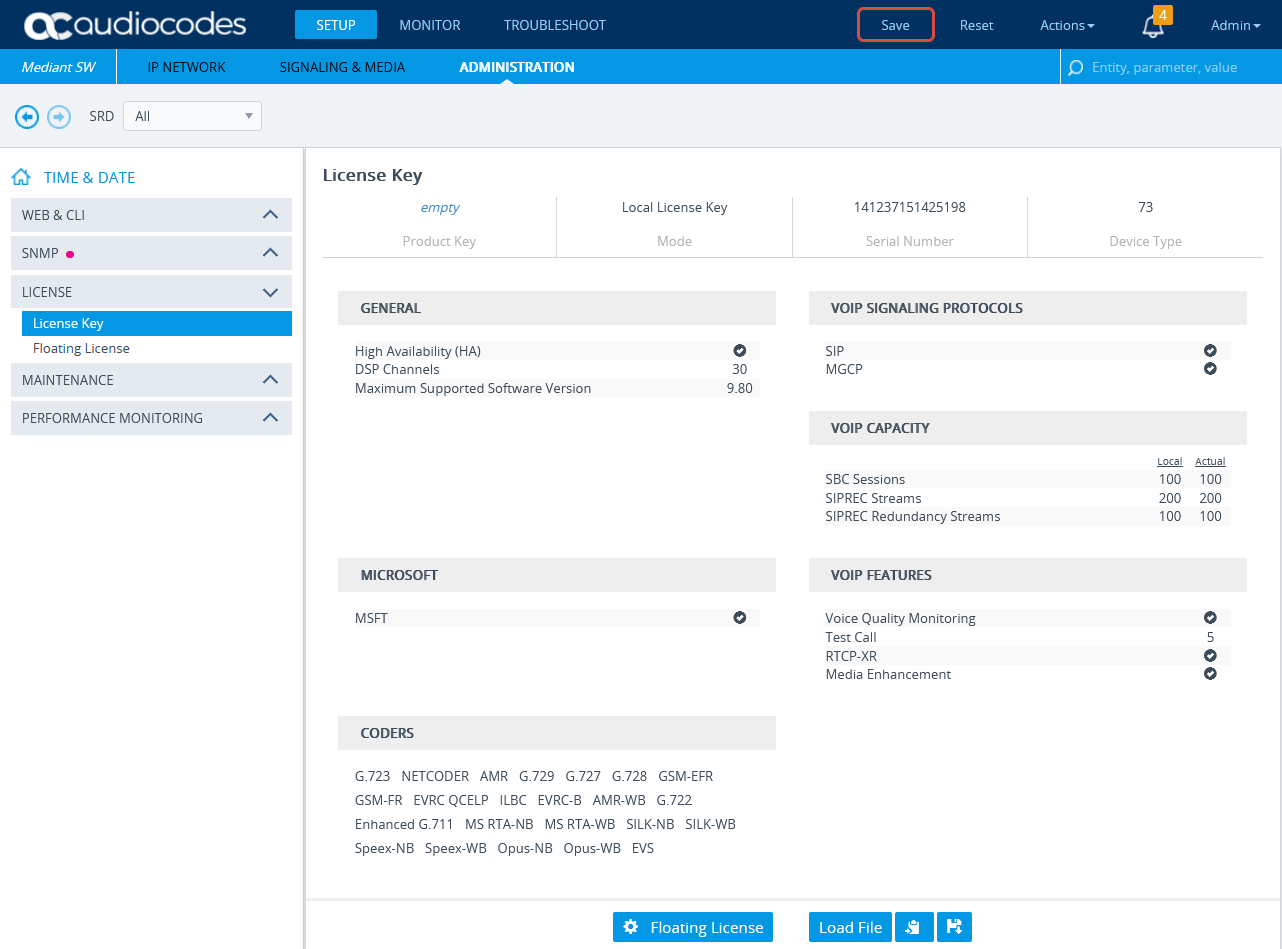

Vérification de la licence

Assurez-vos que la licence est valide et que la fonctionnalité SBC-SIPREC est prise en charge.

-

Connectez-vous au système SBC AudioCodes via le Web.

-

Cliquez sur le menu ADMINISTRATION.

-

Dans la section TIME & DATE (Date/heure), développez MAINTENANCE et sélectionnez License Key (Clé de licence).

-

Dans la section VOIP FEATURES (Fonctionnalités VOIP), assurez-vous que la licence prend en charge les sessions SIPRec.

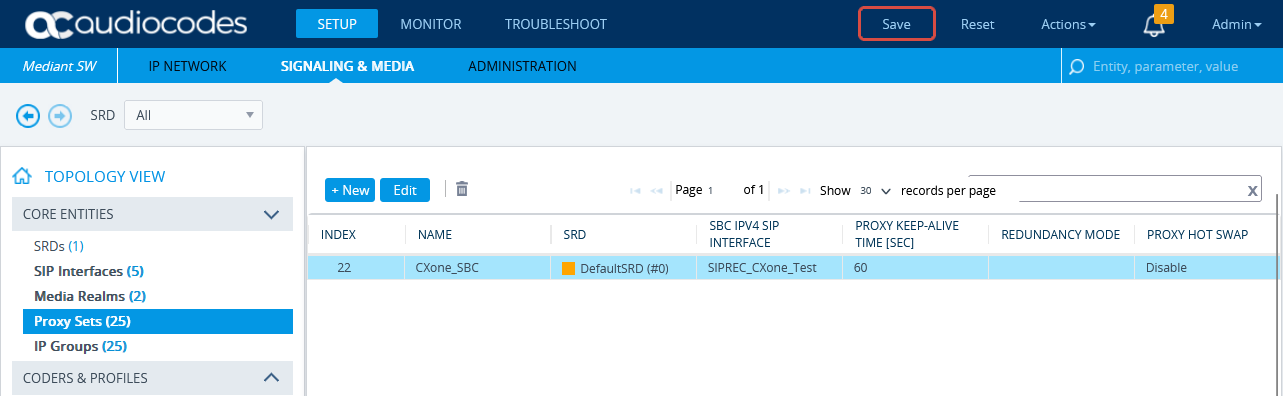

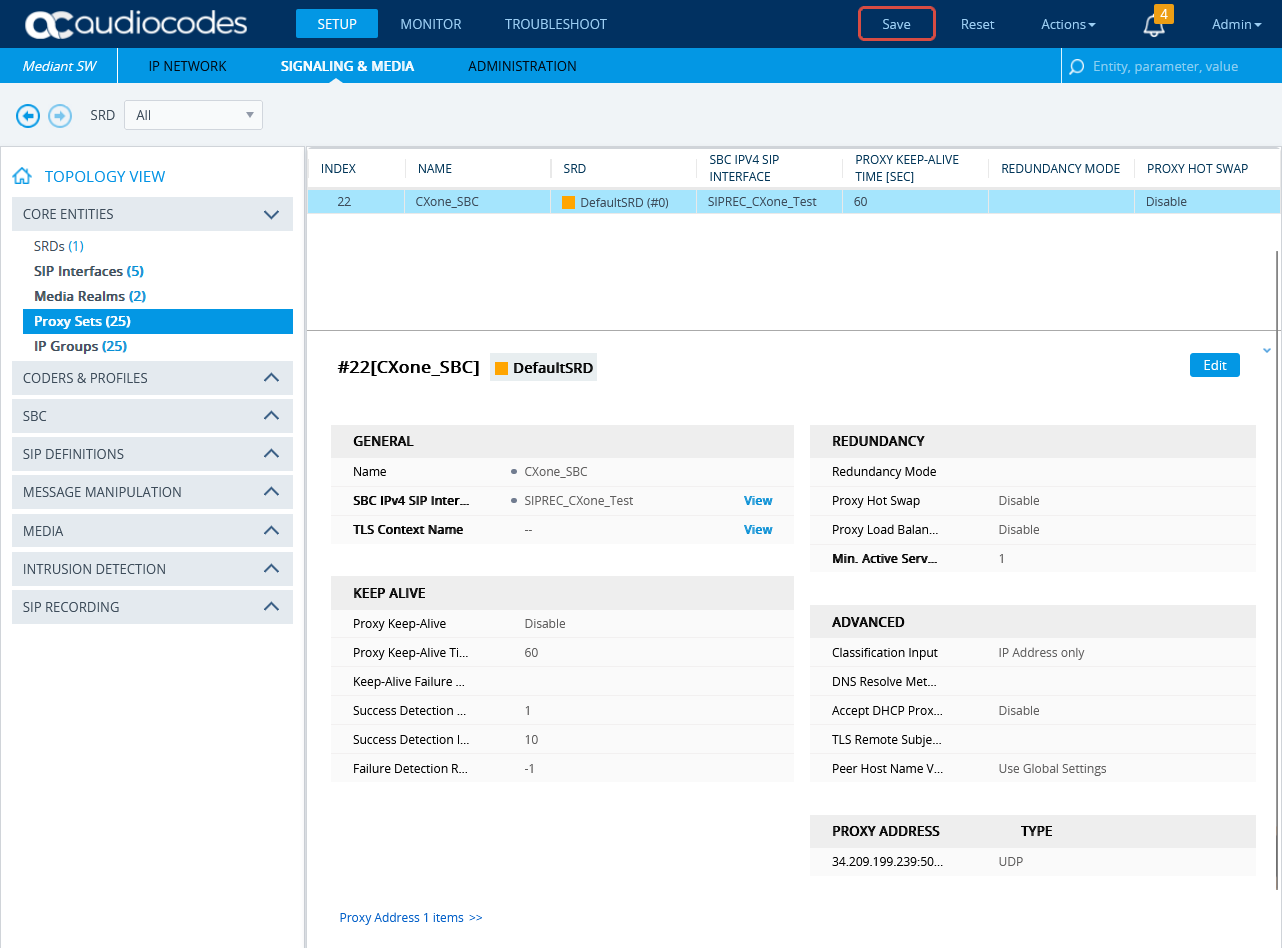

Configurer l'ensemble de proxy pour l'environnement CXone Mpower

Cette procédure fournit des instructions pour la configuration du SBC pour le SBC CXone Mpower AudioCodes, y compris l'adresse IP du SBC CXone Mpower AudioCodes.

-

Dans le menu, cliquez sur SIGNALING & MEDIA (Signalisation et médias).

-

Dans la section TOPOLOGY VIEW (Vue topologique), développez CORE ENTITIES (Entités principales) et sélectionnez Proxy Sets (Ensembles de proxy).

-

Dans la liste Proxy Sets, cliquez sur New (Nouveau).

-

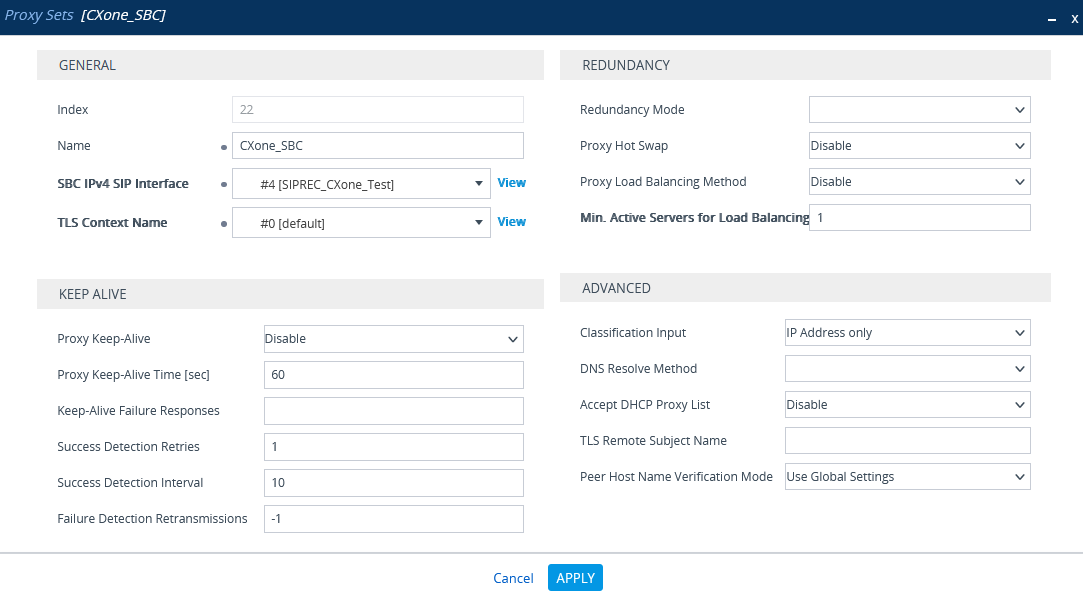

Dans la fenêtre Proxy Set, dans la section GENERAL :

-

Dans le champ Name (Nom), saisissez un nom.

-

Dans la liste déroulante SBC IPv4 SIP Interface, sélectionnez l’interface SIP.

-

Cliquez sur APPLY.

-

-

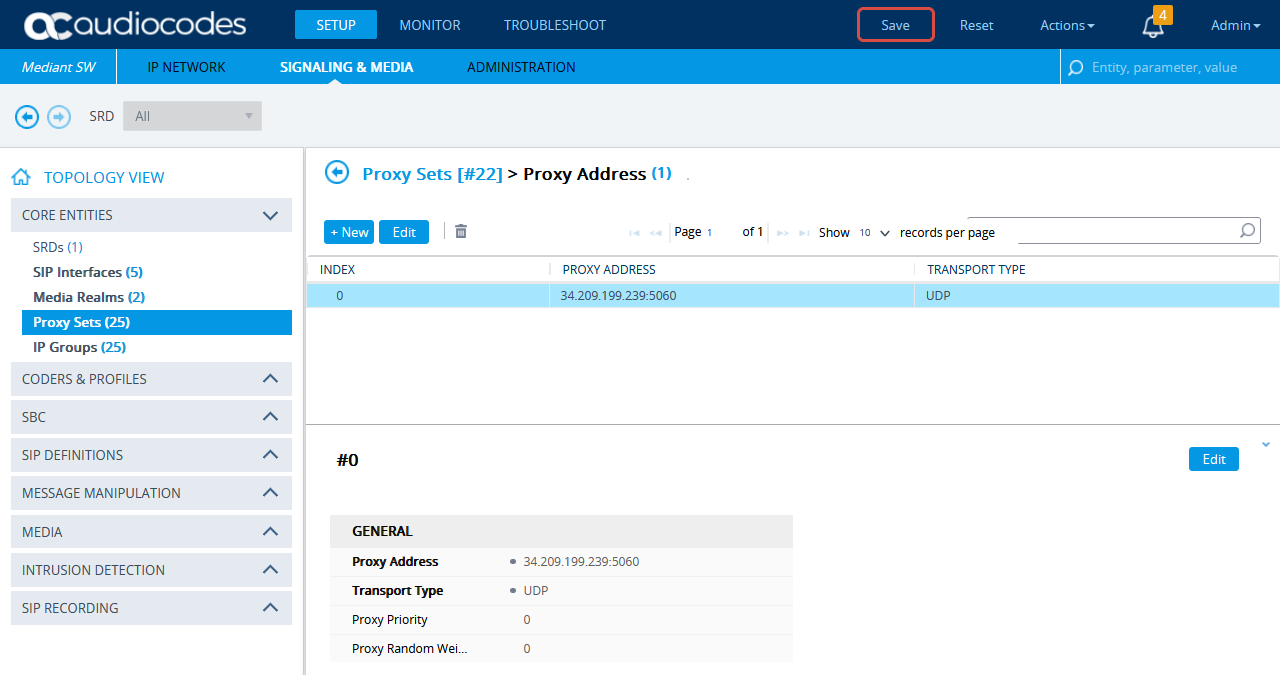

Faites défiler l’écran vers le bas et cliquez sur le lien Proxy Address (Adresse du proxy).

-

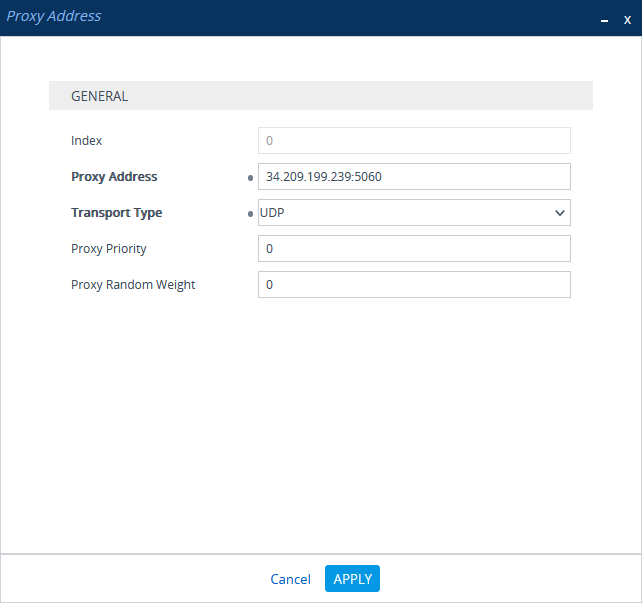

Dans la fenêtre Ensembles de proxy > Adresse proxy, cliquez sur Nouveau et ajoutez l'adresse IP pour CXone Mpower AudioCodes SBC.

-

Dans la fenêtre Adresse proxy, sous GÉNÉRAL, dans le champ Adresse proxy, saisissez l'adresse IP SBC CXone Mpower AudioCodes.

-

Cliquez sur APPLY.

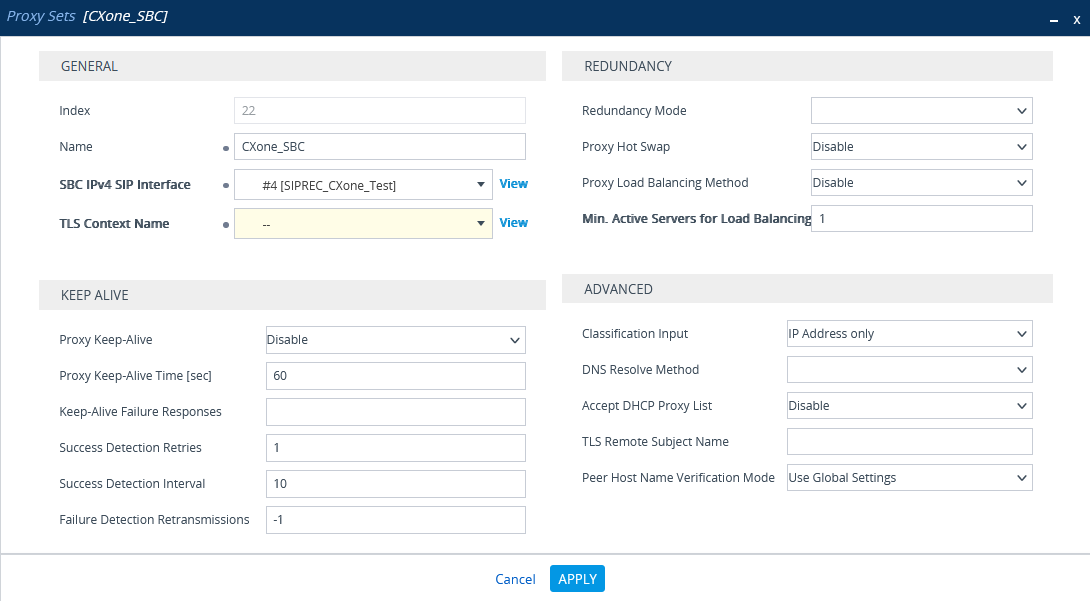

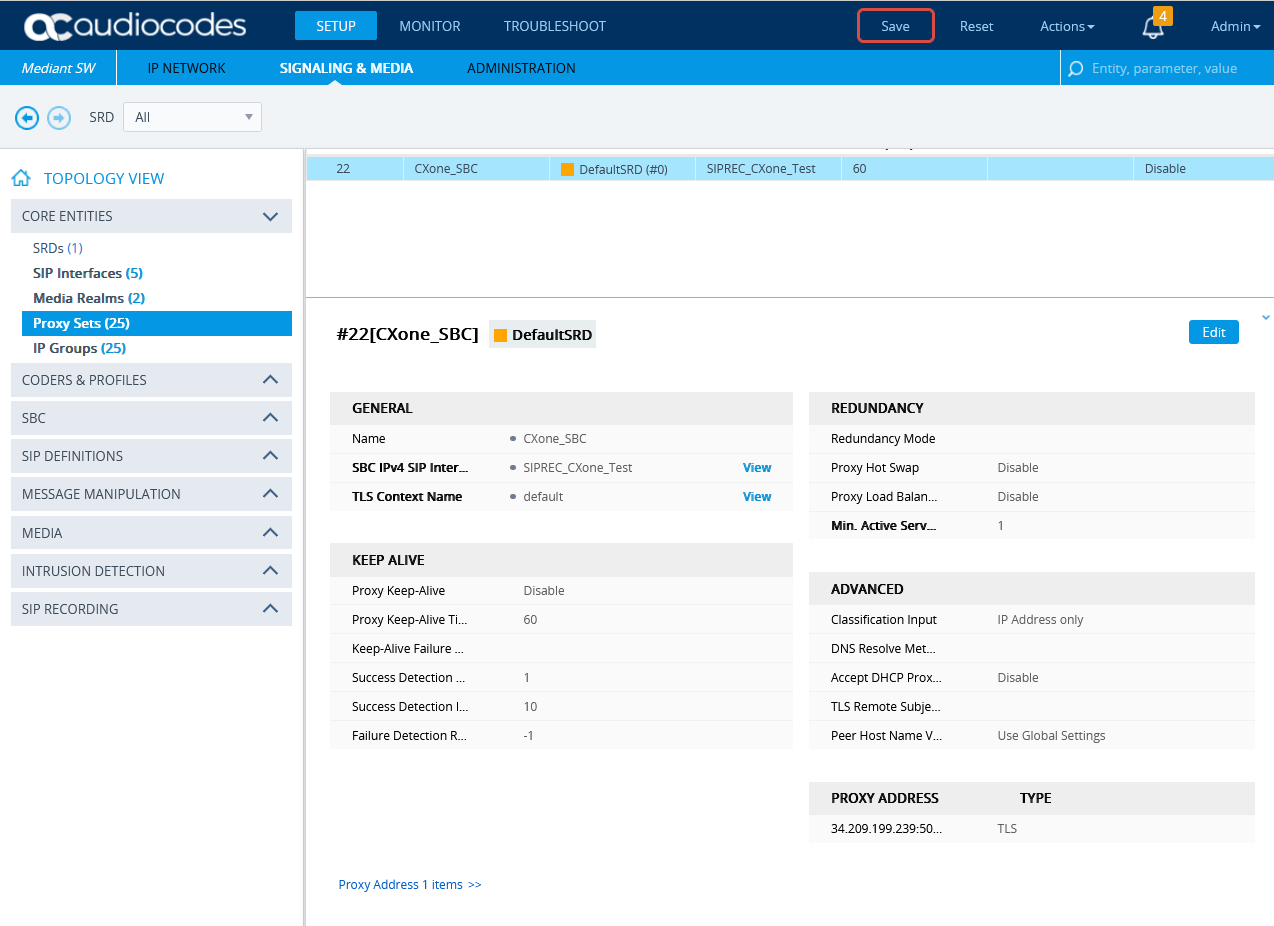

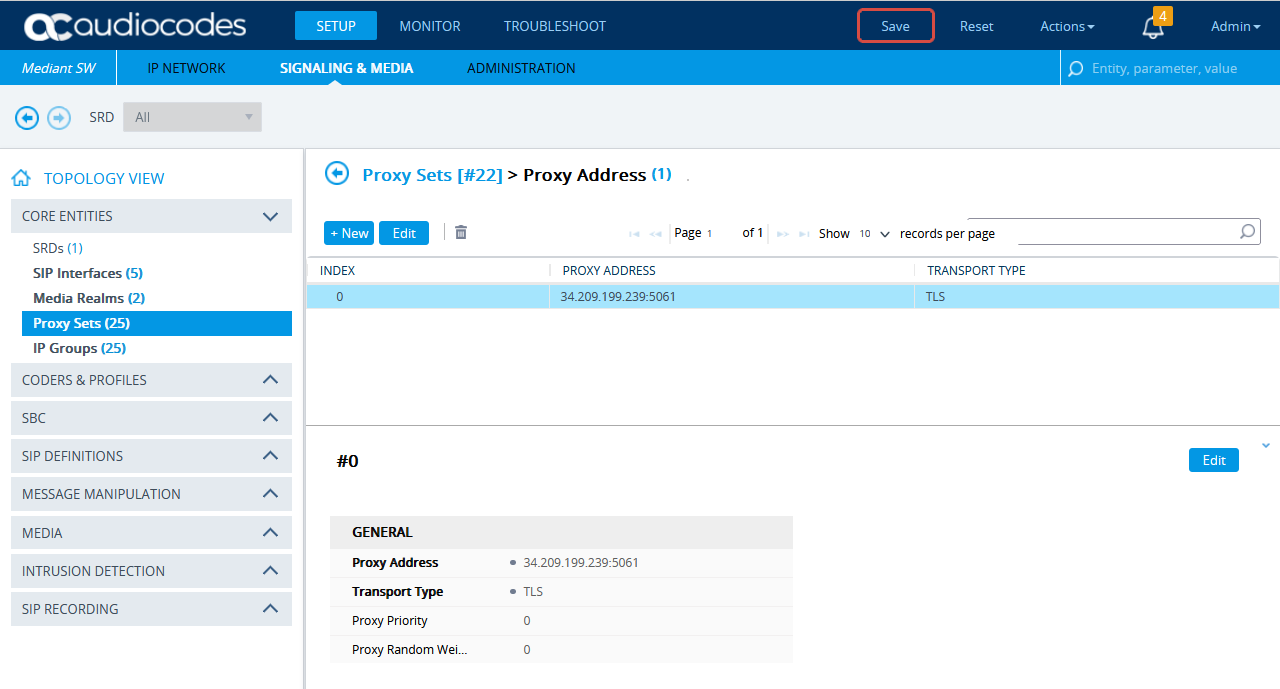

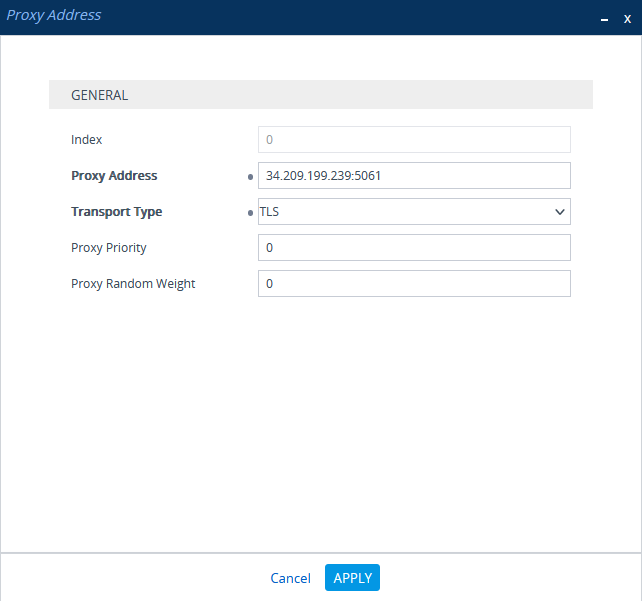

(Environnements sécurisés uniquement) Configuration de l’ensemble de proxy

Cette procédure fournit des instructions pour configurer l'ensemble de proxy SBC et l'adresse IP proxy pour le SBC CXone Mpower AudioCodes pour une connexion sécurisée.

-

Dans le menu, cliquez sur SIGNALING & MEDIA (Signalisation et médias).

-

Dans la section TOPOLOGY VIEW (Vue topologique), développez CORE ENTITIES (Entités principales) et sélectionnez Proxy Sets (Ensembles de proxy).

-

Dans la liste Proxy Sets, cliquez sur New (Nouveau).

-

Dans la fenêtre Proxy Set, dans la section GENERAL :

-

Dans le champ Name (Nom), saisissez un nom.

-

Dans la liste déroulante SBC IPv4 SIP Interface, sélectionnez l’interface SIP.

-

Dans la liste déroulante TLS Context Name (Nom de contexte TLS), sélectionnez le contexte TLS ayant le certificat SBC.

-

-

Faites défiler l’écran vers le bas et cliquez sur le lien Proxy Address (Adresse du proxy).

-

Dans la fenêtre Ensembles de proxy > Adresse proxy, cliquez sur Nouveau et ajoutez l'adresse IP pour CXone Mpower AudioCodes SBC.

-

Dans la fenêtre Adresse proxy, sous GÉNÉRAL, dans le champ Adresse proxy, saisissez l'adresse IP SBC CXone Mpower AudioCodes et définissez le Type de transport sur TLS.

-

Cliquez sur APPLY.

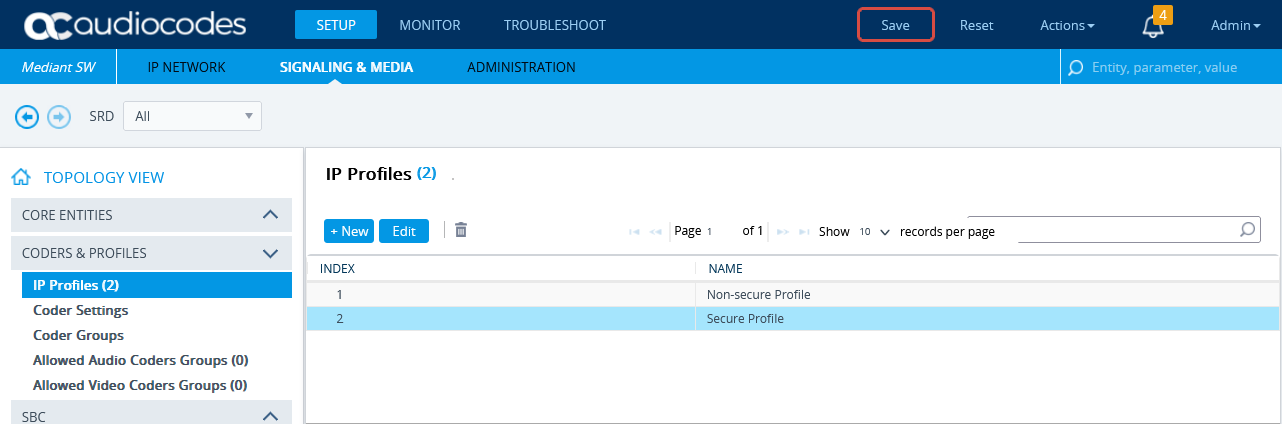

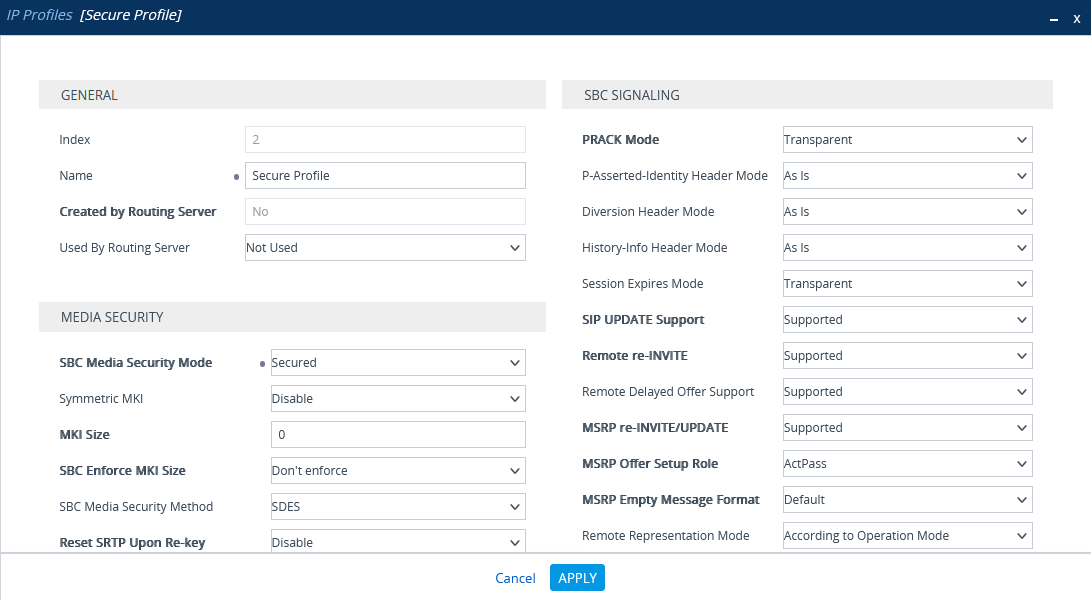

Configuration du profil IP sécurisé

-

Dans le menu Setup, allez à SIGNALING & MEDIA. Dans la section TOPOLOGY VIEW, développez CODERS & PROFILES (Codeurs et profils) et sélectionnez IP Profiles (Profils).

-

Dans la liste de profils IP, cliquez sur New (Nouveau).

-

Dans la fenêtre de liste IP Profiles, dans la section MEDIA SECURITY, assurez-vous que SBC Media Security Mode (Mode de sécurité du média SBC) est défini sur Secured (Sécurisé).

-

Cliquez sur APPLY.

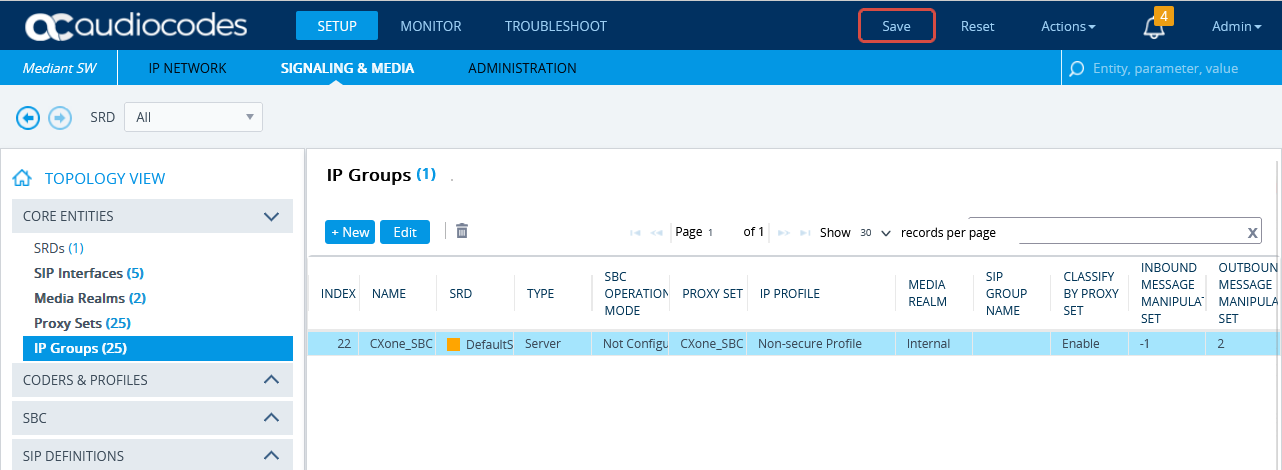

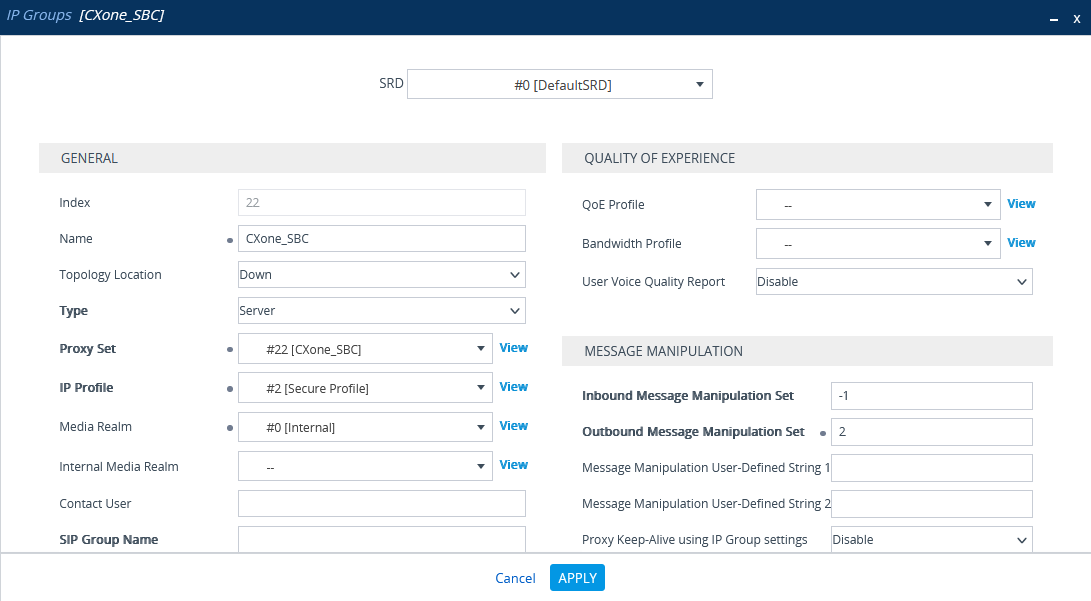

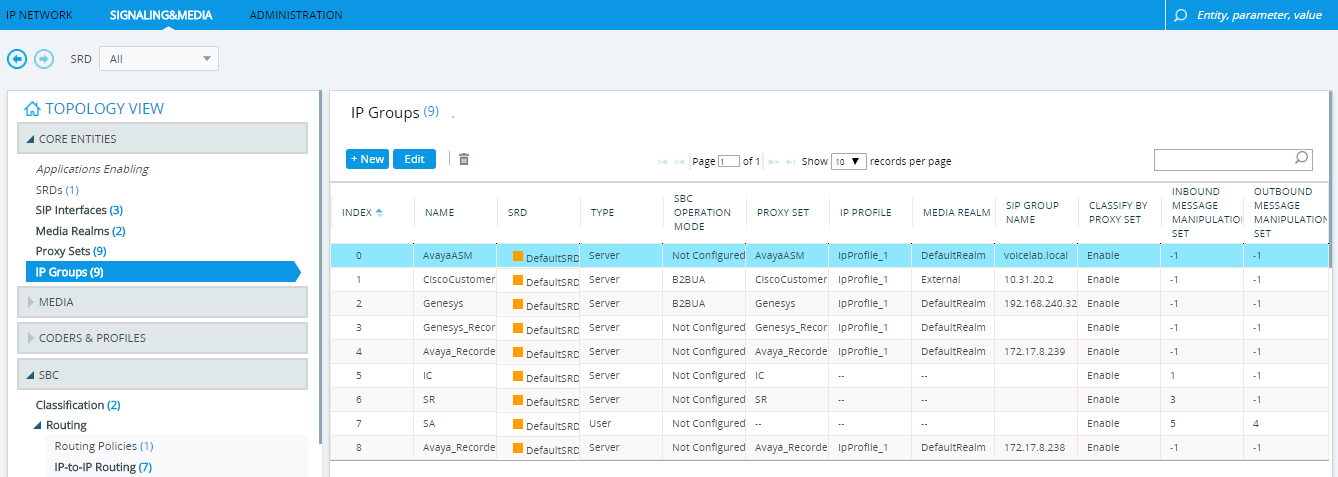

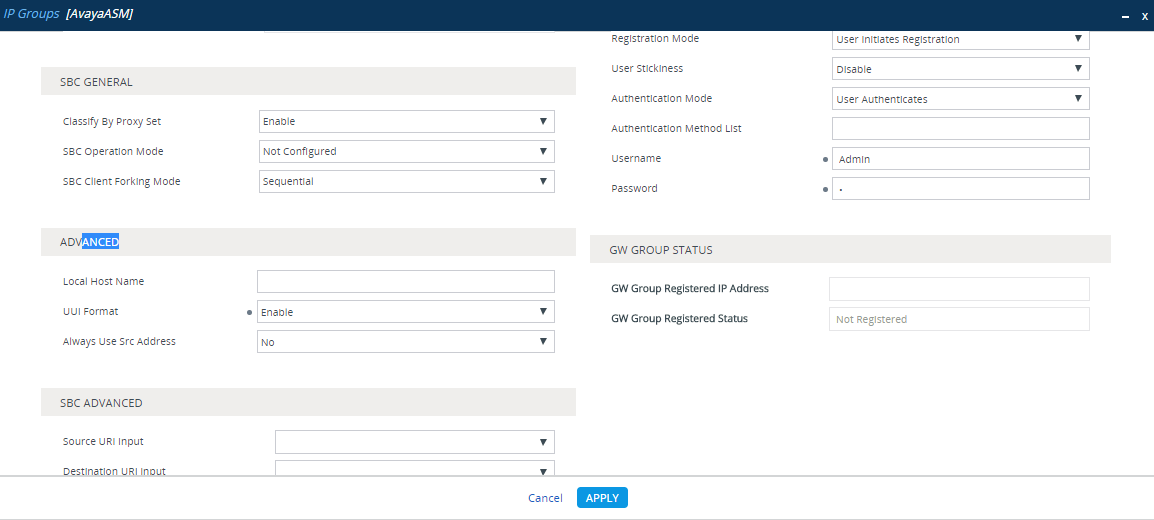

Configurer le groupe IP pour le SBC CXone Mpower AudioCodes

-

Dans le menu, cliquez sur SIGNALING & MEDIA (Signalisation et médias).

-

Dans la section TOPOLOGY VIEW (Vue topologique), développez CORE ENTITIES (Entités principales) et sélectionnez IP Groups (Groupes IP).

-

Dans la liste de groupes IP, cliquez sur New (Nouveau).

-

Dans la fenêtre de groupes IP, dans la section GENERAL :

-

Dans le champ Index, configurez le numéro de séquence suivant.

-

Dans le champ Name (Nom), saisissez un nom.

-

Dans la liste déroulante Topology Location (Emplacement de la topologie), sélectionnez l’emplacement.

-

Dans la liste déroulante Type, sélectionnez Server (Serveur).

-

Dans le champ Proxy Set (Ensemble de proxy), sélectionnez l’ensemble de proxy de ce groupe IP.

-

Dans le champ IP Profile (Profil IP), entrez un identifiant de profil IP existant.

-

Dans le champ Media Realm Name (Nom de domaine du média), sélectionnez le nom de domaine de média existant.

-

-

Cliquez sur APPLY.

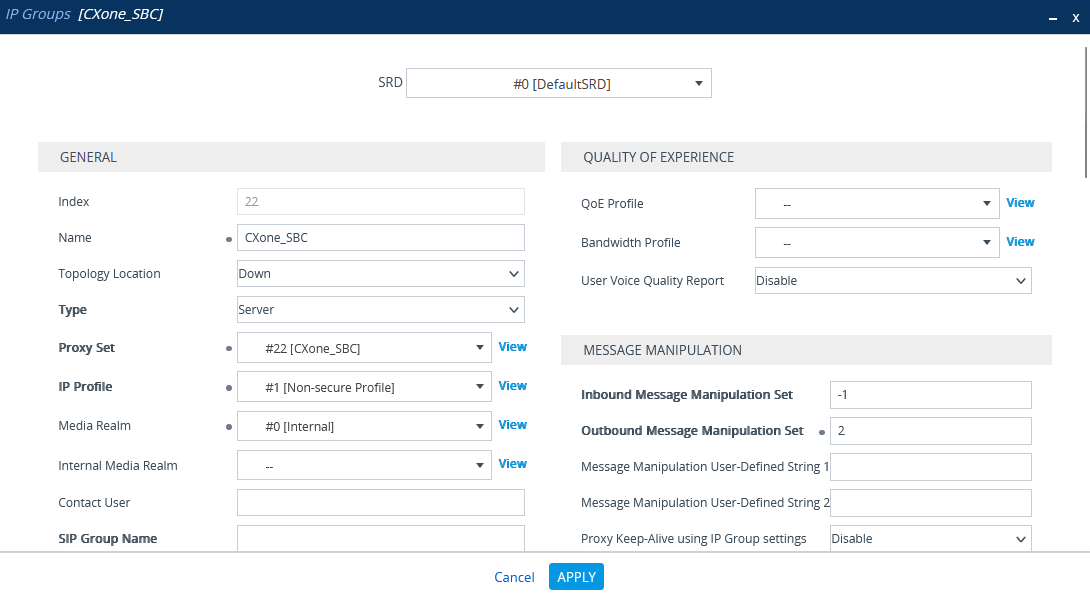

(Environnements sécurisés uniquement) Configuration du groupe IP

Assurez-vous que le profil IP sécurisé a été configuré. Voir Configuration du profil IP sécurisé.

-

Dans le menu, cliquez sur SIGNALING & MEDIA (Signalisation et médias).

-

Dans la section TOPOLOGY VIEW (Vue topologique), développez CORE ENTITIES (Entités principales) et sélectionnez IP Groups (Groupes IP).

-

Dans la liste de groupes IP, cliquez sur New (Nouveau).

-

Dans la fenêtre de groupes IP, dans la section GENERAL :

-

Dans le champ Index, configurez le numéro de séquence suivant.

-

Dans le champ Name (Nom), saisissez un nom.

-

Dans la liste déroulante Topology Location (Emplacement de la topologie), sélectionnez l’emplacement.

-

Dans la liste déroulante Type, sélectionnez Server (Serveur).

-

Dans le champ Ensemble de proxys, sélectionnez l'ensemble de proxys CXone Mpower pour ce groupe IP.

-

Dans le champ Profil IP, sélectionnez le profil IP sécurisé créé précédemment dans Configuration du profil IP sécurisé.

-

Dans le champ Media Realm Name (Nom de domaine du média), sélectionnez le nom de domaine de média existant.

-

-

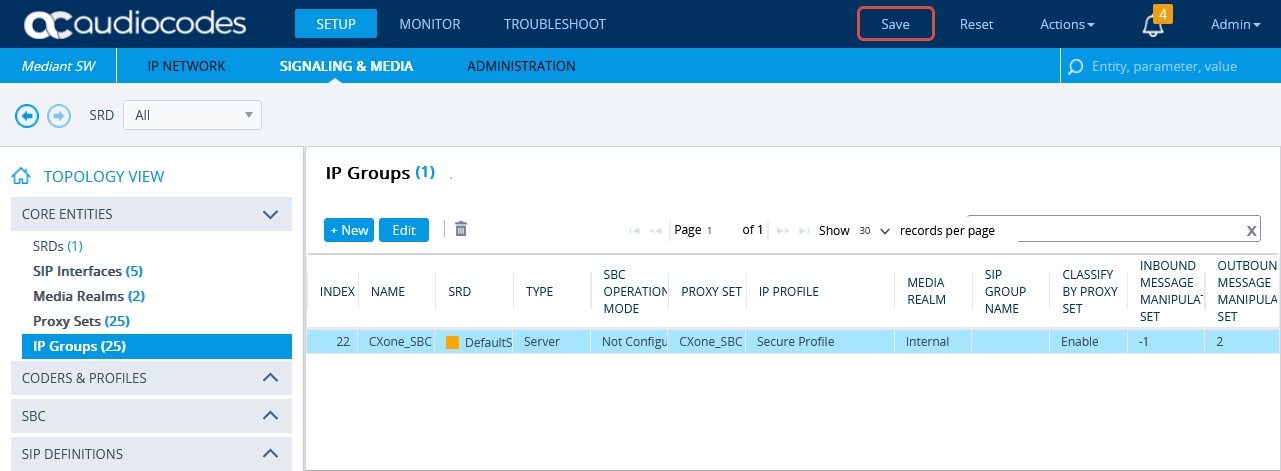

Cliquez sur APPLY.

-

Cliquez sur Save (Enregistrer).

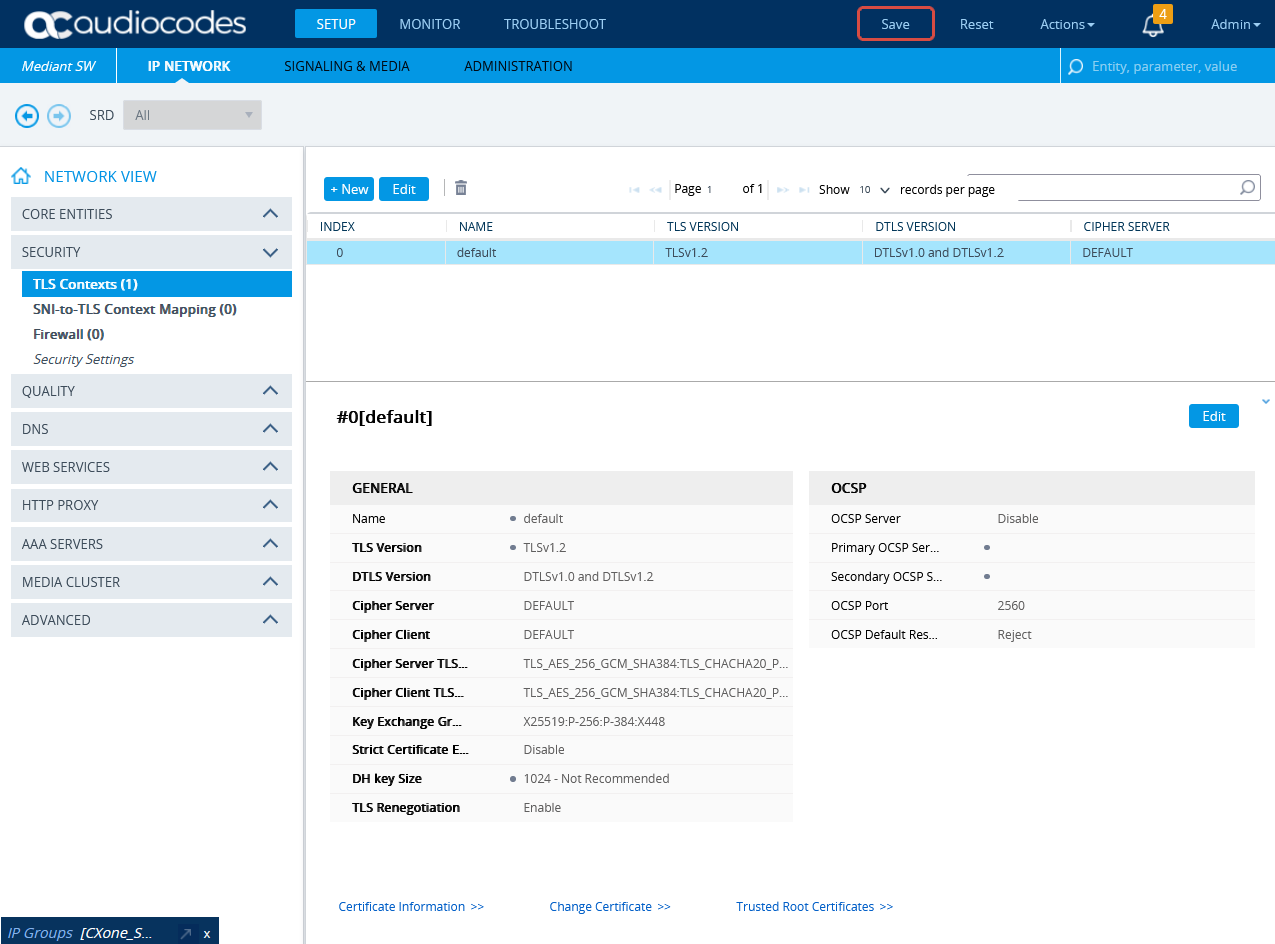

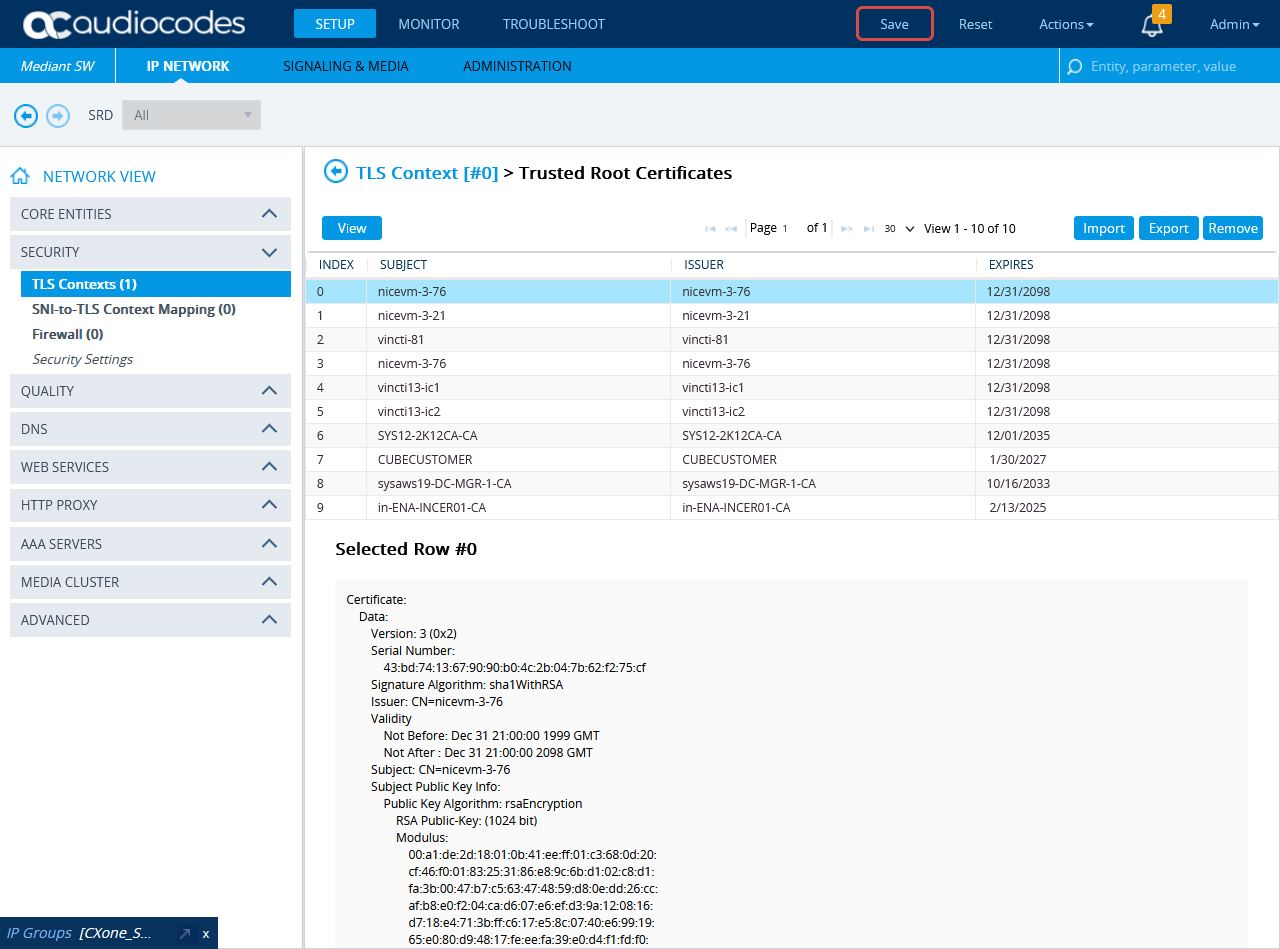

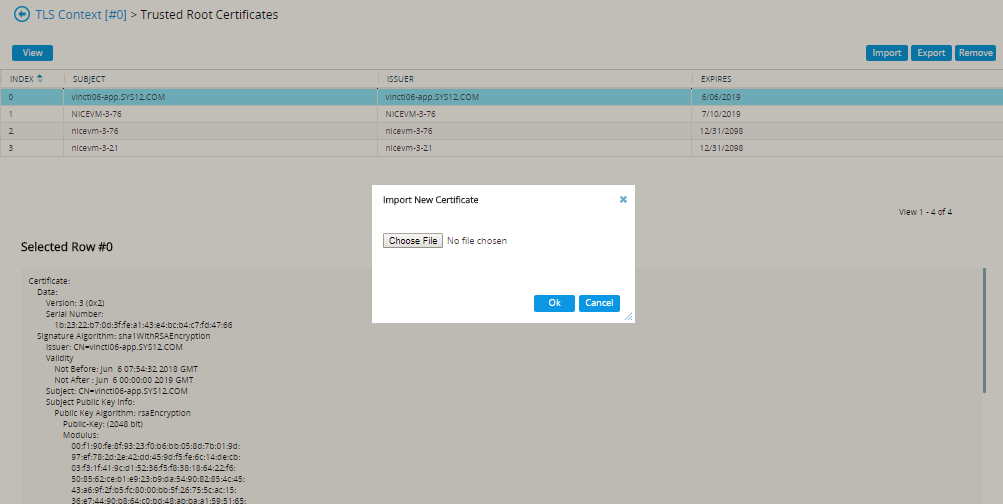

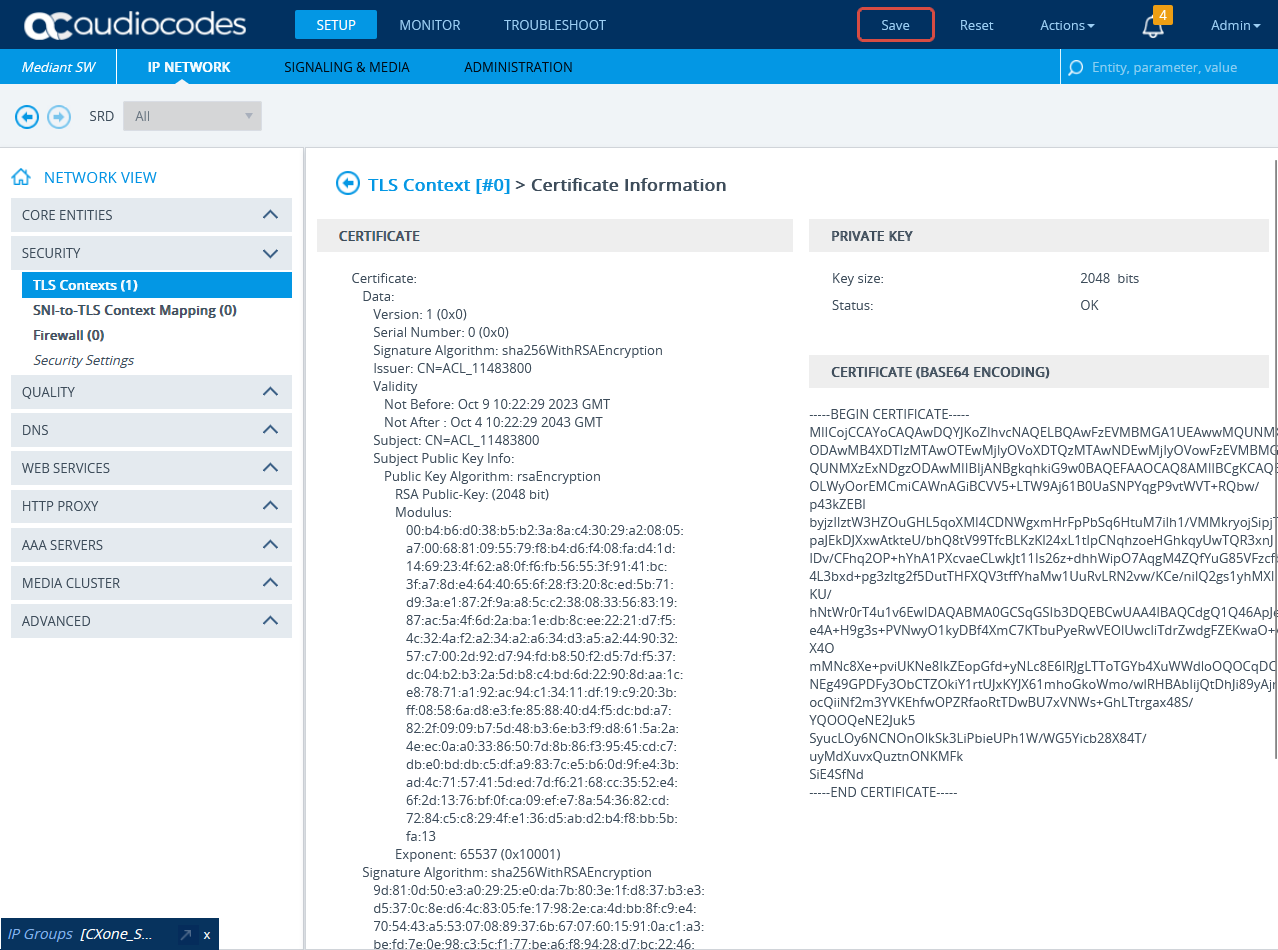

(Environnements sécurisés uniquement) Importation et exportation de certificats pour l’enregistrement SIP

À la fin de cette étape, vous devez fournir à NiCE Services Professionnels :

-

Le certificat au format PEM

Avant l'importation, le certificat SBC CXone Mpower AudioCodes doit être enregistré au format PEM.

-

Pour importer le certificat SBC CXone Mpower AudioCodes sur le SBC, accédez à CONFIGURATION > RÉSEAU IP. Dans la section NETWORK VIEW (Vue réseau), développez SECURITY (Sécurité), puis sélectionnez TLS Contexts (Contextes TLS).

-

Dans la fenêtre contextuelle TLS, cliquez sur Trusted Root Certificates (Certificats racine de confiance).

-

Cliquez sur Importer.

-

Dans la fenêtre Importer un nouveau certificat, cliquez sur Choisir le fichier et accédez au certificat SBC CXone Mpower AudioCodes. Vérifiez que le certificat SBC CXone Mpower AudioCodes est au format PEM.

-

Cliquez sur OK.

-

Dans la fenêtre contextuelle TLS, cliquez sur Certificate Information (Informations sur les certificats).

-

Sur la page Certificate Information, dans la section CERTIFICATE, copiez le texte du certificat. Créez un cerificat à partir de ce texte.

-

Envoyez le certificat au format PEM aux services professionnels NiCE avec l'autorité de certification, si elle existe.

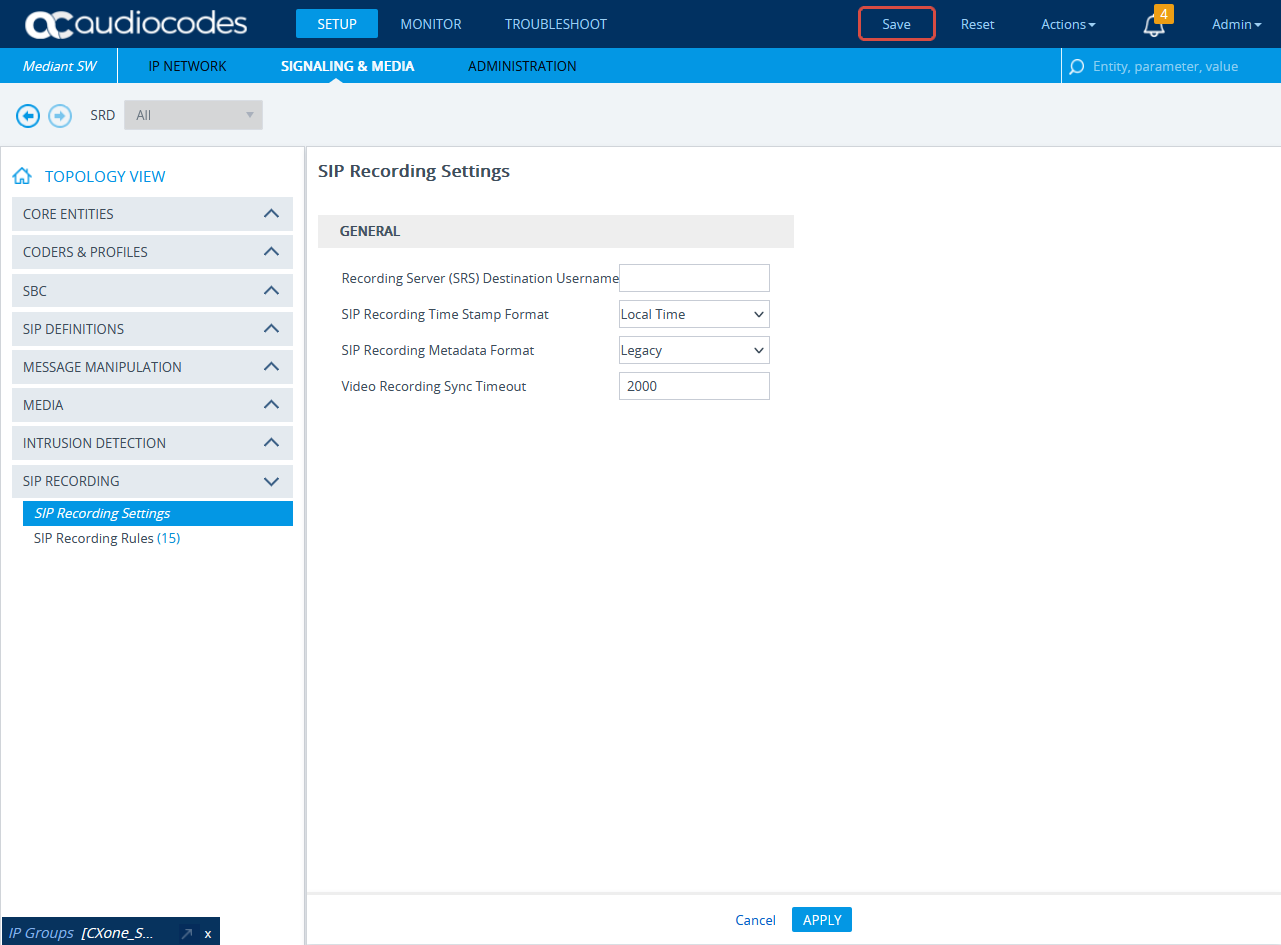

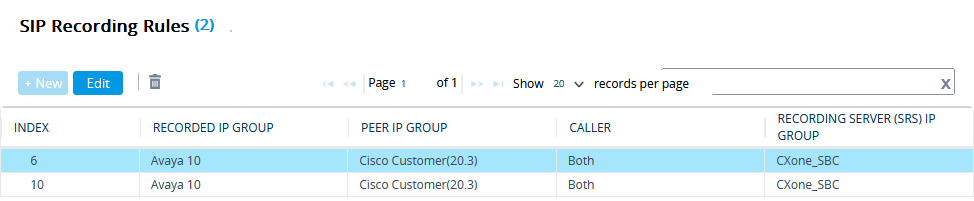

(Environnements sécurisés ou non sécurisés) Configuration de l’enregistrement SIP

Cette section décrit la procédure d’activation de l’enregistrement SIP et de configuration de son routage.

-

Dans le menu, cliquez sur SIGNALING & MEDIA (Signalisation et médias).

-

Développez SIP RECORDING (Enregistrement SIP) et sélectionnez SIP Recording Settings (Paramètres d'enregistrement SIP).

-

Dans la section General, dans la liste déroulante SIP Recording Metadata Format (Format des métadonnées d’enregistrement SIP), sélectionnez l’option de métadonnées Legacy (Existant) ou RFC 7865. Real-Time Third Party Telephony Recording (Multi-ACD) prend en charge les deux options. Procédez à la configuration selon vos préférences.

-

Cliquez sur APPLY.

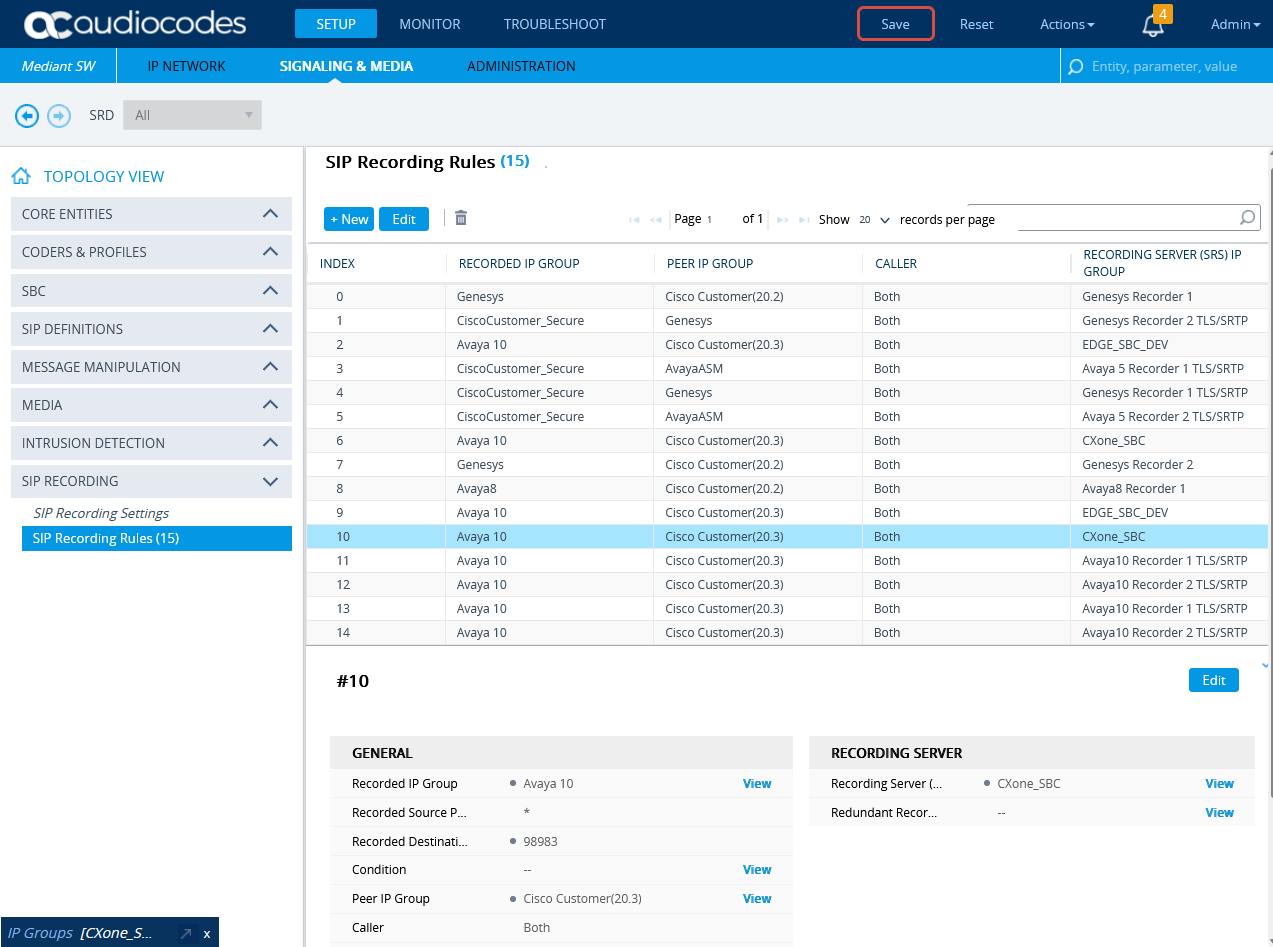

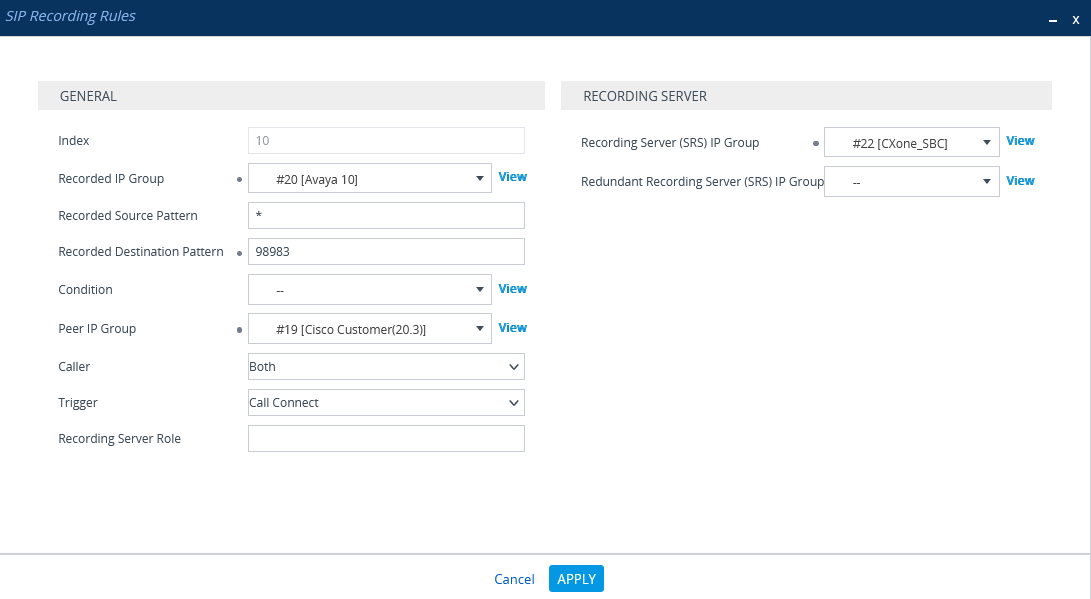

-

Dans la section SIP RECORDING, sélectionnez SIP Recording Rules (Règles d’enregistrement SIP).

-

Dans la section SIP Recording Rules, cliquez sur New (Nouvelle).

-

Dans la fenêtre de règles d’enregistrement SIP, dans la section GENERAL :

-

Dans la liste Recorded IP Group (Groupe IP enregistré), sélectionnez l’ID de groupe côté agent existant.

-

Dans le champ Recorded Source Pattern (Schéma de la source enregistrée), saisissez le préfixe de la source à enregistrer.

-

Dans le champ Recorded Destination Pattern (Schéma de la destination enregistrée), saisissez le préfixe de la destination à enregistrer.

-

Dans la liste Peer IP Group (Groupe IP des homologues), sélectionnez l’ID de groupe du côté fournisseur de services.

-

Dans la liste Caller (Appelant), sélectionnez Both (Les deux).

-

-

Dans la section RECORDING SERVER (Serveur d’enregistrement) :

-

Dans la liste Recording Server (SRS) IP Group (Groupe IP du serveur d’enregistrement [SRS]), sélectionnez le groupe IP de l’enregistreur.

Voir Configurer le groupe IP pour le SBC CXone Mpower AudioCodes ou (environnements sécurisés uniquement) Configurer le groupe IP.

-

-

Cliquez sur APPLY.

-

Une nouvelle ligne est ajoutée dans la section SIP Recording Routing (Routage de l’enregistrement SIP).

-

Pour enregistrer toutes les nouvelles informations, cliquez sur Save (Enregistrer).

Envoyer un UCID au SBC CXone Mpower AudioCodes

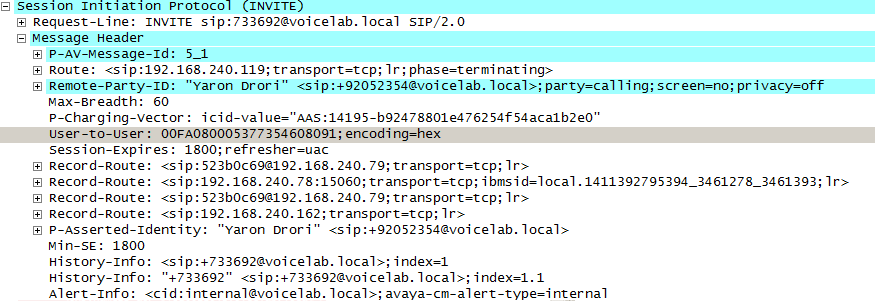

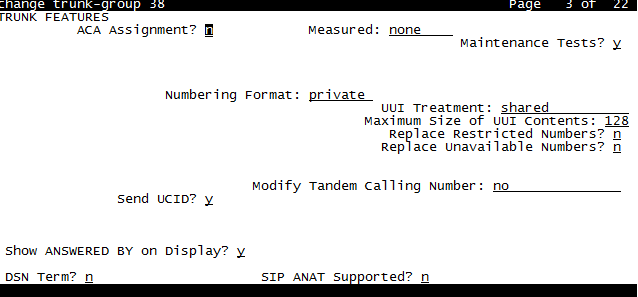

Dans un environnement Avaya, l'identifiant d'appel universel (UCID) de chaque appel doit être envoyé au SBC CXone Mpower AudioCodes.

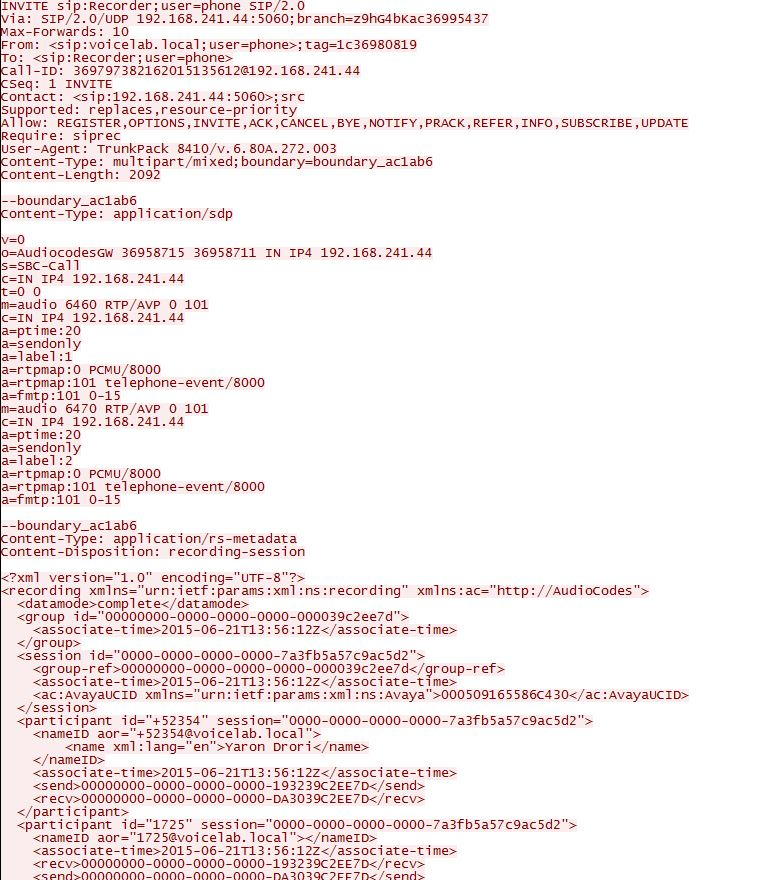

Pour les appels en sortie, Avaya CM génère l’UCID, puis le convertit en information UUI (User-to-User Information), qui est transmise d’Avaya Session Manager au SBC AudioCodes dans le champ User-to-User de l’en-tête SIP INVITE, comme illustré ci-dessous.

Dans une trace, l’UUI est présentée sous la forme d'une valeur hexadécimale ; dans un événement Avaya CTI, elle est affichée sous forme de nombre décimal (l’UCID). L'UUI (qui contient l'UCID) est envoyé au SBC AudioCodes, qui envoie ensuite l'UCID au SBC AudioCodes CXone Mpower.

Dans Avaya CM, il est impératif de configurer le partage du traitement UUI sur la ligne menant à Avaya Session Manager.

L'UCID peut ou non être inclus dans un appel en entrée (c'est-à-dire un appel allant du fournisseur de service à un agent) lorsque celui-ci parvient au SBC AudioCodes. Si l'UCID n'est pas inclus, le SBC doit le générer.

Si l'UCID est déjà inclus dans un appel en entrée, le SBC ne devrait pas en générer un autre.

Procédez de la façon suivante pour activer la génération SBC de l’UCID Avaya dans le système SBC.

-

Dans le menu, cliquez sur SIGNALING & MEDIA (Signalisation et médias).

-

Dans la section TOPOLOGY VIEW (Vue topologique), développez CORE ENTITIES (Entités principales) et sélectionnez IP Groups (Groupes IP).

-

Dans la table IP Groups (Groupes IP), sélectionnez le groupe IP d’Avaya et cliquez sur Edit (Modifier).

-

Faites défiler la fenêtre de groupes IP jusqu’à ADVANCED (Avancé) :

-

Dans la liste déroulante UUI Format, sélectionnez Enable (Activer).

-

Cliquez sur Apply.

-

Cliquez sur Save (Enregistrer), puis sur Yes.

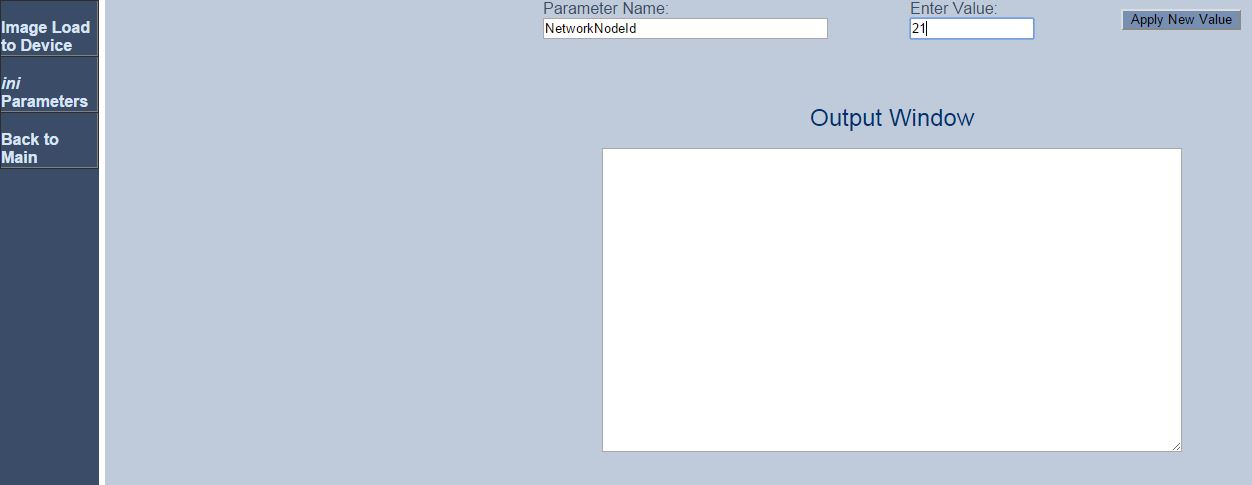

L’UCID inclut un identificateur du nœud qui l’a créé. Configurez la valeur de l’ID du nœud qui sera utilisé dans chaque UCID généré par le système SBC AudioCodes.

-

Utilisez le navigateur pour accéder à la page d’administration du SBC AudioCodes. Entrez cette URL :

Http://AudioCodes IP Address/AdminPage -

Connectez-vous en utilisant votre nom d'utilisateur et votre mot de passe.

-

Cliquez sur ini Parameters.

-

Dans le champ Parameter Name (Nom du paramètre), saisissez NetworkNodeId.

-

Dans le champ Enter value, entrez un identifiant de nœud unique. Cet ID de nœud doit être un ID unique qui n’est pas utilisé par une instance d’Avaya CM sur le réseau local.

-

Cliquez sur Apply New Value (Appliquer la nouvelle valeur).

Une fois qu'un appel est établi via le SBC AudioCodes, le SBC envoie un message SIP INVITE au SBC AudioCodes CXone Mpower. Après confirmation par le SBC CXone Mpower AudioCodes, le SBC bifurque l'audio et l'envoie au SBC CXone Mpower AudioCodes.

Le SBC CXone Mpower AudioCodes est censé recevoir l'UCID dans le message SIP INVITE envoyé depuis le SBC lors d'un appel entrant ou d'un appel sortant. Voici un exemple de la partie métadonnées d'un message SIP INVITE envoyé du SBC au SBC CXone Mpower AudioCodes, le<ac:AvayaUCID > 0015EE805586C304</ac:AvayaUCID> l'élément contient l'UCID.

Par exemple, la valeur UCID est ici mise en évidence.

<ac:AvayaUCID >0015EE805586C304</ac:AvayaUCID>

Préparation de l’environnement Avaya SBC for Enterprise (SBCE)

Cette section décrit comment préparer l’environnement Avaya afin d’intégrer le contrôleur Avaya SBCE (Session Border Controller for Entreprise) avec l’environnement Real-Time Third Party Telephony Recording (Multi-ACD) pour les communications SIPREC.

Les versions Avaya SBCE prises en charge sont 8.1.3, 10.1 et 10.2..

Les procédures décrites dans ce guide constituent uniquement des recommandations et doivent être effectuées par un technicien sur site agréé par Avaya.

Pour obtenir des informations complètes sur la configuration du commutateur Avaya, reportez-vous à la documentation Avaya.

Lorsque vous effectuez ces procédures, ne sélectionnez pas la valeur par défaut d’Avaya (*) dans les étapes indiquant une valeur précise (comme un protocole de transport particulier).

Flux de Travail

Utilisez ce flux de travail pour configurer l’enregistrement actif Avaya SBCE avec Real-Time Third Party Telephony Recording (Multi-ACD).

Le SBC doit disposer d'un certificat TLS valide. Le certificat doit être signé par une autorité de certification (AC) de confiance répertoriée dans la section Autorités de certification prises en charge pour SIPREC.

Avant de commencer ce flux de travail, vous devez vérifier que les composants de site sont configurés.

-

Étape 1 : Configuration de TLS

-

Étape 3 : Création d’un profil de routage

-

Étape 5 : Création d’un profil d’enregistrement

-

Étape 6 : Création d’une politique de session

-

Étape 7 : Création d’une règle d’application

-

Étape 8 : Création d’une règle média

-

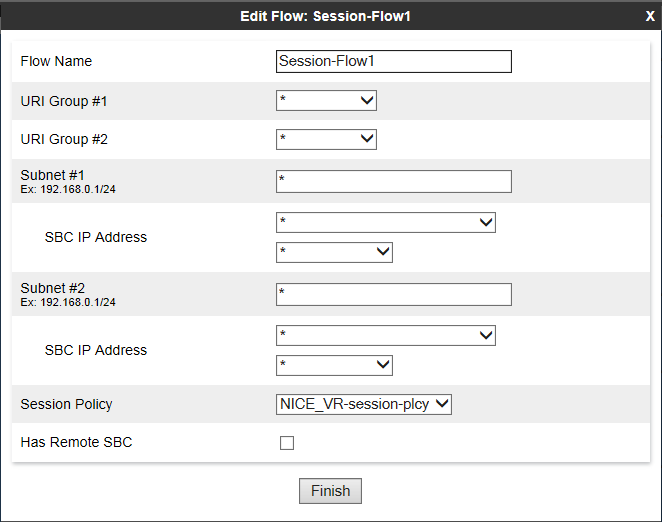

Étape 10 : Ajout d’un flux de session

-

Étape 11 : Création d’un flux de serveur

Configuration de TLS

Avant de commencer, assurez-vous que le port TLS et le profil client TLS sont correctement configurés pour la branche de signalisation interne dans Network & Flows > Signaling Interface (Réseau et flux >Interface de signalisation).

-

Sélectionnez TLS Management dans le menu.

-

Cliquez sur Certificates. Sous Installed Certificates, consultez le certificat ; par exemple, ASBC8.pem.

Il ne s’agit pas d’un certificat autosigné.

-

Pour obtenir le certificat, envoyez au représentant des services professionnels NiCE le certificat CA signé pour ce SBC.

-

Une fois que vous avez obtenu le certificat NiCE, cliquez sur Installer.

-

Sélectionnez CA Certificate et indiquez un nom pour le certificat.

-

Cliquez sur Browse et accédez au certificat sur votre système.

-

Cliquez sur Charger.

Le certificat ASBC est affiché sous Installed Certificates.

-

Cliquez sur Client Profiles.

-

Cliquez sur Ajouter.

-

Indiquez un Nom de profil.

-

Attribuez le certificat SBC à Certificat et le certificat NiCE aux Autorités de certification homologues.

-

Cliquez sur Suivant.

-

Obtenez la version TLS auprès du représentant des services professionnels NiCE.

-

Cliquez surFinir. Le profil client est affiché sous Client Profiles.

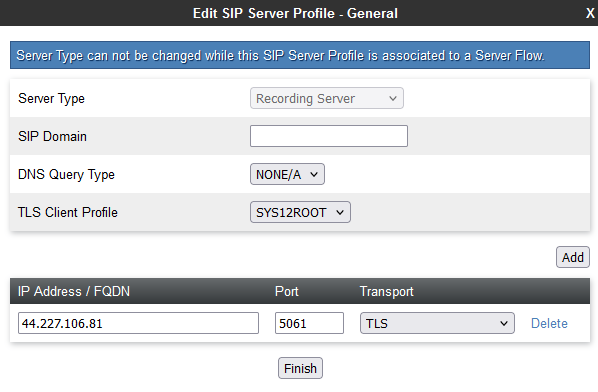

Configuration d’un serveur d’enregistrement

Pour certaines entreprises, l’enregistrement de session est une exigence majeure. Cette procédure permet de configurer l’enregistrement de sessions pour SIPREC.

Pour configurer un serveur d’enregistrement :

-

Vérifiez que les configurations de liaisons SIP entre Session Manager et l’opérateur sont achevées.

-

Connectez-vous à l’interface web EMS avec des identifiants d’administrateur.

-

Sous Device, sélectionnez le nom de l’application SBC dans la liste déroulante.

-

Dans le volet de navigation de gauche, sélectionnez Services > SIP Servers.

-

Sur la page Server Configuration, cliquez sur Add.

-

Sur la page Add Server Configuration Profile, dans le champ Profile Name, saisissez un nom pour le nouveau profil de serveur.

-

Cliquez sur Suivant.

-

Dans la fenêtre Modifier le profil de configuration du serveur, cliquez sur Recording Server (Enregistrement de serveur) dans le champ Server Type (Type de serveur).

-

Pour TLS Client Profile (Profil du client TLS), sélectionnez le profil client que vous avez créé dans Configuration de TLS.

-

Dans le champ Adresse IP / FQDN, saisissez l'adresse IP du serveur SBC CXone Mpower AudioCodes.

-

Dans le champ Port, saisissez 5061.

-

Dans le champ Transport, sélectionnez le protocole de transport TLS.

-

Cliquez sur Suivant.

-

Sur la page Ajouter une configuration de serveur - Avancé, pour sélectionner le profil d'interopérabilité, effectuez l'une des opérations suivantes :

-

Dans le champ Interworking Profile, sélectionnez le profil avaya-ru.

Il s’agit du profil d’interfonctionnement par défaut.

-

Clonez le profil d’interfonctionnement par défaut avaya-ru, puis sélectionnez le profil cloné.

-

-

Vérifiez que la case à cocher Enable Grooming est sélectionnée.

Pour un serveur d’enregistrement, le système sélectionne le champ Enable Grooming par défaut. Ne désactivez pas la case à cocher Enable Grooming.

-

Cliquez surFinir.

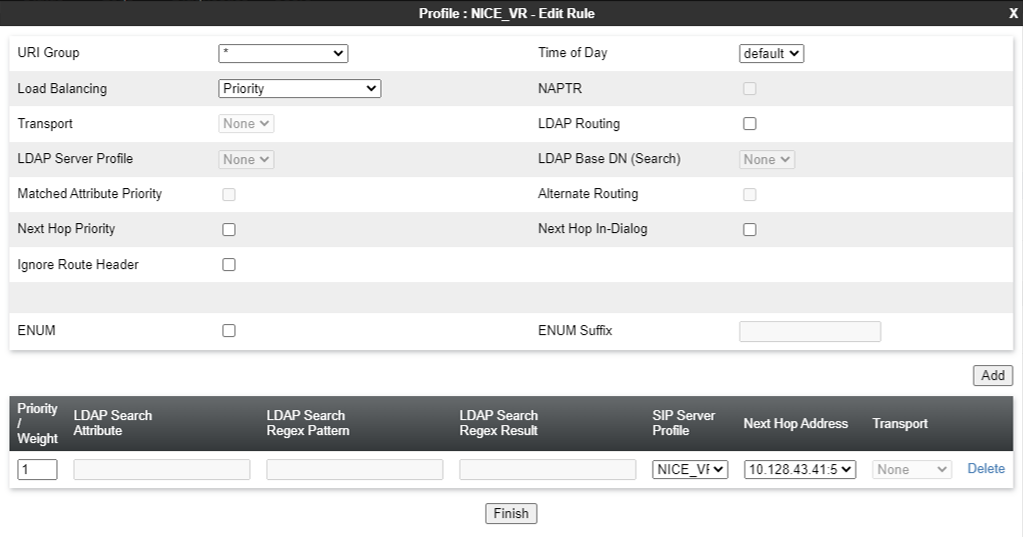

Création d’un profil de routage

Il est indispensable de créer un profil de routage pour le serveur d’enregistrement. Les profils de routage définissent un ensemble précis de critères d’acheminement des paquets qui sont associés à d’autres de politiques de domaines. Les profils d’acheminement identifient un flux d’appel particulier et vérifient par là même les fonctionnalités de sécurité appliquées à ces paquets. Les paramètres définis par les profils de routage incluent les paramètres de transport des paquets, les adresses de serveurs de noms et les méthodes de résolution, les informations d’acheminement vers le serveur suivant (next-hop) et les types de transport de paquets.

Pour créer un profil de routage :

-

Connectez-vous à l’interface web EMS avec des identifiants d’administrateur.

-

Dans le volet de navigation, sélectionnez Configuration Profiles > Routing. Le volet Application contient les profils de routage existants. La section Content Area affiche les règles de routage qui composent le profil de routage sélectionné.

-

Dans le volet Application, cliquez sur Add.

-

Saisissez un nom évocateur pour le nouveau profil de routage, et cliquez sur Next.

-

Entrez les informations requises dans les champs appropriés, qui sont décrits dans le tableau ci-dessous.

Pour utiliser un routage de remplacement, veillez à définir le champ Trans Expire sur l’onglet Timers accessible via Global Profiles > Server Interworking avec une valeur appropriée, de courte durée. Toute demande envoyée à partir du serveur expire en l’absence de réponse reçue dans le délai défini pour l’expiration des transactions. Par conséquent, le routage de remplacement ne fonctionne pas si le champ Trans Expire est défini à la valeur par défaut de 32 secondes.

Nom de champ

Description

URI Group Indique le groupe d’URI auquel s’applique le profil de routage next-hop. Les valeurs possibles sont :

-

*

-

Urgence

Time of Day Indique l’heure du jour à laquelle le serveur de liaison doit résoudre le profil de routage.

Pour les utilisateurs distants, n’utilisez pas le champ Time of Day pour résoudre le profil de routage.

Load Balancing Indique le type d’équilibrage de charge.

Conservez la valeur par défaut.

Transport Indique l’adresse du serveur suivant (next-hop) que vous devez configurer. Sinon, sélectionnez le type de transport. Le système utilise le type de transport du profil de routage pour acheminer le message. Next Hop In-Dialog Indique la configuration next-hop pour le message In-Dialog. Si vous activez l’option Next Hop In-Dialog, la demande In-Dialog essaie d’utiliser la même entrée de routage pour acheminer le message. NAPTR Indique si le pointeur d’autorité de nommage est activé ou désactivé. Lorsque vous sélectionnez l’algorithme d’équilibrage de charge DNS/SRV, le système active la case à cocher NAPTR. Si vous désactivez l’option NAPTR, vous devez spécifier le protocole de transport. Next Hop Priority Détermine si, dans les cas où le SBC ne parvient pas à acheminer un message avec l’entrée de routage résolue qu’il fournit, c’est-à-dire, en utilisant l’URI de demande ou l’en-tête de routage, le système envoie le message à l’entrée de routage de remplacement indiquée dans le profil de routage. Ignore Router Header Indique si Avaya SBCE doit ignorer l’en-tête de routage. ENUM Indique si le support pour le protocole de mappage de numéro E.164 (ENUM) est activé. ENUM Suffix Indique le suffixe ENUM utilisé pour modifier un nom de domaine.

Ce champ est uniquement disponible lorsque vous sélectionnez la case à cocher ENUM.

Ajouter Ajoute une adresse de next-hop. Priority / Weight Indique la priorité et la pondération des options d’équilibrage de charge.

Conservez la valeur par défaut.

Configuration du serveur Indique la configuration du serveur. Next Hop Address Indique l’adresse IP ou le nom de domaine du serveur suivant (next-hop). Vous pouvez ajouter 20 adresses next-hop. Transport Indique le type de transport pour chaque adresse next-hop. Sélectionnez le protocole à utiliser pour transporter les paquets de signalisation sortants.

Les options prises en charge sont :

-

Aucun

-

TCP

-

UDP

Dans ce cas, le champ Common Transport Type n’est pas disponible. Vous pouvez sélectionner le type de transport en fonction de l’adresse next-hop.

-

-

Cliquez surFinir. Dans le volet Application, le nouveau profil de routage s’affiche.

Enable UCID

L’identifiant d’appel universel (UCID) doit être activé pour les règles de signalisation utilisées dans le contenu du groupe de politiques de terminaux de Session Manager.

Pour activer l’UCID :

-

Connectez-vous à l’interface web EMS avec des identifiants d’administrateur.

-

Dans le volet de navigation de gauche, sélectionnez Services > Signaling Rules Les ensembles de règles de signalisation existants sont affichés dans le volet Application de gauche ; les paramètres de l’ensemble de règles de signalisation sélectionné sont visibles dans le volet Content.

-

Cliquez sur la règle de signalisation à utiliser impérativement dans Avaya SBCE pour Session Manager.

-

Cliquez sur l’onglet UCID.

-

Cliquez sur Modifier.

-

Sélectionnez la case à cocher UCID pour activer l’option.

-

Dans le champ Node ID, entrez un identifiant de nœud. Chaque entité qui génère un UCID dispose d’un identifiant de nœud. Cet identifiant doit être unique dans l’ensemble de la solution.

-

Dans le champ Protocol Discriminator, cliquez sur 0x00. Le discriminateur de protocole configuré sur Avaya SBCE doit correspondre à la valeur configurée pour Communication Manager. Si l’application CTI de Communication Manager requiert le discriminateur de protocole 0x04 pour l’application Interaction Center héritée, vous pouvez définir 0X04 comme discriminateur de protocole.

-

Cliquez surFinir.

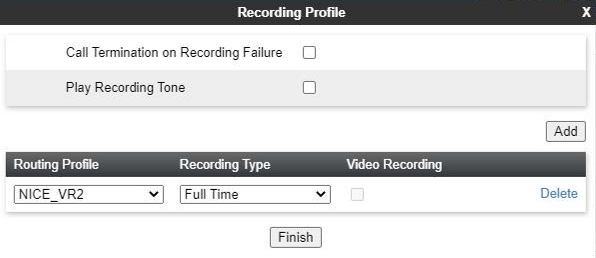

Création d’un profil d’enregistrement

Pour créer un profil d’enregistrement :

-

Connectez-vous à l’interface web EMS avec des identifiants d’administrateur.

-

Dans le volet de navigation de gauche, sélectionnez Configuration Profiles > Recording Profile.

-

Cliquez sur Add (Ajouter) dans la section Profils d'enregistrement afin d’ajouter un nouveau profil d’enregistrement.

-

Sélectionnez le profil de routage requis.

-

Sélectionnez Full Time (Durée complète) dans le champ Recording ( d'enregistrement).

Création d’une politique de session

Il est indispensable d’attribuer un type d’enregistrement et un profil de routage en créant une politique de session pour le serveur d’enregistrement.

Pour créer une politique de session pour un serveur d’enregistrement :

-

Connectez-vous à l’interface web EMS avec des identifiants d’administrateur.

-

Dans le volet de navigation de gauche, sélectionnez Domain Policies > Session Policies. Les politiques de session existantes sont affichées dans le volet Application de gauche ; les paramètres de la politique de session sélectionnée sont visibles dans le volet Content.

-

Dans le volet Applications, cliquez sur Add.

-

Dans la fenêtre Session Policy, dans le champ Policy Name, saisissez le nom de la nouvelle politique de session, puis cliquez sur Next. La deuxième fenêtre Session Policy s’affiche.

-

Sélectionnez la case à cocher Media Anchoring.

-

Sélectionnez la case à cocher Recording Server.

-

Sélectionnez le profil d’enregistrement créé dans Création d’un profil d’enregistrement.

Le profil de routage est attribué au profil d’enregistrement.

-

Dans le champ Recording Type, sélectionnez le type d’enregistrement requis. Les options disponibles sont Full Time et Selective.

-

(Facultatif) Pour qu’une tonalité retentisse afin d’indiquer que l’appel est enregistré, sélectionnez la case à cocher Play Recording Tone.

La tonalité par défaut est le fichier WAVE nommé CALL_CONNECTING. Si nécessaire, vous pouvez remplacer la tonalité par défaut par un autre fichier WAVE de courte durée.

-

(Facultatif) Pour configurer Avaya SBCE de manière à mettre fin à la session lorsque les serveurs d’enregistrement ne répondent pas, sélectionnez la case à cocher Call Termination on Recording Failure.

-

Dans le champ Routing Profile, sélectionnez le profil de routage à utiliser impérativement dans Avaya SBCE pour le serveur d’enregistrement.

-

Cliquez surFinir.

Création d’une règle d’application

Il est indispensable de créer une règle d’application pour le serveur d’enregistrement. Les règles d’application définissent le type d’applications de communications unifiées par SBC protégé par Avaya SBCE. Vous pouvez aussi spécifier le nombre maximal de sessions voix et vidéo simultanées que votre réseau peut traiter avant épuisement des ressources. Les règles d’application font partie de la configuration du groupe de politiques de terminaux. Lors de la création d’un groupe de politiques de terminaux, une liste permet de sélectionner une règle d’application personnalisée ou la règle d’application par défaut pendant la configuration.

La fonction Application Rules est disponible dans le menu Domain Policies.

Avaya fournit une règle d’application par défaut nommée default. Ne modifiez pas cette règle, car une configuration inappropriée pourrait entraîner l’échec des appels par la suite.

Pour configurer une règle d’application pour un serveur d’enregistrement :

-

Connectez-vous à l’interface web EMS avec des identifiants d’administrateur.

-

Dans le volet de navigation de gauche, sélectionnez Domain Policies > Application Rules. Les ensembles de règles d’application existants sont affichés dans le volet de gauche ; les paramètres qui composent l’ensemble de règles d’application sélectionné sont visibles dans le volet Content.

-

Dans le volet Applications Rules de gauche, cliquez sur Add.

-

Dans la fenêtre Application Rule, entrez le nom de la nouvelle règle d’application, puis cliquez sur Next. La deuxième fenêtre Application Rule s’affiche.

-

Entrez les informations requises dans les champs décrits ci-dessous.

Nom de champ

Description

Application Type Indique le type d’application SIP pour lequel la règle d’application est configurée. Les valeurs possibles sont :

-

Audio

-

Vidéo

Dans Indique si la règle d’application s’applique au trafic audio et vidéo qui entre sur le réseau de l’entreprise.

Sortir Indique si la règle d’application s’applique au trafic audio et vidéo provenant du réseau de l’entreprise.

Maximum Concurrent Sessions Indique le nombre maximal de sessions d’application simultanées qui peuvent être actives pour le type d’application sélectionné. Une fois ce seuil dépassé, les demandes d’applications supplémentaires sont bloquées. Maximum Sessions Per Endpoint Indique le nombre maximal de sessions d’application simultanées qui peuvent être actives pour un terminal. Une fois ce seuil dépassé, les demandes d’applications supplémentaires sont bloquées. CDR Support Indique le type de prise en charge pour les enregistrements détaillés des appels (CDR, call detail records). Les valeurs possibles sont :

-

None : aucun enregistrement détaillé des appels n’est fourni.

-

With RTP : des enregistrements détaillés avec qualité et statistiques des appels sont fournis en plus des changements d’état des appels.

-

Without RTP : les enregistrements détaillés des appels sont fournis avec les changements d’état des appels uniquement.

RTCP Keep-Alive Indique si la fonction RTCP Keep-Alive est activée. -

-

Cliquez sur Finish pour enregistrer, puis quittez l’interface et revenez à la page Application Rules.

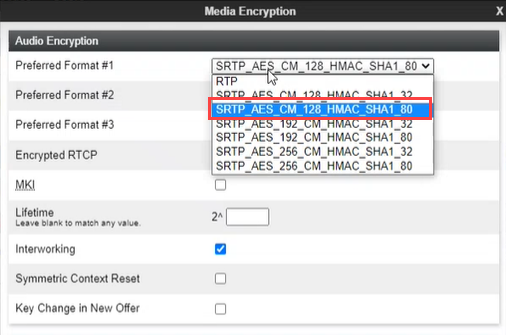

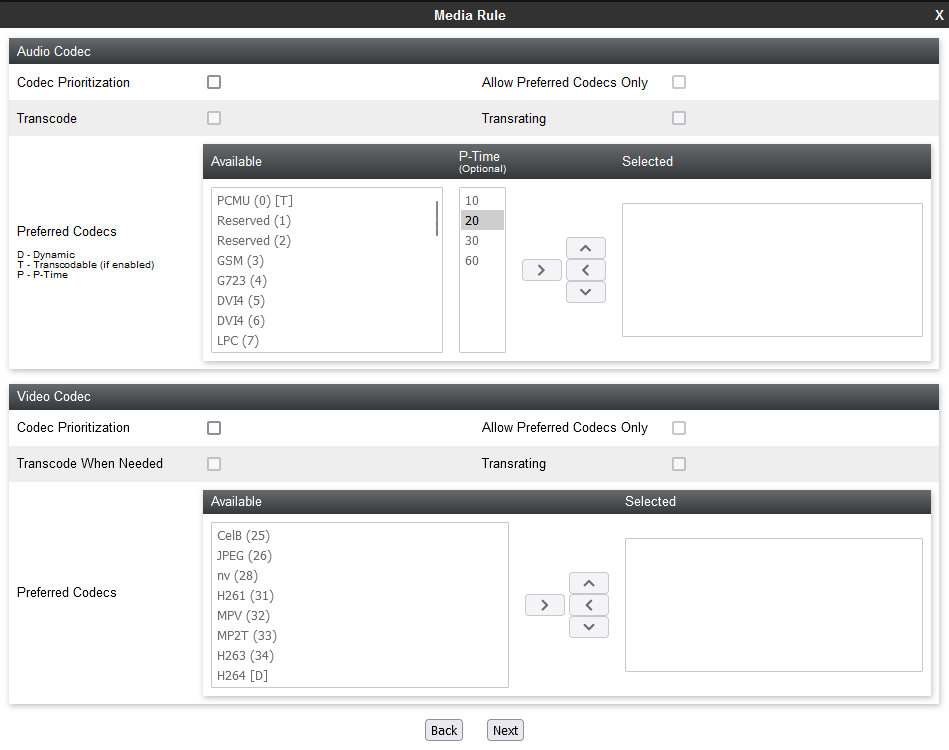

Création d’une règle média

Il est indispensable de créer une règle média pour le serveur d’enregistrement. Pour les appels SRTP, vérifiez que l’interfonctionnement est activé.

Pour créer une règle média pour un serveur d’enregistrement :

-

Connectez-vous à l’interface web EMS avec des identifiants d’administrateur.

-

Dans le volet de navigation de gauche, sélectionnez Domain Policies > Media Rules. Les ensembles de règles médias existants sont affichés dans le volet Applications de gauche ; les paramètres de l’ensemble de règles médias sélectionné sont visibles dans le volet Content.

-

Dans le volet Applications Rules de gauche, cliquez sur Add.

-

Dans la fenêtre Media Rule (Règle de média), saisissez le nom de la nouvelle règle de média.

-

Cliquez sur Suivant.

-