Os diagramas de rede ilustram como a informação flui atravésCXone Mpower formulários. As setas nos diagramas representam o fluxo de informações e não a origem da solicitação. Quase todos os fluxos parecem bidirecionais, embora a conexão possa sempre se originar de um local. Por exemplo, a maioria dos fluxos de API é RESTful e sempre se origina no cliente. No entanto, os dados passados pela API podem ser colocados no sistema, extraídos do sistema ou ambos. É por isso que a seta é mostrada como bidirecional.

Existem vários tipos de divisões ou limites nos diagramas. Uma fronteira primária é entre redes públicas e privadas. As redes privadas podem incluir outro limite entre as redes internas e DMZ. A DMZ fornece uma maneira de interagir com redes públicas enquanto protege redes internas confidenciais.

Os sistemas de nuvem pública apresentam uma rede combinada que não é inteiramente pública ou privada. Isso é conhecido como uma rede de borda, uma vez que os serviços e dispositivos de limite geralmente terminam a criptografia na borda da rede pública.

Os diagramas indicam mudanças na criptografia por linhas sólidas e tracejadas. Dependendo da infraestrutura da nuvem, isso pode resultar em tráfego não criptografado passando por redes de borda.

Salvo indicação em contrário, todos os dados do cliente são criptografados em trânsito e em repouso.

|

campo |

Detalhes |

|---|---|

|

Nuvem privada, corporativa ou locais nas dependências do cliente |

|

|

Locais de nuvem pública e privada |

|

Segmentação interna em locais de nuvem pública ou privada |

|

Indivíduos que usam os serviços |

|

Aplicativos e serviços que usam os serviços |

|

Dispositivos de usuário |

|

Fluxos de informações criptografadas e não pessoais, com setas indicando a direção |

|

Fluxos de informações não criptografadas e não pessoais, com setas indicando a direção |

|

Fluxos de informações pessoais criptografados, com setas indicando a direção |

|

Fluxos de informações pessoais não criptografados, com setas indicando a direção |

|

Fluxos híbridos para informações pessoais ou não pessoais, onde um dispositivo de limite encerra a criptografia |

Componentes de alto nível

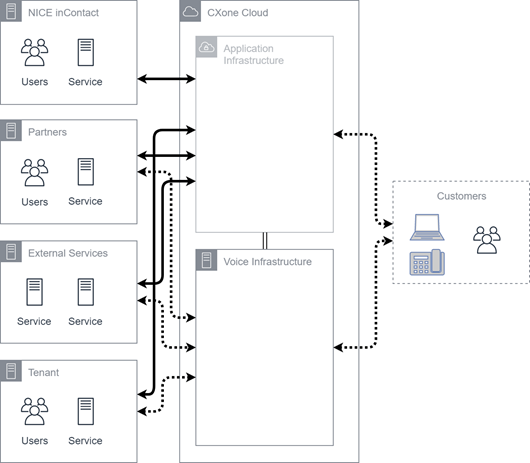

Este diagrama mostra componentes de alto nível deCXone Mpower e seus relacionamentos uns com os outros. OCXone Mpower O contêiner de nuvem abrange todosCXone Mpower infraestrutura para sistemas de produção FedRAMP e não FedRAMP. CXone Mpoweré hospedado em nuvens privadas e públicas e é dividido em infraestrutura de aplicativo e infraestrutura de voz. A infraestrutura de voz é hospedada quase exclusivamente por meio da nuvem privada.

Os contêineres do lado esquerdo são redes externas e são essenciais para a funcionalidade do produto. Esses serviços externos incluem:

- NiCE

- Parceiros

- Serviços externos

- Locatário

Em todos os casos, informações pessoais e não pessoais estão sendo transmitidas. O tráfego não criptografado quase sempre está relacionado à voz ou outrocanal![]() Vários meios de comunicação de voz e digitais que facilitam as interações com os clientes em um centro de contato. tráfego e pode não estar totalmente criptografado.

Vários meios de comunicação de voz e digitais que facilitam as interações com os clientes em um centro de contato. tráfego e pode não estar totalmente criptografado.

Fluxos Comuns

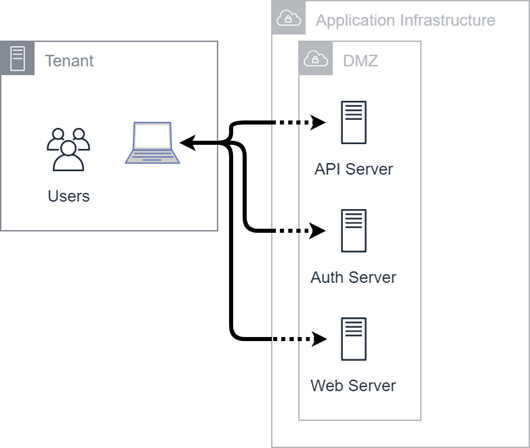

Este diagrama ilustra como os usuários interagem comCXone Mpower usando a infraestrutura do aplicativo e os seguintes aplicativos:

- CXone Mpower aplicativos de portal da Web, como ACD, Admin e assim por diante (exceto FTP)

- Acesso Direto a Dados

A maioria das interações do usuário ocorre entre um navegador e a infraestrutura do aplicativo usando protocolos e portas da Web padrão (443 e 80). AlgunsCXone Mpower aplicativos da suíte requerem outros serviços eportos![]() Onde as informações são transferidas, através de uma rede, entre um computador e um servidor. do seu ambiente deve ser aberto. Existem três serviços básicos mostrados no contêiner de infraestrutura do aplicativo:

Onde as informações são transferidas, através de uma rede, entre um computador e um servidor. do seu ambiente deve ser aberto. Existem três serviços básicos mostrados no contêiner de infraestrutura do aplicativo:

- API

Interface de programação de aplicativo. Permite automatizar certas funcionalidades conectando seu sistema CXone Mpower a outro software. Servidores

Interface de programação de aplicativo. Permite automatizar certas funcionalidades conectando seu sistema CXone Mpower a outro software. Servidores - Servidores de autenticação

- Servidor da Web

Cada um deles é tecnicamente servidores da web, mas suas funções e terminais são distintos. Todos os endpoints vivem em uma DMZ usando um modelo de aplicativo em camadas padrão. A comunicação da API e do servidor da web pode conter informações pessoais. Os fluxos de autenticação podem conter dados pessoais nas respostas do token.

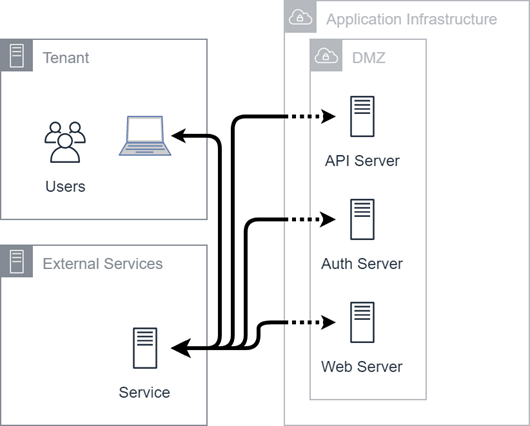

Integrações de serviços externos

Parceiros e outros provedores podem criar aplicativos que se integram comCXone Mpower. Este diagrama ilustra como os usuários interagem comPerformance Management (Standalone) usando a infraestrutura de aplicativos e integrações externas. Componentes de parceiros e serviços externos são combinados para simplificar o diagrama, mas o serviço pode ser fornecido por qualquer um deles.

As integrações de parceiros podem incluir sua própria autenticação ou por meio de vários menus. Eles sempre serão abertos em uma instância separada do navegador e se integrarão por meio de váriosAPIs![]() Interface de programação de aplicativo. Permite automatizar certas funcionalidades conectando seu sistema CXone Mpower a outro software.. Em muito poucos casos, uma integração pode consumir conteúdo deCXone Mpower servidores da web. Interface de chat do clienteé um exemplo disso.

Interface de programação de aplicativo. Permite automatizar certas funcionalidades conectando seu sistema CXone Mpower a outro software.. Em muito poucos casos, uma integração pode consumir conteúdo deCXone Mpower servidores da web. Interface de chat do clienteé um exemplo disso.

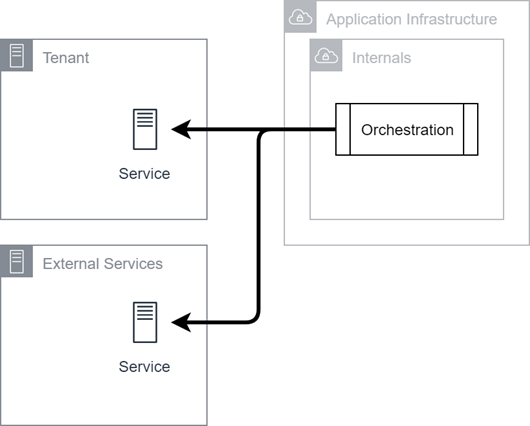

Integrações de RVI

Este diagrama ilustra comoIVR![]() Resposta de voz interativa. Menu de telefone automatizado que os contatos usam entradas de voz ou teclas para obter informações, encaminhar uma chamada de voz recebida ou ambos. interage com inquilinos e serviços externos. O IVR geralmente incorpora dados de fontes externas que podem ser gerenciadas por você ou por terceiros. Nesses casos, o tráfego sempre se origina de servidores internos.

Resposta de voz interativa. Menu de telefone automatizado que os contatos usam entradas de voz ou teclas para obter informações, encaminhar uma chamada de voz recebida ou ambos. interage com inquilinos e serviços externos. O IVR geralmente incorpora dados de fontes externas que podem ser gerenciadas por você ou por terceiros. Nesses casos, o tráfego sempre se origina de servidores internos.

Conectividade do agente

Os agentes podem interagir comCXone Mpower usando vários métodos diferentes:

Essas opções podem usar um telefone físico ou um softphone.

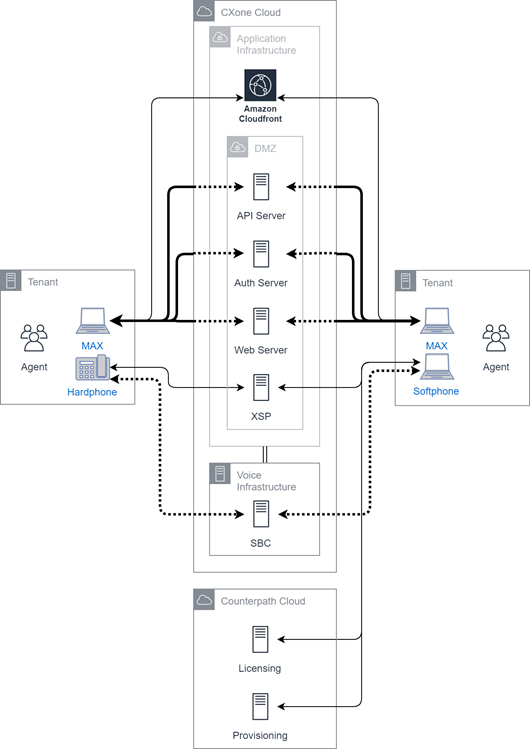

MAX

Este diagrama ilustra a conectividade do agente paraMAX usando um telefone físico ou softphone. MAX integra-se à infraestrutura do aplicativo. O telefone faz interface principalmente com a infraestrutura de voz. Também existe alguma comunicação de aplicativo e, para softphones, uma dependência de integrações de serviços externos.

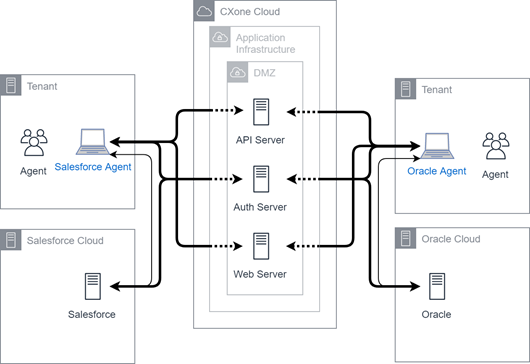

Salesforce Agent

Este diagrama ilustra a conectividade do agente paraSalesforce Agent usando um telefone físico ou softphone. Esses telefones foram excluídos do diagrama para simplificar.

Ambos os aplicativos do agente dependem de recursos de serviço externos. No entanto, eles também se comunicam diretamente com a infraestrutura do aplicativo e fazem parte do CXone Mpower conjunto de produtos. Em alguns casos, os produtos podem se comunicar com o servidor de autenticação para fornecer autenticação e interagir com os terminais.

Conectividade de canal

Os diagramas a seguir ilustram o fluxo de dados de informações confidenciais.

Canal de Voz

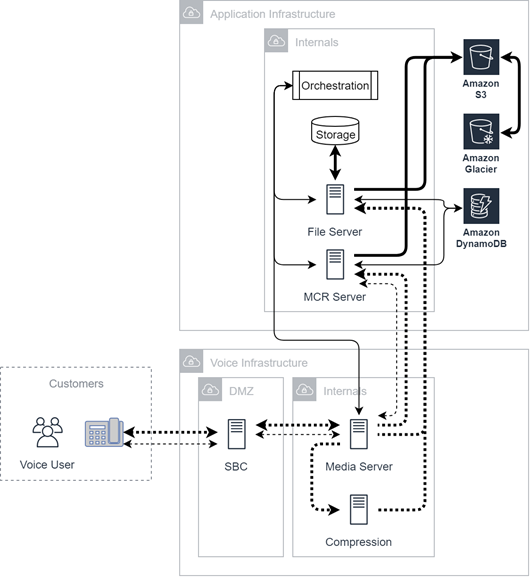

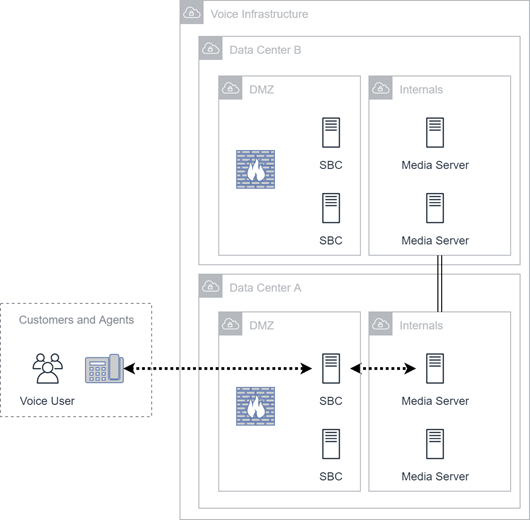

Esses diagramas ilustram a conectividade de voz da perna do cliente dentroCXone Mpower. Redundância e failover são recursos críticos para infraestrutura de voz.

A conectividade da fonte para um Session Border Controller (SBC) na infraestrutura de voz não é mostrada para simplificar. Essa conectividade pode ser uma série de links envolvendo uma variedade de operadoras. Todo esse tráfego termina no SBC no ambiente CXone Mpower . É na SBC que a conectividade agente-perna é estabelecida.

Essas informações são gerenciadas e monitoradas peloCXone Mpower mecanismo de orquestração e servidor de mídia, que pode gravar a conversa.

As gravações feitas pelo servidor de mídia podem passar diretamente para o servidor de arquivos ou através de um servidor de compactação. As gravações feitas pelo servidor de mídia residem no armazenamento do servidor de arquivos ou no Cloud Storage Services.

A voz em tempo real não é criptografada em trânsito para o servidor. Uma vez armazenado no servidor de mídia ou noRecording servidor, ele é criptografado em repouso e em trânsito.

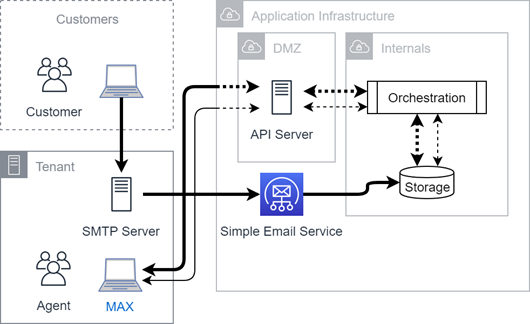

Informe-se melhor sobre os requisitos de interconexão e-mails na página E-mail do sistema.

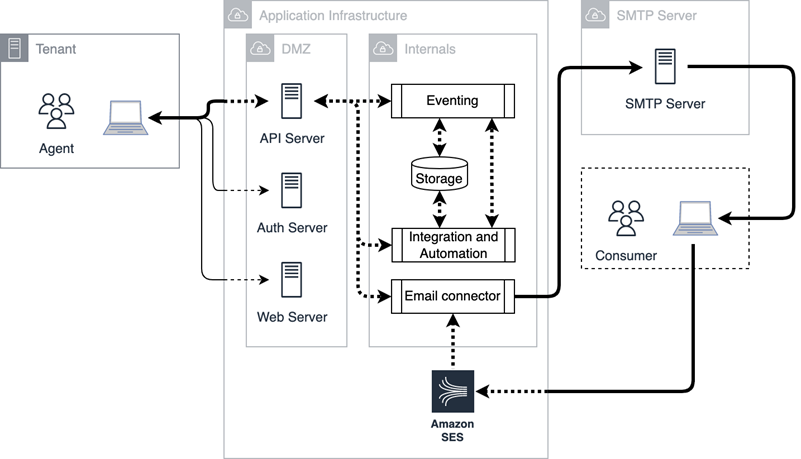

Este diagrama ilustra a conectividade de email de entrada. O e-mail de entrada usaAWS SES ou servidores de e-mail na nuvem privada. Os e-mails são enviados para o serviço de armazenamento onde oCXone Mpower mecanismo de orquestração lida com notificações eAPI![]() Interface de programação de aplicativo. Permite automatizar certas funcionalidades conectando seu sistema CXone Mpower a outro software. acesso aos aplicativos.

Interface de programação de aplicativo. Permite automatizar certas funcionalidades conectando seu sistema CXone Mpower a outro software. acesso aos aplicativos.

Na maioria dos casos, os emails são encaminhados para a plataforma de seu servidor SMTP porque os endereços de email de entrada pertencem e são gerenciados por sua organização.

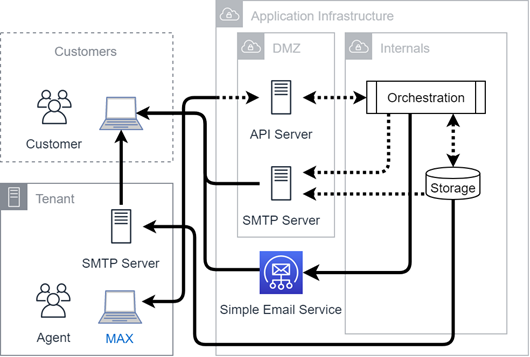

Este diagrama ilustra a conectividade de e-mail de saída. Dependendo de seus requisitos, canais de e-mail de saída podem vir:

- Do seu servidor SMTP por meio de uma conexão privada.

- Por meio de SES (preferencial) ou servidores SMTP em nuvem privada.

As informações históricas são armazenadas em um bucket do Amazon S3.

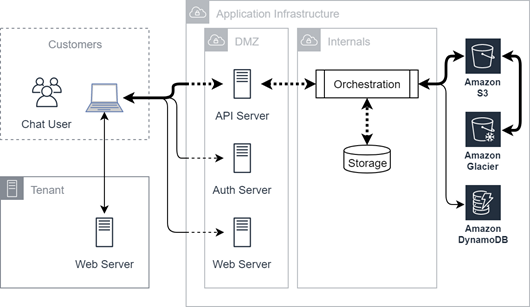

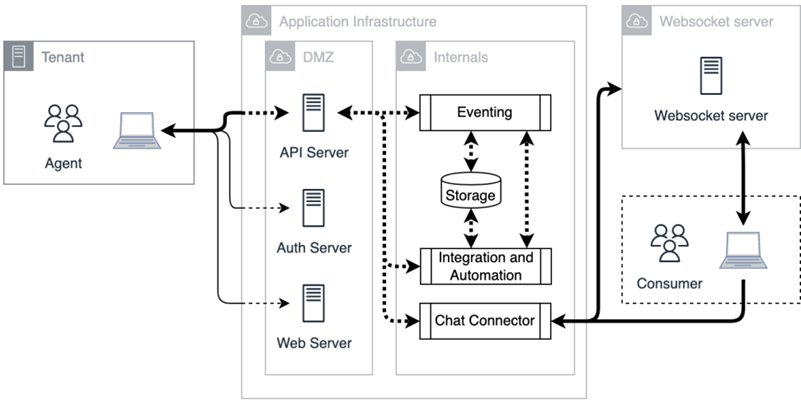

Chat

Este diagrama ilustra a conectividade de bate-papo omnicanal. O bate-papo é gerenciado por meio de uma combinação deinquilino![]() Alto nível de agrupamento organizacional usado para gerenciar o suporte técnico, cobrança e configurações globais para o seu sistema CXone Mpower. servidor web,CXone Mpower servidor da web e uma série de chamadas de autenticação e API que armazenam transcrições. Essas transcrições podem ser movidas para o Amazon S3 e o Amazon Glacier.

Alto nível de agrupamento organizacional usado para gerenciar o suporte técnico, cobrança e configurações globais para o seu sistema CXone Mpower. servidor web,CXone Mpower servidor da web e uma série de chamadas de autenticação e API que armazenam transcrições. Essas transcrições podem ser movidas para o Amazon S3 e o Amazon Glacier.

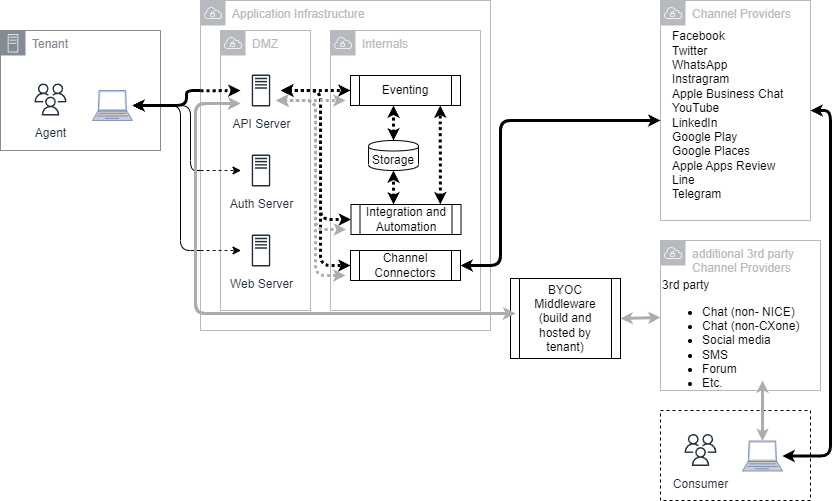

Digital Experience: social e Bring Your Own Channel (BYOC)

Este diagrama ilustra a conectividade com canais de redes sociais e integrações com Bring Your Own Channel (BYOC). Nos canais de redes sociais, as interações são intermediadas pelos diversos provedores de canais, como Facebook ou Google. O BYOC é uma opção na qual a sua organização pode criar e hospedar serviços de software intermediário que vinculem as CXone Mpower APIs e canais de APIs de terceiros. O software intermediário repassa mensagens entre o CXone Mpower plataforma e o provedor de canais de terceiros.

Os contatos se relacionarão apenas com os provedores de canais de terceiros. O agente se relacionará com o CXone Mpower através de um conjunto de servidores da Web, de autenticação e de APIs. A conexão entre o contato e o agente é gerenciada por uma série de conectores de canais e sistemas internos de criação de eventos. O armazenamento temporário e permanente é gerenciado internamente.

Digital Experience: CXone Mpower e-mail

Eis um diagrama da conectividade digital de e-mails.

Digital Experience: bate-papo digital

Eis um diagrama da conectividade de bate-papos digitais Os contatos se comunicam com o bate-papo digital ou ao vivo com o mensageiro do bate-papo, utilizando uma janela de bate-papo digital, que pode ser veiculada pela Web ou por dispositivo móvel. O chat digital se comunica principalmente por meio de conexões WebSocket manipuladas pelo AWS API Gateway. Os agentes se comunicam utilizando um aplicativo de agente apoiado em navegador que se conecta à plataforma do CXone Mpower através de uma API de REST pública, lidando com os contatos recebidos. A comunicação é bidirecional e em tempo real:

- Iniciado pelo contato: o servidor do WebSocket se comunica com o conector de bate-papo digital que lida com a lógica personalizada dos bate-papos e armazena os dados no CXone Mpower plataforma.

- Iniciado pelo agente: o evento se propaga a partir da plataforma do CXone Mpower através do conector de bate-papo até chegar ao servidor do WebSocket e, de lá, até o contato.

Os seguintes serviços estão representados no diagrama:

- Interface do consumidor (cliente): a janela de bate-papo digital, em dispositivos móveis ou na Web. Ela se conecta com o servidor do WebSocket para estabelecer comunicação em tempo real.

- Interface do agente: o navegador do agente se conecta com a plataforma geral do CXone Mpower através de uma API REST pública, atuando nos contatos recebidos.

- Servidor de bate-papos WebSocket : o servidor do WebSocket medeia comunicação em tempo real entre a plataforma geral do CXone Mpower e o consumidor do bate-papo digital.

- Conector de bate-papo: o serviço do WebSocket que converte o domínio específico de chat em domínio geral do CXone Mpower.

- Infraestrutura do aplicativo: o restante dos serviços e automações do CXone Mpower que lidam com os contatos digitais.

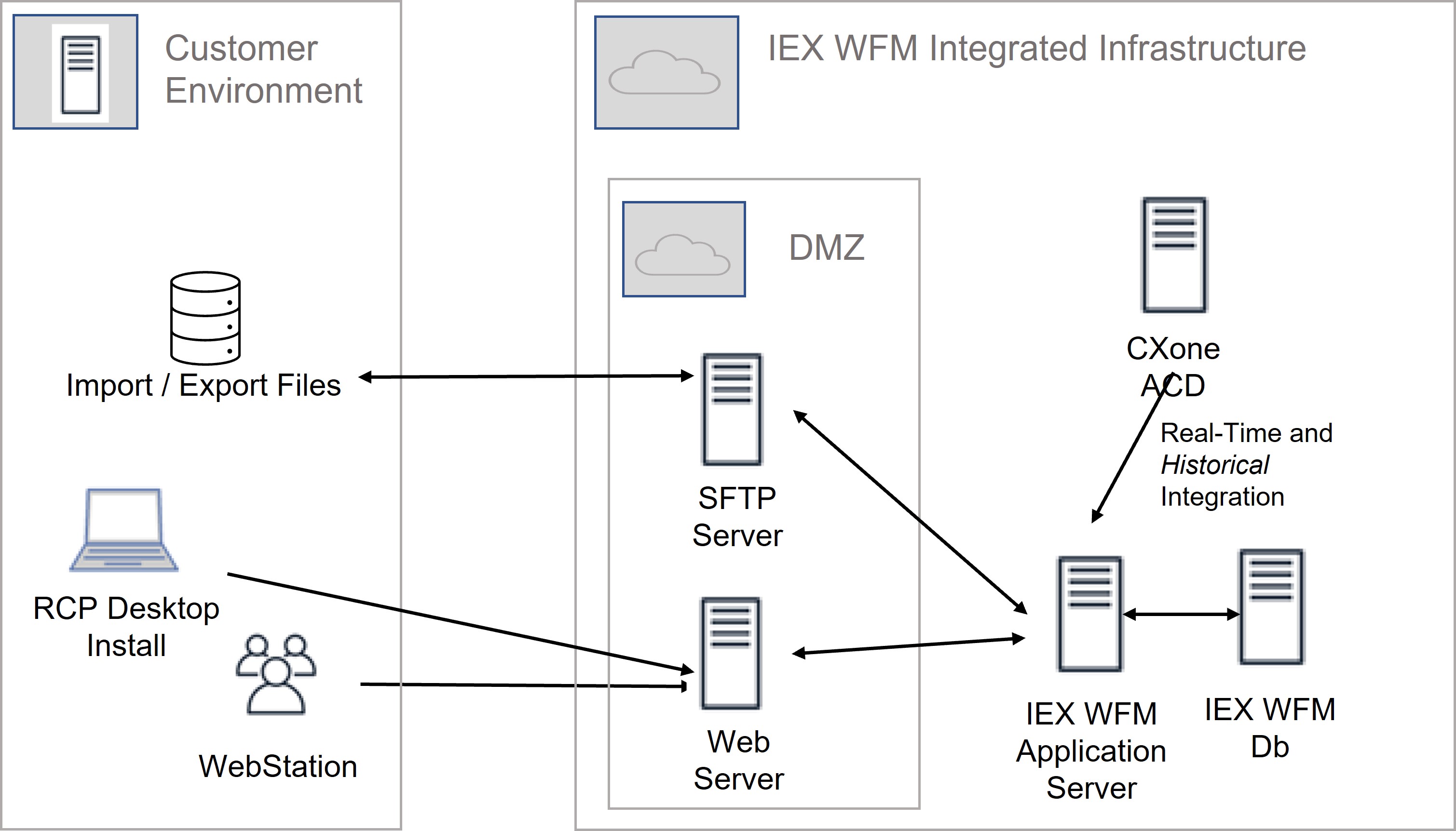

Conectividade IEX WFM Integrated

Este diagrama ilustra a conectividade básica entre o seu ambiente eIEX WFM Integrated.

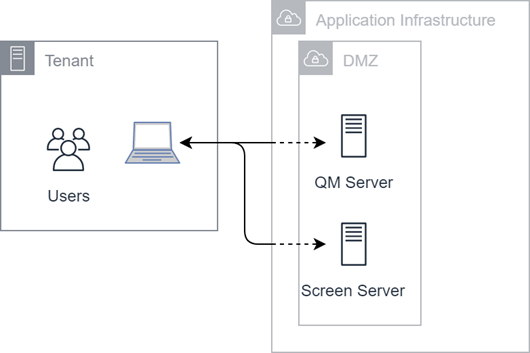

Conectividade Engage QM Integrated

Este diagrama ilustra a conectividade básica entre o seu ambiente eEngage QM Integrated. Outras arquiteturas também são suportadas.

Conectividade por nome de host

CXone Mpowerusa uma variedade de nomes de host e serviços diferentes, dependendo do tipo de conectividade:

- Conectividade do Datacenter Privado

- Conectividade direta AWS data center

- Indireta AWS conectividade do data center

Conectividade do Datacenter Privado

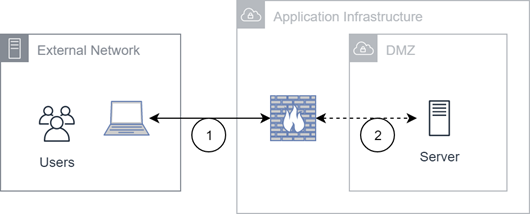

(1) O tráfego da rede externa termina em um firewall de hardware, que encerra a sessão TLS. O tráfego seguro usa TLS 1.2 ou superior. O tráfego não seguro é gerenciado pelo servidor. (2) O tráfego entre o firewall e o servidor não é criptografado.

As seguintes áreas se referem a data centers privados:

- Data Center dos EUA

- Data Center da UE

Este diagrama ilustra a conectividade do data center privado com os seguintes nomes de host:

|

Hostnames |

|---|

| agent-{cluster} |

| agentstats-{cluster} |

| api-{cluster} |

| api |

| bi |

| bu{tenant} |

| empenhar |

| getnextevent-{cluster} |

| home-{cluster} |

| incontrol-{cluster} |

| intouch-{cluster} |

| login |

| phonebook-{cluster} |

| reporter.engage |

| screen{num} |

| procurar |

| segurança |

| stream{num} |

| {cluster} |

| {custom} |

Conectividade direta AWS data center

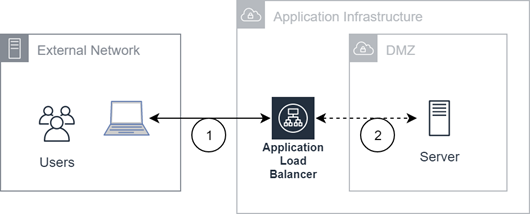

(1) O tráfego da rede externa termina em um balanceador de carga de aplicativo, que encerra a sessão TLS. O tráfego seguro usa TLS 1.2 ou superior. O tráfego não seguro é gerenciado pelo servidor. (2) O tráfego entre o firewall e o servidor não é criptografado.

As seguintes áreas se referem a data centers diretos:

- EUA AWS

- FedRAMP AWS

- AWS da UE

- AUS AWS

O diagrama ilustra a conectividade direta do data center AWS com os seguintes nomes de host:

|

Hostnames |

|---|

| agent-{cluster} |

| agentstats-{cluster} |

| analytics- {area} |

| analytics |

| api-{area} |

| api-{cluster} |

| api |

| auth |

| bi-{area} |

| bu{tenant}-nicewfm |

| getnextevent-{cluster} |

| home-{cluster} |

| incontact |

| incontrol-{cluster} |

| intouch-{cluster} |

| login-{area} |

| login |

| phonebook-{cluster} |

| security-{area} |

| segurança |

| {cluster} |

| {custom} |

Indireta AWS conectividade do data center

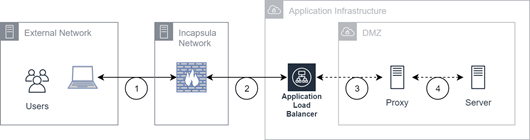

(1) O tráfego da rede externa termina em um serviço Incapsula, que encerra a sessão TLS. (2) Tráfego entre o serviço Incapsula, que inicia uma nova sessão TLS, e o balanceador de carga do aplicativo, que encerra a sessão TLS. O tráfego seguro usa TLS 1.2 ou superior. O tráfego não seguro é gerenciado pelo servidor. (3) O tráfego entre o balanceador de carga do aplicativo e o proxy não é criptografado. O tráfego entre o proxy e o servidor não é criptografado.

As seguintes áreas se referem a data centers públicos:

- EUA AWS

- FedRAMP AWS

- AWS da UE

- AUS AWS

O diagrama ilustra a conectividade indireta do data center AWS com os seguintes nomes de host:

|

Hostnames |

|---|

| {area} |

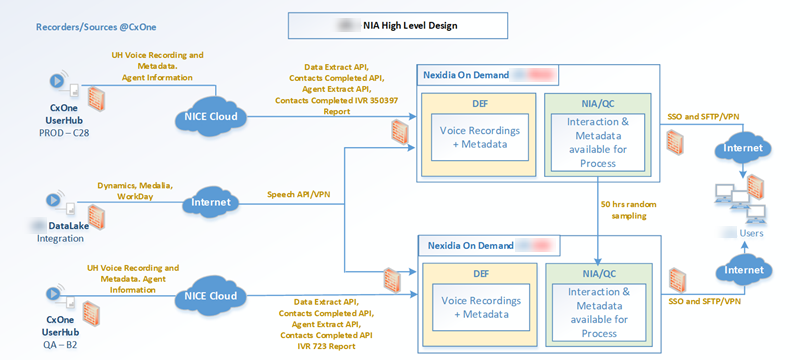

Nexidia

Este diagrama ilustra como o CXone Mpower se conecta ao Nexidia. Essa conexão é estabelecida pelo uso destas APIs:

Essas APIs extraem gravações e metadados do CXone Mpower.

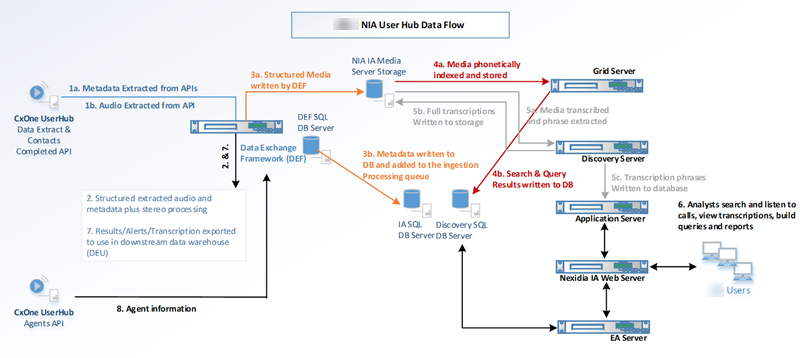

Fluxos de dados do Nexidia

(1) As APIs extraem metadados e gravações de áudio do CXone Mpower. (2) Os metadados são catalogados e as gravações são processadas no Data Exchange Framework (DEF). (3) Os dados processados do DEF são copiados no Media Storage. (4) No Media Storage, os dados são indexados foneticamente. (5) Ainda no Media Storage, os dados são transcritos e as frases são extraídas. (6) Os analistas usam o aplicativo Nexidia para ouvir chamadas, visualizar transcrições e criar consultas e relatórios.

Este diagrama ilustra como as gravações e metadados do CXone Mpower são enviados aos servidores Nexidia para os analistas ouvirem e visualizarem.

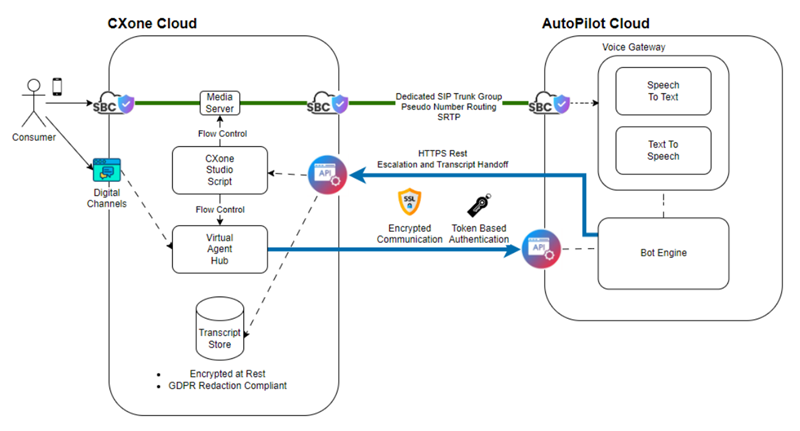

Autopilot

Este diagrama ilustra como o CXone Mpower se conecta ao Autopilot.