Cette rubrique fournit des instructions pour la configuration de l'interface Avaya TSAPI avec DMCC pour CXone Mpower Real-Time Third Party Telephony Recording (Multi-ACD).

Les versions Avaya AES TSAPI prises en charge sont 8.1.3, 10.1, 10.2.

Un technicien sur site Avaya doit se charger de toutes les procédures dans l’environnement Avaya. Les procédures décrites dans cette section sont données uniquement à titre indicatif.

Appliquez les étapes suivantes pour configurer l’interface Avaya TSAPI avec DMCC.

Étape 1 : Préparation de l’environnement Avaya AES TSAPI

Étape 2 : Préparation de l’environnement Avaya AES DMCC

Étape 3 : (facultative) Configurez l’intégration supplémentaire :

Étape 4 : Téléchargez et enregistrez les Données essentielles pour la configuration de la connectivité tierce dans un fichier Excel CXone Mpower. Vous devrez fournir des informations essentielles dans ce fichier. Lorsque vous aurez saisi toutes les informations et préparé votre environnement pour Real-Time Third Party Telephony Recording (Multi-ACD), envoyez ce fichier Excel à votre représentant NICE Professional Services.

Préparation de l’environnement Avaya AES TSAPI

Vous devez configurer le serveur Avaya AES TSAPI avant de configurer Real-Time Third Party Telephony Recording (Multi-ACD).

Les versions Avaya AES TSAPI prises en charge sont 8.1.3, 10.1, 10.2.

Vous devez exécuter les opérations suivantes pour préparer l’environnement Avaya AES TSAPI :

Étape 1 : Vérification de la licence TSAPI et de son état

Étape 2 : Préparer les informations pour l’environnement AES

Étape 3 : Ajout d’un utilisateur

Étape 4 : Vérification de la liaison Tlink

Étape 5 : Création d’une connexion sécurisée à l’aide d’un VPN

Étape 1 : Vérification de la licence TSAPI et de son état

Avant de configurer l’interface Avaya TSAPI, vous devez vérifier que le service Avaya TSAPI s’exécute et que la licence est valable.

Pour vérifier le service TSAPI et le statut :

-

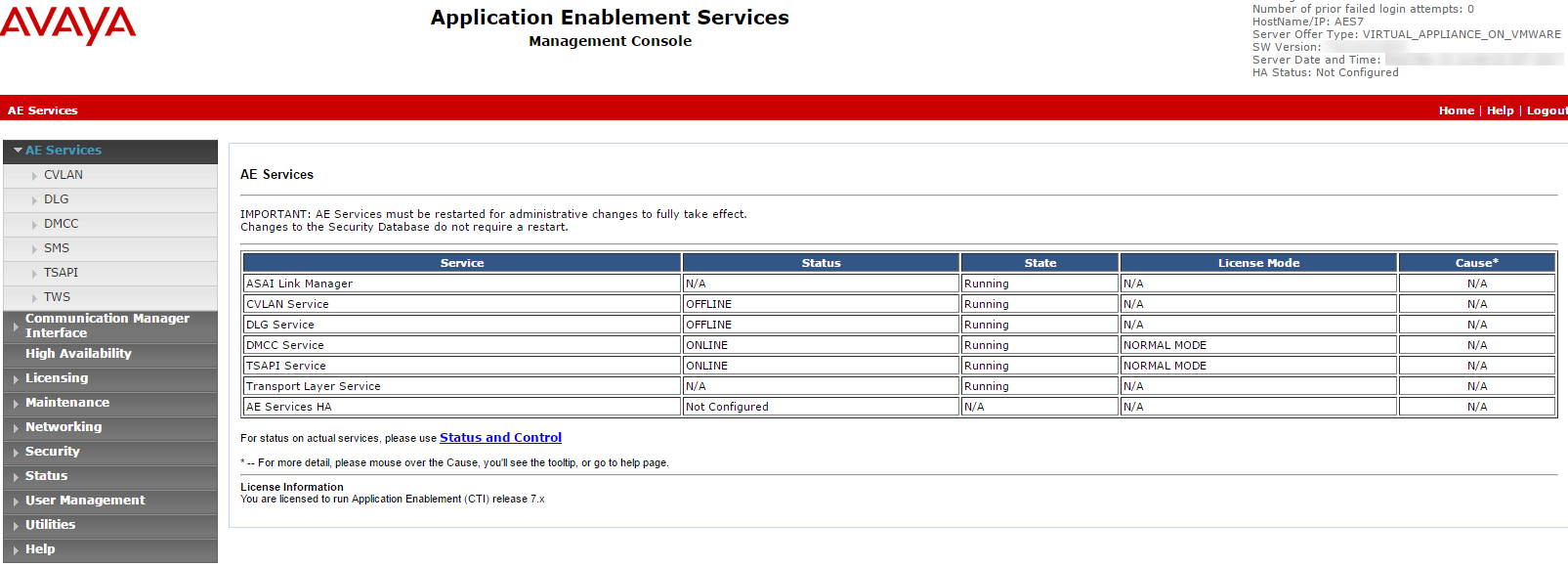

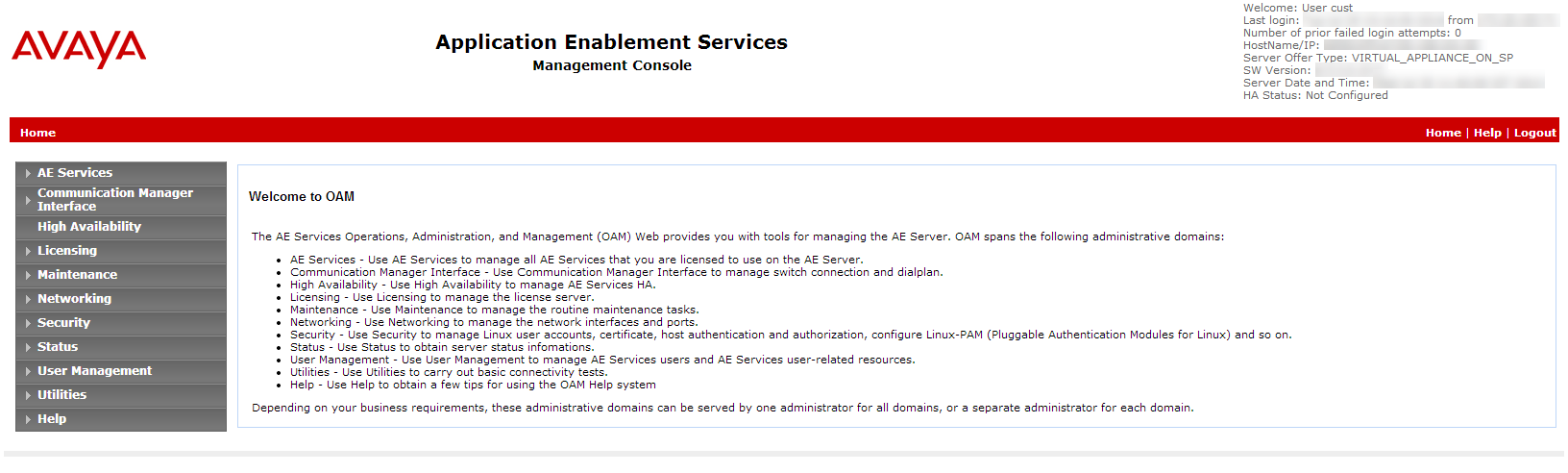

Connectez-vous au serveur AES. La page Application Enablement Services s’affiche.

-

Dans le menu, sélectionnez AE Services.

-

Vérifiez les éléments suivants :

-

La colonne Status du service TSAPI indique Online et que State indique Running

-

La colonne Licensed Mode indique Normal Mode

-

Étape 2 : Préparer les informations pour l’environnement AES

Un technicien sur site Avaya doit se charger de toutes les procédures dans l’environnement Avaya. Ces procédures sont uniquement fournies à titre de recommandation et d’information.

Dans un environnement AES, l’administrateur AES doit préparer les connexions de la liaison AES-CTI.

Pour configurer le commutateur sur AES (directives générales) :

-

Accédez à la page internet AES et connectez-vous.

-

Entrez votre Nom d'utilisateur etMot de passe. Cliquez sur Connexion. La page d'accueil s'affiche.

-

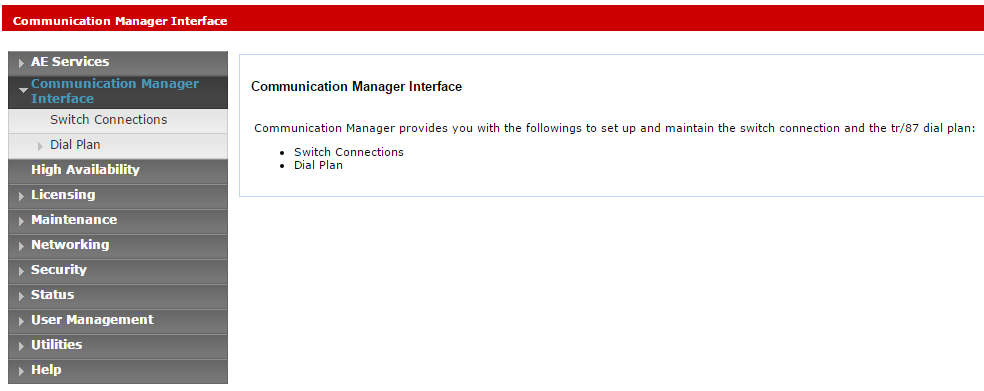

Dans le menu, cliquez sur Communication Manager Interface.

-

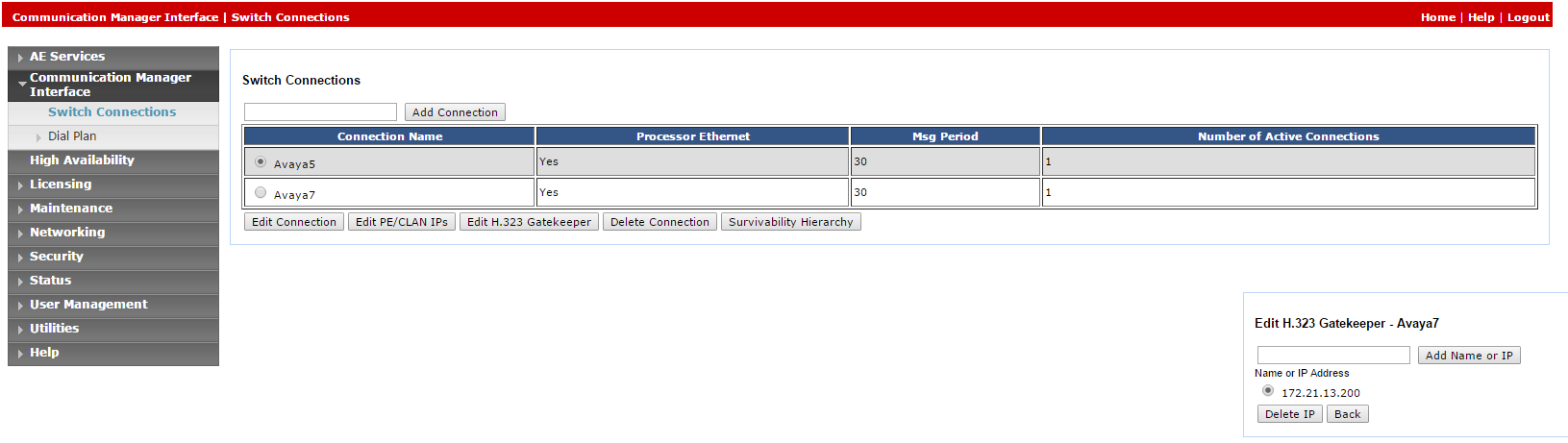

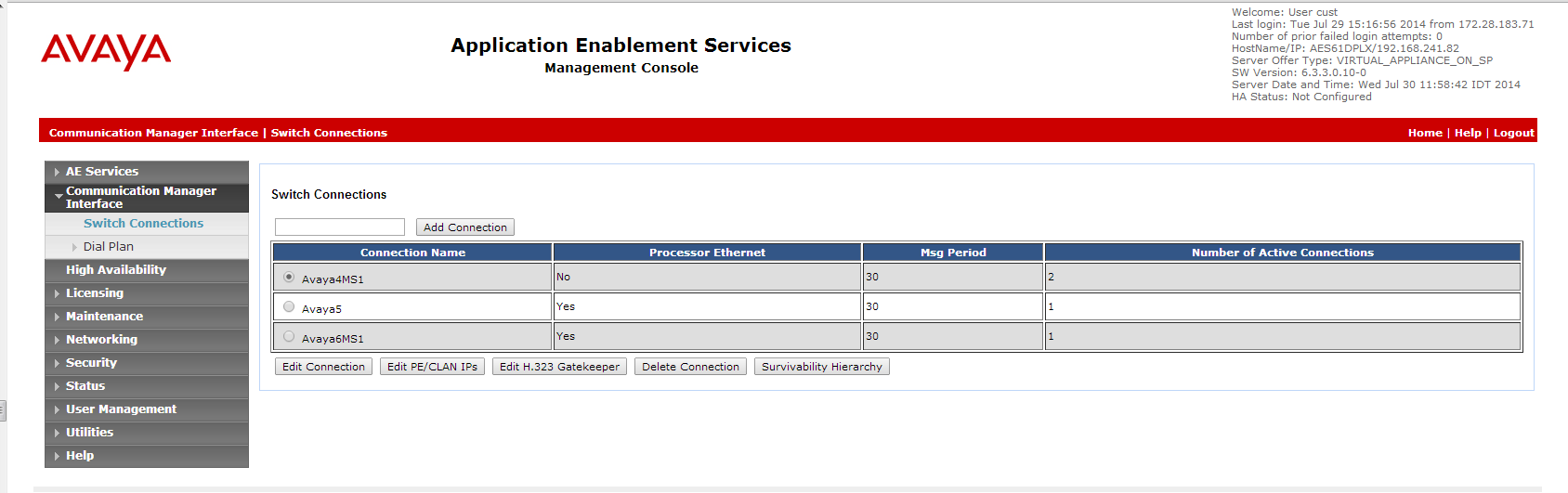

Sélectionnez Switch Connections.

-

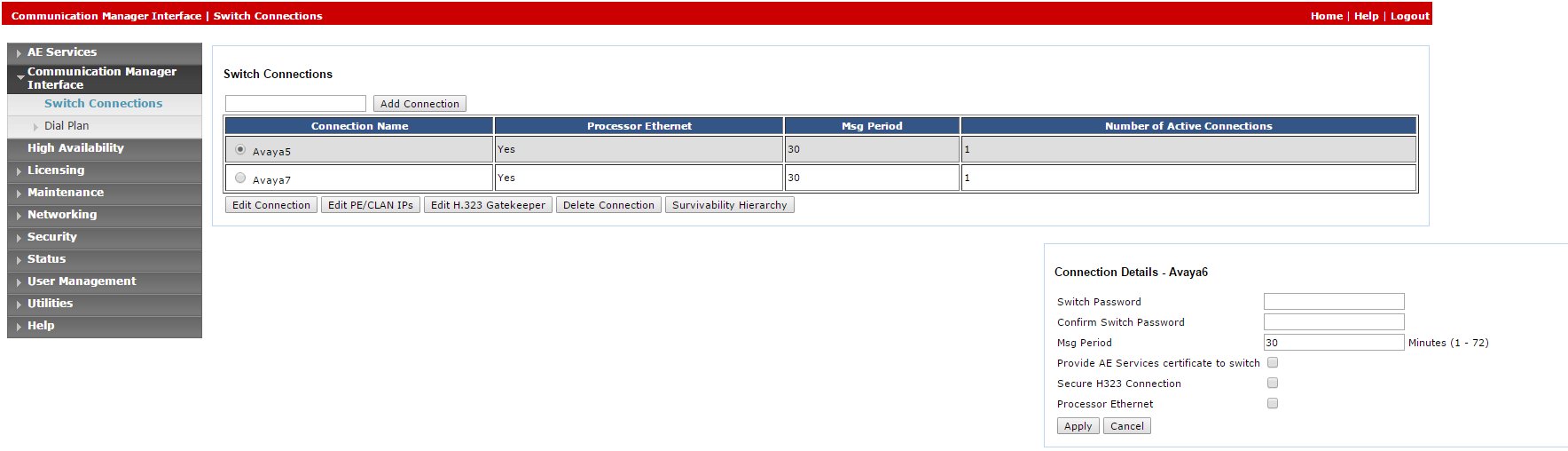

Dans la fenêtre Switch Connections, ajoutez le nom du commutateur dans le champ de saisie, puis cliquez sur Add Connection. La fenêtre Connection Details du nouveau commutateur s’ouvre.

-

Dans le champ Switch Password, entrez le mot de passe du commutateur. Ce mot de passe doit compter 12 à 16 caractères alphanumériques et être identique au mot de passe attribué au service AES dans Communication Manager.

-

Dans le champ Confirm Switch Password, entrez de nouveau le mode de passe du commutateur.

-

Si Communication Manager prend en charge Processor Ethernet, sélectionnez Processor Ethernet.

-

Cliquez sur Apply. Vous revenez à la fenêtre Switch Connections.

-

-

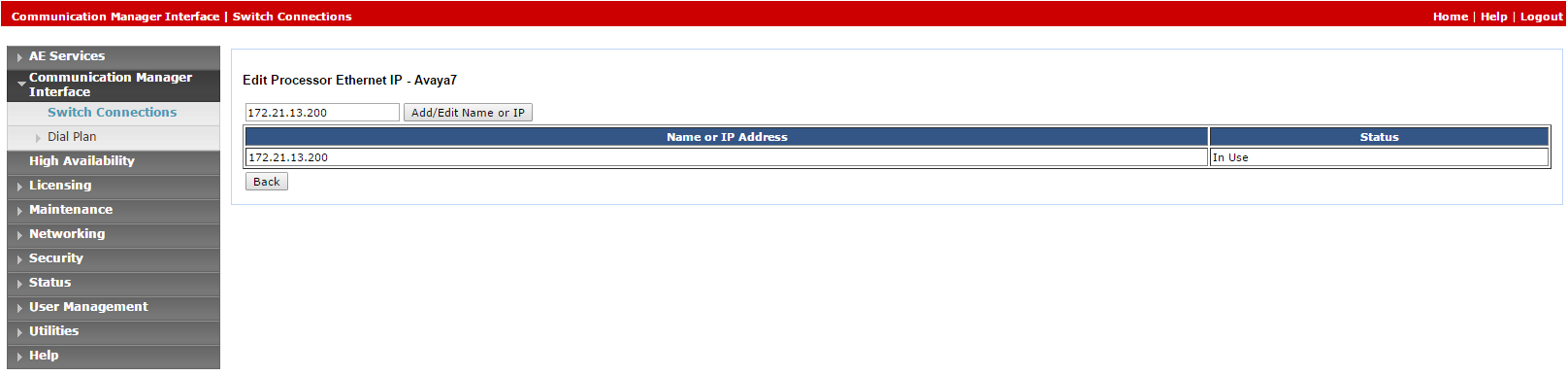

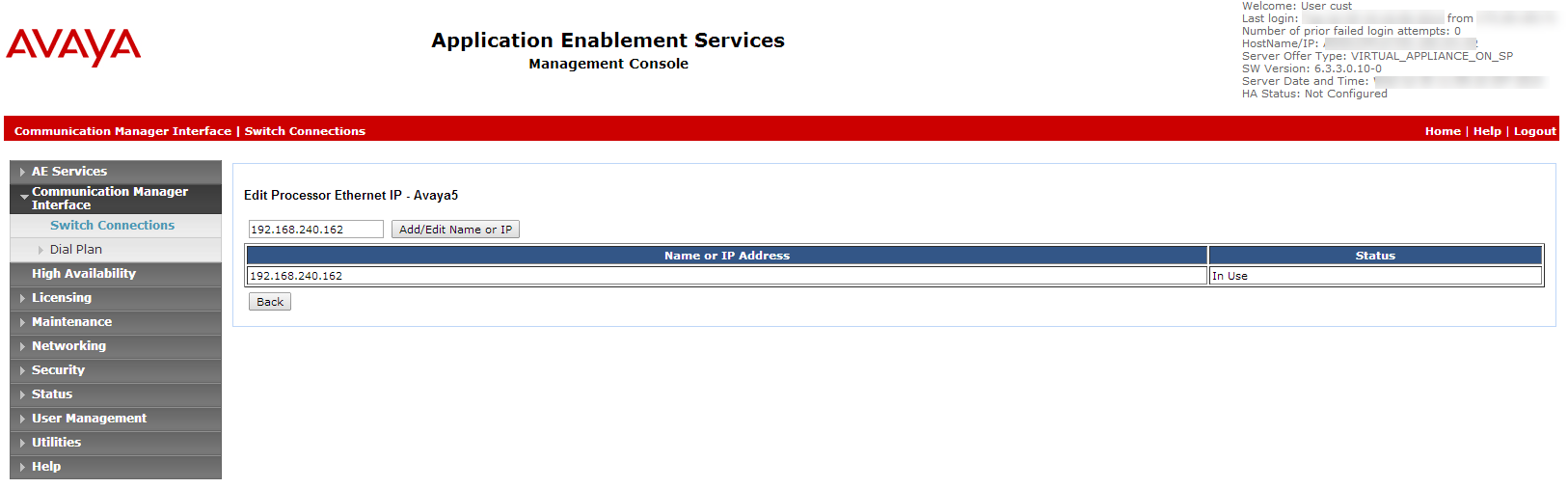

Cliquez sur Edit PE/CLAN IPs. La fenêtre Edit Processor Ethernet IP s’affiche.

-

Dans le champ fourni, ajoutez l’adresse IP de la carte Processor Ethernet/CLAN, puis cliquez sur Add/Edit Name or IP.

-

Dans le menu AES, cliquez sur Switch Connections pour revenir à la fenêtre Switch Connections.

-

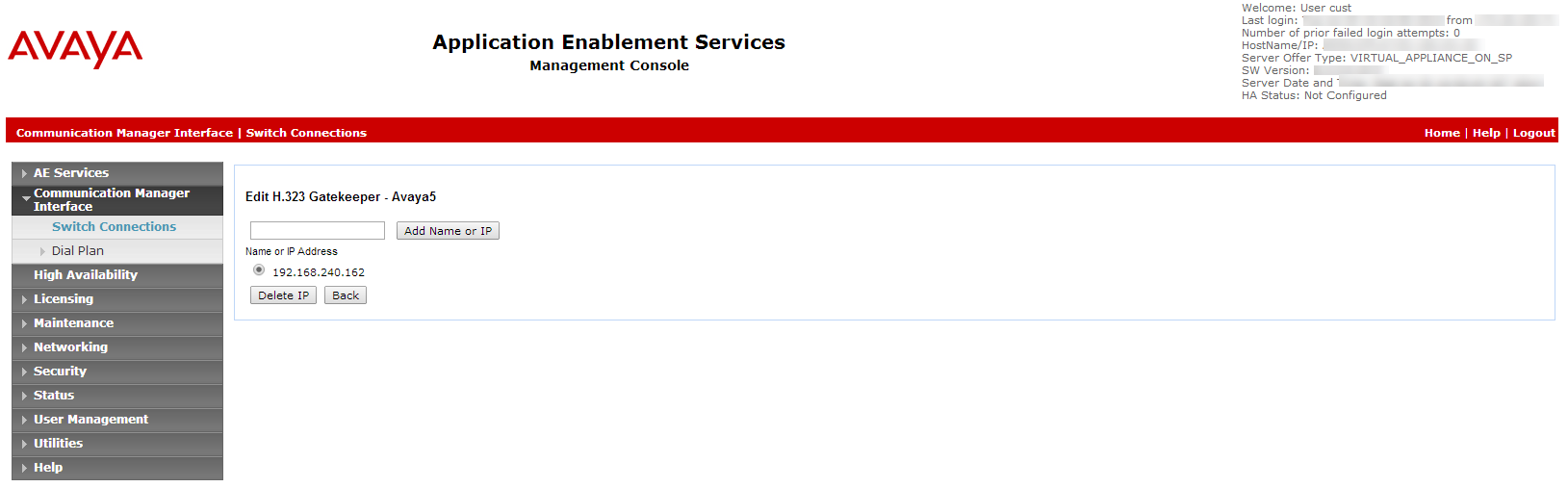

Cliquez sur Edit H.323 Gatekeeper. La fenêtre Edit H.323 Gatekeeper s’affiche.

-

Dans le champ fourni, entrez l’adresse IP de l’une des cartes Processor Ethernet/CLAN et cliquez sur Add Name or IP. Faites de même pour toutes les cartes Processor Ethernet/C-LAN.

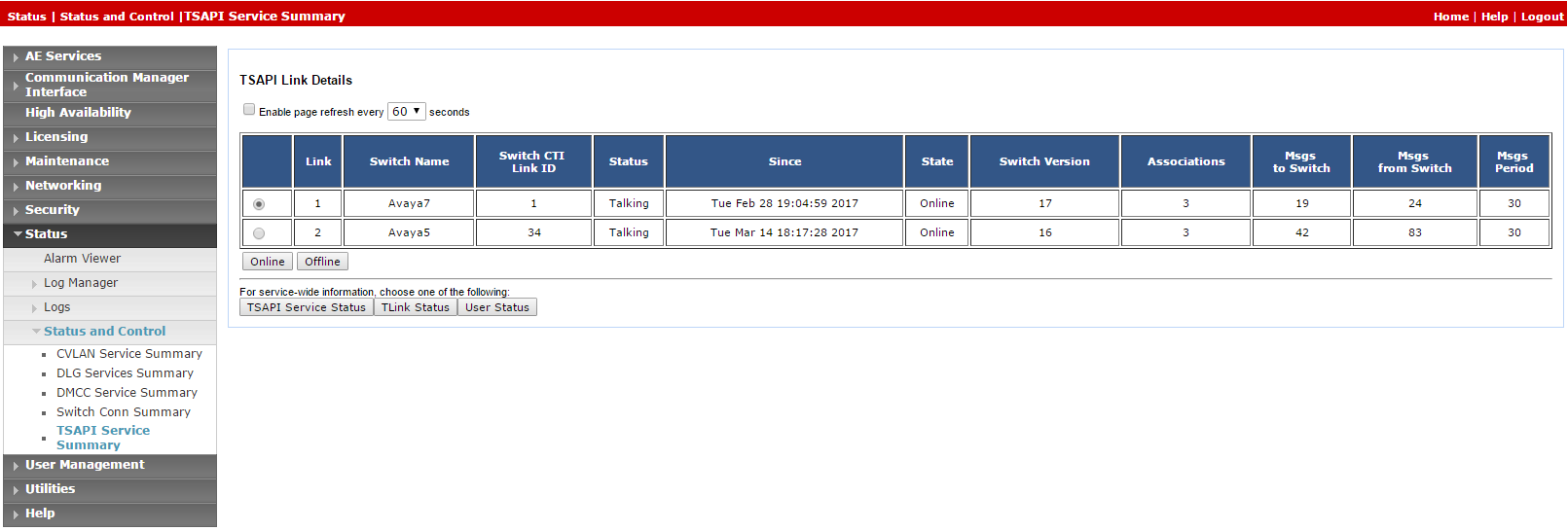

Après configuration de la liaison CTI, l'administration doit vérifier que la connexion de la liaison AES-CTI est active et à l'état « Talking ».

Pour vérifier le lien CTI :

-

Sur la page internet AES, sélectionnez Status > Status and Control > TSAPI Service Summary.

-

Vérifiez que Status a la valeur Talking pour la connexion de liaison AES-CTI.

Étape 3 : Ajout d’un utilisateur

Il est impératif d’ajouter l’utilisateur au système par le biais de la page internet.

Cette procédure doit être effectuée avec un administrateur Avaya. L’administrateur AES doit avoir préparé la connexion de la liaison AES-CTI.

À la fin de cette étape, vous devez fournir à NiCE Services Professionnels :

-

Informations d’authentification de l’utuilisateur.

Pour ajouter un utilisateur :

-

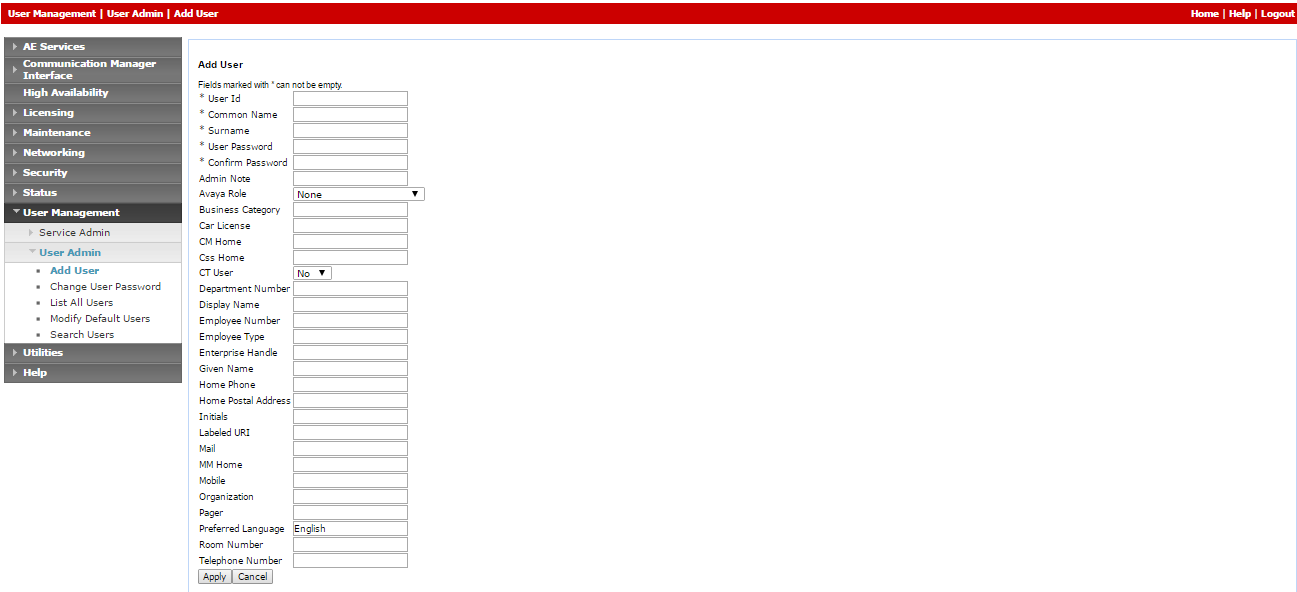

Dans le menu AE Services, accédez à User Management > User Admin, puis cliquez sur Add User.

-

Dans la fenêtre Add User, configurez les champs obligatoires :

-

User Id

-

Common Name

-

Nom de famille

-

User Password

-

Confirmez le mot de passe

-

Pour le paramètre CT User, choisissez la valeur « Yes ».

-

-

Cliquez sur Apply pour enregistrer les informations.

-

Enregistrez les informations d’authentification de l’utilisateur dans le fichier Excel. Une fois que vous avez terminé de saisir tous les détails nécessaires et préparé votre environnement, soumettez le fichier Excel aux services professionnels NiCE.

-

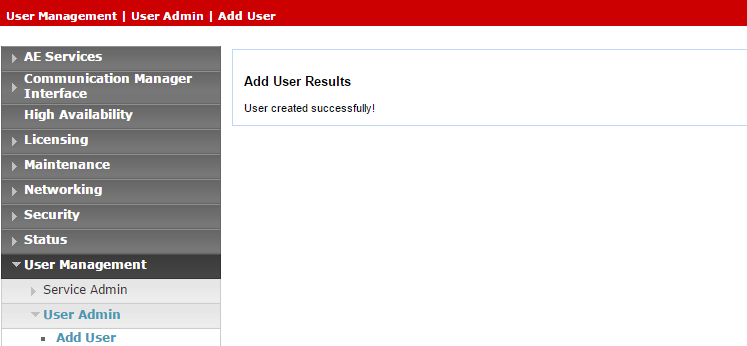

Vérifiez que le message User created successfully s’affiche dans la fenêtre Add User Results.

-

Fournir une surveillance illimitée pour tous les appareils de l'utilisateur :

-

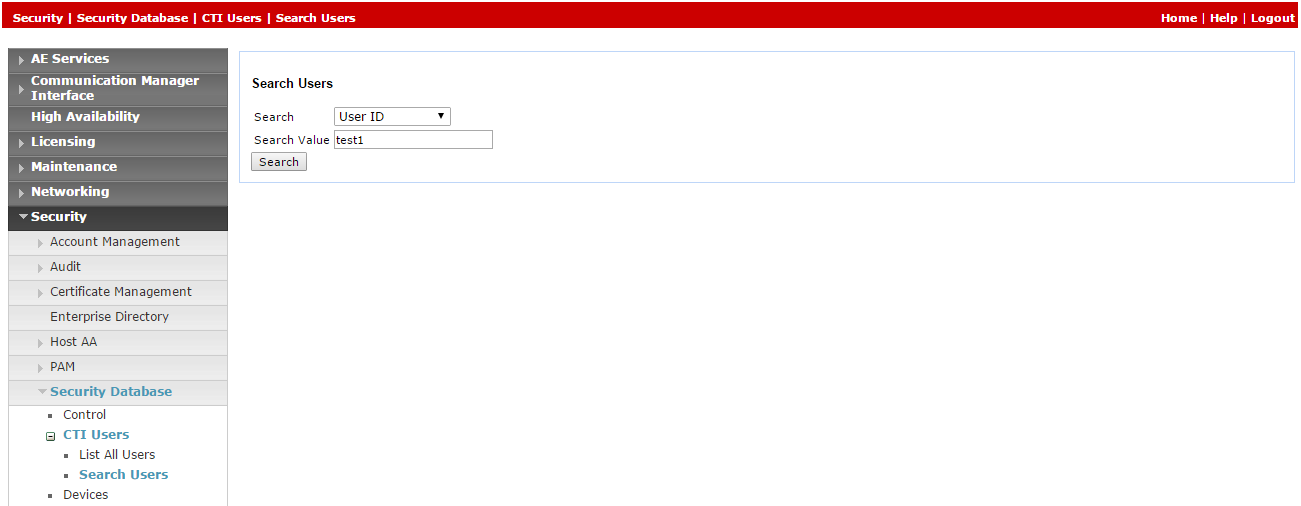

Dans le menu AE Services, développez Security > Security Database > CTI Users, puis cliquez sur Search Users.

-

Dans la fenêtre Search Users, recherchez l’utilisateur que vous avez créé précédemment.

-

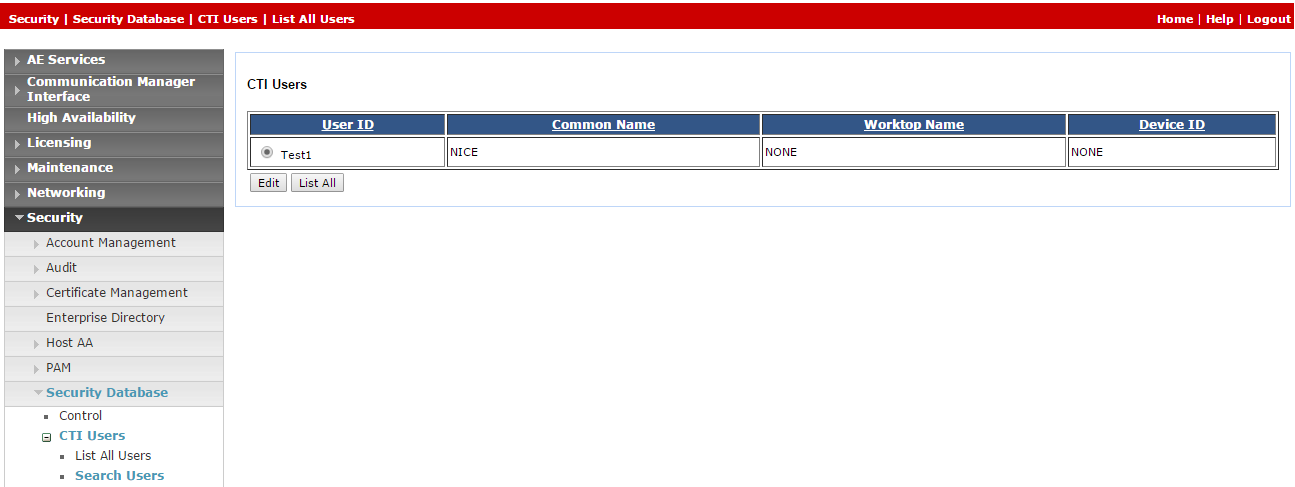

Cliquez sur Chercher. Le nouvel utilisateur s’affiche.

-

Cliquez sur Modifier.

-

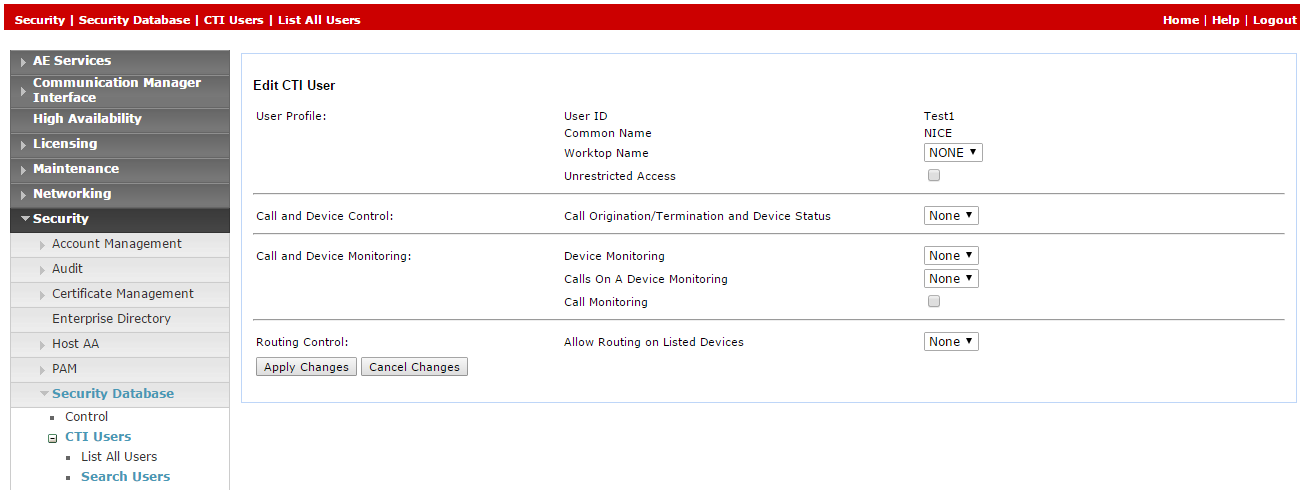

Dans la fenêtre Edit CTI User, sous User Profile, sélectionnez Unrestricted Access.

-

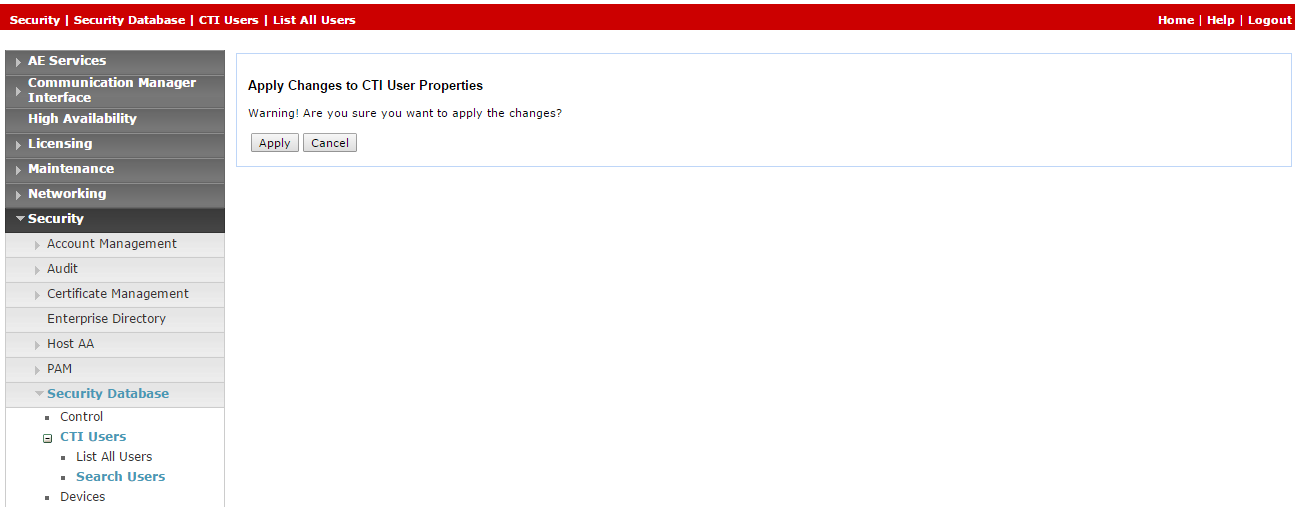

Cliquez sur Apply Changes.

-

Sous Apply Changes to CTI User Properties, cliquez sur Apply.

-

Étape 4 : Vérification de la liaison Tlink

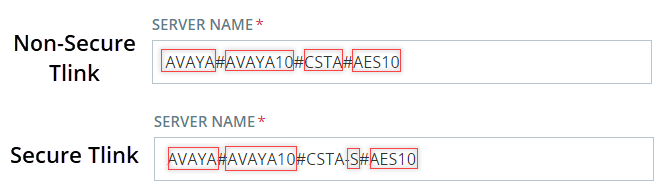

Dans la configuration TSAPI de la connexion CTI, le paramètre Server Name utilise la valeur Tlink.

À la fin de cette étape, vous devez fournir à NiCE Services Professionnels :

-

Nom Tlink

Pour vérifier la liaison Tlink :

-

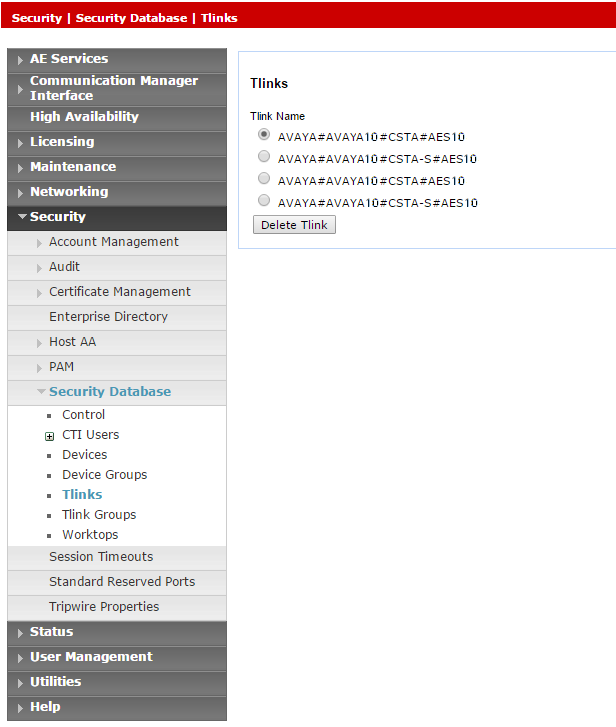

Sur la page internet AES, sélectionnez Security > Security Database > Tlinks.

La liste des liaisons Tlink s'affiche dans la colonne Tlink Name. Si votre site utilise plusieurs liaisons Tlink, veillez à choisir la liaison appropriée, en fonction du nom du commutateur.

Tlink comprend les segments suivants :

-

AVAYA : fournisseur

-

# : séparateur

-

AVAYA10 : nom du commutateur / de la connexion (tel que défini dans Communication Manager Interface> Switch Connections)

-

CSTA/CSTA-S - Portail non sécurisé / sécurisé

-

AES10 - Nom de serveur AES

-

-

Enregistrez le nom Tlink correct dans le fichier Excel. Une fois que vous avez terminé de saisir tous les détails nécessaires et préparé votre environnement, soumettez le fichier Excel aux services professionnels NiCE.

-

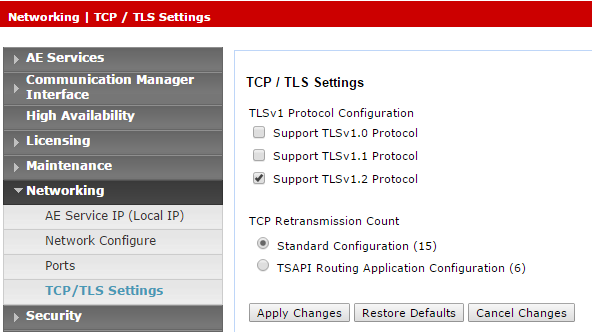

Si vous utilisez la version sécurisée de Tlink, assurez-vous que la version TLS est configurée dans AES. Allez dans la section Networking > TCP/TLS Settings (Réseau > Paramètres TCP/TLS).

-

Par défaut, seule l’option Support TLSv1.2 Protocol (Prise en charge du protocole TLSv1.2) est activée. Le protocole TLSv1.2 est pris en charge en tant que protocole de sécurité unique.

-

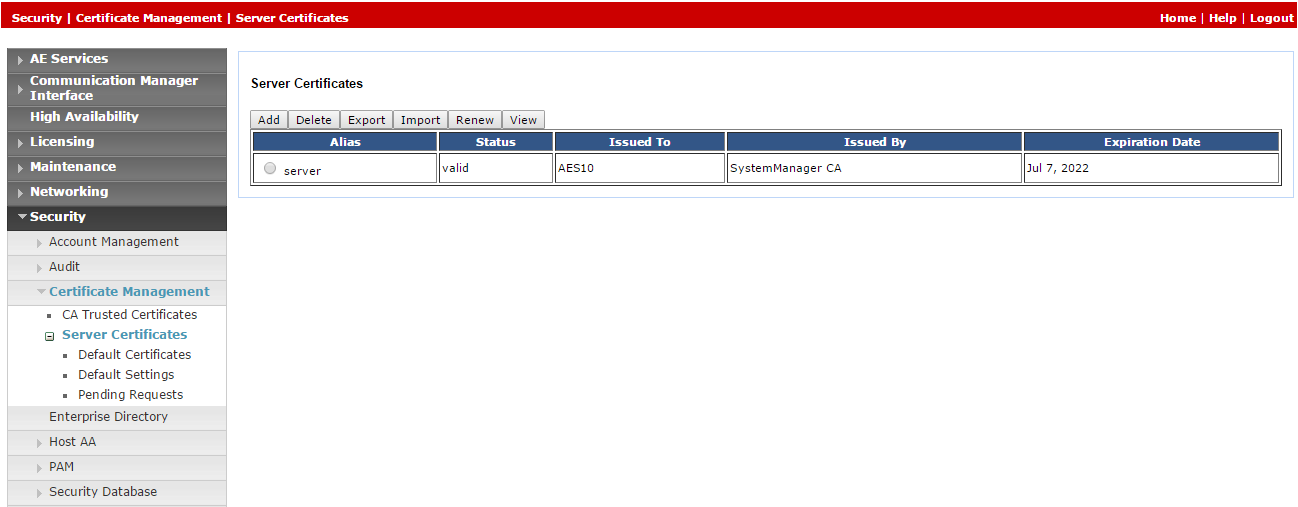

Étant donné que les certificats par défaut ne sont plus fournis, l'ingénieur du site Avaya doit générer le certificat approprié et le télécharger sur le système de téléphonie Avaya dans CXone Mpower. Allez dans la section Security > Certificate Management > Server Certificates (Sécurité > Gestion des certificats > Certificats serveur).

-

Dans la fenêtre Server Certificates (Certificats serveur), dans la colonne Alias, sélectionnez le certificat et cliquez sur Export.

-

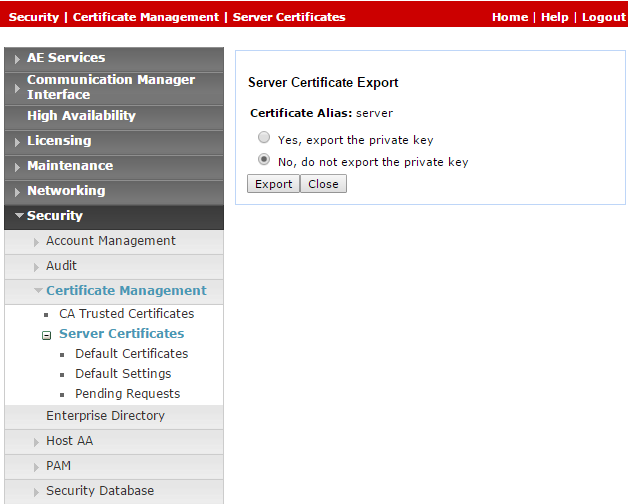

Dans la fenêtre Server Certificate Export (Exportation des certificats serveur), assurez-vous que l’option No, do not export the private key (Non, ne pas exporter la clé privée) est sélectionnée et cliquez sur Exporter.

-

Téléchargez ce certificat exporté sur le système de téléphonie Avaya dans CXone Mpower.

Étape 5 : Création d’une connexion sécurisée à l’aide d’un VPN

Cette étape doit être réalisée uniquement en coordination avec les services professionnels NiCE.

À la fin de cette étape, en remplissant le formulaire dans le fichier Excel Données essentielles pour la configuration de la connectivité tierce dans CXone Mpower, vous fournirez les détails nécessaires aux services professionnels NiCE, qui vous aideront à établir une connexion VPN sécurisée avec CXone Mpower.

Les environnements SIPREC sont uniquement requis pour saisir des informations supplémentaires dans le formulaire, de sorte que SBC puisse établir une connexion entre SIPREC et CXone Mpower.

-

NiCE Les services professionnels vous fourniront le formulaire de connexion VPN.

-

Remplissez ce formulaire avec les informations vous concernant et les informations nécessaires pour Real-Time Third Party Telephony Recording (Multi-ACD).

-

NiCE Les services professionnels se coordonneront avec les équipes CXone Mpower pour garantir que tous les champs sont correctement remplis.

-

Les deux parties doivent se concerter au sujet du formulaire et de ses informations.

-

-

NiCE Les services professionnels planifieront un appel collaboratif :

- Pour vérifier le formulaire et son contenu avec Real-Time Third Party Telephony Recording (Multi-ACD).

-

Avec les équipes CXone Mpower pour le provisionnement VPN.

-

Vous allez configurer deux VPN : un pour la résilience et l’autre pour le basculement.

-

Configurez le routage en définissant le BGP du VPN avec des pare-feu Real-Time Third Party Telephony Recording (Multi-ACD) ou créez des routes statiques vers les adresses IP fournies.

-

Configurez la conversion d’adresses réseau NAT. Convertissez l’adresse de votre terminal en une adresse IP publique, soit par annonce via BGP, soit avec un routage statique.

-

Paramétrez les pare-feu :

-

Autorisez le trafic entrant sur le terminal CTI à partir des (2) adresses IP fournies.

-

Ouvrez les ports requis. Pour plus d’informations, voir Ports et protocoles par application.

-

Dans le cas des environnements haute disponibilité, les ports mentionnés plus haut à l’étape b doivent être ouverts pour tous les serveurs actifs et de secours.

-

-

NiCE Les services professionnels se coordonneront avec les équipes CXone Mpower pour :

-

Vérifier que le formulaire VPN est rempli correctement.

-

Consulter les équipes CXone Mpower sur le créneau de provisionnement du VPN et la configuration du routage.

-

Tester le tunnel VPN, le routage et la connectivité.

-

Préparation de l’environnement Avaya AES DMCC

Cette section décrit la préparation de l’environnement Avaya Device Media Call Control (DMCC) pour Real-Time Third Party Telephony Recording (Multi-ACD).

Les versions Avaya AES DMCC prises en charge sont 8.1.3, 10.1 et 10.2.

Un technicien sur site Avaya doit se charger de toutes les procédures dans l’environnement Avaya. Les procédures décrites dans cette section sont données uniquement à titre indicatif.

Pour obtenir des informations complètes sur la configuration du commutateur Avaya, reportez-vous à la documentation Avaya.

Flux de Travail

Utilisez ce flux de travail pour configurer l’enregistrement actif Avaya DMCC avec Real-Time Third Party Telephony Recording (Multi-ACD).

Avant de commencer ce flux de travail, vous devez vérifier que les composants de site sont configurés.

Étape 1 : Configuration des extensions virtuelles pour la capture audio

Étape 2 : Configuration de SRTP

Étape 3 : Préparer les informations pour les services professionnels NiCE

Avant que vous commencez

Avant d'intégrer l'environnement Avaya DMCC à Multi-ACD (Open), rassemblez les informations requises et saisissez-les dans le fichier Excel Données essentielles pour la configuration de la connectivité tierce dans CXone Mpower que vous avez téléchargé. Une fois que vous avez terminé de saisir tous les détails nécessaires et préparé votre environnement, soumettez le fichier Excel aux services professionnels NiCE.

Configuration des extensions virtuelles pour la capture audio

Utilisez ces procédures pour préparer Avaya Communication Manager pour un site utilisant des extensions virtuelles pour la capture audio.

Lorsque vous utilisez des extensions virtuelles pour capturer votre audio, vérifiez que vous disposez de suffisamment de licences pour le CTI NiCE.

-

Connectez-vous au serveur AES. La page Application Enablement Services s’affiche.

-

Dans le menu, sélectionnez Licensing > WebLM Server Access.

-

Connectez-vous au serveur WebLM.

-

Sélectionnez Licensed products > Application Enablement dans le panneau de gauche, et vérifiez qu’un nombre suffisant de licences est défini pour DMCC DMC.

Avant que le serveur DMCC puisse enregistrer les extensions (virtuelles) émulées sur la passerelle média, définissez les extensions sur le commutateur.

Chaque extension virtuelle doit être définie séparément et nécessite une licence DMCC. Assurez-vous que le nombre total de licences DMCC correspond au nombre maximum d'agents qui travaillent simultanément. Toutefois, il est recommandé de maintenir les licences DMCC à un niveau supérieur d'au moins 20 % au volume d'appels maximum.

Lorsque votre site est configuré pour SSC (Single Step Conference), vous devez définir les extensions virtuelles sur l’AES dans le même groupe que les extensions qui sont observées par le biais de SSC. Dans le cas contraire, l’utilisateur aura un accès illimité à la base de données de sécurité.

Pour définir les extensions virtuelles pour l’enregistrement sur le commutateur :

-

Sur le commutateur, ouvrez la fenêtre de console et saisissez ce qui suit :

-

Type d’extension : 4624

Le type d’extension 4624 représente tous les softphones.

-

IP Softphone : Y (oui)

-

Code de sécurité : il s'agit du mot de passe de l'extension. Il sera utilisé dans le champ Mot de passe du périphérique lors de la configuration de l'interface Avaya DMCC sous Téléphonie tierce dans CXone Mpower. Le code de sécurité doit être cohérent pour toutes les extensions virtuelles.

-

Le serveur Avaya AES prend en charge jusqu’à 16 connexions C-LAN simultanées. Il peut donc fournir un équilibrage de charge sur plusieurs connexions et un mécanisme de basculement C-LAN.

Vous configurez le nom symbolique, ou nom de connexion, sur le serveur Avaya AES. Le nom symbolique représente plusieurs cartes C-LAN sur les passerelles du serveur multimédia Avaya. Ainsi, le système d’enregistrement peut implémenter la redondance et le partage de charges sur plusieurs cartes C-LAN en communiquant avec le nom symbolique Plusieurs C-LAN sont nécessaires pour l’implémentation de plus de 300 canaux Avaya DMCC.

Le nom symbolique correspond au nom de connexion sur l’AES et il est sensible à la casse.

Pour configurer le nom symbolique :

-

Sur la page AES, sélectionnez Communication Manager Interface > Switch Connections.

-

Sélectionnez le nom de connexion requis et cliquez sur Edit PE/CLAN IPs.

-

Entrez le nom d’hôte ou l’adresse IP de la carte C-LAN et/ou PE pour la connectivité AES, puis cliquez sur Add/Edit Name or IP. Faites de même pour chaque carte C-LAN ou PE rattachée à cette connexion.

-

Dans la fenêtre Switch Connections, cliquez sur Edit H.323 Gatekeeper.

Pour utiliser la fonctionnalité de nom symbolique, il est impératif de spécifier le gatekeeper H323. La seule configuration de la carte C-LAN ne suffit pas. La liste d’adresses IP H.323 peut être différente de la liste d’adresses IP C-LAN.

-

Sélectionnez le nom ou l’adresse IP voulu(e), ou saisissez le nom d’hôte ou l’adresse IP du gatekeeper H.323 et cliquez sur Add Name or IP.

-

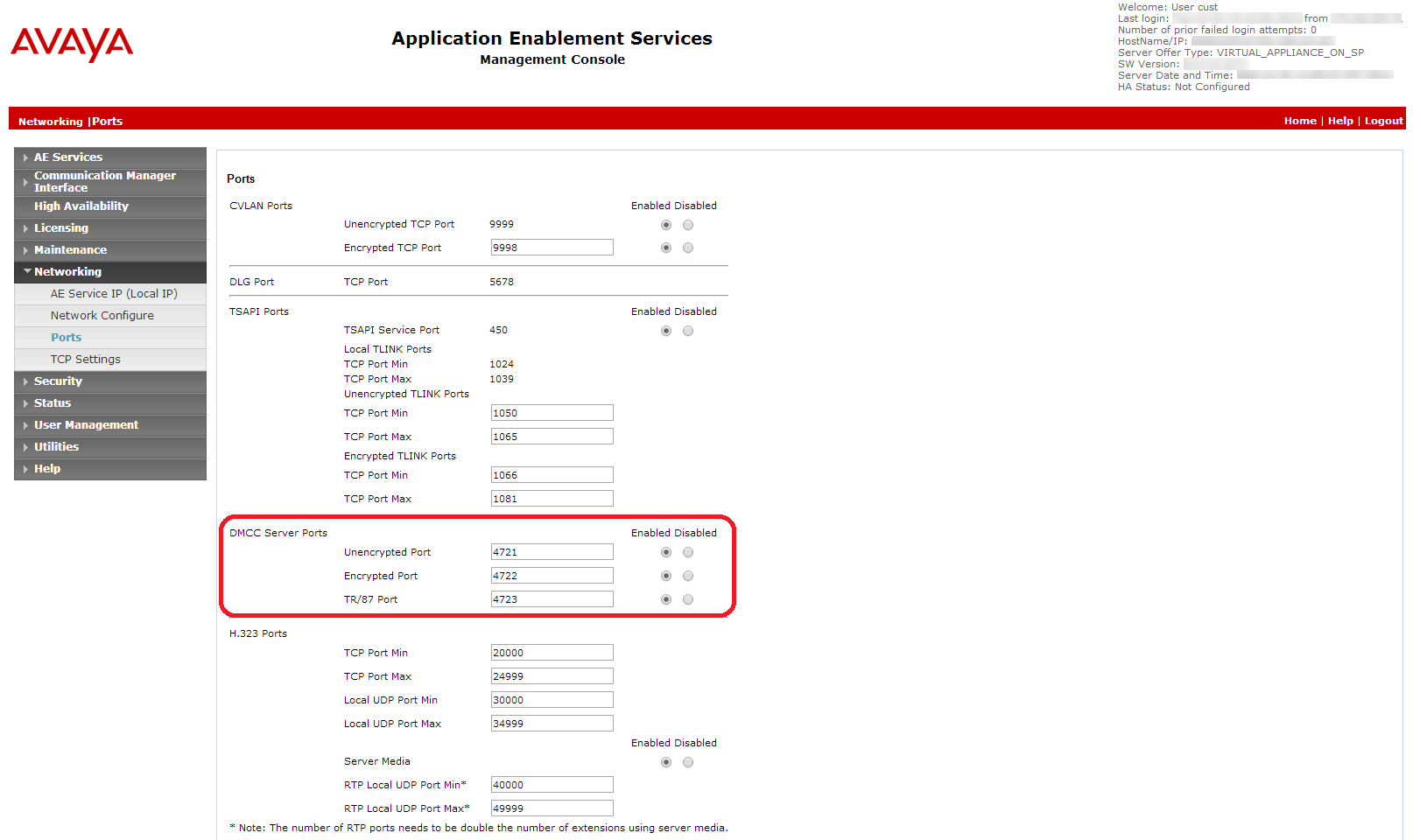

Sélectionnez Networking > Ports.

-

Vérifiez que le port du serveur DMCC est activé.

Le jeu de codecs défini dans Real-Time Third Party Telephony Recording (Multi-ACD) doit correspondre au jeu de codecs défini sur l’autocommutateur.

-

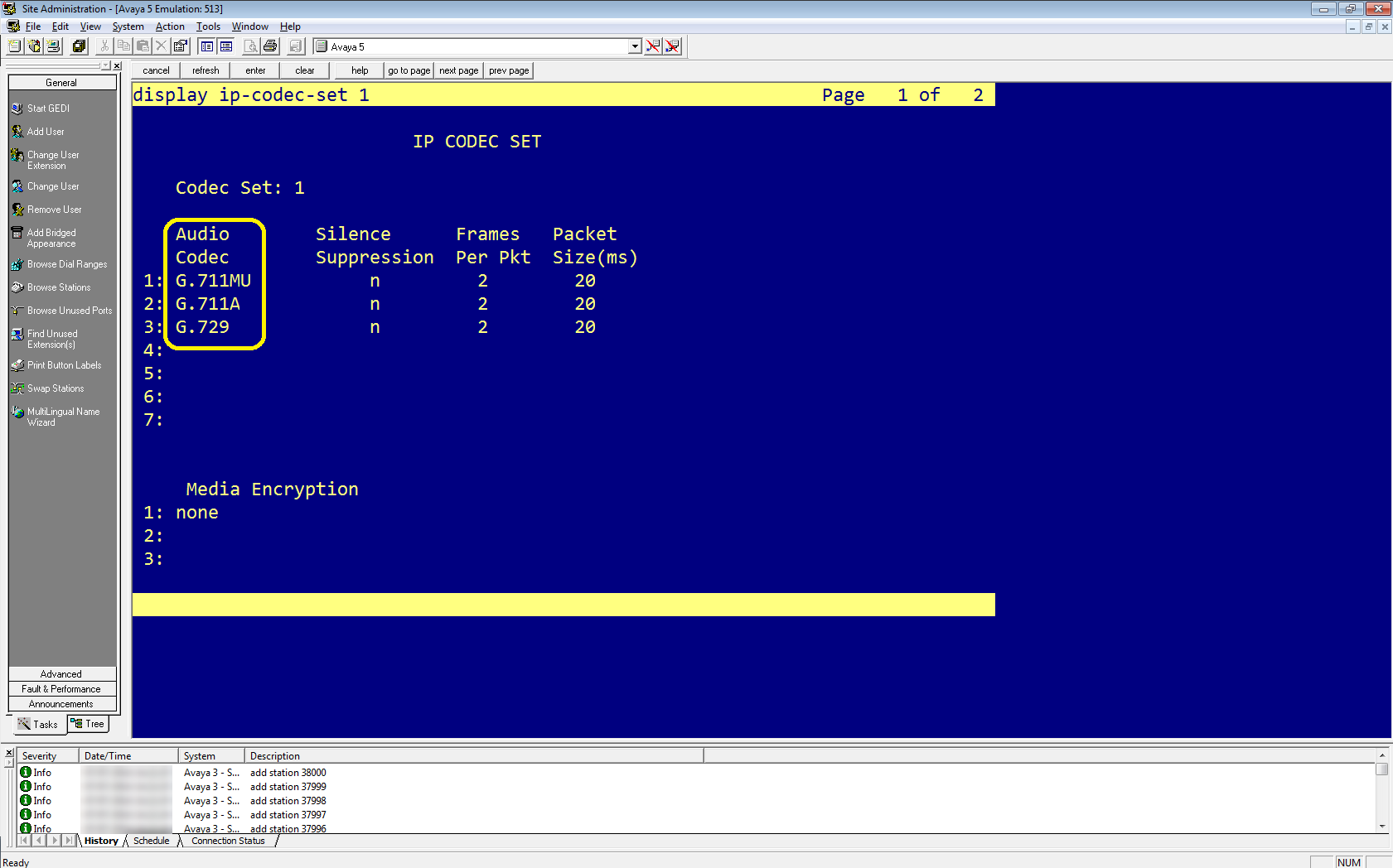

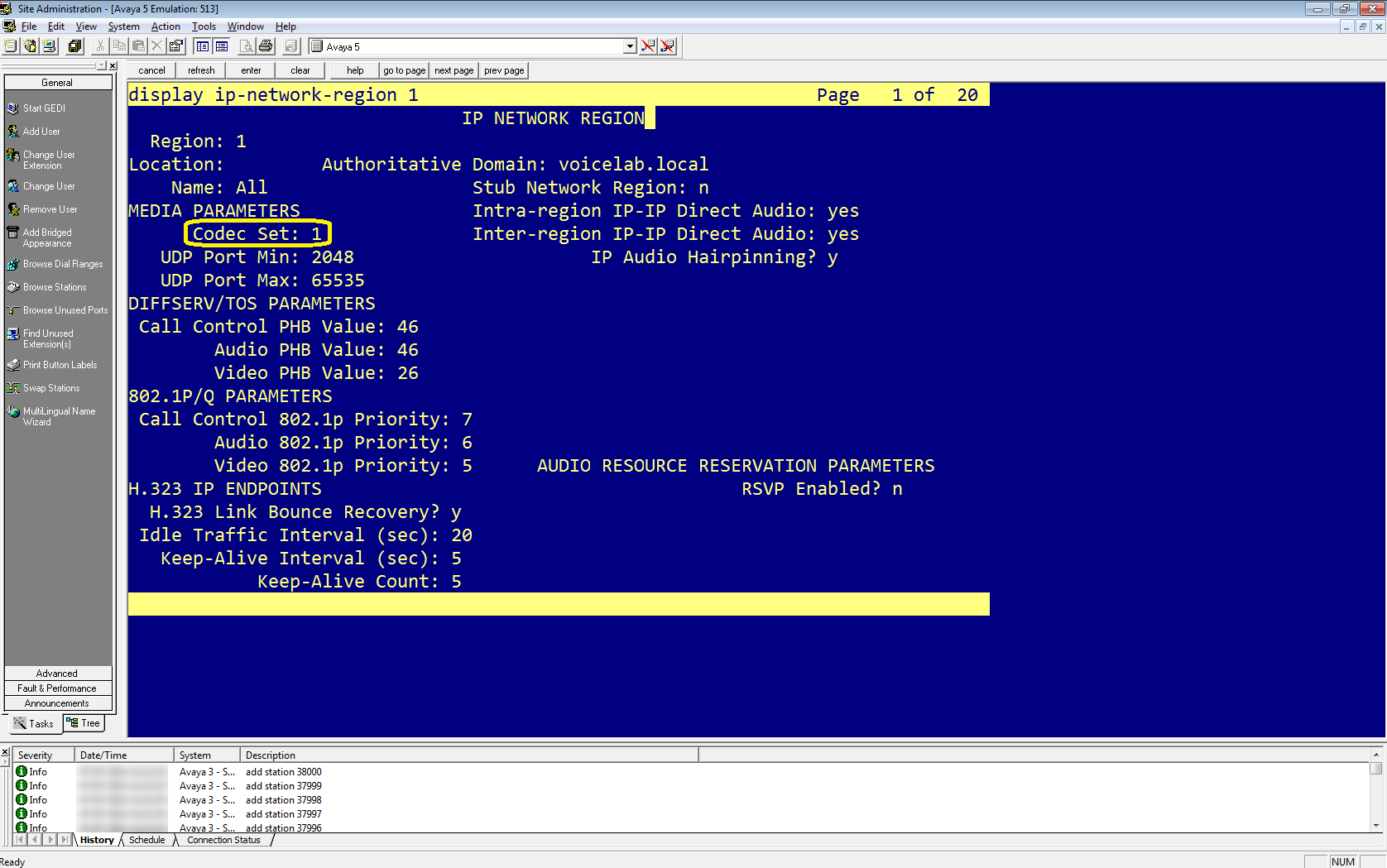

Dans Avaya Site Administration, entrez display ip-codec-set <n>, où <n> correspond au jeu de codecs associé à la région du réseau IP des extensions que vous devez observer.

-

Dans la colonne Audio Codec, examinez la liste de types de compression. Il s’agit des codecs autorisés par le commutateur.

Veillez à ce que la CodecList que vous définissez dans Real-Time Third Party Telephony Recording (Multi-ACD) contienne au moins l’un des types de compression définis ici.

-

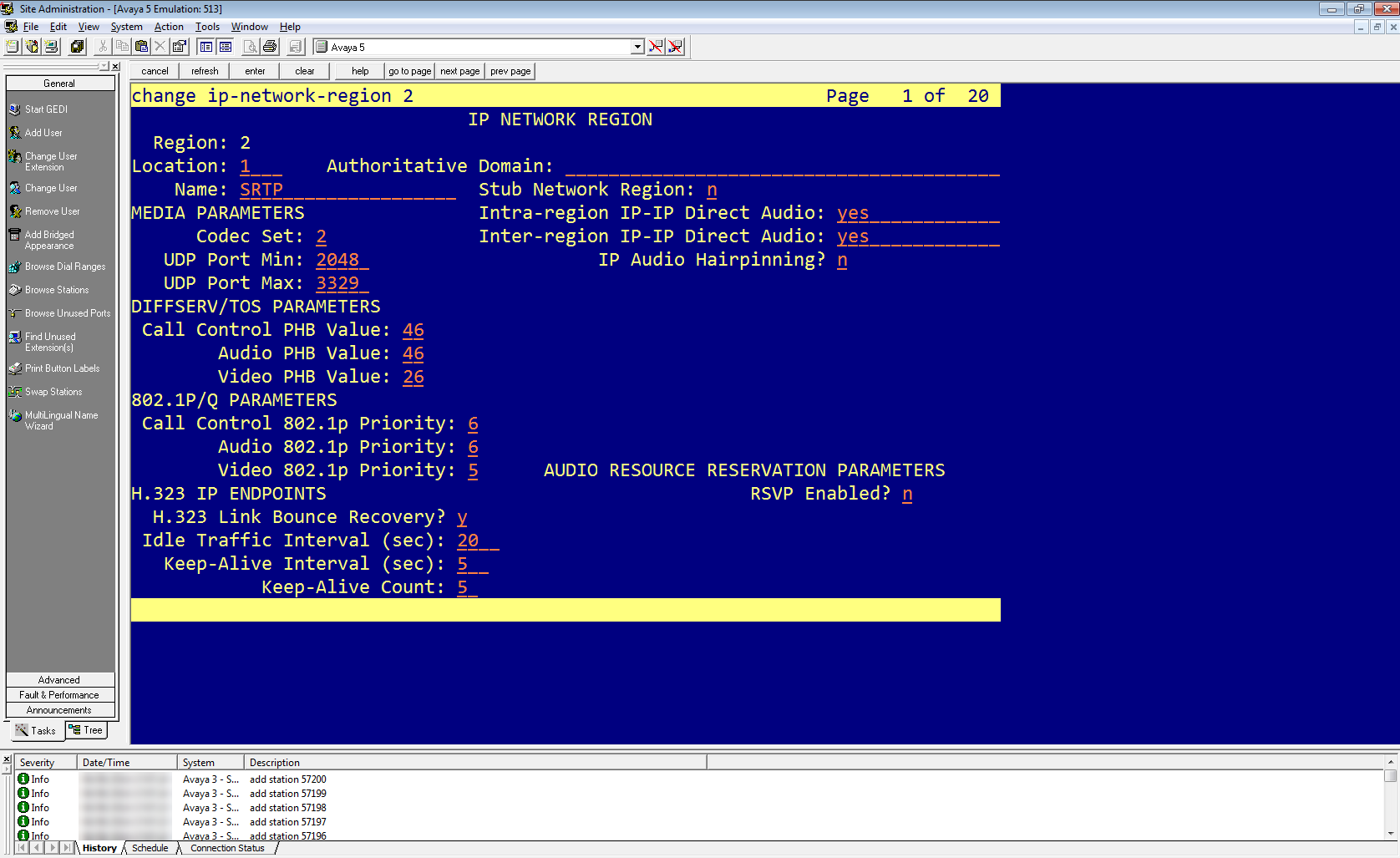

Entrez display ip-network-region <n>, où <n> à la région du réseau IP des extensions que vous devez observer.

-

Vérifiez que le jeu de codecs défini correspond bien au ip-codec-set que vous avez configuré ci-dessus.

Assurez-vous que la fonction de suppression du silence est activée sur le serveur multimédia Avaya pour les codecs audio. Cela préserve la bande passante en bloquant la transmission des paquets audio pendant les périodes de silence. La suppression du silence peut toutefois créer de légères coupures de l’audio.

-

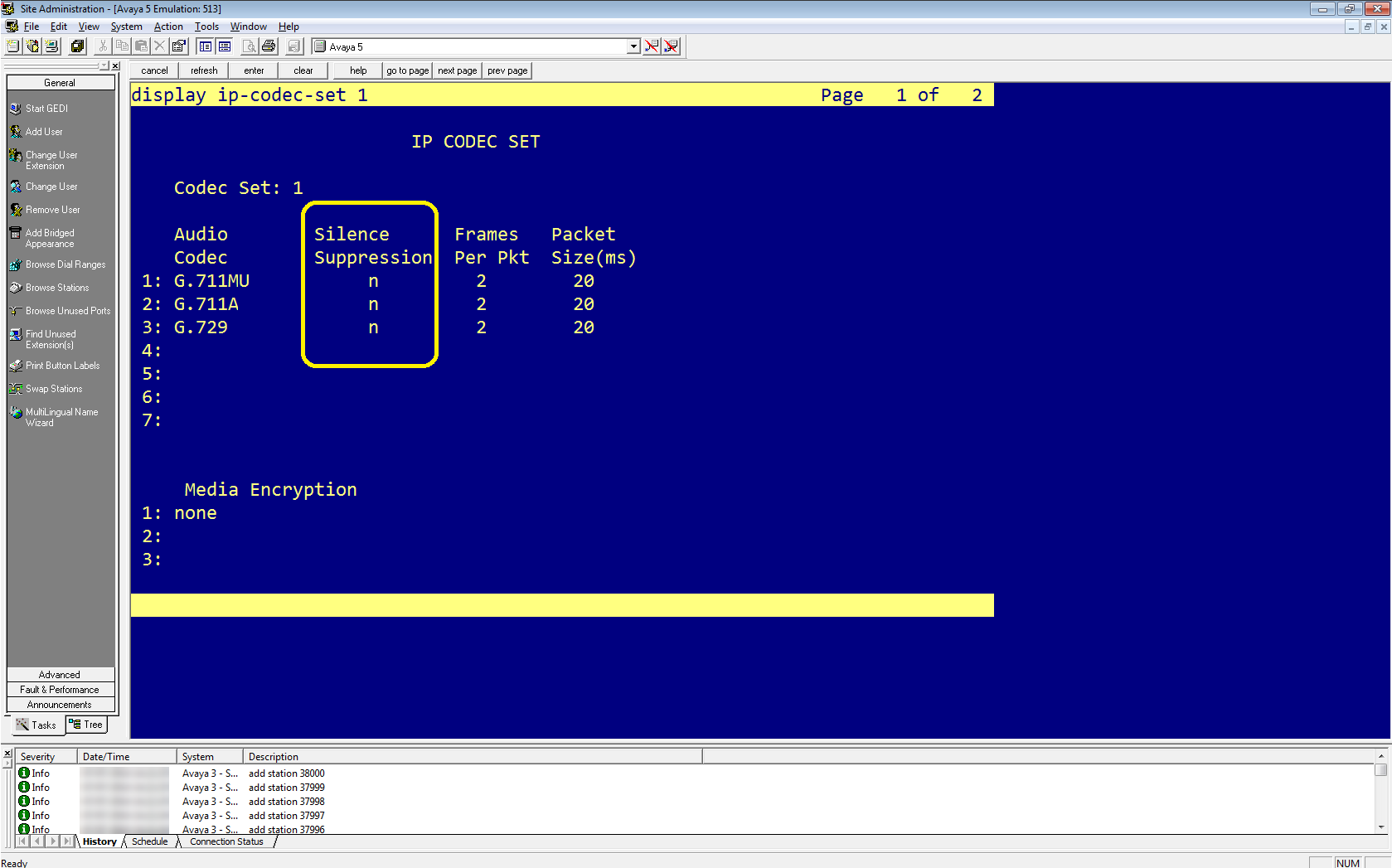

Dans la section Administration du site d’Avaya, entrez la commande display ip-codec-set <n>, où <n> correspond au jeu de codecs associé à la région du réseau IP des extensions que vous devez observer.

-

Dans la fenêtre IP Codec Set (Ensemble de codecs IP), dans la section Codec Set (Ensemble de codecs), pour chaque codec figurant dans la liste, vous pouvez définir ce qui suit dans la colonne Silence Suppression (Suppression du silence ):

-

Activer la suppression du silence, définissez Silence Suppression sur y (oui).

-

Désactiver la suppression du silence, définissez Silence Suppression sur n (non).

-

-

Appuyez sur Échap, puis sur e pour envoyer vos modifications.

Configuration de SRTP

Utilisez ces procédures lorsque votre site nécessite une configuration SRTP.

-

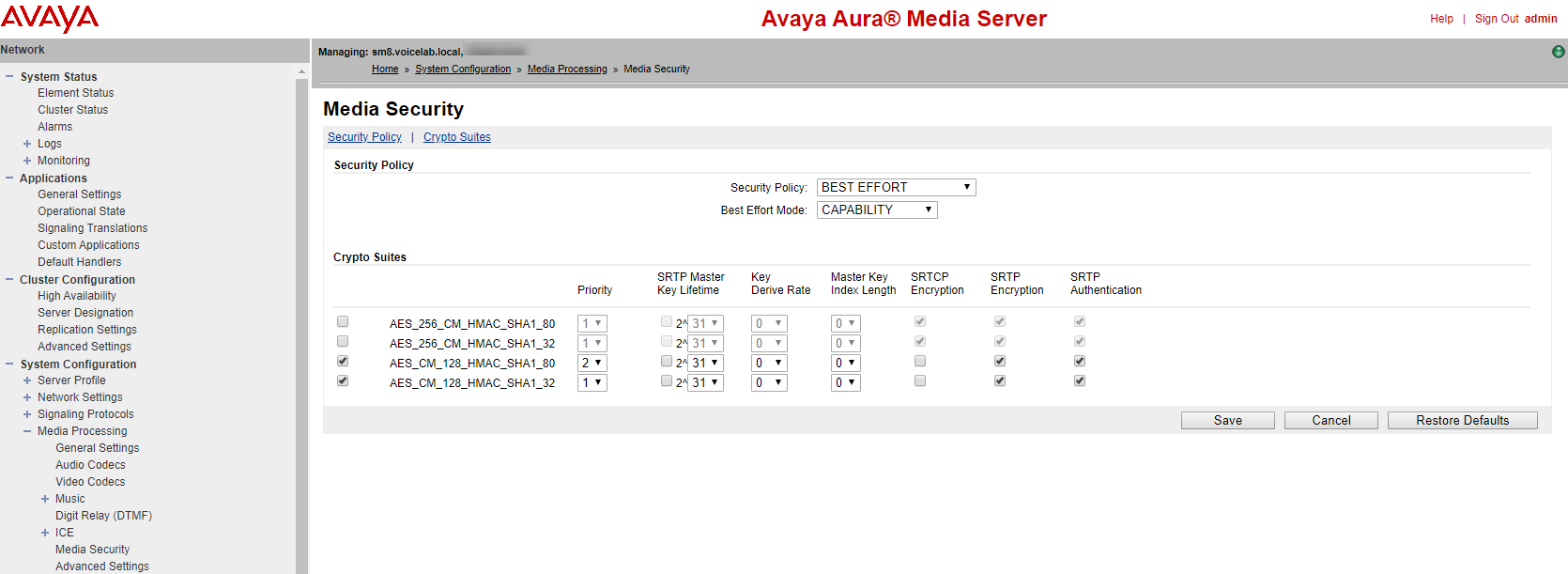

Connectez-vous au serveur média Avaya Aura.

-

Dans le menu System Configuration, choisissez Media Processing > Media Security.

-

Vérifiez que :

-

Security Policy est défini sur BEST EFFORT.

-

Best Effort Mode est défini sur CAPABILITY.

-

-

Sous Crypto Suites, activez :

-

AES_CM_128_HMAC_SHA1_80

-

AES_CM_128_HMAC_SHA1_32

-

-

Dans chaque cas, sélectionnez SRTP encryption et SRTP Authentication.

-

Passez à la configuration du chiffrement du commutateur Avaya pour la région du réseau IP.

Le chiffrement SRTP est configuré à deux niveaux : la signalisation (H.323) et le flux média (SRTP).

Cette section décrit comment activer SRTP et le chiffrement de la signalisation dans Avaya Communication Manager.

À la fin de cette procédure, vous devez fournir à NiCE Services Professionnels :

-

Chiffrement utilisé sur le site : HMAC32 ou HMAC80.

Pour configurer le chiffrement :

-

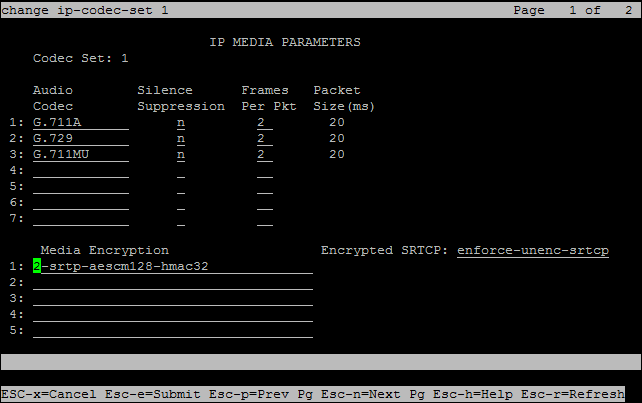

Dans Avaya Site Administration, entrez la commande display ip-codec-set <n>, où <n> correspond au jeu de codecs associé à la région du réseau IP des extensions que vous devez observer.

-

Vérifiez si le site comprend :

-

des serveurs multimédia Avaya avec une ou plusieurs passerelles série G ; la prise en charge d’aes est uniquement possible avec des passerelles série G.

-

des serveurs multimédia Avaya, utilisez soit 2-srtp-aescm128-hmac32, soit 1-srtp-aescm128-hmac80.

-

-

Dans l’écran IP Codec Set (Ensemble de codecs IP), dans la section Media Encryption (Chiffrement des médias), entrez un ou plusieurs types de chiffrement des médias.

-

2-srtp-aescm128-hmac32

-

1-srtp-aescm128-hmac80

-

aes (non pris en charge si le serveur multimédia Avaya est utilisé)

L'ingénieur du site Avaya doit informer les services professionnels NiCE du cryptage utilisé sur le site : HMAC32 ou HMAC80.

Enregistrez les informations de chiffrement dans le fichier Excel. Une fois que vous avez terminé de saisir tous les détails nécessaires et préparé votre environnement, soumettez le fichier Excel aux services professionnels NiCE.

-

-

Dans Avaya Site Administration, entrez la commande display ip-network-region <n>, où <n> correspond à la région du réseau des extensions que vous devez observer.

-

Sous network region, entrez le jeu de codecs IP que vous avez modifié précédemment.

-

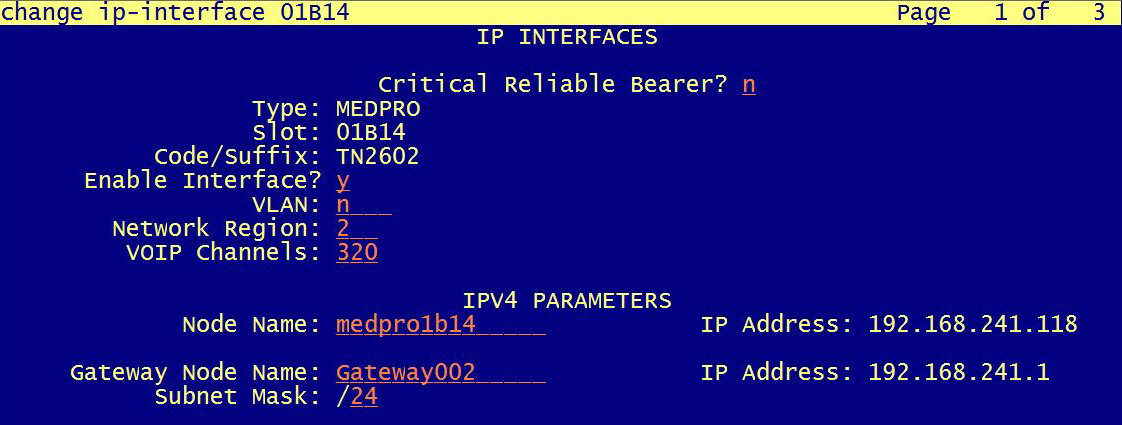

En cas de configuration de CLAN/Medpro : sous Network Region, entrez la région que vous avez configurée pour le chiffrement. Dans l’exemple fourni avec cette procédure, pour activer SRTP dans Network Region, entrez 2.

Préparer les informations pour les services professionnels NiCE

Avant de pouvoir commencer votre configuration CTI CXone Mpower, vous avez besoin d'informations spécifiques.

Demandez au technicien de site Avaya de s’assurer que les informations ci-dessous sont entrées dans le fichier Excel. Soumettez le fichier Excel aux services professionnels NiCE.

|

étape |

paramètre |

Éléments configurés |

|---|---|---|

| 1 | Numéro de port d’Avaya DMCC : vérifiez le numéro de port d’Avaya DMCC pour une connexion sécurisée et une connexion non sécurisée. | Sur le serveur AES. |

| Vérifiez que les ports DMCC sont activés. | Sur le serveur AES. | |

| 2 | Vérifiez le nom d’utilisateur et mot de passe Real-Time Third Party Telephony Recording (Multi-ACD) pour Avaya DMCC, tels que définis dans AES. | Sur le serveur AES. |

|

Pour les extensions virtuelles :

|

||

| 4 | Vérifiez le nom symbolique d’Avaya DMCC. |

Sur le serveur AES. Dans la zone Switch Connections, vérifiez le nom de connexion. Le nom de connexion est également appelé nom symbolique. |

| 5 | Vérifiez le code d’observation dans le champ Service Observing Listen Only Access Code. | Dans Communication Manager (CM). |

| 6 | Vérifiez la liste des codecs pris en charge. | Dans Communication Manager (CM), vérifiez les codecs que l’organisation utilise. |

| 7 | Vérifiez la liste des algorithmes de chiffrement pris en charge (AES_128_ Counter (aes) / No Encryption / AES_128_ HMAC). Si AES_128_ HMAC est pris en charge, il faut indiquer au technicien Real-Time Third Party Telephony Recording (Multi-ACD) d’utiliser HMAC32 ou HMAC80. | Dans Communication Manager (CM). |

| Le technicien sur site Avaya doit indiquer au technicien Real-Time Third Party Telephony Recording (Multi-ACD) le type de chiffrement utilisé sur le site : HMAC32/HMAC80. |