In diesem Thema finden Sie Anleitungen zur Konfiguration der Avaya TSAPI-Schnittstelle mit SIPREC für Real-Time Third Party Telephony Recording (Multi-ACD).

Die unterstützten Avaya AES TSAPI-Versionen sind 8.1.3, 10.1 und 10.2.

Der Avaya-Standort-Engineer ist für alle Verfahren in der Avaya-Umgebung verantwortlich. Die in diesem Abschnitt beschriebenen Verfahren stellen lediglich Empfehlungen dar.

Folgen Sie diesen Schritten, um die Avaya TSAPI-Schnittstelle mit SIPREC einzurichten

Schritt 1: Avaya AES TSAPI-Umgebung vorbereiten

Schritt 2: Session Border Controllers (SBCs) für die Integration in Real-Time Third Party Telephony Recording (Multi-ACD) vorbereiten:

Schritt 3: Laden Sie die Wichtigen Daten für die Konnektivitätskonfiguration von Drittanbietern herunter und speichern Sie sie in der CXone Mpower Excel-Datei. Sie müssen die erforderlichen Informationen eingeben, bevor Sie fortfahren. Nachdem Sie alle erforderlichen Informationen eingegeben und Ihre Umgebung für Real-Time Third Party Telephony Recording (Multi-ACD) vorbereitet haben, müssen Sie die Excel-Datei an Ihren NICE Professional Services-Vertreter senden.

Avaya AES TSAPI-Umgebung vorbereiten

Sie müssen den Avaya AES TSAPI-Server konfigurieren, bevor Sie Real-Time Third Party Telephony Recording (Multi-ACD) konfigurieren.

Die unterstützten Avaya AES TSAPI-Versionen sind 8.1.3, 10.1, 10.2.

Führen Sie die folgenden Schritte aus, um die Avaya AES TSAPI-Umgebung vorzubereiten:

Schritt 1: TSAPI-Lizenz und -Status überprüfen

Schritt 2: AES-Umgebung vorbereiten

Schritt 3: Benutzer hinzufügen

Schritt 5: Sichere Verbindung über VPN erstellen

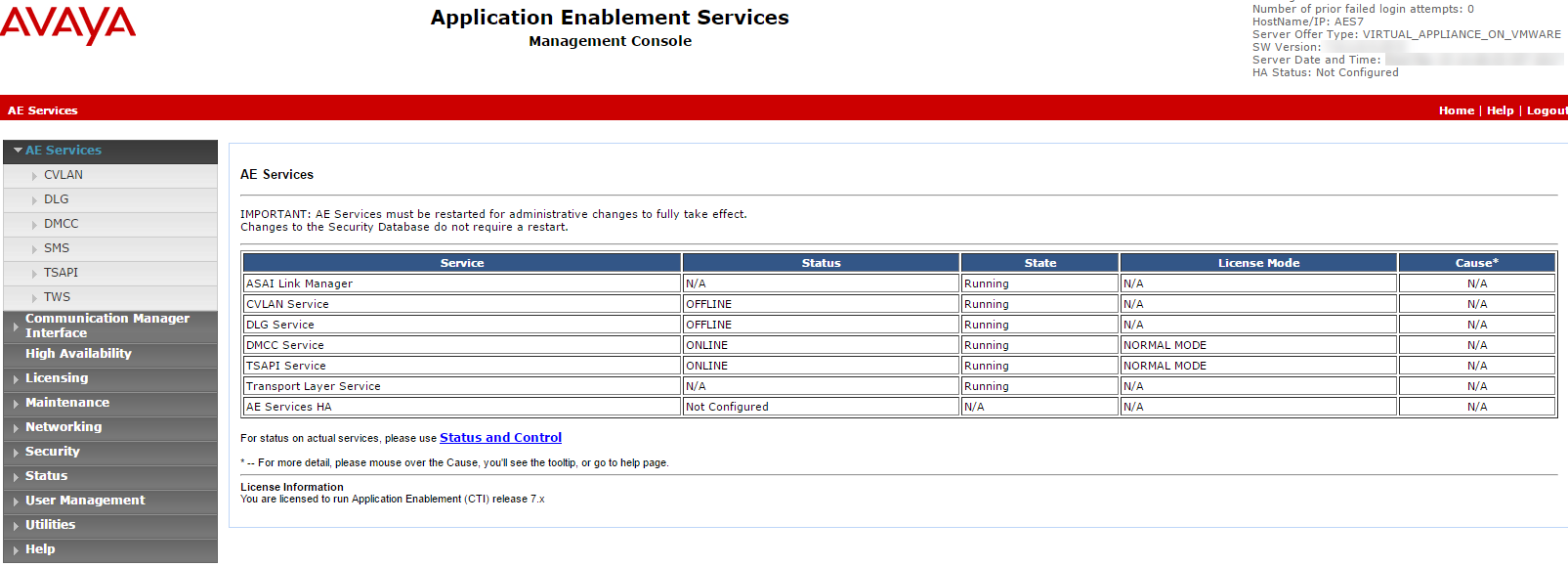

Schritt 1: TSAPI-Lizenz und -Status überprüfen

Bevor Sie die Avaya TSAPI-Schnittstelle konfigurieren, müssen Sie überprüfen, ob der Avaya TSAPI Service läuft und die Lizenz gültig ist.

So überprüfen Sie den TSAPI Service und Status:

-

Melden Sie sich beim AES-Server an. Die Seite "Application Enablement Services" wird angezeigt.

-

Wählen Sie im Menü AE Services.

-

Überprüfen Sie Folgendes:

-

Die Spalte Status für den TSAPI Service enthält den Wert Online und der Zustand (State) ist Running (Wird ausgeführt).

-

In der Spalte Licensed Mode (Lizenzierter Modus) wird Normal Mode (Normaler Modus) angezeigt.

-

Schritt 2: AES-Umgebung vorbereiten

Ein Avaya-Standort-Engineer ist für alle Verfahren in der Avaya-Umgebung verantwortlich. Diese Verfahren sind lediglich als Empfehlung zu verstehen!

In einer AES-Umgebung muss der AES-Administrator die AES-CTI-Verbindungen vorbereiten.

So konfigurieren Sie den Switch in AES (allgemeine Richtlinien):

-

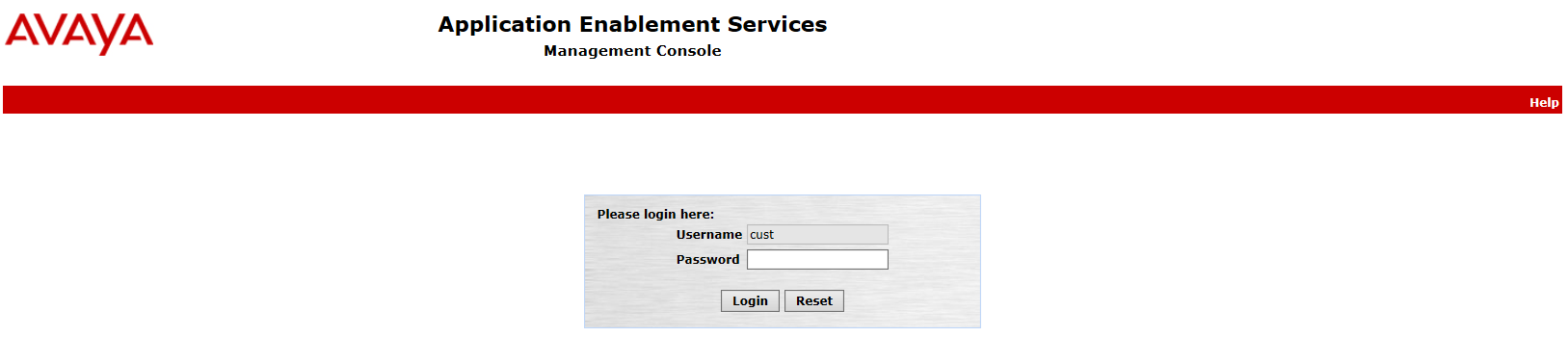

Rufen Sie die AES-Webseite auf und melden Sie sich an.

-

Geben Sie Benutzername und Passwort ein. Klicken Sie auf Anmelden. Es wird die Startseite angezeigt.

-

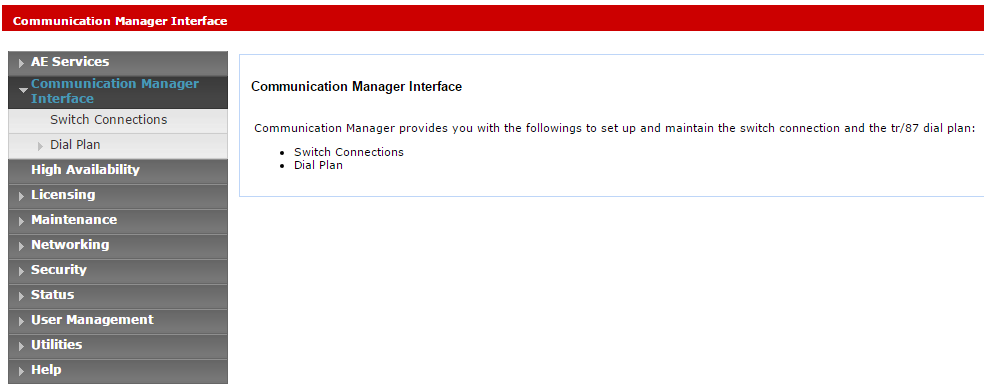

Klicken Sie im Menü auf Communication Manager Interface.

-

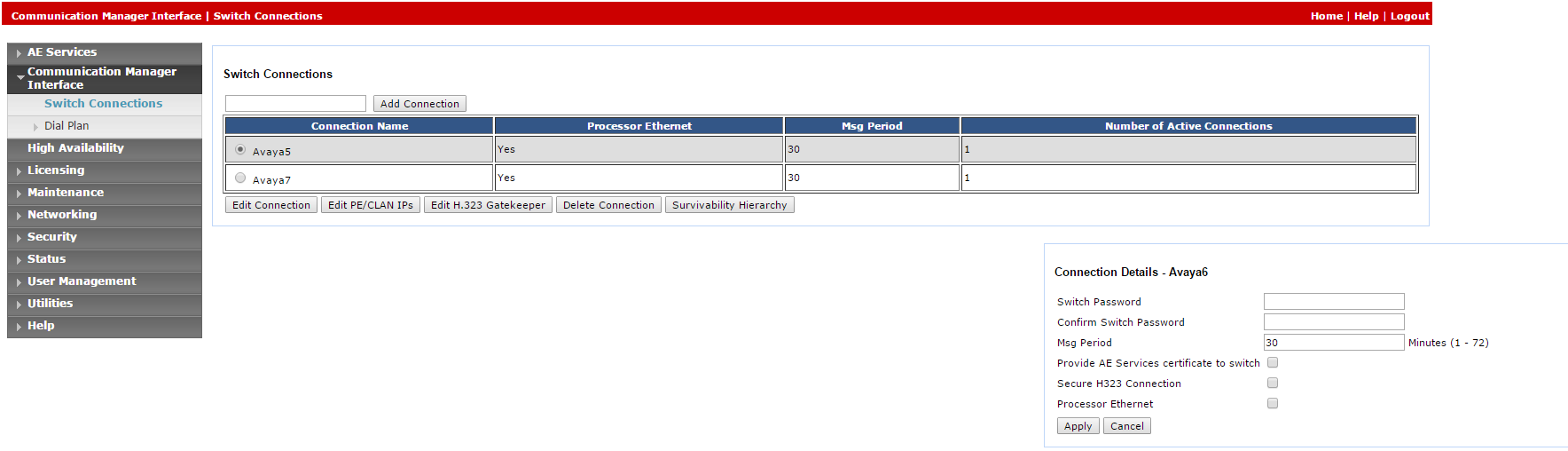

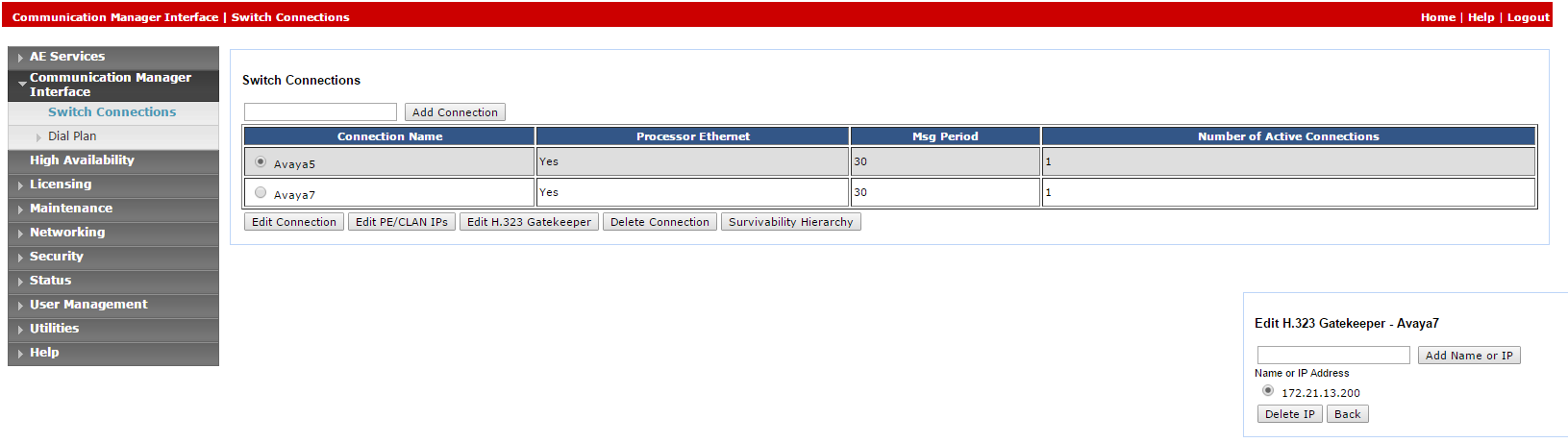

Wählen Sie Switch Connections (Switch-Verbindungen) aus.

-

Fügen Sie im Fenster "Switch Connections" den Namen des Switch hinzu und klicken Sie auf Add Connection (Verbindung hinzufügen). Das Fenster "Connection Details" (Verbindungsdetails) für den neuen Switch wird angezeigt.

-

Geben Sie in das Feld Switch Password das Passwort für den Switch ein. Das Switch-Passwort muss 12–16 alphanumerische Zeichen enthalten und mit dem Passwort identisch sein, dass im Communication Manager dem AES-Service zugewiesen wurde.

-

Geben Sie das Switch-Passwort zur Bestätigung noch einmal in das Feld Confirm Switch Password ein.

-

Wenn Ihr Communication Manager Processor Ethernet unterstützt, wählen Sie Processor Ethernet aus.

-

Klicken Sie auf Übernehmen. Das Fenster "Switch Connections" (Switch-Verbindungen) wird angezeigt.

-

-

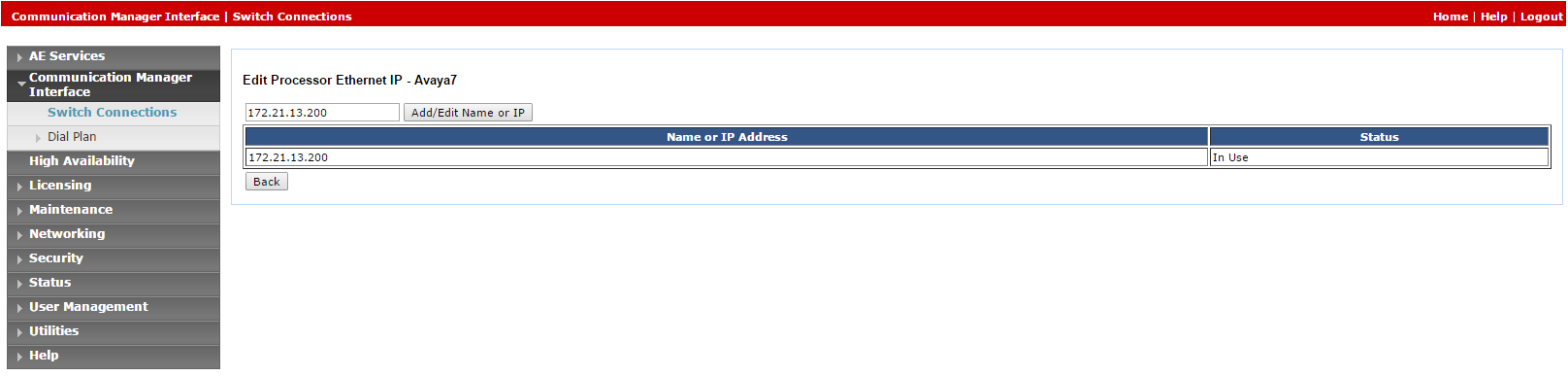

Klicken Sie auf Edit PE/CLAN IPs. Das Fenster "Edit Processor Ethernet IP" (Processor-Ethernet-IP-Adresse bearbeiten) wird angezeigt.

-

Geben Sie in das dafür vorgesehene Feld die IP-Adresse des Processor Ethernet/CLAN-Boards ein und klicken Sie dann auf Add/Edit Name or IP (Name oder IP-Adresse hinzufügen/bearbeiten).

-

Klicken Sie im AES-Menü auf Switch Connections, um zum Fenster "Switch Connections" (Switch-Verbindungen) zurückzukehren.

-

Klicken Sie auf Edit H.323 Gatekeeper. Das Fenster "Edit H.323 Gatekeeper" (H.323 Gatekeeper bearbeiten) wird angezeigt.

-

Geben Sie in das dafür vorgesehene Feld die IP-Adresse eines der Processor Ethernet/CLAN-Boards ein und klicken Sie auf Add Name or IP (Name oder IP-Adresse hinzufügen). Wiederholen Sie diesen Schritt für alle Processor Ethernet/CLAN-Boards.

Nachdem der CTI-Link konfiguriert wurde, sollte der Administrator überprüfen, ob die AES-CTI-Linkverbindung aktiv und im Zustand "Talking" ist.

So verifizieren Sie den CTI-Link:

-

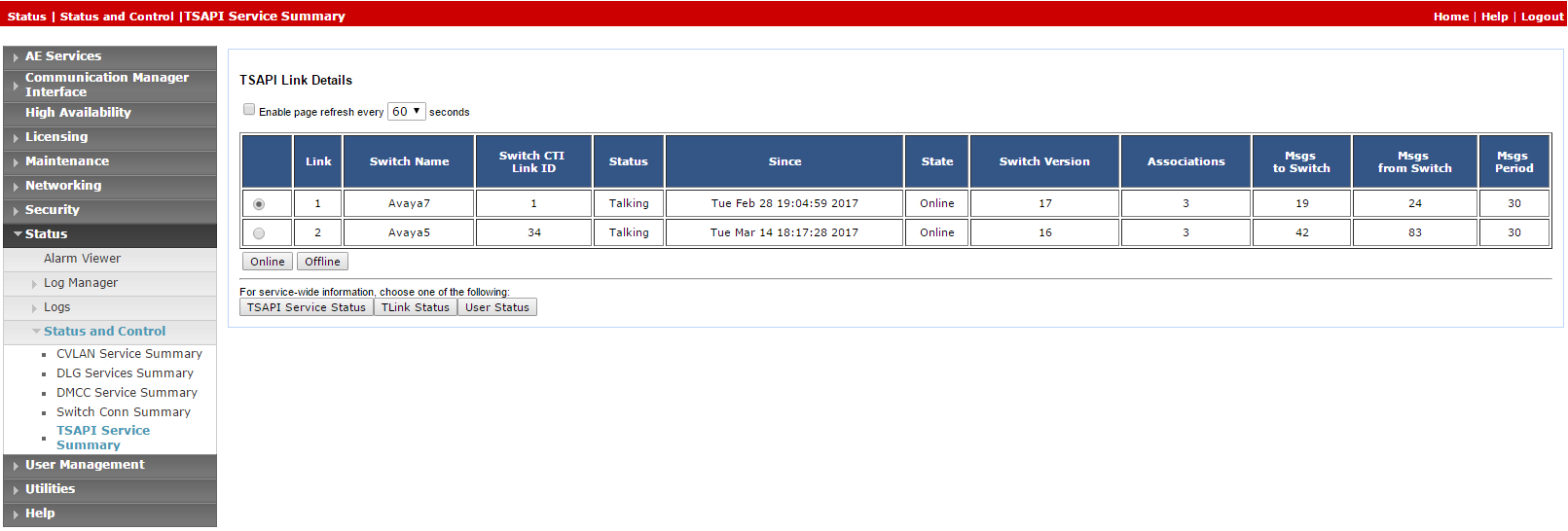

Wählen Sie auf der AES-Webseite Status > Status and Control > TSAPI Service Summary aus.

-

Überprüfen Sie, ob der Status für den relevanten AES-CTI-Link auf Talking eingestellt ist.

Schritt 3: Benutzer hinzufügen

Der Benutzer muss dem System über die Webseite hinzugefügt werden.

Dieses Verfahren muss zusammen mit einem Avaya-Administrator durchgeführt werden. Der AES-Administrator muss zunächst die AES-CTI-Linkverbindung vorbereiten.

Am Ende dieses Schrittes müssen Sie NiCE Professional Services Folgendes zur Verfügung stellen:

-

Benutzeranmeldeinformationen.

So fügen Sie einen Benutzer hinzu:

-

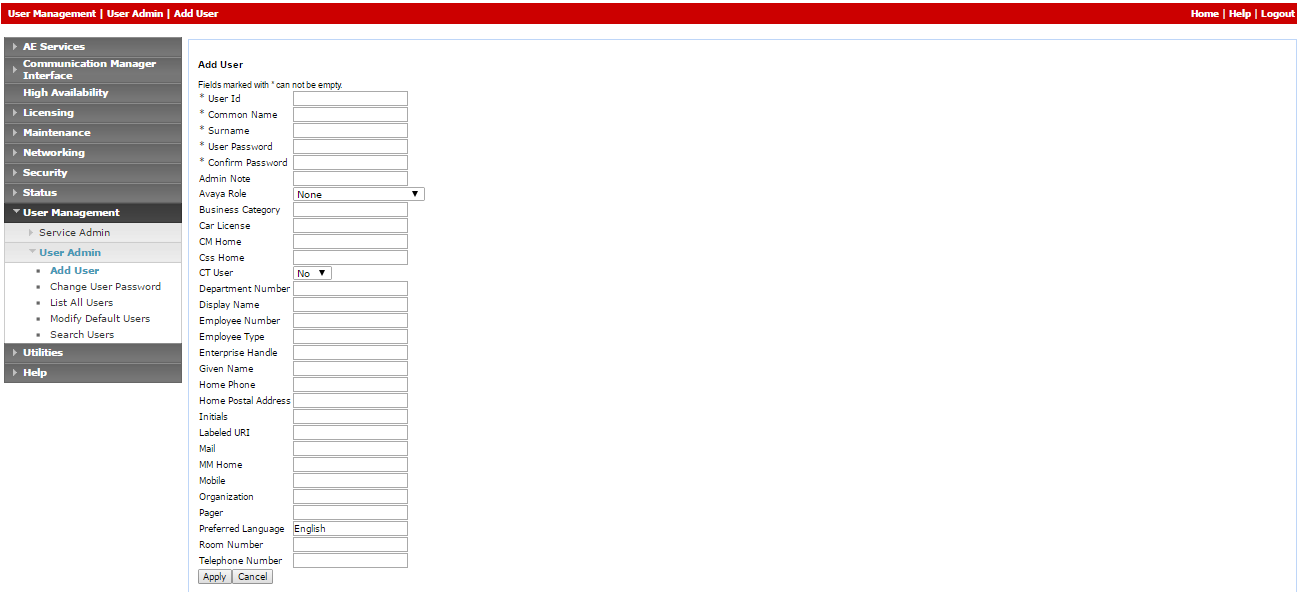

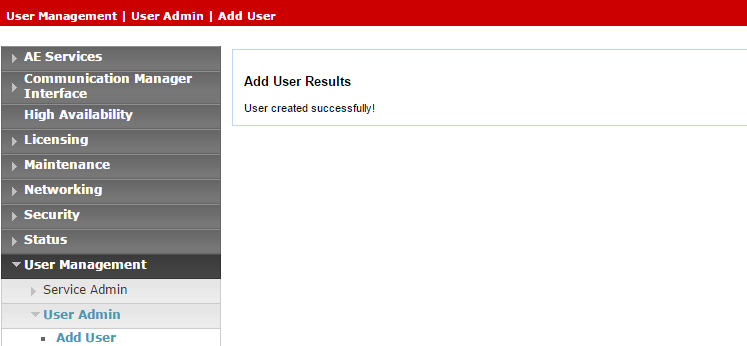

Gehen Sie im Menü "AE Services" zu User Management > User Admin (Benutzerverwaltung > Benutzer-Admin) und klicken Sie auf Add User (Benutzer hinzufügen).

-

Konfigurieren Sie im Fenster "Add User" (Benutzer hinzufügen) die erforderlichen Felder:

-

User Id (Benutzer-ID)

-

Common Name (Vorname)

-

Surname (Nachname)

-

User Password (Benutzerpasswort)

-

Passwort bestätigen

-

Ändern Sie die Einstellung CT User zu "Yes" (Ja).

-

-

Klicken Sie auf Apply (Übernehmen), um die Informationen zu speichern.

-

Speichern Sie die Benutzeranmeldeinformationen in der Excel-Datei. Sobald Sie alle notwendigen Angaben eingegeben und Ihre Umgebung vorbereitet haben, senden Sie die Excel-Datei an NiCE Professional Services.

-

Überprüfen Sie, ob die Meldung User created successfully (Benutzer erfolgreich erstellt) im Fenster "Add User Results" (Benutzer hinzufügen – Ergebnisse) angezeigt wird.

-

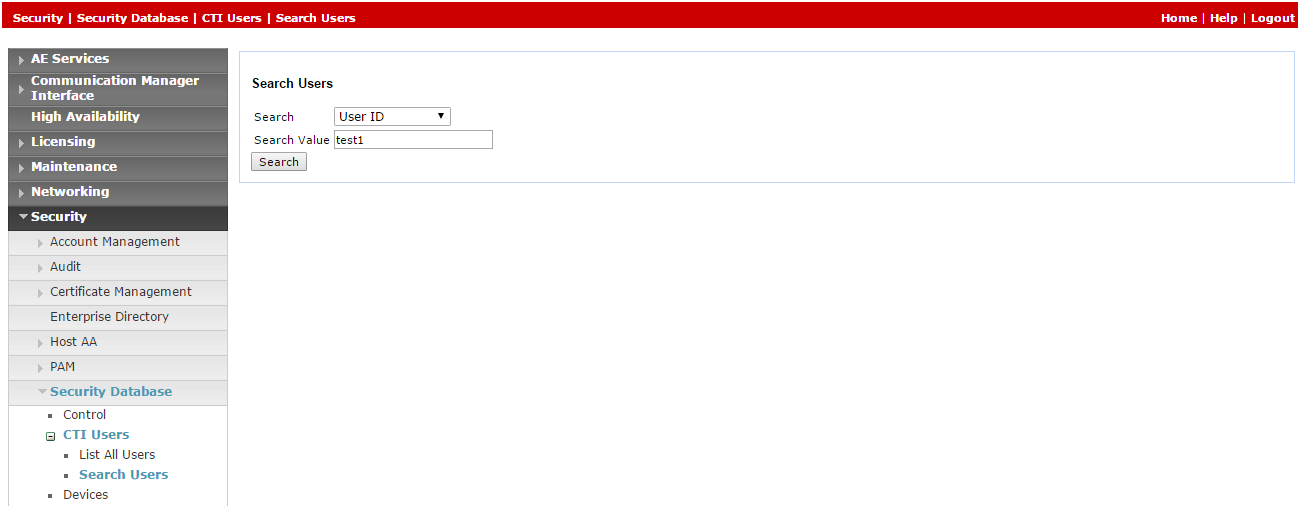

Ermöglichen Sie dem Benutzer die uneingeschränkte Überwachung aller Geräte:

-

Blenden Sie im Menü "AE Services" den Bereich Security > Security Database > CTI Users (Sicherheit > Sicherheitsdatenbank > CTI-Benutzer) ein und klicken Sie auf Search Users (Benutzer suchen).

-

Suchen Sie im Fenster "Search Users" (Benutzer suchen) nach dem Benutzer, den Sie zuvor erstellt haben.

-

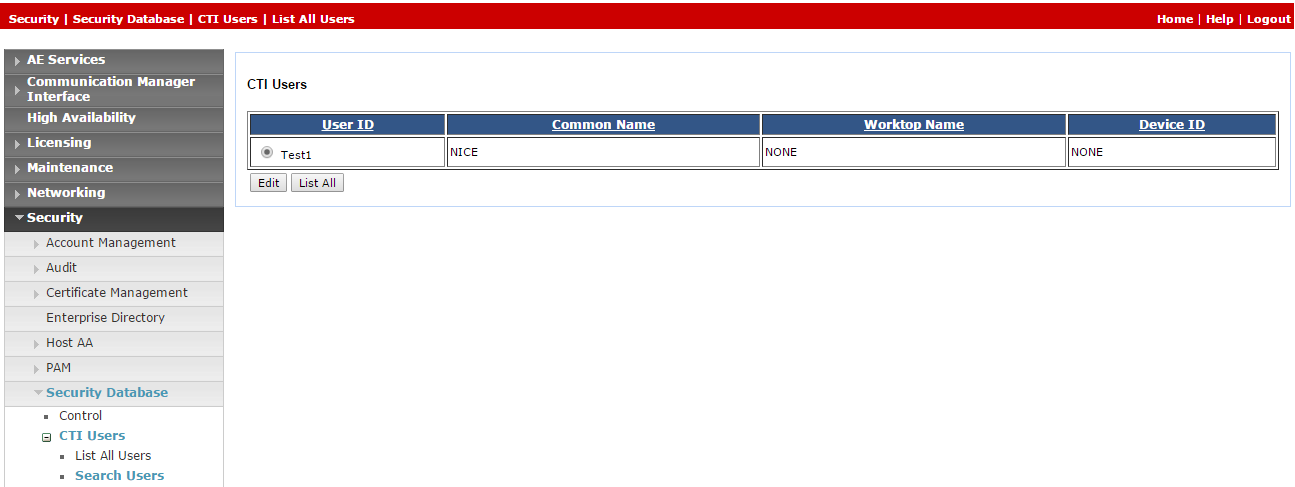

Klicken Sie auf Suche. Der neue Benutzer wird angezeigt.

-

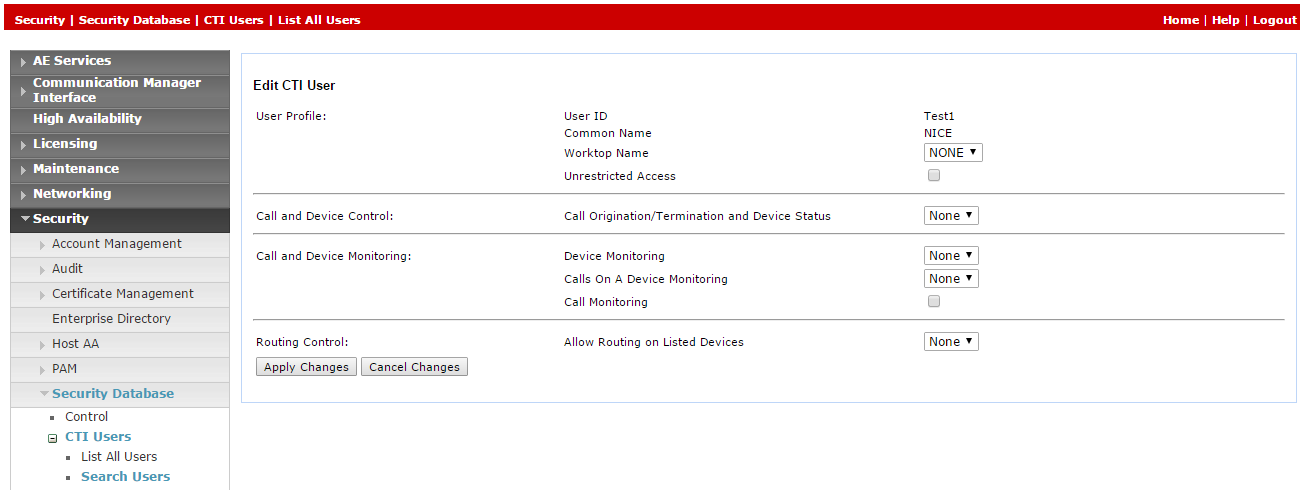

Auf Bearbeiten klicken.

-

Wählen Sie im Fenster "Edit CTI User" (CTI-Benutzer bearbeiten) im Bereich User Profile (Benutzerprofil) die Option Unrestricted Access (Uneingeschränkter Zugriff) aus.

-

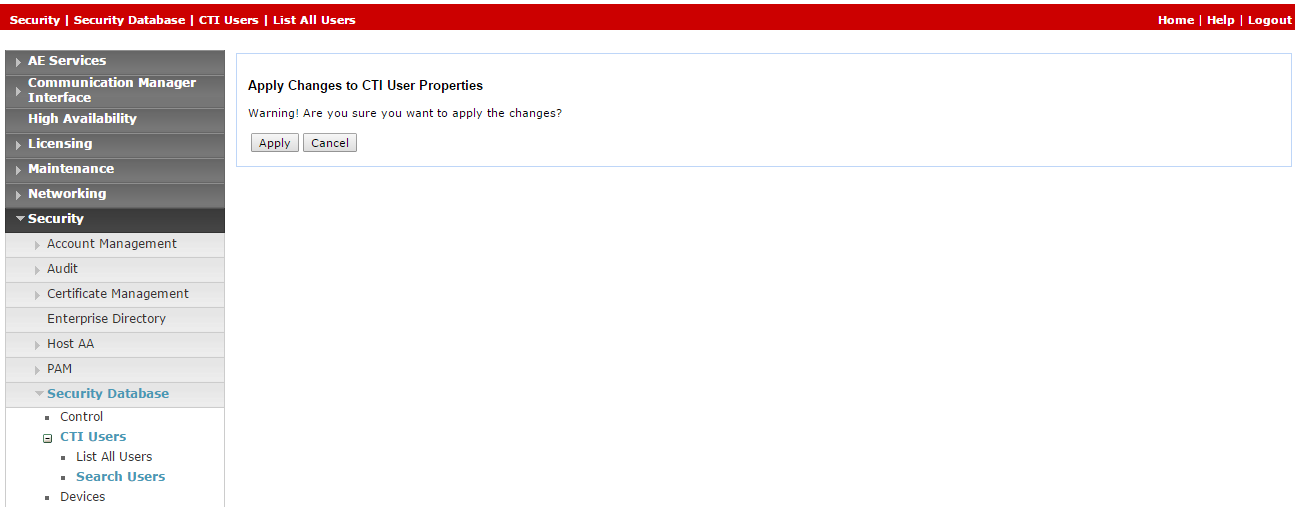

Klicken Sie auf Apply Changes (Änderungen übernehmen).

-

Klicken Sie im Fenster "Apply Changes to CTI User Properties" (Änderungen auf CTI-Benutzereigenschaften anwenden) auf Apply (Übernehmen).

-

Schritt 4: Tlink überprüfen

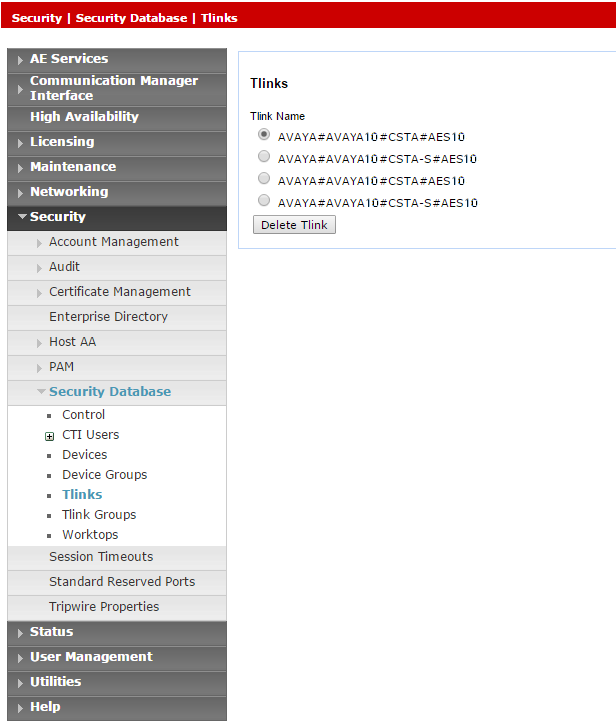

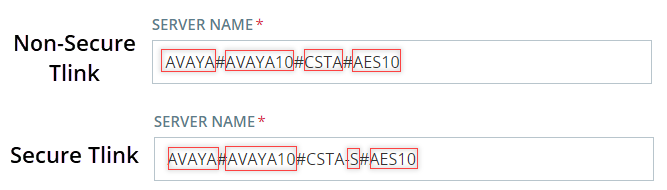

In der CTI Connection TSAPI-Konfiguration verwendet der Parameter "Server Name" den Tlink-Wert.

Am Ende dieses Schrittes müssen Sie NiCE Professional Services Folgendes zur Verfügung stellen:

-

Tlink-Name

So verifizieren Sie den Tlink:

-

Wählen Sie auf der AES-Webseite Security > Security Database > Tlinks (Sicherheit > Sicherheitsdatenbank > Tlinks).

Die Liste der Tlinks erscheint in der Spalte "Tlink Name". Wenn an Ihrem Standort mehr als ein Tlink verwendet wird, achten Sie darauf, den richtigen für den Switch auszuwählen.

Der Tlink besteht aus folgenden Segmenten:

-

AVAYA – Anbieter

-

# – Trennzeichen

-

AVAYA10 – Switch/Verbindungsname (wie unter Communication Manager Interface> Switch Connections definiert)

-

CSTA/CSTA-S – Nicht sicheres/sicheres Portal

-

AES10 – AES-Servername

-

-

Speichern Sie den richtigen Tlink-Namen in der Excel-Datei. Sobald Sie alle notwendigen Angaben eingegeben und Ihre Umgebung vorbereitet haben, senden Sie die Excel-Datei an NiCE Professional Services.

-

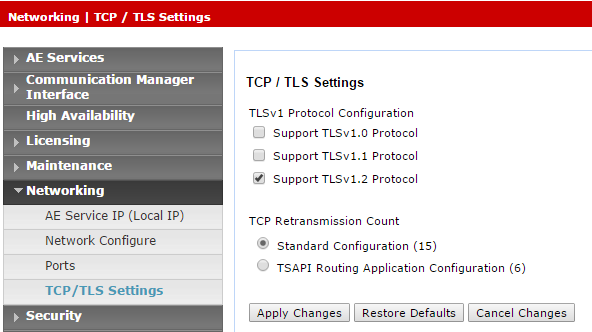

Wenn Sie den sicheren Tlink verwenden, stellen Sie sicher, dass die TLS-Version in AES konfiguriert ist. Gehen Sie zu Networking > TCP/TLS Settings (Netzwerk > TCP/TLS-Einstellungen).

-

Standardmäßig ist ist nur Support TLSv1.2 Protocol aktiviert. TLSv1.2 Protocol wird als alleiniges Sicherheitsprotokoll unterstützt.

-

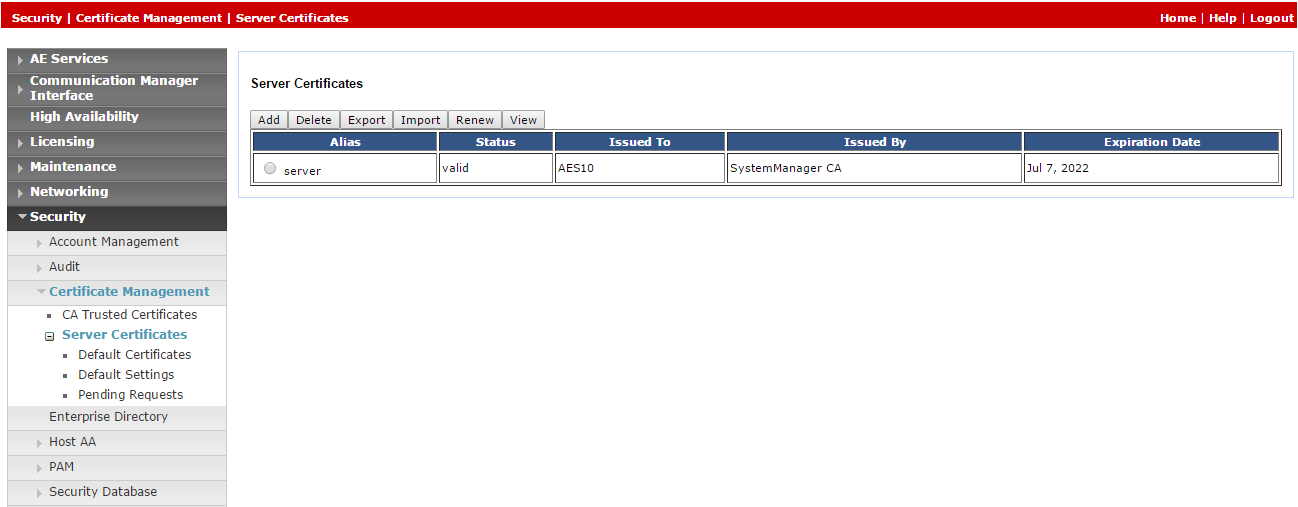

Da keine Standardzertifikate mehr bereitgestellt werden, muss der Avaya-Site-Techniker das entsprechende Zertifikat generieren und es in CXone Mpower in das Avaya-Telefoniesystem hochladen. Gehen Sie zu Security > Certificate Management > Server Certificates (Sicherheit > Zertifikatsverwaltung > Serverzertifikate).

-

Wählen Sie im Fenster "Server Certificates" in der Spalte Alias das Zertifikat aus und klicken Sie auf Export.

-

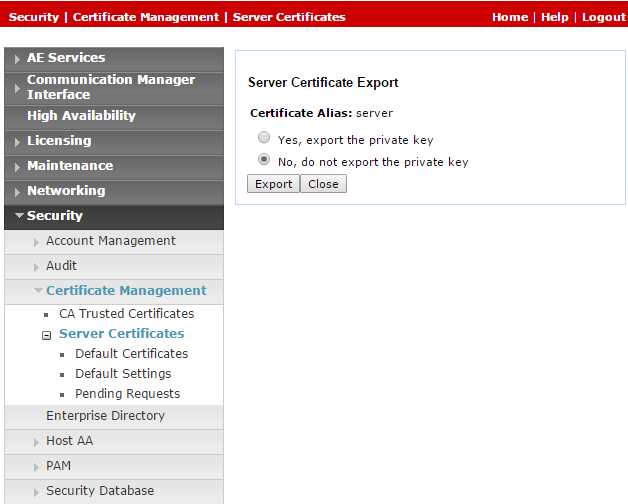

Stellen Sie sicher, dass im Fenster "Server Certificate" die Option No, do not export the private key (Nein, den privaten Schlüssel nicht exportieren) ausgewählt ist, und klicken Sie auf Export.

-

Laden Sie dieses exportierte Zertifikat in CXone Mpower in das Avaya-Telefoniesystem hoch.

Schritt 5: Sichere Verbindung über VPN erstellen

Dieser Schritt darf nur in Abstimmung mit NiCE Professional Services durchgeführt werden.

Am Ende dieses Schritts übermitteln Sie durch Ausfüllen des Formulars in der Excel-Datei Wichtige Daten für die Konfiguration der Drittanbieterkonnektivität in CXone Mpower die erforderlichen Details an NiCE Professional Services, das Sie beim Herstellen einer sicheren VPN-Verbindung mit CXone Mpower unterstützt.

Bei SIPREC-Umgebungen müssen die zusätzlichen Informationen im Formular eingegeben werden, damit der SBC eine Verbindung zwischen SIPREC und CXone Mpower herstellen kann.

-

NiCE Professional Services stellt Ihnen das VPN-Verbindungsformular zur Verfügung.

-

Geben Sie Ihre Details und die erforderlichen Informationen für Real-Time Third Party Telephony Recording (Multi-ACD) in das bereitgestellte Formular ein.

-

NiCE Professional Services koordiniert die Zusammenarbeit mit CXone Mpower-Teams, um sicherzustellen, dass alle Felder ordnungsgemäß ausgefüllt werden.

-

Beide Parteien müssen den Informationen im Formular zustimmen und diese miteinander abstimmen.

-

-

NiCE Professional Services plant einen gemeinsamen Anruf:

- zur Abstimmung des Formulars und der bereitgestellten Informationen mit Real-Time Third Party Telephony Recording (Multi-ACD).

-

zur VPN-Bereitstellung mit den CXone Mpower-Teams.

-

Sie richten Sie zwei VPNs ein: eines für Resilienz und eines für Failover.

-

Konfigurieren Sie das Routing, indem Sie BGP über VPN mit Real-Time Third Party Telephony Recording (Multi-ACD)-Firewalls einrichten, oder erstellen Sie statische Routen zu den bereitgestellten IP-Adressen.

-

Konfigurieren Sie NAT. Verwenden Sie NAT für Ihren Endpunkt hinter einer öffentlichen IP-Adresse, entweder über BGP oder mit statischem Routing.

-

Konfigurieren Sie die Firewall-Einstellungen:

-

Lassen Sie eingehenden Datenverkehr von den angegebenen IP-Adressen (2) an den CTI-Endpunkt zu.

-

Öffnen Sie die erforderlichen Ports. Weitere Informationen finden Sie unter Ports und Protokolle nach Anwendung.

-

Für Umgebungen mit hoher Verfügbarkeit müssen die oben in Schritt b genannten Ports für alle Server geöffnet sein, aktiv und im Standby-Modus.

-

-

NiCE Professional Services koordiniert die Zusammenarbeit mit CXone Mpower-Teams, um Folgendes zu erreichen:

-

zur Sicherstellung, dass das VPN-Formular korrekt ausgefüllt ist.

-

zur Vereinbarung eines Termins mit den CXone Mpower-Teams für die VPN-Bereitstellung und die Routing-Einrichtung.

-

Testen Sie den VPN-Tunnel, das Routing und die Konnektivität.

-

Oracle (Acme Packet) SBC vorbereiten

In diesem Abschnitt wird beschrieben, wie Sie den Oracle (Acme Packet) Session Border Controller (SBC) für die Integration mit Real-Time Third Party Telephony Recording (Multi-ACD) vorbereiten.

Die in diesem Abschnitt beschriebenen Verfahren stellen lediglich Empfehlungen dar. Alle Verfahren sollten vom Oracle-Standort-Engineer durchgeführt werden.

Auf dem SBC muss ein gültiges TLS-Zertifikat installiert sein. Das Zertifikat muss von einer vertrauenswürdigen Zertifizierungsstelle (CA) signiert sein, die im Abschnitt Unterstützte Zertifizierungsstellen für SIPREC aufgeführt ist.

Arbeitsablauf

Verwenden Sie diesen Arbeitsablauf, um Ihren Oracle (Acme Packet) SBC für Real-Time Third Party Telephony Recording (Multi-ACD) vorzubereiten. Bevor Sie mit diesem Arbeitsablauf beginnen, müssen Sie sicherstellen, dass die Komponenten am Standort konfiguriert wurden.

Phase 1: Site-Vorbereitung: Verschlüsselungsvoraussetzungen

Phase 2: Oracle SBC einrichten:

Schritt 1: Lizenz überprüfen ist gültig und beinhaltet die Funktion Sitzungsaufzeichnung. SRTP erfordert Software-TLS

Schritt 2: Aufzeichnungs-Realm konfigurieren

Schritt 3: Verbindung zum Sitzungsaufzeichnungsserver (SRS) konfigurieren

Schritt 4: (Optional) Sitzungsaufzeichnungsgruppe (SEG) konfigurieren für mehr als einen Rekorder

Schritt 5: SIP-Schnittstellen, Realms und Sitzungsagenten für den SRS und die SRG konfigurieren

Schritt 6: Generierung von UCIDs für eingehende Anrufe konfigurieren

Generierung von UCIDs für eingehende Anrufe konfigurieren

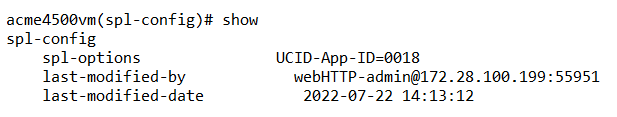

Das Plug-in Universal Call Identifier Session Plug-in Language (SPL) für einen Oracle SBC kann konfiguriert werden, um eine universelle Anruf-ID (UDIC) je nach Konfiguration zu generieren oder zu bewahren. Nachdem eine UCID generiert oder bewahrt wurde, fügt das System den Wert allen nachfolgenden Egress-SIP-Anfragen innerhalb der Sitzung hinzu. Sie können das Plug-in auch so konfigurieren, dass unerwünschte UCID-Header entfernt werden, um Duplizität bei Egress-SIP-Anfragen zu vermeiden. Avaya UCIDs können als Durchwahldaten zum Sitzungselement in den Metadaten einer Aufzeichnung hinzugefügt werden, wenn SIPREC verwendet wird.

Nachdem Sie das SPL-Plug-in konfiguriert haben, um eine Avaya UCID für jeden eingehenden Anruf zu generieren, können Sie die Konfiguration überprüfen.

-

Geben Sie in der Acme Packet CLI (Befehlszeile) Folgendes an der Eingabeaufforderung ein:

configure terminal -

Drücken Sie Enter.

Die Eingabeaufforderung ändert sich zu

YourSBC(configure)#. -

Typ:

system -

Drücken Sie Enter.

Die Eingabeaufforderung ändert sich zu

YourSBC(system)#. -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

spl-configDie Eingabeaufforderung ändert sich zu

YourSBC(spl-config)#. -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

select -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

showDie Konfiguration des SPL-Plug-ins zum Generieren einer Avaya UCID für jeden eingehenden Anruf wird angezeigt.

-

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

exitDie Eingabeaufforderung ändert sich zu

YourSBC(system)#. -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

exitDie Eingabeaufforderung ändert sich zu

YourSBC(configure)#. -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

exitDie Eingabeaufforderung ändert sich zu

YourSBC#.

(Optional) Voraussetzungen für die Verschlüsselung

-

Verifizierung, dass ein Anruf-Abschnitt verschlüsselt wird:

Für die Verschlüsselung des Recorder-Anruf-Abschnitts überprüfen Sie, dass einer der anderen eingehenden SBC-Anruf-Abschnitte verschlüsselt ist.

-

Folgen Sie der Anleitung in der Oracle-Dokumentation, um Zertifikate zu konfigurieren.

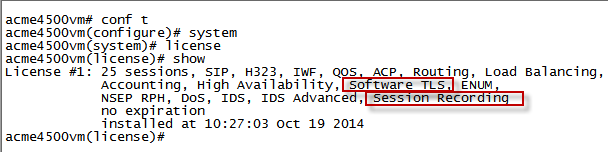

Lizenz überprüfen

Überprüfen Sie, ob die Lizenz gültig ist und die Funktion "Sitzungsaufzeichnung" umfasst.

-

Stellen Sie eine Verbindung zur Acme Packet CLI her und geben Sie das Benutzerpasswort ein.

-

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

enable -

Geben Sie das Superuser-Passwort ein und drücken Sie die Eingabetaste:

-

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

configure terminal -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

system -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

license -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

show -

Vergewissern Sie sich, dass die Lizenz gültig (nicht abgelaufen) ist.

-

Überprüfen Sie, ob die Lizenz die Funktion Sitzungsaufzeichnung umfasst.

-

Für SRTP: Überprüfen Sie, ob die Lizenz Software TLS umfasst.

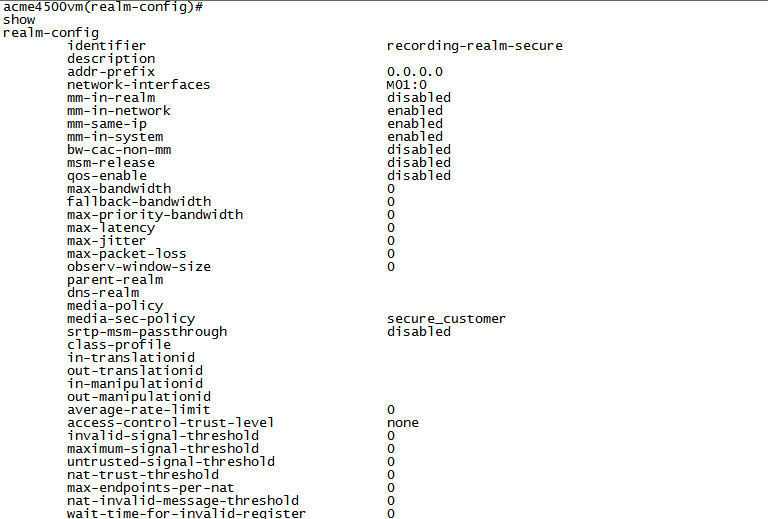

Aufzeichnungs-Realm konfigurieren

-

Stellen Sie eine Verbindung zur Acme Packet CLI her und geben Sie das Benutzerpasswort ein.

-

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

enable -

Geben Sie das Superuser-Passwort ein und drücken Sie die Eingabetaste:

-

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

configure terminal -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

media-manager -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

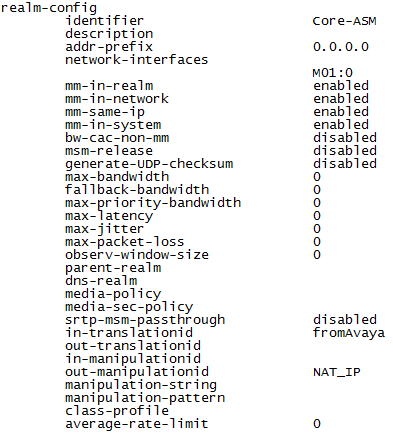

realm-config -

Geben Sie Folgendes ein, um den Realm-Namen zu konfigurieren:

identifier <Name of the realm>Dieser muss derselbe Name sein wie der Aufzeichnungs-Realm-Name, den Sie im Schritt "Verbindung zum Sitzungsaufzeichnungsserver (SRS) konfigurieren" oder "(Optional) Verbindung zur Sitzungsaufzeichnungsgruppe (SRG) konfigurieren" definiert haben.

-

Konfigurieren Sie die Schnittstelle, geben Sie Folgendes ein und drücken Sie die Eingabetaste:

network-interfaces <interface>Zum Beispiel:

network-interfaces M01:0 -

Konfigurieren Sie die RTCP Mux-Funktion, geben Sie Folgendes ein und drücken Sie die Eingabetaste:

rtcp-mux enable -

Um die Funktion „Ausgehende Medienaktualisierung ausblenden“ zu konfigurieren, geben Sie Folgendes ein und drücken Sie Enter:

hide-egress-media-update enable -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

doneDie Abbildung oben dient lediglich als Beispiel. In einer nicht sicheren Umgebung ist "media-sec-policy" leer.

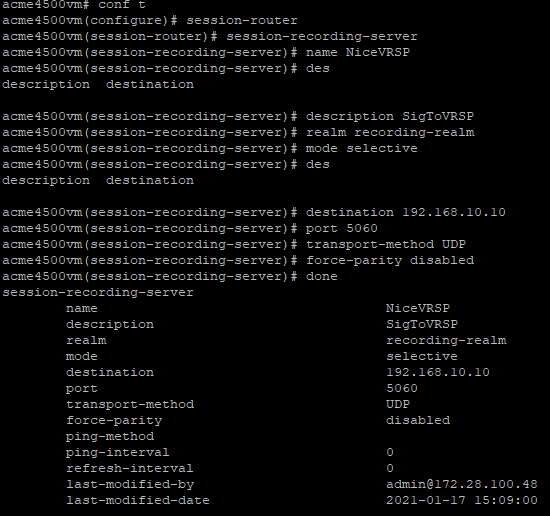

Verbindung zum Sitzungsaufzeichnungsserver (SRS) konfigurieren

Der SRS ist der VRSP.

-

Es ist erforderlich, dass Sie den Schritt "Aufzeichnungs-Realm konfigurieren" abgeschlossen haben.

-

Stellen Sie eine Verbindung zur Acme Packet CLI her und geben Sie das Benutzerpasswort ein.

-

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

enable -

Geben Sie das Superuser-Passwort ein und drücken Sie die Eingabetaste.

-

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

configure terminal -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

session-router -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

session-recording-server -

Konfigurieren Sie den SRS-Namen, geben Sie Folgendes ein und drücken Sie die Eingabetaste:

name <name of the SRS>Zum Beispiel:

name NiceVRSP -

(Optional) Konfigurieren Sie die SRS-Beschreibung, geben Sie Folgendes ein und drücken Sie die Eingabetaste:

description <description of the SRS>Zum Beispiel:

description SignalingToVRSP -

Konfigurieren Sie den SRS-Realm, geben Sie Folgendes ein und drücken Sie die Eingabetaste:

realm <Name of the realm>Zum Beispiel:

realm recording-realm -

Konfigurieren Sie den SRS-Modus, geben Sie Folgendes ein und drücken Sie die Eingabetaste:

mode selective -

Konfigurieren Sie die Ziel-IP-Adresse, geben Sie Folgendes ein und drücken Sie die Eingabetaste:

destination <IP address of the VRSP>Zum Beispiel:

destination 192.168.10.10 -

Ziel-Port konfigurieren

-

In einer nicht sicheren Umgebung geben Sie

port 5060ein und drücken Sie die Eingabetaste. -

In einer sicheren Umgebung geben Sie

port 5061ein und drücken Sie die Eingabetaste.

-

-

Konfigurieren Sie das Transport Layer Protocol:

-

In einer nicht sicheren Umgebung geben Sie für TCP als Transport Layer Protocol

transport-method TCPein und drücken Sie die Eingabetaste. -

In einer sicheren Umgebung geben Sie

DynamicTLSein und drücken Sie die Eingabetaste.

-

-

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

done -

Fügen Sie den SRS zu einer SIP-Schnittstelle, einem Realm oder einer Agentensitzung hinzu. Siehe "SIP-Schnittstellen, Realms und Sitzungsagenten für den SRS und die SRG konfigurieren".

Sie können den SRS zwar allen drei Aufzeichnungsoptionen hinzufügen, das System priorisiert Ihre Auswahl jedoch in dieser Reihenfolge: zuerst Agentensitzung, dann Realm und dann SIP-Schnittstelle.

-

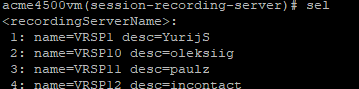

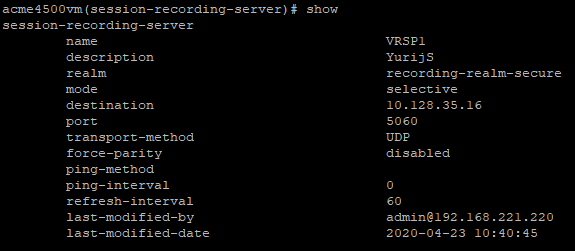

Um die Aufzeichnung mit Recordern zu ermöglichen, die RTP an aufeinanderfolgenden Ports erwarten (VoIP-Logger), müssen Sie "force-parity" deaktivieren. Standardmäßig ist "force-parity" bereits über den "force-parity"-Parameter deaktiviert. Um zu überprüfen, ob "force-parity" deaktiviert ist, geben Sie Folgendes ein:

configure terminalsession-routersession-recording-serverselect [choose the recording server name by number]showDie Konfiguration des Sitzungsaufzeichnungsservers (SRS) wird angezeigt.

-

Überprüfen Sie, ob force-parity auf disabled (deaktiviert) eingestellt ist.

-

Wenn "force-parity" aktiviert ist, geben Sie Folgendes ein und drücken Sie die Eingabetaste:

force-parity disableddone -

Speichern und aktivieren Sie die Konfiguration.

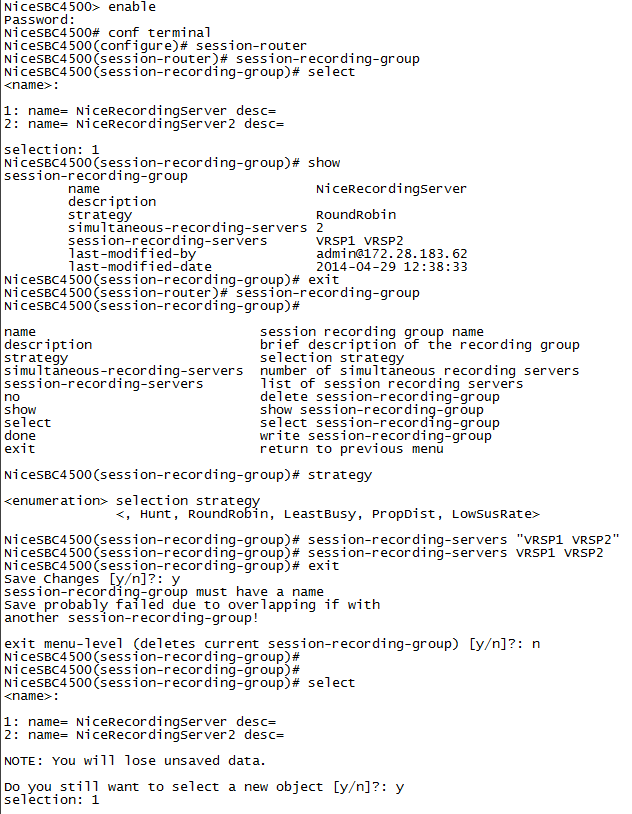

(Optional) Sitzungsaufzeichnungsgruppe (SEG) konfigurieren

Nehmen Sie diese Konfiguration vor, wenn Sie mehr als einen Recorder haben.

-

Vergewissern Sie sich, dass Sie den Schritt "Aufzeichnungs-Realm konfigurieren" abgeschlossen haben.

-

Stellen Sie eine Verbindung zur Acme Packet CLI her und geben Sie das Benutzerpasswort ein.

-

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

enable -

Geben Sie das Superuser-Passwort ein und drücken Sie die Eingabetaste.

-

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

configure terminal -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

session-router -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

session-recording-group -

Konfigurieren Sie den SRG-Namen, geben Sie Folgendes ein und drücken Sie die Eingabetaste:

name SRG:<name of the session recording group>Zum Beispiel:

name SRG:NiceRecordingServer -

(Optional) Fügen Sie die SRG-Beschreibung hinzu, geben Sie Folgendes ein und drücken Sie die Eingabetaste:

description <description of the SRG>Zum Beispiel:

description SignalingToRecGroup -

Konfigurieren Sie die Strategie der SRG, zum Beispiel RoundRobin (siehe unten). Geben Sie den Namen der Strategie ein und drücken Sie die Eingabetaste:

strategy RoundRobinBeachten Sie, dass ein NiCE VRSP-Paar keinen Lastenausgleich unterstützt.

-

Um zusätzliche Optionen für die Strategie anzuzeigen (z. B. Hunt, LeastBusy, PropDist und LowSusRateOptional), geben Sie Folgendes ein und drücken Sie die Eingabetaste:

strategy? -

Konfigurieren Sie die Anzahl der Sitzungsaufzeichnungsserver, die der SRG zugeordnet werden, geben Sie Folgendes ein und drücken Sie die Eingabetaste:

simultaneous-recording-serversgefolgt von der Anzahl der Server.

Für ein NiCE VRSP-Paar ist die Zahl 2.

-

Geben Sie

exitein und wiederholen Sie diese Aktion, bis Sie die erste Superuser-Eingabeaufforderung (#) erreichen, zum Beispiel:NiceSBC4500(configure)# session-router

NiceSBC4500(session-router)# session-recording-group

NiceSBC4500(session-recording-group)# exit

NiceSBC4500(session-router)# exit

NiceSBC4500(configure)# exit

NiceSBC4500#

-

Geben Sie die Sitzungsaufzeichnungsserver ein, die in der Gruppe enthalten sein sollen. Geben Sie die Namen der Sitzungsaufzeichnungsserver in Anführungszeichen und durch ein Leerzeichen getrennt ein und drücken Sie die Eingabetaste:

"<servername1> <servername2>"Dies muss derselbe Name sein wie der Aufzeichnungs-Realm-Name, den Sie im Schritt "Verbindung zum Sitzungsaufzeichnungsserver (SRS) konfigurieren" definiert haben.

-

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

done -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

verify-config -

Wenn gemeldet wird, dass die Verifizierung erfolgreich war, geben Sie Folgendes ein und drücken Sie die Eingabetaste:

save-config -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

activate-config

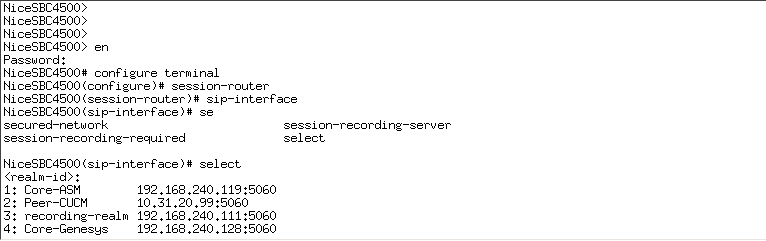

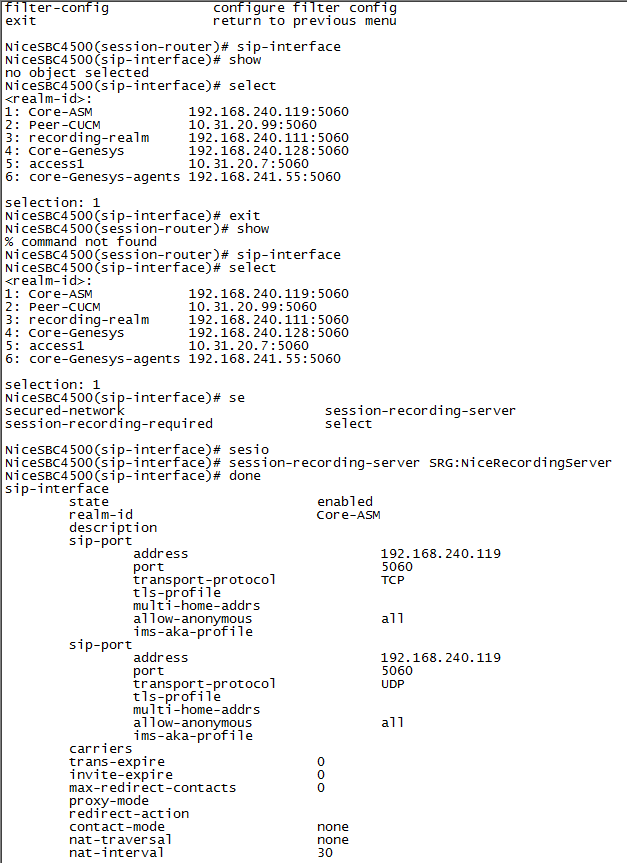

SIP-Schnittstellen, Realms und Sitzungsagenten für den SRS und die SRG konfigurieren

Sie können zwar alle diese Schnittstellen für die oben genannten Komponenten auswählen, das System priorisiert die Auswahl jedoch in dieser Reihenfolge: zuerst Sitzungsagent, dann Realm und dann SIP-Schnittstelle.

-

Vergewissern Sie sich, dass Sie den Schritt "Aufzeichnungs-Realm konfigurieren" abgeschlossen haben.

-

Stellen Sie eine Verbindung zur Acme Packet CLI her und geben Sie das Benutzerpasswort ein.

-

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

enable -

Geben Sie das Superuser-Passwort ein und drücken Sie die Eingabetaste:

-

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

configure terminal -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

session-router -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

sip-interface -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

select -

Wählen Sie die SIP-Schnittstelle aus und geben Sie die Nummer für diese Schnittstelle ein.

Wenn Sie etwa die SIP-Schnittstelle Core-ASM aufzeichnen möchten wie im Beispiel oben, geben Sie 1 ein.

-

Definieren Sie den SRS, der die ausgewählte SIP-Schnittstelle aufzeichnen soll, geben Sie Folgendes ein und drücken Sie die Eingabetaste:

session-recording-server <name of the SRS>Dies muss derselbe SRS-Name sein, den Sie im Schritt "Verbindung zum Sitzungsaufzeichnungsserver (SRS) konfigurieren" definiert haben.

Zum Beispiel:

name NiceVRSP -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

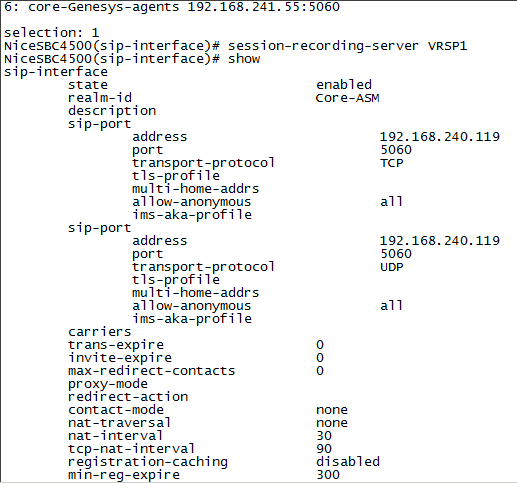

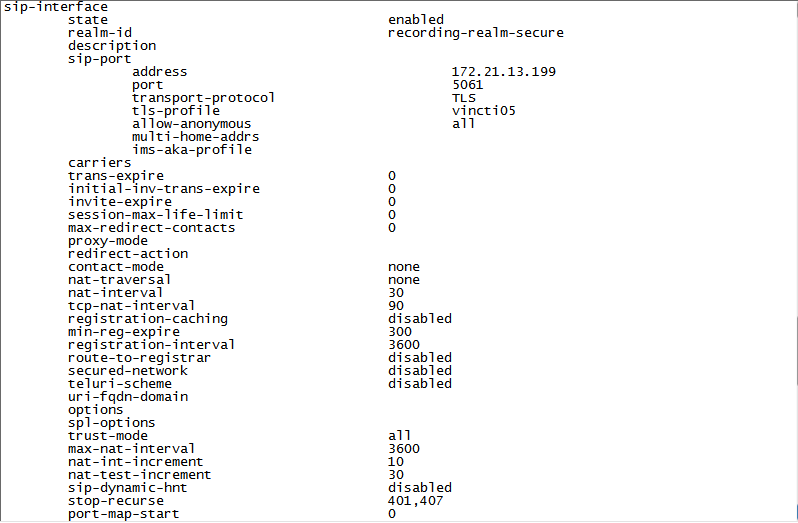

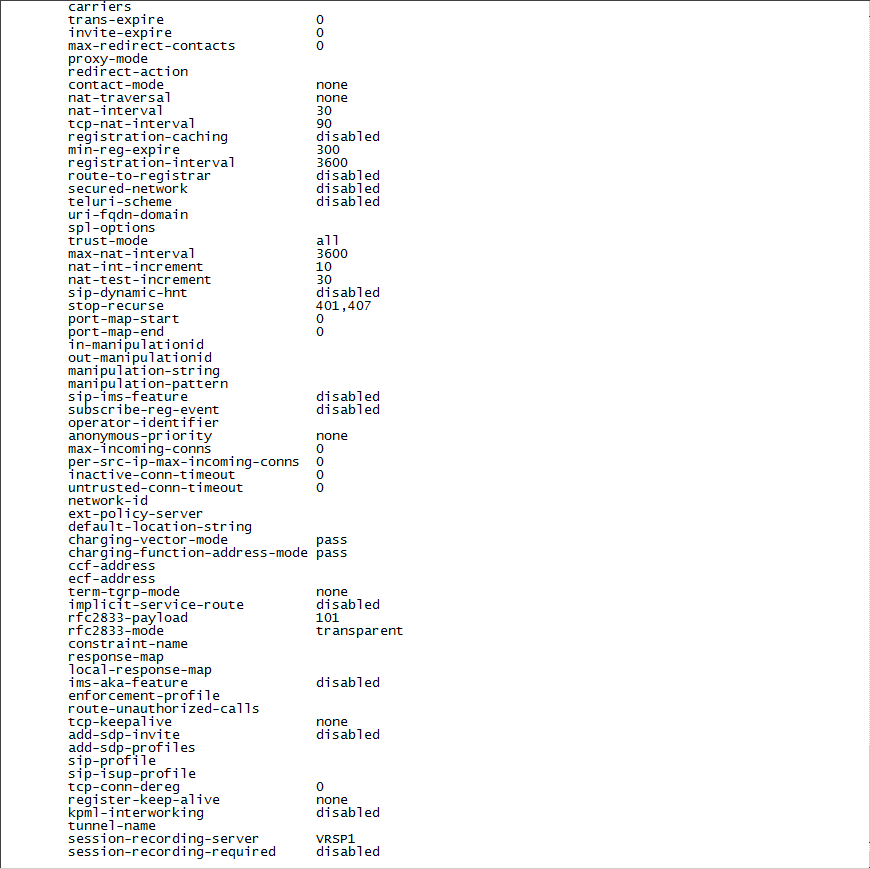

doneNicht sicheres Beispiel:

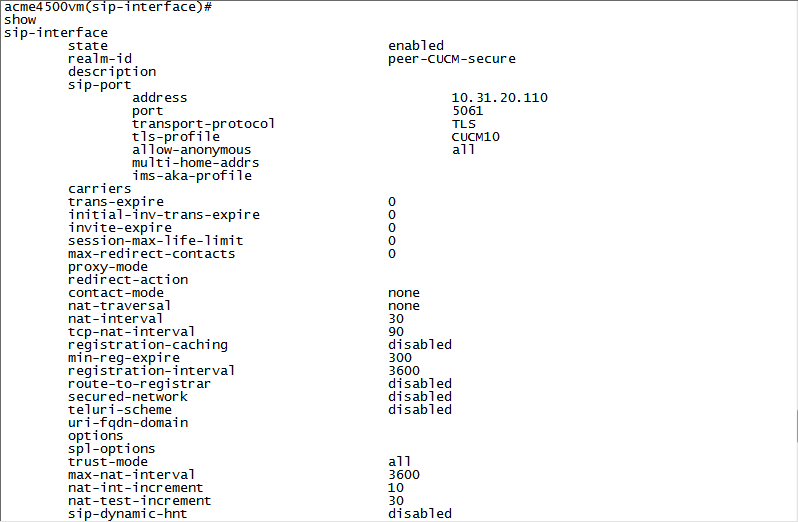

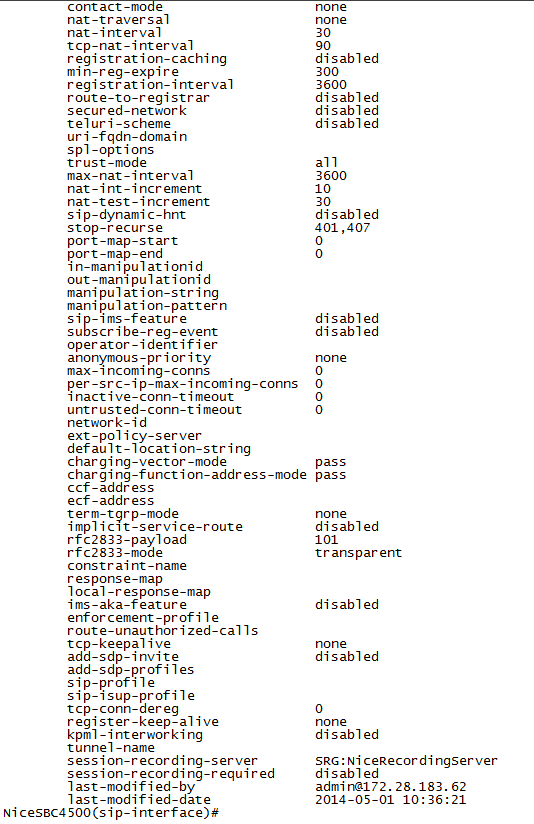

Sicheres Beispiel:

-

Scrollen Sie nach unten, um das Feld für den Sitzungsaufzeichnungsserver anzuzeigen.

-

Geben Sie mehrmals

exitein, bis Sie die Ebene der Superuser-Eingabeaufforderung (#) erreichen. -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

verify-config -

Wenn gemeldet wird, dass die Verifizierung erfolgreich war, geben Sie Folgendes ein und drücken Sie die Eingabetaste:

save-config -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

activate-config

-

Stellen Sie eine Verbindung zur Acme Packet CLI her und geben Sie das Benutzerpasswort ein.

-

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

enable -

Geben Sie das Superuser-Passwort ein und drücken Sie die Eingabetaste:

-

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

configure terminal -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

session-router -

Gehen Sie zur SIP-Schnittstelle, geben Sie Folgendes ein und drücken Sie die Eingabetaste:

sip-interface -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

selectIn diesem Beispiel wird die Aufzeichnung nicht verschlüsselt.

Bild anzeigen

Bild anzeigen

Für die Verschlüsselung der Anrufaufzeichnung muss einer der Anruf-Abschnitte über SRTP verschlüsselt sein.

-

Wählen Sie die SIP-Schnittstelle aus und geben Sie die Nummer für diese Schnittstelle ein.

Wenn Sie etwa die SIP-Schnittstelle Core-ASM aufzeichnen möchten wie im Beispiel oben, geben Sie 1 ein.

-

Definieren Sie den SRG, der die ausgewählte SIP-Schnittstelle aufzeichnen soll, geben Sie Folgendes ein und drücken Sie die Eingabetaste:

session-recording-group SRG:<name of the session recording group>Dies muss derselbe SRG-Name sein, den Sie im Schritt "(Optional) Sitzungsaufzeichnungsgruppe (SRG) konfigurieren" definiert haben.

Beispiel:

name SRG:NiceRecordingServer. Denken Sie daran,SRG:vor dem Namen der Sitzungsaufzeichnungsgruppe einzugeben. -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

done -

Geben Sie mehrmals

exitein, bis Sie die Ebene der Superuser-Eingabeaufforderung (#) erreichen. -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

verify-config -

Wenn gemeldet wird, dass die Verifizierung erfolgreich war, geben Sie Folgendes ein und drücken Sie die Eingabetaste:

save-config -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

activate-config

-

Stellen Sie eine Verbindung zur Acme Packet CLI her und geben Sie das Benutzerpasswort ein.

-

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

enable -

Geben Sie das Superuser-Passwort ein und drücken Sie die Eingabetaste:

-

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

configure terminal -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

media-manager -

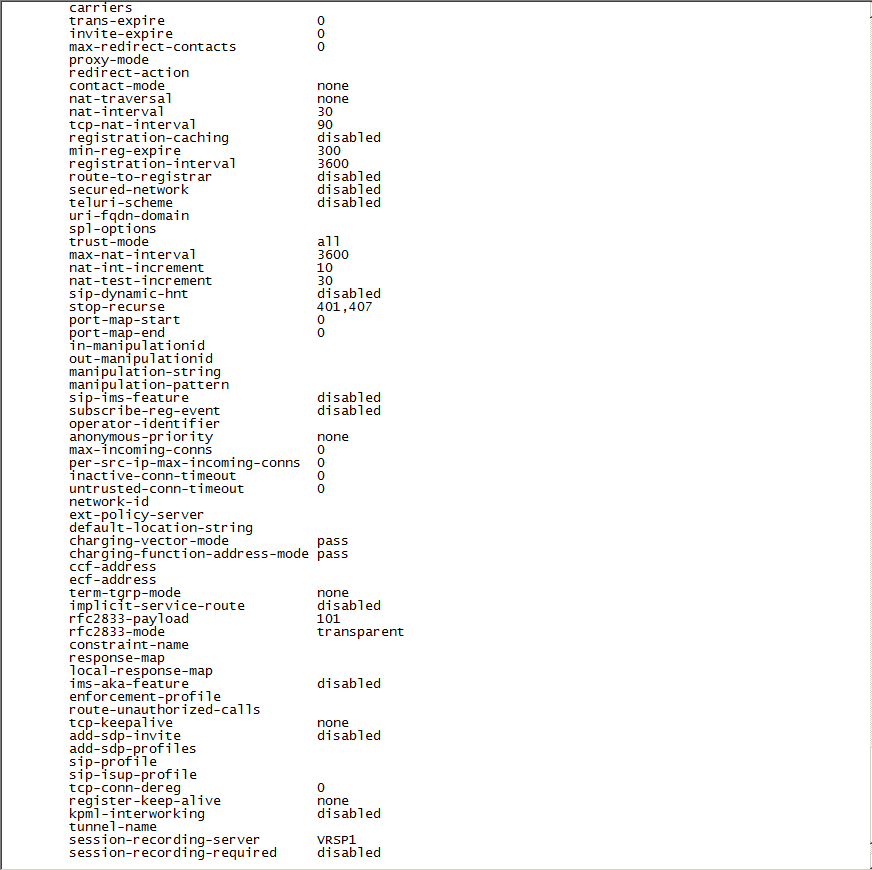

Gehen Sie zur SIP-Schnittstelle, geben Sie Folgendes ein und drücken Sie die Eingabetaste:

realm-config -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

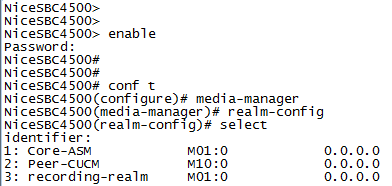

selectDie Liste der verfügbaren Realms wird mit einer Nummer neben jedem Realm angezeigt.

-

Geben Sie in der mit

selectionmarkierten Zeile die Nummer des Ingress- oder Egress-Realms ein, den Sie konfigurieren möchten.Wenn Sie zum Beispiel den Realm Core-ASM anzeigen wollen, geben Sie 1 ein.

-

Geben Sie in der Zeile

(realm-config)#Folgendes ein und drücken Sie die Eingabetaste:showDamit werden die Details des ausgewählten Realms angezeigt.

-

Wenn Sie den SRS konfigurieren, geben Sie in der Zeile

(realm-config)# session-recording-serverden Namen des Sitzungsaufzeichnungsservers ein. -

Wenn Sie die SRG konfigurieren, geben Sie in der Zeile

(realm-config)# session-recording-groupden Namen der Sitzungsaufzeichnungsgruppe ein.Beispiel:

name SRG:NiceRecordingServer. Denken Sie daran,SRG:vor dem Namen der Sitzungsaufzeichnungsgruppe einzugeben. -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

done -

Geben Sie mehrmals

exitein, bis Sie die Ebene der Superuser-Eingabeaufforderung (#) erreichen. -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

verify-config -

Wenn gemeldet wird, dass die Verifizierung erfolgreich war, geben Sie Folgendes ein und drücken Sie die Eingabetaste:

save-config -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

activate-config

-

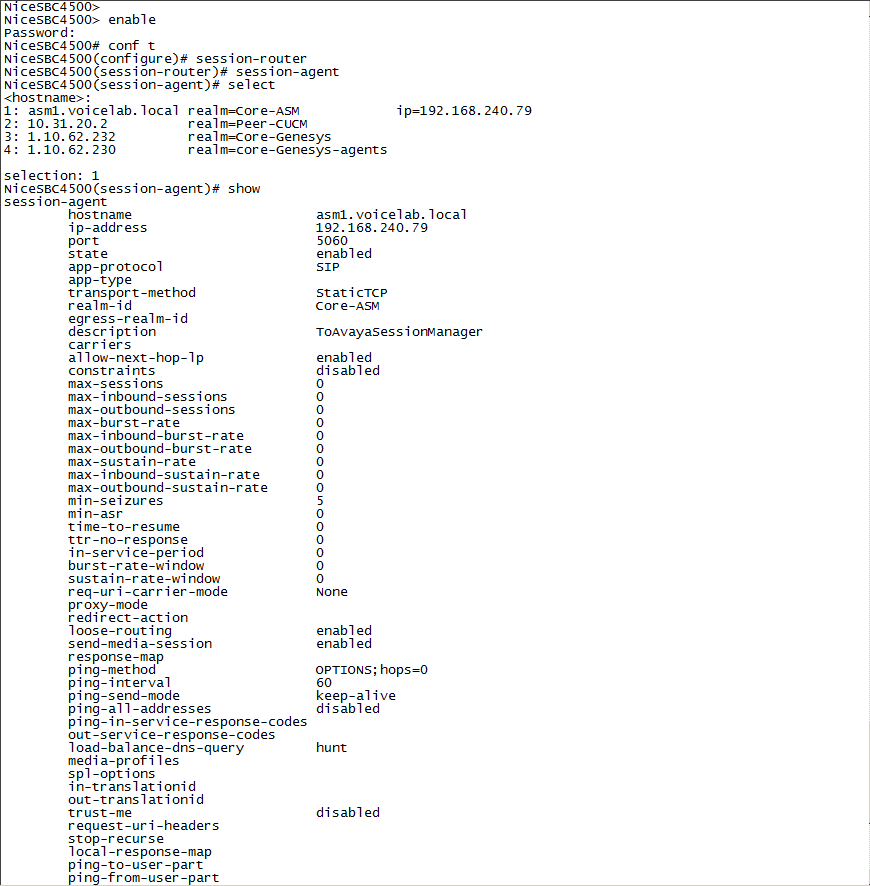

Stellen Sie eine Verbindung zur Acme Packet CLI her und geben Sie das Benutzerpasswort ein.

-

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

enable -

Geben Sie das Passwort zum Aktivieren ein und drücken Sie die Eingabetaste:

-

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

configure terminal -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

session-router -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

session-agent -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

selectEs wird eine Liste der konfigurierten Sitzungsagenten angezeigt.

-

Geben Sie die Nummer des Agenten ein, den Sie aufzeichnen möchten.

Wenn Sie zum Beispiel den Sitzungsagenten aufzeichnen wollen, geben Sie 1 ein.

-

Definieren Sie den Sitzungsaufzeichnungsserver, der den ausgewählten Sitzungsagenten aufzeichnen soll. Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

session-recording-server <name of the session recording server>Dies muss derselbe SRS-Name sein, den Sie in "Verbindung zum Sitzungsaufzeichnungsserver (SRS) konfigurieren" definiert haben.

Beispiel:

name NiceVRSP. -

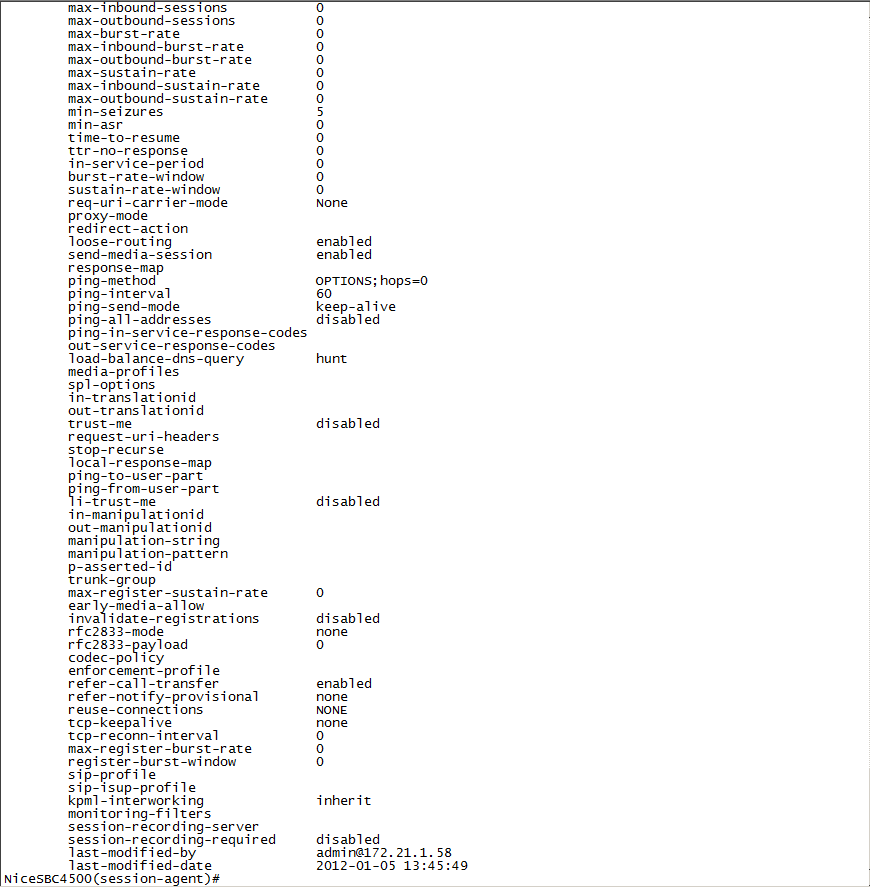

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

doneDie konfigurierten Informationen für den aufzuzeichnenden Sitzungsagenten werden angezeigt.

-

Scrollen Sie nach unten, um das Feld für den Sitzungsaufzeichnungsserver anzuzeigen.

-

Geben Sie mehrmals

exitein, bis Sie die Ebene der Aktivierungs-Eingabeaufforderung (#) erreichen. -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

verify-config -

Wenn gemeldet wird, dass die Verifizierung erfolgreich war, geben Sie Folgendes ein und drücken Sie die Eingabetaste:

save-config -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

activate-config

-

Stellen Sie eine Verbindung zur Acme Packet CLI her und geben Sie das Benutzerpasswort ein.

-

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

enable -

Geben Sie das Passwort zum Aktivieren ein und drücken Sie die Eingabetaste:

-

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

configure terminal -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

session-router -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

session-agent -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

selectEs wird eine Liste der konfigurierten Sitzungsagenten angezeigt.

-

Geben Sie die Nummer des Agenten ein, den Sie aufzeichnen möchten.

Wenn Sie zum Beispiel den Sitzungsagenten Core-ASM aufzeichnen wollen, geben Sie 1 ein.

-

Definieren Sie die Sitzungsaufzeichnungsgruppe (SRG), die den ausgewählten Sitzungsagenten aufzeichnen soll. Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

session-recording-group SRG:<name of the session recording group>Dies muss derselbe SRG-Name sein, den Sie im Schritt "(Optional) Sitzungsaufzeichnungsgruppe (SRG) konfigurieren" definiert haben.

Beispiel:

name NiceVRSP. -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

doneDie konfigurierten Informationen für den aufzuzeichnenden Sitzungsagenten werden angezeigt.

-

Scrollen Sie nach unten, um das Feld für den Sitzungsaufzeichnungsserver anzuzeigen.

-

Geben Sie mehrmals

exitein, bis Sie die Ebene der Aktivierungs-Eingabeaufforderung (#) erreichen. -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

verify-config -

Wenn gemeldet wird, dass die Verifizierung erfolgreich war, geben Sie Folgendes ein und drücken Sie die Eingabetaste:

save-config -

Geben Sie Folgendes ein und drücken Sie die Eingabetaste:

activate-config

AudioCodes SBC vorbereiten

In diesem Abschnitt wird beschrieben, wie Sie den Session Border Controller (SBC) von AudioCodes für die Integration in Real-Time Third Party Telephony Recording (Multi-ACD) vorbereiten.

Die unterstützte AudioCodes-SBC-Version lautet 7.4.

Die in diesem Abschnitt beschriebenen Verfahren stellen lediglich Empfehlungen dar. Die Vorbereitung und Konfiguration von AudioCodes ist vom AudioCodes-Standort-Engineer durchzuführen.

Auf dem SBC muss ein gültiges TLS-Zertifikat installiert sein. Das Zertifikat muss von einer vertrauenswürdigen Zertifizierungsstelle (CA) signiert sein, die im Abschnitt Unterstützte Zertifizierungsstellen für SIPREC aufgeführt ist.

Arbeitsablauf

Verwenden Sie diesen Arbeitsablauf, um Ihr AudioCodes-SBC-System für Real-Time Third Party Telephony Recording (Multi-ACD) vorzubereiten.

Schritt 1: Lizenz überprüfen

Schritt 2: Proxy-Set für CXone Mpower Umgebung konfigurieren

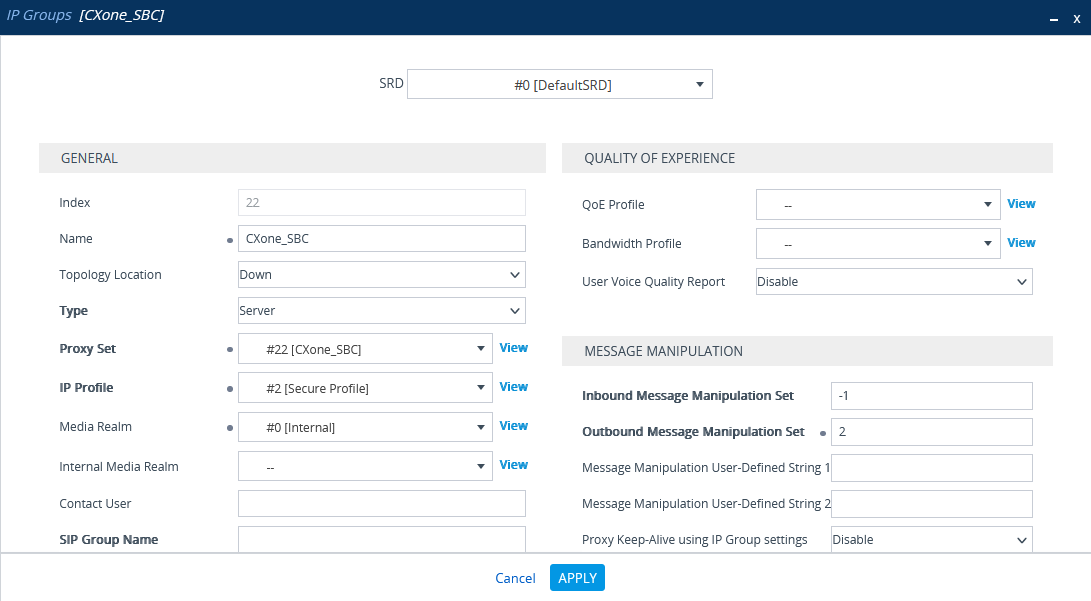

Schritt 3: Konfigurieren Sie die IP-Gruppe für den CXone Mpower AudioCodes SBC

Schritt 4: (Sichere/nicht sichere Umgebungen) SIP-Aufzeichnung konfigurieren

Schritt 5: Senden Sie eine UCID an den CXone Mpower AudioCodes SBC

Arbeitsablauf für Secure SIPREC

Verwenden Sie diesen Arbeitsablauf, um Ihr AudioCodes-SBC-System für die Secure SIPREC-Konfiguration mit Real-Time Third Party Telephony Recording (Multi-ACD) vorzubereiten.

Schritt 1: Lizenz überprüfen

Schritt 2: (Nur sichere Umgebungen) Proxy-Set konfigurieren

Schritt 3: Sicheres IP-Profil konfigurieren

Schritt 4: (Nur sichere Umgebungen) IP-Gruppe konfigurieren

Schritt 5: (Nur sichere Umgebungen) Zertifikate für die SIP-Aufzeichnung importieren und exportieren

Schritt 6: (Sichere/nicht sichere Umgebungen) SIP-Aufzeichnung konfigurieren

Schritt 7: Senden Sie eine UCID an den CXone Mpower AudioCodes SBC

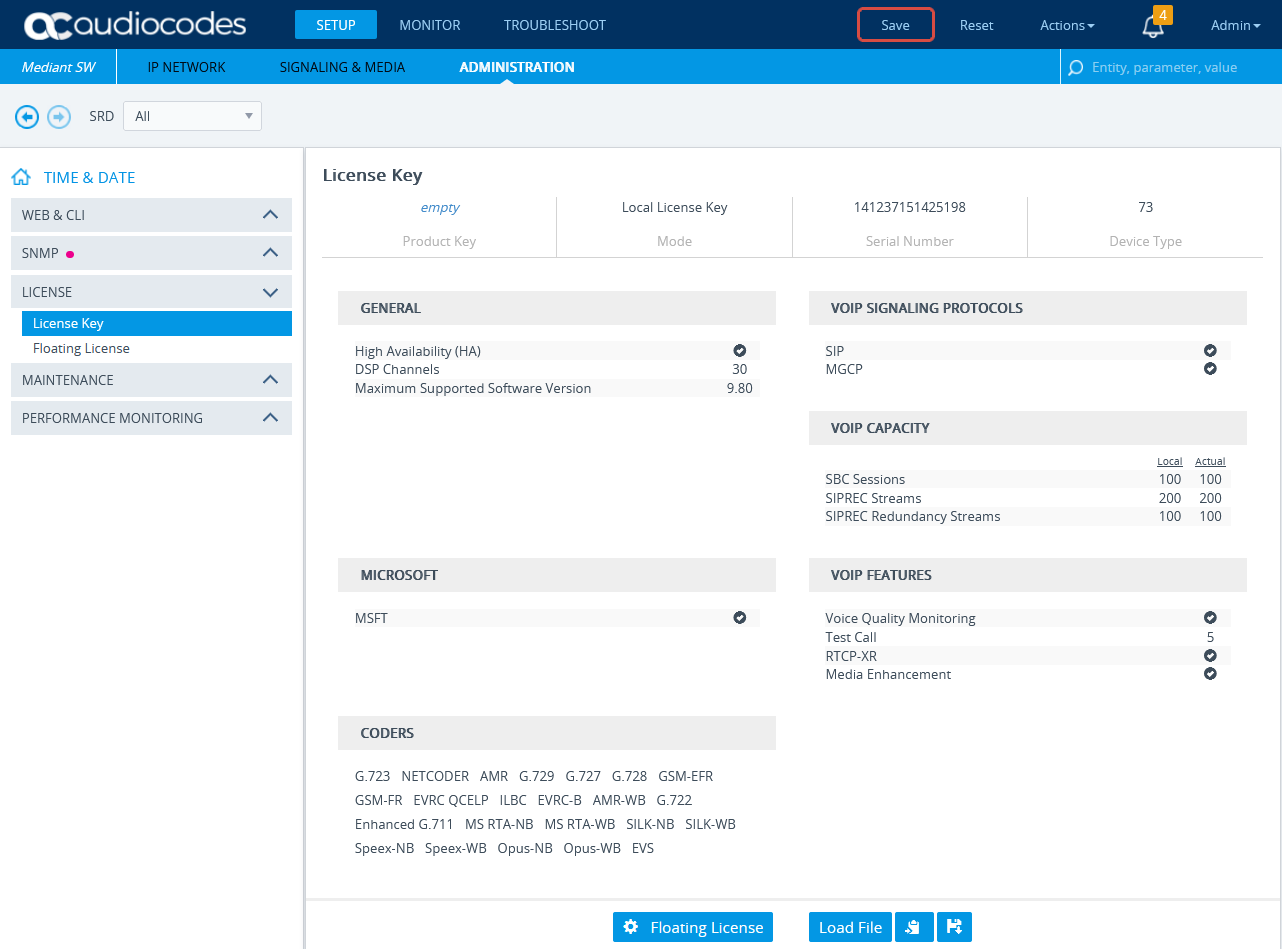

Lizenz überprüfen

Überprüfen Sie, ob die Lizenz gültig ist und die SBC-SIPREC-Funktion unterstützt wird.

-

Stellen Sie über das Internet eine Verbindung zum AudioCodes-SBC her.

-

Klicken Sie auf das Menü ADMINISTRATION (VERWALTUNG).

-

Erweitern Sie unter TIME & DATE (UHRZEIT & DATUM) den Eintrag MAINTENANCE (WARTUNG) und wählen Sie License Key (Lizenzschlüssel) aus.

-

Überprüfen Sie unter VOIP FEATURES (VOIP-FUNKTIONEN), ob die Lizenz SIPREC-Sitzungen unterstützt.

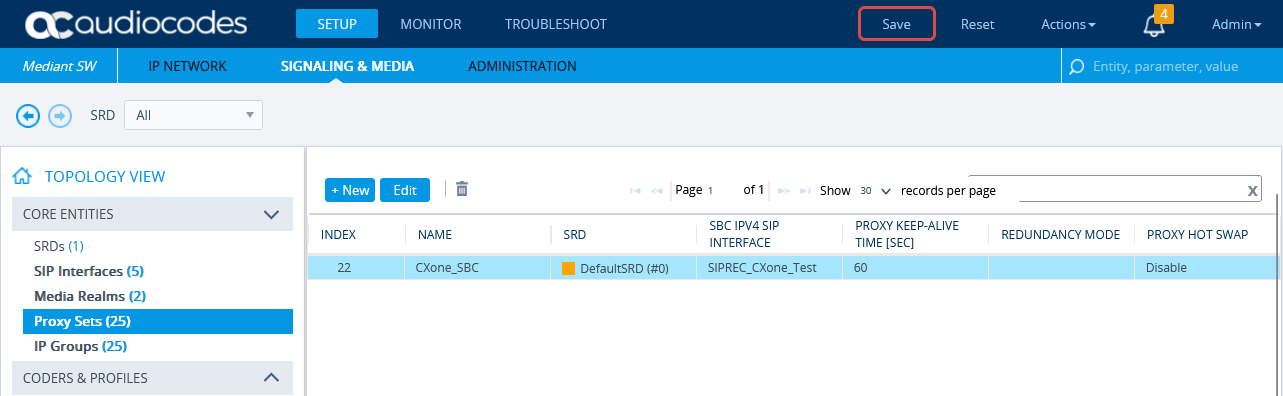

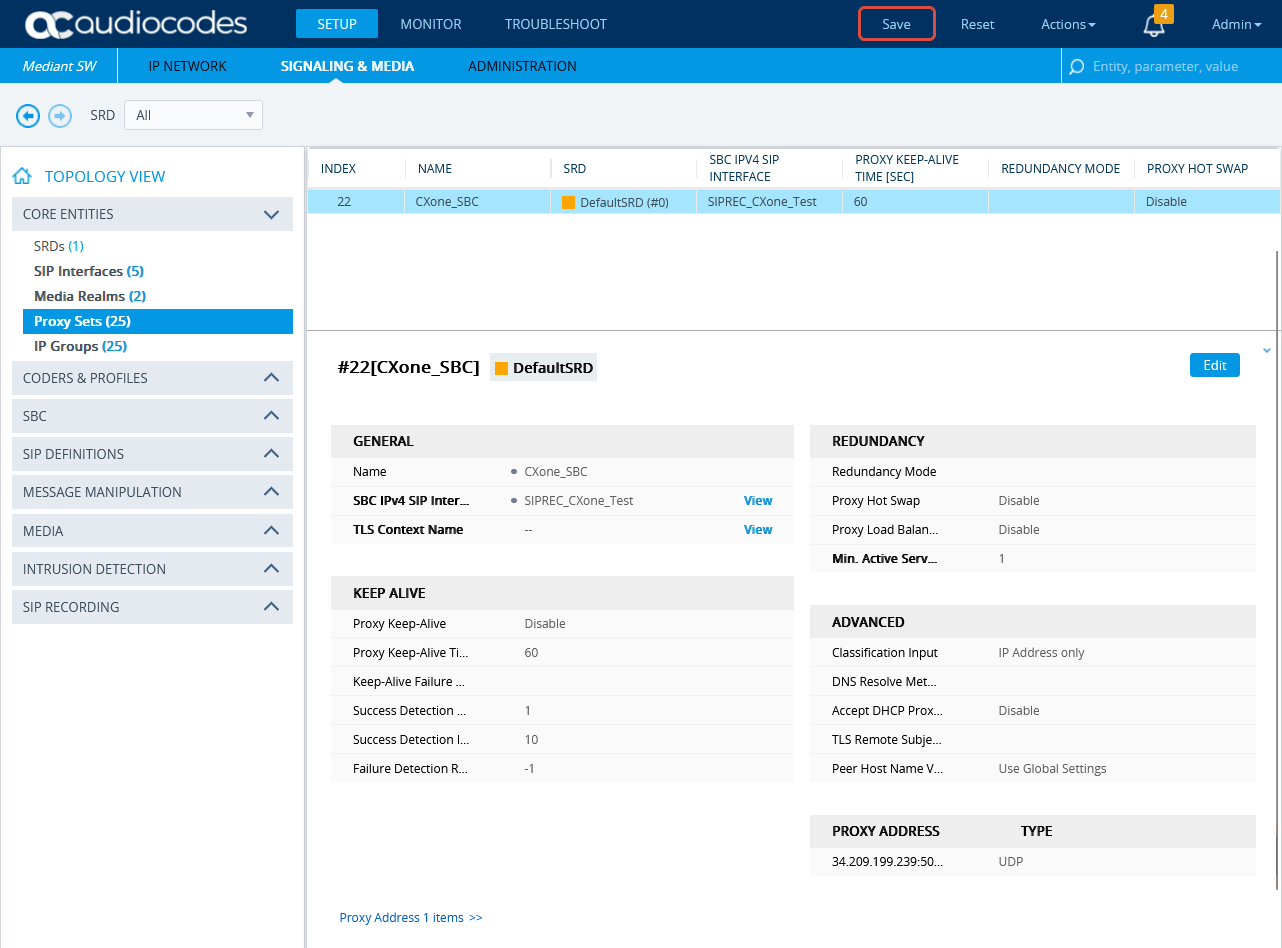

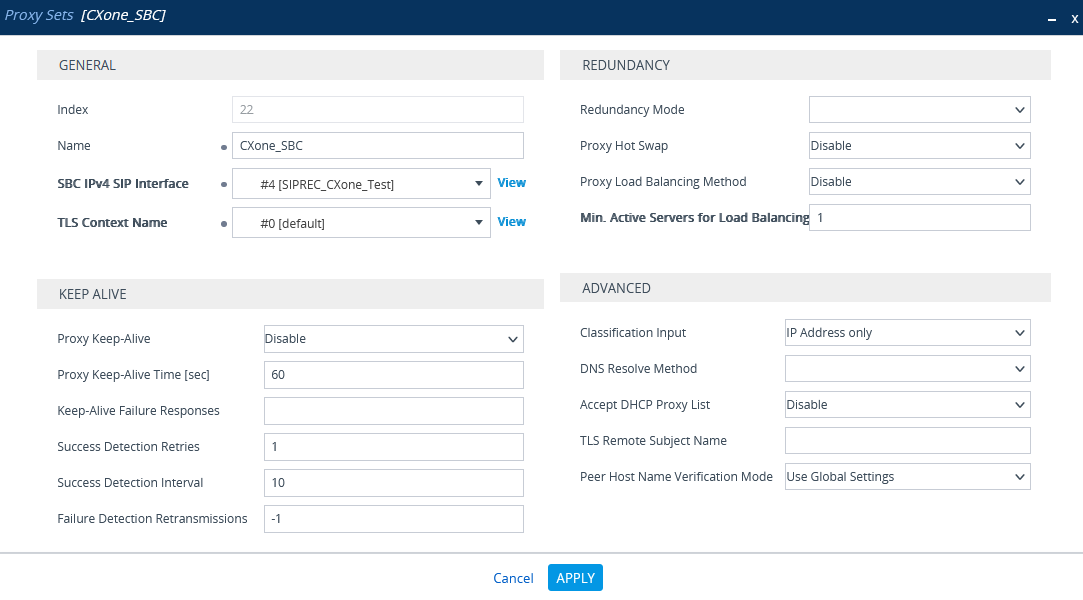

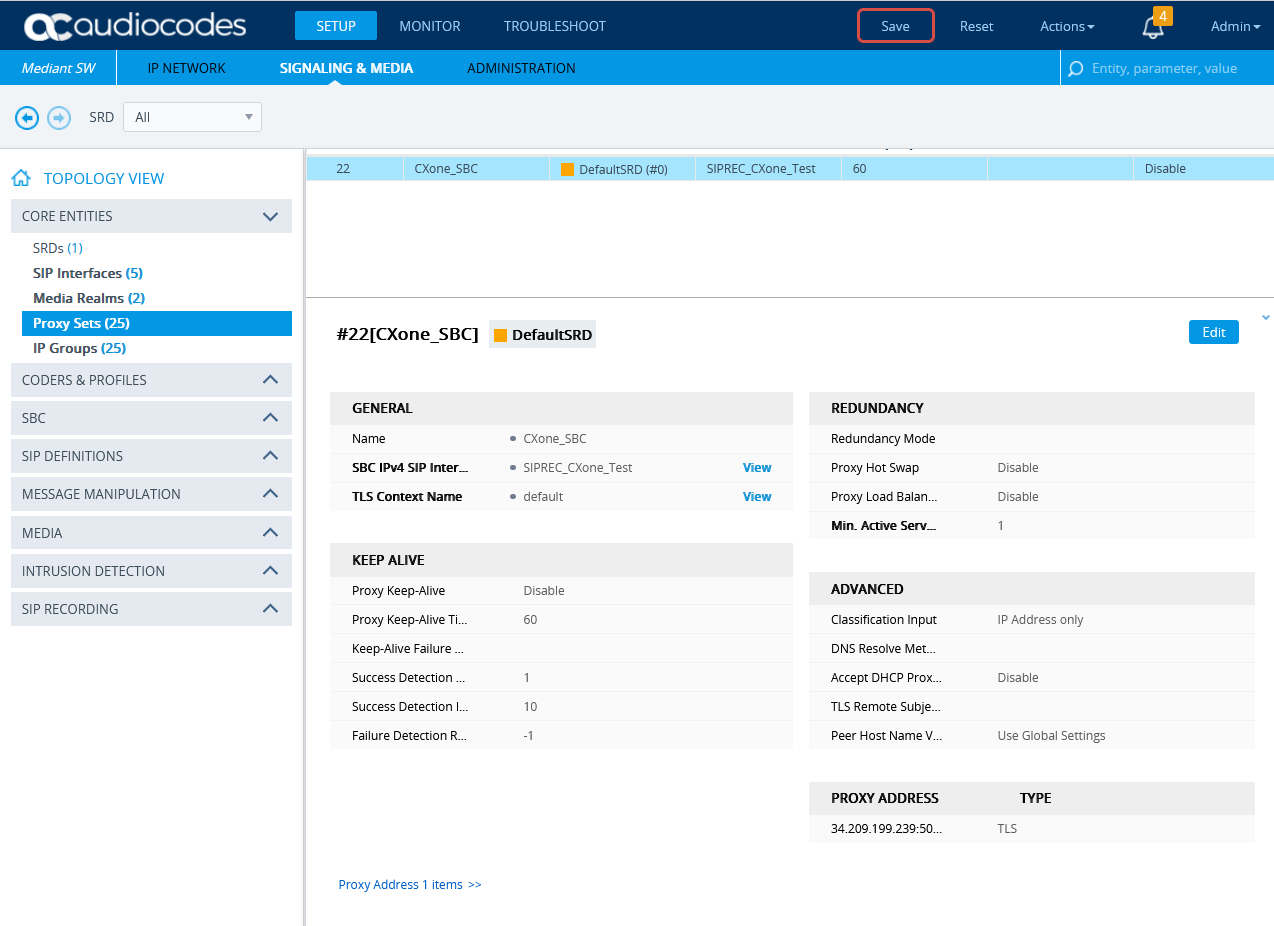

Konfigurieren Sie das Proxy-Set für die Umgebung CXone Mpower

Dieses Verfahren bietet Richtlinien zum Konfigurieren des SBC für den CXone Mpower AudioCodes SBC, einschließlich der IP-Adresse des CXone Mpower AudioCodes SBC.

-

Klicken Sie im Menü auf SIGNALING & MEDIA (SIGNALGEBUNG & MEDIEN).

-

Erweitern Sie unter TOPOLOGY VIEW (TOPOLOGIEANSICHT) den Eintrag CORE ENTITIES (KERNIDENTITÄTEN) und wählen Sie Proxy Sets (Proxy-Sets) aus.

-

Klicken Sie in der Liste "Proxy Sets" auf New (Neu).

-

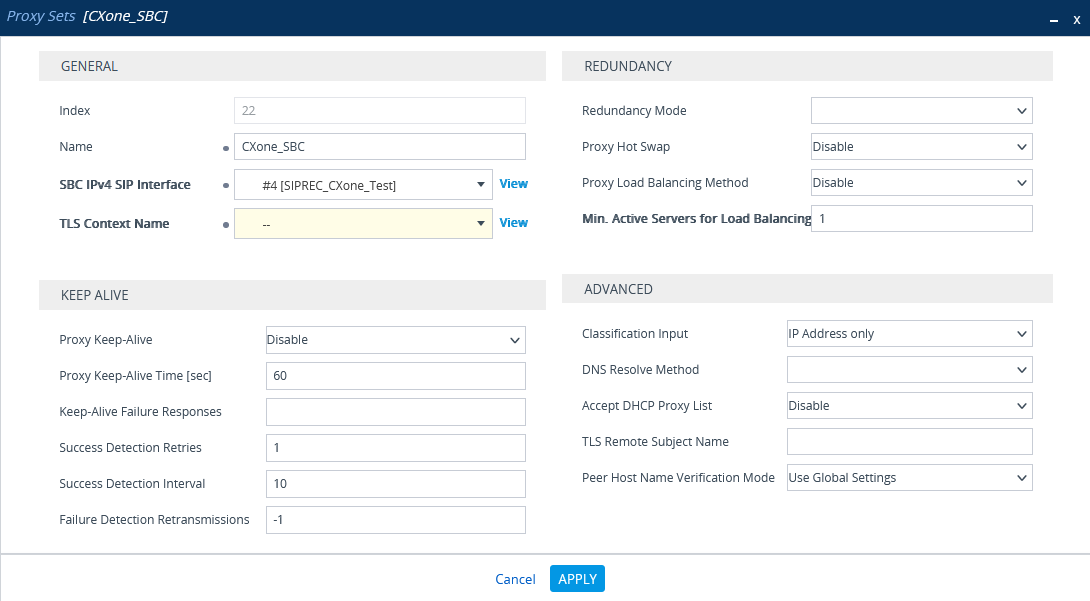

Im Fenster "Proxy Set" unter GENERAL (Allgemein):

-

Geben Sie in das Feld Name einen Namen ein.

-

Wählen Sie in der Dropdown-Liste SBC IPv4 SIP Interface die SIP-Schnittstelle aus.

-

Klicken Sie auf APPLY (ÜBERNEHMEN).

-

-

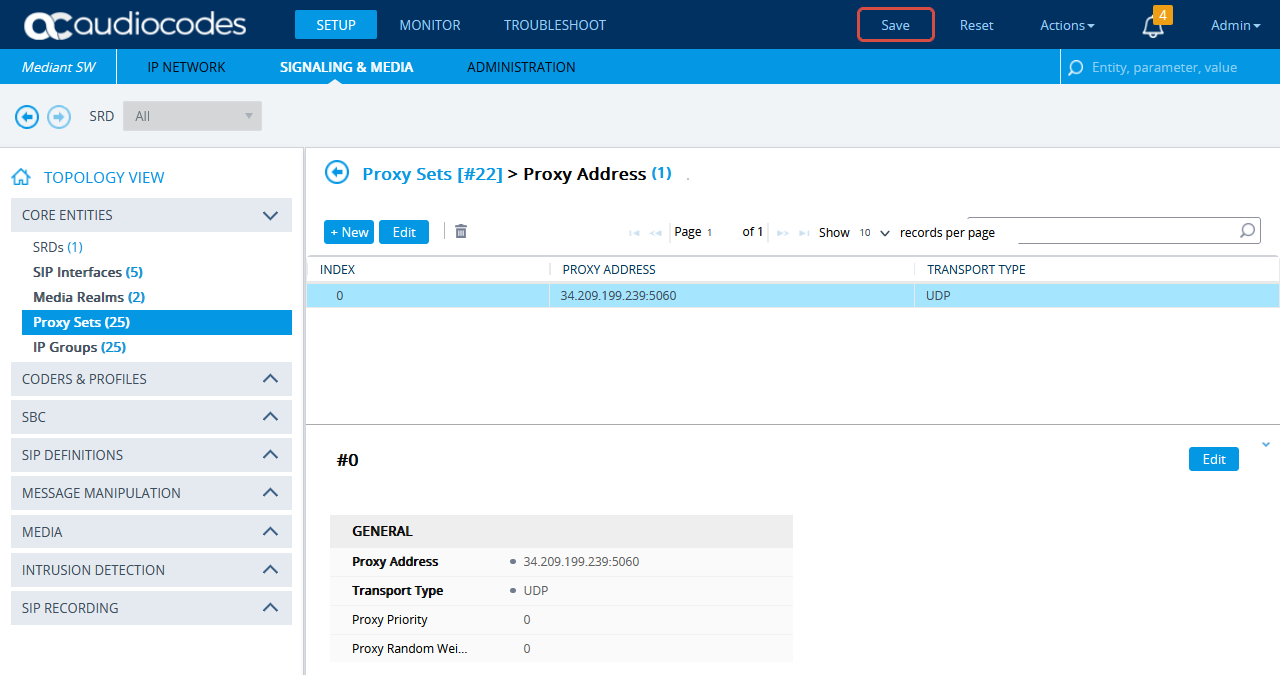

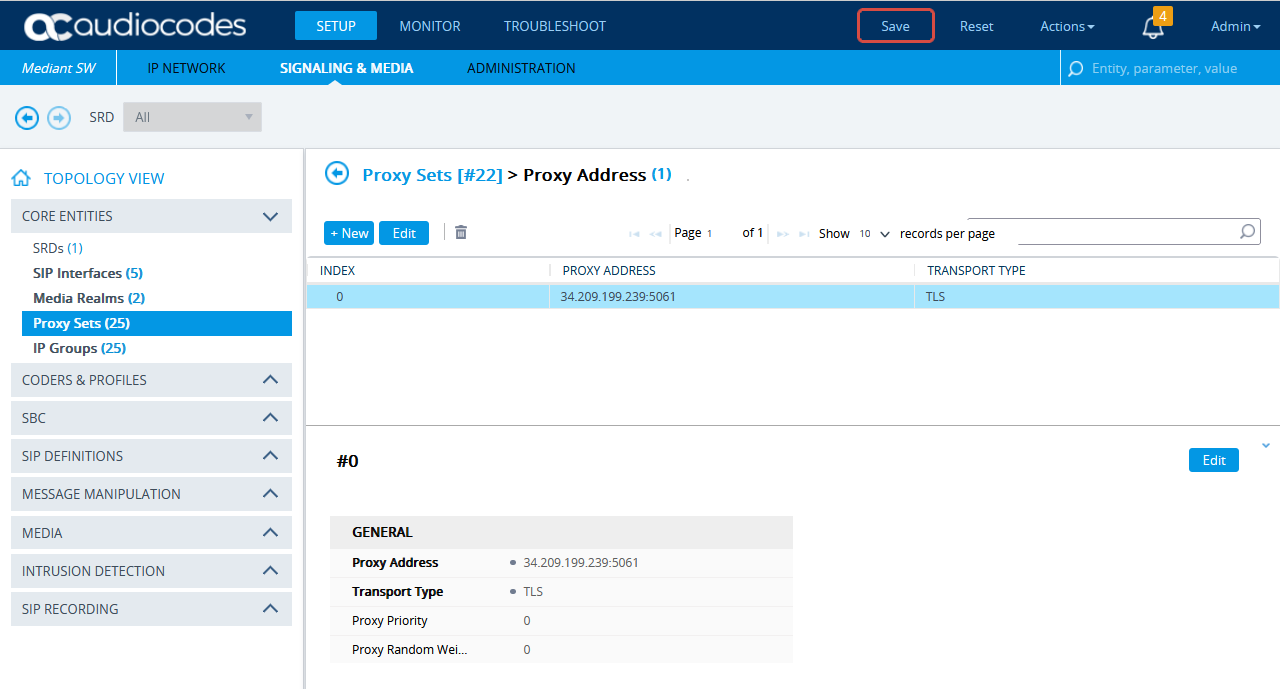

Scrollen Sie nach unten und klicken Sie auf den Link Proxy Address (Proxy-Adresse).

-

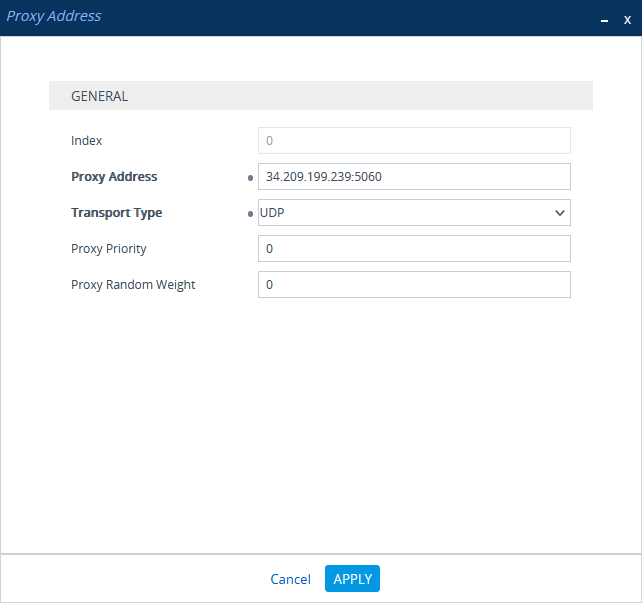

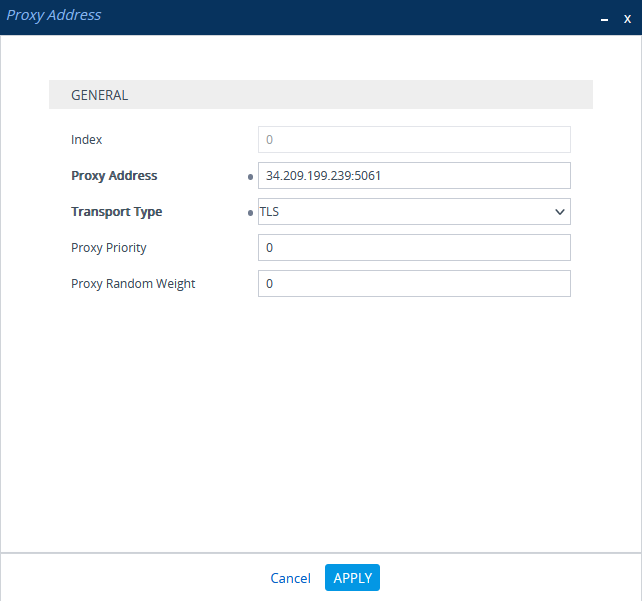

Klicken Sie im Fenster Proxy-Sets > Proxy-Adresse auf Neu und fügen Sie die IP-Adresse für CXone Mpower AudioCodes SBC hinzu.

-

Geben Sie im Fenster „Proxy-Adresse“ unter ALLGEMEIN im Feld Proxy-Adresse die CXone Mpower AudioCodes SBC-IP-Adresse ein.

-

Klicken Sie auf APPLY (ÜBERNEHMEN).

(Nur bei sicheren Umgebungen) Proxy-Set konfigurieren

Dieses Verfahren bietet Richtlinien zum Konfigurieren des SBC-Proxy-Sets und der Proxy-IP-Adresse für den CXone Mpower AudioCodes SBC für eine sichere Verbindung.

-

Klicken Sie im Menü auf SIGNALING & MEDIA (SIGNALGEBUNG & MEDIEN).

-

Erweitern Sie unter TOPOLOGY VIEW (TOPOLOGIEANSICHT) den Eintrag CORE ENTITIES (KERNIDENTITÄTEN) und wählen Sie Proxy Sets (Proxy-Sets) aus.

-

Klicken Sie in der Liste "Proxy Sets" auf New (Neu).

-

Im Fenster "Proxy Set" unter GENERAL (Allgemein):

-

Geben Sie in das Feld Name einen Namen ein.

-

Wählen Sie in der Dropdown-Liste SBC IPv4 SIP Interface die SIP-Schnittstelle aus.

-

Wählen Sie in der Dropdown-Liste TLS Context Name den TLS-Kontext mit dem SBC-Zertifikat aus.

-

-

Scrollen Sie nach unten und klicken Sie auf den Link Proxy Address (Proxy-Adresse).

-

Klicken Sie im Fenster Proxy-Sets > Proxy-Adresse auf Neu und fügen Sie die IP-Adresse für CXone Mpower AudioCodes SBC hinzu.

-

Geben Sie im Fenster „Proxy-Adresse“ unter ALLGEMEIN im Feld Proxy-Adresse die CXone Mpower AudioCodes SBC-IP-Adresse ein und legen Sie den Transporttyp auf TLS fest.

-

Klicken Sie auf APPLY (ÜBERNEHMEN).

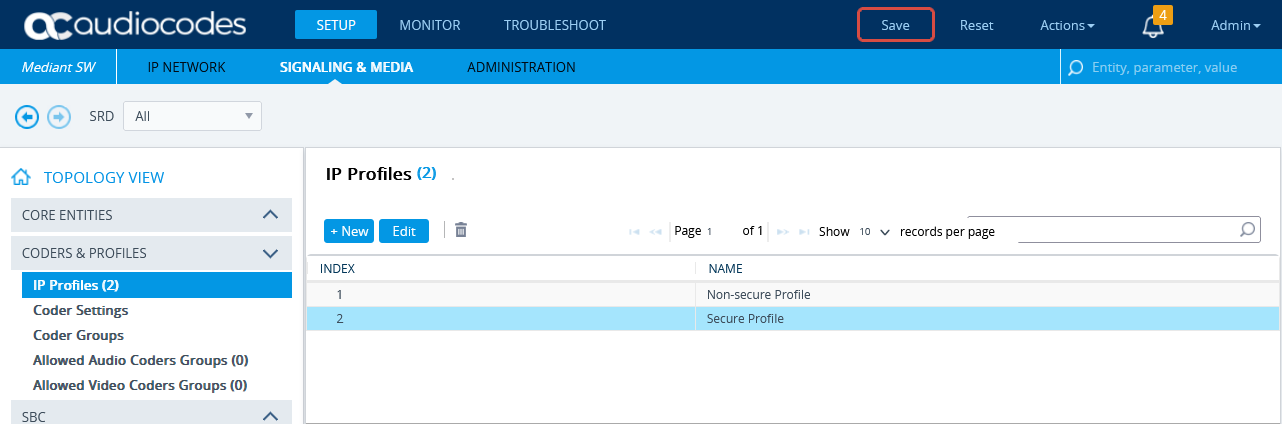

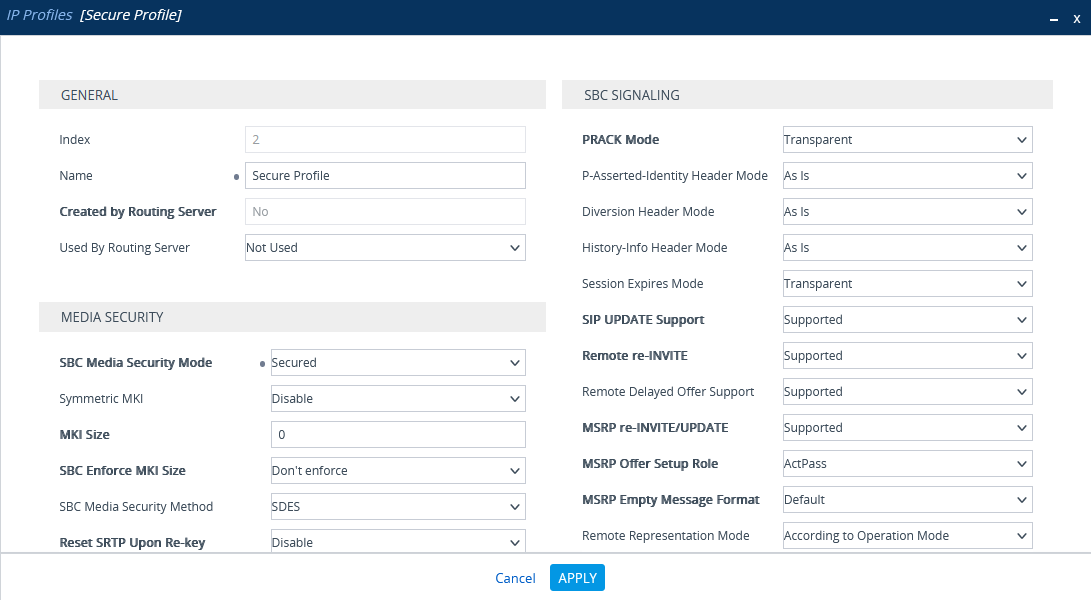

Sicheres IP-Profil konfigurieren

-

Klicken Sie im Menü "Setup" auf SIGNALING & MEDIA (SIGNALGEBUNG & MEDIEN). Erweitern Sie unter TOPOLOGY VIEW (TOPOLOGIEANSICHT) den Eintrag CODERS & PROFILES (KODIERER & PROFILE) und wählen Sie IP Profiles (IP-Profile) aus.

-

Klicken Sie in der Liste "IP Profiles" auf New (Neu).

-

Stellen Sie sicher, dass im Fenster "IP Profiles" unter "MEDIA SECURITY" (MEDIENSICHERHEIT) im Feld SBC Media Security Mode die Option Secured (Sicher) ausgewählt ist.

-

Klicken Sie auf APPLY (ÜBERNEHMEN).

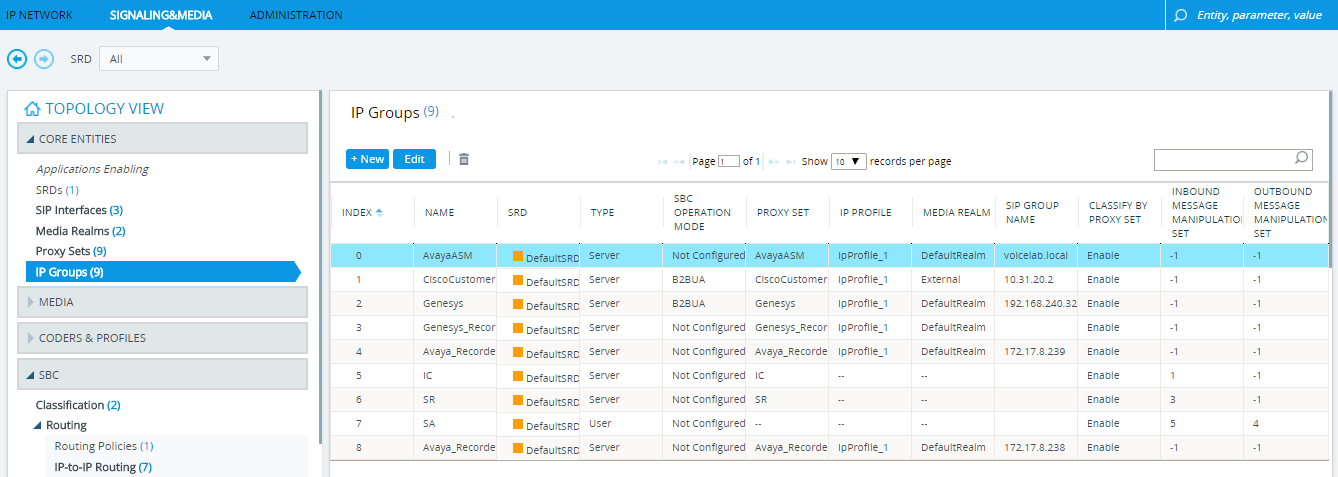

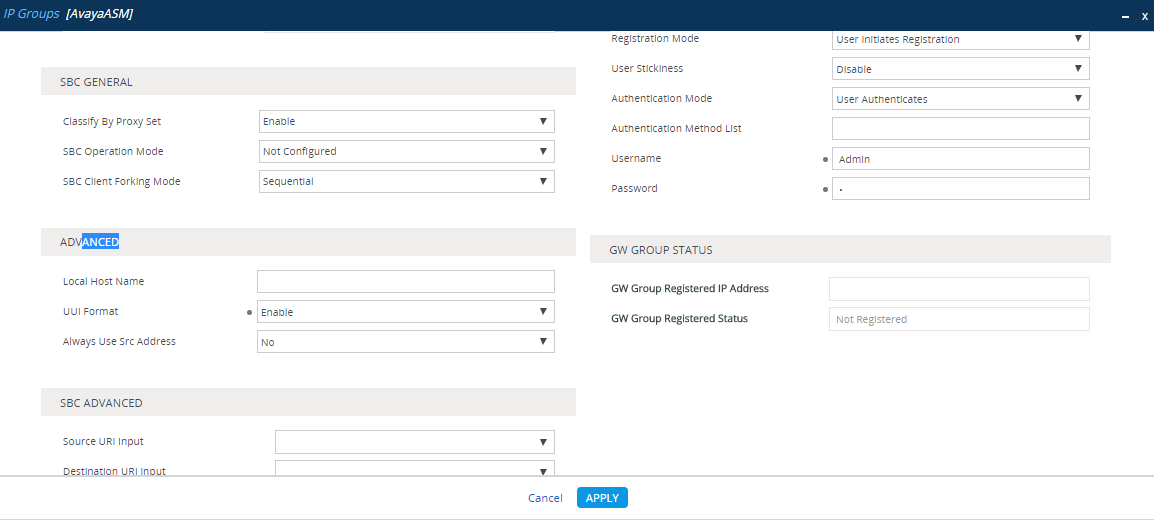

Konfigurieren Sie die IP-Gruppe für den CXone Mpower AudioCodes SBC

-

Klicken Sie im Menü auf SIGNALING & MEDIA (SIGNALGEBUNG & MEDIEN).

-

Erweitern Sie unter TOPOLOGY VIEW (TOPOLOGIEANSICHT) den Eintrag CORE ENTITIES (KERNIDENTITÄTEN) und wählen Sie IP Groups (IP-Gruppen) aus.

-

Klicken Sie in der Liste "IP Groups" auf New (Neu).

-

Im Fenster "IP Groups" unter GENERAL (ALLGEMEIN):

-

Konfigurieren Sie im Feld Index die nächste fortlaufende Nummer ein.

-

Geben Sie in das Feld Name einen Namen ein.

-

Wählen Sie in der Dropdown-Liste Topology Location den Standort aus.

-

Wählen Sie in der Dropdown-Liste Type die Option Server aus.

-

Wählen Sie im Feld Proxy Set das Proxy-Set für diese IP-Gruppe aus.

-

Geben Sie in das Feld IP Profile eine vorhandene IP-Profil-ID ein.

-

Wählen Sie im Feld Media Realm Name den vorhandenen Media Realm-Namen aus.

-

-

Klicken Sie auf APPLY (ÜBERNEHMEN).

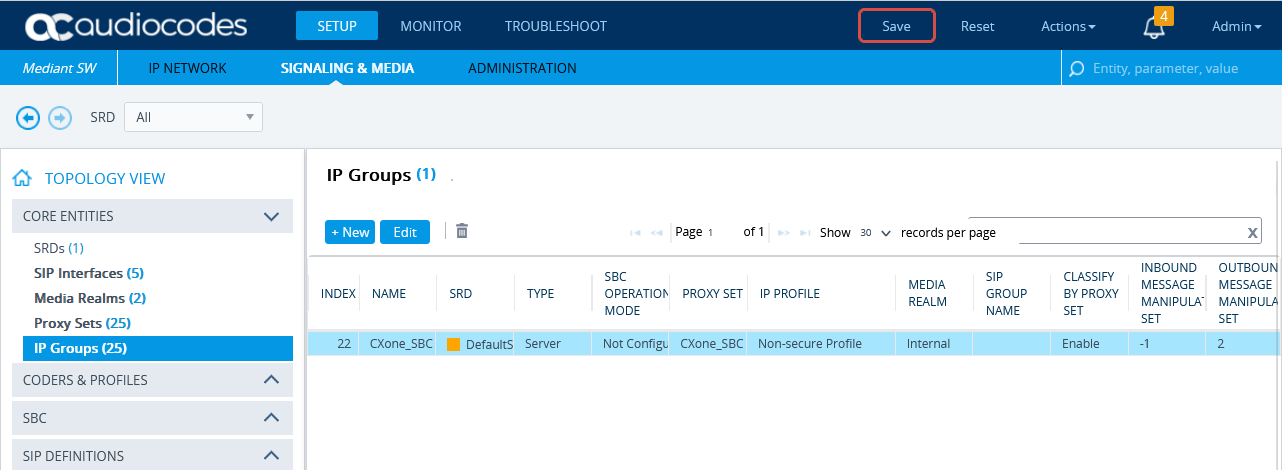

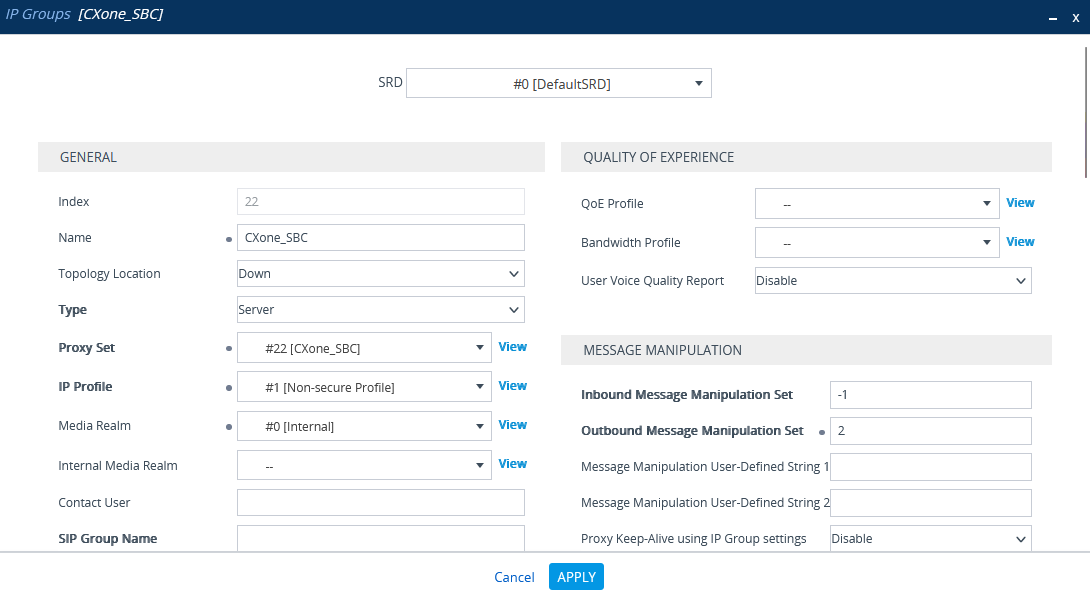

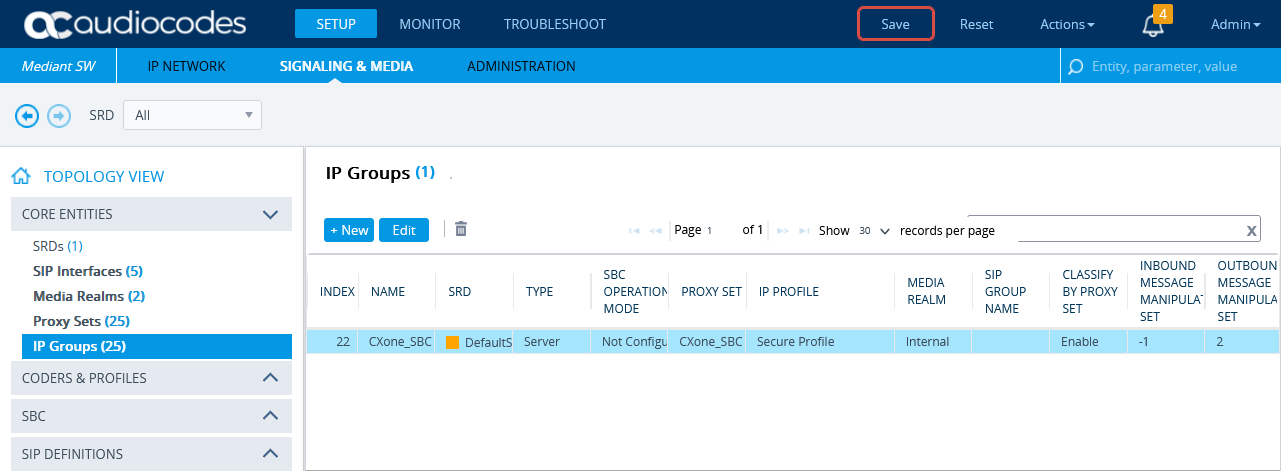

(Nur bei sicheren Umgebungen) IP-Gruppe konfigurieren

Vergewissern Sie sich, dass das sichere IP-Profil konfiguriert wurde. Siehe Sicheres IP-Profil konfigurieren.

-

Klicken Sie im Menü auf SIGNALING & MEDIA (SIGNALGEBUNG & MEDIEN).

-

Erweitern Sie unter TOPOLOGY VIEW (TOPOLOGIEANSICHT) den Eintrag CORE ENTITIES (KERNIDENTITÄTEN) und wählen Sie IP Groups (IP-Gruppen) aus.

-

Klicken Sie in der Liste "IP Groups" auf New (Neu).

-

Im Fenster "IP Groups" unter GENERAL (ALLGEMEIN):

-

Konfigurieren Sie im Feld Index die nächste fortlaufende Nummer ein.

-

Geben Sie in das Feld Name einen Namen ein.

-

Wählen Sie in der Dropdown-Liste Topology Location den Standort aus.

-

Wählen Sie in der Dropdown-Liste Type die Option Server aus.

-

Wählen Sie im Feld Proxy-Set das CXone Mpower Proxy-Set für diese IP-Gruppe aus.

-

Wählen Sie im Feld IP Profile das sichere IP-Profil aus, das zuvor in Sicheres IP-Profil konfigurieren erstellt wurde.

-

Wählen Sie im Feld Media Realm Name den vorhandenen Media Realm-Namen aus.

-

-

Klicken Sie auf APPLY (ÜBERNEHMEN).

-

Klicken Sie dann auf Save (Speichern).

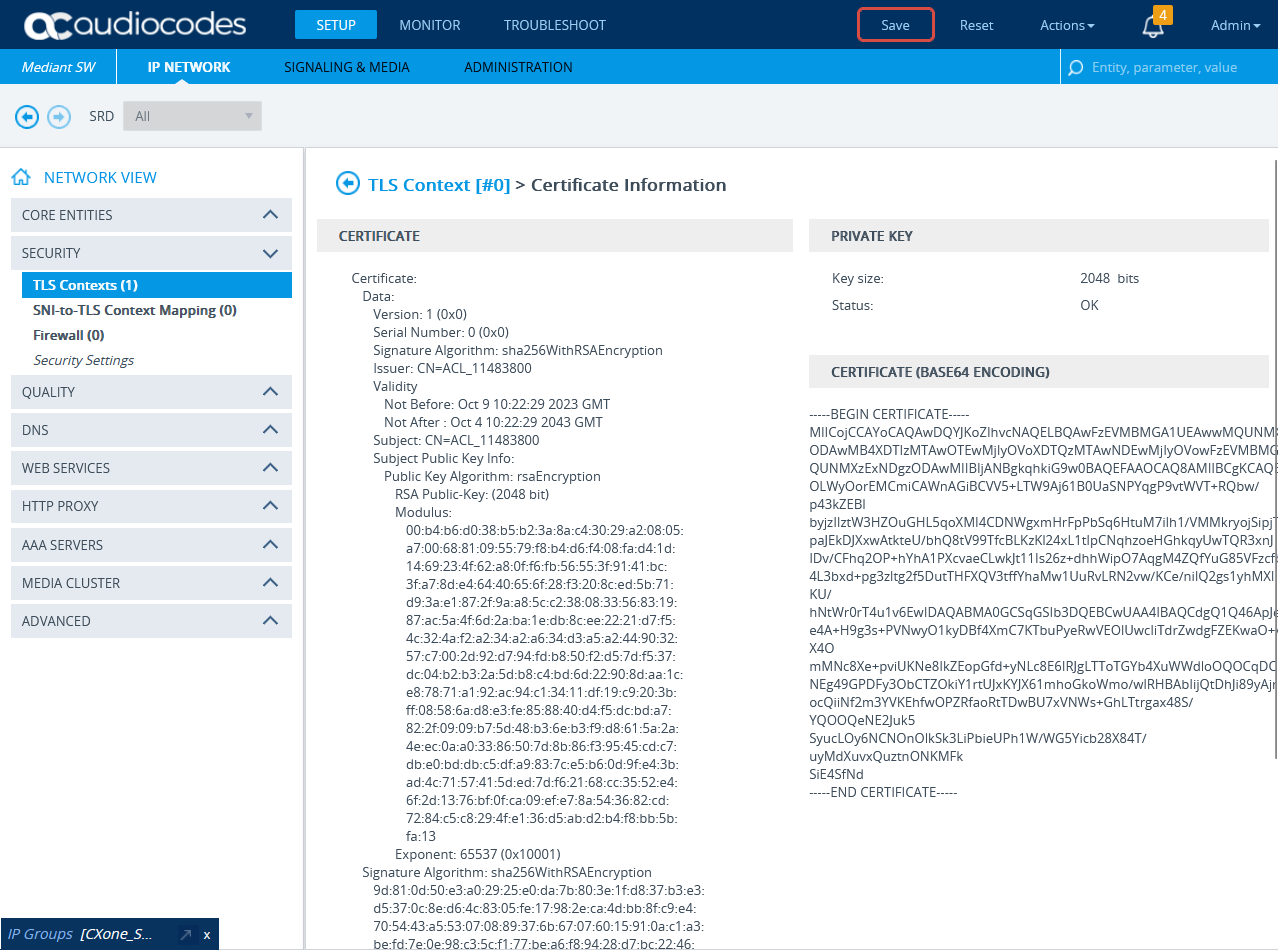

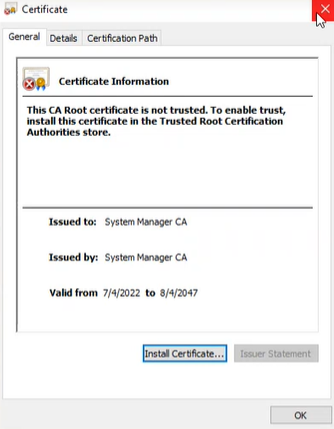

(Nur bei sicheren Umgebungen) Zertifikate für die SIP-Aufzeichnung importieren und exportieren

Am Ende dieses Schrittes müssen Sie NiCE Professional Services Folgendes zur Verfügung stellen:

-

Das Zertifikat im PEM-Format

Vor dem Import muss das CXone Mpower AudioCodes SBC-Zertifikat im PEM-Format gespeichert werden.

-

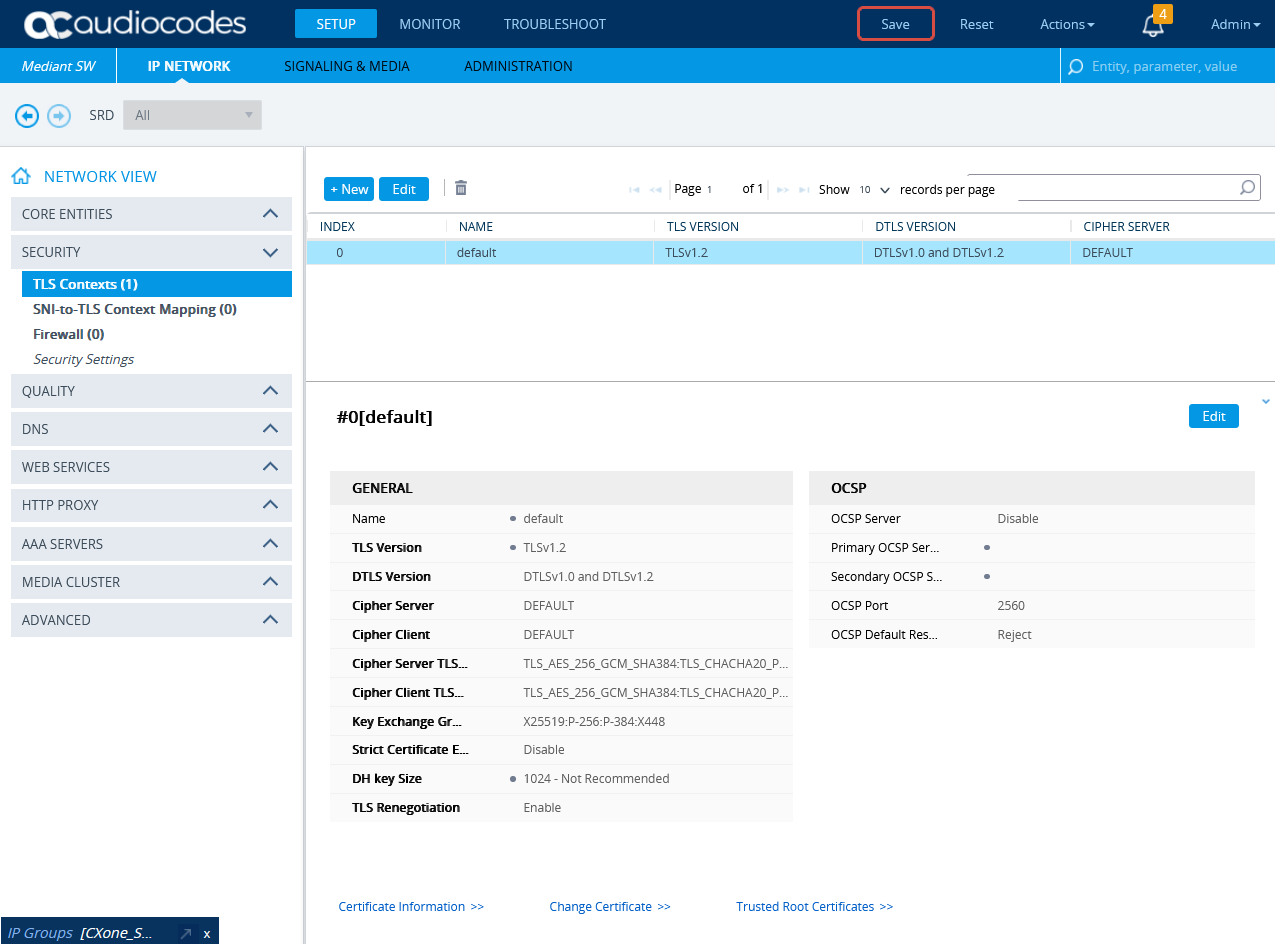

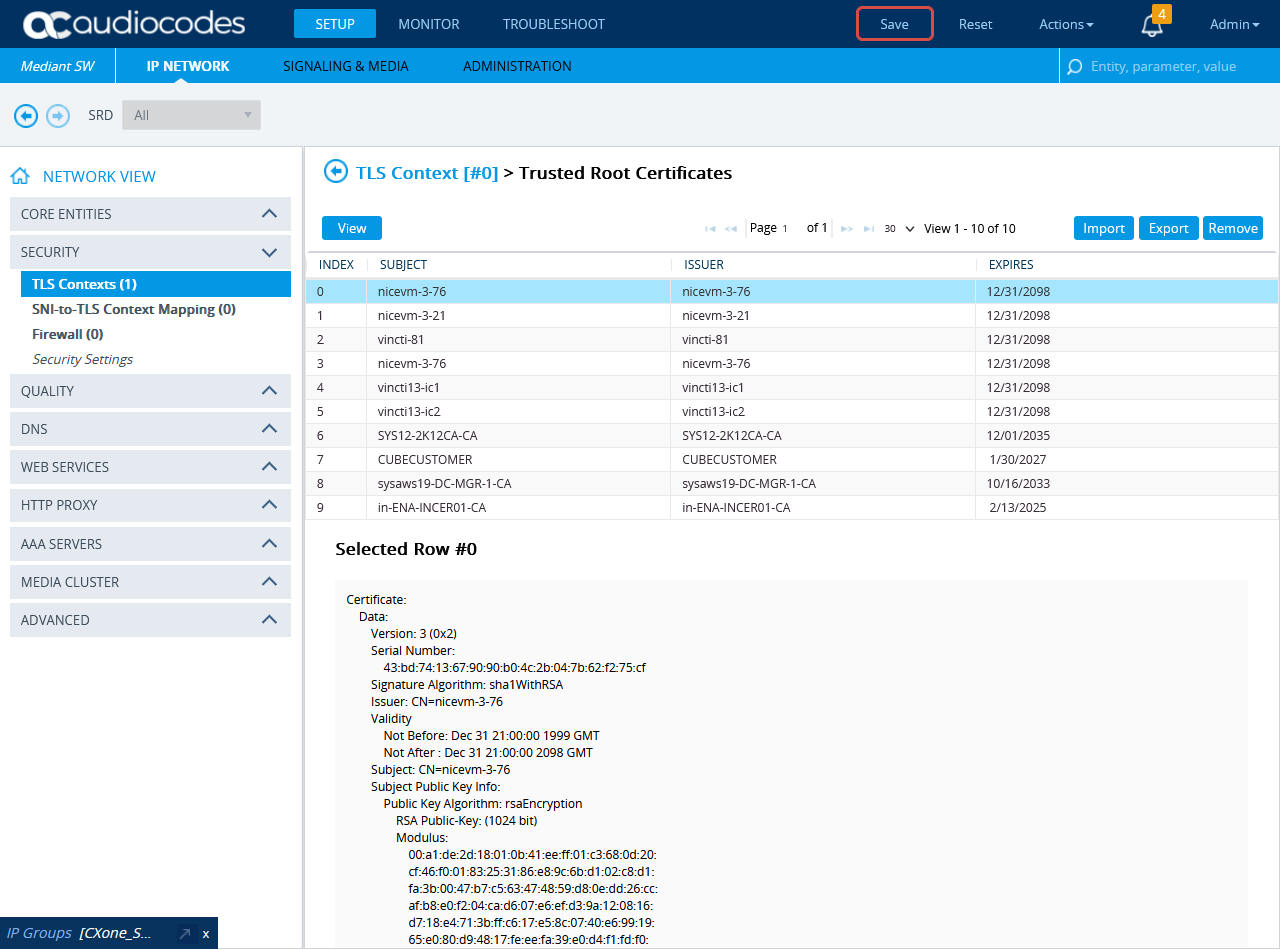

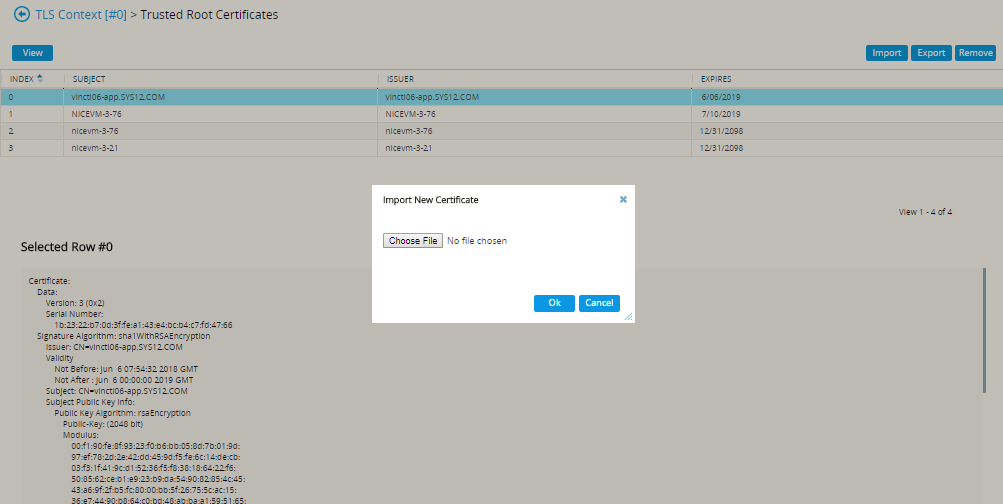

Um das CXone Mpower AudioCodes SBC-Zertifikat in den SBC zu importieren, gehen Sie zu SETUP > IP-NETZWERK. Erweitern Sie unter NETWORK VIEW (NETZWERKANSICHT) den Eintrag SECURITY (SICHERHEIT) und wählen Sie TLS Contexts (TLS-Kontext) aus.

-

Klicken Sie im Fenster "TLS Context" auf Trusted Root Certificates (Vertrauenswürdige Stammzertifikate).

-

Klicken Sie auf Importieren.

-

Klicken Sie im Fenster „Neues Zertifikat importieren“ auf Datei auswählen und navigieren Sie zum CXone Mpower AudioCodes SBC-Zertifikat. Überprüfen Sie, ob das CXone Mpower AudioCodes SBC-Zertifikat im PEM-Format vorliegt.

-

Auf OK klicken.

-

Klicken Sie im Fenster "TLS Context" auf Certificate Information (Zertifikatsinformationen).

-

Kopieren Sie auf der Seite "Certificate Information" den Text des Zertifikats unter CERTIFICATE. Erstellen Sie aus diesem Text ein Zertifikat.

-

Senden Sie das Zertifikat im PEM-Format zusammen mit der CA (sofern vorhanden) an die NiCE Professional Services.

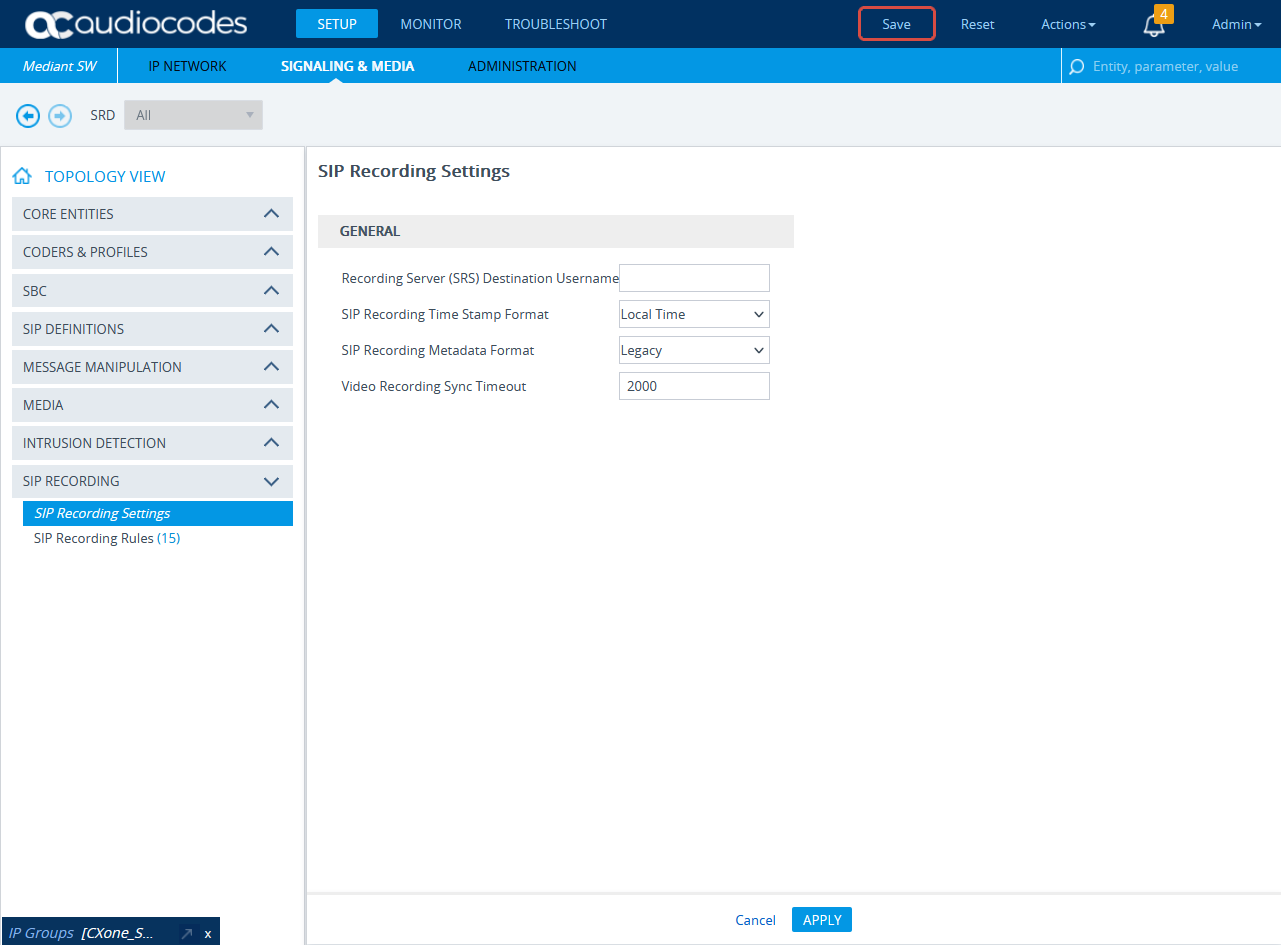

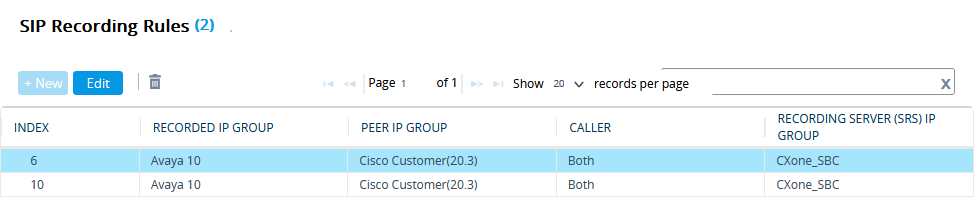

(Sichere/nicht sichere Umgebungen) SIP-Aufzeichnung konfigurieren

In diesem Abschnitt wird das Verfahren zur Aktivierung und Routing-Konfiguration der SIP-Aufzeichnung beschrieben.

-

Klicken Sie im Menü auf SIGNALING & MEDIA (SIGNALGEBUNG & MEDIEN).

-

Erweitern Sie den Eintrag SIP RECORDING (SIP-AUFZEICHNUNG) und wählen Sie SIP Recording Settings (SIP-Aufzeichnungseinstellungen) aus.

-

Wählen Sie unter General (Allgemein) in der Dropdown-Liste SIP Recording Metadata Format (Metadaten-Format für SIP-Aufzeichnung) entweder Legacy oder RFC 7865 aus. Real-Time Third Party Telephony Recording (Multi-ACD) unterstützt beide Optionen. Nehmen Sie die Konfiguration entsprechend Ihren Präferenzen vor.

-

Klicken Sie auf APPLY (ÜBERNEHMEN).

-

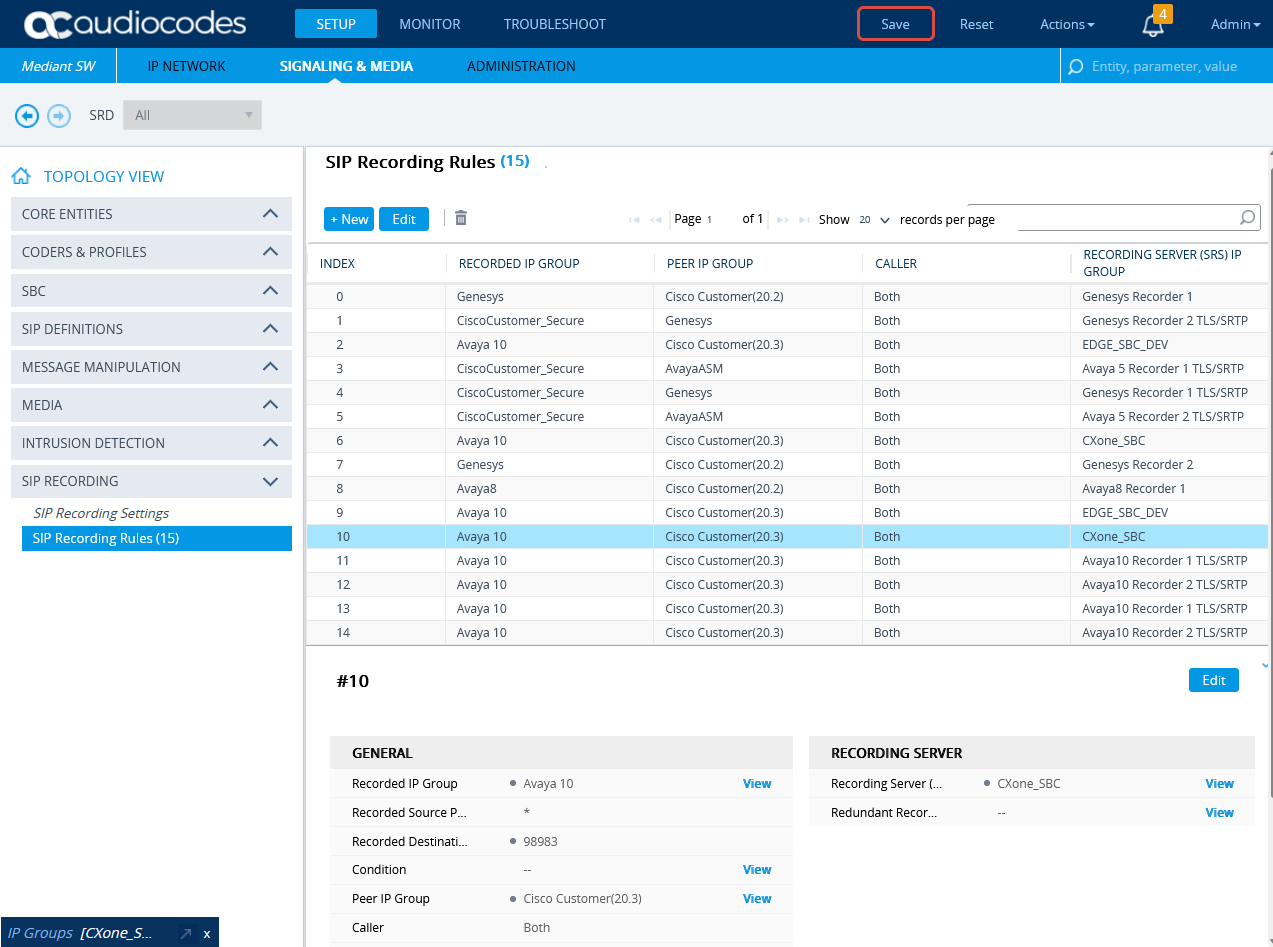

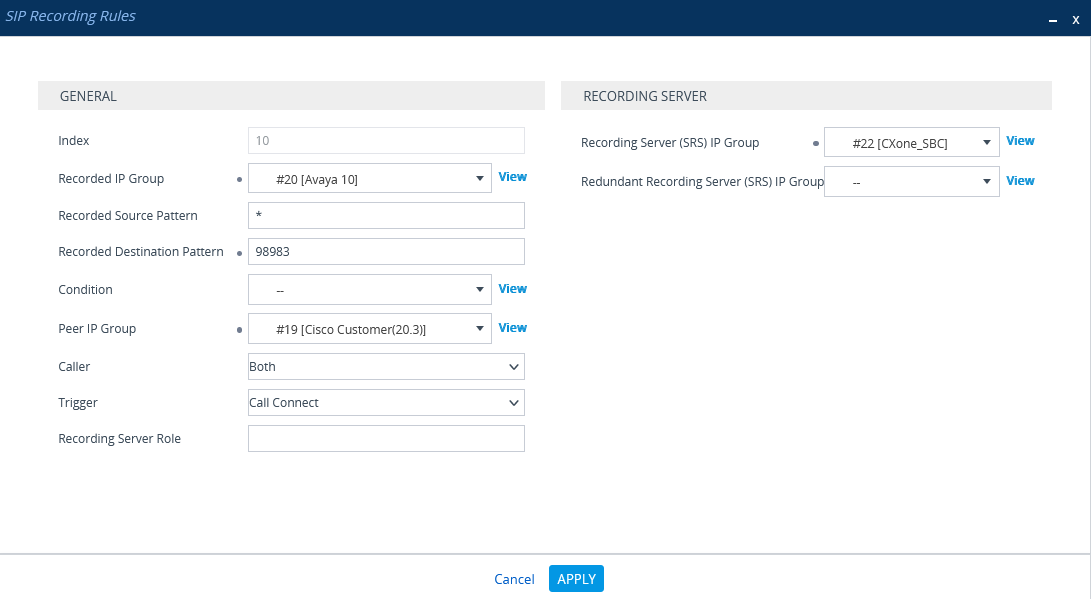

Wählen Sie unter SIP RECORDING (SIP-AUFZEICHNUNG) die Option SIP Recording Rules (SIP-Aufzeichnungsregeln) aus.

-

Klicken Sie im Bereich SIP Recording Rules auf New (Neu).

-

Im Fenster "SIP Recording Rules" unter GENERAL (ALLGEMEIN):

-

Wählen Sie in der Liste Recorded IP Group die Gruppen-ID des vorhandenen Agenten aus.

-

Geben Sie in das Feld Recorded Source Pattern (Muster der aufgezeichneten Quelle) das aufzuzeichnende Quellpräfix ein.

-

Geben Sie in das Feld Recorded Destination Pattern (Muster des aufgezeichneten Ziels) das aufzuzeichnende Zielpräfix ein.

-

Wählen Sie in der Liste Peer IP Group die Gruppen-ID des Serviceanbieters aus.

-

Wählen Sie in der Liste Caller (Anrufer) die Option Both (Beide) aus.

-

-

Unter RECORDING SERVER (AUFZEICHNUNGSSERVER):

-

Wählen Sie in der Liste Recording Server (SRS) IP Group die zuvor erstellte IP-Gruppe für den Aufzeichnungsserver aus.

Siehe Konfigurieren der IP-Gruppe für den CXone Mpower AudioCodes SBC oder (nur sichere Umgebungen) Konfigurieren der IP-Gruppe.

-

-

Klicken Sie auf APPLY (ÜBERNEHMEN).

-

Dem Bereich "SIP Recording Routing" (Routing für SIP-Aufzeichnung) wird eine neue Zeile hinzugefügt.

-

Um alle neuen Informationen zu speichern, klicken Sie auf Save (Speichern).

Senden Sie eine UCID an den CXone Mpower AudioCodes SBC

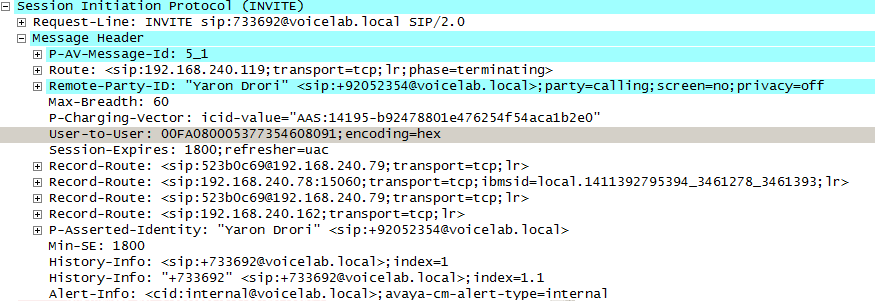

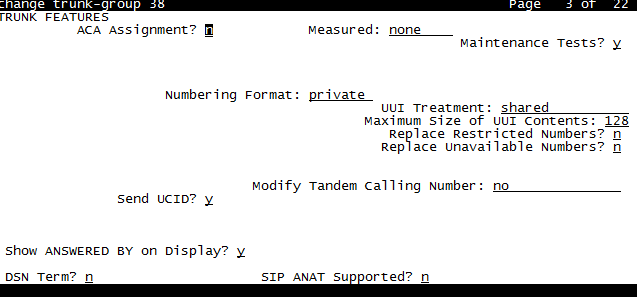

In einer Avaya-Umgebung muss der Universal Call Identifier (UCID) jedes Anrufs an den CXone Mpower AudioCodes SBC gesendet werden.

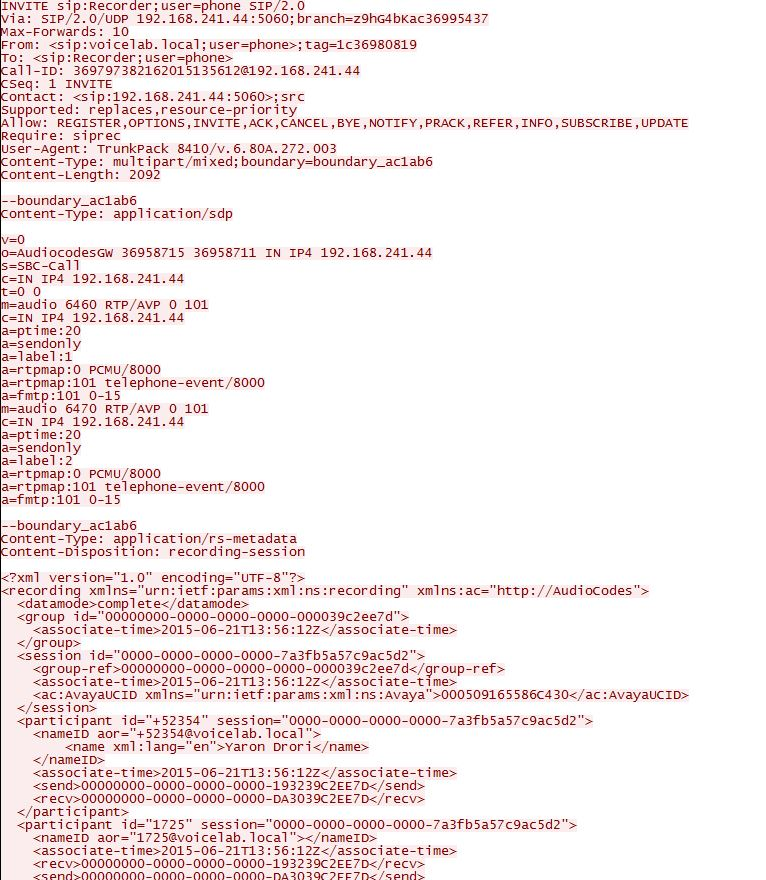

Für Egress-Anrufe generiert der Avaya CM die UCID und konvertiert diese dann in die "User to User Information" (UUI), die im Feld User-to-User des SIP INVITE-Headers vom Avaya Session Manager an den AudioCodes-SBC gesendet wird, wie unten gezeigt.

In einem Trace erscheint die UUI als Hexadezimalwert und in einem Avaya CTI-Ereignis wird sie als Dezimalzahl (die UCID) angezeigt. Die UUI (die die UCID enthält) wird an den AudioCodes SBC gesendet, der anschließend die UCID an den CXone Mpower AudioCodes SBC sendet.

Im Avaya CM muss die UUI-Behandlung Shared auf dem Trunk zum Avaya Session Manager konfiguriert sein.

Die UCID kann in einen Ingress-Anruf (einen Anruf, der vom Serviceanbieter an einen Agenten geleitet wird) eingeschlossen sein oder nicht, wenn er beim AudioCodes-SBC ankommt. Wenn die UCID nicht eingeschlossen ist, muss der SBC sie generieren.

Wenn die UCID bereits in einem Ingress-Anruf eingeschlossen ist, sollte der SBC keine andere UCID generieren.

Gehen Sie folgendermaßen vor, um die SBC-Generierung der Avaya UCID im SBC zu aktivieren:

-

Klicken Sie im Menü auf SIGNALING & MEDIA (SIGNALGEBUNG & MEDIEN).

-

Erweitern Sie unter TOPOLOGY VIEW (TOPOLOGIEANSICHT) den Eintrag CORE ENTITIES (KERNIDENTITÄTEN) und wählen Sie IP Groups (IP-Gruppen) aus.

-

Wählen Sie in der Tabelle IP Groups die IP-Gruppe für Avaya aus und klicken Sie auf Edit (Bearbeiten).

-

Scrollen Sie im Fenster "IP Groups“ nach unten zum Bereich ADVANCED (ERWEITERT).

-

Wählen Sie in der Dropdown-Liste UUI Format die Option Enable (Aktivieren) aus.

-

Klicken Sie auf Übernehmen.

-

Klicken Sie auf "Save" (Speichern) und dann auf Yes (Ja).

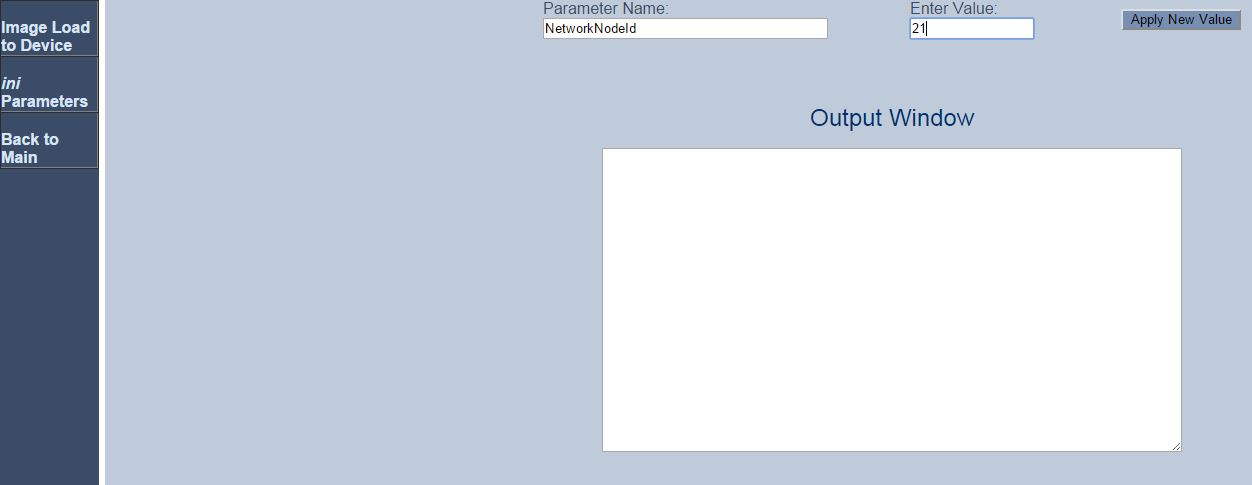

Die UCID enthält eine ID des Knotens, von dem sie erstellt wurde. Konfigurieren Sie die Knoten-ID, die in jeder vom AudioCodes-SBC generierten UCID verwendet wird.

-

Verwenden Sie Ihren Browser, um die Seite "Admin" (Verwaltung) des AudioCodes-SBC aufzurufen. Geben Sie die folgende URL ein:

Http://AudioCodes IP Address/AdminPage -

Melden Sie sich mit Ihrem Benutzernamen und Passwort an.

-

Klicken Sie auf ini Parameters.

-

Geben Sie in das Feld Parameter Name Folgendes ein: NetworkNodeId.

-

Geben Sie in das Feld Enter Value eine eindeutige Knoten-ID ein. Diese Knoten-ID muss eine eindeutige ID sein, die von keinem Avaya CM im lokalen Netzwerk verwendet wird.

-

Klicken Sie auf Apply New Value (Neuen Wert übernehmen).

Sobald ein Anruf über den AudioCodes SBC hergestellt wurde, sendet der SBC eine SIP-INVITE-Nachricht an den CXone Mpower AudioCodes SBC. Nach der Bestätigung durch den CXone Mpower AudioCodes SBC verzweigt der SBC das Audio und sendet es an den CXone Mpower AudioCodes SBC.

Es wird erwartet, dass der CXone Mpower AudioCodes SBC die UCID in der SIP-INVITE-Nachricht empfängt, die vom SBC während eines eingehenden oder ausgehenden Anrufs gesendet wird. Das Folgende ist ein Beispiel für den Metadatenteil einer SIP INVITE-Nachricht, die vom SBC an den CXone Mpower AudioCodes SBC gesendet wird.<ac:AvayaUCID > 0015EE805586C304</ac:AvayaUCID> Element enthält die UCID.

Der UCID-Wert ist hier beispielsweise hervorgehoben:

<ac:AvayaUCID >0015EE805586C304</ac:AvayaUCID>

Avaya SBCE-Umgebung (SBC for Enterprise) vorbereiten

In diesem Abschnitt wird beschrieben, wie Sie die Avaya-Umgebung für die Integration des Avaya Session Border Controller for Enterprise (SBCE) mit der Real-Time Third Party Telephony Recording (Multi-ACD)-Umgebung für die SIPREC-Kommunikation vorbereiten.

Die unterstützten Avaya SBCE-Versionen sind 8.1.3, 10.1 und 10.2..

Die in diesem Abschnitt beschriebenen Verfahren stellen lediglich Empfehlungen dar und müssen von einem zertifizierten Avaya-Standort-Engineer durchgeführt werden.

Ausführliche Informationen zur Konfiguration des Avaya-Switch finden Sie in der Avaya-Dokumentation.

Wählen Sie bei diesen Verfahren nicht den Avaya-Standardwert (*) aus, wenn in dem jeweiligen Schritt ein bestimmter Wert angegeben ist (zum Beispiel ein bestimmtes Transportprotokoll).

Arbeitsablauf

Folgen Sie diesem Arbeitsablauf, um die aktive Aufzeichnung von Avaya SBCE mit Real-Time Third Party Telephony Recording (Multi-ACD) einzurichten.

Auf dem SBC muss ein gültiges TLS-Zertifikat installiert sein. Das Zertifikat muss von einer vertrauenswürdigen Zertifizierungsstelle (CA) signiert sein, die im Abschnitt Unterstützte Zertifizierungsstellen für SIPREC aufgeführt ist.

Bevor Sie mit diesem Arbeitsablauf beginnen, müssen Sie sicherstellen, dass die Komponenten am Standort konfiguriert wurden.

-

Schritt 1: TLS-Konfiguration

-

Schritt 2: Aufzeichnungsserver konfigurieren

-

Schritt 3: Routing-Profil erstellen

-

Schritt 4: Senden Sie eine UCID an den CXone Mpower AudioCodes SBC

-

Schritt 5: Aufzeichnungsprofil erstellen

-

Schritt 6: Sitzungsrichtlinie erstellen

-

Schritt 7: Anwendungsregel erstellen

-

Schritt 8: Medienregel erstellen

-

Schritt 9: Endpunkt-Richtliniengruppe erstellen

-

Schritt 10: Sitzungsablauf hinzufügen

-

Schritt 11: Serverablauf erstellen

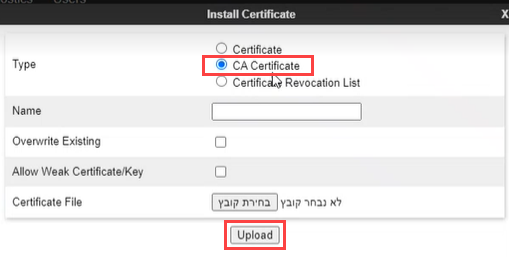

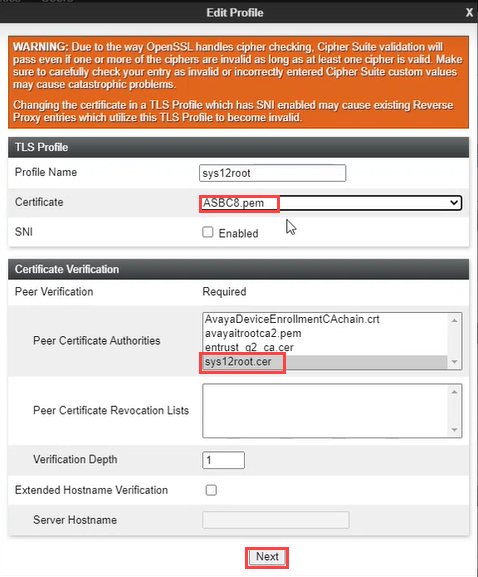

TLS-Konfiguration

Bevor Sie beginnen, müssen TLS-Port und TLS-Clientprofil korrekt für den internen Signalisierungsabschnitt konfiguriert werden. Sie führen diese Schritte unter Network & Flows > Signaling Interface (Netzwerke und Abläufe > Signalisierungsschnittstelle) aus.

-

Wählen Sie im Menü TLS Management aus.

-

Klicken Sie auf Certificates (Zertifikate) unter Installed Certificates (Installierte Zertifikate), um das Zertifikat anzuzeigen, zum Beispiel ASBC8.pem.

Dies ist kein selbstsigniertes Zertifikat.

-

Um das Zertifikat zu erhalten, senden Sie dem NiCE Professional Services-Mitarbeiter das CA-Zertifikat, das für diesen SBC signiert ist.

-

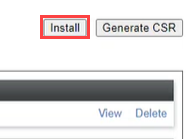

Sobald Sie das NiCEZertifikat erhalten haben, klicken Sie auf Installieren.

-

Wählen Sie CA Certificate, provide a name for the certificate (CA-Zertifikat, geben Sie einen Namen für das Zertifikat ein).

-

Klicken Sie auf Browse (Durchsuchen), um auf Ihrem System zu dem Zertifikat zu navigieren.

-

Klicken Sie auf Hochladen.

Das ASBC-Zertifikat wird unter "Installed Certificates" angezeigt.

-

Klicken Sie auf Client Profiles (Clientprofile).

-

Klicken Sie auf Hinzufügen.

-

Geben Sie einen Profilnamen ein.

-

Ordnen Sie das SBC-Zertifikat dem Zertifikat und das NiCE-Zertifikat den Peer-Zertifizierungsstellen zu.

-

Klicken Sie auf Next (Weiter).

-

Besorgen Sie sich die TLS-Version vom NiCE Professional Services-Mitarbeiter.

-

Klicken Sie auf Finish (Fertigstellen). Das Clientprofil wird unter Client Profiles angezeigt.

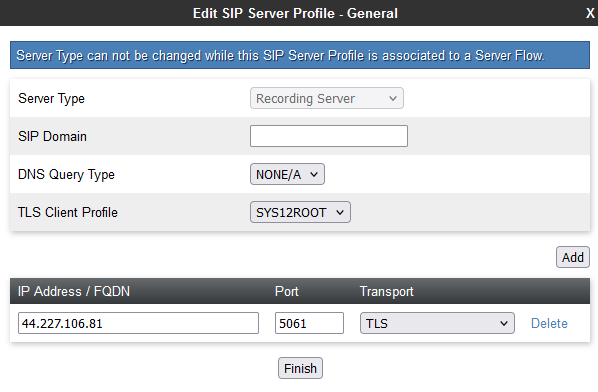

Aufzeichnungsserver konfigurieren

Die Aufzeichnung von Sitzungen ist für einige Unternehmen eine entscheidende Anforderung. Gehen Sie wie nachstehend beschrieben vor, um die Sitzungsaufzeichnung für SIPREC einzurichten.

So konfigurieren Sie einen Aufzeichnungsserver:

-

Vergewissern Sie sich, dass die Konfiguration für SIP-Trunking zwischen dem Session Manager und dem Leitungsanbieter abgeschlossen wurde.

-

Melden Sie sich mit Administratorberechtigung bei der EMS Web-Benutzeroberfläche an.

-

Wählen Sie unter Device: (Gerät:) den Namen der SBC-Anwendung aus der Dropdown-Liste aus.

-

Wählen Sie im linken Navigationsbereich Services > SIP Servers (Dienste > SIP-Server) aus.

-

Klicken Sie auf der Seite "Server Configuration" auf Add (Hinzufügen).

-

Geben Sie auf der Seite "Add Server Configuration Profile" (Serverkonfigurationsprofil hinzufügen) in das Feld Profile Name einen Namen für das neue Serverprofil ein.

-

Klicken Sie auf Next (Weiter).

-

Klicken Sie im Fenster "Edit Server Configuration Profile" (Serverkonfigurationsprofil bearbeiten) im Feld Server Type (Servertyp) auf Recording Server (Aufzeichnungsserver).

-

Wählen Sie für TLS Client Profile das Clientprofil aus, das Sie in TLS-Konfiguration erstellt haben.

-

Geben Sie im Feld IP-Adresse/FQDN die IP-Adresse des CXone Mpower AudioCodes SBC-Servers ein.

-

Geben Sie in das Feld Port den Wert 5061 ein.

-

Wählen Sie im Feld Transport das TLS-Transportprotokoll aus.

-

Klicken Sie auf Next (Weiter).

-

Um das Interworking-Profil auszuwählen, führen Sie auf der Seite „Serverkonfiguration hinzufügen – Erweitert“ einen der folgenden Schritte aus:

-

Wählen Sie im Feld Interworking Profile das Profil avaya-ru aus.

Das Profil "avaya-ru" ist das Standardprofil für Interworking.

-

Klonen Sie das Standardprofil für Interworking, "avaya-ru", und wählen Sie das geklonte Profil aus.

-

-

Achten Sie darauf, dass das Kontrollkästchen Enable Grooming (Grooming aktivieren) markiert ist.

Für einen Aufzeichnungsserver wählt das System das Kontrollkästchen Enable Grooming standardmäßig aus. Entfernen Sie nicht die Markierung aus dem Kontrollkästchen Enable Grooming.

-

Klicken Sie auf Finish (Fertigstellen).

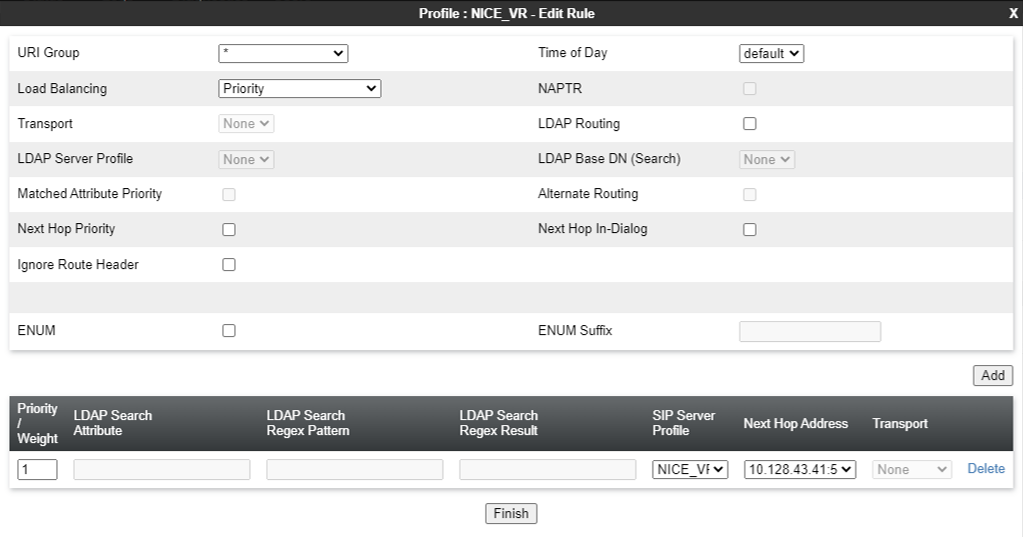

Routing-Profil erstellen

Für den Aufzeichnungsserver muss ein neues Routing-Profil erstellt werden. Routing-Profile definieren einen bestimmten Satz von Paket-Routing-Kriterien, die in Verbindung mit anderen Arten von Domänenrichtlinien verwendet werden. Routing-Profile identifizieren einen bestimmten Anrufablauf und legen damit fest, welche Sicherheitsfunktionen auf diese Pakete angewendet werden. Die Parameter, die von Routing-Profilen definiert werden, sind Pakettransporteinstellungen, Nameserver-Adressen und Auflösungsmethoden, Next-Hop-Routing-Informationen und Pakettransporttypen.

So erstellen Sie ein Routing-Profil:

-

Melden Sie sich mit Administratorberechtigung bei der EMS Web-Benutzeroberfläche an.

-

Wählen Sie im Navigationsbereich Configuration Profiles > Routing (Konfigurationsprofile > Routing) aus. Im Bereich "Application" (Anwendung) werden die vorhandenen Routing-Profile angezeigt. Im Bereich "Content" (Inhalt) werden die Routing-Regeln angezeigt, aus denen sich das ausgewählte Routing-Profil zusammensetzt.

-

Klicken Sie im Bereich "Application" (Anwendung) auf Add (Hinzufügen).

-

Geben Sie einen aussagekräftigen Namen für das neue Routing-Profil ein und klicken Sie auf Next (Weiter).

-

Geben Sie die erforderlichen Informationen in die entsprechenden Felder ein, die in der folgenden Tabelle beschrieben sind.

Wenn Sie alternatives Routing verwenden möchten, achten Sie darauf, dass Sie das Feld Trans Expire auf der Registerkarte Timers unter Global Profiles > Server Interworking auf eine geeignete kurze Dauer einstellen. Für jede Anfrage, die vom Server gesendet wird, kommt es zu einer Zeitüberschreitung, wenn nicht innerhalb der angegebenen Dauer für den Transaktionsablauf-Timer eine Antwort empfangen wird. Alternatives Routing funktioniert deshalb nicht, wenn für Trans Expire der Standardwert von 32 Sekunden eingestellt wird.

Feldname

Beschreibung

URI-Gruppe Gibt die URI-Gruppe an, für die das Next-Hop-Routing-Profil gilt. Die möglichen Werte sind:

-

*

-

Notfall

Time of Day (Tageszeit) Gibt an, zu welcher Tageszeit der Trunk-Server das Routing-Profil auflösen soll.

Verwenden Sie für Remote-Benutzer nicht das Feld Time of Day, um das Routing-Profil aufzulösen.

Load Balancing (Lastausgleich) Gibt die Art des Lastausgleichs an.

Behalten Sie den Standardwert bei.

Transport Gibt die Next-Hop-Adresse an, die Sie konfigurieren müssen. Alternativ dazu können Sie den Transporttyp auswählen. Das System verwendet den Transporttyp des Routing-Profils, um die Nachricht zu routen. Next Hop In-Dialog Gibt die Next-Hop-Konfiguration für die In-Dialog-Nachricht an. Wenn Sie die Option Next Hop In-Dialog aktivieren, versucht die In-Dialog-Anfrage, denselben Routing-Eintrag zu verwenden, um die Nachricht zu routen. NAPTR Gibt an, ob Naming Authority Pointer aktiviert oder deaktiviert ist. Wenn Sie für den Lastausgleichalgorithmus "DNS/SRV" auswählen, aktiviert das System das Kontrollkästchen "NAPTR". Wenn Sie NAPTR deaktivieren, müssen Sie das Transportprotokoll angeben. Next Hop Priority Gibt an, ob in Fällen, wenn der SBC eine Nachricht nicht mit dem aufgelösten Routing-Eintrag aus der Nachricht (also über die Anfrage-URI oder den Route-Header) routen kann, das System die Nachricht an den alternativen Routing-Eintrag aus dem Routing-Profil sendet. Ignore Router Header Gibt an, ob Avaya SBCE den Route-Header ignoriert. ENUM Gibt an, ob die Unterstützung für das Protokoll E.164 Number Mapping (ENUM) aktiviert ist. ENUM Suffix Gibt das ENUM-Suffix an, das hinzugefügt wird, um die Nummer zu einem Domänennamen zu ändern.

Dieses Feld ist nur verfügbar, wenn Sie das Kontrollkästchen ENUM auswählen.

Hinzufügen Fügt eine Next-Hop-Adresse hinzu. Priority / Weight Gibt die Priorität und Gewichtung an, die Lastausgleichoptionen zugewiesen sind.

Behalten Sie den Standardwert bei.

Serverkonfiguration Gibt die Serverkonfiguration an. Next Hop Address Gibt die IP-Adresse oder Domäne des Next-Hop-Servers an. Sie können bis zu 20 Next-Hop-Adressen hinzufügen. Transport Gibt den Transporttyp für jede Next-Hop-Adresse an. Wählen Sie das Protokoll für den Transport ausgehender Signalisierungspakete aus.

Die unterstützten Optionen sind:

-

Keine

-

TCP

-

UDP

In diesem Fall ist das Feld Common Transport Type nicht verfügbar. Sie können den Transporttyp entsprechend der Next-Hop-Adresse auswählen.

-

-

Klicken Sie auf Finish (Fertigstellen). Das neue Routing-Profil wird im Bereich "Application" (Anwendung) angezeigt.

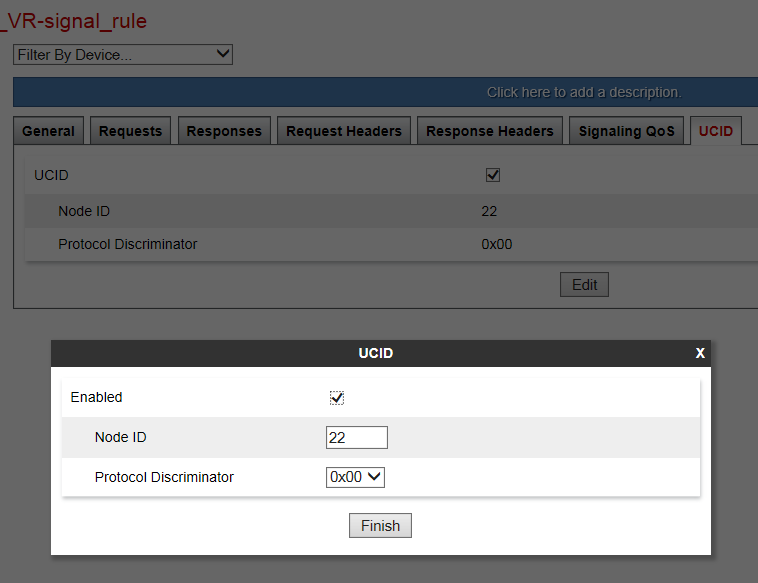

UCID aktivieren

UCID muss für die Signalisierungsregeln aktiviert sein, die im Richtliniengruppeninhalt des Session Manager-Endpunkts verwendet werden.

So aktivieren Sie UCID:

-

Melden Sie sich mit Administratorberechtigung bei der EMS Web-Benutzeroberfläche an.

-

Wählen Sie im linken Navigationsbereich Domain Policies > Signaling Rules (Domänenrichtlinien > Signalisierungsregeln) aus. Im linken Bereich "Application" (Anwendung) werden die vorhandenen Sätze von Signalisierungsregeln angezeigt. Im Bereich "Content" (Inhalt) werden die Parameter des ausgewählten Signalisierungsregel-Sets angezeigt.

-

Klicken Sie auf die Signalisierungsregel, die Avaya SBCE für den Session Manager verwenden muss.

-

Klicken Sie auf die Registerkarte UCID.

-

Auf Bearbeiten klicken.

-

Wählen Sie das Kontrollkästchen UCID aus, um es zu aktivieren.

-

Geben Sie in das Feld Node ID eine Knoten-ID ein. Jede Entität, die eine UCID generiert, hat eine Knoten-ID. Die Knoten-ID darf innerhalb einer Lösung nur einmal vorkommen.

-

Klicken Sie im Feld Protocol Discriminator auf 0x00. Der Protokoll-Diskriminator, der in Avaya SBCE konfiguriert wird, muss mit dem Wert übereinstimmen, der für den Communication Manager konfiguriert wurde. Wenn die Communication Manager CTI-Anwendung den Protokoll-Diskriminator 0x04 für die alte Interaction Center-Anwendung erfordert, können Sie den Protokoll-Diskriminator auf 0x04 einstellen.

-

Klicken Sie auf Finish (Fertigstellen).

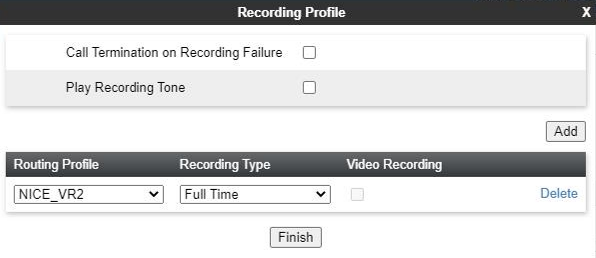

Aufzeichnungsprofil erstellen

So erstellen Sie ein Aufzeichnungsprofil:

-

Melden Sie sich mit Administratorberechtigung bei der EMS Web-Benutzeroberfläche an.

-

Wählen Sie im Navigationsbereich Configuration Profiles > Recording Profile (Konfigurationsprofile > Aufzeichnungsprofil) aus.

-

Klicken Sie im Abschnitt "Recording Profiles" (Aufzeichnungsprofile) auf Add (Hinzufügen), um ein neues Aufzeichnungsprofil hinzuzufügen.

-

Wählen Sie das erforderliche Routing-Profil aus.

-

Wählen Sie Full Time (Vollzeit) als Recording Type (Aufzeichnungstyp) aus.

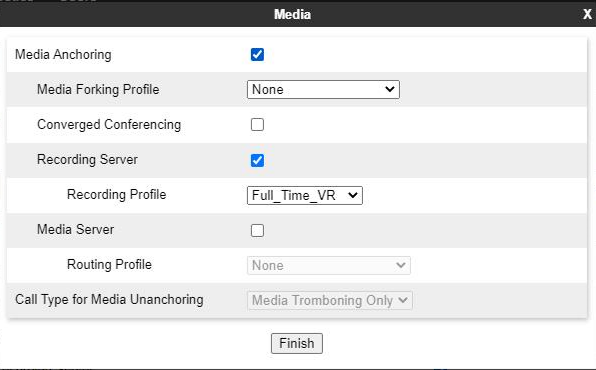

Sitzungsrichtlinie erstellen

Sie müssen einen Aufzeichnungstyp und ein Routing-Profil zuweisen, indem Sie eine neue Sitzungsrichtlinie für den Aufzeichnungsserver erstellen.

So erstellen Sie eine Sitzungsrichtlinie für einen Aufzeichnungsserver:

-

Melden Sie sich mit Administratorberechtigung bei der EMS Web-Benutzeroberfläche an.

-

Wählen Sie im linken Navigationsbereich Domain Policies > Session Policies (Domänenrichtlinien > Sitzungsrichtlinien) aus. Im linken Bereich "Application" (Anwendung) werden die vorhandenen Sitzungsrichtlinien angezeigt. Im Bereich "Content" (Inhalt) werden die Parameter der ausgewählten Sitzungsrichtlinie angezeigt.

-

Klicken Sie im Bereich "Applications" (Anwendungen) auf Add (Hinzufügen).

-

Geben Sie im Fenster "Session Policy" (Sitzungsrichtlinie) in das Feld Policy Name einen Namen für die neue Sitzungsrichtlinie ein und klicken Sie auf Next (Weiter). Das zweite Fenster "Session Policy" (Sitzungsrichtlinie) wird angezeigt.

-

Aktivieren Sie das Kontrollkästchen Media Anchoring.

-

Aktivieren Sie das Kontrollkästchen Recording Server (Aufzeichnungsserver).

-

Wählen Sie das Aufzeichnungsprofil aus, das in Aufzeichnungsprofil erstellen erstellt wurde.

Das Routing-Profil wird dem Aufzeichnungsprofil zugewiesen.

-

Wählen Sie im Feld Recording Type (Aufzeichnungstyp) den erforderlichen Typ aus. Die verfügbaren Optionen sind Full Time (Vollzeit) und Selective (Selektiv).

-

(Optional) Um einen Ton abzuspielen, der darauf hinweist, dass der Anruf aufgezeichnet wird, aktivieren Sie das Kontrollkästchen Play Recording Tone (Aufzeichnungston abspielen).

Der Standard-Aufzeichnungston ist die Wave-Datei CALL_CONNECTING. Bei Bedarf können Sie den Standardton durch eine andere kurze Wave-Datei ersetzen.

-

(Optional) Um Avaya SBCE so zu konfigurieren, dass die Sitzung beendet wird, wenn die Aufzeichnungsserver nicht antworten, wählen Sie das Kontrollkästchen Call Termination on Recording Failure (Anrufende bei Fehlschlagen der Aufzeichnung) aus.

-

Wählen Sie im Feld Routing Profile das Routing Profile aus, das Avaya SBCE für den Aufzeichnungsserver verwenden muss.

-

Klicken Sie auf Finish (Fertigstellen).

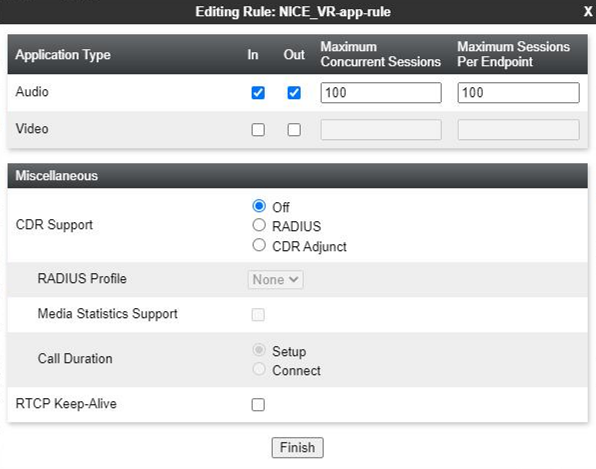

Anwendungsregel erstellen

Für den Aufzeichnungsserver muss eine neue Anwendungsregel erstellt werden. Anwendungsregeln definieren den Typ der SBC-basierten Unified Communications (UC)-Anwendungen, die Avaya SBCE schützt. Sie können auch die maximale Anzahl gleichzeitiger Audio- und Videositzungen angeben, die Ihr Netzwerk verarbeiten kann, bevor alle Ressourcen erschöpft sind. Anwendungsregeln sind Teil der Konfiguration der Endpunkt-Richtliniengruppen. Während der Konfiguration kann eine benutzerdefinierte Anwendungsregel oder die Standard-Anwendungsregel aus einer Liste ausgewählt werden, wenn Sie eine Endpunkt-Richtliniengruppe erstellen.

Die Funktion Application Rules (Anwendungsregeln) ist im Menü Domain Policies (Domänenrichtlinien) verfügbar.

Avaya stellt einen Standard-Anwendungsregelsatz mit dem Namen default bereit. Bearbeiten Sie diese Regel nicht, da eine fehlerhafte Konfiguration zum Fehlschlagen von Anrufen führen kann.

So konfigurieren Sie eine Anwendungsregel für einen Aufzeichnungsserver:

-

Melden Sie sich mit Administratorberechtigung bei der EMS Web-Benutzeroberfläche an.

-

Wählen Sie im linken Navigationsbereich Domain Policies > Application Rules (Domänenrichtlinien > Anwendungsregeln) aus. Im linken Bereich "Application" (Anwendung) werden die vorhandenen Sätze von Anwendungsregeln angezeigt. Im Bereich "Content" (Inhalt) werden die Parameter des ausgewählten Anwendungsregel-Sets angezeigt.

-

Klicken Sie im linken Bereich "Applications Rules" (Anwendungsregeln) auf Add (Hinzufügen).

-

Geben Sie im Fenster "Application Rule" (Anwendungsregel) einen Namen für die neue Anwendungsregel ein und klicken Sie auf Next (Weiter). Das zweite Fenster "Application Rule" (Anwendungsregel) wird angezeigt.

-

Geben Sie die erforderlichen Informationen in die entsprechenden Felder ein, die nachstehend beschrieben sind.

Feldname

Beschreibung

Anwendungstyp Gibt die Art der SIP-Anwendung an, für die diese Anwendungsregel konfiguriert wird. Die möglichen Werte sind:

-

Audio

-

Video

In Gibt an, ob die Anwendungsregel für den Audio- und Videodatenverkehr gilt, der im Unternehmensnetzwerk eingeht.

Außerhalb Gibt an, ob die Anwendungsregel für den Audio- und Videodatenverkehr gilt, der aus dem Unternehmensnetzwerk stammt.

Maximum Concurrent Sessions Gibt die maximale Anzahl gleichzeitiger Anwendungssitzungen an, die für den ausgewählten Anwendungstyp aktiv sein können. Wenn dieser Schwellenwert erreicht ist, werden weitere Anwendungsanforderungen blockiert. Maximum Sessions Per Endpoint Gibt die maximale Anzahl von Anwendungssitzungen an, die für einen Endpunkt aktiv sein können. Wenn dieser Schwellenwert erreicht ist, werden weitere Anwendungsanforderungen blockiert. CDR Support Gibt die Art der Unterstützung für Kommunikationsdatensätze (Call Detail Records, CDR) an. Die möglichen Werte sind:

-

None: Es werden keine CDRs bereitgestellt.

-

With RTP: Es werden CDRs mit Informationen zur Anrufqualität und Anrufstatistiken zusätzlich zu den Statusänderungen bereitgestellt.

-

Without RTP: Es werden CDRs bereitgestellt, die lediglich die Änderungen des Anrufstatus enthalten.

RTCP Keep-Alive Gibt an, ob die Funktion "RTCP Keep-Alive" aktiviert ist. -

-

Klicken Sie zum Speichern auf Finish (Fertigstellen) und kehren Sie dann zur Seite mit den Anwendungsregeln zurück.

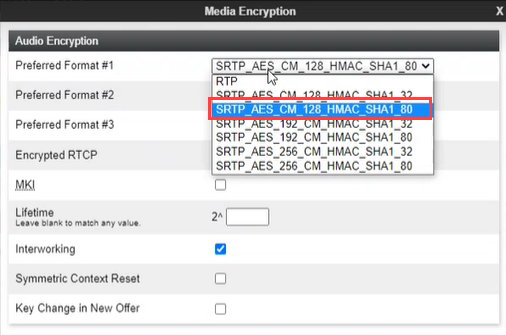

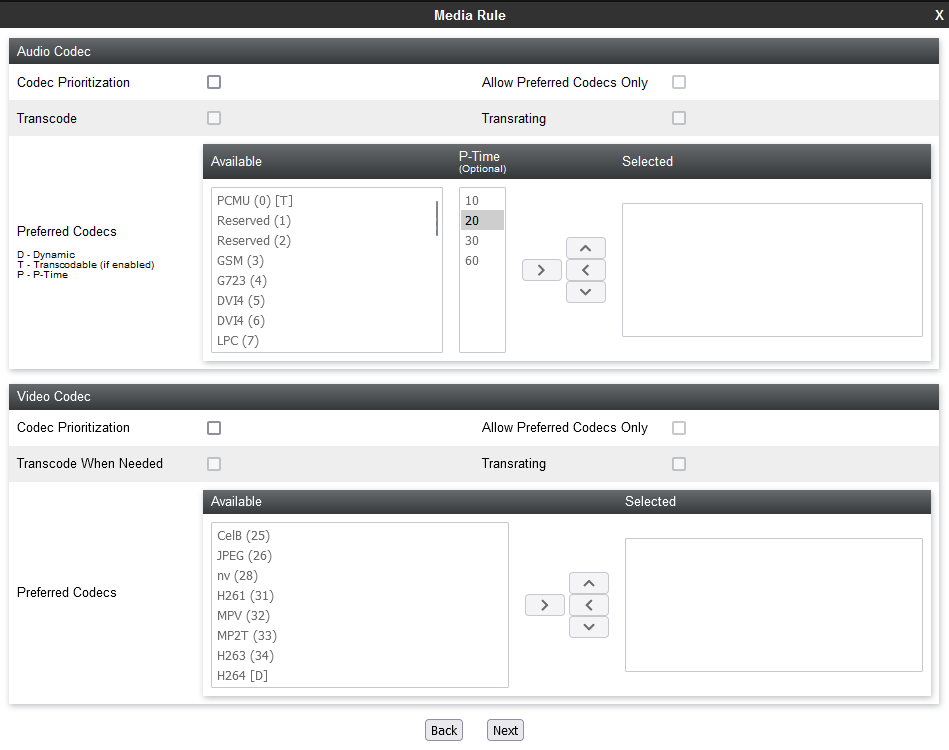

Medienregel erstellen

Für den Aufzeichnungsserver muss eine neue Medienregel erstellt werden. Vergewissern Sie sich für SRTP-Anrufe, dass Interworking aktiviert ist.

So erstellen Sie eine Medienregel für einen Aufzeichnungsserver:

-

Melden Sie sich mit Administratorberechtigung bei der EMS Web-Benutzeroberfläche an.

-

Wählen Sie im linken Navigationsbereich Domain Policies > Media Rules (Domänenrichtlinien > Medienregeln) aus. Im Bereich "Applications" (Anwendungen) werden die vorhandenen Sätze von Medienregeln angezeigt. Im Bereich "Content" (Inhalt) werden die Parameter des ausgewählten Medienregel-Sets angezeigt.

-

Klicken Sie im linken Bereich "Applications Rules" (Anwendungsregeln) auf Add (Hinzufügen).

-

Geben Sie im Fenster "Media Rule" (Medienregel) einen Namen für die neue Medienregel ein.

-

Klicken Sie auf Next (Weiter).

-

Klicken Sie auf der Registerkarte "Audio Encryption" (Audioverschlüsselung) im Bereich "Audio Encryption" auf das Dropdown-Menü und wählen Sie Folgendes aus:

-

SRTP_AES_CM_128_HMAC_SHA1_80 für Preferred Format #1 aus.

-

SRTP_AES_CM_128HMAC_SHA1_32 für Preferred Format #2.

-

NONE für Preferred Format #3.

-

-

Klicken Sie auf Next (Weiter).

-

Real-Time Third Party Telephony Recording (Multi-ACD) SIPREC unterstützt nur die Audio-Codecs G711A, G711U, G729 und G729A. Der CXone Mpower AudioCodes SBC lehnt das Angebot ab, wenn im SDP-Angebot kein passender Codec vorhanden ist. Markieren Sie im Abschnitt Audio Codec das Kontrollkästchen Codec Prioritization (Codec-Priorisierung) und wählen Sie die unterstützten Codecs als bevorzugte Codecs aus.

-

(Optional) Markieren Sie das Kontrollkästchen Allow Preferred Codecs Only (Nur bevorzugte Codecs zulassen).

-

(Optional) Falls Sie eine Medientranscodierung benötigen, aktivieren Sie das Kontrollkästchen Transcode (Transcodieren).

Für transcodierte Anrufe müssen Sie den transcodierten Codec G711 konfigurieren oder die Codec-Priorisierung auf G711MU festlegen. Bei SIPREC wird eine Seite des Anrufs transcodiert und für die andere Seite muss G711 verwendet werden – oder umgekehrt. Medien können über den G711-Codec an den Recorder gestreamt werden.

-

(Optional) Wählen Sie in der Spalte Available (Verfügbar) die bevorzugten dynamischen Audio- und DTMF-Codecs aus, die der Recorder unterstützt, und klicken Sie auf >.

-

(Optional) Wenn der Aufzeichnungston aktiviert ist, wählen Sie telephone-event und die bevorzugten Codecs G729 aus.

-

Klicken Sie auf Next (Weiter).

-

(Optional) Aktivieren Sie bei Bedarf BFCP, FECC und ANAT.

-

Klicken Sie auf Finish (Fertigstellen).

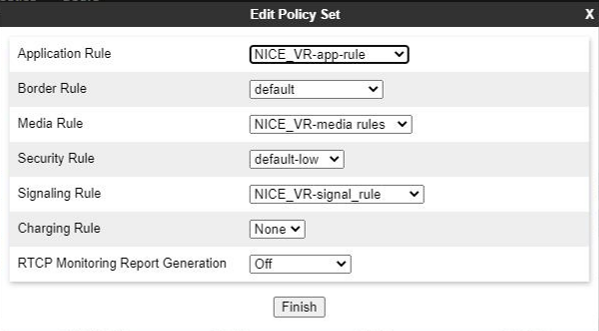

Endpunkt-Richtliniengruppe erstellen

Für den Aufzeichnungsserver muss eine neue Endpunkt-Richtliniengruppe erstellt werden.

Avaya stellt einen Standardsatz von Signalisierungsregeln mit dem Namen default bereit. Bearbeiten Sie diesen Regelsatz nicht, da eine fehlerhafte Konfiguration zum Fehlschlagen von Anrufen führen kann.

So erstellen Sie eine Endpunkt-Richtliniengruppe für einen Aufzeichnungsserver:

-

Melden Sie sich mit Administratorberechtigung bei der EMS Web-Benutzeroberfläche an.

-

Wählen Sie im linken Navigationsbereich Domain Policies > End Point Policy Groups (Domänenrichtlinien > Endpunkt-Richtliniengruppen) aus. Im Bereich "Application" (Anwendung) werden die definierten Richtliniengruppen angezeigt. Im Bereich "Content" (Inhalt) werden die Parameter der ausgewählten Richtliniengruppe angezeigt.

Es muss mindestens eine Sicherheitsregel definiert werden, bevor eine Richtliniengruppe erstellt werden kann. Wenn Sie keine Sicherheitsregel erstellen, werden Sie von Avaya SBCE dazu aufgefordert, eine solche Regel zu erstellen.

-

Klicken Sie im linken Bereich "Application" (Anwendung) auf Add (Hinzufügen). Das zweite Fenster "Policy Group" (Richtliniengruppe) wird angezeigt.

-

Geben Sie in das Feld Group Name einen Namen für die neue Endpunkt-Richtliniengruppe ein und klicken Sie auf Next (Weiter). Das System zeigt das zweite Fenster "Policy Group" (Richtliniengruppe) an, in dem Sie die Parameter der Richtliniengruppe festlegen müssen.

-

Geben Sie die relevanten Parameter ein und klicken Sie auf Finish (Fertigstellen). Die neue erstellte Endpunkt-Richtliniengruppe wird im Bereich "Application" (Anwendung) angezeigt. Wenn Sie auf die Endpunkt-Richtliniengruppe klicken, werden die entsprechenden Details im Bereich "Content" (Inhalt) angezeigt. Nachstehend sind die Felder der Endpunkt-Richtliniengruppe beschrieben.

Feldname

Beschreibung

Gruppenname Gibt den Namen der Endpunkt-Richtliniengruppe an.

Application Rule Gibt die Anwendungsregel an, die bestimmt, welche Anwendungen diese Richtliniengruppe verwenden.

Border Rule Gibt die Grenzregel an, die bestimmt, welche Anwendungen diese Richtliniengruppe verwenden.

Media Rule Gibt die Medienregel an, die zum Abgleich von Medienpaketen verwendet wird. Security Rule Gibt die Sicherheitsregel an, die bestimmt, welche Avaya SBCE-Sicherheitsrichtlinien angewendet werden, wenn diese Richtliniengruppe aktiviert wird. Signaling Rule Gibt die Signalisierungsregel an, die zum Abgleich von SIP-Signalisierungspaketen verwendet wird.

-

Klicken Sie auf Finish (Fertigstellen).

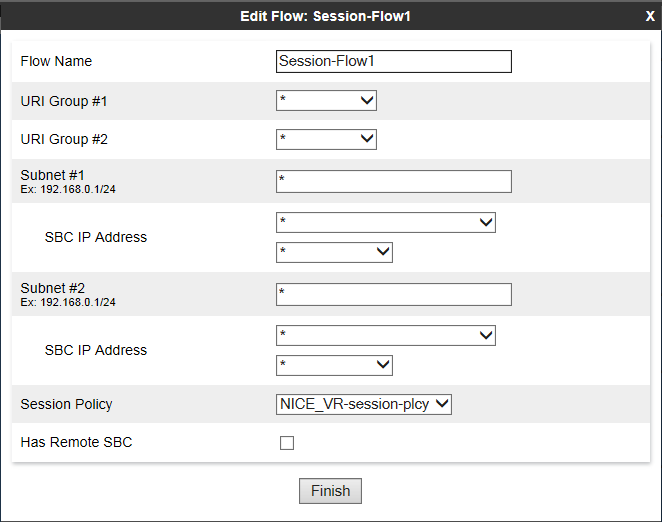

Sitzungsablauf hinzufügen

Es muss ein Sitzungsablauf für den Aufzeichnungsserver hinzugefügt werden.

Wenn Sie einen Hairpin zwischen einem Remote-Mitarbeiter und einem Trunk verwenden, müssen Sie drei Sitzungsabläufe erstellen:

-

Sitzungsablauf 1 zwischen dem Trunk und Session Manager1.

-

Sitzungsablauf 2 zwischen Session Manager2 und dem Remote-Mitarbeiter.

-

Sitzungsablauf 3 für den Hairpin-Ablauf zwischen dem Trunk und dem Remote-Mitarbeiter.

So fügen Sie einen Sitzungsablauf hinzu:

-

Vergewissern Sie sich, dass Sie genügend RTC-Ports für die Medienschnittstelle in Richtung des Unternehmensnetzwerks bereitgestellt haben.

Wenn Sie zum Beispiel 1000 Ports für Anrufe benötigen, müssen Sie 2000 Ports für RTP-genutzte gerade Ports und RTCP-genutzte ungerade Ports bereitstellen. Um SIPREC hinzuzufügen, müssen Sie dem CXone Mpower AudioCodes SBC-Server weitere 4000 Ports innerhalb und außerhalb von RTP bereitstellen.

-

Melden Sie sich mit Administratorberechtigung bei der EMS Web-Benutzeroberfläche an.

-

Wählen Sie im linken Navigationsbereich Network & Flows > Session Flows (Netzwerke und Abläufe > Sitzungsabläufe) aus.

-

Klicken Sie im Bereich "Application" (Anwendung) auf das Avaya SBCE-Gerät, für das Sie einen neuen Sitzungsablauf erstellen möchten. Im Bereich "Content" (Inhalt) werden die Sitzungsabläufe angezeigt, die zurzeit für das Avaya SBCE-Gerät definiert sind.

-

Klicken Sie auf Hinzufügen.

-

Geben Sie im Fenster "Edit Flow" (Ablauf bearbeiten) in das Feld Flow Name den Namen des Sitzungsablauf ein.

-

Wählen Sie für die Felder URI Group #1 und URI Group # 2 eine der folgenden Optionen aus:

-

Wählen Sie die URI-Gruppenrichtlinie aus, die verwendet wird, um die Quelle oder das Ziel des Anrufs zu identifizieren und um die von Avaya SBCE aufgezeichneten Anrufe einzuschränken.

-

Behalten Sie den Standardwert * bei, um alle Anrufe aufzuzeichnen.

-

-

Wählen Sie für die Felder Subnet #1 und Subnet #2 eine der folgenden Optionen aus:

-

Geben Sie die Subnetzadressen ein. Sie können die Subnetzadressen für Quelle und Ziel angeben.

-

Behalten Sie den Standardwert * bei, um alle Anrufe aufzuzeichnen.

-

-

Wählen Sie im Feld SBC IP Address den Netzwerknamen (Hostnamen) und die IP-Adresse von Avaya SBCE aus.

-

Wählen Sie im Feld Session Policy die Sitzungsrichtlinie aus, die Sie in Sitzungsrichtlinie erstellen für den Aufzeichnungsserver erstellt haben.

-

Klicken Sie auf Finish (Fertigstellen).

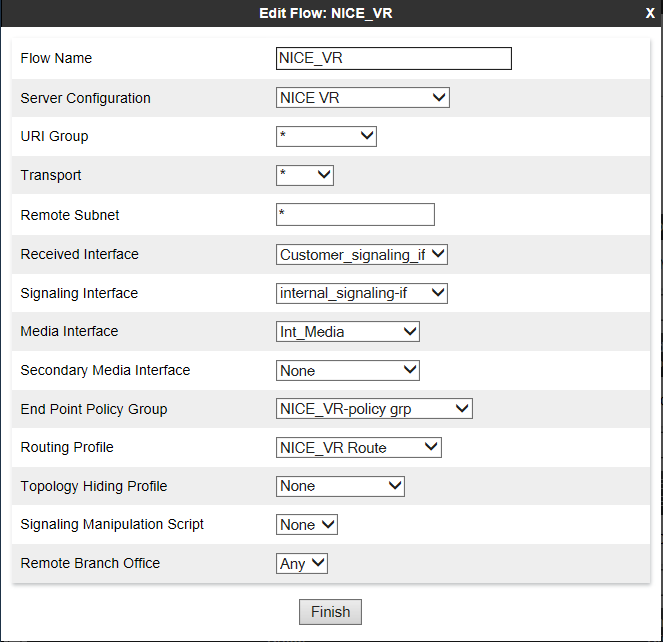

Serverablauf erstellen

Für jeden Aufzeichnungsserver muss ein Serverablauf erstellt werden.

In einer Konfiguration mit einem Remote-Mitarbeiter erstellen Sie einen Serverablauf für einen Remote-Mitarbeiter. Stellen Sie sicher, dass die Schnittstelle A1 des Remote-Mitarbeiters als empfangende Schnittstelle und die Avaya SBCE-Schnittstelle zum Recorder als Signalisierungsschnittstelle für den Serverablauf festgelegt ist.

So erstellen Sie einen neuen Serverablauf manuell:

-

Melden Sie sich mit Administratorberechtigung bei der EMS Web-Benutzeroberfläche an.

-

Gehen Sie im linken Navigationsbereich zu Network & Flows > End Point Flows (Netzwerke & Abläufe > Endpunktabläufe).

-

Im Bereich "Application" (Anwendung) sind die registrierten Avaya SBCE-Sicherheitsgeräte aufgelistet, auf die der neue Ablauf angewendet wird. Im Bereich "Content" (Inhalt) ist eine speziell geordnete Liste von Subscriber- oder Serveranrufabläufen für die ausgewählten Avaya SBCE-Sicherheitsgeräte aufgelistet.

-

Wählen Sie im Bereich "Application" (Anwendung) das Avaya SBCE-Gerät aus, für das der neue Serverendpunktablauf erstellt wird. Das System zeigt den Bildschirm "End-Point Flows" (Endpunktabläufe) an, der die Abläufe enthält, die derzeit für diesen Avaya SBCE definiert sind.

-