이 토픽에서는 Real-Time Third Party Telephony Recording (Multi-ACD)에 대해 SIPREC가 포함된 Avaya TSAPI 인터페이스를 구성하는 방법에 관한 지침을 제공합니다.

지원되는 Avaya AES TSAPI 버전은 8.1.3, 10.1 및 10.2입니다.

Avaya 사이트 엔지니어는 Avaya 환경에서 모든 절차의 원활한 작동을 책임집니다. 이 섹션에서 설명하는 절차는 권장사항일 뿐입니다!

SIPREC으로 Avaya TSAPI 인터페이스를 설정하려면 다음 단계를 따르세요.

2단계: Session Border Controller(SBC)를 Real-Time Third Party Telephony Recording (Multi-ACD)과(와) 통합하기 위해 준비합니다.

3단계: 3rd Party 연결 구성을 위한 필수 데이터를 Excel 파일로 다운로드하고 저장합니다.CXone Mpower 진행하는 동안 필수 정보를 채우라는 요구를 받게 됩니다. 필요한 상세 정보를 모두 입력하고 Real-Time Third Party Telephony Recording (Multi-ACD)에 대해 환경을 준비한 후, Excel 파일을 NICE 전문 서비스 담당자에게 제출해야 합니다.

Avaya AES TSAPI 환경 준비

Real-Time Third Party Telephony Recording (Multi-ACD) 구성 전에 Avaya AES TSAPI Server를 구성해야 합니다.

지원되는 Avaya AES TSAPI 버전은 8.1.3, 10.1, 10.2입니다.

다음 단계를 수행하여 Avaya AES TSAPI 환경을 준비합니다.

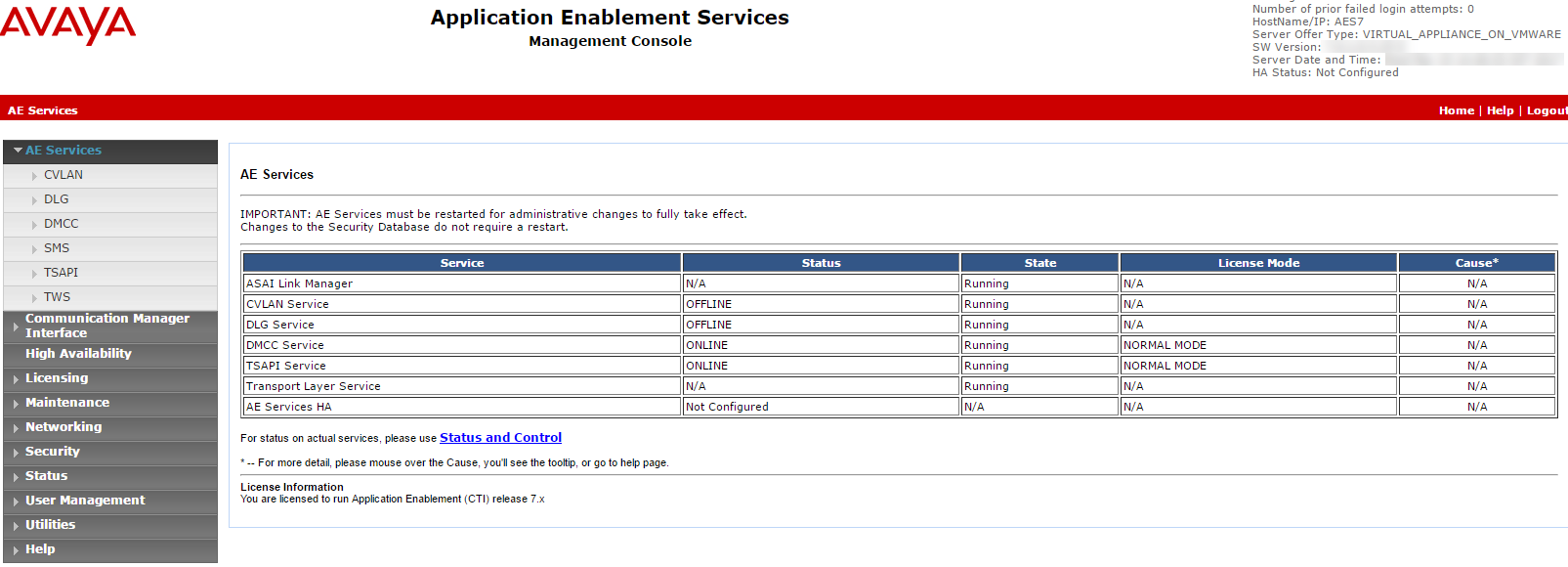

1단계: TSAPI 라이선스 및 상태 확인

Avaya TSAPI 인터페이스를 구성하기 전에 Avaya TSAPI Service가 실행 중이며 라이선스가 유효한지 확인해야 합니다.

TSAPI Service 및 상태를 확인하려면:

-

AES Server에 로그인합니다. 애플리케이션 사용 설정 서비스 페이지가 나타납니다.

-

메뉴에서 AE Services를 선택합니다.

-

확인:

-

TSAPI Service 상태 열이 온라인이고 상태가 실행 중입니다.

-

라이선스 모드 열에는 정상 모드가 표시됩니다.

-

2단계: AES 환경 준비

Avaya 사이트 엔지니어는 Avaya 환경에서 모든 절차의 원활한 작동을 책임집니다. 이러한 절차는 권장사항 및 지침일 뿐입니다!

AES 환경에서 AES 관리자는 AES-CTI 링크 연결을 준비해야 합니다.

AES에 대한 스위치를 구성하려면(일반 지침):

-

AES 웹페이지로 이동하여 로그인합니다.

-

사용자 이름 및 암호를 입력합니다. 로그인을 클릭합니다. 홈 페이지가 나타납니다.

-

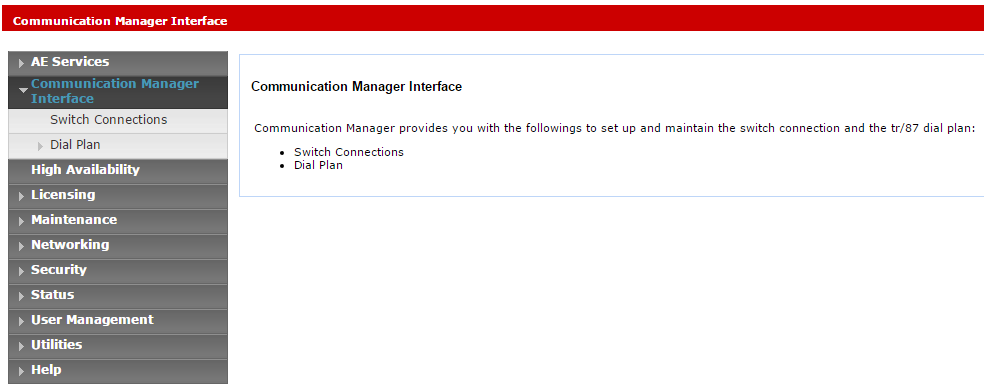

메뉴에서 통신 관리자 인터페이스를 클릭합니다.

-

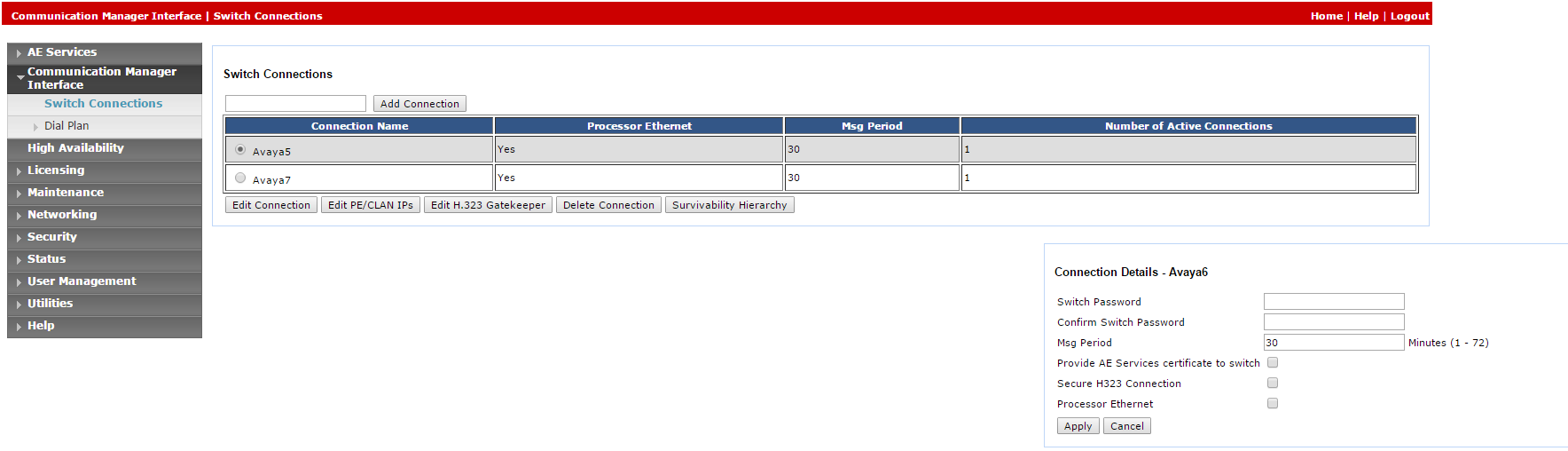

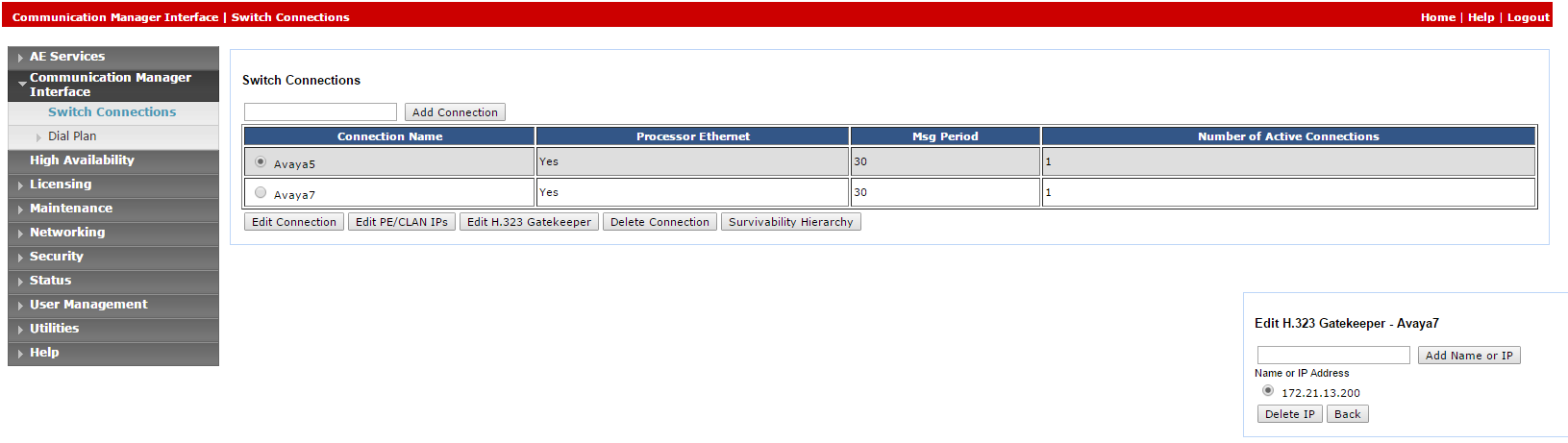

스위치 연결을 선택합니다.

-

스위치 연결 창의 필드에서 스위치 이름을 추가하고 연결 추가를 클릭합니다. 새로운 스위치에 대한 연결 세부 사항 창이 나타납니다.

-

스위치 암호 필드에 스위치 암호를 입력합니다. 스위치 암호는 12-16자의 영숫자로, 통신 관리자에서 AES 서비스에 할당한 암호와 동일해야 합니다.

-

스위치 암호 확인 필드에 스위치 암호를 다시 입력합니다.

-

통신 관리자가 프로세서 이더넷을 지원하는 경우 프로세서 이더넷을 선택합니다.

-

적용을 클릭합니다. 스위치 연결 창이 다시 나타납니다.

-

-

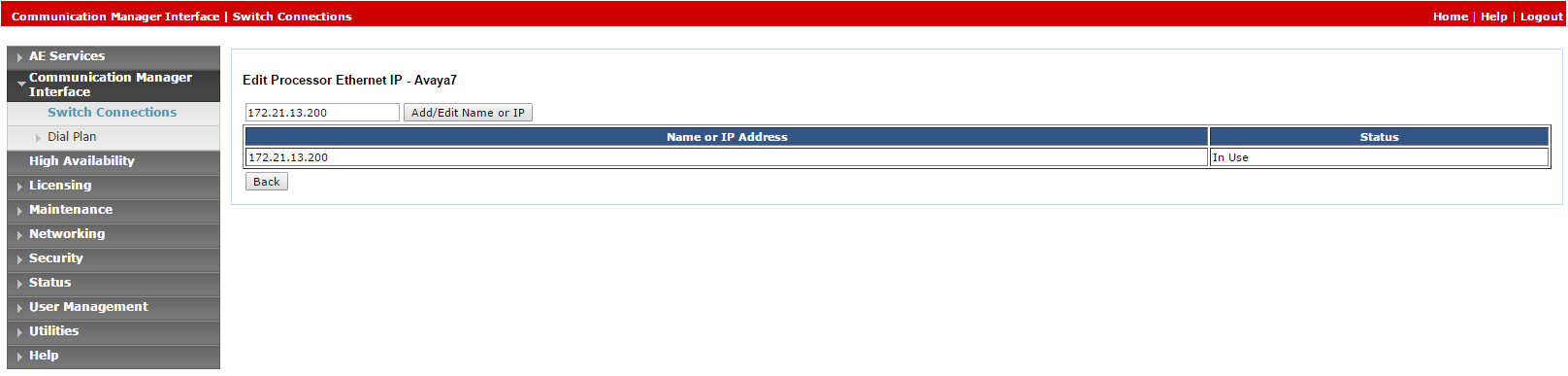

PE/CLAN IP 편집을 클릭합니다. 프로세서 이더넷 IP 편집 창이 나타납니다.

-

표시된 필드에 프로세서 이더넷/CLAN 보드의 IP 주소를 추가하고 이름 또는 IP 추가/편집을 클릭합니다.

-

AES 메뉴에서 스위치 연결을 클릭하여 스위치 연결 창으로 돌아갑니다.

-

H.323 게이트키퍼 편집을 클릭합니다. H.323 게이트키퍼 편집 창이 나타납니다.

-

표시된 필드에 프로세서 이더넷/CLAN 보드 중 하나의 IP 주소를 입력하고 이름 또는 IP 추가를 클릭합니다. 모든 프로세서 이더넷/CLAN 보드에 대해 이 단계를 반복합니다.

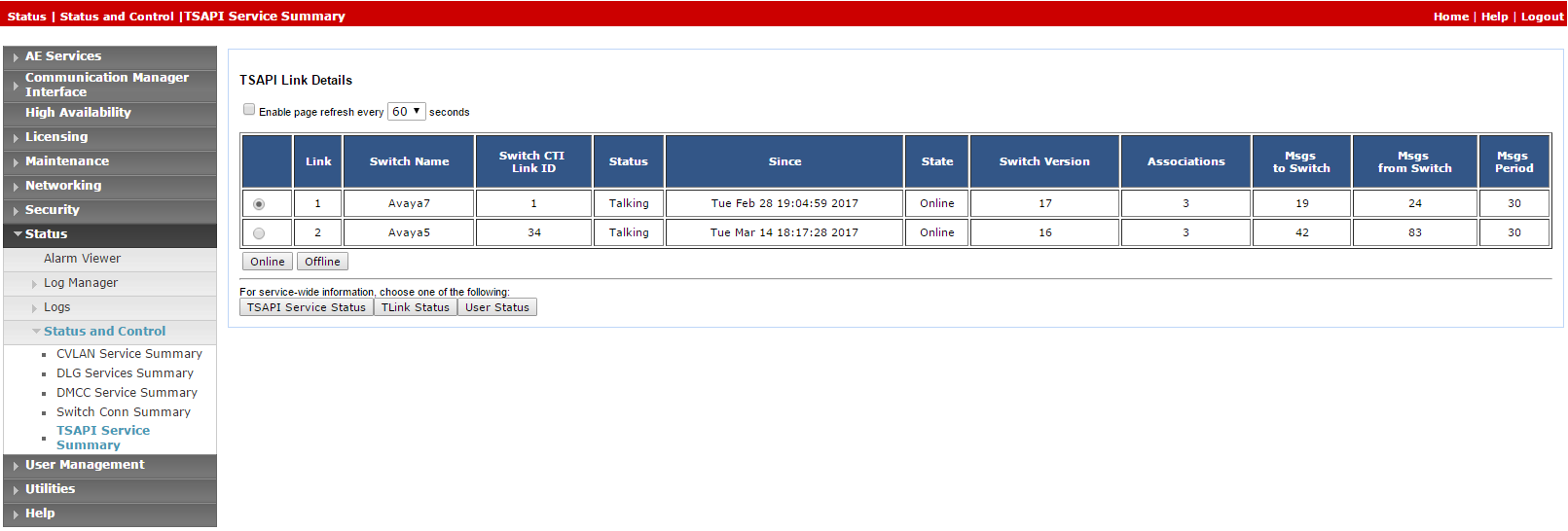

CTI 링크를 구성한 다음 관리자는 AES-CTI 링크 연결이 활성 상태이고 대화 상태인지 확인해야 합니다.

CTI 링크를 확인하려면:

-

AES 웹페이지에서 상태 > 상태 및 제어 > TSAPI Service 요약을 선택합니다.

-

관련 AES-CTI 링크 연결에 대해 상태가 대화로 설정되어 있는지 확인합니다.

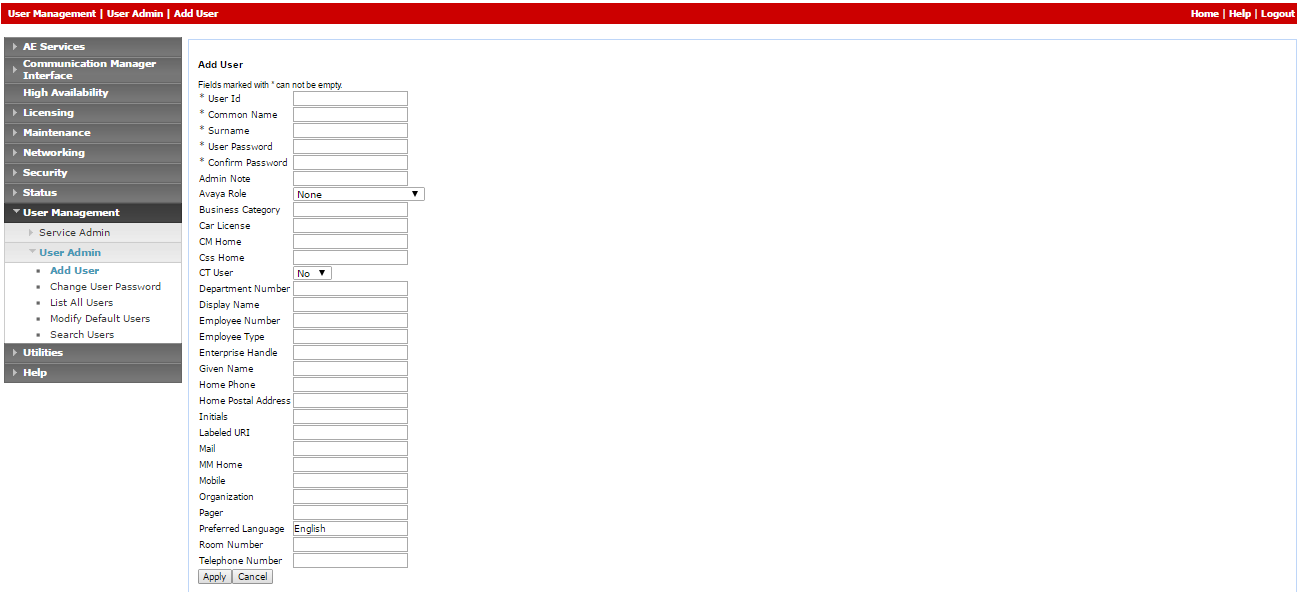

3단계: 사용자 추가

사용자는 웹페이지를 통해 시스템에 추가해야 합니다.

이 절차는 Avaya 관리자와 함께 수행해야 합니다. AES 관리자가 먼저 AES-CTI 링크 연결을 준비해야 합니다.

이 단계가 끝나면 NiCE 전문 서비스에 다음을 제공해야 합니다.

-

사용자 자격 증명.

사용자를 추가하려면:

-

AE Services 메뉴에서 사용자 관리 > 사용자 관리로 이동하고 사용자 추가를 클릭합니다.

-

사용자 추가 창에서 다음 필수 필드를 구성합니다.

-

사용자 ID

-

일반 이름

-

성

-

사용자 암호

-

암호 재확인

-

CT 사용자 설정을 예로 변경합니다.

-

-

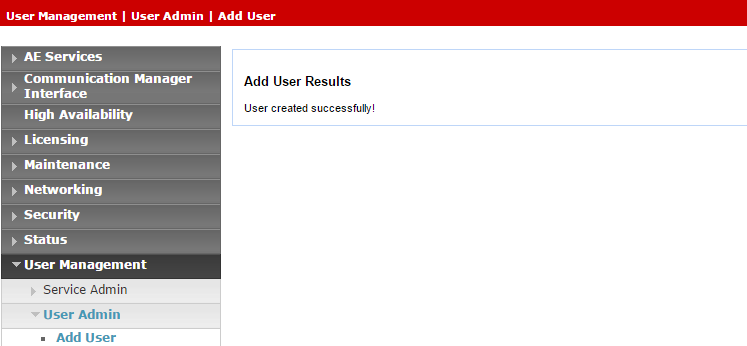

적용을 클릭하여 정보를 저장합니다.

-

이러한 사용자 자격 증명을 Excel 파일에 저장합니다. 필요한 모든 세부 정보를 입력하고 환경을 준비한 후 Excel 파일을 NiCE 전문 서비스에 제출하세요.

-

사용자 추가 결과 창에 사용자가 성공적으로 생성되었습니다라는 메시지가 표시되는지 확인합니다.

-

사용자에게 모든 기기에 대한 무제한 모니터링을 제공합니다.

-

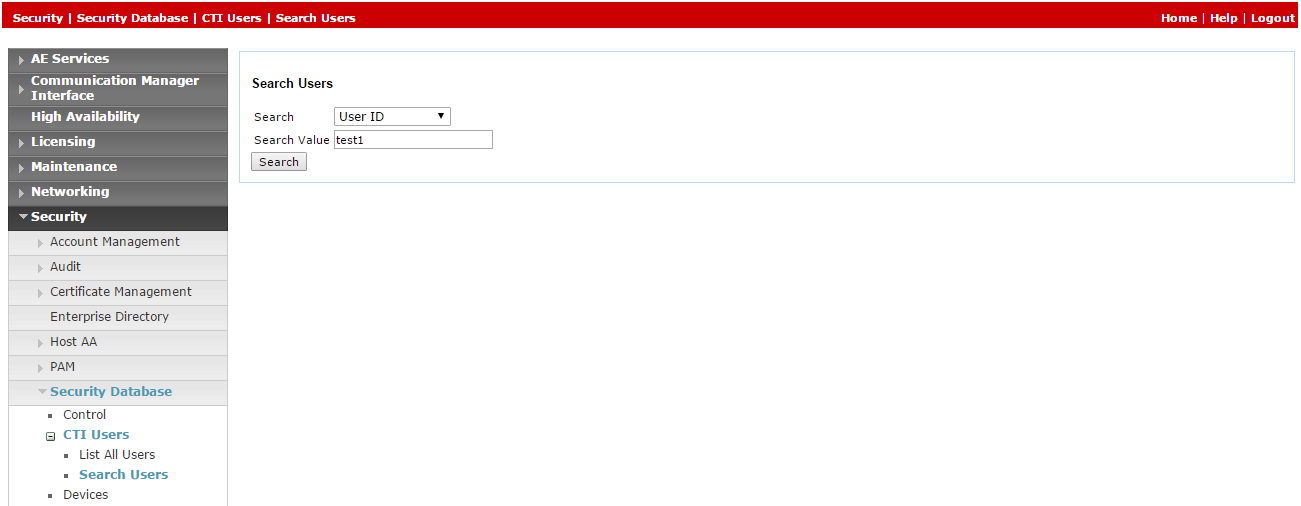

AE Services 메뉴에서 보안 > 보안 데이터베이스 > CTI 사용자를 확장하고 사용자 검색을 클릭합니다.

-

사용자 검색 창에서 이전에 생성한 사용자를 검색합니다.

-

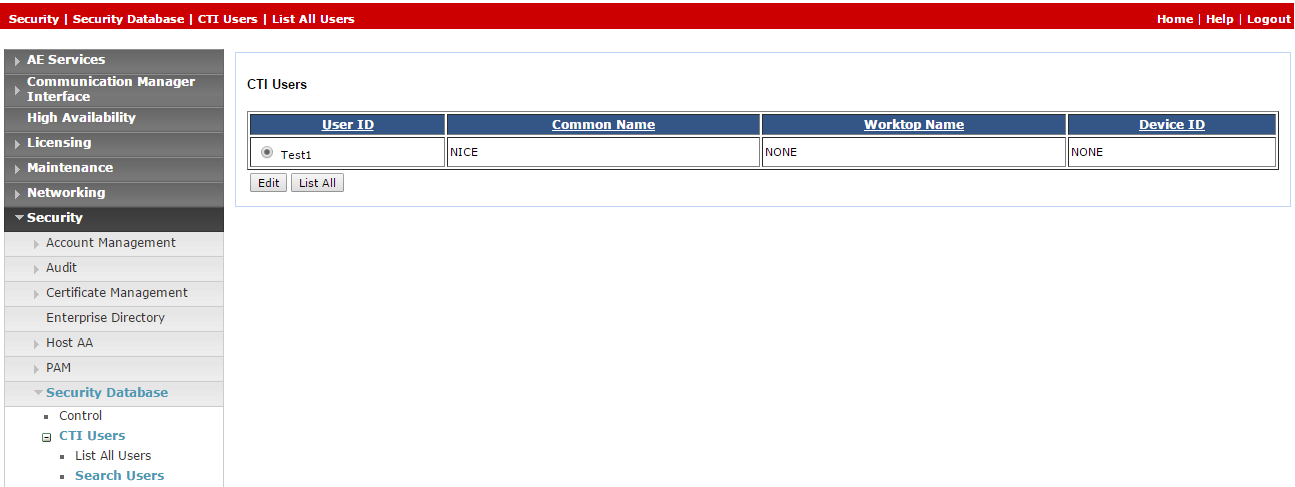

검색을 클릭합니다. 새 사용자가 나타납니다.

-

편집을 클릭합니다.

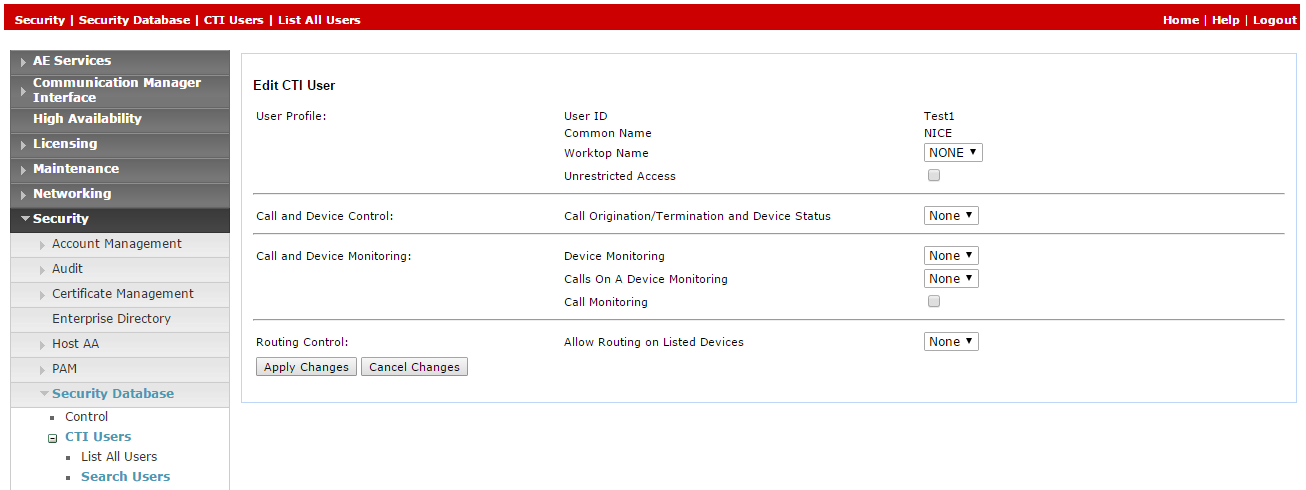

-

CTI 사용자 편집 창의 사용자 프로필 영역에서 무제한 액세스를 선택합니다.

-

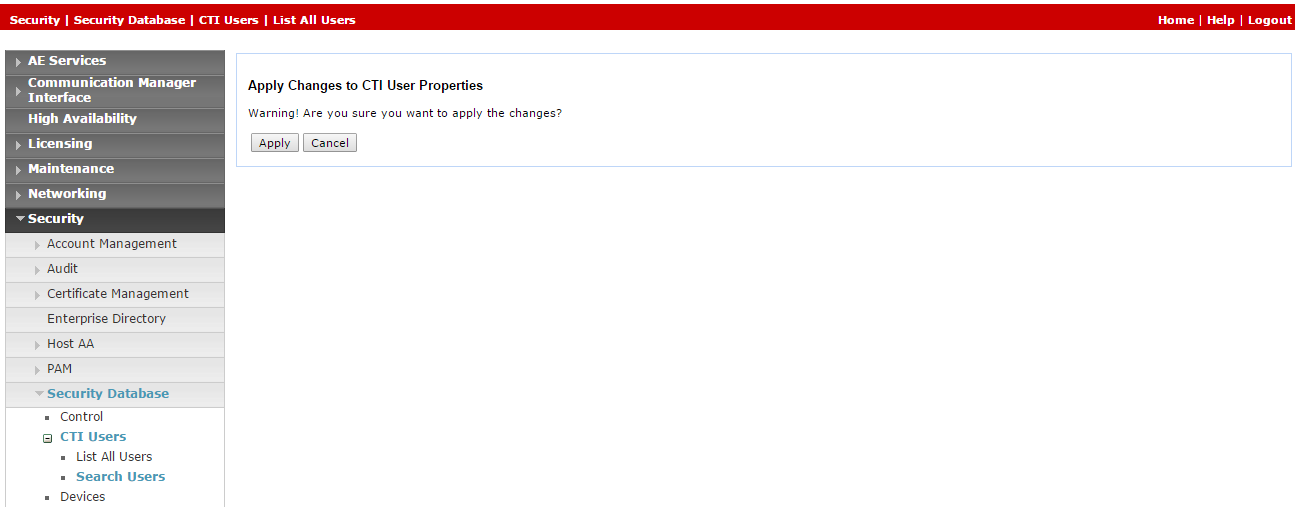

변경 사항 적용을 클릭합니다.

-

CTI 사용자 속성에 변경 사항 적용에서 적용을 클릭합니다.

-

4단계: Tlink 확인

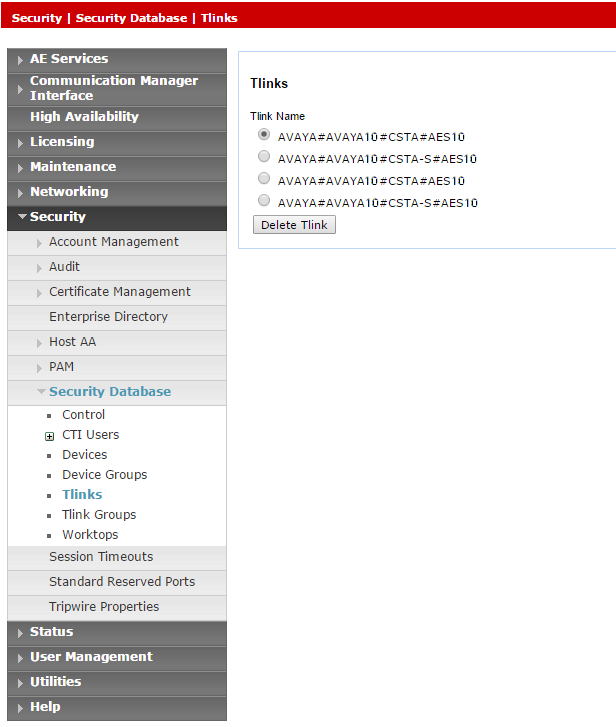

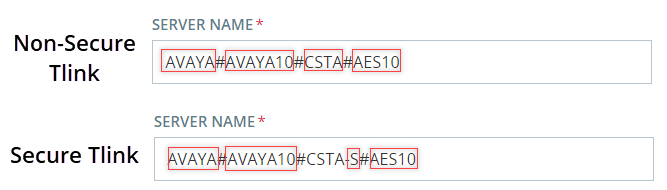

CTI 연결 TSAPI 구성에서 서버 이름 매개 변수가 Tlink 값을 사용합니다.

이 단계가 끝나면 NiCE 전문 서비스에 다음을 제공해야 합니다.

-

Tlink 이름

Tlink를 확인하려면:

-

AES 웹페이지에서 보안 > 보안 데이터베이스 > Tlinks를 선택합니다.

Tlink 이름 열에 Tlink 목록이 나타납니다. 사이트에서 Tlink를 둘 이상 사용하는 경우 스위치 이름에 따라 올바른 Tlink를 선택해야 합니다.

Tlink는 이러한 세그먼트로 구성됩니다.

-

AVAYA - 공급업체

-

# - 구분 기호

-

AVAYA10 - 스위치/연결 이름(통신 관리자 인터페이스 > 스위치 연결에서 정의된 대로)

-

CSTA/CSTA-S - 비 보안 / 보안 포털

-

AES10 - AES 서버 이름

-

-

올바른 Tlink 이름을 Excel 파일에 저장합니다. 필요한 모든 세부 정보를 입력하고 환경을 준비한 후 Excel 파일을 NiCE 전문 서비스에 제출하세요.

-

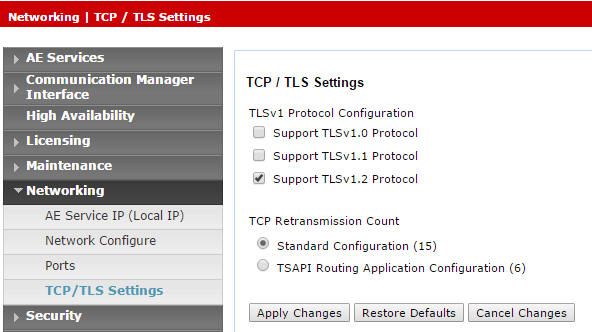

보안 Tlink를 사용 중인 경우, TLS 버전이 AES에 구성되어 있는지 확인합니다. 네트워킹 > TCP/TLS 설정으로 이동합니다.

-

기본적으로, TLSv1.2 프로토콜 지원만 활성화되어 있습니다. TLSv1.2 프로토콜이 유일한 보안 프로토콜로 지원됩니다.

-

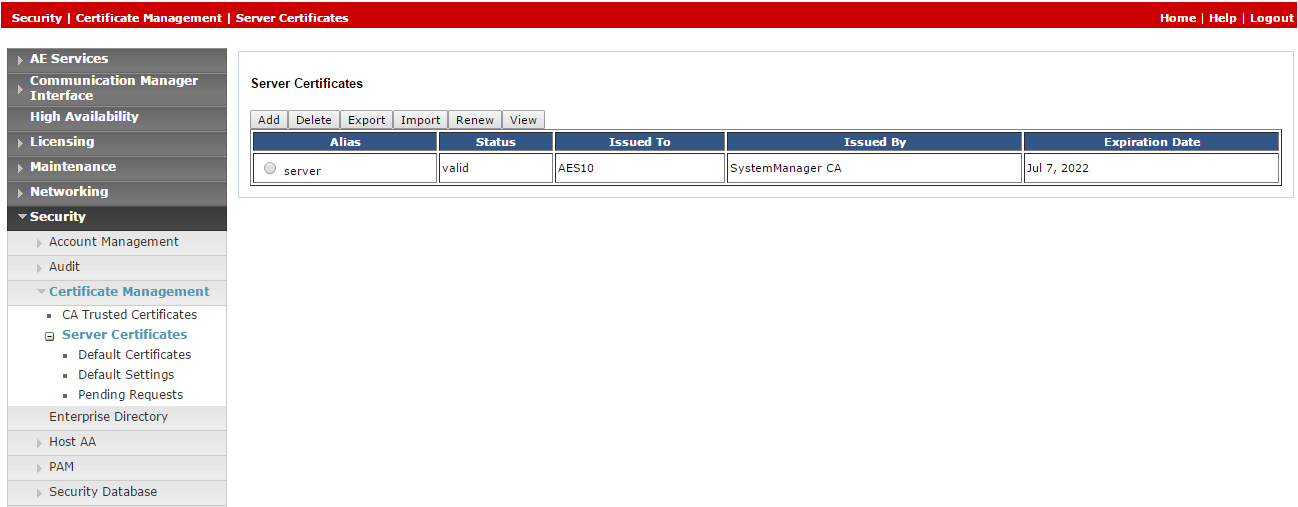

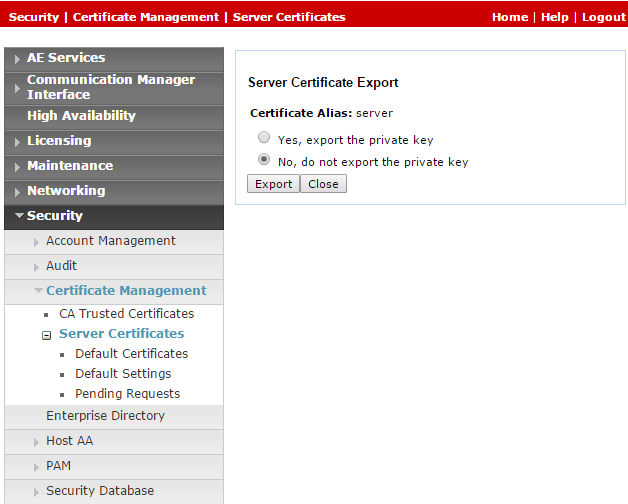

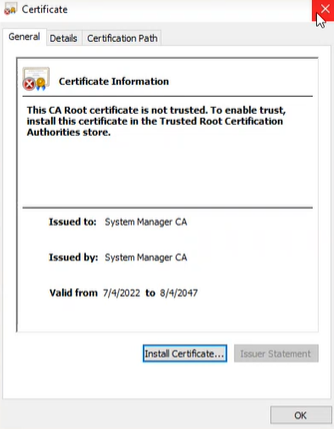

더 이상 기본 인증서가 제공되지 않으므로 Avaya 사이트 엔지니어는 관련 인증서를 생성하여 CXone Mpower에 있는 Avaya 전화 시스템에 업로드해야 합니다. 보안 > 인증서 관리 > 서버 인증서로 이동합니다.

-

서버 인증서 창의 별칭 열에서, 인증서를 선택한 후 내보내기를 클릭합니다.

-

서버 인증서 내보내기 창에서 아니오, 개인 키를 내보내지 않음이 선택되어 있는지 확인하고 내보내기를 클릭합니다.

-

이 내보낸 인증서를 CXone Mpower의 Avaya 전화 시스템에 업로드하세요.

5단계: VPN을 사용하여 보안 연결 생성

이 단계는 NiCE 전문 서비스와 협력하여 수행해야 합니다.

이 단계가 끝나면 CXone Mpower Excel 파일에서 3rd Party Connectivity Config에 대한 필수 데이터 양식을 작성하여 NiCE 전문 서비스에 필요한 세부 정보를 제공하게 되며, 전문 서비스는 CXone Mpower과의 안전한 VPN 연결을 설정하는 데 도움을 줍니다.

SIPREC 환경은 SBC가 SIPREC과 CXone Mpower 사이에 연결을 설정할 수 있도록 하기 위해 양식에 추가 정보를 작성하는 데만 필요합니다.

-

NiCE 전문 서비스에서 VPN 연결 양식을 제공해 드립니다.

-

제공된 양식에 사용자 측의 상세 정보 및 Real-Time Third Party Telephony Recording (Multi-ACD)에 대해 필요한 정보를 채웁니다.

-

NiCE 전문 서비스팀은 CXone Mpower 팀과 협력하여 모든 필드가 적절하게 작성되도록 보장합니다.

-

양측이 양식 및 상세 정보에 동의해야 합니다.

-

-

NiCE 전문 서비스에서 협력 통화 일정을 정합니다.

- 양식 및 제공된 상세 정보에 Real-Time Third Party Telephony Recording (Multi-ACD)과 동의.

-

VPN 프로비저닝을 위한 CXone Mpower 팀과 함께.

-

VPN을 두 개 설정합니다: 복원력을 위한 하나와 장애 조치를 위한 하나.

-

Real-Time Third Party Telephony Recording (Multi-ACD) 방화벽을 사용하여 VPN을 통한 BGP를 설정하여 라우팅을 구성하거나 제공된 IP 주소로의 고정 경로를 생성합니다.

-

NAT를 구성합니다. BGP를 통해 advertise하거나 정적 라우팅을 사용하여 공용 IP 뒤에서 엔드포인트의 네트워크 주소를 변환합니다.

-

방화벽 설정 구성:

-

입력한 IP 주소(2개)에서 CTI 엔드포인트로 인바운드 트래픽을 허용합니다.

-

필요한 포트를 엽니다. 자세한 내용은 애플리케이션별 포트 및 프로토콜을 참조하세요.

-

고가용성 환경의 경우, 위의 b 단계에서 언급한 포트는 모든 서버(활성 및 대기)에 대해 열려 있어야 합니다.

-

-

NiCE 전문 서비스는 CXone Mpower 팀과 협력하여 다음을 수행합니다.

-

VPN 양식이 올바르게 작성됐는지 확인합니다.

-

VPN 프로비저닝 및 라우팅 설정을 위해 CXone Mpower 팀과의 시간을 예약합니다.

-

VPN 터널, 라우팅 및 연결을 테스트합니다.

-

Oracle(Acme Packet) SBC 준비

이 섹션에서는 Real-Time Third Party Telephony Recording (Multi-ACD)과(와) 통합하기 위해 Oracle(Acme Packet) Session Border Controller(SBC)를 준비하는 방법에 대해 설명합니다.

이 섹션에서 설명하는 절차는 권장사항일 뿐입니다. Oracle 현장 엔지니어가 전체 절차를 진행해야 합니다.

SBC에는 유효한 TLS 인증서가 설치되어 있어야 합니다. 인증서는 SIPREC에 지원되는 인증 기관 섹션에 나열된 신뢰할 수 있는 인증 기관(CA)에서 서명해야 합니다.

워크플로

이 작업 흐름을 사용하여 Real-Time Third Party Telephony Recording (Multi-ACD)에 대해 Oracle(Acme Packet) SBC를 준비합니다. 작업 흐름을 시작하기 전에 사이트 컴포넌트가 구성되어 있는지 확인해야 합니다.

1단계: 사이트 준비: 암호화 전제 조건

2단계: Oracle SBC 설정:

1단계: 라이선스 확인는 유효하며 세션 녹화 기능을 포함합니다. SRTP에는 소프트웨어 TLS가 필요합니다.

2단계: 녹음 영역 구성

3단계: 세션 녹음 서버(SRS) 연결 구성

4단계: (선택 사항) 세션 녹음 그룹(SRG) 구성 두 개 이상의 레코더의 경우

5단계: SRS 및 SRG에 대해 SIP 인터페이스, 영역 또는 세션 상담원 구성

6단계: 인바운드 통화에 대해 범용 통화 식별자 생성 구성

인바운드 통화에 대해 범용 통화 식별자 생성 구성

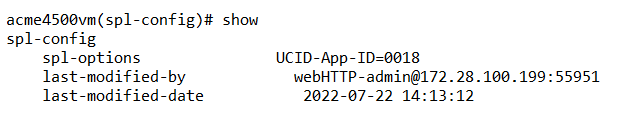

구성을 바탕으로 범용 통화 식별자를 생성 또는 보존하도록 Oracle SBC용 범용 통화 식별자 Session Plug-in Language(SPL) 플러그인을 구성할 수 있습니다. 범용 통화 식별자가 생성 또는 보존되면 시스템에서는 세션 내 모든 후속 이그레스 SIP 요청에 값을 추가합니다. 또한 이그레스 SIP 요청에서 중복을 피하기 위해 원치 않는 범용 통화 식별자 헤더를 제거하도록 플러그인을 구성할 수도 있습니다. SIPREC를 사용하는 경우 녹음의 메타데이터 내 세션 요소에 Avaya UCID를 확장 데이터로 추가할 수 있습니다.

모든 수신 통화에 대해 Avaya UCID를 생성하도록 SPL 플러그인을 구성하는 단계를 수행한 후 구성을 확인할 수 있습니다.

-

Acme Packet CLI에서 시작 프롬프트에 다음과 같이 입력합니다.

configure terminal -

Enter 키를 누릅니다.

프롬프트가

YourSBC(configure)#으로 변경됩니다. -

유형:

system -

Enter 키를 누릅니다.

프롬프트가

YourSBC(system)#으로 변경됩니다. -

다음과 같이 입력하고 Enter 키를 누릅니다.

spl-config프롬프트가

YourSBC(spl-config)#으로 변경됩니다. -

다음과 같이 입력하고 Enter 키를 누릅니다.

select -

다음과 같이 입력하고 Enter 키를 누릅니다.

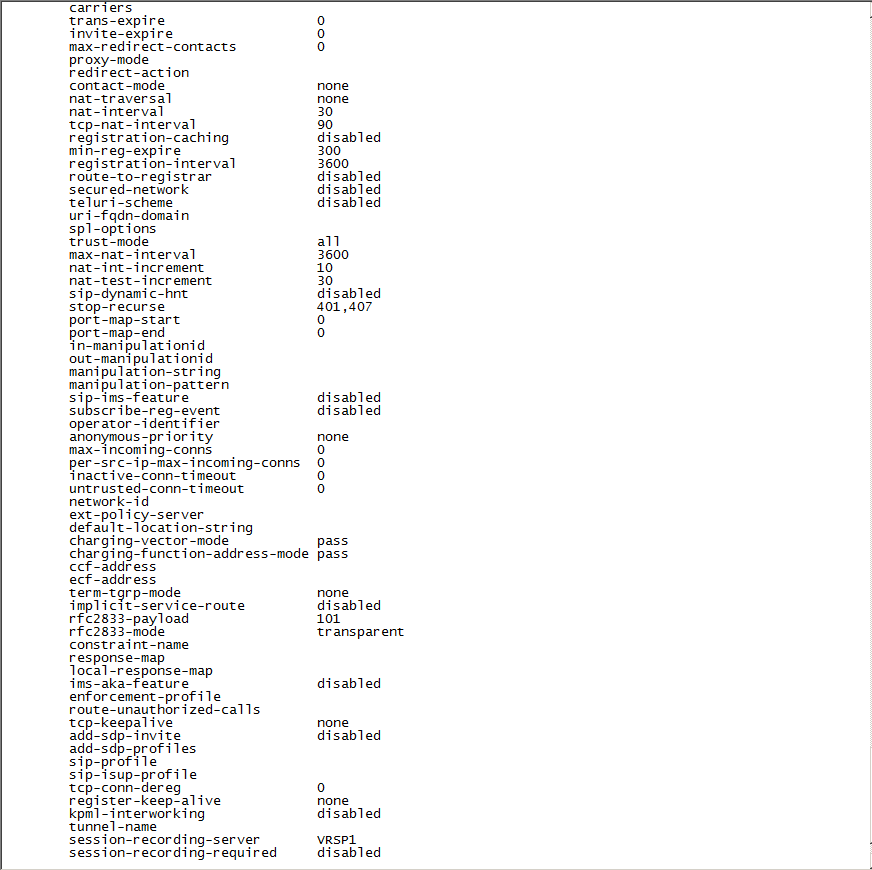

show모든 수신 통화에 대해 Avaya UCID를 생성하는 SPL 플러그인 구성이 표시됩니다.

-

다음과 같이 입력하고 Enter 키를 누릅니다.

exit프롬프트가

YourSBC(system)#으로 변경됩니다. -

다음과 같이 입력하고 Enter 키를 누릅니다.

exit프롬프트가

YourSBC(configure)#으로 변경됩니다. -

다음과 같이 입력하고 Enter 키를 누릅니다.

exit프롬프트가

YourSBC#으로 변경됩니다.

(선택 사항) 암호화 전제 조건

-

통화 레그가 암호화되었는지 확인합니다.

레코더 통화 레그 암호화의 경우 SBC로 수신되는/에서 발신되는 기타 SBC 통화 레그 중 하나가 암호화되었는지 확인합니다.

-

인증서 구성을 위한 Oracle 문서의 지침을 따르십시오.

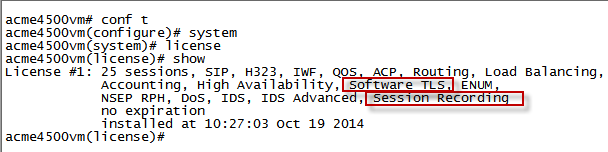

라이선스 확인

라이선스가 유효하고 세션 녹음 기능을 포함하고 있는지 확인합니다.

-

Acme Packet CLI에 연결하고 사용자 암호를 입력합니다.

-

다음과 같이 입력하고 Enter 키를 누릅니다.

enable -

수퍼유저 암호를 입력하고 Enter 키를 누릅니다.

-

다음과 같이 입력하고 Enter 키를 누릅니다.

configure terminal -

다음과 같이 입력하고 Enter 키를 누릅니다.

system -

다음과 같이 입력하고 Enter 키를 누릅니다.

license -

다음과 같이 입력하고 Enter 키를 누릅니다.

show -

라이선스가 유효한지(만료되지 않았는지) 확인합니다.

-

라이선스에 세션 녹음 기능이 포함되어 있는지 확인합니다.

-

SRTP의 경우 라이선스에 소프트웨어 TLS가 포함되어 있는지 확인합니다.

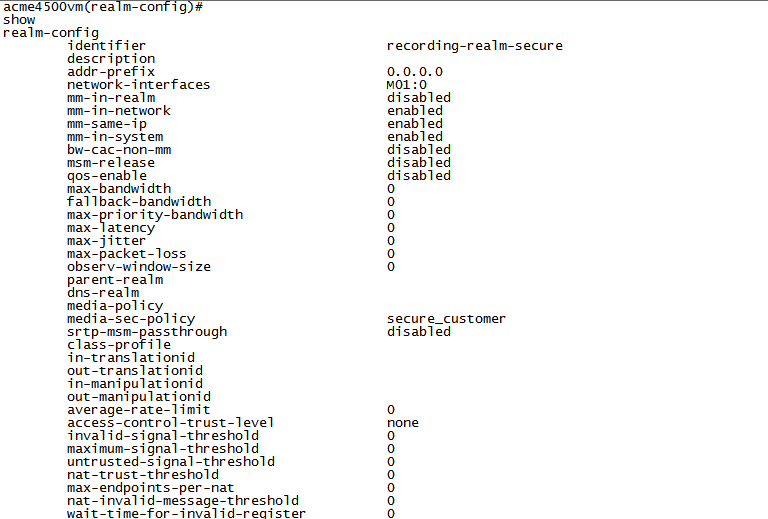

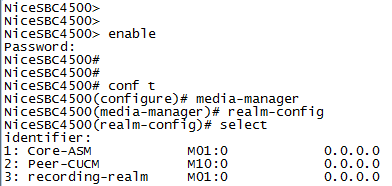

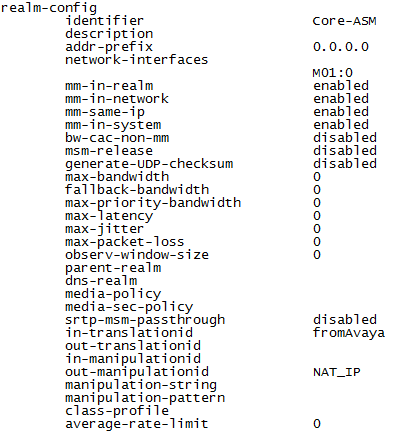

녹음 영역 구성

-

Acme Packet CLI에 연결하고 사용자 암호를 입력합니다.

-

다음과 같이 입력하고 Enter 키를 누릅니다.

enable -

수퍼유저를 입력하고 Enter 키를 누릅니다.

-

다음과 같이 입력하고 Enter 키를 누릅니다.

configure terminal -

다음과 같이 입력하고 Enter 키를 누릅니다.

media-manager -

다음과 같이 입력하고 Enter 키를 누릅니다.

realm-config -

영역 이름을 구성하고 다음과 같이 입력합니다.

identifier <Name of the realm>세션 녹음 서버(SRS) 연결 구성 또는 세션 녹음 그룹(SRG) 구성(선택 사항)에서 정의한 녹음 영역 이름과 동일해야 합니다.

-

인터페이스를 구성하고 다음과 같이 입력한 다음 Enter 키를 누릅니다.

network-interfaces <interface>예:

network-interfaces M01:0 -

RTCP Mux 기능을 구성하고 다음과 같이 입력한 후 Enter 키를 누릅니다.

rtcp-mux enable -

Hide Egress Media Update 기능을 구성하려면 다음을 입력하고 Enter를 누릅니다.

hide-egress-media-update enable -

다음과 같이 입력하고 Enter 키를 누릅니다.

done위 이미지는 예일 뿐입니다. 비보안 환경에서 media-sec- policy는 비어 있습니다.

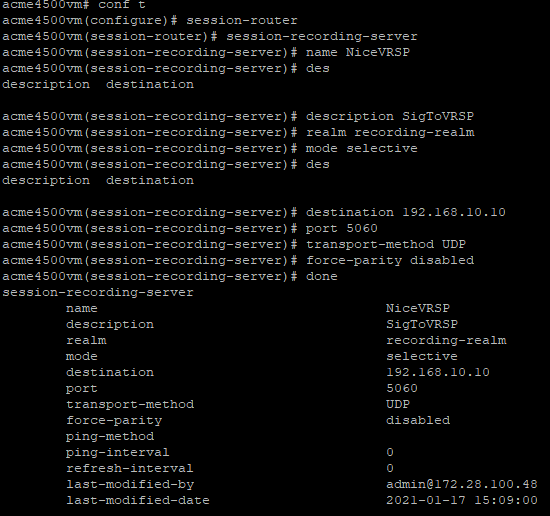

세션 녹음 서버(SRS) 연결 구성

SRS은 VRSP입니다.

-

녹음 영역을 구성했는지 확인합니다.

-

Acme Packet CLI에 연결하고 사용자 암호를 입력합니다.

-

다음과 같이 입력하고 Enter 키를 누릅니다.

enable -

수퍼유저 암호를 입력하고 Enter 키를 누릅니다.

-

다음과 같이 입력하고 Enter 키를 누릅니다.

configure terminal -

다음과 같이 입력하고 Enter 키를 누릅니다.

session-router -

다음과 같이 입력하고 Enter 키를 누릅니다.

session-recording-server -

SRS 이름을 구성하고 다음과 같이 입력한 다음 Enter 키를 누릅니다.

name <name of the SRS>예:

name NiceVRSP -

(선택 사항) SRS 설명을 구성하고 다음과 같이 입력한 다음 Enter 키를 누릅니다.

description <description of the SRS>예:

description SignalingToVRSP -

SRS 영역을 구성하고 다음과 같이 입력한 다음 Enter 키를 누릅니다.

realm <Name of the realm>예:

realm recording-realm -

SRS 모드를 구성하고 다음과 같이 입력한 다음 Enter 키를 누릅니다.

mode selective -

대상 IP 주소를 구성하고 다음과 같이 입력한 다음 Enter 키를 누릅니다.

destination <IP address of the VRSP>예:

destination 192.168.10.10 -

다음과 같이 대상 포트를 구성합니다.

-

비보안 환경에서

port 5060을 입력하고 Enter 키를 누릅니다. -

보안 환경에서

port 5061을 입력하고 Enter 키를 누릅니다.

-

-

다음과 같이 전송 계층 프로토콜을 구성합니다.

-

비보안 환경에서 전송 계층 프로토콜인 TCP에 대해

transport-method TCP를 입력하고 Enter 키를 누릅니다. -

보안 환경에서

DynamicTLS을 입력하고 Enter 키를 누릅니다.

-

-

다음과 같이 입력하고 Enter 키를 누릅니다.

done -

SIP 인터페이스, 영역 또는 상담원 세션에 SRS를 추가합니다. SRS 및 SRG는 SIP 인터페이스, 영역 또는 상담원 세션 구성을 참조하십시오.

세 가지 녹음 옵션 모두에 SRS를 추가할 수 있긴 하지만 상담원 세션, 영역, SIP 인터페이스 순으로 우선순위가 자동으로 지정됩니다.

-

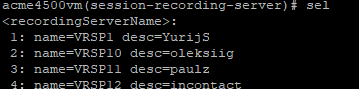

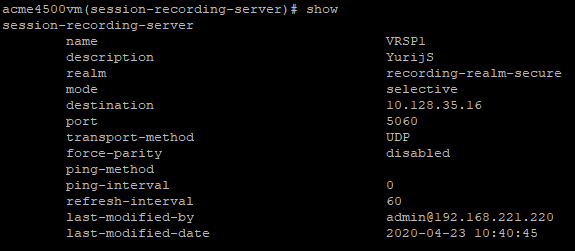

연속 포트에서 RTP를 예상하는 레코더(VoIP 로거)로 녹음을 활성화하려면 force-parity를 비활성화해야 합니다. 기본적으로 force-parity는 force-parity 매개변수를 사용하여 이미 비활성화되어 있습니다. force-parity가 비활성화되었는지 확인하려면 다음과 같이 입력합니다.

configure terminalsession-routersession-recording-serverselect [choose the recording server name by number]show세션 녹음 서버(SRS)의 구성이 나타납니다.

-

force-parity가 비활성화되어 있는지 확인합니다.

-

force-parity가 활성화되어 있으면 다음과 같이 입력하고 Enter 키를 누릅니다.

force-parity disableddone -

구성을 저장하고 활성화합니다.

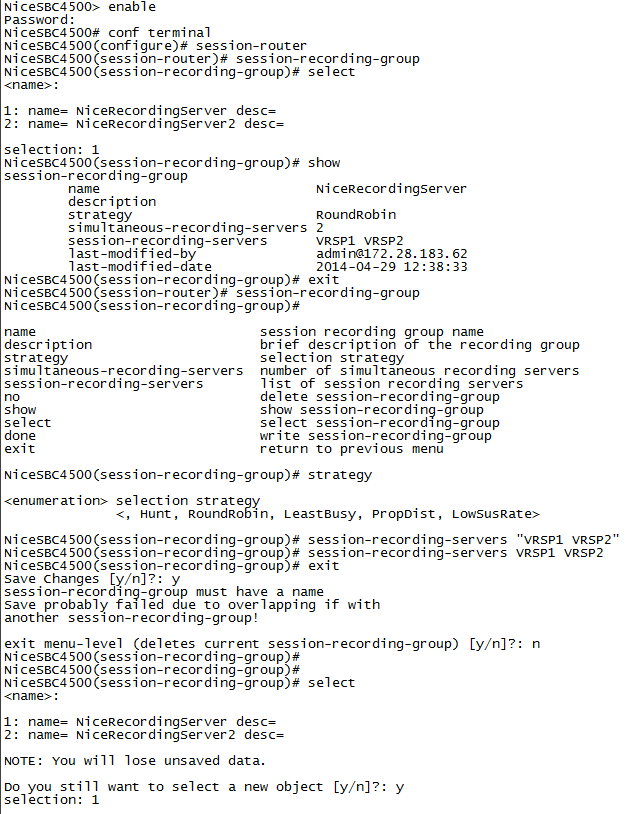

(선택 사항) 세션 녹음 그룹(SRG) 구성

레코더가 두 개 이상 있는 경우 다음과 같이 구성합니다.

-

녹음 영역 구성을 완료했는지 확인합니다.

-

Acme Packet CLI에 연결하고 사용자 암호를 입력합니다.

-

다음과 같이 입력하고 Enter 키를 누릅니다.

enable -

수퍼유저 암호를 입력하고 Enter 키를 누릅니다.

-

다음과 같이 입력하고 Enter 키를 누릅니다.

configure terminal -

다음과 같이 입력하고 Enter 키를 누릅니다.

session-router -

다음과 같이 입력하고 Enter 키를 누릅니다.

session-recording-group -

SRG 이름을 구성하고 다음과 같이 입력한 다음 Enter 키를 누릅니다.

name SRG:<name of the session recording group>예:

name SRG:NiceRecordingServer -

(선택 사항) SRG 설명을 추가하고 다음과 같이 입력한 다음 Enter 키를 누릅니다.

description <description of the SRG>예:

description SignalingToRecGroup -

SRG 전략(예: RoundRobin)을 구성합니다(아래 참조). 전략 이름을 입력하고 Enter 키를 누릅니다.

strategy RoundRobinNiCE VRSP 쌍은 부하 분산을 지원하지 않습니다.

-

추가 전략 옵션(예: Hunt, LeastBusy, PropDist 및 LowSusRate)을 보려면 다음과 같이 입력하고 Enter 키를 누릅니다.

strategy? -

SRG에 할당되는 세션 녹음 서버 수를 구성하고 다음과 같이 입력하고 Enter 키를 누릅니다.

simultaneous-recording-servers뒤에는 서버 수가 따라옵니다.

NiCE VRSP 쌍의 경우 숫자는 2입니다.

-

exit를 입력하고 첫 번째 수퍼유저 프롬프트(#)에 도달할 때까지 이 작업을 반복해서 수행합니다. 예를 들어 다음과 같습니다.NiceSBC4500(configure)# session-router

NiceSBC4500(session-router)# session-recording-group

NiceSBC4500(session-recording-group)# exit

NiceSBC4500(session-router)# exit

NiceSBC4500(configure)# exit

NiceSBC4500#

-

그룹에 포함할 세션 녹음 서버를 지정합니다. 다음과 같이 세션 녹음 서버를 인용 부호로 묶어 입력하고 각 세션 녹음 서버 이름은 공백으로 구분합니다. Enter 키를 누릅니다.

"<servername1> <servername2>"이 이름은 세션 녹음 서버(SRS) 연결 구성에서 정의한 녹음 영역 이름과 동일해야 합니다.

-

다음과 같이 입력하고 Enter 키를 누릅니다.

done -

다음과 같이 입력하고 Enter 키를 누릅니다.

verify-config -

확인 성공 알림을 받으면 다음과 같이 입력하고 Enter 키를 누릅니다.

save-config -

다음과 같이 입력하고 Enter 키를 누릅니다.

activate-config

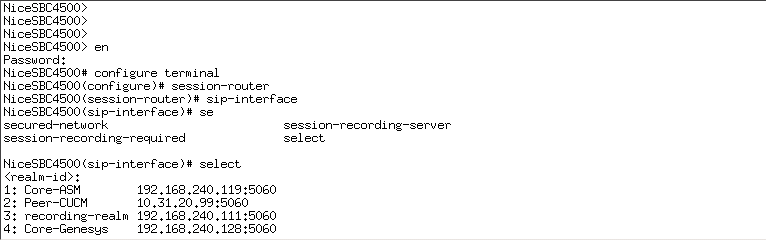

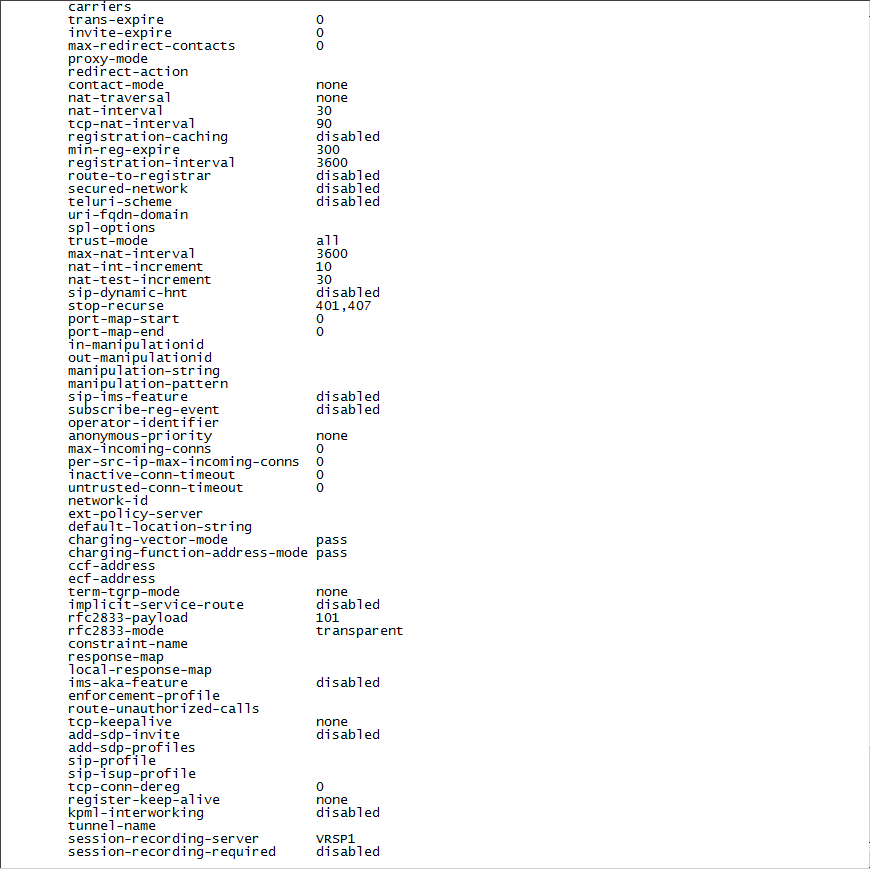

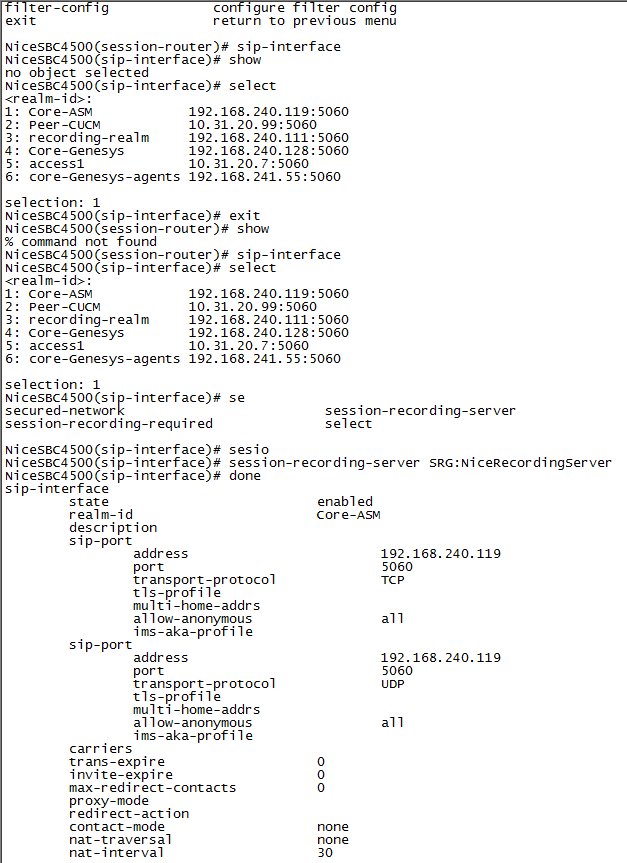

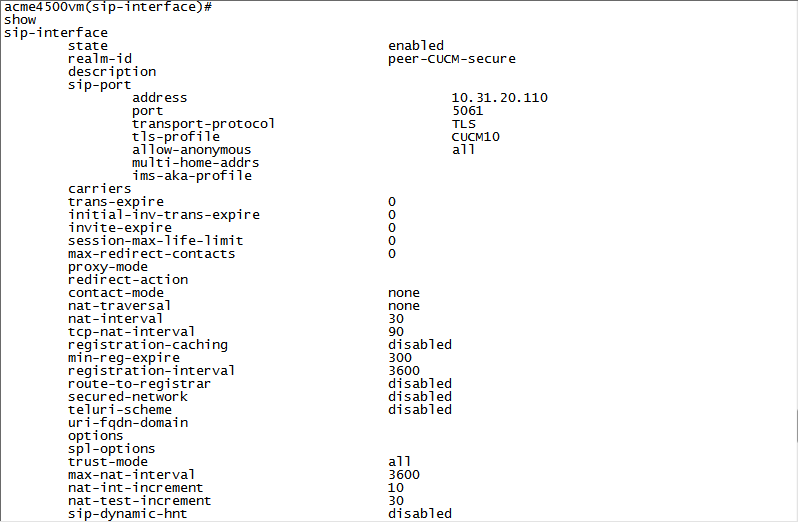

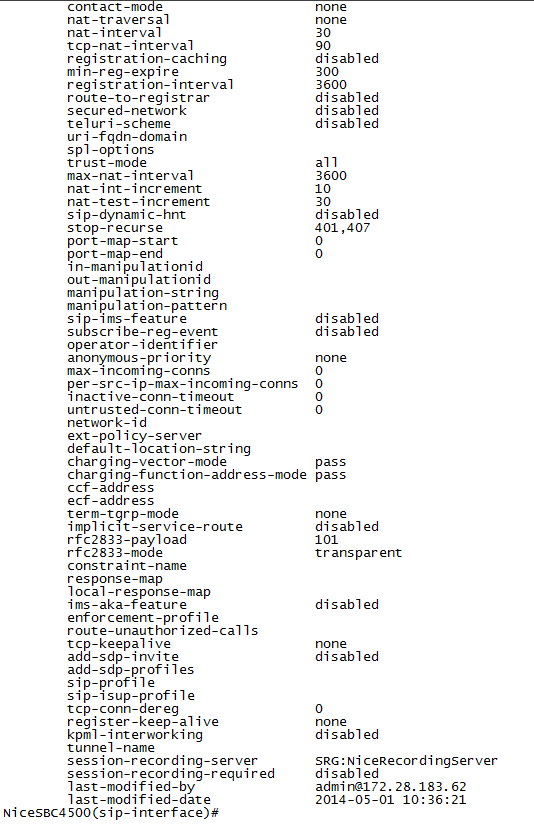

SRS 및 SRG에 대해 SIP 인터페이스, 영역 또는 세션 상담원 구성

위 구성 요소에 대해 인터페이스를 모두 선택할 수 있지만 어떻게 선택하더라도 가장 먼저 세션 상담원, 영역, SIP 인터페이스 순으로 우선순위가 자동으로 지정됩니다.

-

녹음 영역 구성을 완료했는지 확인합니다.

-

Acme Packet CLI에 연결하고 사용자 암호를 입력합니다.

-

다음과 같이 입력하고 Enter 키를 누릅니다.

enable -

수퍼유저 암호를 입력하고 Enter 키를 누릅니다.

-

다음과 같이 입력하고 Enter 키를 누릅니다.

configure terminal -

다음과 같이 입력하고 Enter 키를 누릅니다.

session-router -

다음과 같이 입력하고 Enter 키를 누릅니다.

sip-interface -

다음과 같이 입력하고 Enter 키를 누릅니다.

select -

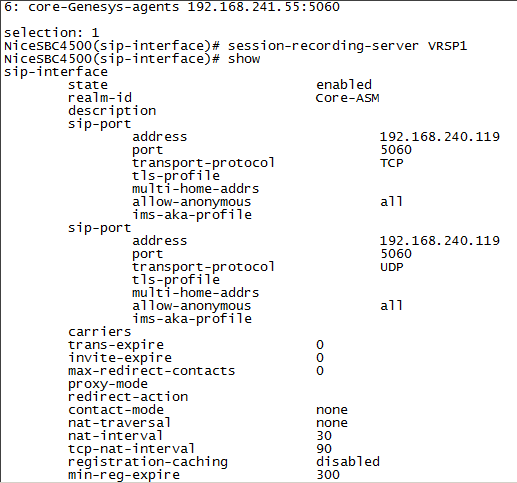

SIP 인터페이스를 선택하고 해당 인터페이스의 번호를 입력합니다.

예를 들어, 위의 예에서처럼 Core-ASM SIP 인터페이스를 녹음하려면 1을 입력합니다.

-

선택한 SIP 인터페이스를 기록할 SRS를 정의하고 다음과 같이 입력한 다음 Enter 키를 누릅니다.

session-recording-server <name of the SRS>이 이름은 세션 녹음 서버(SRS) 연결 구성에서 정의한 SRS 이름과 동일해야 합니다.

예:

name NiceVRSP -

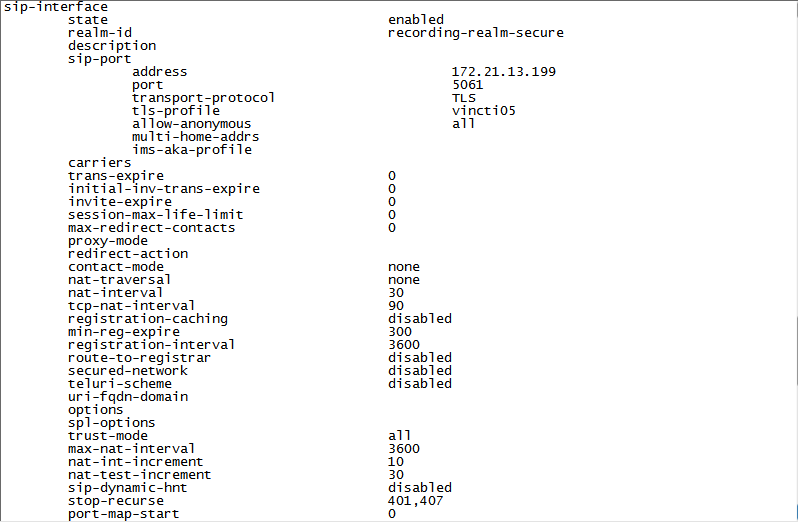

다음과 같이 입력하고 Enter 키를 누릅니다.

done비보안 예:

보안 예:

-

아래로 스크롤하여 세션 녹음 서버 필드를 봅니다.

-

수퍼유저 프롬프트(#) 레벨에 도달할 때까지

exit를 여러 번 입력합니다. -

다음과 같이 입력하고 Enter 키를 누릅니다.

verify-config -

확인 성공 알림을 받으면 다음과 같이 입력하고 Enter 키를 누릅니다.

save-config -

다음과 같이 입력하고 Enter 키를 누릅니다.

activate-config

-

Acme Packet CLI에 연결하고 사용자 암호를 입력합니다.

-

다음과 같이 입력하고 Enter 키를 누릅니다.

enable -

수퍼유저 암호를 입력하고 Enter 키를 누릅니다.

-

다음과 같이 입력하고 Enter 키를 누릅니다.

configure terminal -

다음과 같이 입력하고 Enter 키를 누릅니다.

session-router -

SIP 인터페이스로 이동하고 다음과 같이 입력한 다음 Enter 키를 누릅니다.

sip-interface -

다음과 같이 입력하고 Enter 키를 누릅니다.

select이 예에서는 녹음이 암호화되지 않습니다.

-

SIP 인터페이스를 선택하고 해당 인터페이스의 번호를 입력합니다.

예를 들어, 위의 예에서처럼 Core-ASM SIP 인터페이스를 녹음하려면 1을 입력합니다.

-

선택한 SIP 인터페이스를 기록할 SRG를 정의하고 다음과 같이 입력한 다음 Enter 키를 누릅니다.

session-recording-group SRG:<name of the session recording group>이 이름은 세션 녹음 그룹(SRG) 구성(선택 사항)에서 정의한 SRG 이름과 동일해야 합니다.

예:

name SRG:NiceRecordingServer. 잊지 말고 세션 녹음 그룹 이름 앞에SRG:를 포함합니다. -

다음과 같이 입력하고 Enter 키를 누릅니다.

done -

수퍼유저 프롬프트(#) 레벨에 도달할 때까지

exit를 여러 번 입력합니다. -

다음과 같이 입력하고 Enter 키를 누릅니다.

verify-config -

확인 성공 알림을 받으면 다음과 같이 입력하고 Enter 키를 누릅니다.

save-config -

다음과 같이 입력하고 Enter 키를 누릅니다.

activate-config

-

Acme Packet CLI에 연결하고 사용자 암호를 입력합니다.

-

다음과 같이 입력하고 Enter 키를 누릅니다.

enable -

수퍼유저 암호를 입력하고 Enter 키를 누릅니다.

-

다음과 같이 입력하고 Enter 키를 누릅니다.

configure terminal -

다음과 같이 입력하고 Enter 키를 누릅니다.

media-manager -

SIP 인터페이스로 이동하고 다음과 같이 입력한 다음 Enter 키를 누릅니다.

realm-config -

다음과 같이 입력하고 Enter 키를 누릅니다.

select사용 가능한 영역 목록이 표시됩니다. 각 영역 옆에는 숫자가 표시되어 있습니다.

-

selection이 표시된 행에서 구성하려는 인그레스 또는 이그레스 영역의 개수를 입력합니다.예를 들어 Core-ASM 영역을 표시하려면 1을 입력합니다.

-

(realm-config)#열에서 다음과 같이 입력한 다음 Enter 키를 누릅니다.show그러면 선택한 영역의 세부사항이 표시됩니다.

-

SRS를 구성하는 경우

(realm-config)# session-recording-server행에 세션 녹음 서버의 이름을 입력합니다. -

SRG를 구성하는 경우

(realm-config)# session-recording-group행에 세션 녹음 그룹의 이름을 입력합니다.예:

name SRG:NiceRecordingServer. 잊지 말고 세션 녹음 그룹 이름 앞에SRG:를 포함합니다. -

다음과 같이 입력하고 Enter 키를 누릅니다.

done -

수퍼유저 프롬프트(#) 레벨에 도달할 때까지

exit를 여러 번 입력합니다. -

다음과 같이 입력하고 Enter 키를 누릅니다.

verify-config -

확인 성공 알림을 받으면 다음과 같이 입력하고 Enter 키를 누릅니다.

save-config -

다음과 같이 입력하고 Enter 키를 누릅니다.

activate-config

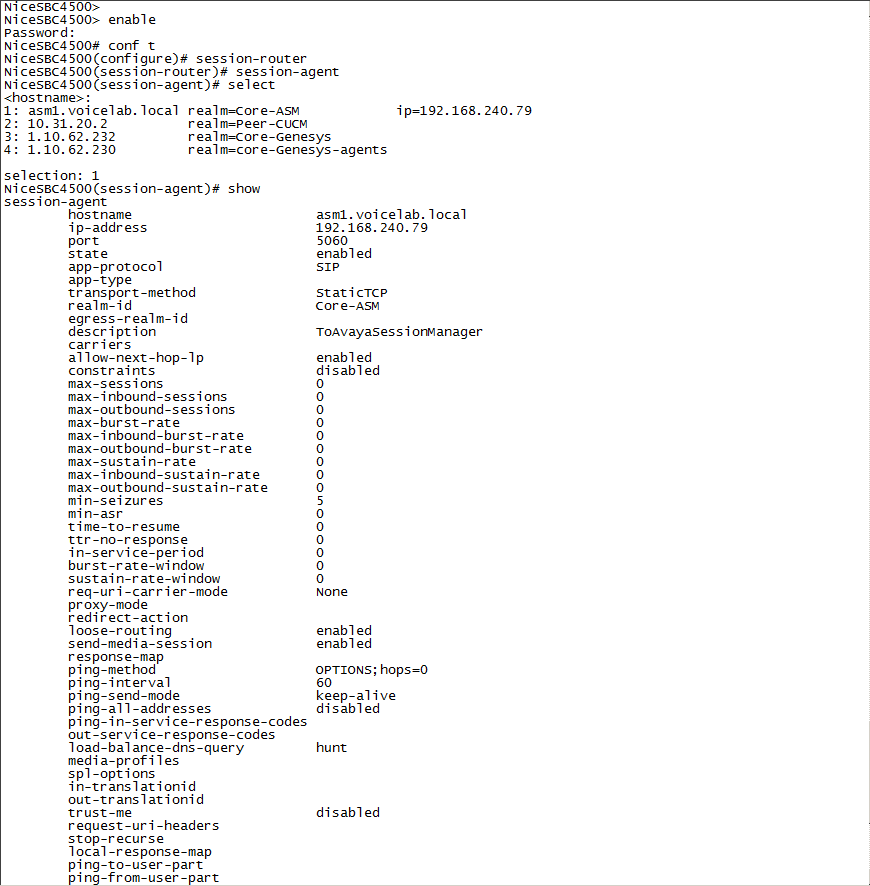

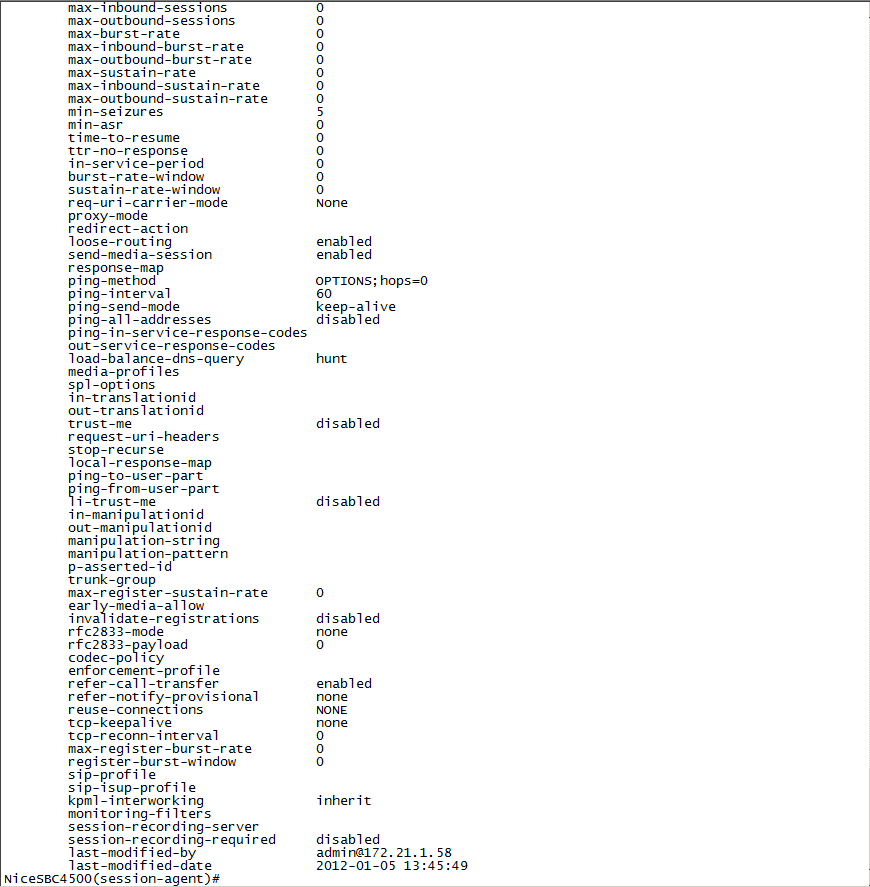

-

Acme Packet CLI에 연결하고 사용자 암호를 입력합니다.

-

다음과 같이 입력하고 Enter 키를 누릅니다.

enable -

활성화 암호를 입력하고 Enter 키를 누릅니다.

-

다음과 같이 입력하고 Enter 키를 누릅니다.

configure terminal -

다음과 같이 입력하고 Enter 키를 누릅니다.

session-router -

다음과 같이 입력하고 Enter 키를 누릅니다.

session-agent -

다음과 같이 입력하고 Enter 키를 누릅니다.

select구성된 세션 상담원 목록이 나타납니다.

-

녹음하려는 상담원의 수를 입력합니다.

예를 들어 세션 상담원을 녹음하려면 1을 입력합니다.

-

선택한 세션 상담원을 녹음할 세션 녹음 서버를 정의합니다. 다음과 같이 입력하고 Enter 키를 누릅니다.

session-recording-server <name of the session recording server>이 이름은 세션 녹음 서버(SRS) 연결 구성에서 정의한 SRS 이름과 동일해야 합니다.

예:

name NiceVRSP. -

다음과 같이 입력하고 Enter 키를 누릅니다.

done녹음할 세션 상담원에 대해 구성한 정보가 나타납니다.

-

아래로 스크롤하여 session-recording-server 필드를 확인합니다.

-

수퍼유저 프롬프트(#) 레벨에 도달할 때까지

exit를 여러 번 입력합니다. -

다음과 같이 입력하고 Enter 키를 누릅니다.

verify-config -

확인 성공 알림을 받으면 다음과 같이 입력하고 Enter 키를 누릅니다.

save-config -

다음과 같이 입력하고 Enter 키를 누릅니다.

activate-config

-

Acme Packet CLI에 연결하고 사용자 암호를 입력합니다.

-

다음과 같이 입력하고 Enter 키를 누릅니다.

enable -

활성화 암호를 입력하고 Enter 키를 누릅니다.

-

다음과 같이 입력하고 Enter 키를 누릅니다.

configure terminal -

다음과 같이 입력하고 Enter 키를 누릅니다.

session-router -

다음과 같이 입력하고 Enter 키를 누릅니다.

session-agent -

다음과 같이 입력하고 Enter 키를 누릅니다.

select구성된 세션 상담원 목록이 나타납니다.

-

녹음하려는 상담원의 수를 입력합니다.

예를 들어 Core-ASM 세션 상담원을 녹음하려면 1을 입력합니다.

-

선택한 세션 상담원을 녹음할 세션 녹음 그룹(SRG)을 정의합니다. 다음과 같이 입력하고 Enter 키를 누릅니다.

session-recording-group SRG:<name of the session recording group>이 이름은 세션 녹음 그룹(SRG) 구성(선택 사항)에서 정의한 SRG 이름과 동일해야 합니다.

예:

name NiceVRSP. -

다음과 같이 입력하고 Enter 키를 누릅니다.

done녹음할 세션 상담원에 대해 구성한 정보가 나타납니다.

-

아래로 스크롤하여 session-recording-server 필드를 확인합니다.

-

수퍼유저 프롬프트(#) 레벨에 도달할 때까지

exit를 여러 번 입력합니다. -

다음과 같이 입력하고 Enter 키를 누릅니다.

verify-config -

확인 성공 알림을 받으면 다음과 같이 입력하고 Enter 키를 누릅니다.

save-config -

다음과 같이 입력하고 Enter 키를 누릅니다.

activate-config

AudioCodes SBC 준비

이 섹션에서는 Real-Time Third Party Telephony Recording (Multi-ACD)과(와) 통합하기 위해 AudioCodes Session Border Controller(SBC)를 준비하고 구성하는 방법에 대해 설명합니다.

지원되는 AudioCodes SBC 버전은 7.4입니다.

이 섹션에서 설명하는 절차는 권장사항일 뿐입니다. AudioCodes 사이트 엔지니어가 AudioCodes 준비 및 구성을 수행해야 합니다.

SBC에는 유효한 TLS 인증서가 설치되어 있어야 합니다. 인증서는 SIPREC에 지원되는 인증 기관 섹션에 나열된 신뢰할 수 있는 인증 기관(CA)에서 서명해야 합니다.

워크플로

이 작업 흐름을 사용하여 Real-Time Third Party Telephony Recording (Multi-ACD)에 대해 AudioCodes SBC를 준비합니다.

1단계: 라이선스 확인

2단계: 환경에 대한 프록시 세트 구성CXone Mpower

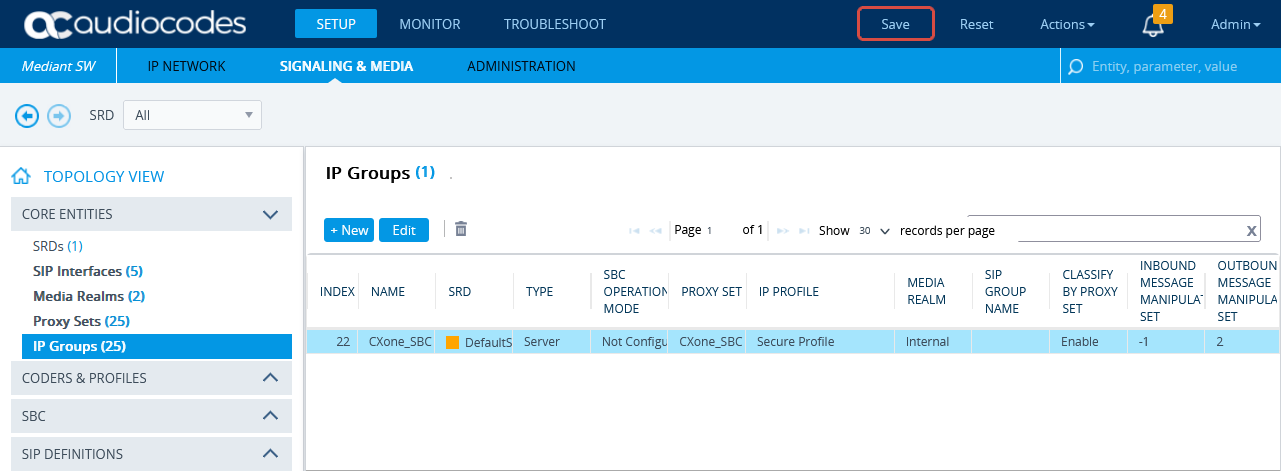

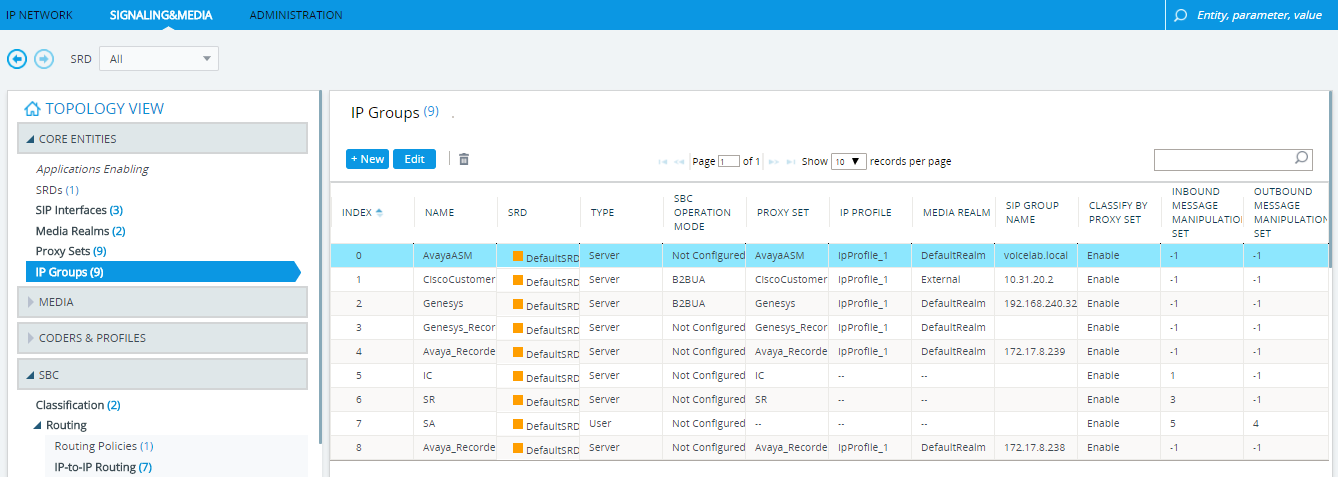

3단계: CXone Mpower AudioCodes SBC에 대한 IP 그룹 구성

5단계: AudioCodes SBC에 UCID 보내기CXone Mpower

보안 SIPREC에 대한 작업 흐름

이 작업 흐름을 사용하여 Real-Time Third Party Telephony Recording (Multi-ACD)이(가) 포함된 보안 SIPREC 구성에 대해 AudioCodes SBC 시스템을 준비합니다.

1단계: 라이선스 확인

3단계: 보안 IP 프로필 구성

4단계: (보안 환경만 해당) IP 그룹 구성

5단계: (보안 환경만 해당) SIP 녹음을 위한 인증서 가져오기 및 내보내기

7단계: AudioCodes SBC에 UCID 보내기CXone Mpower

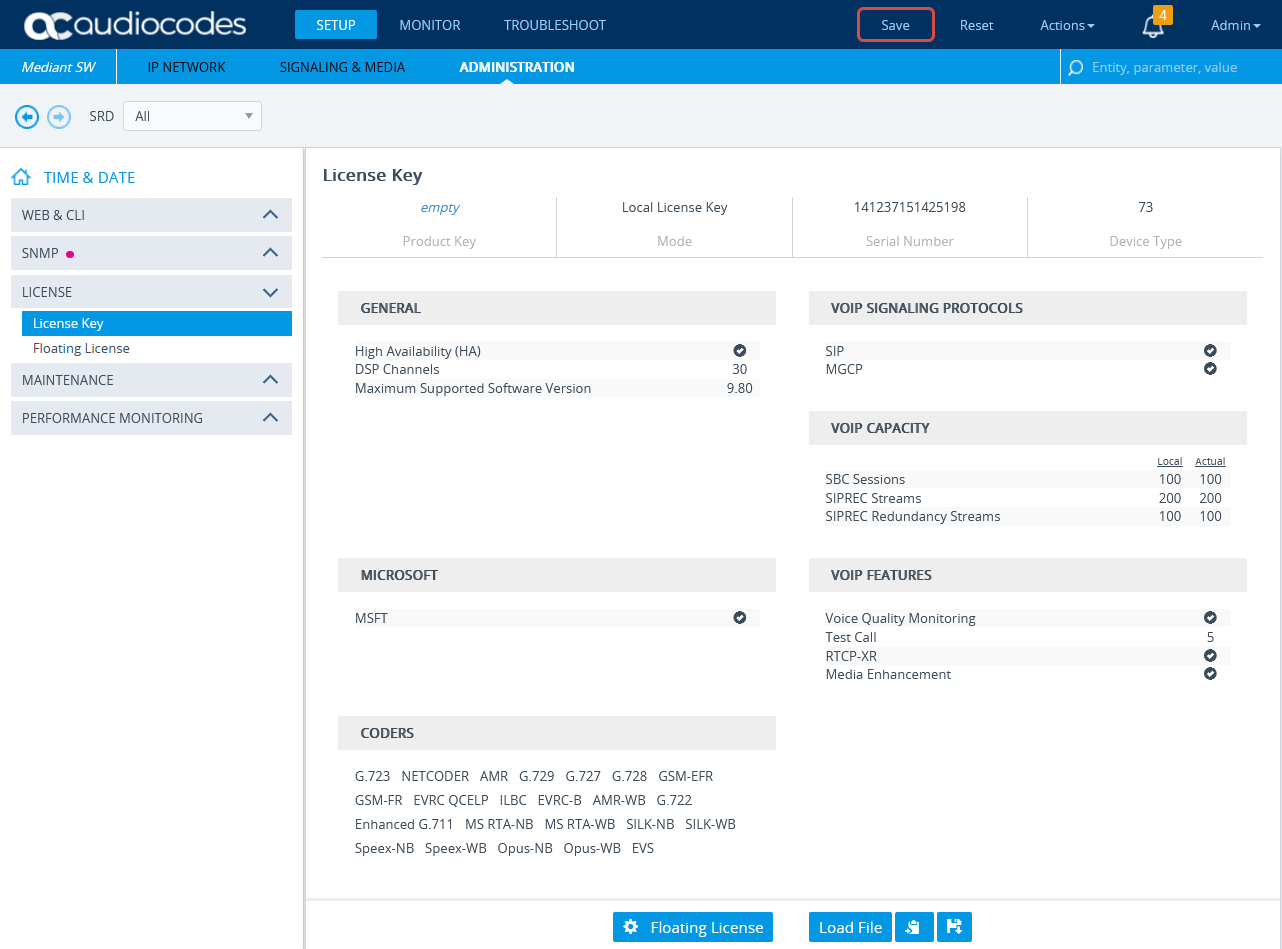

라이선스 확인

라이선스가 유효하고 SBC-SIPREC 기능이 지원되는지 확인합니다.

-

웹을 통해 AudioCodes SBC에 연결합니다.

-

관리 메뉴를 클릭합니다.

-

시간 및 날짜 아래에서 유지 관리를 확장하고 라이선스 키를 선택합니다.

-

VOIP 기능 아래에서 라이선스가 SIPRec 세션을 지원하는지 확인합니다.

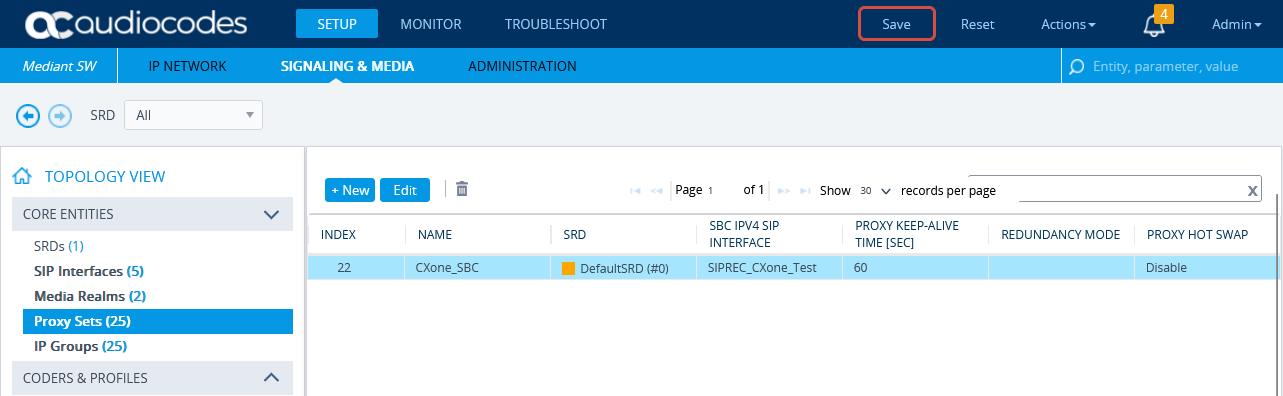

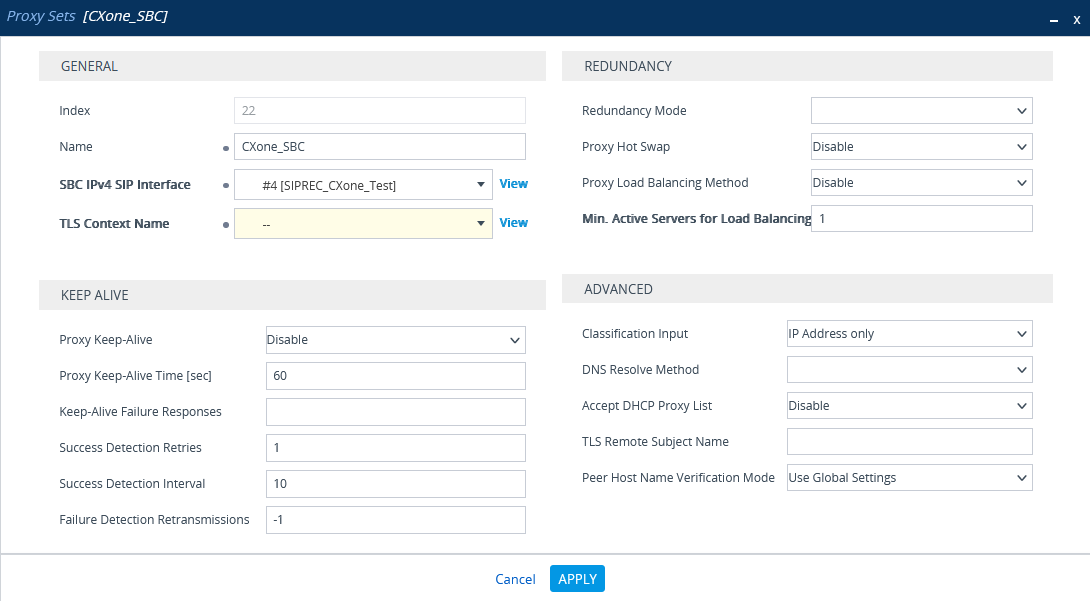

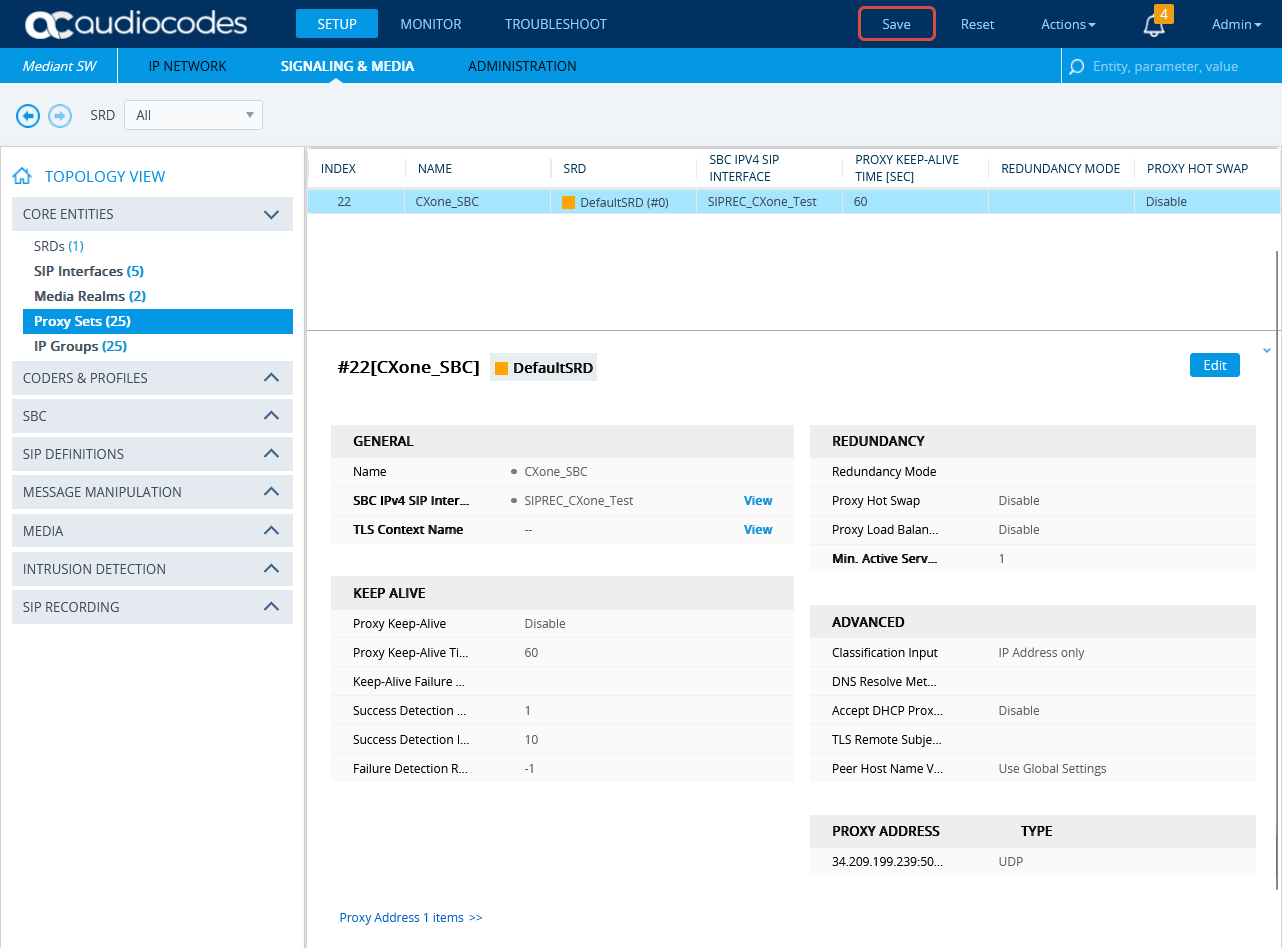

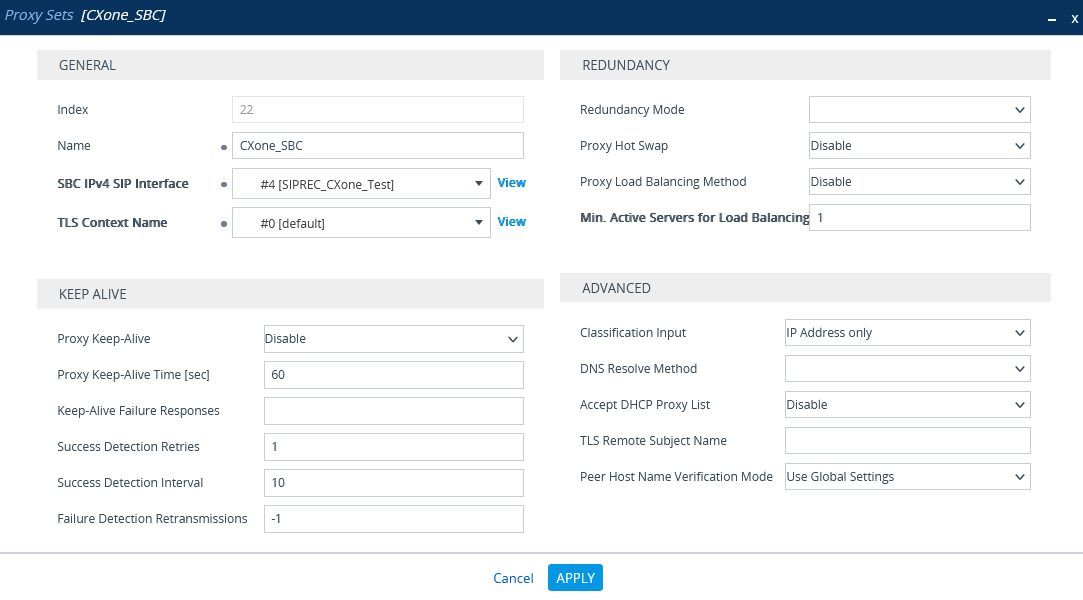

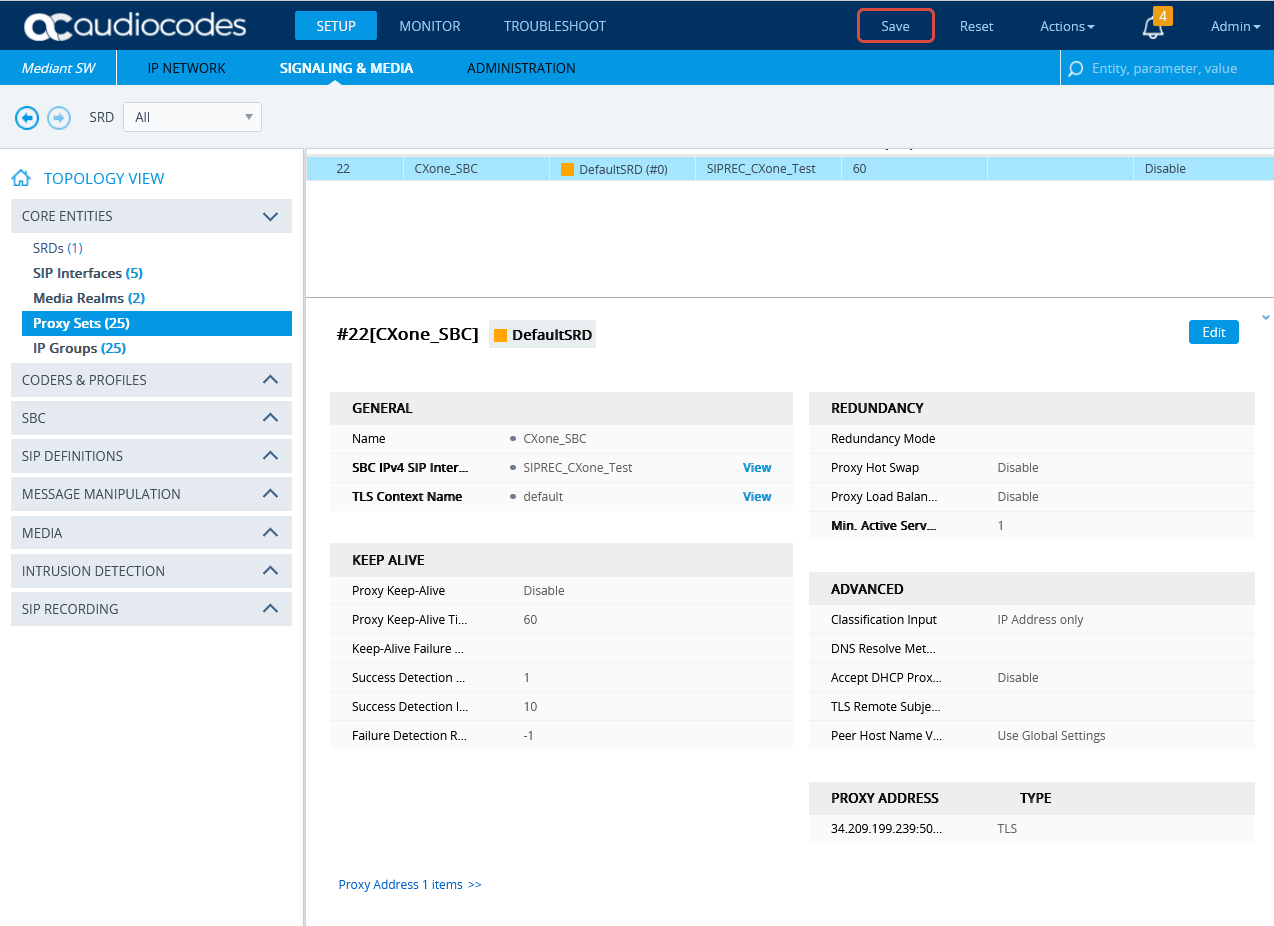

CXone Mpower 환경에 대한 프록시 세트 구성

이 절차에서는 CXone Mpower AudioCodes SBC에 대한 SBC 구성에 대한 지침을 제공합니다. 여기에는 AudioCodes SBC의 IP 주소도 포함됩니다.CXone Mpower

-

메뉴에서 시그널링 및 미디어를 클릭합니다.

-

토폴로지 보기 아래에서 코어 엔터티를 확장하고 프록시 세트를 선택합니다.

-

프록시 세트 목록에서 새로 만들기를 클릭합니다.

-

프록시 세트 창의 일반 아래에서:

-

이름 필드에 이름을 입력합니다.

-

SBC IPv4 SIP 인터페이스 드롭다운 목록에서 SIP 인터페이스를 선택합니다.

-

적용을 클릭합니다.

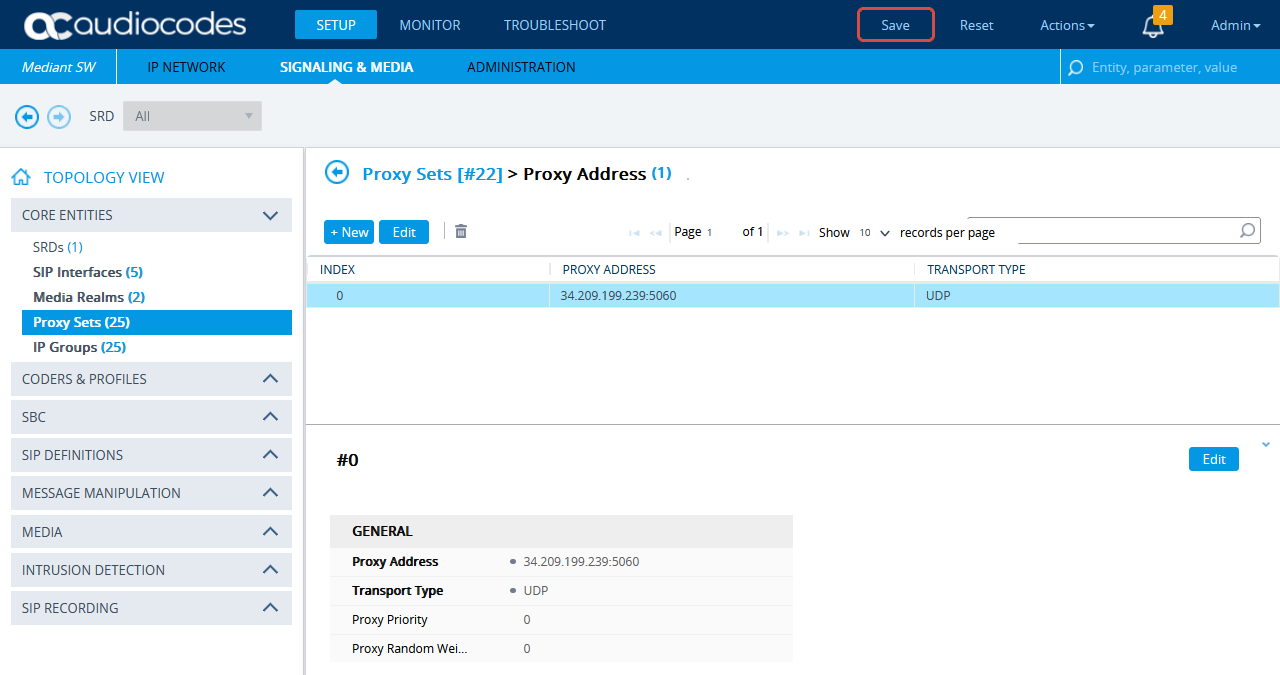

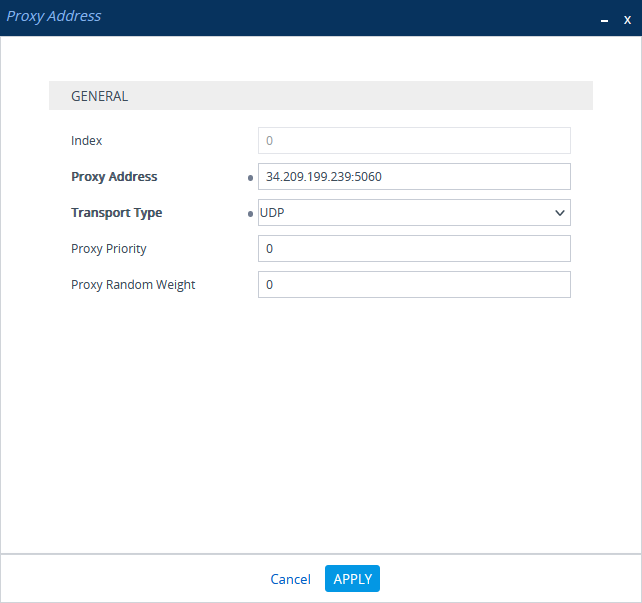

-

-

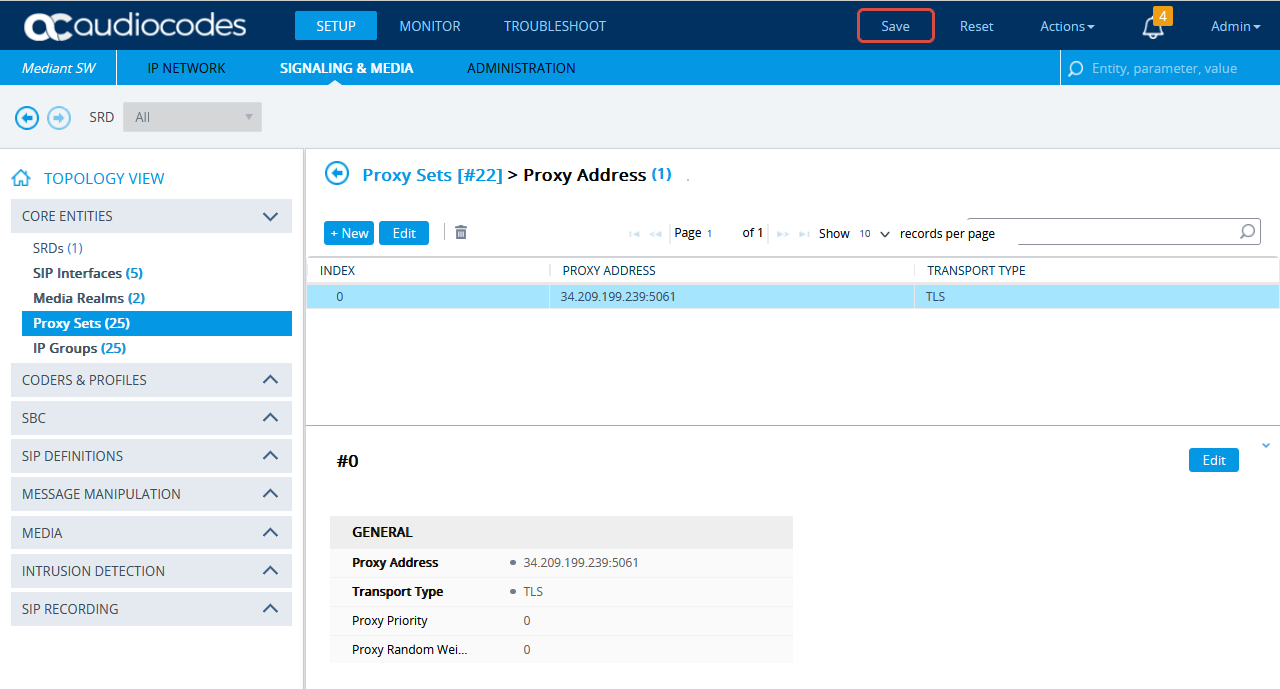

아래로 스크롤하여 프록시 주소 링크를 클릭합니다.

-

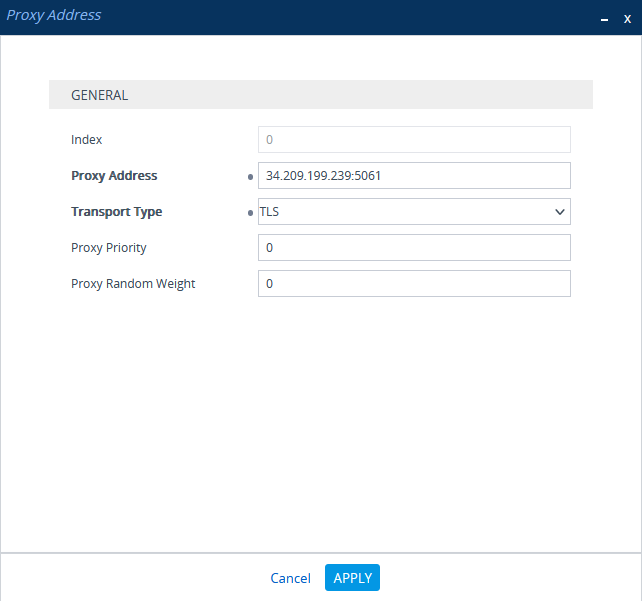

프록시 세트 > 프록시 주소 창에서 새로 만들기를 클릭하고 CXone MpowerAudioCodes SBC에 대한 IP 주소를 추가합니다.

-

프록시 주소 창에서 일반 아래 프록시 주소 필드에 CXone Mpower AudioCodes SBC IP 주소를 입력합니다.

-

적용을 클릭합니다.

(보안 환경만 해당) 프록시 세트 구성

이 절차에서는 보안 연결을 위해 CXone Mpower AudioCodes SBC에 대한 SBC 프록시 세트와 프록시 IP 주소를 구성하기 위한 지침을 제공합니다.

-

메뉴에서 시그널링 및 미디어를 클릭합니다.

-

토폴로지 보기 아래에서 코어 엔터티를 확장하고 프록시 세트를 선택합니다.

-

프록시 세트 목록에서 새로 만들기를 클릭합니다.

-

프록시 세트 창의 일반 아래에서:

-

이름 필드에 이름을 입력합니다.

-

SBC IPv4 SIP 인터페이스 드롭다운 목록에서 SIP 인터페이스를 선택합니다.

-

TLS 컨텍스트 이름 드롭다운 목록에서 SBC 인증서가 있는 TLS 컨텍스트를 선택합니다.

-

-

아래로 스크롤하여 프록시 주소 링크를 클릭합니다.

-

프록시 세트 > 프록시 주소 창에서 새로 만들기를 클릭하고 CXone MpowerAudioCodes SBC의 IP 주소를 추가합니다.

-

프록시 주소 창에서 일반 아래 프록시 주소 필드에 CXone MpowerAudioCodes SBC IP 주소를 입력하고 전송 유형을 TLS로 설정합니다.

-

적용을 클릭합니다.

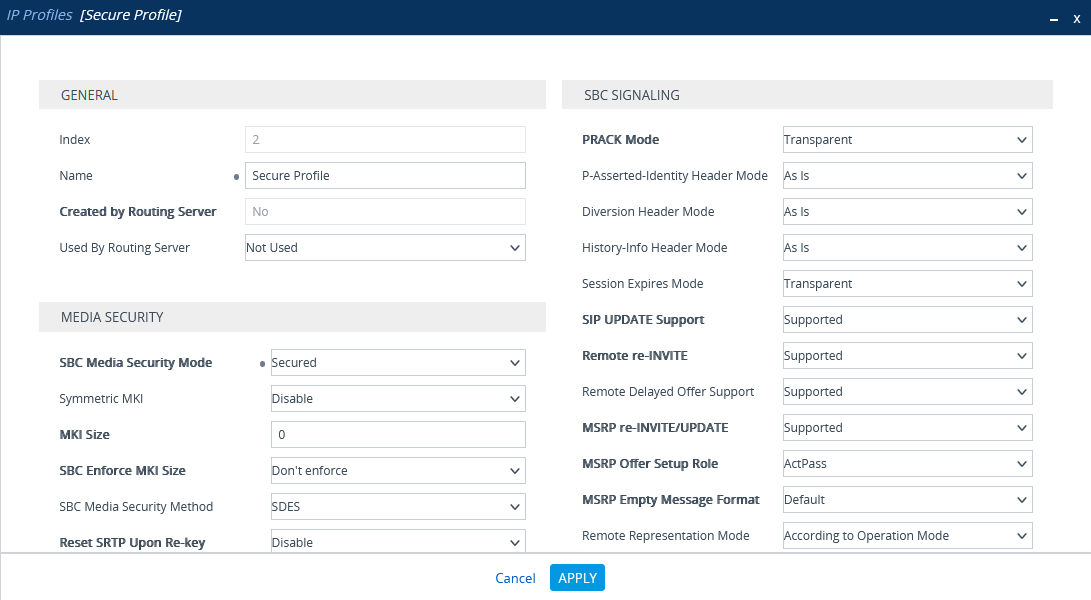

보안 IP 프로필 구성

-

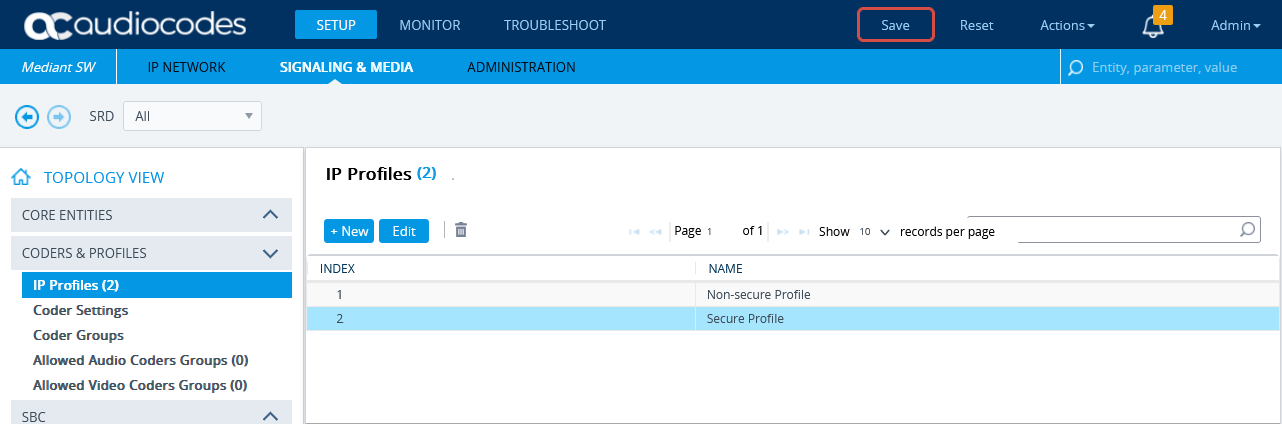

설정 메뉴에서 시그널링 및 미디어로 이동합니다. 토폴로지 보기 아래에서 코더 및 프로필을 확장하고 IP 프로필을 선택합니다.

-

IP 프로필 목록에서 새로 만들기를 클릭합니다.

-

IP 프로필 목록 창의 미디어 보안 아래에서, SBC 미디어 보안 모드가 보안됨으로 설정되었는지 확인합니다.

-

적용을 클릭합니다.

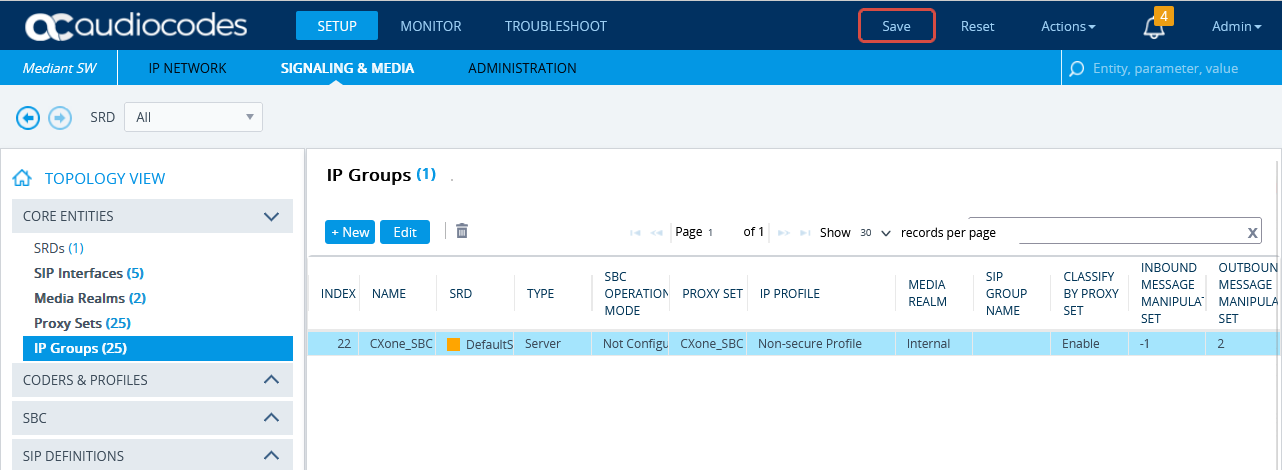

CXone Mpower AudioCodes SBC에 대한 IP 그룹 구성

-

메뉴에서 시그널링 및 미디어를 클릭합니다.

-

토폴로지 보기 아래에서 코어 엔터티를 확장하고 IP 그룹을 선택합니다.

-

IP 그룹 목록에서 새로 만들기를 클릭합니다.

-

IP 그룹 창의 일반 아래에서:

-

색인 필드에서 다음 일련 번호를 구성합니다.

-

이름 필드에 이름을 입력합니다.

-

토폴로지 위치 드롭다운 목록에서 위치를 선택합니다.

-

유형 드롭다운 목록에서 서버를 선택합니다.

-

프록시 세트 필드에서 이 IP 그룹에 대한 프록시 세트를 선택합니다.

-

IP 프로필 필드에 기존 IP 프로필 ID를 입력합니다.

-

미디어 Realm 이름 필드에서 기존 미디어 Realm 이름을 선택합니다.

-

-

적용을 클릭합니다.

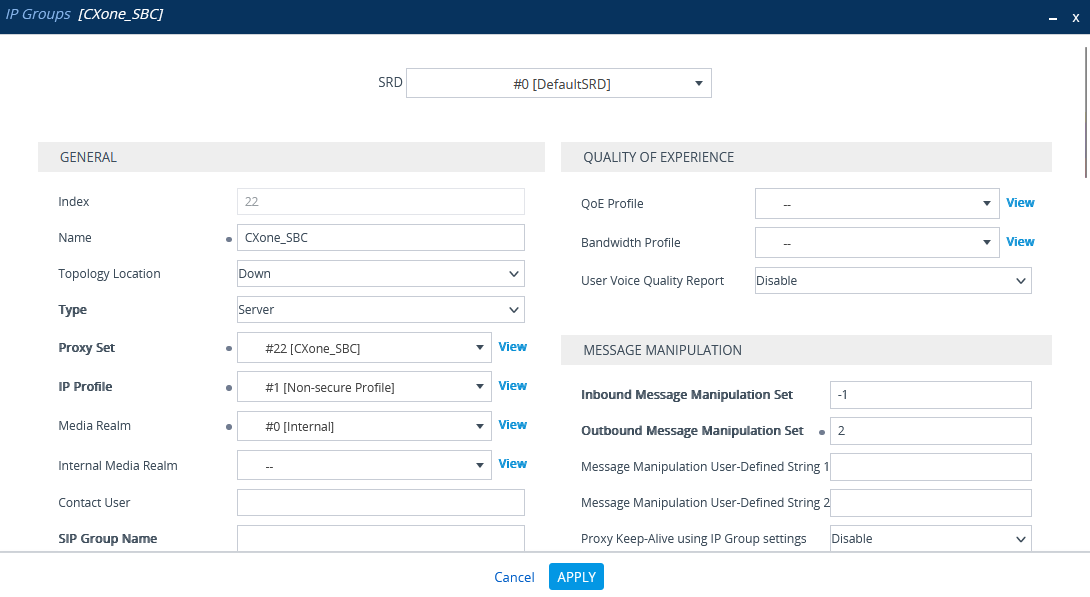

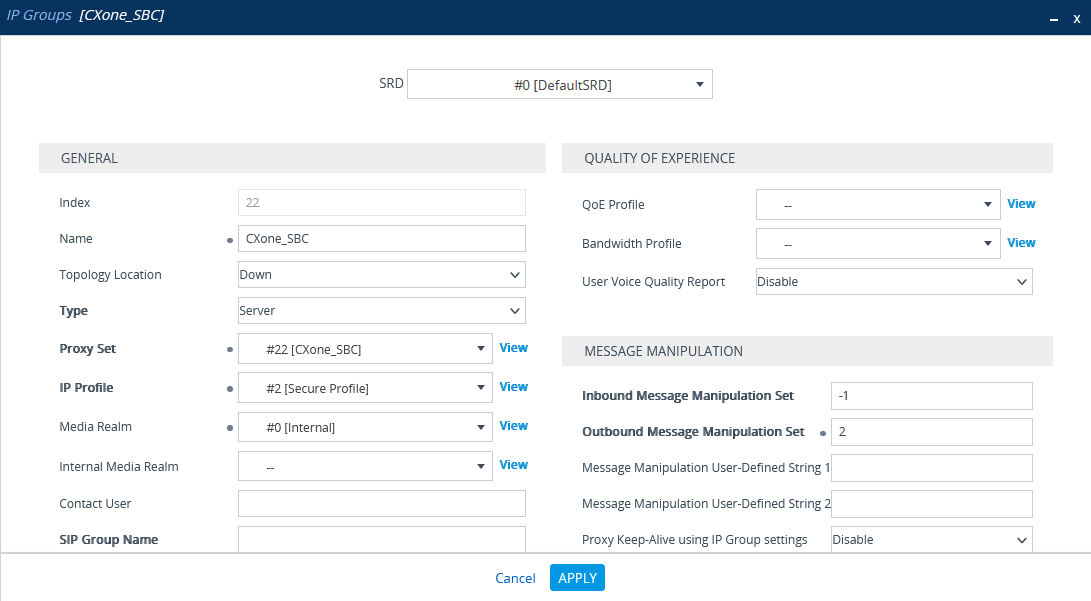

(보안 환경만 해당) IP 그룹 구성

보안 IP 프로필이 구성되었는지 확인합니다. 보안 IP 프로필 구성을 참조하십시오.

-

메뉴에서 시그널링 및 미디어를 클릭합니다.

-

토폴로지 보기 아래에서 코어 엔터티를 확장하고 IP 그룹을 선택합니다.

-

IP 그룹 목록에서 새로 만들기를 클릭합니다.

-

IP 그룹 창의 일반 아래에서:

-

색인 필드에서 다음 일련 번호를 구성합니다.

-

이름 필드에 이름을 입력합니다.

-

토폴로지 위치 드롭다운 목록에서 위치를 선택합니다.

-

유형 드롭다운 목록에서 서버를 선택합니다.

-

프록시 세트 필드에서 이 IP 그룹에 대한 CXone Mpower 프록시 세트를 선택합니다.

-

IP 프로필 필드에서, 이전에 보안 IP 프로필 구성에서 생성한 보안 IP 프로필을 선택합니다.

-

미디어 Realm 이름 필드에서 기존 미디어 Realm 이름을 선택합니다.

-

-

적용을 클릭합니다.

-

그런 다음 저장을 클릭합니다.

(보안 환경만 해당) SIP 녹음을 위한 인증서 가져오기 및 내보내기

이 단계가 끝나면 NiCE 전문 서비스에 다음을 제공해야 합니다.

-

PEM 형식의 인증서

가져오기 전에 CXone Mpower AudioCodes SBC 인증서를 PEM 형식으로 저장해야 합니다.

-

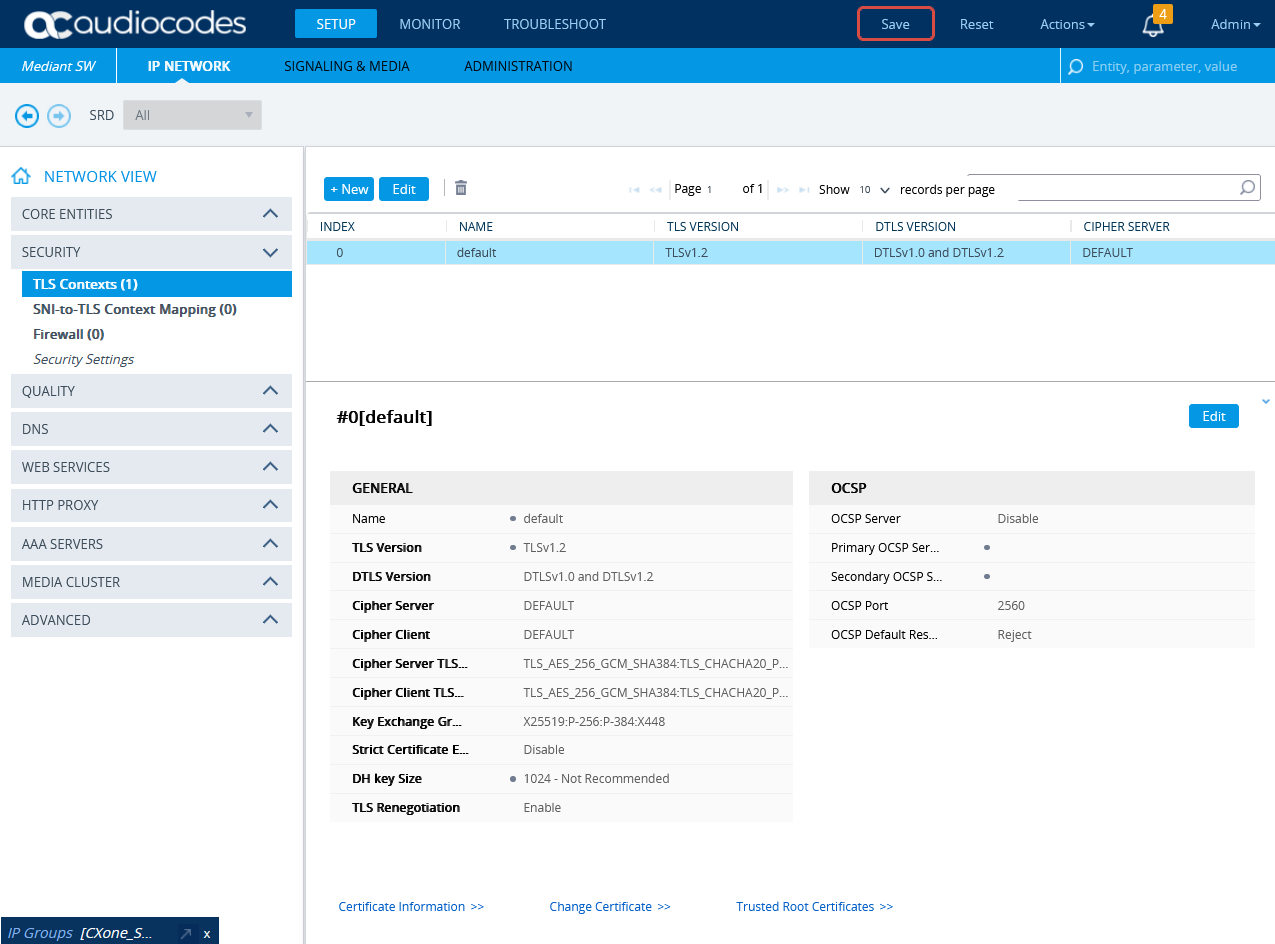

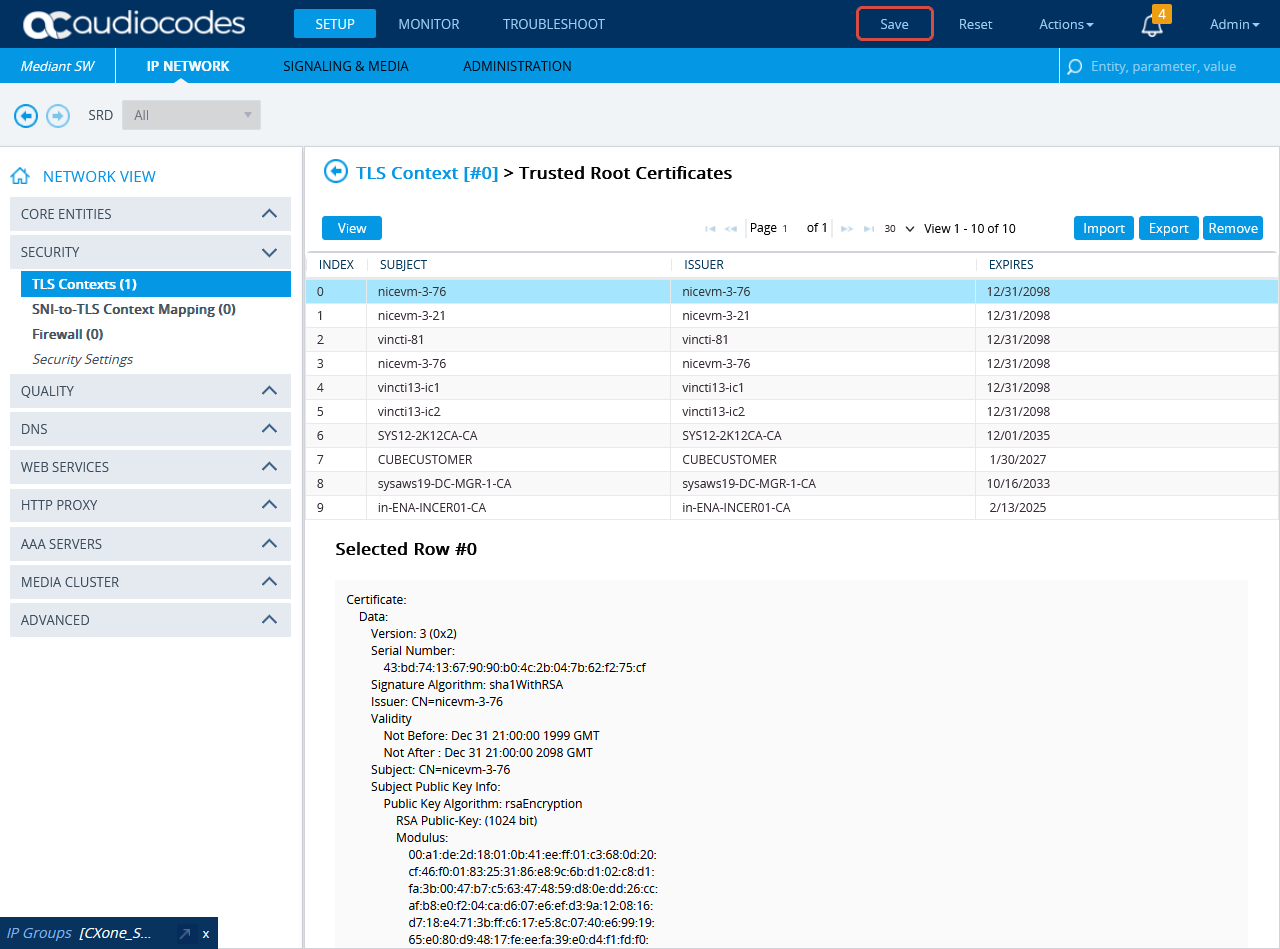

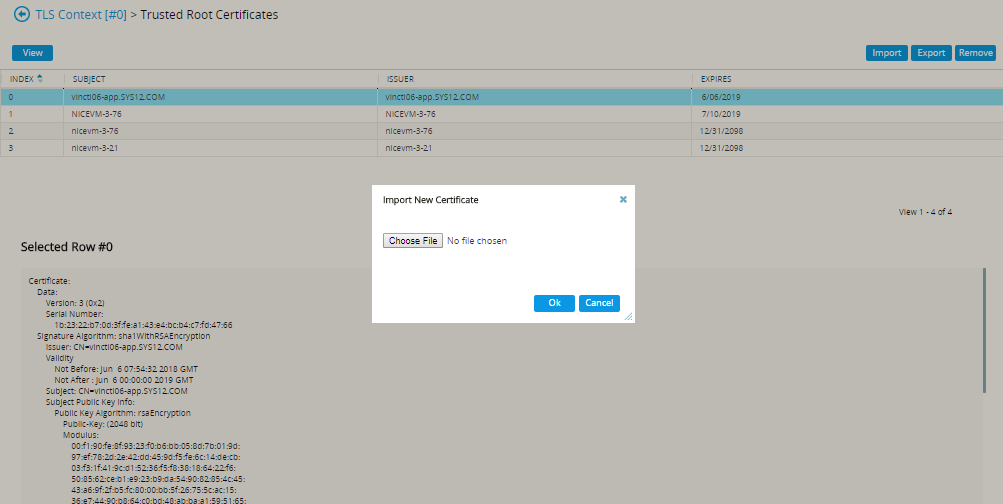

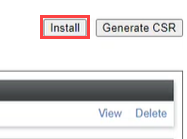

CXone Mpower AudioCodes SBC 인증서를 SBC로 가져오려면 설정 > IP 네트워크로 이동하세요. 네트워크 보기 아래에서 보안을 확장하고 TLS 컨텍스트를 선택합니다.

-

TLS 컨텍스트 창에서 신뢰할 수 있는 루트 인증서를 클릭합니다.

-

가져오기를 클릭합니다.

-

새 인증서 가져오기 창에서 파일 선택을 클릭하고 CXone Mpower AudioCodes SBC 인증서를 찾습니다. CXone Mpower AudioCodes SBC 인증서가 PEM 형식인지 확인하세요.

-

확인을 클릭합니다.

-

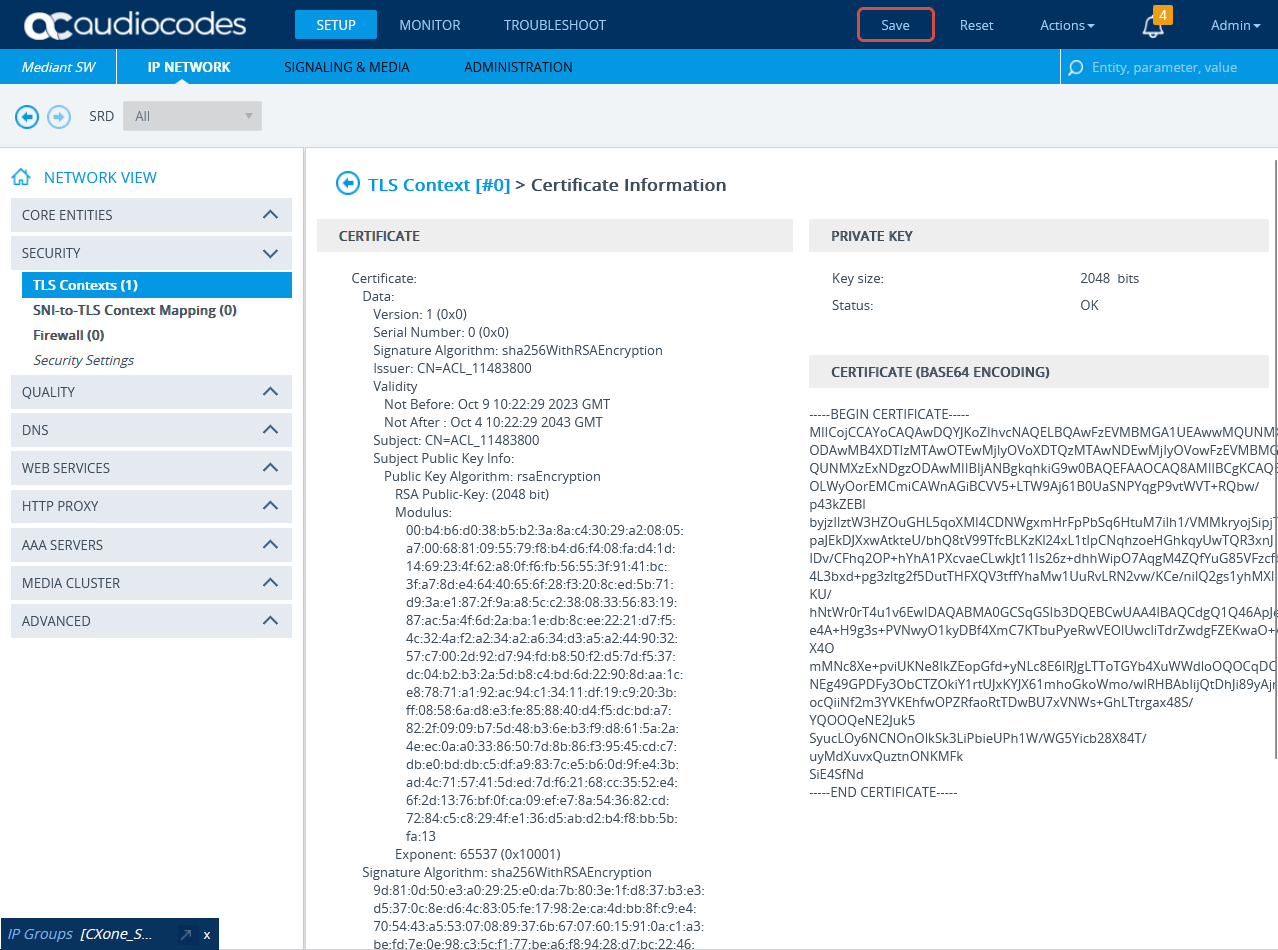

TLS 컨텍스트 창에서 인증서 정보를 클릭합니다.

-

인증서 정보 페이지의 인증서 아래에서 인증서의 텍스트를 복사합니다. 이 텍스트로부터 인증서를 생성합니다.

-

CA가 있으면 PEM 형식의 인증서를 CA와 함께 NiCE 전문 서비스로 보내세요.

(보안/비 보안 환경) SIP 녹음 구성

이 섹션에서는 SIP 녹음 활성화 및 SIP 녹음 라우팅 구성을 위한 절차를 설명합니다.

-

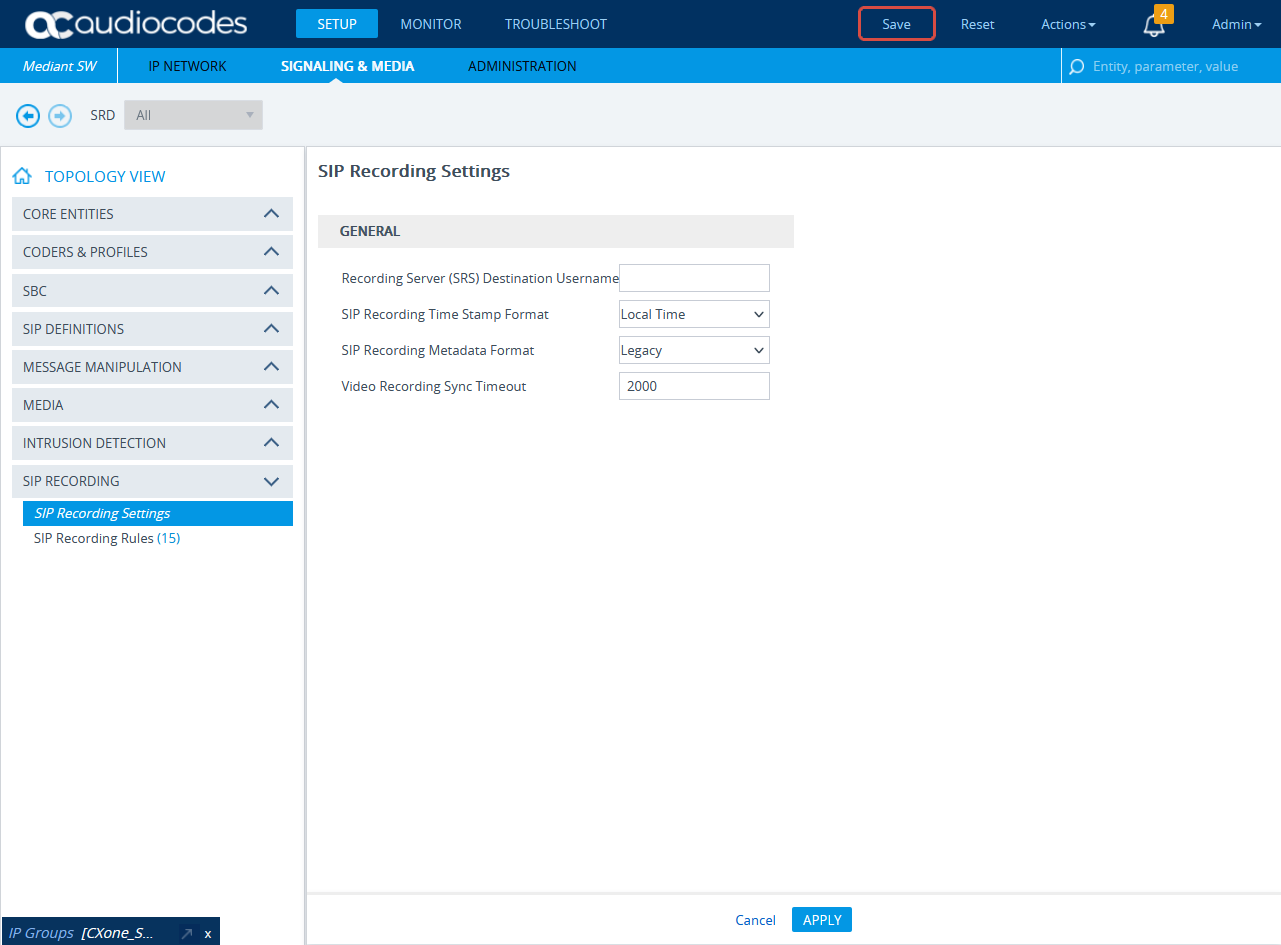

메뉴에서 시그널링 및 미디어를 클릭합니다.

-

SIP 녹음을 확장하고 SIP 녹음 설정을 선택합니다.

-

일반 아래의 SIP 녹음 메타데이터 형식 드롭다운 목록에서 레거시 또는 RFC 7865 메타데이터 옵션을 선택합니다. Real-Time Third Party Telephony Recording (Multi-ACD)에서는 두 옵션을 모두 지원합니다. 선호도에 따라 구성하면 됩니다.

-

적용을 클릭합니다.

-

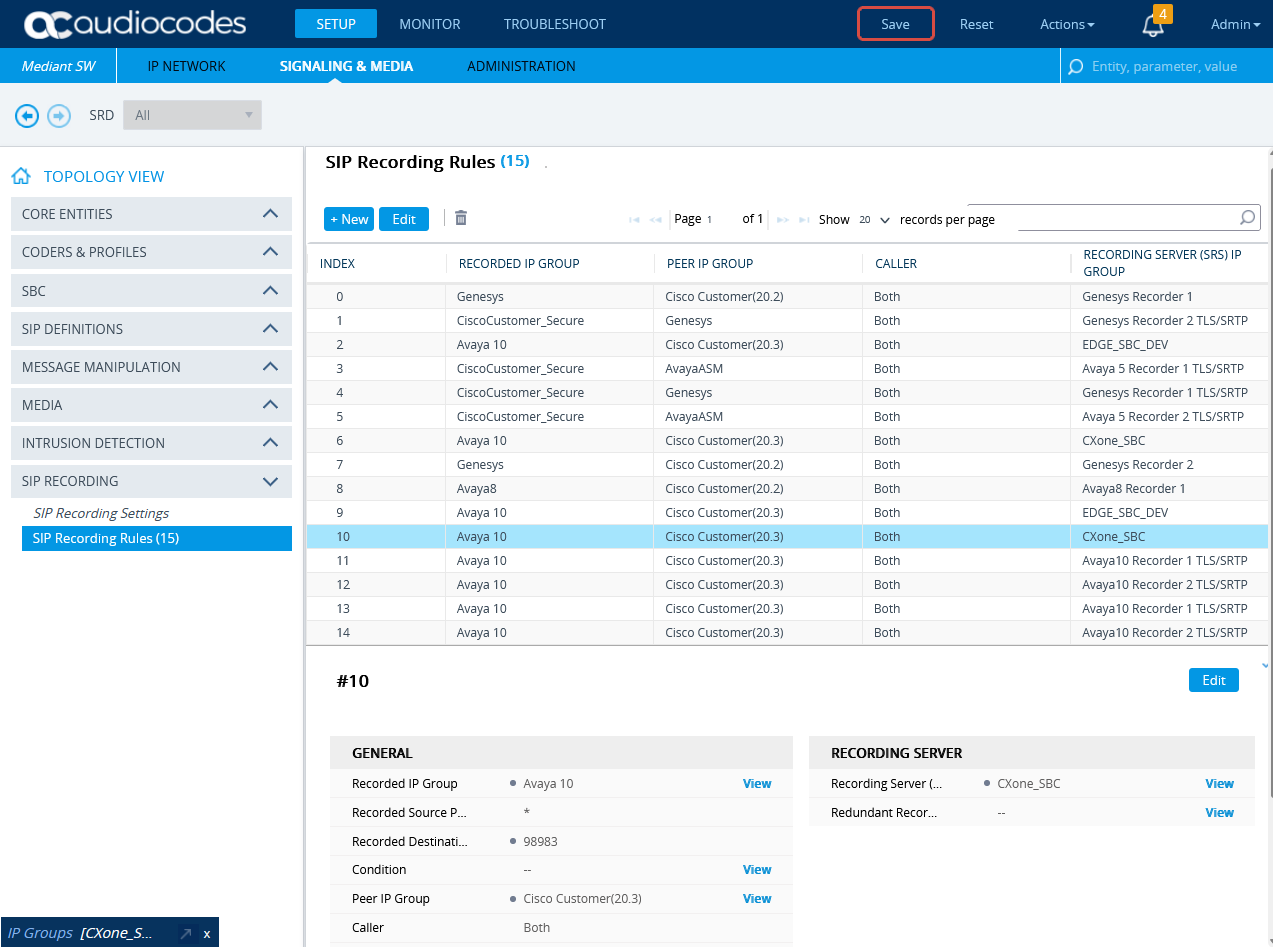

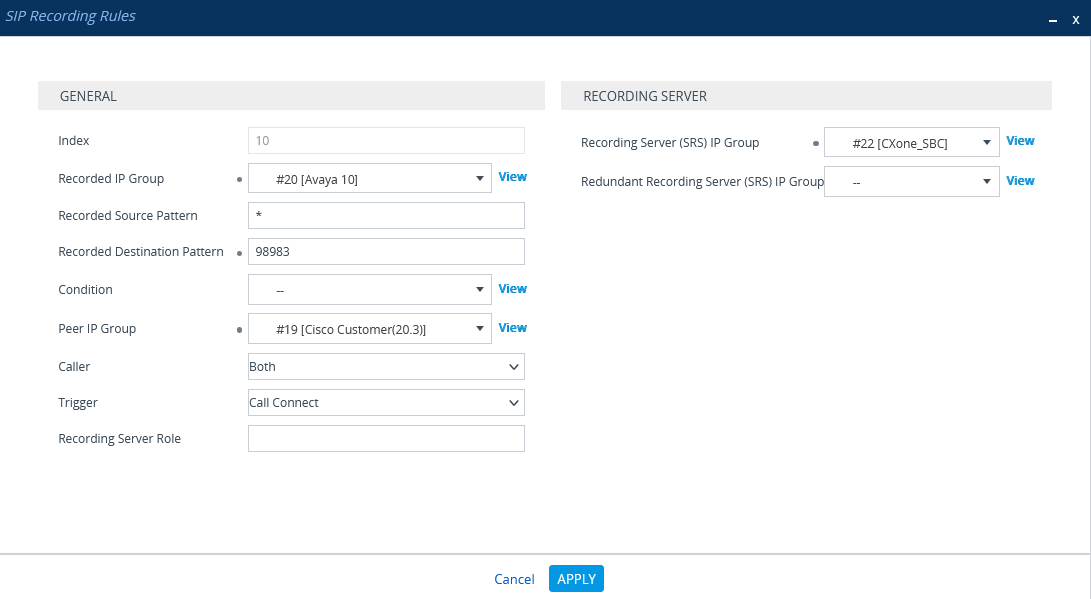

SIP 녹음에서 SIP 녹음 규칙을 선택합니다.

-

SIP 녹음 규칙 영역에서 새로 만들기를 클릭합니다.

-

SIP 녹음 규칙 창의 일반 아래에서:

-

녹음된 IP 그룹 목록에서 기존 상담원 측 그룹 ID를 선택합니다.

-

녹음된 소스 패턴 필드에 녹음될 소스 접두어를 입력합니다.

-

녹음된 대상 패턴 필드에 녹음될 대상 접두어를 입력합니다.

-

피어 IP 그룹 목록에서 서비스 제공자 측의 그룹 ID를 선택합니다.

-

발신자 목록에서 둘다를 선택합니다.

-

-

녹음 서버 아래에서:

-

녹음 서버(SRS) IP 그룹 목록에서 레코더에 대해 이전에 생성한 IP 그룹을 선택합니다.

CXone MpowerAudioCodes SBC에 대한 IP 그룹 구성 또는 (보안 환경에서만 해당) IP 그룹 구성을 참조하세요.

-

-

적용을 클릭합니다.

-

새로운 행이 SIP 녹음 라우팅 섹션에 추가됩니다.

-

새 정보를 모두 저장하려면 저장을 클릭합니다.

CXone Mpower AudioCodes SBC에 UCID를 보냅니다.

Avaya 환경에서는 모든 통화의 UCID(Universal Call Identifier)를 CXone Mpower AudioCodes SBC로 전송해야 합니다.

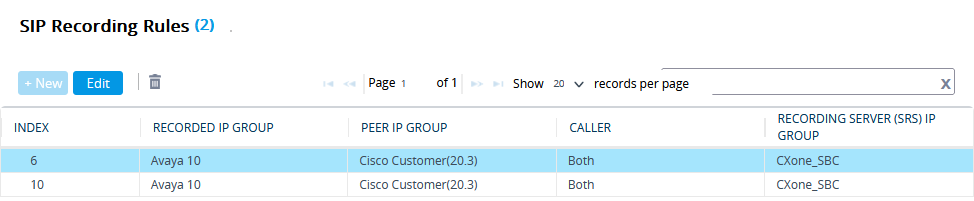

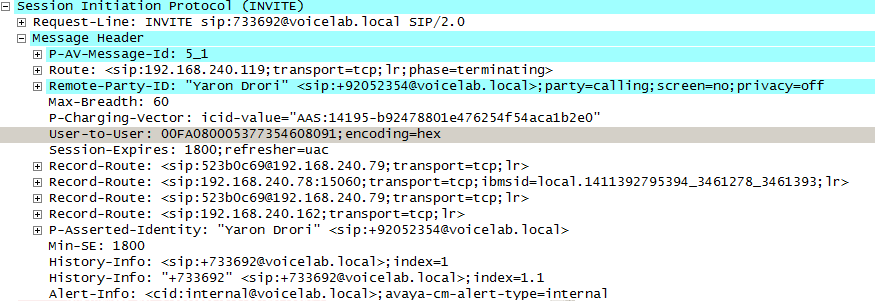

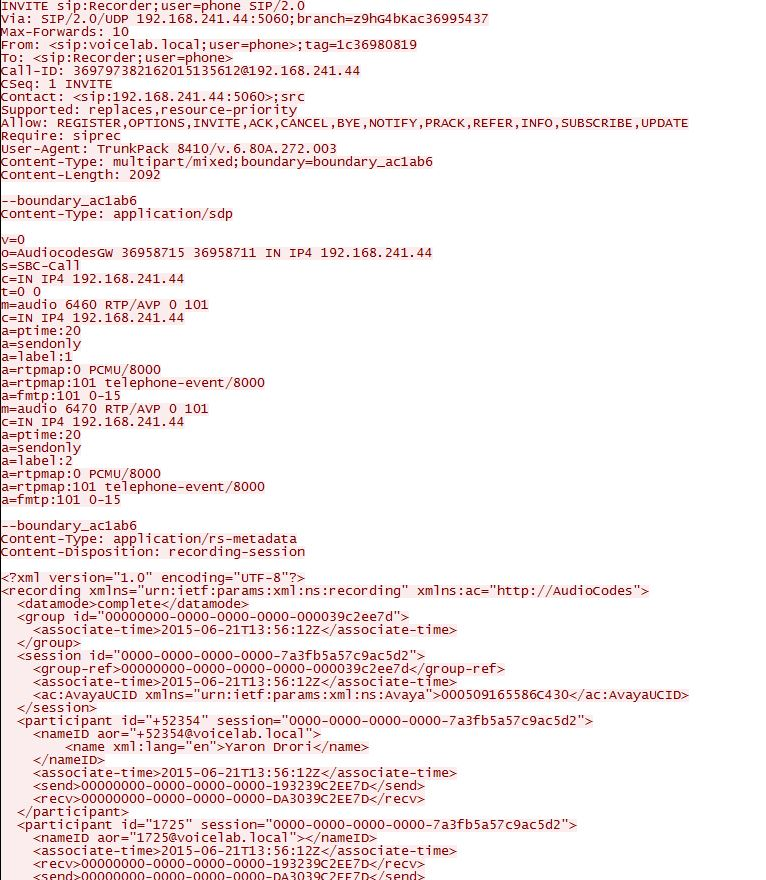

이그레스 통화의 경우 Avaya CM은 UCID를 생성하여 사용자 간 정보(UUI)로 변환합니다. 이 정보는 SIP INVITE 헤더의 사용자 간 필드에서 Avaya Session Manager에서 AudioCodes SBC로 전송됩니다. 아래 이미지를 참조하십시오.

추적 시 UUI는 16진수 값으로 나타나며 Avaya CTI 이벤트에서는 10진수 숫자(UCID)로 표시됩니다. UCID가 포함된 UUI는 AudioCodes SBC로 전송되고, 이후 AudioCodes SBC는 UCID를 CXone Mpower AudioCodes SBC로 전송합니다.

Avaya CM에서 UUI 처리는 Avaya Session Manager에 대한 트렁크에 대해 공유로 구성해야 합니다.

UCID는 인그레스 통화에 포함되거나 포함되지 않을 수 있습니다. 즉, 통화가 AudioCodes SBC에 도달하면 서비스 제공자로부터 상담원에게로 전달됩니다. UCID가 포함되지 않은 경우에는 SBC에서 UCID를 생성해야 합니다.

UCID가 인그레스 통화에 이미 포함된 경우 SBC에서는 다른 UCID를 생성할 필요가 없습니다.

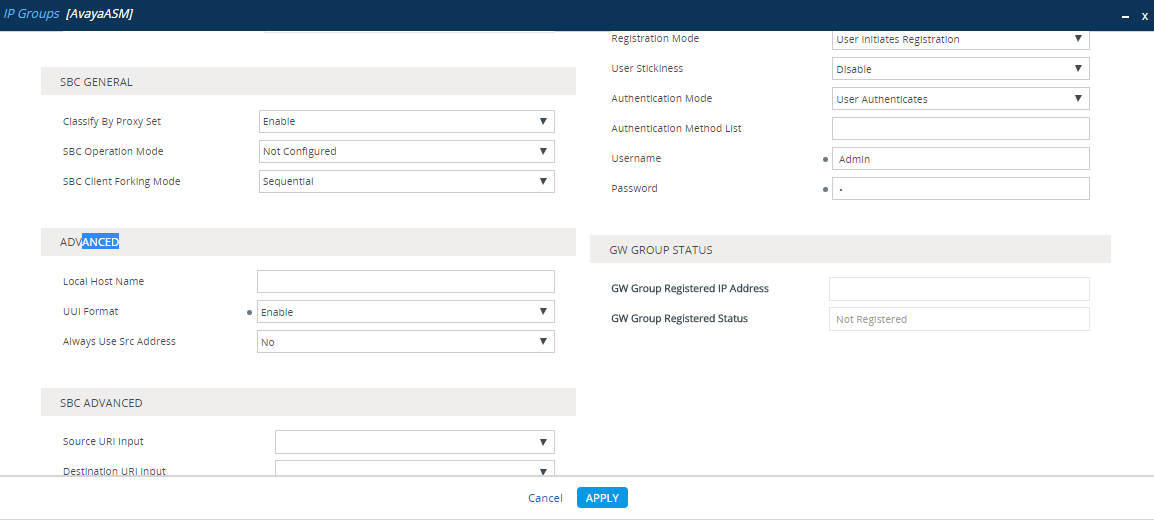

UCID에는 UCID를 생성한 노드의 식별자가 포함되어 있습니다. AudioCodes SBC에서 생성한 각 UCID에서 사용될 노드 ID 값을 구성합니다.

-

브라우저를 사용하여 AudioCodes SBC 관리 페이지에 액세스합니다. 이 URL을 입력합니다:

Http://AudioCodes IP Address/AdminPage -

사용자 이름 및 암호를 사용하여 로그인합니다.

-

ini 매개변수를 클릭합니다.

-

매개변수 이름 필드에 NetworkNodeId를 입력합니다.

-

값 입력 필드에 고유한 노드 ID를 입력합니다. 이 노드 ID는 로컬 네트워크의 어떤 Avaya CM에서도 사용되지 않는 고유한 ID여야 합니다.

-

새 값 적용을 클릭합니다.

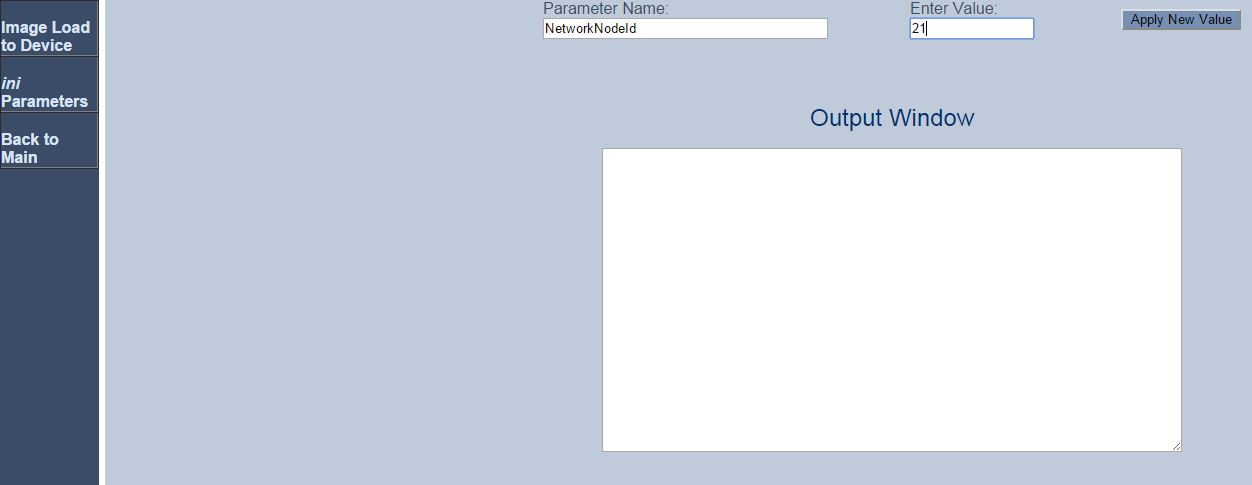

AudioCodes SBC를 통해 통화가 설정되면 SBC는 CXone Mpower AudioCodes SBC로 SIP INVITE 메시지를 보냅니다. CXone Mpower AudioCodes SBC의 확인 후 SBC는 오디오를 포크하여 CXone Mpower AudioCodes SBC로 전송합니다.

CXone Mpower AudioCodes SBC는 수신 통화 또는 송신 통화 중에 SBC에서 보낸 SIP INVITE 메시지에서 UCID를 수신할 것으로 예상됩니다. 다음은 SBC에서 CXone Mpower AudioCodes SBC로 전송된 SIP INVITE 메시지의 메타데이터 부분의 예입니다.<ac:AvayaUCID > 0015EE805586C304</ac:AvayaUCID> 요소에는 UCID가 포함되어 있습니다.

예를 들어, 여기서 UCID 값이 강조 표시되어 있습니다.

<ac:AvayaUCID >0015EE805586C304</ac:AvayaUCID>

Avaya SBC for Enterprise(SBCE) 환경 준비

이 섹션에서는 SIPREC 통신을 위해 Avaya Session Border Controller for Enterprise(SBCE)를 Real-Time Third Party Telephony Recording (Multi-ACD) 환경과 통합할 수 있도록 Avaya 환경을 준비하는 방법에 대해 설명합니다.

지원되는 Avaya SBCE 버전은 8.1.3, 10.1 및 10.2입니다.를 입력할 수 있습니다.

이 가이드에서 설명하는 절차는 권장사항일 뿐이며 공인 Avaya 사이트 엔지니어가 수행해야 합니다.

Avaya 스위치 구성에 관한 포괄적인 정보는 Avaya 문서를 참조하십시오.

다음 절차를 수행할 때 특정 값(예: 특정 전송 프로토콜)이 지정된 단계에서 Avaya 기본값(*)을 선택하지 마십시오.

워크플로

다음 작업 흐름은 Real-Time Third Party Telephony Recording (Multi-ACD)에서 Avaya SBCE 활성 녹음을 설정하는 데 사용합니다.

SBC에는 유효한 TLS 인증서가 설치되어 있어야 합니다. 인증서는 SIPREC에 지원되는 인증 기관 섹션에 나열된 신뢰할 수 있는 인증 기관(CA)에서 서명해야 합니다.

작업 흐름을 시작하기 전에 사이트 컴포넌트가 구성되어 있는지 확인해야 합니다.

-

1단계: TLS 구성

-

2단계: 기록 서버 구성

-

3단계: 라우팅 프로필 만들기

-

5단계: 녹음 프로필 만들기

-

6단계: 세션 정책 만들기

-

7단계: 애플리케이션 규칙 만들기

-

8단계: 미디어 규칙 만들기

-

9단계: 엔드포인트 정책 그룹 만들기

-

10단계: 세션 흐름 추가

-

11단계: 서버 흐름 만들기

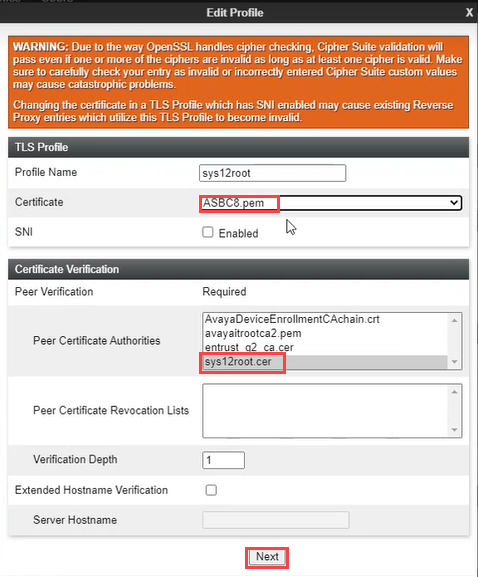

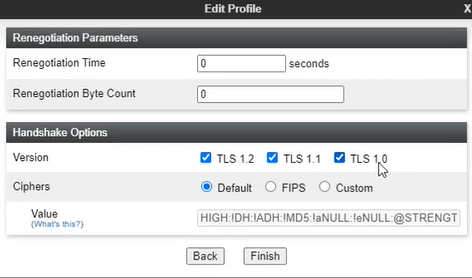

TLS 구성

시작하기 전에, 네트워크 및 흐름 > 시그널링 인터페이스에서 TLS 포트 및 TLS 클라이언트 프로필이 내부 시그널링 구간에 대해 올바르게 구성되었는지 확인하십시오.

기록 서버 구성

세션 녹음은 일부 비즈니스에 중요한 요구사항입니다. 다음 절차를 수행하면 SIPREC에 대한 세션 녹음을 설정할 수 있습니다.

기록 서버 구성:

-

Session Manager와 통신사 간 SIP 트렁킹에 대한 구성이 완료되었는지 확인합니다.

-

관리자 자격 증명을 사용하여 EMS 웹 인터페이스에 로그인합니다.

-

장치에서: 드롭다운 목록에서 SBC 애플리케이션 이름을 선택합니다.

-

왼쪽 탐색 창에서 서비스 > SIP 서버를 선택합니다.

-

서버 구성 페이지에서 추가를 클릭합니다.

-

서버 구성 프로필 추가 페이지의 프로필 이름 필드에서 새 서버 프로필 이름을 입력합니다.

-

다음을 클릭합니다.

-

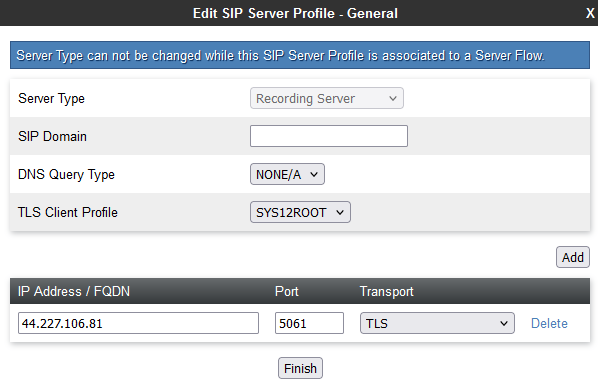

서버 구성 프로필 편집 창의 서버 유형 필드에서 녹음 서버를 클릭합니다.

-

TLS 클라이언트 프로필에 대해 TLS 구성에서 만든 클라이언트 프로필을 선택합니다.

-

IP 주소/FQDN 필드에 CXone Mpower AudioCodes SBC 서버의 IP 주소를 입력합니다.

-

포트 필드에 5061을 입력합니다.

-

전송 필드에서 TLS 전송 프로토콜을 선택합니다.

-

다음을 클릭합니다.

-

서버 구성 추가 - 고급 페이지에서 상호 운용 프로필을 선택하려면 다음 중 하나를 수행합니다.

-

상호 연동 프로필 필드에서 avaya-ru 프로필을 선택합니다.

avaya-ru 프로필은 기본 상호 연동 프로필입니다.

-

기본 avaya-ru 상호 연동 프로필을 복제하고 복제된 상호 연동 프로필을 선택합니다.

-

-

훈련 사용 확인란이 선택되어 있는지 확인합니다.

기록 서버의 경우 훈련 사용 필드가 기본적으로 선택되어 있습니다. 훈련 사용 확인란의 선택을 취소하지 마십시오.

-

마침을 클릭합니다.

라우팅 프로필 만들기

기록 서버에 대해 새로운 라우팅 프로필을 만들어야 합니다. 라우팅 프로필은 다른 도메인 정책 유형과 함께 사용되는 특정한 패킷 라우팅 기준 세트를 정의합니다. 라우팅 프로필은 특정 통화 흐름을 식별하여 해당 패킷에 적용된 보안 기능을 확인합니다. 라우팅 프로필이 정의하는 매개변수에는 패킷 전송 설정, 이름 서버 주소 및 확인 방법, 다음 홉 라우팅 정보 및 패킷 전송 유형 등이 있습니다.

라우팅 프로필 만들기:

-

관리자 자격 증명을 사용하여 EMS 웹 인터페이스에 로그인합니다.

-

탐색 창에서 구성 프로필 > 라우팅을 선택합니다. 애플리케이션 창에는 기존 라우팅 프로필이 표시됩니다. 콘텐츠 영역에는 선택한 라우팅 프로필을 구성하는 라우팅 규칙이 표시됩니다.

-

애플리케이션 창에서 추가를 클릭합니다.

-

새 라우팅 프로필에 대해 고유한 이름을 입력하고 다음을 클릭합니다.

-

아래에서 표에서 설명하는 적절한 필드에 요청된 정보를 입력합니다.

대체 라우팅을 사용하려면 전역 프로필 > 서버 상호 연동의 타이머 탭에서 트랜잭션 만료 필드를 적절한 짧은 기간으로 설정했는지 확인합니다. 트랜잭션 만료 타이머로 설정된 시간 내에 응답이 수신되지 않으면 서버에서 보낸 모든 요청이 시간 초과됩니다. 따라서 트랜잭션 만료 필드가 기본값인 32초로 설정되어 있으면 대체 라우팅이 작동하지 않습니다.

필드 이름

설명

URI 그룹 다음 홉 라우팅 프로필이 적용될 URI 그룹을 지정합니다. 가능한 값은 다음과 같습니다.

-

*

-

비상

시간 라우팅 프로필을 확인하기 위한 트렁크 서버의 시간을 지정합니다.

원격 사용자의 경우 라우팅 프로필을 확인하는데 시간 필드를 사용하지 마십시오.

부하분산 부하분산 옵션의 유형을 지정합니다.

기본값을 그대로 둡니다.

전송 구성해야 하는 다음 홉 주소를 지정합니다. 또는 전송 유형을 선택합니다. 시스템에서는 라우팅 프로필 전송 유형을 사용하여 메시지를 라우팅합니다. 다음 홉 인-다이얼로그 인-다이얼로그 메시지에 대한 다음 홉 구성을 지정합니다. 다음 홉 인-다이얼로그 옵션을 활성화하면 인-다이얼로그 요청이 동일한 라우팅 항목을 사용하여 메시지를 라우팅하려고 합니다. NAPTR Naming Authority Pointer를 활성화 또는 비활성화할지 여부를 지정합니다. 부하분산 알고리즘을 DNS/SRV로 선택하면 NAPTR 확인란이 자동으로 선택됩니다. NAPTR을 비활성화하면 전송 프로토콜을 지정해야 합니다. 다음 홉 우선순위 SBC가 메시지에서 확인된 라우팅 항목을 사용하여(즉, URI 또는 라우트 헤더를 사용하여) 메시지를 라우팅하는 데 실패하면 시스템에서는 라우팅에서 대체 라우팅 항목으로 메시지를 전송합니다. 라우트 헤더 무시 Avaya SBCE가 라우트 헤더를 무시할지 여부를 지정합니다. ENUM E.164 Number Mapping(ENUM) 프로토콜에 대한 지원이 가능한지 여부를 지정합니다. ENUM 접미사 숫자를 도메인 이름으로 변경하기 위해 ENUM 접미사가 추가되는지 여부를 지정합니다.

ENUM 확인란을 선택한 경우에만 이 필드를 사용할 수 있습니다.

추가 다음 홉 주소를 추가합니다. 우선순위/가중치 부하분산 옵션에 할당되는 우선순위 및 가중치를 지정합니다.

기본값을 그대로 둡니다.

서버 구성 서버 구성을 지정합니다. 다음 홉 주소 다음 홉 서버의 IP 주소 또는 도메인을 지정합니다. 다음 홉 주소는 최대 20개까지 입력할 수 있습니다. 전송 각각의 다음 홉 주소에 대한 전송 유형을 지정합니다. 발신 시그널링 패킷을 전송하기 위한 프로토콜을 선택합니다.

지원되는 옵션은 다음과 같습니다.

-

없음

-

TCP

-

UDP

이 경우 일반적인 전송 유형 필드는 사용할 수 없습니다. 다음 홉 주소에 따라 전송 유형을 선택할 수 있습니다.

-

-

마침을 클릭합니다. 애플리케이션 창에는 새 라우팅 프로필이 표시됩니다.

UCID 활성화

세션 관리자 엔드포인트 정책 그룹 콘텐츠에 사용되는 시그널링 규칙에 대해 UCID를 활성화해야 합니다.

UCID 활성화:

-

관리자 자격 증명을 사용하여 EMS 웹 인터페이스에 로그인합니다.

-

왼쪽 탐색 창에서 도메인 정책 > 시그널링 규칙을 선택합니다. 왼쪽 애플리케이션 창에는 기존 시그널링 규칙 세트가 표시되고 콘텐츠 창에는 선택한 시그널링 규칙 세트를 구성하는 매개변수가 표시됩니다.

-

Avaya SBCE에서 세션 관리자에 대해 사용해야 하는 시그널링 규칙을 클릭합니다.

-

UCID 탭을 클릭합니다.

-

편집을 클릭합니다.

-

UCID 확인란을 선택하여 활성화합니다.

-

노드 ID 필드에 노드 ID를 입력합니다. UCID를 생성하는 모든 엔터티에는 노드 ID가 있습니다. 노드 ID는 솔루션 전반에서 고유해야 합니다.

-

프로토콜 식별자 필드에서 0x00을 클릭합니다. Avaya SBCE에서 구성한 프로토콜 식별자는 Communication Manager에 대해 구성된 값과 일치해야 합니다. Communication Manager CTI 애플리케이션에서 레거시 상호작용 센터 애플리케이션에 대해 프로토콜 식별자 0x04를 요구하는 경우, 프로토콜 식별자를 0x04로 설정할 수 있습니다.

-

마침을 클릭합니다.

녹음 프로필 만들기

녹음 프로필 만들기:

-

관리자 자격 증명을 사용하여 EMS 웹 인터페이스에 로그인합니다.

-

탐색 창에서 구성 프로필 > 녹음 프로필을 선택합니다.

-

녹음 프로필 섹션에서 추가를 클릭하여 새 녹음 프로필을 추가합니다.

-

필요한 라우팅 프로필을 선택합니다.

-

녹음 유형으로 풀 타임을 선택합니다.

세션 정책 만들기

녹음 서버에 대한 새 세션 정책을 만들어 녹음 유형 및 라우팅 프로필을 할당해야 합니다.

기록 서버에 대한 세션 정책 만들기:

-

관리자 자격 증명을 사용하여 EMS 웹 인터페이스에 로그인합니다.

-

왼쪽 탐색 창에서 도메인 정책 > 세션 정책을 선택합니다. 왼쪽 애플리케이션 창에는 기존 세션 정책이 표시되고 콘텐츠 창에는 선택한 세션 정책의 매개변수가 표시됩니다.

-

애플리케이션 창에서 추가를 클릭합니다.

-

세션 정책 창의 정책 이름 필드에 새 세션 정책 이름을 입력하고 다음을 클릭합니다. 두 번째 세션 정책 창이 표시됩니다.

-

미디어 앵커링 확인란을 선택합니다.

-

기록 서버 확인란을 선택합니다.

-

녹음 프로필 만들기에서 만든 녹음 프로필을 선택합니다.

라우팅 프로필이 녹음 프로파일에 할당됩니다.

-

녹음 유형 필드에서 필요한 녹음 유형을 선택합니다. 사용 가능한 옵션은 풀 타임 및 선택적입니다.

-

(선택 사항) 통화가 녹음 중임을 알리기 위해 신호음을 재생하려면 녹음 신호음 재생 확인란을 선택합니다.

기본 녹음 신호음은 CALL_CONNECTING wave 파일입니다. 필요한 경우 짧은 새 wave 파일로 기본 신호음을 바꿀 수 있습니다.

-

(선택 사항) 기록 서버가 응답하지 않는 경우 세션을 종료하도록 Avaya SBCE를 구성하려면 녹음 실패 시 통화 종료 확인란을 선택합니다.

-

라우팅 프로필 필드에서 Avaya SBCE가 기록 서버에 사용해야 하는 라우팅 프로필을 선택합니다.

-

마침을 클릭합니다.

애플리케이션 규칙 만들기

기록 서버에 대해 새로운 애플리케이션 규칙을 만들어야 합니다. 애플리케이션 규칙은 Avaya SBCE가 보호하는 SBC 기반 통합 커뮤니케이션(UC) 애플리케이션의 유형을 정의합니다. 리소스가 소진되기 전에 네트워크에서 처리할 수 있는 동시 음성 및 비디오 세션의 최대 수를 지정할 수도 있습니다. 애플리케이션 규칙은 엔드포인트 정책 그룹 구성의 일부입니다. 사용자 지정된 애플리케이션 규칙 또는 기본 애플리케이션 규칙은 엔드포인트 정책 그룹을 생성하는 과정에서 구성 중 목록에서 선택할 수 있습니다.

애플리케이션 규칙 기능은 도메인 정책 메뉴에서 사용할 수 있습니다.

Avaya에서는 default라는 이름의 기본 애플리케이션 규칙 세트를 제공합니다. 부적절한 구성으로 인해 후속 통화에 실패할 수 있기 때문에 이 규칙은 편집하지 마십시오.

기록 서버에 대한 애플리케이션 규칙 구성:

-

관리자 자격 증명을 사용하여 EMS 웹 인터페이스에 로그인합니다.

-

왼쪽 탐색 창에서 도메인 정책 > 애플리케이션 규칙을 선택합니다. 왼쪽 애플리케이션 창에는 기존 애플리케이션 규칙 세트가 표시되고 콘텐츠 창에는 선택한 애플리케이션 규칙 세트를 구성하는 매개변수가 표시됩니다.

-

왼쪽 애플리케이션 규칙 창에서 추가를 클릭합니다.

-

애플리케이션 규칙 창에서 새 애플리케이션 규칙의 이름을 입력하고 다음을 클릭합니다. 두 번째 애플리케이션 규칙 창이 표시됩니다.

-

아래에서 설명하는 필드에 요청된 정보를 입력합니다.

필드 이름

설명

애플리케이션 유형 이 애플리케이션 규칙이 구성 중인 SIP 애플리케이션 유형을 지정합니다. 가능한 값은 다음과 같습니다.

-

오디오

-

비디오

위치 애플리케이션 규칙이 엔터프라이즈 네트워크로 들어오는 오디오 및 비디오 트래픽에 적용되는지 여부를 지정합니다.

아웃 애플리케이션 규칙이 엔터프라이즈 네트워크 내에서 발생하는 오디오 및 비디오 트래픽에 적용되는지 여부를 지정합니다.

최대 동시 세션 수 선택한 애플리케이션 유형에 대해 활성 상태일 수 있는 동시 애플리케이션 세션의 최대 수를 지정합니다. 이 임계값을 초과하면 추가 애플리케이션 요청이 차단됩니다. 엔드포인트당 최대 세션 수 엔드포인트에 대해 활성 상태일 수 있는 애플리케이션 세션의 최대 수를 지정합니다. 이 임계값을 초과하면 추가 애플리케이션 요청이 차단됩니다. CDR 지원 통화 세부사항 레코드에 대한 지원 유형을 지정합니다. 가능한 값은 다음과 같습니다.

-

없음: 제공되는 통화 세부사항 레코드가 없습니다.

-

RTP 사용: 통화 상태 변경사항 이외에 통화 품질 및 통화 통계가 포함된 통화 세부사항 레코드가 제공됩니다.

-

RTP 사용 안 함: 통화 상태 변경사항만 포함된 통화 세부사항 레코드가 제공됩니다.

RTCP 연결 유지 RTCP 연결 유지 기능을 활성화할지 여부를 지정합니다. -

-

마침을 클릭하면 저장한 다음 종료하고 애플리케이션 규칙 페이지로 돌아갑니다.

미디어 규칙 만들기

기록 서버에 대해 새로운 미디어 규칙을 만들어야 합니다. SRTP 통화의 경우 상호 연동이 활성화되어 있는지 확인합니다.

기록 서버에 대한 미디어 규칙 만들기:

-

관리자 자격 증명을 사용하여 EMS 웹 인터페이스에 로그인합니다.

-

왼쪽 탐색 창에서 도메인 정책 > 미디어 규칙을 선택합니다. 애플리케이션 창에는 기존 미디어 규칙 세트가 표시되고 콘텐츠 창에는 선택한 미디어 규칙 세트에 대한 매개변수가 표시됩니다.

-

왼쪽 애플리케이션 규칙 창에서 추가를 클릭합니다.

-

미디어 규칙 창에서 새 미디어 규칙의 이름을 입력합니다.

-

다음을 클릭합니다.

-

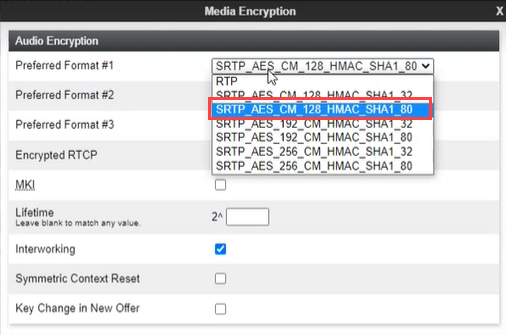

오디오 암호화 탭의 오디오 암호화 영역 아래에서 드롭다운을 클릭하고 다음을 선택합니다.

-

기본 형식 #1에 대해 cipher SRTP_AES_CM_128_HMAC_SHA1_80을 선택합니다.

-

기본 형식 #2에 대해 cipher SRTP_AES_CM_128HMAC_SHA1_32을 선택합니다.

-

기본 형식 #3에 대해 NONE을 선택합니다.

-

-

다음을 클릭합니다.

-

Real-Time Third Party Telephony Recording (Multi-ACD) SIPREC에서는 G711A, G711U, G729 및 G729A 오디오 코덱만 지원합니다. CXone Mpower AudioCodes SBC는 SDP 제안에 일치하는 코덱이 없는 경우 제안을 거부합니다. 오디오 코덱 섹션에서 코덱 우선순위 확인란을 선택하고 지원되는 코덱을 기본 코덱으로 선택합니다.

-

(선택 사항) 기본 코덱만 허용 확인란을 선택합니다.

-

(선택 사항) 미디어 트랜스코딩이 필요한 경우 트랜스코딩 확인란을 선택합니다.

트랜스코딩된 통화의 경우, 트랜스코딩된 코덱 G711을 구성하거나 코덱 우선 순위를 G711MU로 설정해야 합니다. SIPREC의 경우, 통화의 한 쪽은 트랜스코딩되고 다른 쪽은 G711에 있어야 하며 그 반대의 경우도 마찬가지입니다. 미디어는 G711 코덱에서 레코더로 스트리밍될 수 있습니다.

-

(선택 사항) 가용 열에서 녹음기에서 지원하는 기본 오디오 및 DTMF 동적 코덱을 선택하고 >을(를) 클릭합니다.

-

(선택 사항) 녹음 소리가 활성화되어 있으면 전화-이벤트 및 G729 기본 코덱을 선택합니다.

-

다음을 클릭합니다.

-

(선택 사항) 필요한 경우 BFCP, FECC 및 ANAT를 활성화합니다.

-

마침을 클릭합니다.

엔드포인트 정책 그룹 만들기

기록 서버에 대해 새로운 엔드포인트 정책 그룹을 만들어야 합니다.

Avaya에서는 default라는 이름의 기본 시그널링 규칙 세트를 제공합니다. 부적절한 구성으로 인해 후속 통화에 실패할 수 있기 때문에 이 규칙 세트는 편집하지 마십시오.

기록 서버에 대한 엔드포인트 정책 그룹 만들기:

-

관리자 자격 증명을 사용하여 EMS 웹 인터페이스에 로그인합니다.

-

왼쪽 탐색 창에서 도메인 정책 > 엔드포인트 정책 그룹을 선택합니다. 애플리케이션 창에 정의된 정책 그룹이 표시되고 콘텐츠 창에는 선택한 정책 그룹의 매개변수가 표시됩니다.

정책 그룹을 만들려면 보안 규칙 세트를 한 개 이상 정의해야 합니다. 보안 규칙을 만들지 않으면 Avaya SBCE에는 해당 규칙을 만들라는 프롬프트가 표시됩니다.

-

왼쪽 애플리케이션 창에서 추가를 클릭합니다. 정책 그룹 창이 표시됩니다.

-

그룹 이름 필드에 새 엔드포인트 정책 그룹의 이름을 입력하고 다음을 클릭합니다. 두 번째 정책 그룹 창이 표시되는데, 여기서 정책 그룹 매개변수를 설정해야 합니다.

-

관련 매개변수를 입력하고 마침을 클릭합니다. 애플리케이션 창에 새로 생성된 엔드포인트 정책 그룹이 표시됩니다. 엔드포인트 정책 그룹을 클릭하면 콘텐츠 창에 세부사항이 표시됩니다. 다음은 엔드포인트 정책 그룹 필드에 대한 설명입니다.

필드 이름

설명

그룹 이름 엔드포인트 정책 그룹의 이름을 지정합니다.

애플리케이션 규칙 이 정책 그룹을 사용할 애플리케이션을 결정하는 애플리케이션 규칙을 지정합니다.

경계 규칙 이 정책 그룹을 사용할 애플리케이션을 결정하는 경계 규칙을 지정합니다.

미디어 규칙 일치하는 미디어 패킷을 찾기 위해 사용하는 미디어 규칙을 지정합니다. 보안 규칙 이 정책 그룹이 활성화되면 적용할 Avaya SBCE 보안 정책을 결정할 보안 규칙을 지정합니다. 시그널링 규칙 일치하는 SIP 시그널링 패킷을 찾기 위해 사용하는 시그널링 규칙을 지정합니다.

-

마침을 클릭합니다.

세션 흐름 추가

기록 서버에 대한 세션 흐름을 추가해야 합니다.

원격 작업자와 트렁크 간에 헤어핀이 있으면 다음 세 가지 세션 흐름을 만들어야 합니다.

-

트렁트과 Session Manager1 간의 세션 흐름 1.

-

Session Manager2와 원격 작업자 간의 세션 흐름 2.

-

트렁크와 원격 작업자 간의 헤어핀 흐름을 위한 세션 흐름 3.

세션 흐름 추가:

-

엔터프라이즈 네트워크의 방향으로 미디어 인터페이스에 대해 충분한 RTC 포트를 프로비저닝했는지 확인합니다.

예를 들어, 통화에 포트가 1000개 필요한 경우 RTP에서 사용하는 짝수 포트와 RTCP에서 사용하는 홀수 포트를 위해 포트를 2000개 프로비저닝해야 합니다. SIPREC을 추가하려면 RTP 내부 및 외부에 4000개의 추가 포트를 CXone Mpower AudioCodes SBC 서버에 프로비저닝해야 합니다.

-

관리자 자격 증명을 사용하여 EMS 웹 인터페이스에 로그인합니다.

-

탐색 창에서 네트워크 및 흐름 > 세션 흐름을 선택합니다.

-

애플리케이션 창에서 새 세션 흐름을 생성하려는 Avaya SBCE 장치를 클릭합니다. 콘텐츠 영역에는 해당 Avaya SBCE 장치에 대해 현재 정의된 세션 흐름이 표시됩니다.

-

추가를 클릭합니다.

-

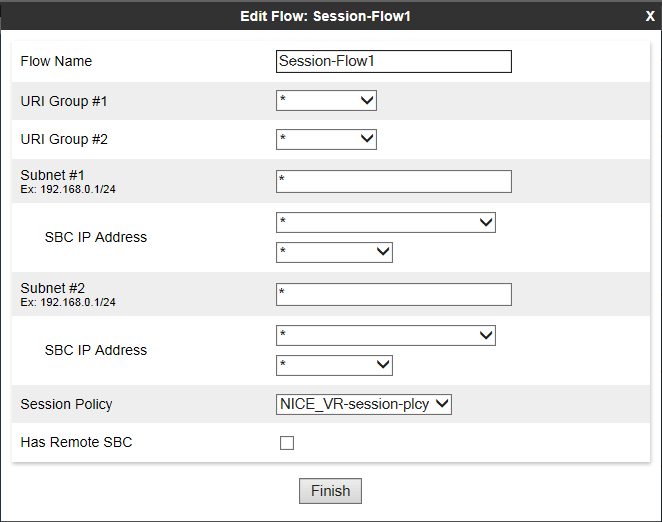

흐름 편집 창의 흐름 이름 필드에 세션 흐름의 이름을 입력합니다.

-

URI 그룹 #1 및 URI 그룹 # 2 필드의 경우, 다음 옵션 중 하나를 선택합니다.

-

통화의 소스 또는 대상을 식별하고 Avaya SBCE에서 녹음하는 통화를 제한하는 데 사용될 URI 그룹 정책을 선택합니다.

-

모든 통화를 녹음하려면 기본값 *를 그대로 둡니다.

-

-

서브넷 #1 및 서브넷 #2 필드의 경우, 다음 옵션 중 하나를 선택합니다.

-

서브넷 주소를 입력합니다. 소스 및 대상 서브넷 주소를 지정할 수 있습니다.

-

모든 통화를 녹음하려면 기본값 *를 그대로 둡니다.

-

-

SBC IP 주소 필드에서 Avaya SBCE의 네트워크 이름(호스트 이름) 및 IP 주소를 선택합니다.

-

세션 정책 필드에서, 세션 정책 만들기에서 녹음 서버에 대해 생성한 세션 정책을 선택합니다.

-

마침을 클릭합니다.

서버 흐름 만들기

각 기록 서버에 대해 서버 흐름을 만들어야 합니다.

원격 작업자 구성의 경우 원격 작업자를 위한 서버 흐름을 만듭니다. 원격 작업자 A1 인터페이스가 수신 인터페이스로 설정되어 있고 녹음기를 향하는 Avaya SBCE 인터페이스가 서버 흐름의 시그널링 인터페이스로 설정되어 있는지 확인합니다.

수동으로 새 서버 흐름 만들기:

-

관리자 자격 증명을 사용하여 EMS 웹 인터페이스에 로그인합니다.

-

왼쪽 탐색 창에서 네트워크 및 흐름 > 엔드포인트 흐름으로 이동합니다.

-

애플리케이션 창에는 새 흐름이 적용될 등록된 Avaya SBCE 보안 장치가 나열됩니다. 콘텐츠 영역에는 선택한 Avaya SBCE 보안 장치에 대해 특별히 정렬된 구독자 또는 서버 통화 흐름 목록이 표시됩니다.

-

애플리케이션 창에서 새 서버 엔드포인트 흐름이 생성 중인 Avaya SBCE 장치를 선택합니다. 엔드포인트 흐름 화면이 표시되어 현재 Avaya SBCE에 대해 정의된 흐름을 보여줍니다.

-

서버 흐름 탭을 클릭합니다.

-

추가를 클릭합니다.

-

흐름 편집 창에서 필드에 정보를 입력합니다.

-

마침을 클릭합니다.