Cette rubrique fournit des directives pour la configuration de l’interface Avaya TSAPI avec SIPREC pour Real-Time Third Party Telephony Recording (Multi-ACD).

Les versions Avaya AES TSAPI prises en charge sont 8.1.3, 10.1 et 10.2.

Un ingénieur de site Avaya est responsable de toutes les procédures dans l’environnement Avaya. Les procédures décrites dans cette section ne sont que des recommandations!

Suivez ces étapes pour configurer l’interface Avaya TSAPI avec SIPREC.

Étape 1 : Préparation de l’environnement Avaya AES TSAPI

Étape 2 : Préparer les contrôleurs de session en périphérie (SBC) à s’intégrer avec Real-Time Third Party Telephony Recording (Multi-ACD) :

Étape 3 : Téléchargez et enregistrez les données essentielles pour la configuration de connectivité tierce dans un fichier Excel CXone Mpower. Il vous sera demandé de remplir des informations essentielles au fur et à mesure que vous avancerez. Une fois que vous avez introduit tous les détails nécessaires et préparé votre environnement pour Real-Time Third Party Telephony Recording (Multi-ACD), vous devez soumettre le fichier Excel à votre représentant des services professionnels NICE.

Préparation de l’environnement Avaya AES TSAPI

Vous devez configurer le serveur Avaya AES TSAPI avant de configurer Real-Time Third Party Telephony Recording (Multi-ACD).

Les versions Avaya AES TSAPI prises en charge sont 8.1.3, 10.1, 10.2.

Effectuez les étapes suivantes pour préparer l’environnement Avaya AES TSAPI :

Étape 1 : Vérifier la licence et l’état de l’interface TSAPI

Étape 2 : Préparation de l’environnement AES

Étape 3 : Ajouter un utilisateur

Étape 4 : Vérifier la valeur Tlink

Étape 5 : Créer une connexion sécurisée à l’aide d’un VPN

Étape 1 : Vérifier la licence et l’état de l’interface TSAPI

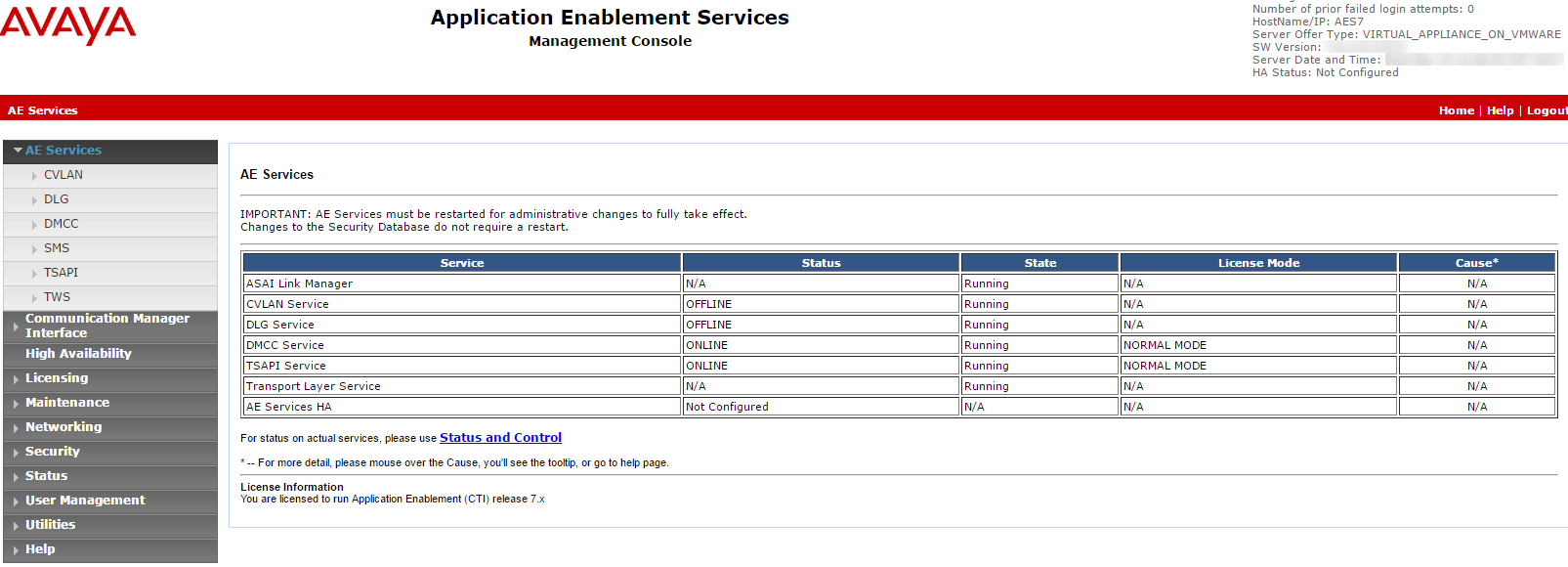

Avant de configurer l’interface Avaya TSAPI, vous devez vérifier que le service Avaya TSAPI fonctionne et que la licence est valide.

Pour vérifier le service et l’état de TSAPI :

-

Connectez-vous au serveur AES. La page Application Enablement Services s’affiche.

-

Dans le menu, sélectionnez AE Services.

-

Vérifier :

-

La colonne État du service TSAPI est En ligne et la colonne État est En cours d’exécution.

-

La colonne Mode sous licence affiche Mode normal.

-

Étape 2 : Préparation de l’environnement AES

Un ingénieur de site Avaya est responsable de toutes les procédures dans l’environnement Avaya. Ces procédures ne sont que des recommandations et des directives !

Dans un environnement AES, l’administrateur AES doit préparer les connexions du lien AES-CTI.

Pour configurer le commutateur sur l’AES (directives générales) :

-

Accédez à la page Web de l’AES et connectez-vous.

-

Saisissez votre nom d’utilisateur et votre mot de passe. Cliquez sur Connexion. La page d’accueil s’affiche.

-

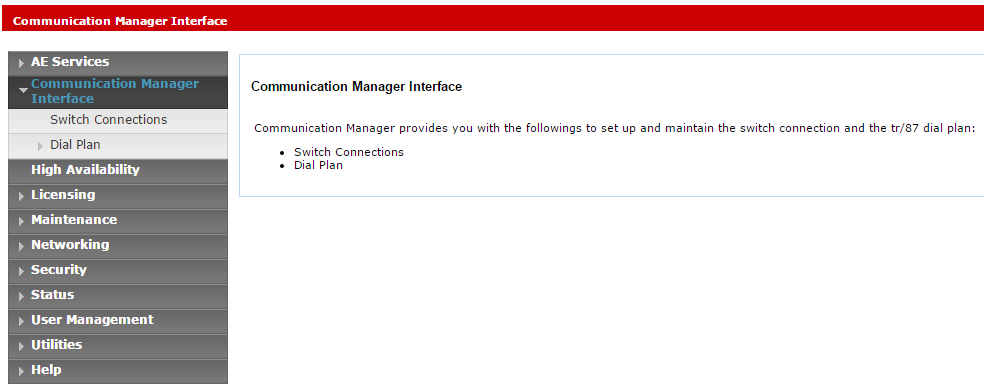

Dans le menu, cliquez sur Interface du gestionnaire de communication.

-

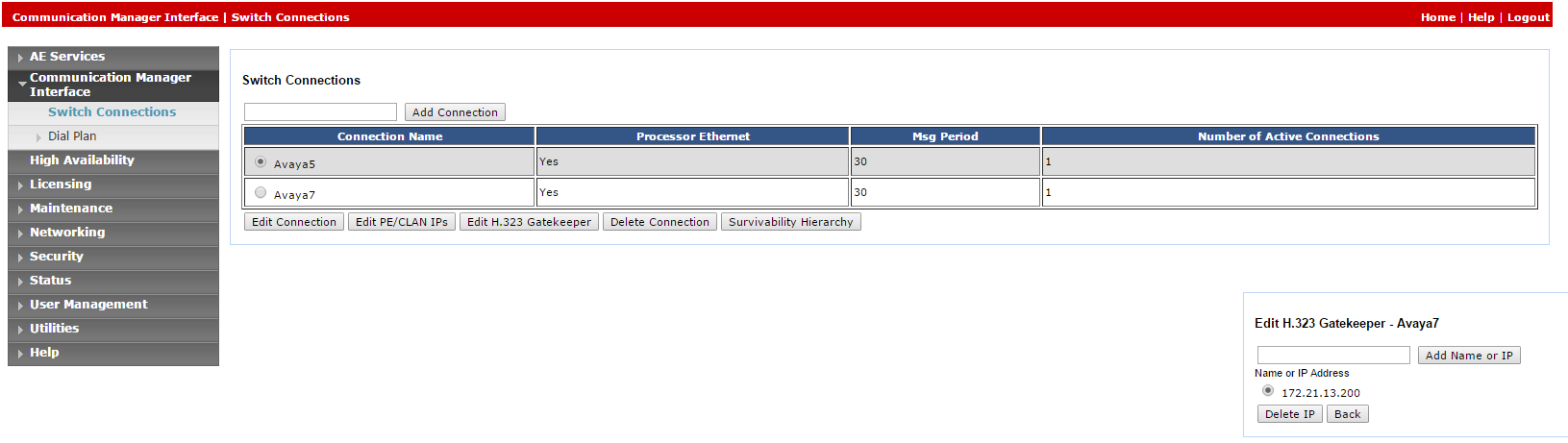

Sélectionnez Connexions du commutateur.

-

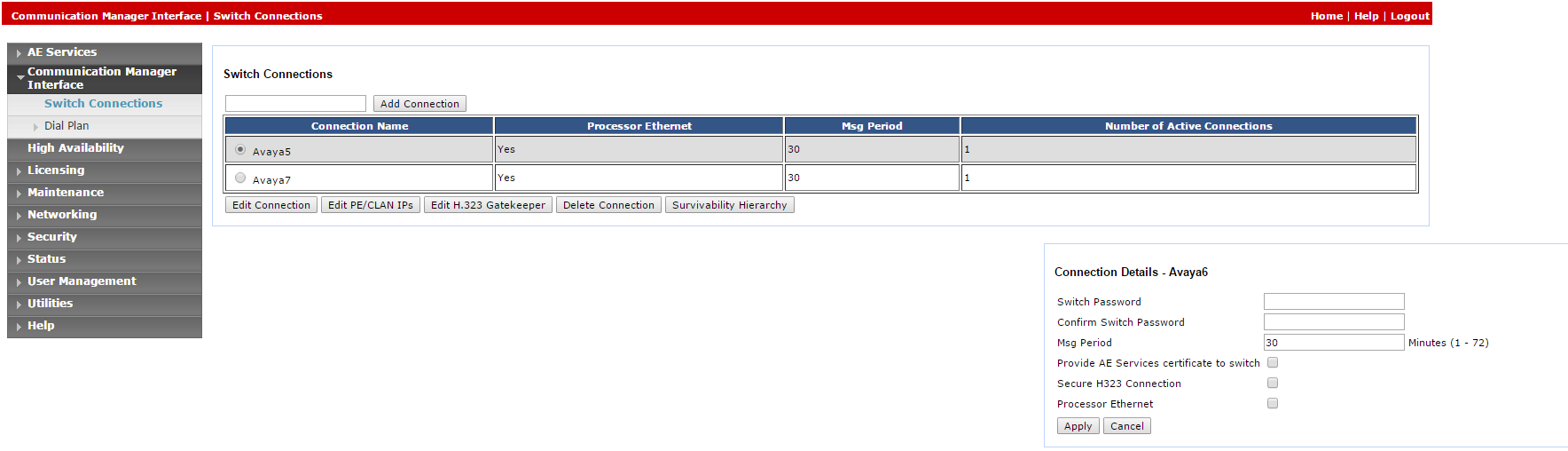

Dans la fenêtre Connexions du commutateur, ajoutez le nom du commutateur dans le champ et cliquez sur Ajouter une connexion. La fenêtre Détails de la connexion pour le nouveau commutateur s’affiche.

-

Dans le champ Mot de passe du commutateur, saisissez le mot de passe du commutateur. Le mot de passe du commutateur doit comporter entre 12 et 16 caractères alphanumériques et être identique au mot de passe attribué au service AES dans le Gestionnaire de communication.

-

Dans le champ Confirmation du mot de passe du commutateur, saisissez à nouveau le mot de passe du commutateur.

-

Si votre Gestionnaire de communication prend en charge Processor Ethernet, sélectionnez Processor Ethernet.

-

Cliquez sur Appliquer. La fenêtre Connexions du commutateur réapparaît.

-

-

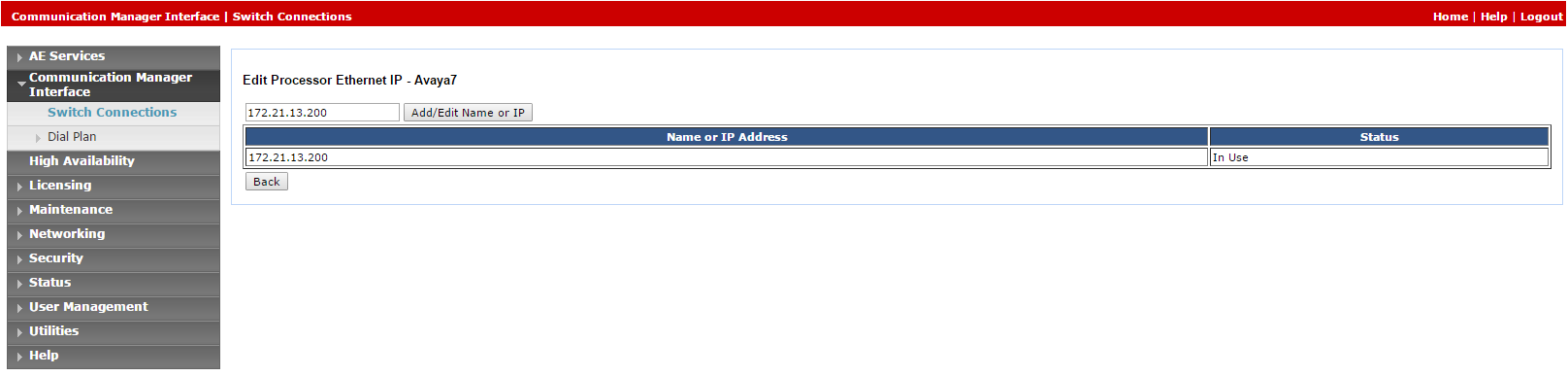

Cliquez sur Modifier les IP PE/CLAN. La fenêtre Modifier l’IP de Processor Ethernet s’affiche.

-

Dans le champ prévu à cet effet, ajoutez l’adresse IP de la carte Processor Ethernet/CLAN, puis cliquez sur Ajouter/modifier le nom ou l’IP.

-

Dans le menu AES, cliquez sur Connexions du commutateur pour revenir à la fenêtre Connexions du commutateur.

-

Cliquez sur Modifier H.323 Gatekeeper. La fenêtre Modifier H.323 Gatekeeper s’affiche.

-

Dans le champ prévu à cet effet, saisissez l’adresse IP de l’une des cartes Processor Ethernet/CLAN et cliquez sur Ajouter le nom ou l’IP. Répétez cette étape pour toutes les cartes Processor Ethernet/CLAN.

Une fois le lien CTI configuré, l’administrateur doit vérifier que la connexion AES-CTI est active et en état de conversation.

Pour vérifier le lien CTI :

-

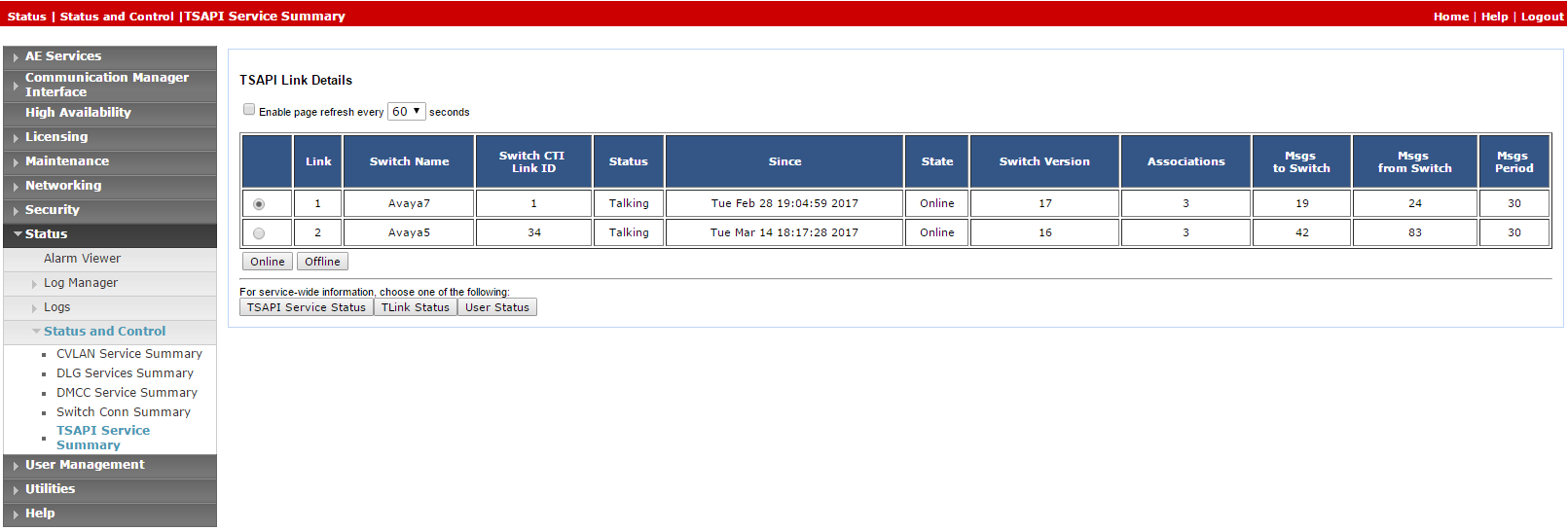

À partir de la page Web AES, sélectionnez État > État et contrôle > Résumé du service TSAPI.

-

Vérifiez que l’état est défini sur Conversation pour la connexion du lien AES-CTI en question.

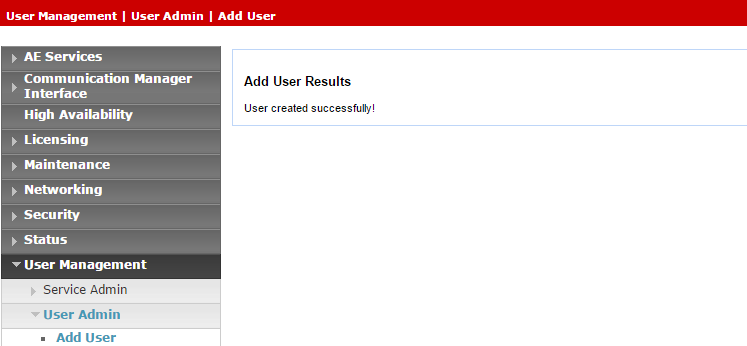

Étape 3 : Ajouter un utilisateur

L’utilisateur doit être ajouté au système par le biais de la page Web.

Cette procédure doit être effectuée en collaboration avec un administrateur Avaya. L’administrateur AES doit d’abord préparer la connexion du lien AES-CTI.

À la fin de cette étape, vous devez fournir à NiCE Services Professionnels :

-

Informations d’identification de l’utilisateur.

Pour ajouter un utilisateur :

-

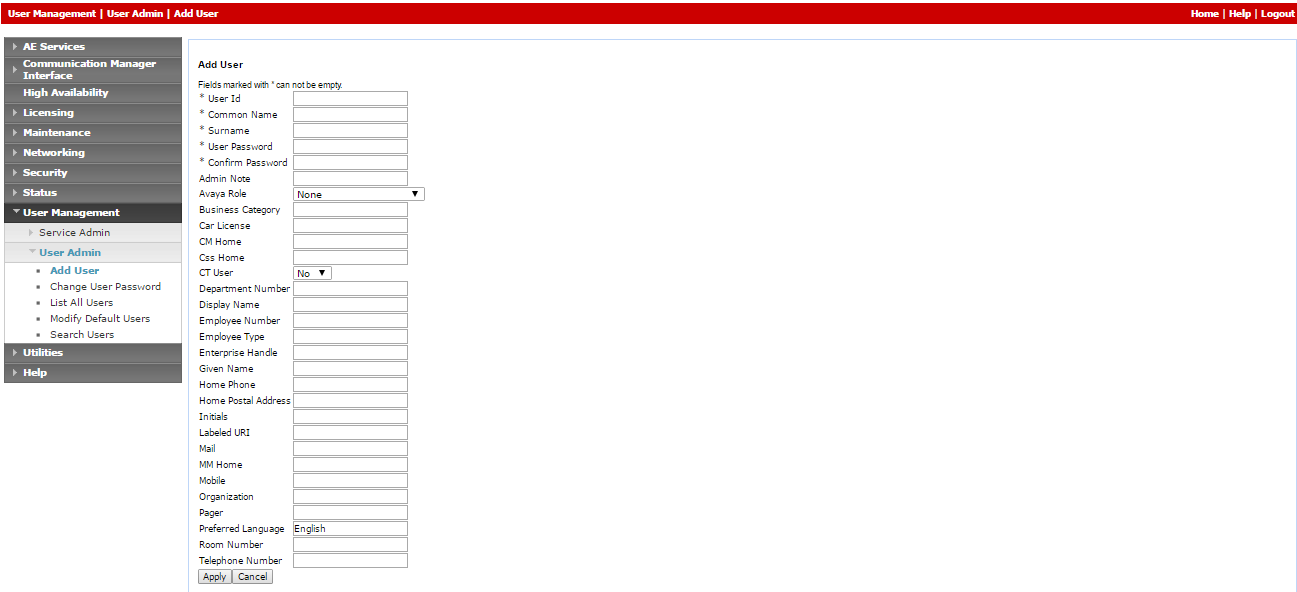

Dans le menu Services AE, naviguez jusqu’à Gestion des utilisateurs > Administration des utilisateurs et cliquez sur Ajouter un utilisateur.

-

Dans la fenêtre Ajouter un utilisateur, configurez les champs obligatoires :

-

ID de l’utilisateur

-

Nom commun

-

Nom de famille

-

Mot de passe de l’utilisateur

-

Confirmer le mot de passe

-

Changez le paramètre Utilisateur TC sur Oui.

-

-

Cliquez sur Appliquer pour enregistrer les informations.

-

Enregistrez ces informations d’identification dans le fichier Excel. Une fois que vous avez terminé de saisir tous les détails nécessaires et préparé votre environnement, soumettez le fichier Excel aux services professionnels NiCE.

-

Vérifiez que le message Utilisateur correctement créé apparaît dans la fenêtre Résultats de l’ajout de l’utilisateur.

-

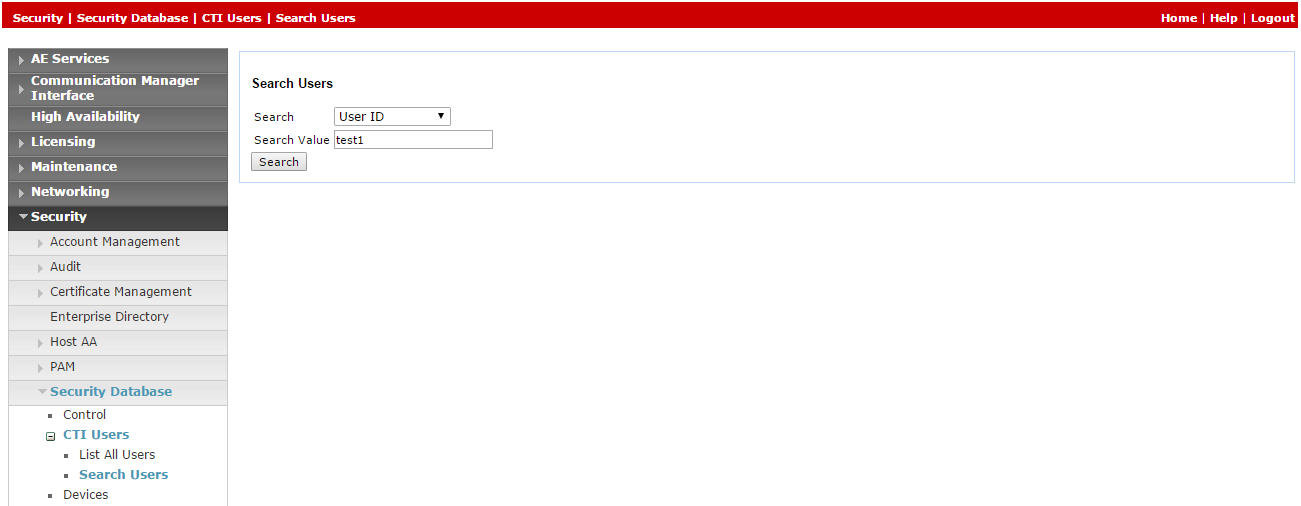

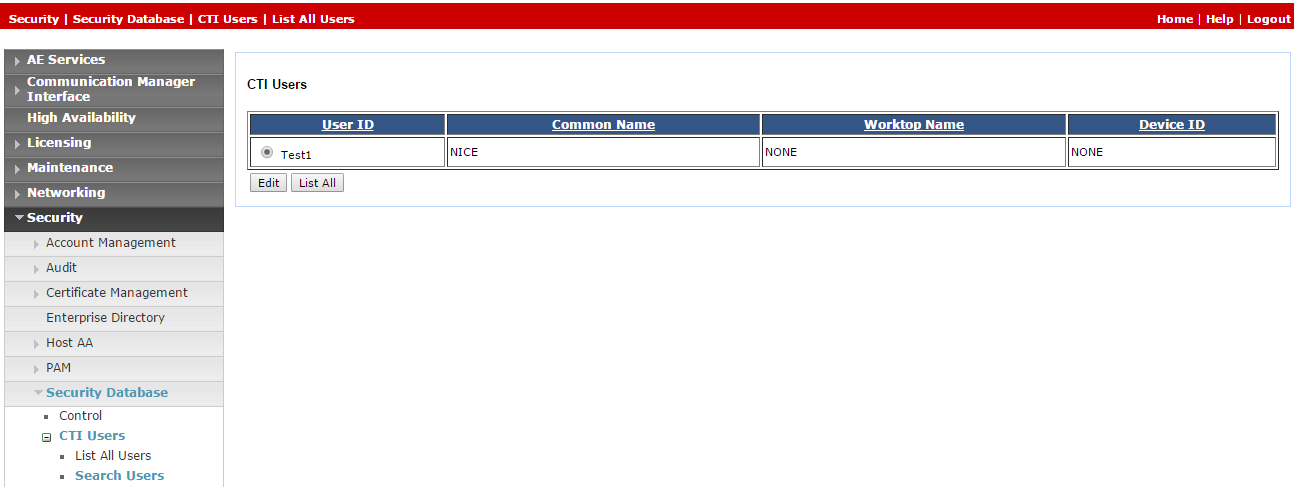

Fournir à l’utilisateur une surveillance illimitée de tous les appareils :

-

Dans le menu Services AE, développez Sécurité > Base de données de sécurité > Utilisateurs CTI et cliquez sur Rechercher des utilisateurs.

-

Dans la fenêtre Rechercher des utilisateurs, recherchez l’utilisateur créé précédemment.

-

Cliquez sur Rechercher. Le nouvel utilisateur apparaît.

-

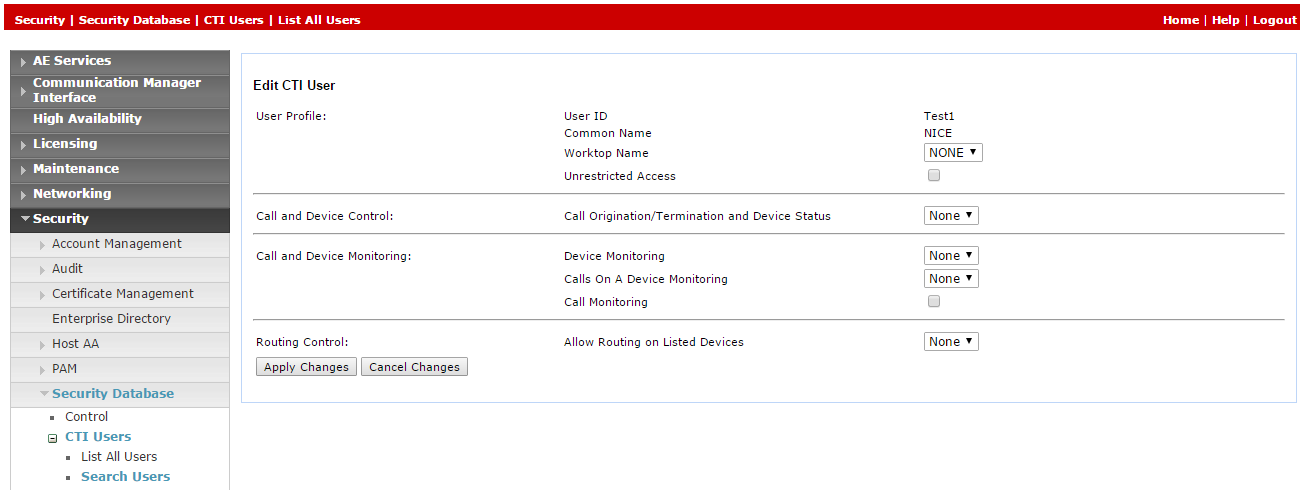

Cliquez sur Modifier.

-

Dans la fenêtre Modifier l’utilisateur CTI, dans la zone Profil de l’utilisateur, sélectionnez Accès illimité.

-

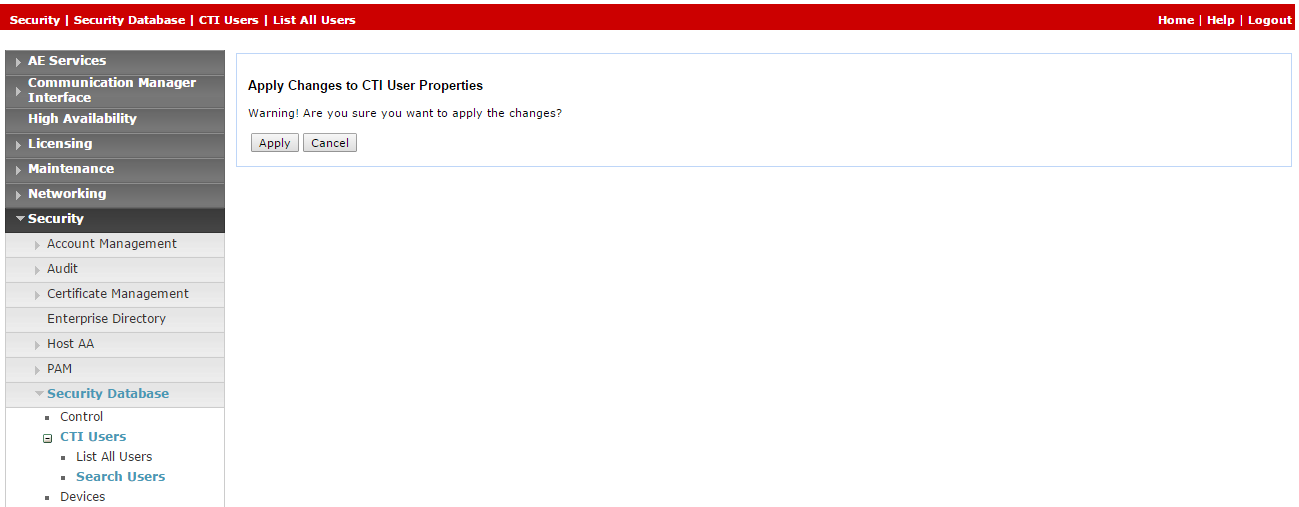

Cliquez sur Appliquer les modifications.

-

Dans la fenêtre Appliquer les modifications aux propriétés de l’utilisateur CTI, cliquez sur Appliquer.

-

Étape 4 : Vérifier la valeur Tlink

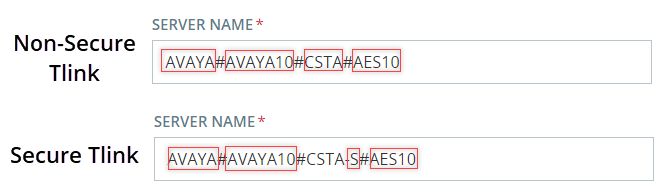

Dans la configuration TSAPI de la connexion CTI, le paramètre Nom du serveur utilise la valeur Tlink.

À la fin de cette étape, vous devez fournir à NiCE Services Professionnels :

-

Nom Tlink

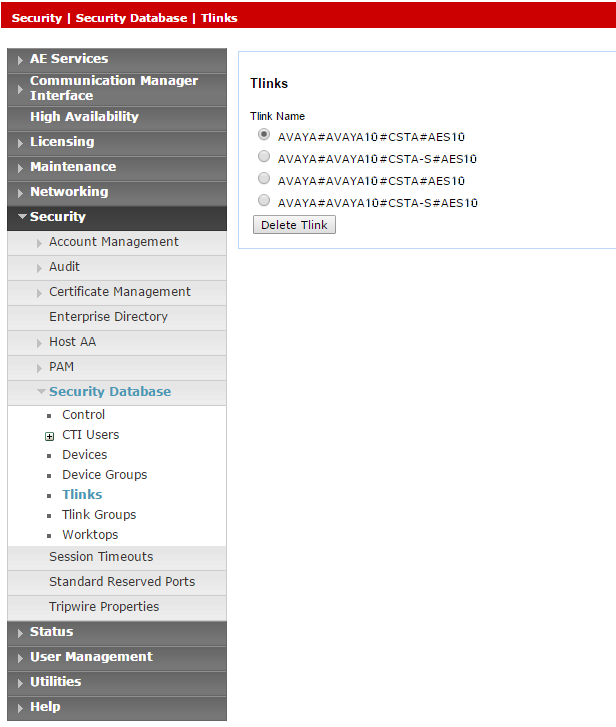

Pour vérifier la valeur Tlink :

-

Dans la page Web AES, sélectionnez Sécurité > Base de données de sécurité > TLinks.

La liste des TLinks apparaît dans la colonne Nom du Tlink. Si votre site utilise plus d’un Tlink, veillez à choisir le Tlink approprié en fonction du nom du commutateur.

Le Tlink se compose des segments suivants :

-

AVAYA - Vendeur

-

# - Séparateur

-

AVAYA10 - Nom du commutateur / de la connexion (tel que défini dans Interface du gestionnaire de communication> Connexions de commutateur)

-

CSTA/CSTA-S - Portail non sécurisé / sécurisé

-

AES10 - Nom du serveur AES

-

-

Enregistrez le nom Tlink correct dans le fichier Excel. Une fois que vous avez terminé de saisir tous les détails nécessaires et préparé votre environnement, soumettez le fichier Excel aux services professionnels NiCE.

-

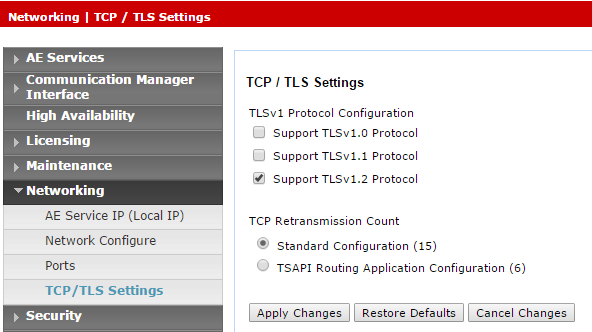

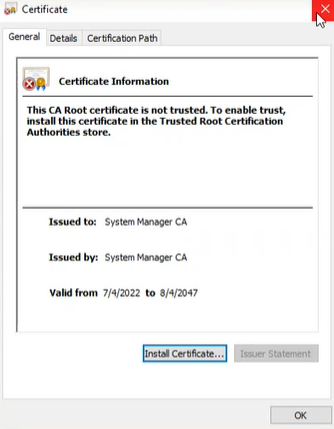

Si vous utilisez le Tlink sécurisé, vérifiez que la version TLS est configurée dans l’AES. Naviguez vers Réseau > Paramètres TCP/TLS.

-

Par défaut, seul le Protocole de prise en charge TLSv1.2 est activé. Le protocole TLSv1.2 est pris en charge en tant que seul protocole de sécurité.

-

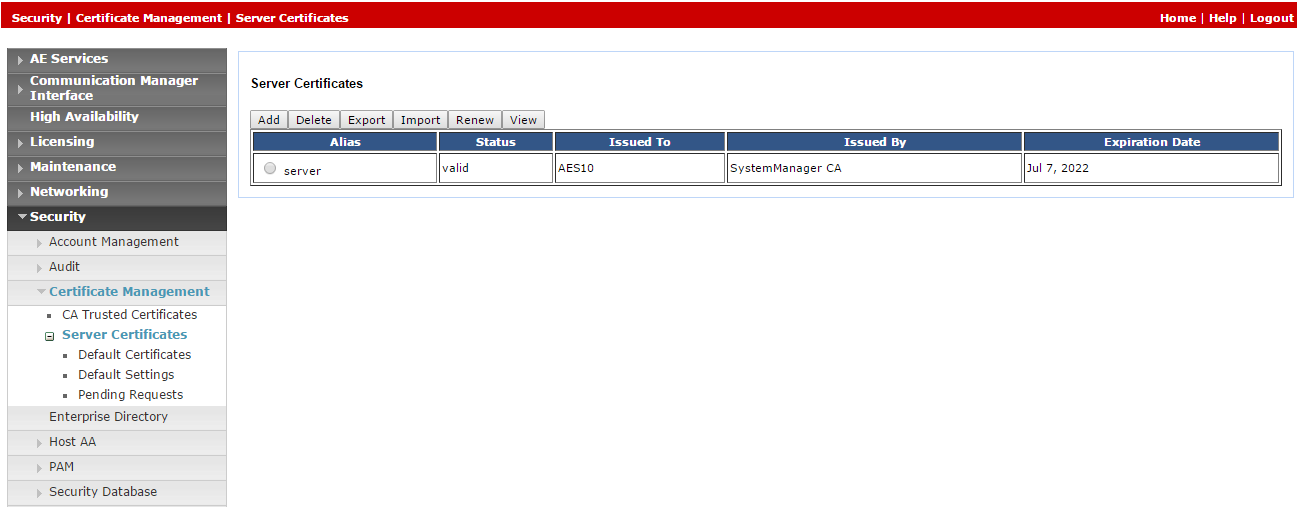

Étant donné que les certificats par défaut ne sont plus fournis, l'ingénieur du site Avaya doit générer le certificat approprié et le télécharger sur le système de téléphonie Avaya dans CXone Mpower. Naviguez vers Sécurité > Gestion des certificats > Certificats serveur.

-

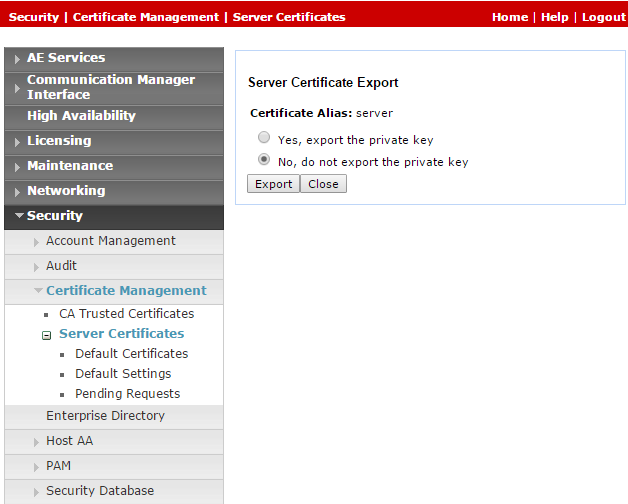

Dans la fenêtre Certificats serveur, dans la colonne Alias, sélectionnez le certificat et cliquez sur Exporter.

-

Dans la fenêtre Exportation du certificat serveur, vérifiez que l’option Non, ne pas exporter la clé privée est sélectionnée et cliquez sur Exporter.

-

Téléchargez ce certificat exporté sur le système de téléphonie Avaya dans CXone Mpower.

Étape 5 : Créer une connexion sécurisée à l’aide d’un VPN

Cette étape doit être réalisée uniquement en coordination avec les services professionnels NiCE.

À la fin de cette étape, en remplissant le formulaire dans le fichier Excel Données essentielles pour la configuration de la connectivité tierce dans CXone Mpower, vous fournirez les détails nécessaires aux services professionnels NiCE, qui vous aideront à établir une connexion VPN sécurisée avec CXone Mpower.

Seuls les environnements SIPREC sont tenus de fournir des informations supplémentaires dans le formulaire, afin que le SBC puisse établir une connexion entre SIPREC et CXone Mpower.

-

NiCE Les services professionnels vous fourniront le formulaire de connexion VPN.

-

Remplissez le formulaire fourni avec les détails de votre côté et les informations nécessaires pour Real-Time Third Party Telephony Recording (Multi-ACD).

-

NiCE Les services professionnels se coordonneront avec les équipes CXone Mpower pour garantir que tous les champs sont correctement remplis.

-

Les deux parties doivent se mettre d’accord sur la forme et les détails.

-

-

NiCE Les services professionnels planifieront un appel collaboratif :

- Convenez de la forme et des détails fournis avec Real-Time Third Party Telephony Recording (Multi-ACD).

-

Avec les équipes CXone Mpower pour le provisionnement du VPN.

-

Vous allez configurer deux VPN : un pour la résilience et un pour le basculement.

-

Configurez le routage en mettant en place BGP sur VPN avec les pare-feu Real-Time Third Party Telephony Recording (Multi-ACD) ou créez des routes statiques vers les adresses IP fournies.

-

Configurez NAT. Configurez la traduction d’adresses de réseau sur votre terminal derrière une IP publique, annoncée via BGP ou utilisant un routage statique.

-

Configurer les paramètres du pare-feu :

-

Autorisez le trafic entrant à partir des adresses IP fournies (2) vers le terminal CTI.

-

Ouvrez les ports nécessaires. Voir Ports et protocoles par application pour plus d’informations.

-

Pour les environnements à haute disponibilité, les ports mentionnés ci-dessus à l’étape b doivent être ouverts pour tous les serveurs, actifs et en attente.

-

-

NiCE Les services professionnels se coordonneront avec les équipes CXone Mpower pour :

-

Garantir que le formulaire VPN est correctement rempli.

-

Planifier un rendez-vous avec les équipes CXone Mpower pour le provisionnement du VPN et la configuration du routage.

-

Tester le tunnel VPN, le routage et la connectivité.

-

Préparer le SBC Oracle (Acme Packet)

Cette section décrit comment préparer le contrôleur de session en périphérie (SBC) Oracle (Acme Packet) à l’intégration avec Real-Time Third Party Telephony Recording (Multi-ACD).

Les procédures décrites dans cette section ne sont que des recommandations. L’ingénieur du site Oracle doit effectuer toutes les procédures.

Le SBC doit avoir un certificat TLS valide. Le certificat doit être signé par une autorité de certification (AC) de confiance répertoriée dans la section Autorités de certification prises en charge pour SIPREC.

Flux de travail

Utilisez ce flux de travail pour préparer votre SBC Oracle (Acme Packet) pour Real-Time Third Party Telephony Recording (Multi-ACD). Avant de commencer ce processus, vous devez vous assurer que les composants du site sont configurés.

Phase 1 : Préparation du site : Conditions préalables au chiffrement

Phase 2 : Configuration d'Oracle SBC :

Étape 1 : Vérifier la licence est valide et inclut la fonctionnalité Enregistrement de session. SRTP nécessite TLS logiciel

Étape 2 : Configurer le domaine d’enregistrement

Étape 3 : Configurer la connexion au serveur d’enregistrement de session (SRS)

Étape 4 : (Facultatif) Configurer le groupe d’enregistrement de session (SRG) pour plusieurs enregistreurs

Étape 5 : Configurer les interfaces SIP, les domaines et les agents de session pour le SRS et le SRG

Étape 6 : Configurer la génération d’identificateurs d’appel universels pour les appels entrants

Configurer la génération d’identificateurs d’appel universels pour les appels entrants

Le plugiciel SPL (Session Plug-in Language) d’identificateurs d’appel universels d’Oracle SBC peut être configuré pour générer ou préserver un identificateur d’appel universel en fonction de la configuration. Une fois qu’un identificateur d’appel universel est généré ou préservé, le système ajoute la valeur à toutes les demandes SIP de sortie ultérieures au sein de la session. Vous pouvez également configurer le plugiciel pour qu’il supprime les en-têtes d’identificateur d’appel universel indésirables afin d’éviter les doublons dans les demandes SIP sortantes. L’UCID d’Avaya peut être ajouté en tant que données d’extension à l’élément de session dans les métadonnées d’un enregistrement lorsque SIPREC est utilisé.

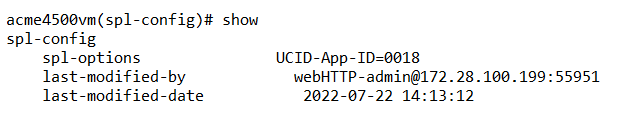

Après avoir configuré le plugiciel SPL pour qu’il génère un UCID Avaya pour chaque appel entrant, vous pouvez vérifier la configuration.

-

Dans le CLI Acme Packet, à l’invite d’ouverture, tapez :

configure terminal -

Appuyez sur Entrée.

L’invite devient

YourSBC(configure)#. -

Type :

system -

Appuyez sur Entrée.

L’invite devient

YourSBC(system)#. -

Tapez ce qui suit et appuyez sur Entrée :

spl-configL’invite devient

YourSBC(spl-config)#. -

Tapez ce qui suit et appuyez sur Entrée :

select -

Tapez ce qui suit et appuyez sur Entrée :

showLa configuration du plugiciel SPL pour générer un UCID Avaya pour chaque appel entrant s’affiche.

-

Tapez ce qui suit et appuyez sur Entrée :

exitL’invite devient

YourSBC(system)#. -

Tapez ce qui suit et appuyez sur Entrée :

exitL’invite devient

YourSBC(configure)#. -

Tapez ce qui suit et appuyez sur Entrée :

exitL’invite devient

YourSBC#.

(Facultatif) Conditions préalables au chiffrement

-

Vérifier qu’une branche d’appel est chiffrée :

Pour le chiffrement du segment d’appel de l’enregistreur, vérifiez que l’un des autres segments d’appel SBC entrant/sortant du SBC est chiffré.

-

Suivez la documentation Oracle pour configurer les certificats.

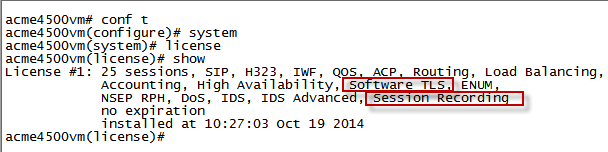

Vérifier la licence

Vérifiez que la licence est valide et qu’elle inclut la fonction d’enregistrement de session.

-

Connectez-vous au CLI Acme Packet et saisissez le mot de passe de l’utilisateur.

-

Tapez ce qui suit et appuyez sur Entrée :

enable -

Tapez le mot de passe du superutilisateur et appuyez sur Entrée:

-

Tapez ce qui suit et appuyez sur Entrée :

configure terminal -

Tapez ce qui suit et appuyez sur Entrée :

system -

Tapez ce qui suit et appuyez sur Entrée :

license -

Tapez ce qui suit et appuyez sur Entrée :

show -

Vérifiez que la licence est valide (qu’elle n’a pas expiré).

-

Vérifiez que la licence inclut l’enregistrement de session.

-

Pour SRTP, vérifiez que la licence inclut Software TLS.

Configurer le domaine d’enregistrement

-

Connectez-vous au CLI Acme Packet et saisissez le mot de passe de l’utilisateur.

-

Tapez ce qui suit et appuyez sur Entrée :

enable -

Tapez le nom du superutilisateur et appuyez sur Entrée :

-

Tapez ce qui suit et appuyez sur Entrée :

configure terminal -

Tapez ce qui suit et appuyez sur Entrée :

media-manager -

Tapez ce qui suit et appuyez sur Entrée :

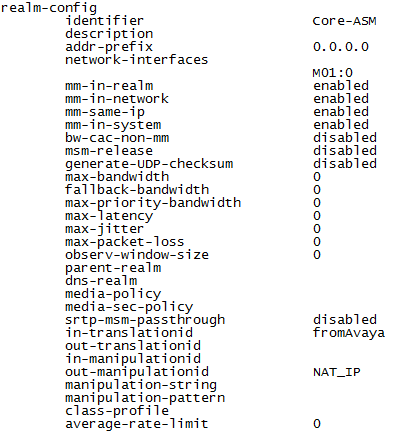

realm-config -

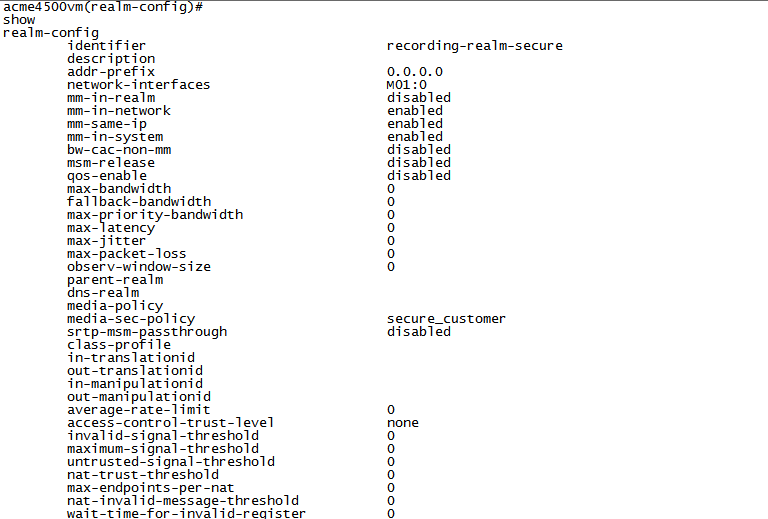

Configurez le nom du domaine et tapez :

identifier <Name of the realm>Il doit être identique au nom du domaine d’enregistrement que vous avez défini dans Configuration de la connexion au serveur d’enregistrement de session (SRS) ou (facultatif) Configuration du groupe d’enregistrement de session (SRG).

-

Configurez l’interface, tapez ce qui suit et appuyez sur Entrée :

network-interfaces <interface>Par exemple :

network-interfaces M01:0 -

Configurez la fonctionnalité RTCP Mux, tapez ce qui suit et appuyez sur Entrée :

rtcp-mux enable -

Configurez la fonction de mise à jour des médias de sortie masqués, entrez ce qui suit et appuyez sur Entrée :

hide-egress-media-update enable -

Tapez ce qui suit et appuyez sur Entrée :

doneLe graphique ci-dessus n’est donné qu’à titre d’exemple. Dans un environnement non sécurisé, la politique media-sec- est vide.

Configurer la connexion au serveur d’enregistrement de session (SRS)

Le SRS est le serveur VRSP.

-

Assurez-vous d’avoir terminé la configuration du domaine d’enregistrement.

-

Connectez-vous au CLI Acme Packet et saisissez le mot de passe de l’utilisateur.

-

Tapez ce qui suit et appuyez sur Entrée :

enable -

Tapez le mot de passe du superutilisateur et appuyez sur Entrée.

-

Tapez ce qui suit et appuyez sur Entrée :

configure terminal -

Tapez ce qui suit et appuyez sur Entrée :

session-router -

Tapez ce qui suit et appuyez sur Entrée :

session-recording-server -

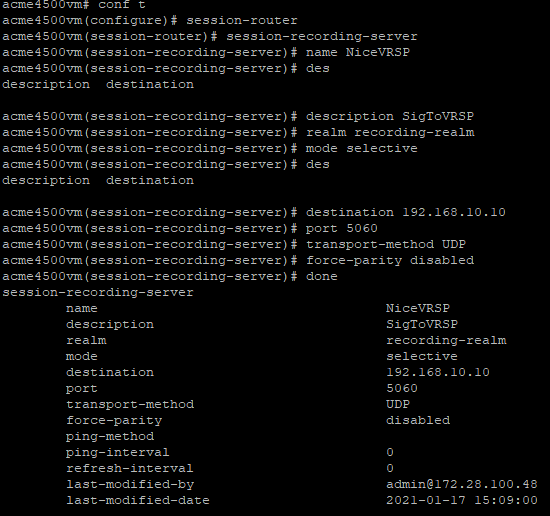

Configurez le nom du SRS, tapez ce qui suit et appuyez sur Entrée :

name <name of the SRS>Par exemple :

name NiceVRSP -

(Facultatif) Configurez la description du SRS, tapez ce qui suit et appuyez sur Entrée :

description <description of the SRS>Par exemple :

description SignalingToVRSP -

Configurez le domaine SRS, tapez ce qui suit et appuyez sur Entrée:

realm <Name of the realm>Par exemple :

realm recording-realm -

Configurez le mode SRS, tapez ce qui suit et appuyez sur Entrée:

mode selective -

Configurez l’adresse IP de destination, tapez ce qui suit et appuyez sur Entrée:

destination <IP address of the VRSP>Par exemple :

destination 192.168.10.10 -

Configurer le port de destination :

-

Dans un environnement non sécurisé, tapez

port 5060et appuyez sur Entrée. -

Dans un environnement sécurisé, tapez

port 5061et appuyez sur Entrée

-

-

Configurer le protocole de la couche transport :

-

Dans un environnement non sécurisé, pour TCP comme protocole de couche de transport, tapez

transport-method TCPet appuyez sur Entrée -

Dans un environnement sécurisé, tapez

DynamicTLSet appuyez sur Entrée.

-

-

Tapez ce qui suit et appuyez sur Entrée :

done -

Ajouter le SRS à une interface SIP, un domaine ou une session d’agent. Voir Configuration des interfaces SIP, des domaines et des agents de session pour le SRS et le SRG.

Bien que vous puissiez ajouter le SRS aux trois options d’enregistrement, le système donne automatiquement la priorité à votre sélection dans l’ordre suivant : d’abord la session de l’agent, puis le domaine et enfin l’interface SIP.

-

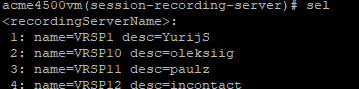

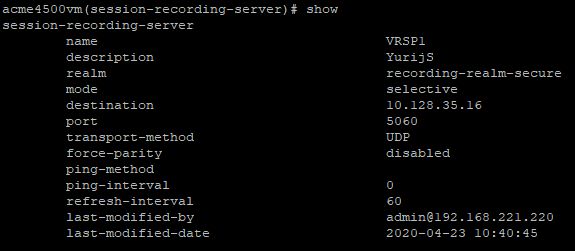

Pour permettre l’enregistrement avec des enregistreurs qui attendent RTP sur des ports consécutifs (enregistreurs VoIP), vous devez désactiver la parité forcée. Par défaut, la force-parité est déjà désactivée à l’aide du paramètre force-parité. Pour vérifier que la parité forcée est désactivée, tapez :

configure terminalsession-routersession-recording-serverselect [choose the recording server name by number]showLa configuration du serveur d’enregistrement de session s’affiche.

-

Vérifier que force-parity est disabled.

-

Si la parité forcée est activée, tapez ce qui suit et appuyez sur Entrée:

force-parity disableddone -

Sauvegarder et activer la configuration.

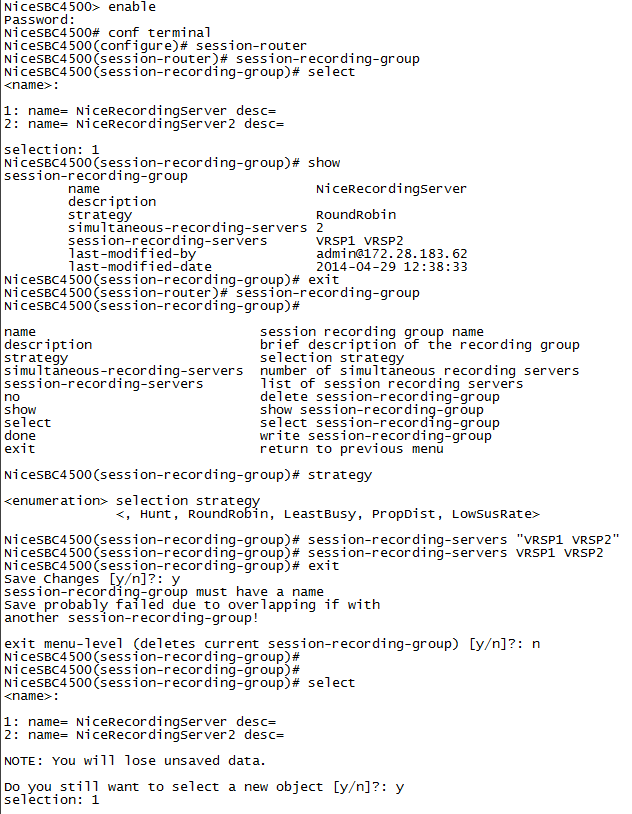

(Facultatif) Configurer le groupe d’enregistrement de session (SRG)

Configurez ceci si vous avez plus d’un enregistreur.

-

Vérifiez que vous avez terminé la configuration de la zone d’enregistrement.

-

Connectez-vous au CLI Acme Packet et saisissez le mot de passe de l’utilisateur.

-

Tapez ce qui suit et appuyez sur Entrée :

enable -

Tapez le mot de passe du superutilisateur et appuyez sur Entrée.

-

Tapez ce qui suit et appuyez sur Entrée :

configure terminal -

Tapez ce qui suit et appuyez sur Entrée :

session-router -

Tapez ce qui suit et appuyez sur Entrée :

session-recording-group -

Configurez le nom du SRG, tapez ce qui suit et appuyez sur Entrée:

name SRG:<name of the session recording group>Par exemple :

name SRG:NiceRecordingServer -

(Facultatif) Ajoutez la description du SRG, tapez ce qui suit et appuyez sur Entrée :

description <description of the SRG>Par exemple :

description SignalingToRecGroup -

Configurer la stratégie du SSR, par exemple RoundRobin (voir ci-dessous). Tapez le nom de la stratégie et appuyez sur Entrée:

strategy RoundRobinNotez qu'une paire VRSP NiCE ne prend pas en charge l'équilibrage de charge.

-

Pour afficher des options de stratégie supplémentaires (telles que Hunt, LeastBusy, PropDist et LowSusRate), tapez ce qui suit et appuyez sur Entrée:

strategy? -

Configurez le nombre de serveurs d’enregistrement de session qui seront alloués au SRG, tapez ce qui suit et appuyez sur Entrée:

simultaneous-recording-serverssuivi du nombre de serveurs.

Pour une paire VRSP NiCE, le nombre est 2.

-

Tapez

exitet répétez cette action jusqu’à ce que vous atteigniez la première invite du superutilisateur (#), par exemple :NiceSBC4500(configure)# session-router

NiceSBC4500(session-router)# session-recording-group

NiceSBC4500(session-recording-group)# exit

NiceSBC4500(session-router)# exit

NiceSBC4500(configure)# exit

NiceSBC4500#

-

Spécifiez les serveurs d’enregistrement de session à inclure dans le groupe. Tapez les noms des serveurs d’enregistrement de session entre guillemets, avec un espace entre chaque nom de serveur d’enregistrement de session, et appuyez sur Entrée:

"<servername1> <servername2>"Il doit être identique au nom de la zone d’enregistrement que vous avez défini dans la section Configuration de la connexion au serveur d’enregistrement de sessions (SRS).

-

Tapez ce qui suit et appuyez sur Entrée :

done -

Tapez ce qui suit et appuyez sur Entrée :

verify-config -

Lorsque vous recevez l’avis Vérification réussie, tapez ce qui suit et appuyez sur Entrée :

save-config -

Tapez ce qui suit et appuyez sur Entrée :

activate-config

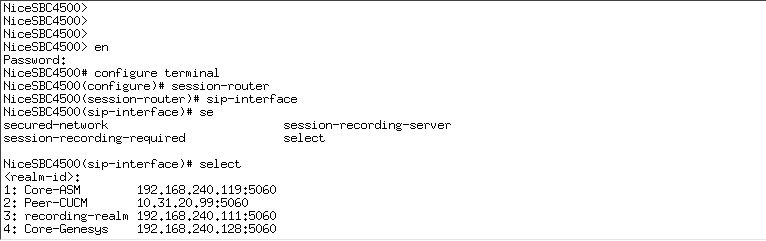

Configurer les interfaces SIP, les domaines et les agents de session pour le SRS et le SRG

Bien que vous puissiez sélectionner toutes ces interfaces pour les composants ci-dessus, le système hiérarchisera automatiquement la sélection dans l’ordre suivant : d’abord agent de session, puis realm, et enfin interface SIP.

-

Vérifiez que vous avez terminé la configuration de la zone d’enregistrement.

-

Connectez-vous au CLI Acme Packet et saisissez le mot de passe de l’utilisateur.

-

Tapez ce qui suit et appuyez sur Entrée :

enable -

Tapez le mot de passe du superutilisateur et appuyez sur Entrée:

-

Tapez ce qui suit et appuyez sur Entrée :

configure terminal -

Tapez ce qui suit et appuyez sur Entrée :

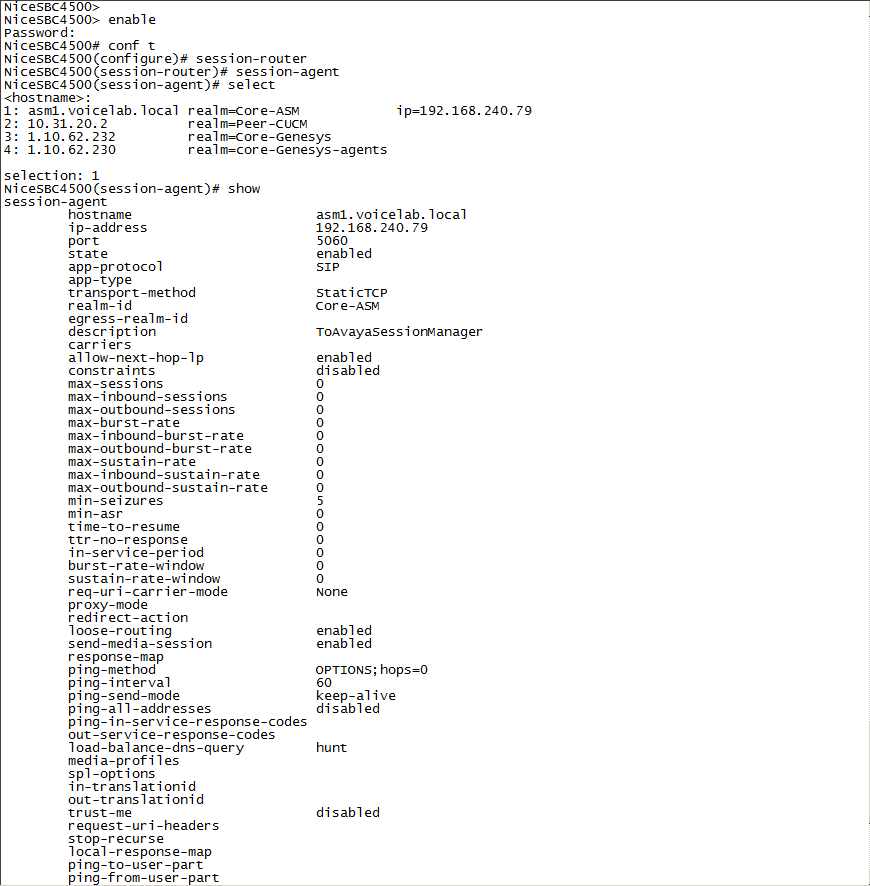

session-router -

Tapez ce qui suit et appuyez sur Entrée :

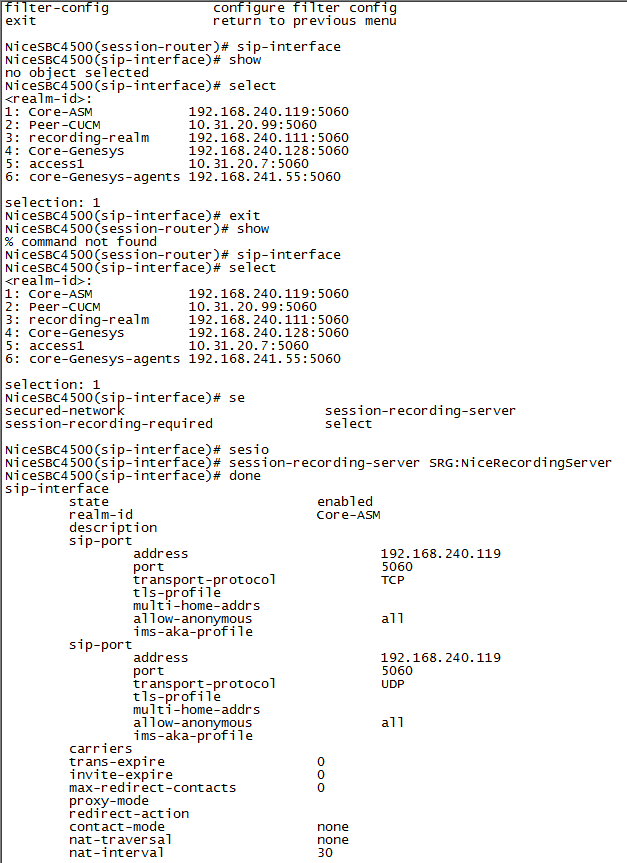

sip-interface -

Tapez ce qui suit et appuyez sur Entrée :

select -

Sélectionnez l’interface SIP et tapez le numéro de cette interface.

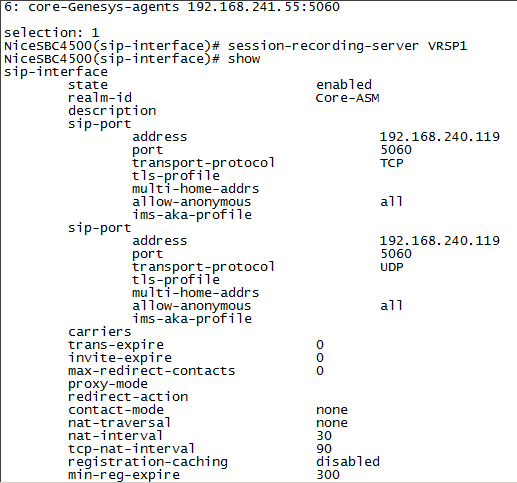

Par exemple, si vous voulez enregistrer l’interface SIP Core-ASM, comme dans l’exemple ci-dessus, tapez 1.

-

Définissez le SRS qui enregistrera l’interface SIP sélectionnée, tapez ce qui suit et appuyez sur Entrée:

session-recording-server <name of the SRS>Il doit s’agir du même nom de SRS que celui défini dans la section Configuration de la connexion au serveur d’enregistrement de sessions (SRS).

Par exemple :

name NiceVRSP -

Tapez ce qui suit et appuyez sur Entrée :

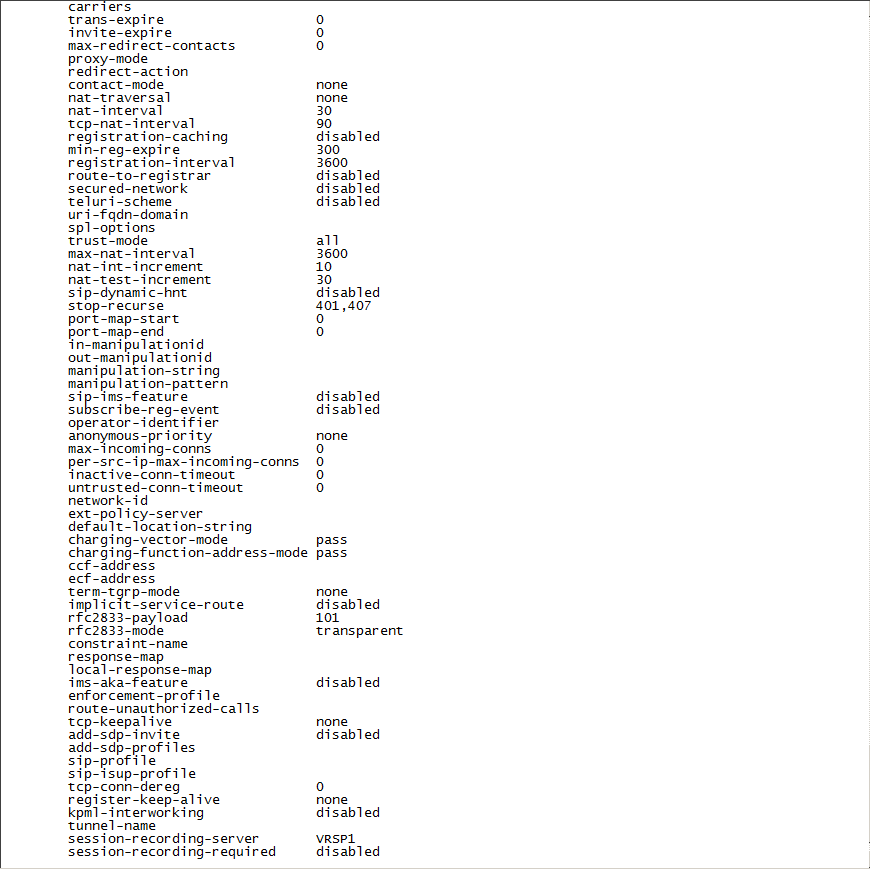

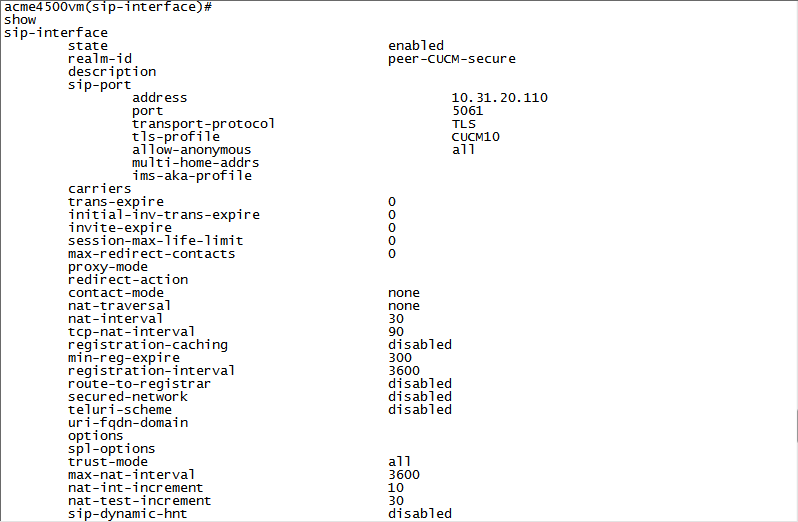

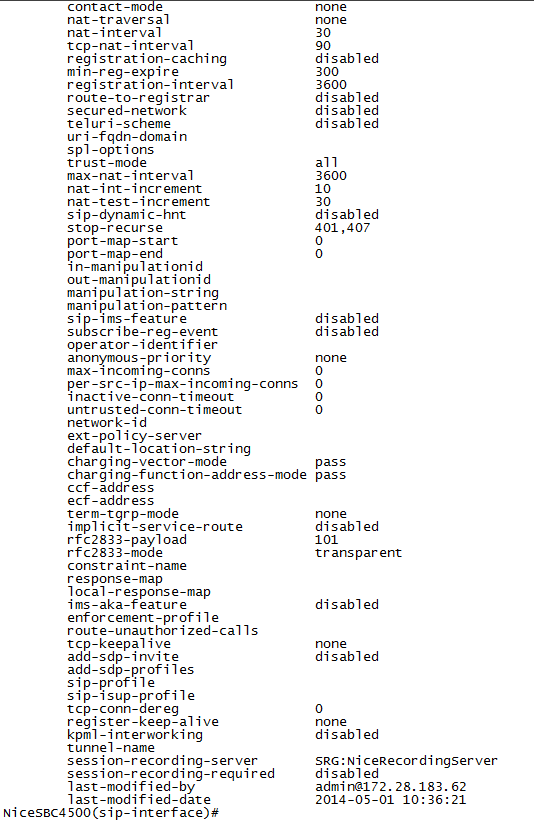

doneExemple non sécurisé :

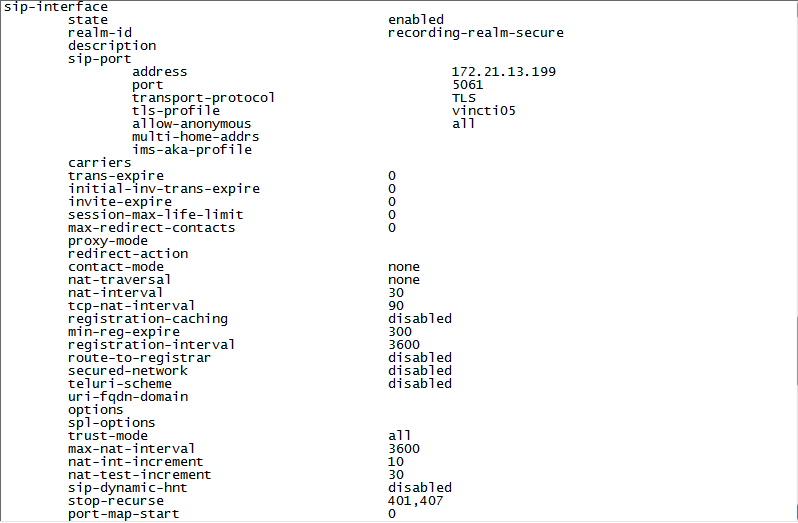

Exemple sécurisé :

-

Faites défiler vers le bas pour afficher le champ du serveur d’enregistrement de session.

-

Tapez

exitplusieurs fois jusqu’à ce que vous atteigniez le niveau de l’invite du superutilisateur (#). -

Tapez ce qui suit et appuyez sur Entrée :

verify-config -

Lorsque vous recevez l’avis Vérification réussie, tapez ce qui suit et appuyez sur Entrée:

save-config -

Tapez ce qui suit et appuyez sur Entrée :

activate-config

-

Connectez-vous au CLI Acme Packet et saisissez le mot de passe de l’utilisateur.

-

Tapez ce qui suit et appuyez sur Entrée :

enable -

Tapez le mot de passe du superutilisateur et appuyez sur Entrée:

-

Tapez ce qui suit et appuyez sur Entrée :

configure terminal -

Tapez ce qui suit et appuyez sur Entrée :

session-router -

Allez dans l’interface SIP, tapez ce qui suit et appuyez sur Entrée:

sip-interface -

Tapez ce qui suit et appuyez sur Entrée :

selectDans cet exemple, l’enregistrement n’est pas crypté.

Afficher l’image

Afficher l’image

Pour l’enregistrement crypté des appels, l’une des étapes de l’appel doit passer par SRTP.

-

Sélectionnez l’interface SIP et tapez le numéro de cette interface.

Par exemple, si vous voulez enregistrer l’interface SIP Core-ASM, comme dans l’exemple ci-dessus, tapez 1.

-

Définir le SRG qui enregistrera l’interface SIP sélectionnée, tapez ce qui suit et appuyez sur Entrée:

session-recording-group SRG:<name of the session recording group>Il doit s’agir du même nom SRG que celui défini dans la section (Facultatif) Configuration du groupe d’enregistrement de session (SRG).

Par exemple :

name SRG:NiceRecordingServer. N’oubliez pas d’inclureSRG:avant le nom du groupe d’enregistrement de la session. -

Tapez ce qui suit et appuyez sur Entrée :

done -

Tapez

exitplusieurs fois jusqu’à ce que vous atteigniez le niveau de l’invite du superutilisateur (#). -

Tapez ce qui suit et appuyez sur Entrée :

verify-config -

Lorsque vous recevez l’avis Vérification réussie, tapez ce qui suit et appuyez sur Entrée:

save-config -

Tapez ce qui suit et appuyez sur Entrée :

activate-config

-

Connectez-vous au CLI Acme Packet et saisissez le mot de passe de l’utilisateur.

-

Tapez ce qui suit et appuyez sur Entrée :

enable -

Tapez le mot de passe du superutilisateur et appuyez sur Entrée:

-

Tapez ce qui suit et appuyez sur Entrée :

configure terminal -

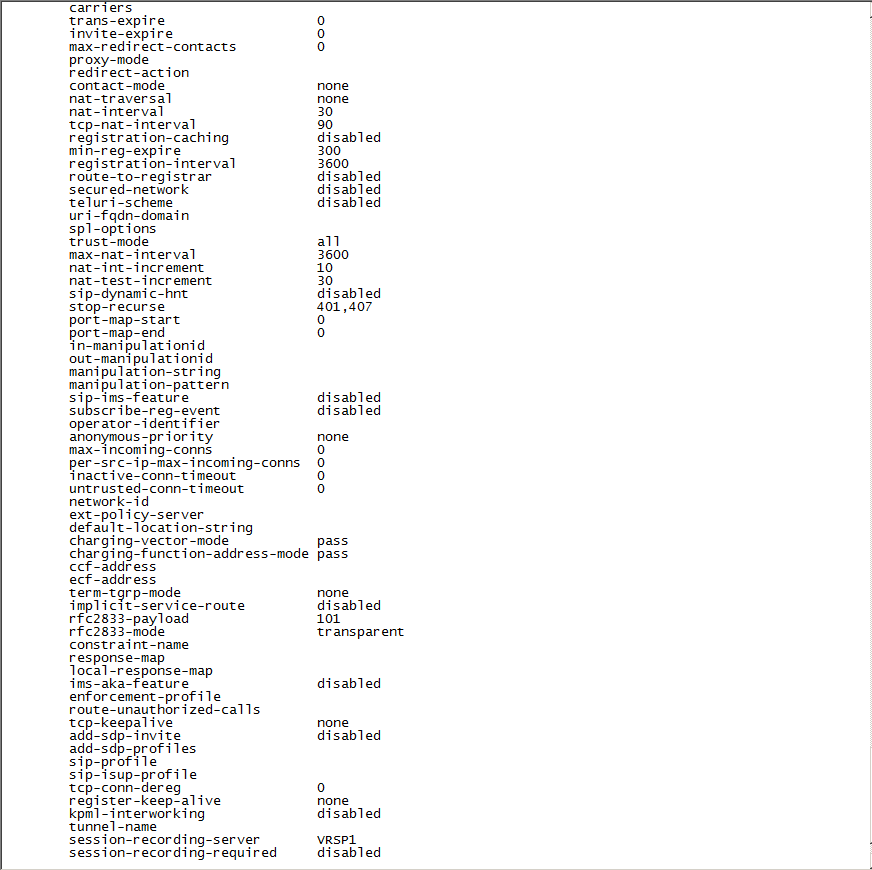

Tapez ce qui suit et appuyez sur Entrée :

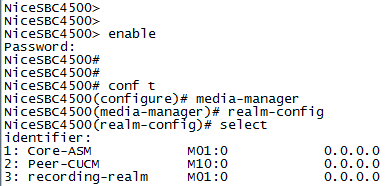

media-manager -

Allez dans l’interface SIP, tapez ce qui suit et appuyez sur Entrée:

realm-config -

Tapez ce qui suit et appuyez sur Entrée :

selectLa liste des domaines disponibles s’affiche avec un numéro à côté de chaque domaine.

-

Dans la ligne marquée

selection, tapez le numéro de la zone d’entrée ou de sortie que vous souhaitez configurer.Par exemple, si vous voulez afficher le domaine Core-ASM, tapez 1.

-

Dans la ligne

(realm-config)#, tapez ce qui suit et appuyez sur Entrée:showLes détails de la zone sélectionnée s’affichent.

-

Si vous configurez le SRS, dans la ligne

(realm-config)# session-recording-server, saisissez le nom du serveur d’enregistrement de session. -

Si vous configurez le SRG, dans la ligne

(realm-config)# session-recording-group, saisissez le nom du groupe d’enregistrement des sessions.Par exemple :

name SRG:NiceRecordingServer. N’oubliez pas d’inclureSRG:avant le nom du groupe d’enregistrement de la session. -

Tapez ce qui suit et appuyez sur Entrée :

done -

Tapez

exitplusieurs fois jusqu’à ce que vous atteigniez le niveau de l’invite superutilisateur (#). -

Tapez ce qui suit et appuyez sur Entrée :

verify-config -

Lorsque vous recevez l’avis Vérification réussie, tapez ce qui suit et appuyez sur Entrée:

save-config -

Tapez ce qui suit et appuyez sur Entrée :

activate-config

-

Connectez-vous au CLI Acme Packet et saisissez le mot de passe de l’utilisateur.

-

Tapez ce qui suit et appuyez sur Entrée :

enable -

Tapez le mot de passe de validation et appuyez sur Entrée:

-

Tapez ce qui suit et appuyez sur Entrée :

configure terminal -

Tapez ce qui suit et appuyez sur Entrée :

session-router -

Tapez ce qui suit et appuyez sur Entrée :

session-agent -

Tapez ce qui suit et appuyez sur Entrée :

selectLa liste des agents de session configurés s’affiche.

-

Tapez le numéro de l’agent que vous voulez enregistrer.

Par exemple, si vous voulez enregistrer l’agent de session Session Agent, tapez 1.

-

Définir le serveur d’enregistrement de session qui enregistrera l’agent de session sélectionné. Tapez ce qui suit et appuyez sur Entrée :

session-recording-server <name of the session recording server>Il doit s’agir du même nom SRS que celui que vous avez défini dans Configurer la connexion au serveur d’enregistrement de session (SRS).

Par exemple :

name NiceVRSP. -

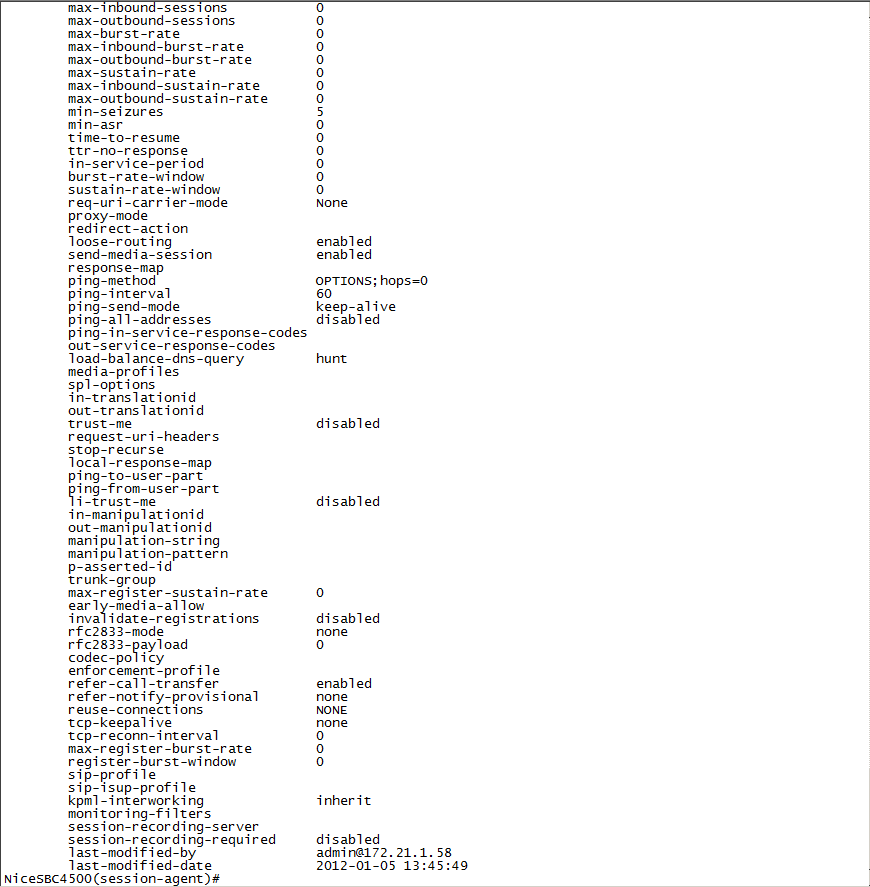

Tapez ce qui suit et appuyez sur Entrée :

doneLes informations configurées pour l’agent de session à enregistrer s’affichent.

-

Faites défiler vers le bas pour afficher le champ session-recording-server (serveur d’enregistrement de session).

-

Tapez

exitplusieurs fois jusqu’à ce que vous atteigniez le niveau de l’invite de validation (#). -

Tapez ce qui suit et appuyez sur Entrée :

verify-config -

Lorsque vous recevez l’avis Vérification réussie, tapez ce qui suit et appuyez sur Entrée:

save-config -

Tapez ce qui suit et appuyez sur Entrée :

activate-config

-

Connectez-vous au CLI Acme Packet et saisissez le mot de passe de l’utilisateur.

-

Tapez ce qui suit et appuyez sur Entrée :

enable -

Tapez le mot de passe de validation et appuyez sur Entrée:

-

Tapez ce qui suit et appuyez sur Entrée :

configure terminal -

Tapez ce qui suit et appuyez sur Entrée :

session-router -

Tapez ce qui suit et appuyez sur Entrée :

session-agent -

Tapez ce qui suit et appuyez sur Entrée :

selectLa liste des agents de session configurés s’affiche.

-

Tapez le numéro de l’agent que vous voulez enregistrer.

Par exemple, si vous voulez enregistrer l’agent de session Core-ASM, tapez 1.

-

Définir le groupe d’enregistrement de session (SRG) qui enregistrera l’agent de session sélectionné. Tapez ce qui suit et appuyez sur Entrée :

session-recording-group SRG:<name of the session recording group>Il doit s’agir du même nom SRG que celui défini dans (Facultatif) Configurer le groupe d’enregistrement de session (SRG).

Par exemple :

name NiceVRSP. -

Tapez ce qui suit et appuyez sur Entrée :

doneLes informations configurées pour l’agent de session à enregistrer s’affichent.

-

Faites défiler vers le bas pour afficher le champ session-recording-server (serveur d’enregistrement de session).

-

Tapez

exitplusieurs fois jusqu’à ce que vous atteigniez le niveau de l’invite de validation (#). -

Tapez ce qui suit et appuyez sur Entrée :

verify-config -

Lorsque vous recevez l’avis Vérification réussie, tapez ce qui suit et appuyez sur Entrée:

save-config -

Tapez ce qui suit et appuyez sur Entrée :

activate-config

Préparer le SBC AudioCodes

Cette section décrit comment préparer le contrôleur de session en périphérie (SBC) AudioCodes à l’intégration avec Real-Time Third Party Telephony Recording (Multi-ACD).

La version SBC AudioCodes prise en charge est la 7.4.

Les procédures décrites dans cette section ne sont que des recommandations. L’ingénieur du site AudioCodes doit effectuer la préparation et la configuration d’AudioCodes.

Le SBC doit avoir un certificat TLS valide. Le certificat doit être signé par une autorité de certification (AC) de confiance répertoriée dans la section Autorités de certification prises en charge pour SIPREC.

Flux de travail

Utilisez ce flux de travail pour préparer votre système SBC AudioCodes pour Real-Time Third Party Telephony Recording (Multi-ACD).

Étape 1 : Vérifier la licence

Étape 2 : Configurer l'ensemble de proxys pour l'environnement CXone Mpower

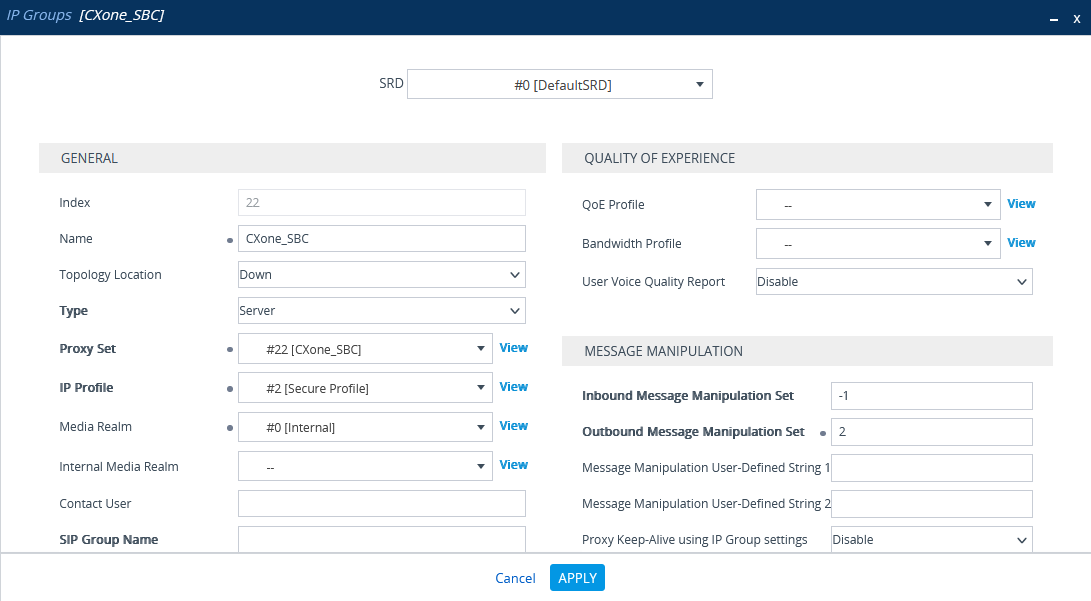

Étape 3 : Configurer le groupe IP pour le SBC CXone MpowerAudioCodes

Étape 4 : (Environnements sécurisés/non sécurisés) Configurer l’enregistrement SIP

Étape 5 : Envoyez un UCID au CXone Mpower SBC AudioCodes

Flux de travail pour le SIPREC sécurisé

Utilisez ce flux de travail pour préparer votre système SBC AudioCodes à une configuration SIPREC sécurisée avec Real-Time Third Party Telephony Recording (Multi-ACD).

Étape 1 : Vérifier la licence

Étape 2 : (Environnements sécurisés uniquement) Configurer l’ensemble de mandataires

Étape 3 : Configurer le profil IP sécurisé

Étape 4 : (Environnements sécurisés uniquement) Configurer le groupe IP

Étape 5 : (Environnements sécurisés uniquement) Importer et exporter des certificats pour l’enregistrement SIP

Étape 6 : (Environnements sécurisés/non sécurisés) Configurer l’enregistrement SIP

Étape 7 : Envoyez un UCID au CXone Mpower SBC AudioCodes

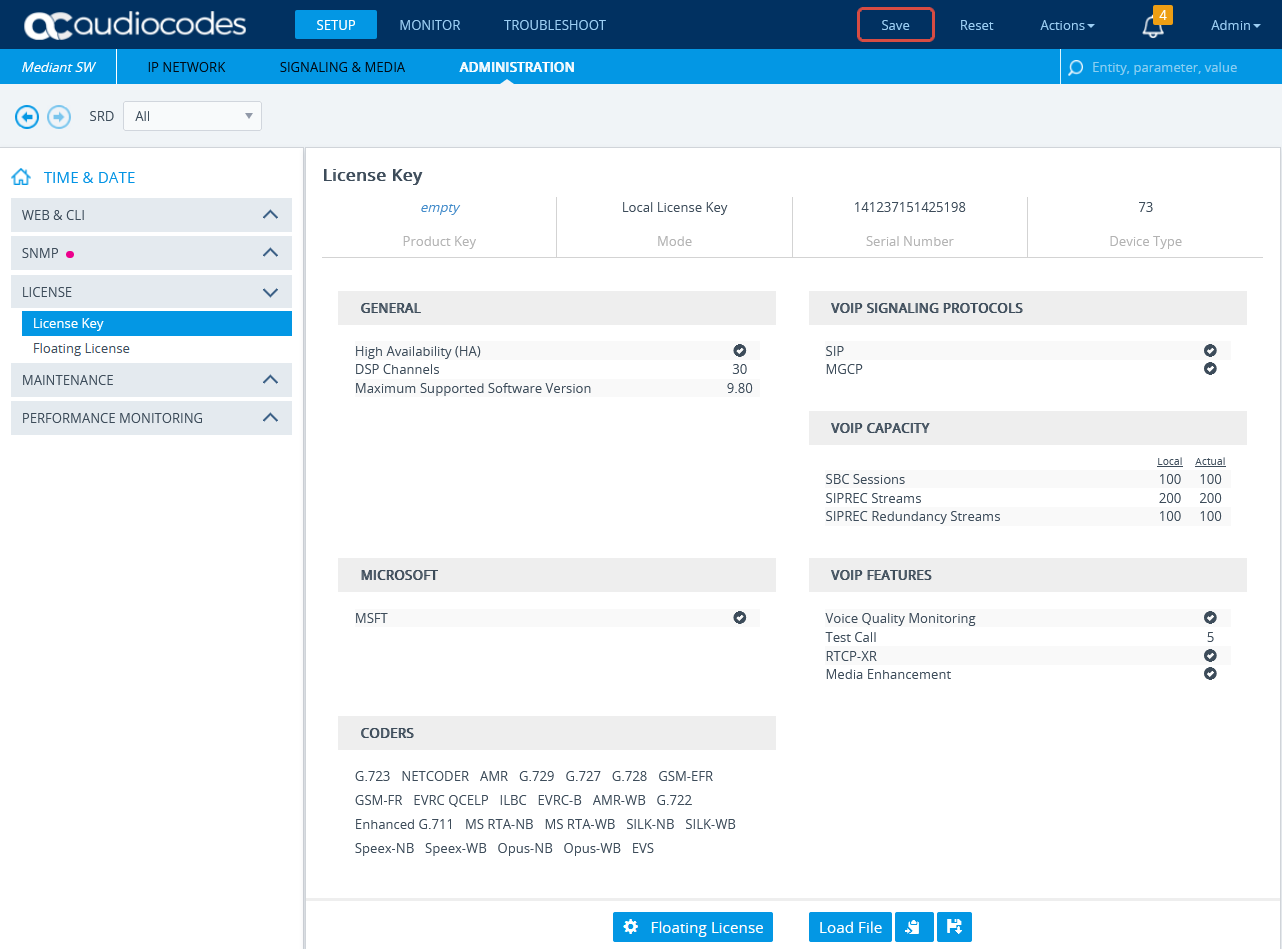

Vérifier la licence

Vérifiez que la licence est valide et que la fonction SBC-SIPREC est prise en charge.

-

Connectez-vous au SBC AudioCodes via le Web.

-

Cliquez sur le menu ADMINISTRATION.

-

Sous HEURE ET DATE, développez MAINTENANCE et sélectionnez Clé de licence.

-

Sous FONCTIONNALITÉS VOIP, vérifiez que la licence prend en charge les Sessions SIPRec.

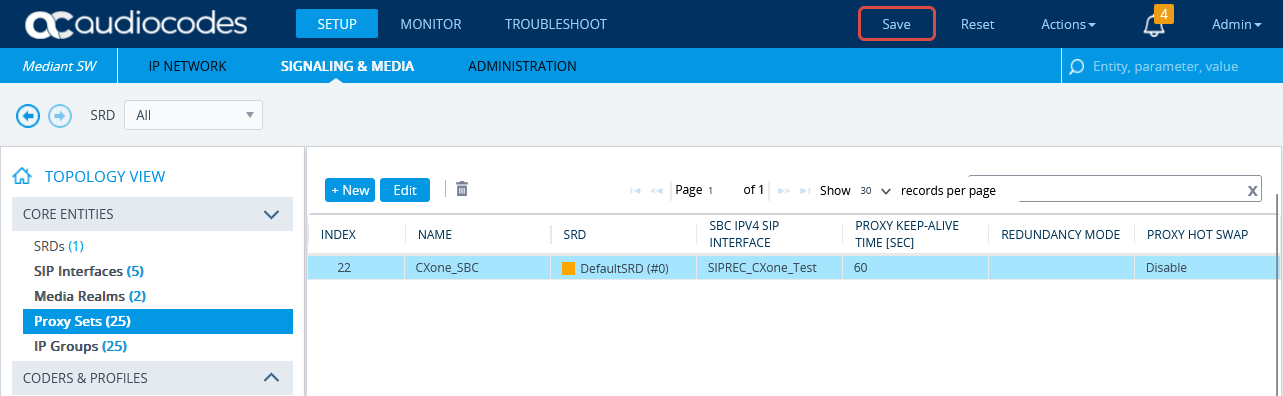

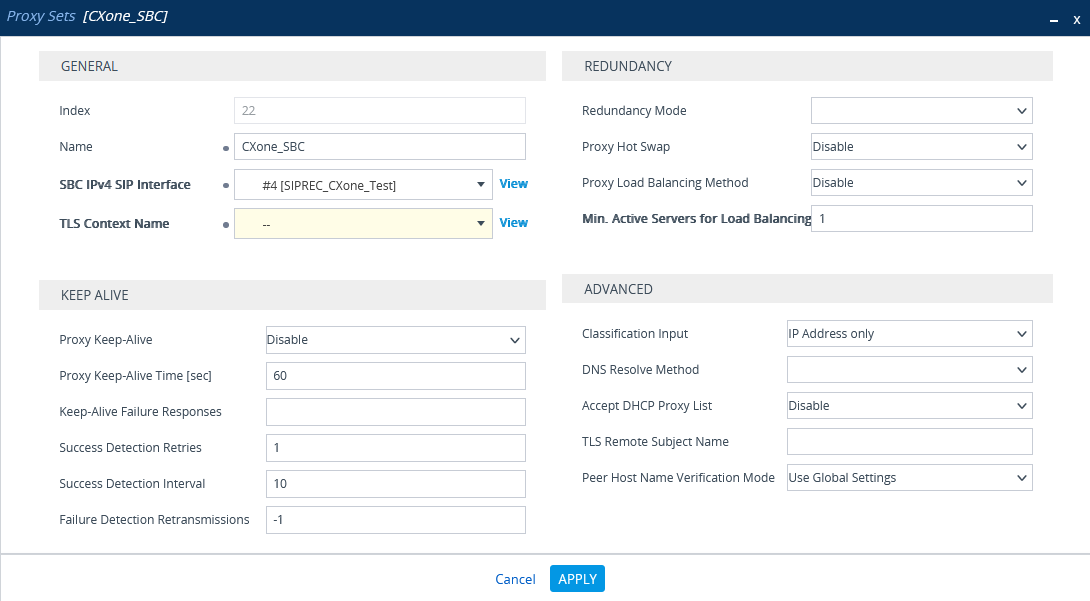

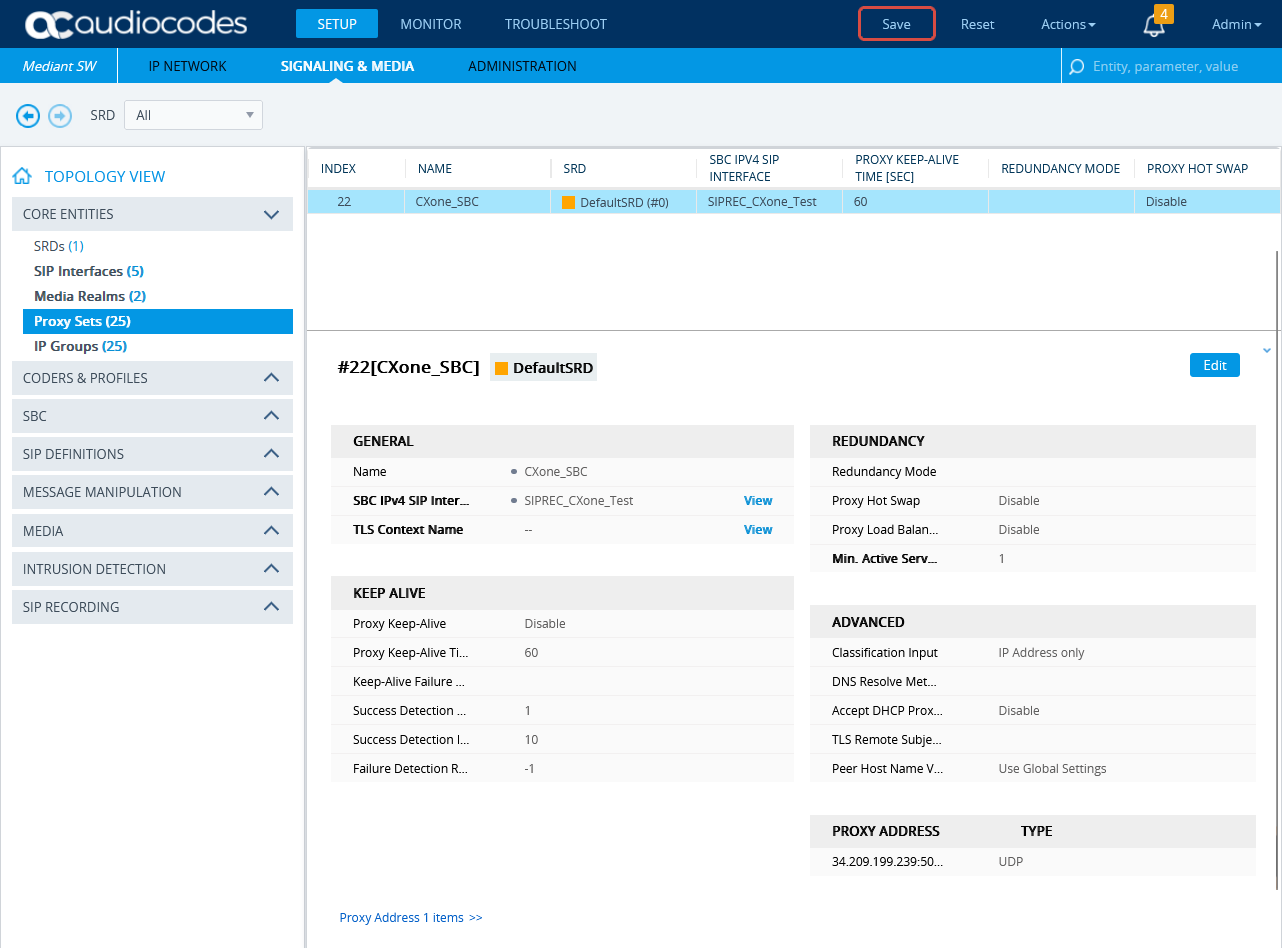

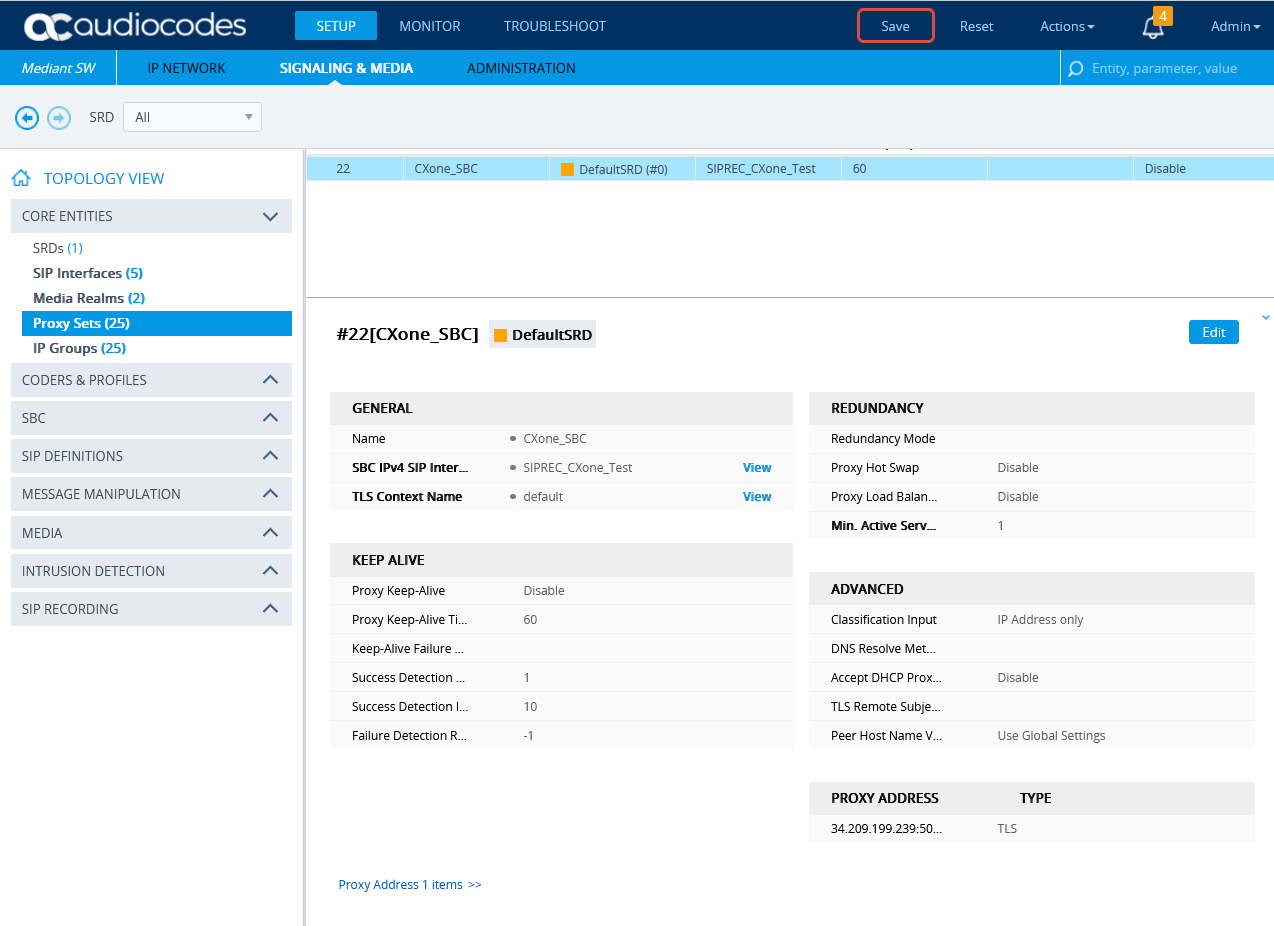

Configurer l'ensemble de proxy pour l'environnement CXone Mpower

Cette procédure fournit des instructions pour la configuration du SBC pour le SBC CXone Mpower AudioCodes, y compris l'adresse IP du SBC CXone Mpower AudioCodes.

-

Dans le menu, cliquez sur SIGNALISATION ET MÉDIA.

-

Sous AFFICHAGE DE LA TOPOLOGIE, développez ENTITÉS PRINCIPALES et sélectionnez Ensembles de mandataires.

-

Dans la liste des ensembles de mandataires, cliquez sur Nouveau.

-

Dans la fenêtre Ensemble de mandataires, sous GÉNÉRAL :

-

Dans le champ Nom, saisissez un nom.

-

Dans la liste déroulante Interface SIP SBC IPv4, sélectionnez l’interface SIP.

-

Cliquez sur APPLIQUER.

-

-

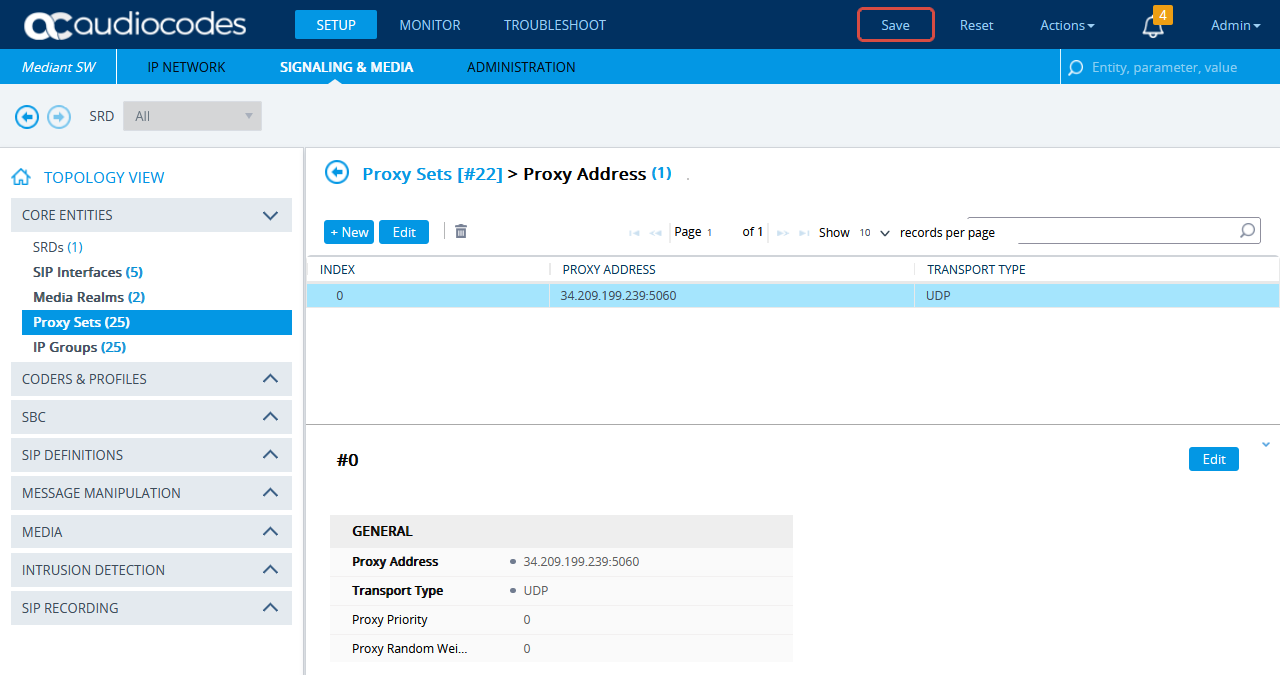

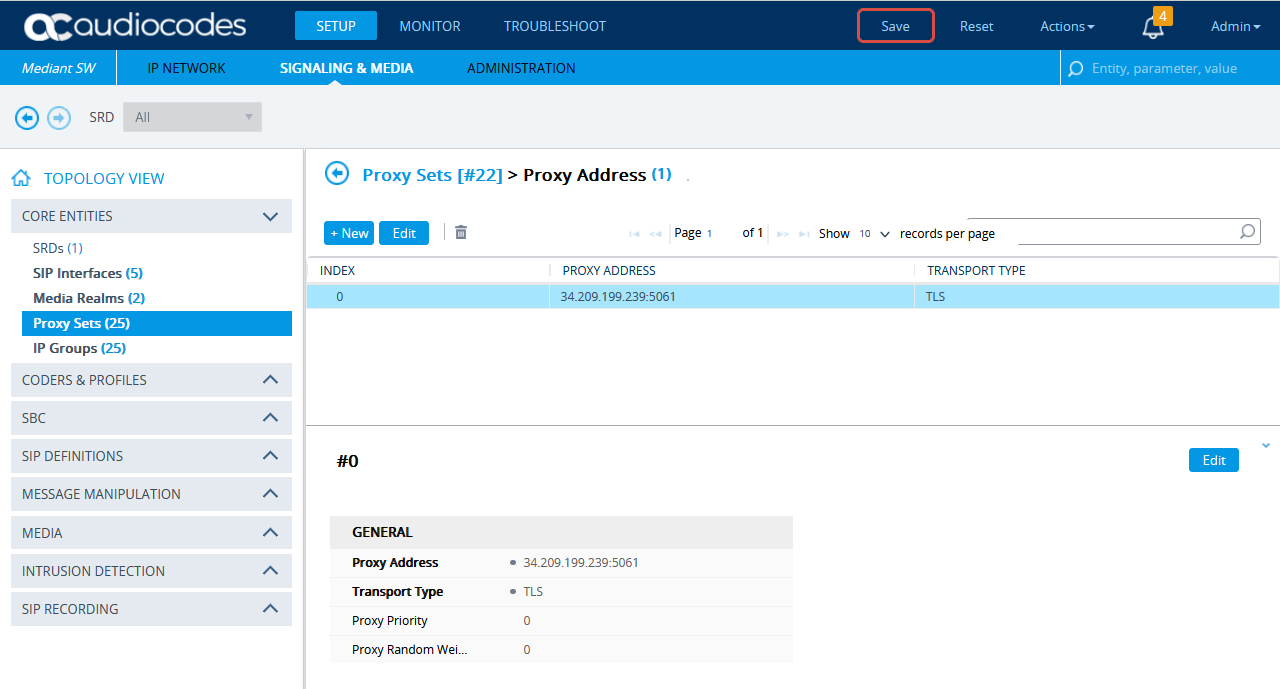

Faites défiler vers le bas et cliquez sur le lien Adresse du mandataire.

-

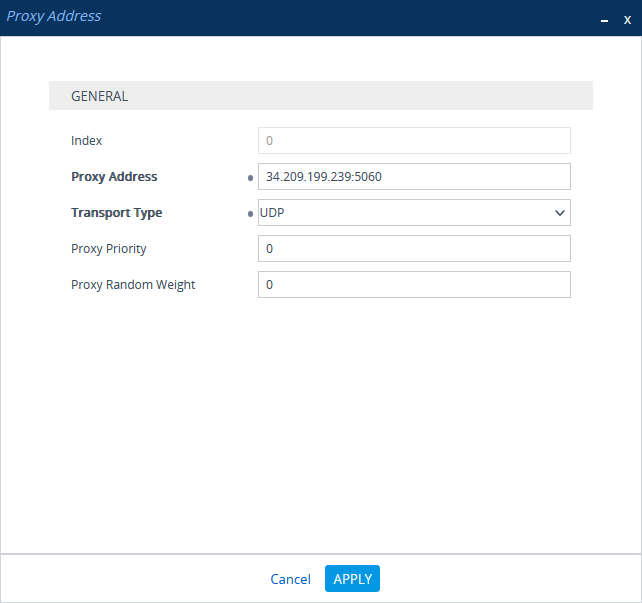

Dans la fenêtre Ensembles de proxy > Adresse proxy, cliquez sur Nouveau et ajoutez l'adresse IP pour CXone Mpower AudioCodes SBC.

-

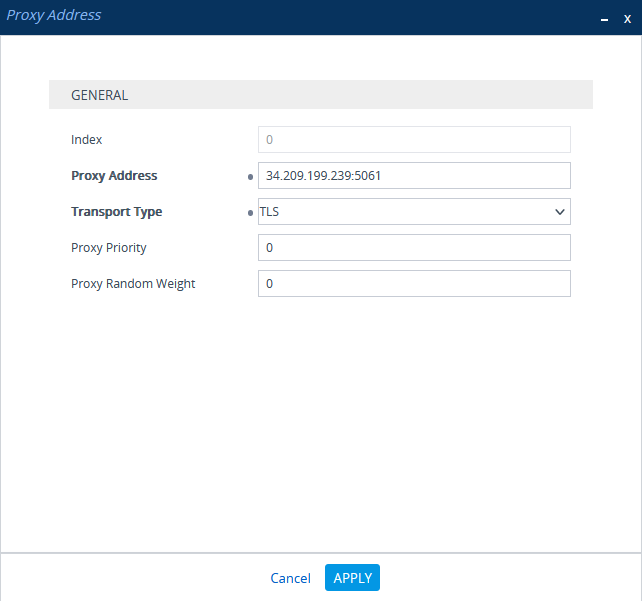

Dans la fenêtre Adresse proxy, sous GÉNÉRAL, dans le champ Adresse proxy, saisissez l'adresse IP SBC CXone Mpower AudioCodes.

-

Cliquez sur APPLIQUER.

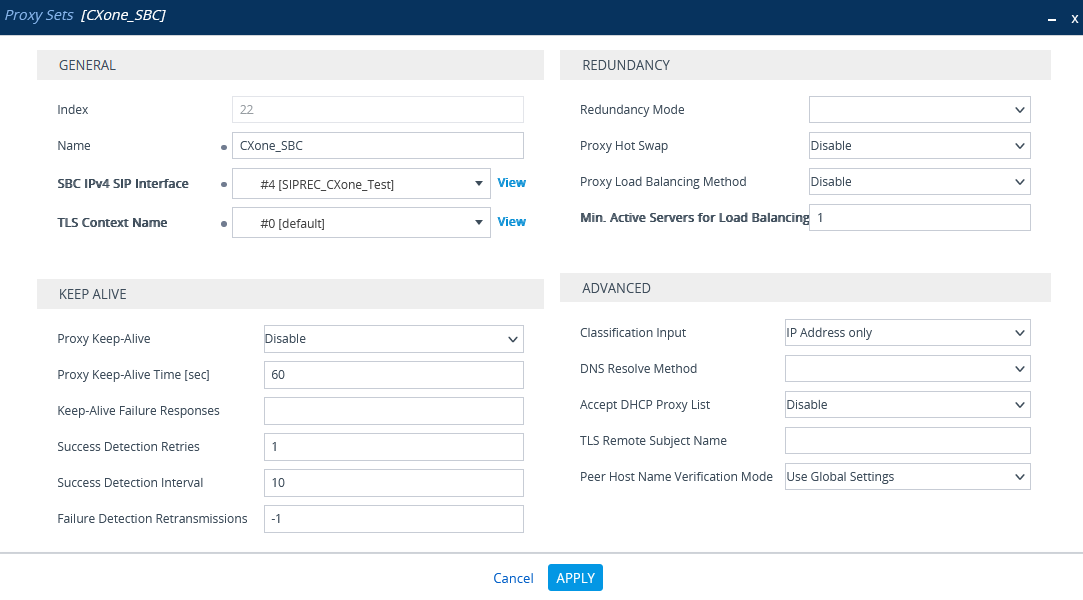

(Environnements sécurisés uniquement) Configurer l’ensemble de mandataires

Cette procédure fournit des instructions pour configurer l'ensemble de proxy SBC et l'adresse IP proxy pour le SBC CXone Mpower AudioCodes pour une connexion sécurisée.

-

Dans le menu, cliquez sur SIGNALISATION ET MÉDIA.

-

Sous AFFICHAGE DE LA TOPOLOGIE, développez ENTITÉS PRINCIPALES et sélectionnez Ensembles de mandataires.

-

Dans la liste des ensembles de mandataires, cliquez sur Nouveau.

-

Dans la fenêtre Ensemble de mandataires, sous GÉNÉRAL :

-

Dans le champ Nom, saisissez un nom.

-

Dans la liste déroulante Interface SIP SBC IPv4, sélectionnez l’interface SIP.

-

Dans la liste déroulante Nom du contexte TLS, sélectionnez le contexte TLS avec le certificat SBC.

-

-

Faites défiler vers le bas et cliquez sur le lien Adresse du mandataire.

-

Dans la fenêtre Ensembles de proxy > Adresse proxy, cliquez sur Nouveau et ajoutez l'adresse IP pour CXone Mpower AudioCodes SBC.

-

Dans la fenêtre Adresse proxy, sous GÉNÉRAL, dans le champ Adresse proxy, saisissez l'adresse IP SBC CXone Mpower AudioCodes et définissez le Type de transport sur TLS.

-

Cliquez sur APPLIQUER.

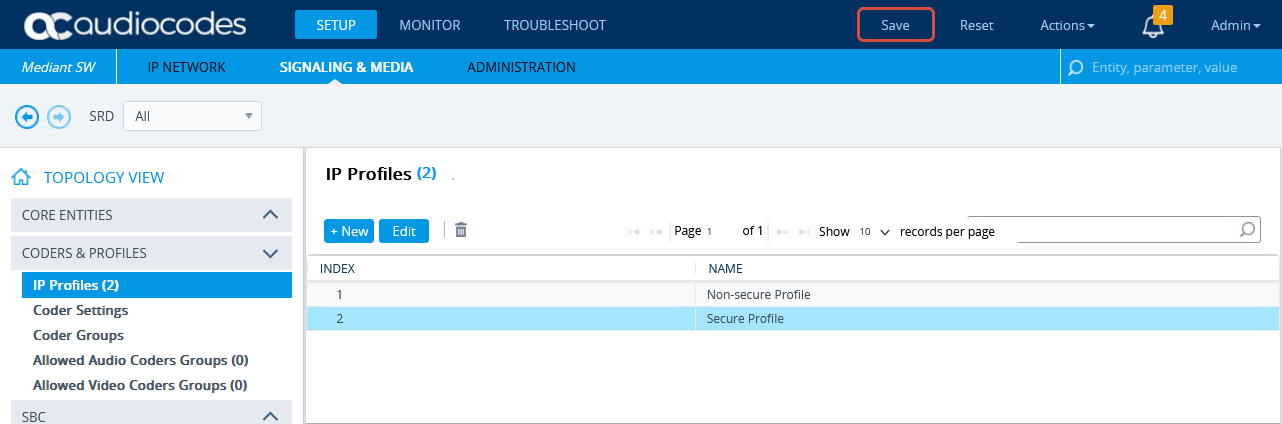

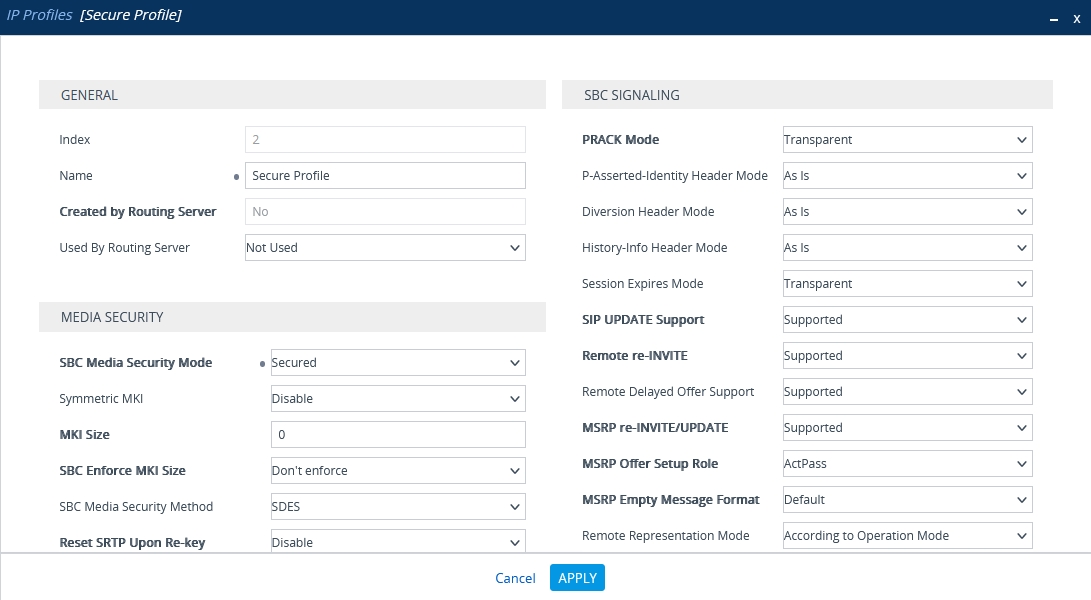

Configurer le profil IP sécurisé

-

Dans le menu de configuration, accédez à SIGNALISATION ET MÉDIA. Sous AFFICHAGE DE LA TOPOLOGIE, développez CODEURS ET PROFILS et sélectionnez Profils IP.

-

Dans la liste des profils IP, cliquez sur Nouveau.

-

Dans la fenêtre de la liste des profils IP, sous SÉCURITÉ MULTIMÉDIA, assurez-vous que le Mode de sécurité multimédia SBC est réglé sur Sécurisé.

-

Cliquez sur APPLIQUER.

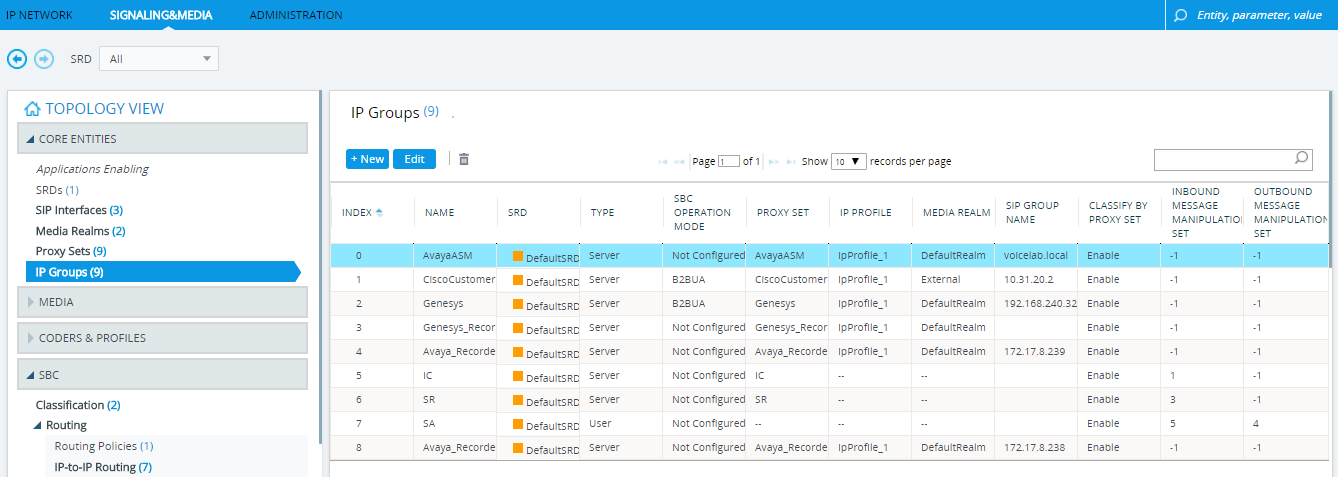

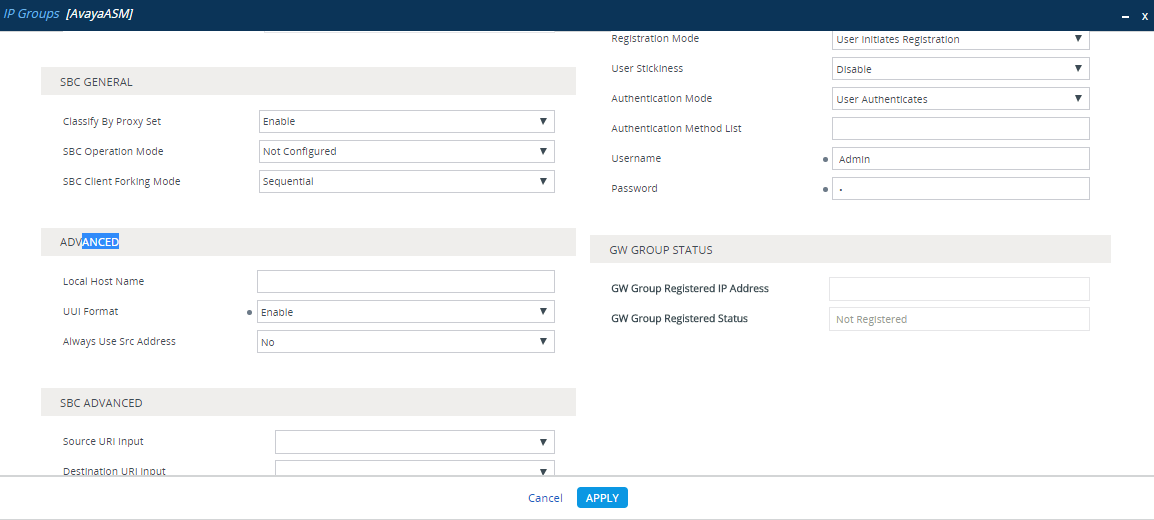

Configurer le groupe IP pour le SBC CXone Mpower AudioCodes

-

Dans le menu, cliquez sur SIGNALISATION ET MÉDIA.

-

Sous AFFICHAGE DE LA TOPOLOGIE, développez ENTITÉS PRINCIPALES et sélectionnez Groupes IP.

-

Dans la liste des groupes IP, cliquez sur Nouveau.

-

Dans la fenêtre Groupes IP, sous GÉNÉRAL :

-

Dans le champ Index, configurez le numéro séquentiel suivant.

-

Dans le champ Nom, saisissez un nom.

-

Dans la liste déroulante Emplacement de la topologie, sélectionnez l’emplacement.

-

Dans la liste déroulante Type, sélectionnez Serveur.

-

Dans le champ Ensemble de mandataires, sélectionnez l’ensemble de mandataires pour ce groupe IP.

-

Dans le champ Profil IP, saisissez un ID de profil IP existant.

-

Dans le champ Nom du domaine multimédia, sélectionnez le nom du domaine multimédia existant.

-

-

Cliquez sur APPLIQUER.

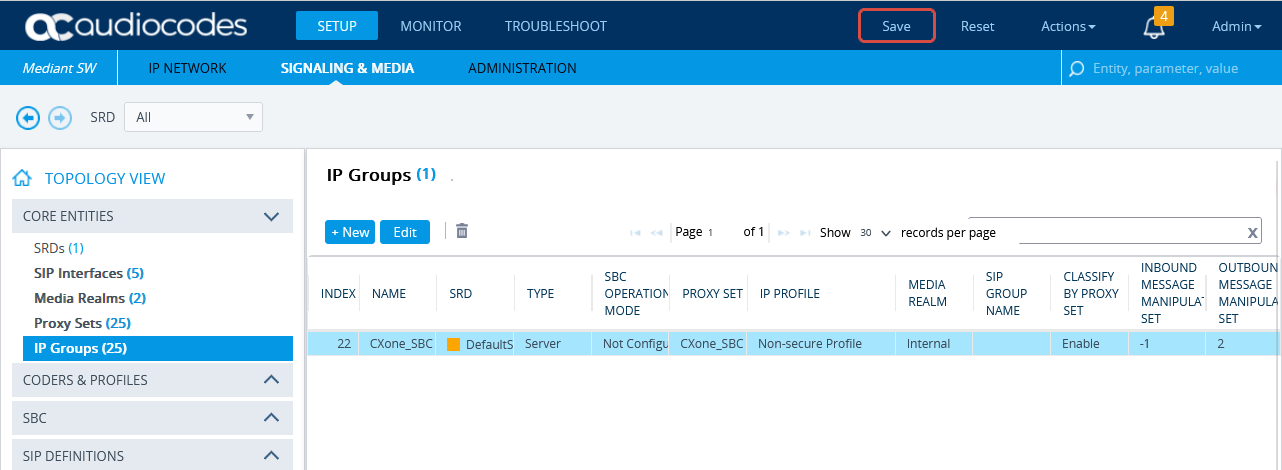

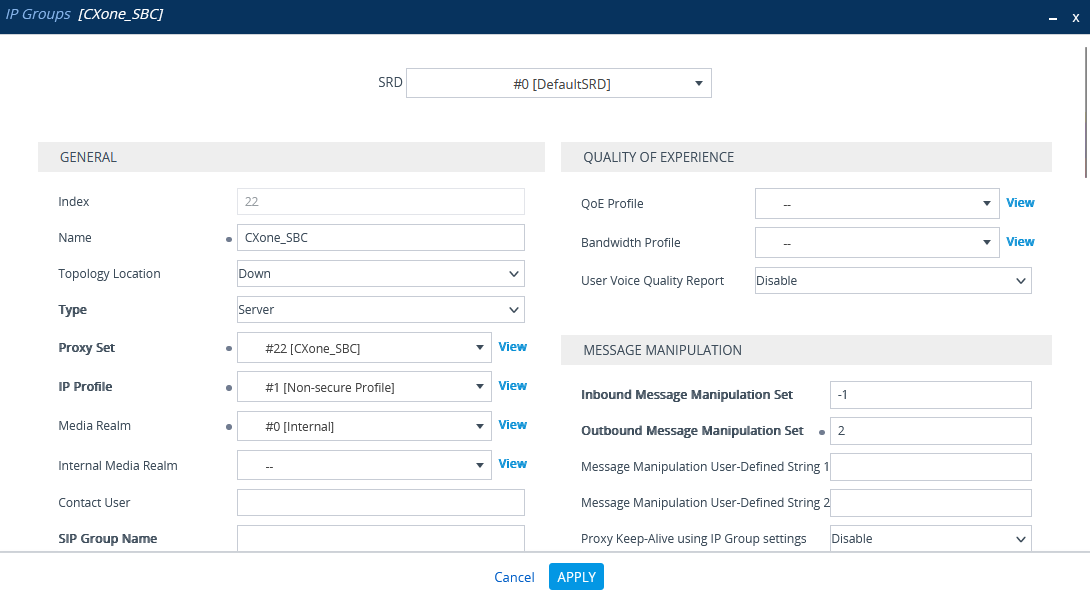

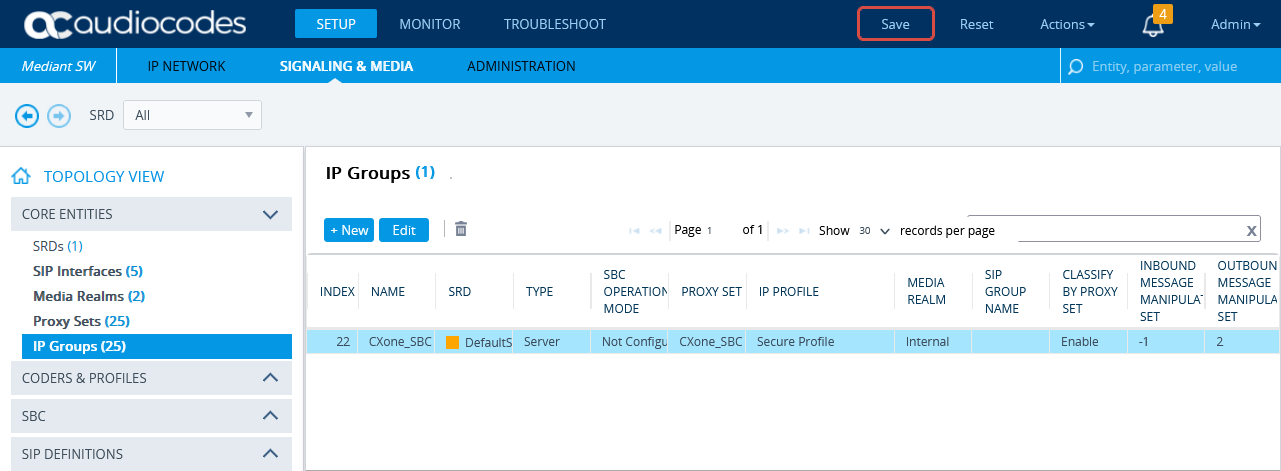

(Environnements sécurisés uniquement) Configurer le groupe IP

Vérifiez que le profil IP sécurisé a été configuré. Voir Configurer le profil IP sécurisé.

-

Dans le menu, cliquez sur SIGNALISATION ET MÉDIA.

-

Sous AFFICHAGE DE LA TOPOLOGIE, développez ENTITÉS PRINCIPALES et sélectionnez Groupes IP.

-

Dans la liste des groupes IP, cliquez sur Nouveau.

-

Dans la fenêtre Groupes IP, sous GÉNÉRAL :

-

Dans le champ Index, configurez le numéro séquentiel suivant.

-

Dans le champ Nom, saisissez un nom.

-

Dans la liste déroulante Emplacement de la topologie, sélectionnez l’emplacement.

-

Dans la liste déroulante Type, sélectionnez Serveur.

-

Dans le champ Ensemble de proxys, sélectionnez l'ensemble de proxys CXone Mpower pour ce groupe IP.

-

Dans le champ Profil IP, sélectionnez le profil IP sécurisé créé précédemment dans Configurer le profil IP sécurisé.

-

Dans le champ Nom du domaine multimédia, sélectionnez le nom du domaine multimédia existant.

-

-

Cliquez sur APPLIQUER.

-

Cliquez ensuite sur Enregistrer.

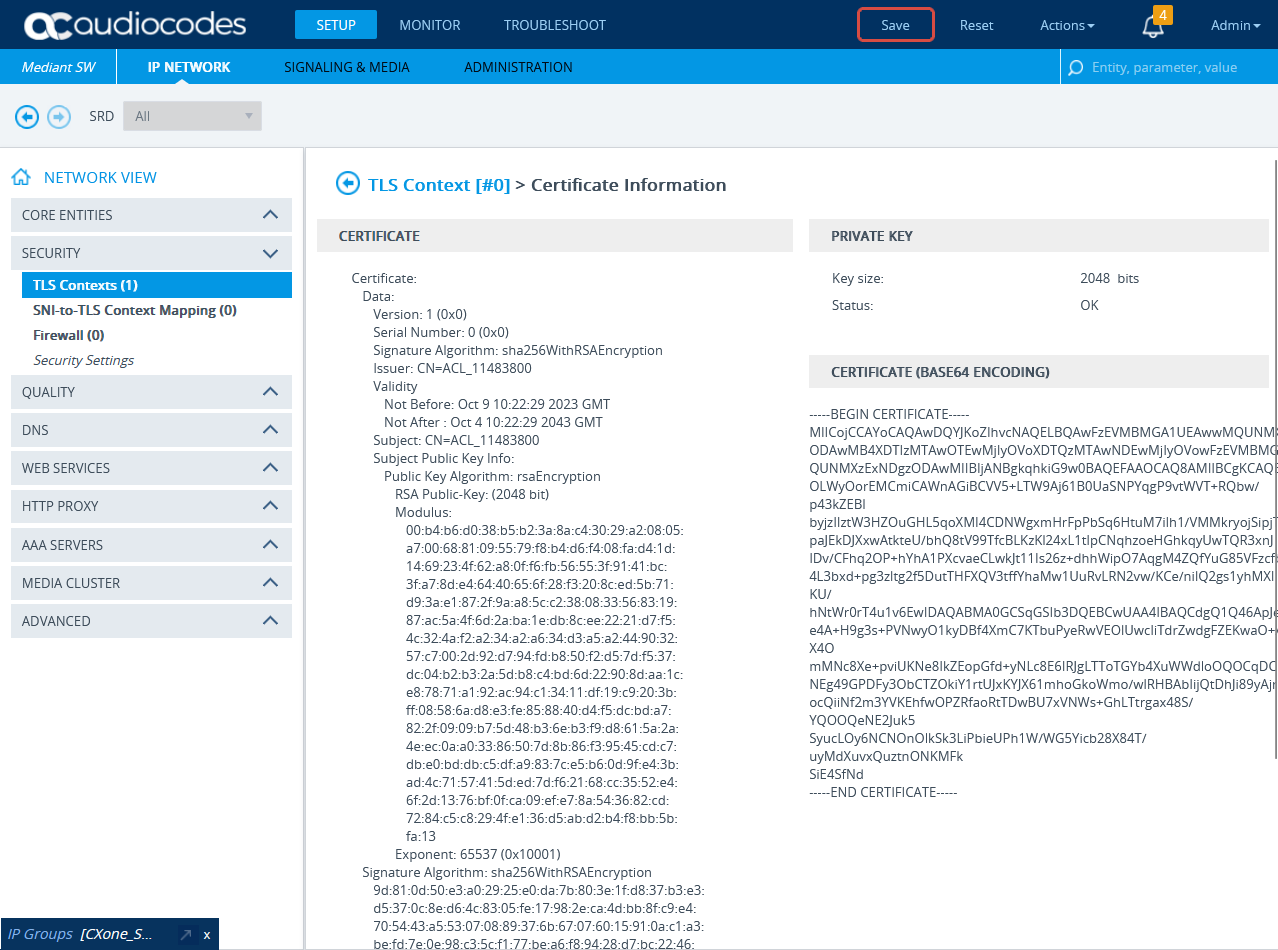

(Environnements sécurisés uniquement) Importer et exporter des certificats pour l’enregistrement SIP

À la fin de cette étape, vous devez fournir à NiCE Services Professionnels :

-

Le certificat au format PEM

Avant l'importation, le certificat SBC CXone Mpower AudioCodes doit être enregistré au format PEM.

-

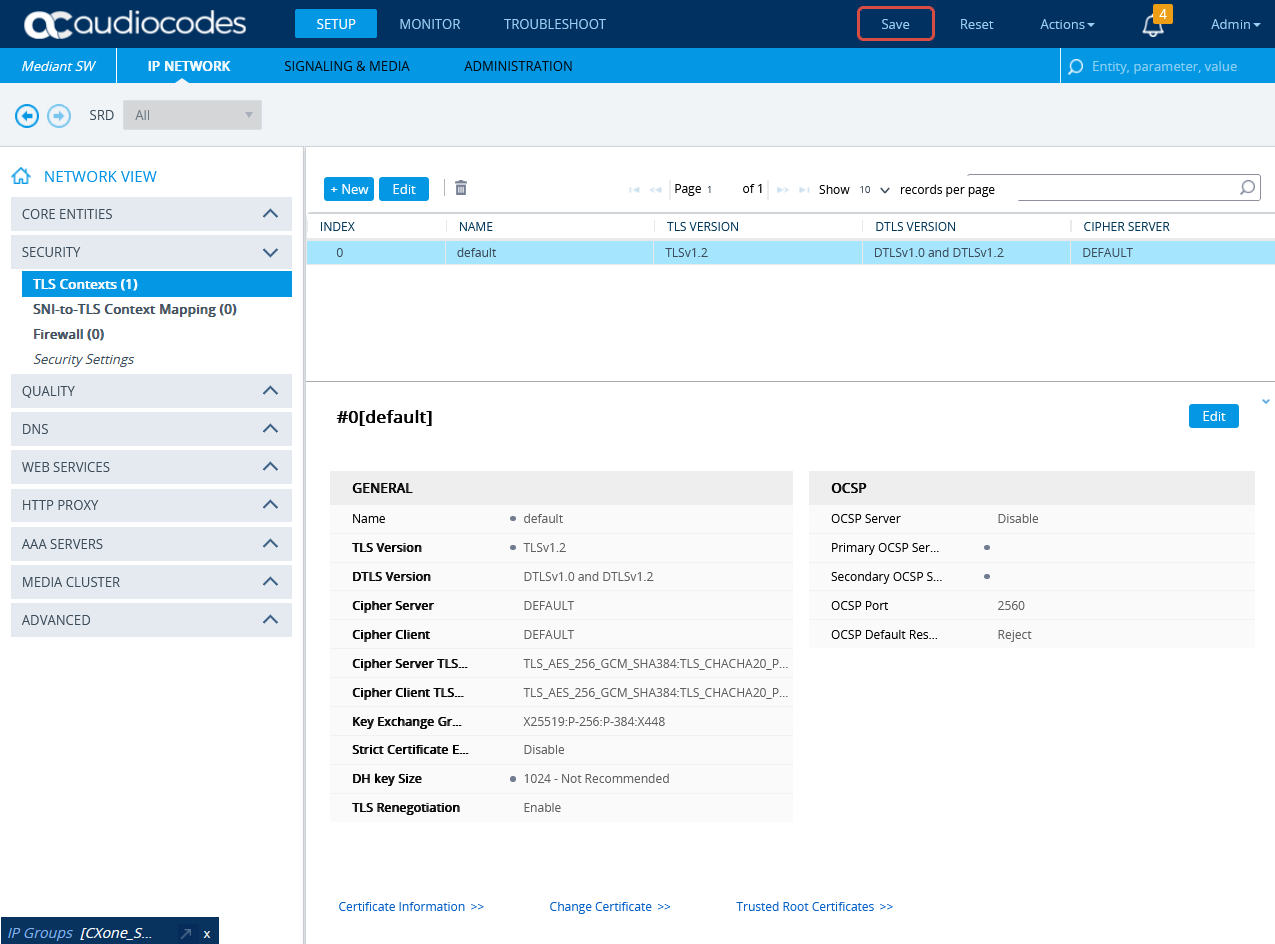

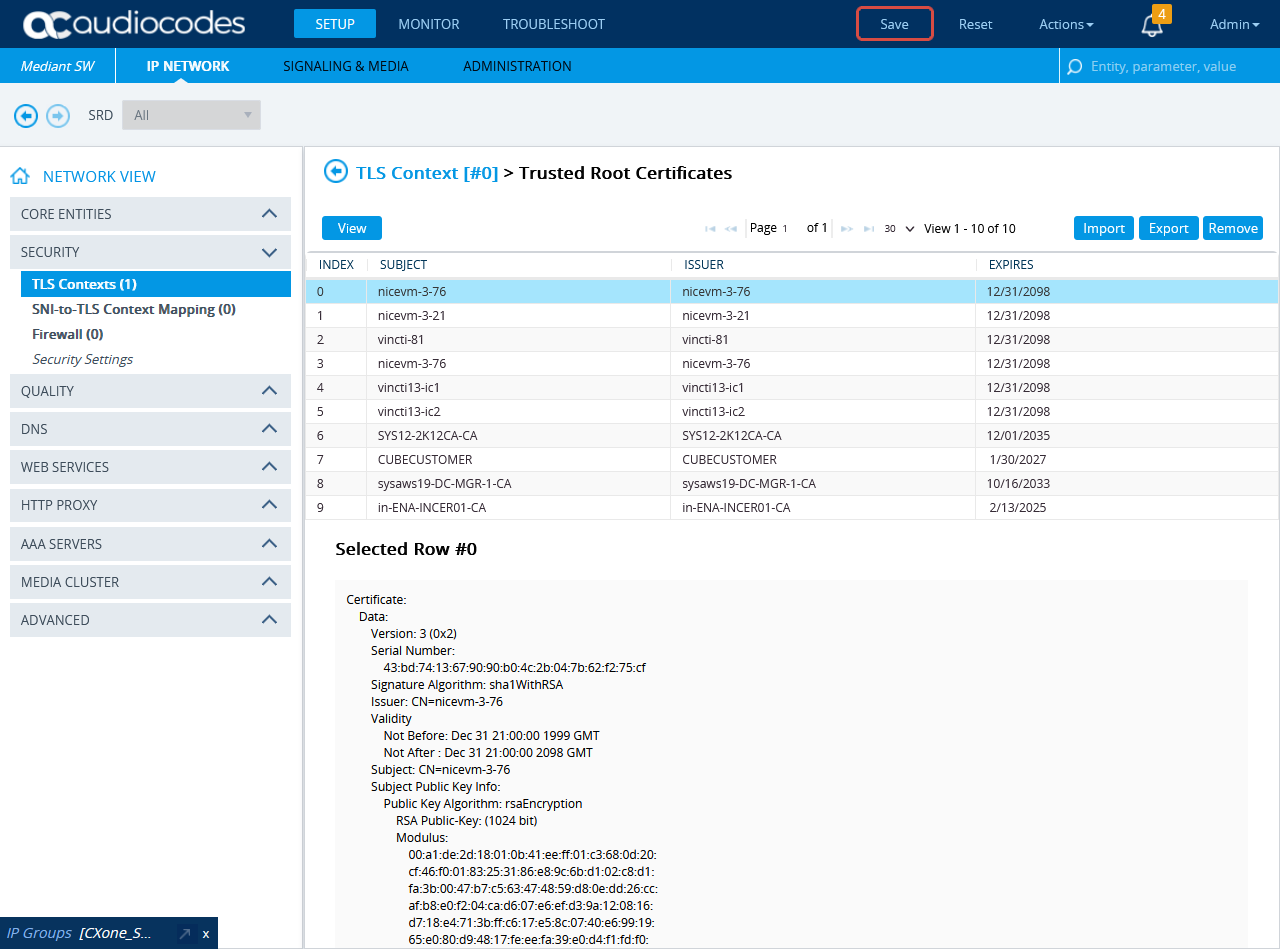

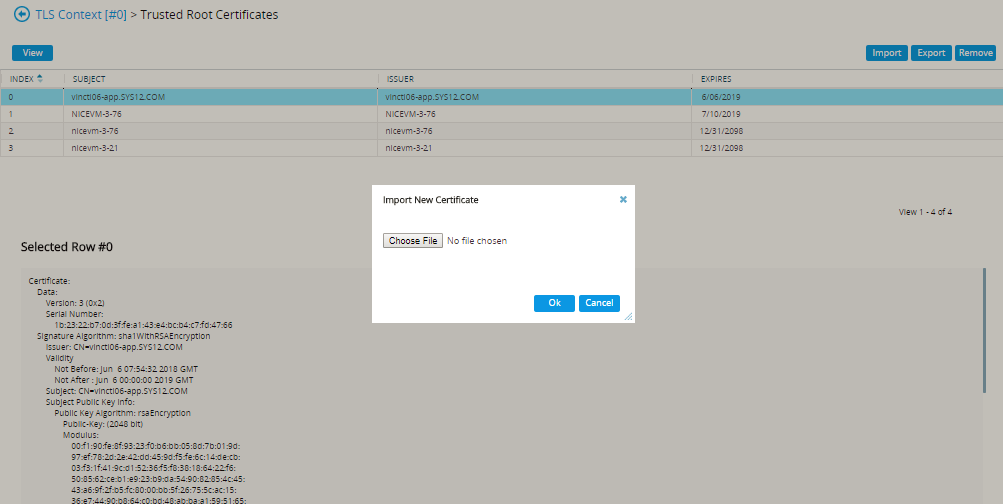

Pour importer le certificat SBC CXone Mpower AudioCodes sur le SBC, accédez à CONFIGURATION > RÉSEAU IP. Sous AFFICHAGE DU RÉSEAU, développez SÉCURITÉ et sélectionnez Contextes TLS.

-

Dans la fenêtre Contexte TLS, cliquez sur Certificats racines de confiance.

-

Cliquez sur Importer.

-

Dans la fenêtre Importer un nouveau certificat, cliquez sur Choisir un fichier et accédez au certificat SBC CXone Mpower AudioCodes. Vérifiez que le certificat SBC CXone Mpower AudioCodes est au format PEM.

-

Cliquez sur OK.

-

Dans la fenêtre Contextes TLS, cliquez sur Informations sur le certificat.

-

Sur la page Informations sur le certificat, sous CERTIFICAT, copiez le texte du certificat. Créez un certificat à partir de ce texte.

-

Envoyez le certificat au format PEM aux services professionnels NiCE avec l'autorité de certification, si elle existe.

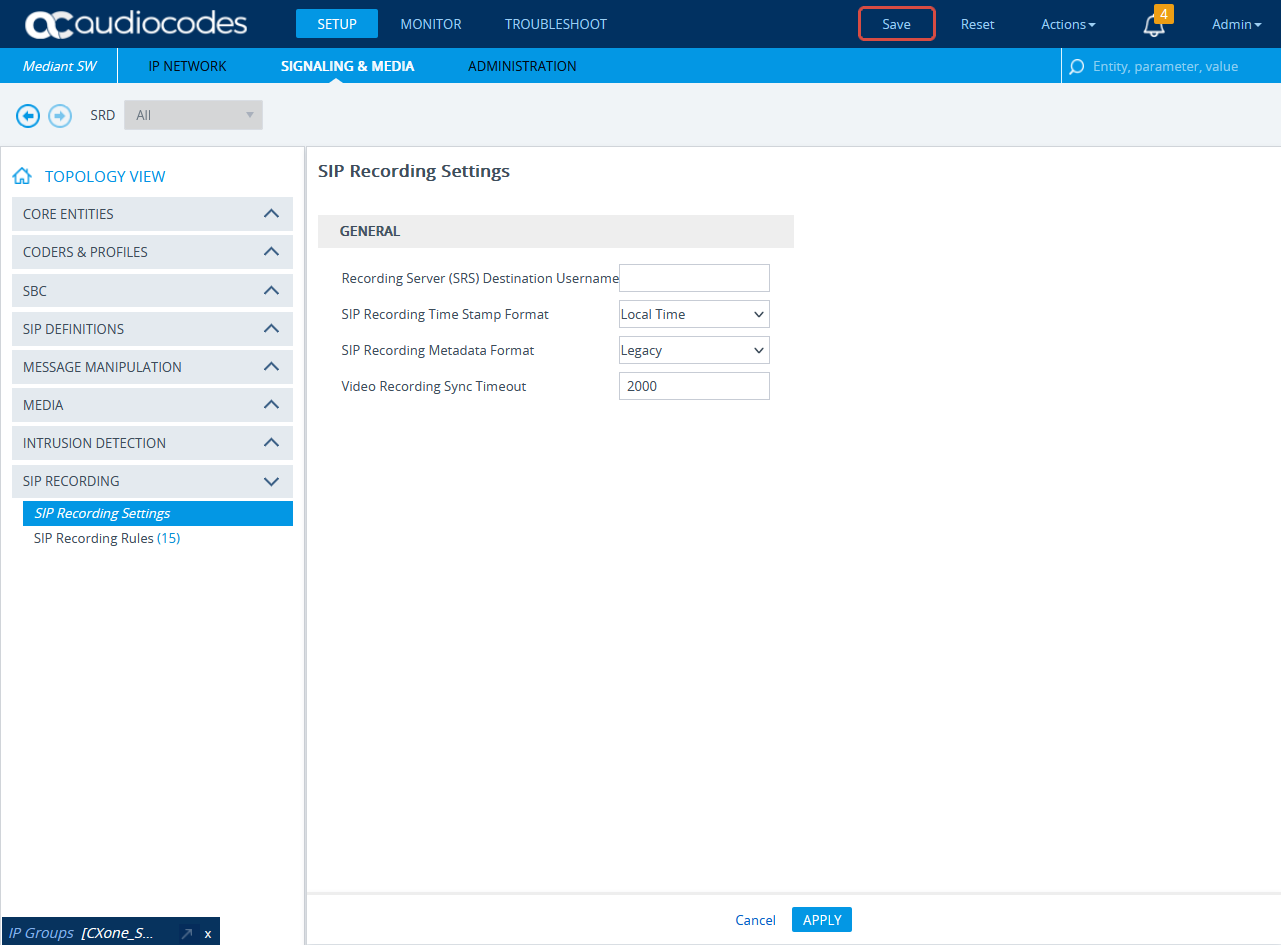

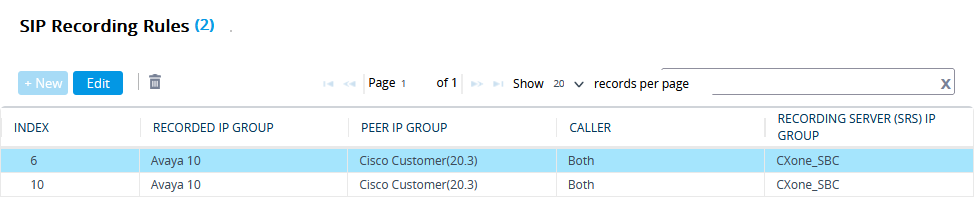

(Environnements sécurisés/non sécurisés) Configurer l’enregistrement SIP

Cette section décrit la procédure d’activation de l’enregistrement SIP et la configuration du routage de l’enregistrement SIP.

-

Dans le menu, cliquez sur SIGNALISATION ET MÉDIA.

-

Développez ENREGISTREMENT SIP et sélectionnez Paramètres d’enregistrement SIP.

-

Sous Général, dans la liste déroulante Format des métadonnées d’enregistrement SIP, sélectionnez l’option de métadonnées héritées ou RFC 7865. Real-Time Third Party Telephony Recording (Multi-ACD) prend en charge les deux options. Configurez-les selon vos préférences.

-

Cliquez sur APPLIQUER.

-

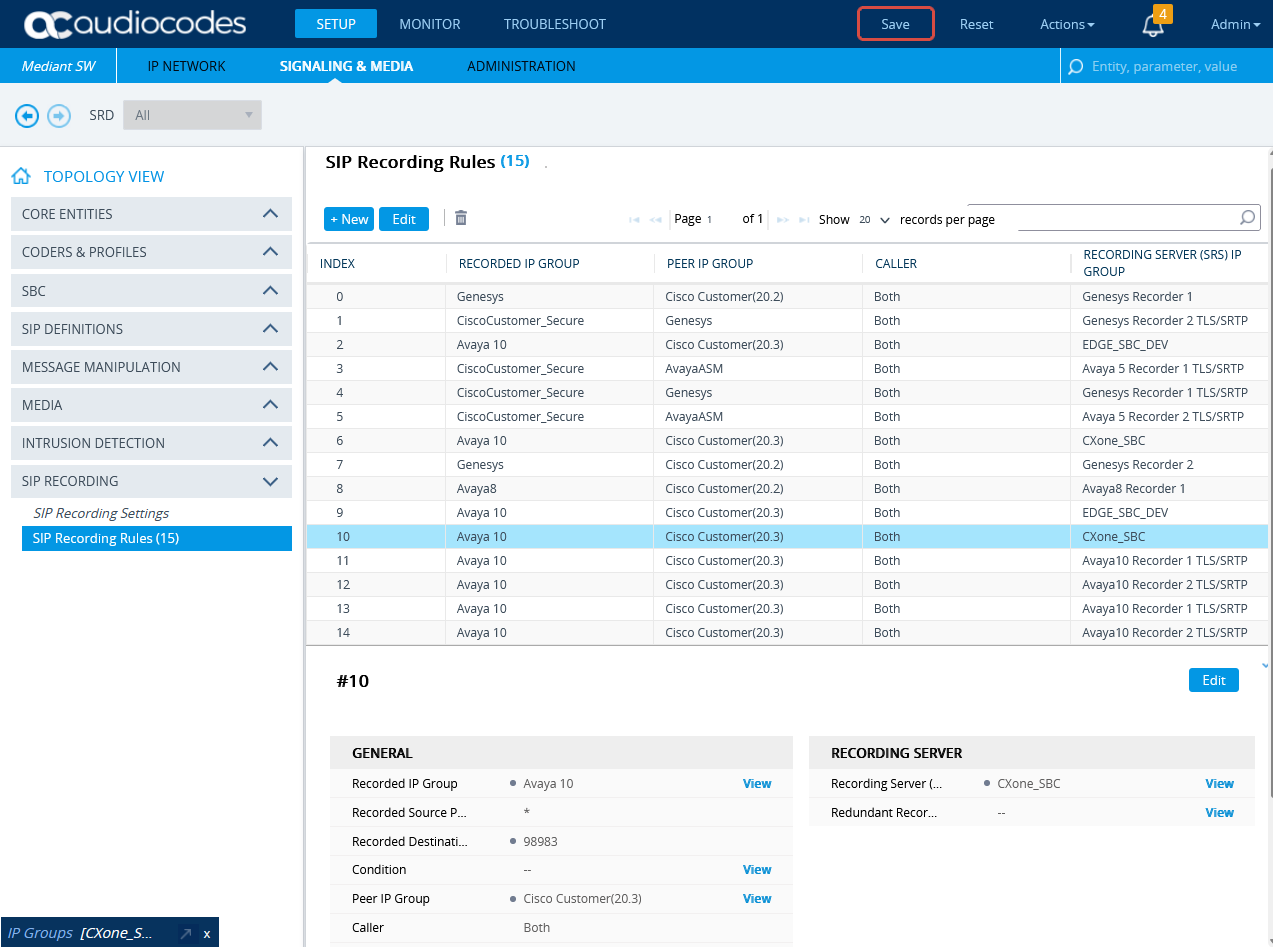

À partir de l’option ENREGISTREMENT SIP, sélectionnez Règles d’enregistrement SIP.

-

Dans la zone Règles d’enregistrement SIP, cliquez sur Nouveau.

-

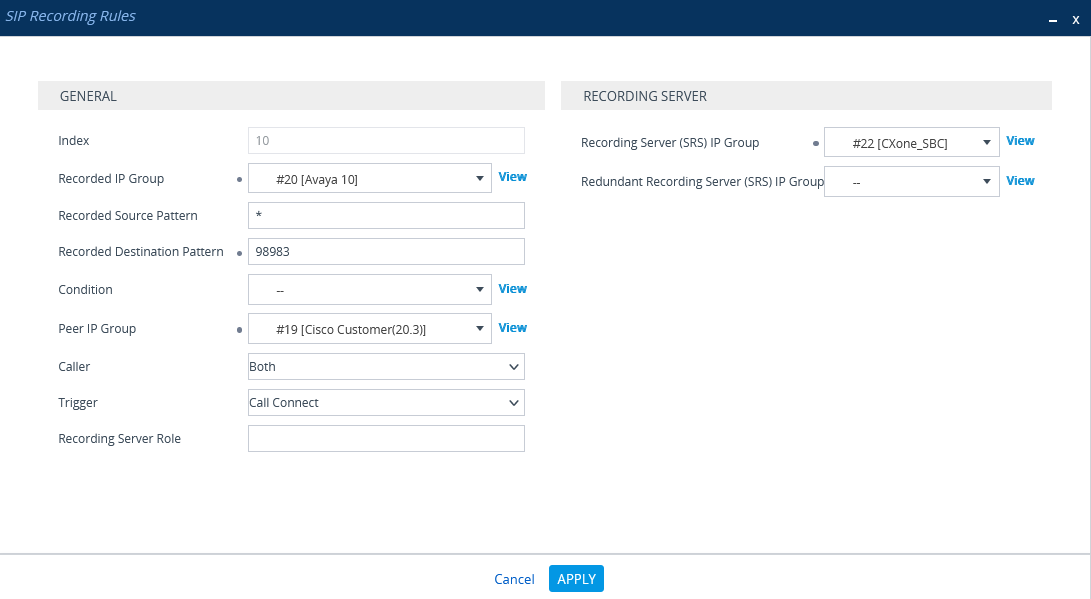

Dans la fenêtre Règles d’enregistrement SIP, sous GÉNÉRAL :

-

Dans la liste Groupe IP enregistré, sélectionnez l’ID de groupe existant côté agent.

-

Dans le champ Modèle source enregistré, saisissez le préfixe source à enregistrer.

-

Dans le champ Modèle de destination enregistré, saisissez le préfixe de destination à enregistrer.

-

Dans la liste Groupe IP pair, sélectionnez l’ID de groupe côté fournisseur de services.

-

Dans la liste Appelant, sélectionnez Les deux.

-

-

Sous SERVEUR D’ENREGISTREMENT :

-

Dans la liste Groupe IP du serveur d’enregistrement (SRS), sélectionnez le groupe IP précédemment créé pour l’enregistreur.

Voir Configurer le groupe IP pour le SBC CXone Mpower AudioCodes ou (environnements sécurisés uniquement) Configurer le groupe IP.

-

-

Cliquez sur APPLIQUER.

-

Une nouvelle ligne est ajoutée dans la section Routage de l’enregistrement SIP.

-

Pour enregistrer toutes les nouvelles informations, cliquez sur Enregistrer.

Envoyer un UCID au SBC CXone Mpower AudioCodes

Dans un environnement Avaya, l'identifiant d'appel universel (UCID) de chaque appel doit être envoyé au SBC CXone Mpower AudioCodes.

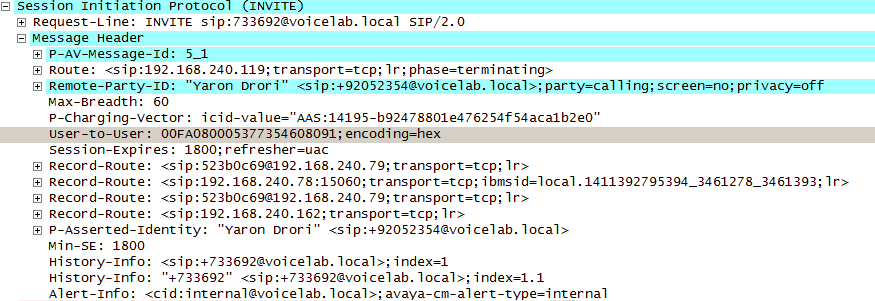

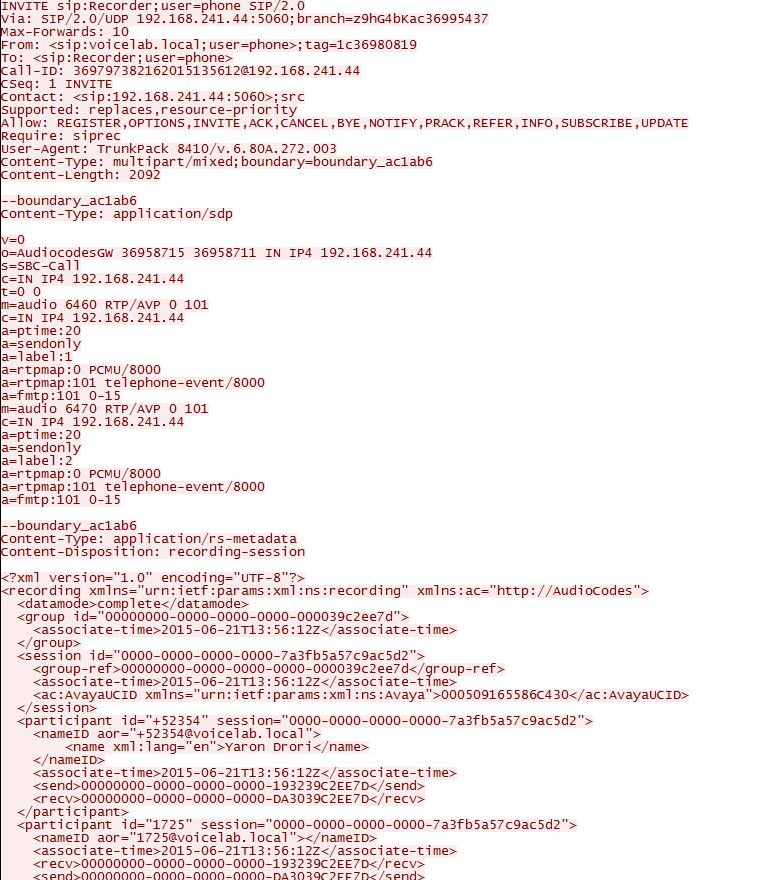

Pour les appels sortants, Avaya CM génère l’UCID et le convertit ensuite en informations d’utilisateur à utilisateur (UUI), qui sont envoyées du gestionnaire de session Avaya au SBC AudioCodes dans le champ Utilisateur à utilisateur de l’en-tête INVITE SIP, reportez-vous à l’image ci-dessous.

Dans une trace, l’UUI apparaît sous la forme d’une valeur hexadécimale, et dans un événement Avaya CTI, elle est affichée sous la forme d’un nombre décimal (l’UCID). L'UUI (qui contient l'UCID) est envoyé au SBC AudioCodes, qui envoie ensuite l'UCID au SBC AudioCodes CXone Mpower.

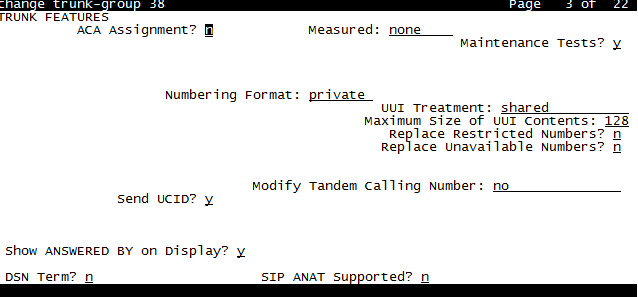

Sur Avaya CM, le traitement UUI doit être configuré comme Partagé sur la ligne réseau vers le gestionnaire de session Avaya.

L’UCID peut ou non être inclus dans un appel entrant, c’est-à-dire un appel dirigé du fournisseur de services vers un agent, lorsqu’il arrive au contrôleur SBC AudioCodes. Si l’UCID n’est pas inclus, le contrôleur SBC doit le générer.

Si l’UCID est déjà inclus dans un appel entrant, le contrôleur SBC ne doit pas générer un UCID différent.

Procédez comme suit pour activer la génération d’UCID Avaya dans le SBC.

-

Dans le menu, cliquez sur SIGNALISATION ET MÉDIA.

-

Sous AFFICHAGE DE LA TOPOLOGIE, développez ENTITÉS PRINCIPALES et sélectionnez Groupes IP.

-

Dans le tableau Groupes IP, sélectionnez le groupe IP pour Avaya et cliquez sur Modifier.

-

Dans la fenêtre Groupes IP, défilez jusqu’à AVANCÉ.

-

Dans la liste déroulante Format UUI, sélectionnez Activer.

-

Cliquez sur Appliquer.

-

Cliquez sur Enregistrer, puis sur Oui.

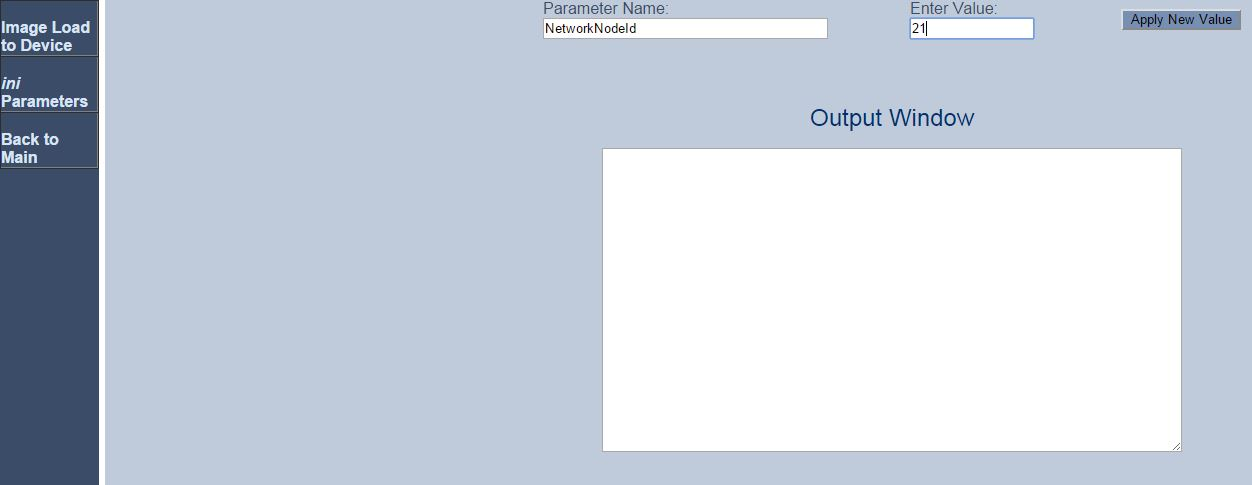

L’UCID comprend un identifiant du nœud qui l’a créé. Configurez la valeur de l’ID de nœud qui sera utilisé dans chaque UCID généré par le SBC AudioCodes.

-

Utilisez le navigateur pour accéder à la page d’administration du SBC AudioCodes. Saisissez cette URL :

Http://AudioCodes IP Address/AdminPage -

Connectez-vous en utilisant votre nom d’utilisateur et votre mot de passe.

-

Cliquez sur Paramètres ini.

-

Dans le champ Nom du paramètre, tapez NetworkNodeId.

-

Dans le champ Saisir la valeur, saisissez un ID de nœud unique. Cet ID de nœud doit être un ID unique qui n’est utilisé par aucun Avaya CM sur le réseau local.

-

Cliquez sur Appliquer une nouvelle valeur.

Une fois qu'un appel est établi via le SBC AudioCodes, le SBC envoie un message SIP INVITE au SBC AudioCodes CXone Mpower. Après confirmation par le SBC CXone Mpower AudioCodes, le SBC bifurque l'audio et l'envoie au SBC CXone Mpower AudioCodes.

Le SBC CXone Mpower AudioCodes est censé recevoir l'UCID dans le message SIP INVITE envoyé depuis le SBC lors d'un appel entrant ou d'un appel sortant. Voici un exemple de la partie métadonnées d'un message SIP INVITE envoyé du SBC au SBC CXone Mpower AudioCodes, le<ac:AvayaUCID > 0015EE805586C304</ac:AvayaUCID> l'élément contient l'UCID.

Par exemple, la valeur de l’UCID est ici mise en évidence :

<ac:AvayaUCID >0015EE805586C304</ac:AvayaUCID>

Préparer l’environnement Avaya SBC for Enterprise (SBCE)

Cette section décrit comment préparer l’environnement Avaya à l’intégration de Session Border Controller for Enterprise (SBCE) avec l’environnement Real-Time Third Party Telephony Recording (Multi-ACD) pour la communication SIPREC.

Les versions Avaya SBCE prises en charge sont 8.1.3, 10.1 et 10.2..

Les procédures décrites dans ce guide ne sont que des recommandations et doivent être effectuées par un ingénieur de site Avaya certifié.

Pour des informations complètes sur la configuration du commutateur Avaya, voir la documentation Avaya.

Lorsque vous effectuez ces procédures, ne sélectionnez pas la valeur par défaut d’Avaya (*) dans les étapes où une valeur spécifique (p. ex., un protocole de transport spécifique) est indiquée.

Flux de travail

Utilisez ce flux de travail pour configurer l’enregistrement actif Avaya SBCE avec Real-Time Third Party Telephony Recording (Multi-ACD).

Le SBC doit avoir un certificat TLS valide. Le certificat doit être signé par une autorité de certification (AC) de confiance répertoriée dans la section Autorités de certification prises en charge pour SIPREC.

Avant de commencer ce processus, vous devez vous assurer que les composants du site sont configurés.

-

Étape 1 : Configurer le TLS

-

Étape 2 : Configurer un serveur d’enregistrement

-

Étape 3 : Créer un profil de routage

-

Étape 5 : Créer un profil d’enregistrement

-

Étape 6 : Créer une politique de session

-

Étape 7 : Créer une règle d’application

-

Étape 8 : Créer une règle de média

-

Étape 10 : Ajouter un flux de session

-

Étape 11 : Créer un flux de serveur

Configurer le TLS

Avant de commencer, assurez-vous que les profils Port TLS et Client TLS sont correctement configurés pour le segment de signalisation interne sous Réseau et flux > Interface de signalisation.

-

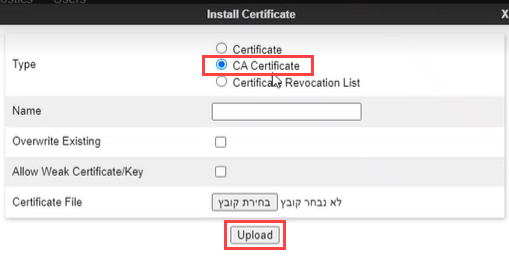

Sélectionnez Gestion TLS dans le menu.

-

Cliquez sur Certificats, et sous Certificats installés, affichez le certificat (par exemple, ASBC8.pem).

Il ne s’agit pas d’un certificat autosigné.

-

Pour obtenir le certificat, envoyez au représentant des services professionnels NiCE le certificat CA signé pour ce SBC.

-

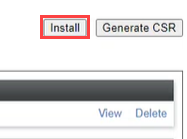

Une fois que vous avez obtenu le certificat NiCE, cliquez sur Installer.

-

Sélectionnez Certificat CA et fournissez un nom pour le certificat.

-

Cliquez sur Parcourir, naviguez jusqu’au certificat sur votre système.

-

Cliquer sur Téléverser.

Le certificat ASBC s’affiche sous Certificats installés.

-

Cliquez sur Profils des clients.

-

Cliquez sur Ajouter.

-

Indiquez un nom de profil.

-

Attribuez le certificat SBC à Certificat et le certificat NiCE aux Autorités de certification homologues.

-

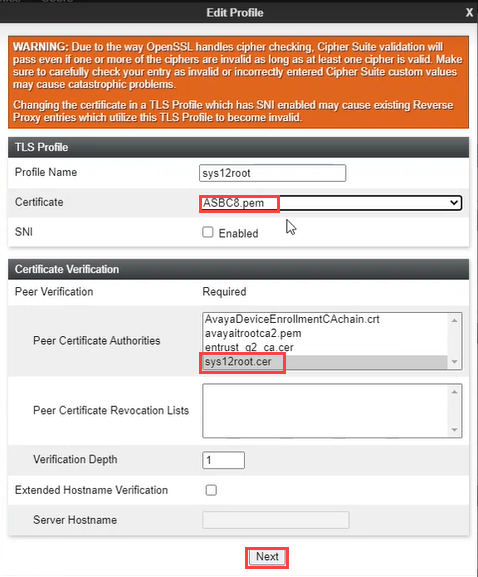

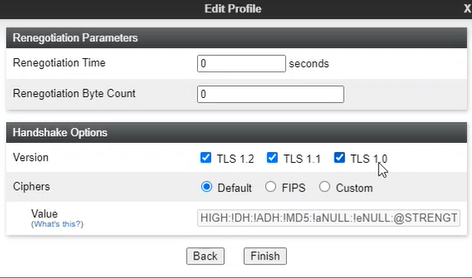

Cliquez sur Suivant.

-

Obtenez la version TLS auprès du représentant des services professionnels NiCE.

-

Cliquez sur Terminer. Le profil du client est affiché sous Profils des clients.

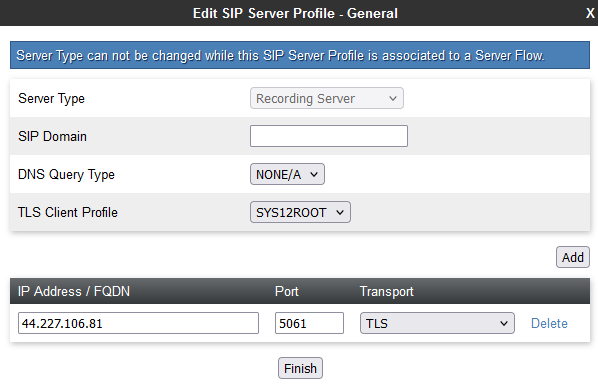

Configurer un serveur d’enregistrement

L’enregistrement des sessions est une exigence essentielle pour certaines entreprises. Cette procédure permet de configurer l’enregistrement des sessions pour SIPREC.

Pour configurer un serveur d’enregistrement :

-

Assurez-vous que les configurations pour le partage SIP entre le Gestionnaire de session et l’opérateur ont été effectuées.

-

Connectez-vous à l’interface Web de l’EMS avec les identifiants de l’administrateur.

-

Dans Appareil :, sélectionnez le nom de l’application SBC dans la liste déroulante.

-

Dans le volet de navigation gauche, sélectionnez Services > Serveurs SIP.

-

Sur la page Configuration du serveur, cliquez sur Ajouter.

-

Sur la page Ajouter un profil de configuration de serveur, dans le champ Nom du profil, saisissez un nom pour le nouveau profil de serveur.

-

Cliquez sur Suivant.

-

Dans la fenêtre Modifier le profil de configuration du serveur, dans le champ Type de serveur, cliquez sur Serveur d’enregistrement.

-

Pour Profil client TLS, sélectionnez le profil client que vous avez créé dans Configurer le TLS.

-

Dans le champ Adresse IP / FQDN, saisissez l'adresse IP du serveur SBC CXone Mpower AudioCodes.

-

Dans le champ Port, saisissez 5061.

-

Dans le champ Transport, sélectionnez le protocole de transfert TLS.

-

Cliquez sur Suivant.

-

Sur la page Ajouter une configuration de serveur - Avancé, pour sélectionner le profil d'interopérabilité, effectuez l'une des opérations suivantes :

-

Dans le champ Profil d’interconnectabilité, sélectionnez le profil avaya-ru.

Le profil avaya-ru est le profil d’interconnectabilité par défaut.

-

Clonez le profil d’interconnectabilité avaya-ru par défaut et sélectionnez le profil d’interconnectabilité cloné.

-

-

Vérifiez que la case Activer Grooming est cochée.

Pour un serveur d’enregistrement, le système sélectionne par défaut le champ Activer Grooming. Ne décochez pas la case Activer Grooming.

-

Cliquez sur Terminer.

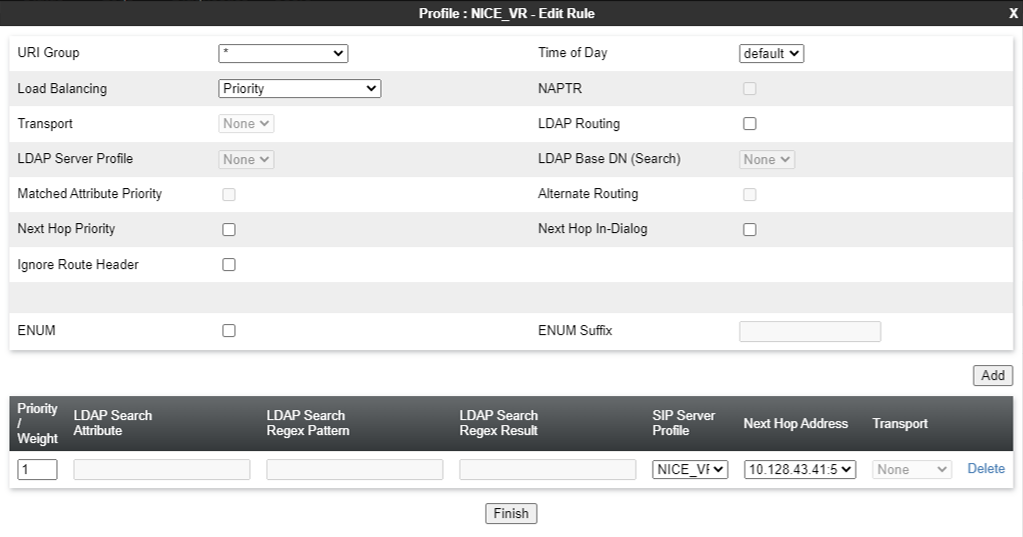

Créer un profil de routage

Un nouveau profil de routage doit être créé pour le serveur d’enregistrement. Les profils de routage définissent un ensemble spécifique de critères de routage des paquets qui sont utilisés en conjonction avec d’autres types de politiques de domaine. Les profils de routage identifient un flux d’appels particulier et déterminent ainsi les dispositifs de sécurité appliqués à ces paquets. Les paramètres définis par les profils de routage comprennent les paramètres de transport de paquets, les adresses des serveurs de noms et les méthodes de résolution, les informations de routage du saut suivant et les types de transport de paquets.

Pour créer un profil de routage :

-

Connectez-vous à l’interface Web de l’EMS avec les identifiants de l’administrateur.

-

Dans le volet de navigation, sélectionnez Profils de configuration > Routage. Le volet Application affiche les profils de routage existants. Le volet Contenu affiche les règles de routage qui composent le profil de routage sélectionné.

-

Dans le volet Application, cliquez sur Ajouter.

-

Saisissez un nom distinctif pour le nouveau profil de routage et cliquez sur Suivant.

-

Saisissez les informations demandées dans les champs appropriés, qui sont décrits dans le tableau ci-dessous.

Pour utiliser le routage alternatif, veillez à définir le champ Expiration trans. de l’onglet Minuteurs de Profils globaux > Interconnectabilité du serveur sur une courte durée appropriée. Toute demande envoyée par le serveur est interrompue si une réponse n’est pas reçue dans le délai fixé pour l’expiration de la transaction. Par conséquent, le routage alternatif ne fonctionne pas si le champ Expiration trans. est réglé sur la valeur par défaut de 32 secondes.

Nom du champ

Description

Groupe d’URI Indique le groupe d’URI auquel s’applique le profil de routage du saut suivant. Les valeurs possibles sont :

-

*

-

Urgence

Heure de la journée Indique l’heure à laquelle le serveur de réseau doit résoudre le profil de routage.

Pour les utilisateurs distants, n’utilisez pas le champ Heure du jour pour résoudre le profil de routage.

Équilibrage de la charge Indique le type d’option d’équilibrage de la charge.

Laissez la valeur par défaut.

Transport Indique l’adresse du saut suivant que vous devez configurer. Vous pouvez également sélectionner le type de transport. Le système utilise le type de transport du profil de routage pour acheminer le message. Saut suivant In-Dialog Indique la configuration du prochain saut pour le message In-Dialog. Si vous activez l’option Saut suivant In-Dialog, la demande In-Dialog essaiera d’utiliser la même entrée de routage pour acheminer le message. NAPTR Indique si le pointeur d’autorité de nommage est activé ou désactivé. Lorsque vous sélectionnez l’algorithme d’équilibrage de charge comme DNS/SRV, le système active la case à cocher NAPTR. Si vous désactivez NAPTR, vous devez spécifier le protocole de transport. Priorité au saut suivant Indique si, lorsque le SBC ne parvient pas à acheminer un message à l’aide de l’entrée de routage résolue à partir du message, c’est-à-dire à l’aide de l’URI de demande ou de l’en-tête d’itinéraire, le système enverra le message à l’entrée de routage alternative du profil de routage. Ignorer l’en-tête de route Indique si le SBCE d’Avaya ignorera l’en-tête de route. ENUM Indique si la prise en charge du protocole E.164 Number Mapping (ENUM) est activée. Suffixe ENUM Indique le suffixe ENUM qui est ajouté pour transformer le numéro en nom de domaine.

Ce champ n’est disponible que lorsque vous cochez la case ENUM.

Ajouter Ajoute une adresse de saut suivant. Priorité / Pondération Indique la priorité et la pondération attribuées aux options d’équilibrage de la charge.

Laissez la valeur par défaut.

Configuration du serveur Indique la configuration du serveur. Adresse du saut suivant Indique l’adresse IP ou le domaine du serveur de saut suivant. Vous pouvez ajouter jusqu’à 20 adresses de saut suivant. Transport Indique le type de transport pour chaque adresse de saut suivant. Sélectionnez le protocole de transport des paquets de signalisation sortants.

Les options prises en charge sont :

-

Aucun

-

TCP

-

UDP

Dans ce cas, le champ Type de transport commun n’est pas disponible. Vous pouvez sélectionner le type de transport en fonction de l’adresse du saut suivant.

-

-

Cliquez sur Terminer. Le volet Application affiche le nouveau profil de routage.

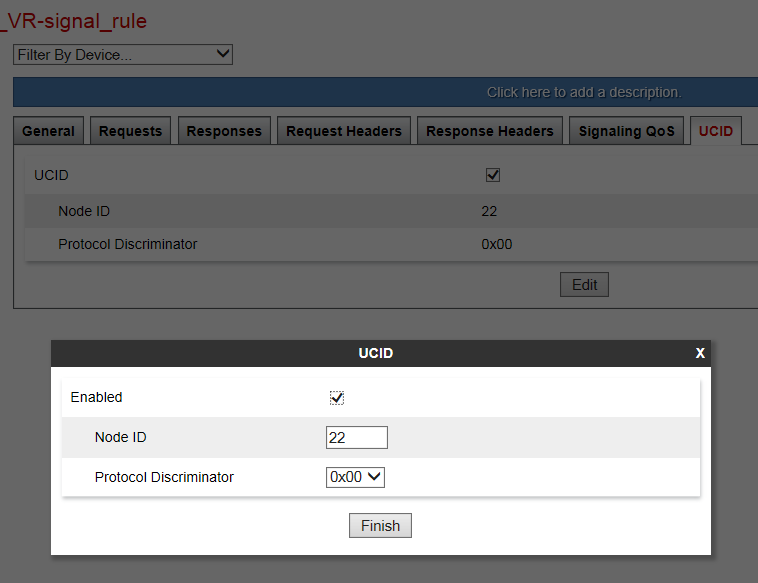

Activer UCID

L’UCID doit être activé pour les règles de signalisation utilisées sur le contenu du groupe de politiques de terminal du gestionnaire de session.

Pour activer l’UCID :

-

Connectez-vous à l’interface Web de l’EMS avec les identifiants de l’administrateur.

-

Dans le volet de navigation gauche, sélectionnez Politiques de domaine > Règles de signalisation. Le volet Application de gauche affiche les ensembles de règles de signalisation existants et le volet Contenu affiche les paramètres de l’ensemble de règles de signalisation sélectionné.

-

Cliquez sur la règle de signalisation qu’Avaya SBCE doit utiliser pour le Gestionnaire de session.

-

Cliquez sur l’onglet UCID.

-

Cliquez sur Modifier.

-

Cochez la case UCID pour l’activer.

-

Dans le champ ID de nœud, saisissez un ID de nœud. Chaque entité qui génère un UCID possède un ID de nœud. L’ID du nœud doit être unique dans une solution.

-

Dans le champ Discriminateur de protocole, cliquez sur 0x00. Le discriminateur de protocole configuré sur Avaya SBCE doit correspondre à la valeur configurée pour le Gestionnaire de communication. Si l’application Gestionnaire de communication CTI nécessite le discriminateur de protocole 0x04 pour l’ancienne application Centre d’interaction, vous pouvez définir le discriminateur de protocole sur 0x04.

-

Cliquez sur Terminer.

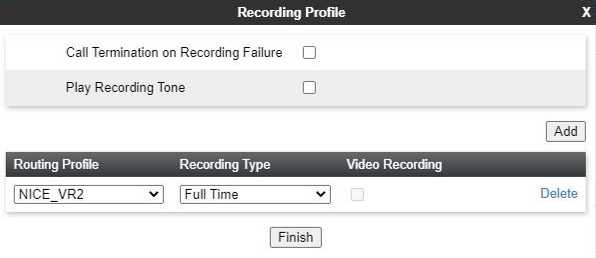

Créer un profil d’enregistrement

Pour créer un profil d’enregistrement :

-

Connectez-vous à l’interface Web de l’EMS avec les identifiants de l’administrateur.

-

Dans le volet de navigation gauche, sélectionnez Profils de configuration > Profil d’enregistrement.

-

Cliquez sur Ajouter dans la section Profils d’enregistrement pour ajouter un nouveau profil d’enregistrement.

-

Sélectionnez le profil de routage requis.

-

Sélectionnez Plein temps comme Type d’enregistrement.

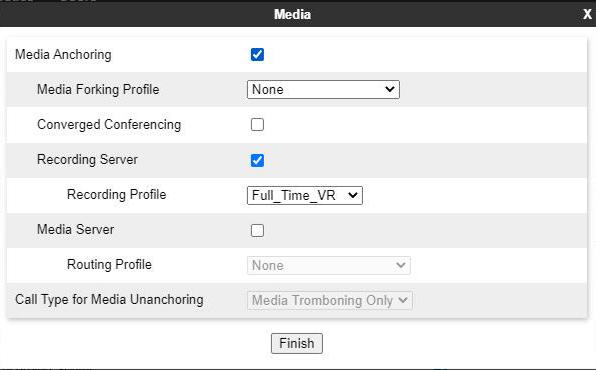

Créer une politique de session

Un type d’enregistrement et un profil de routage doivent être attribués en créant une nouvelle politique de session pour le serveur d’enregistrement.

Pour créer une politique de session pour un serveur d’enregistrement :

-

Connectez-vous à l’interface Web de l’EMS avec les identifiants de l’administrateur.

-

Dans le volet de navigation gauche, sélectionnez Politiques de domaine > Politiques de session. Le volet Application de gauche affiche les politiques de session existantes et le volet Contenu affiche les paramètres de la politique de session sélectionnée.

-

Dans le volet Applications, cliquez sur Ajouter.

-

Dans la fenêtre Politique de session, dans le champ Nom de la politique, saisissez un nom pour la nouvelle politique de session et cliquez sur Suivant. La deuxième fenêtre de politique de session s’affiche.

-

Cochez la case Ancrage média.

-

Cochez la case Serveur d’enregistrement.

-

Sélectionnez le profil d’enregistrement qui a été créé dans Créer un profil d’enregistrement.

Le profil de routage est affecté au profil d’enregistrement.

-

Dans le champ Type d’enregistrement, sélectionnez le type d’enregistrement requis. Les options disponibles sont Temps plein et Sélectif.

-

(Facultatif) Pour émettre une tonalité indiquant que l’appel est en cours d’enregistrement, cochez la case Jouer une tonalité d’enregistrement.

La tonalité d’enregistrement par défaut est le fichier d’ondes CALL_CONNECTING. Si nécessaire, vous pouvez remplacer la tonalité par défaut par un nouveau fichier WAV de courte durée.

-

(Facultatif) Pour configurer Avaya SBCE afin de mettre fin à la session lorsque les serveurs d’enregistrement ne répondent pas, cochez la case Fin de l’appel en cas d’échec de l’enregistrement.

-

Dans le champ Profil de routage, sélectionnez le profil de routage qu’Avaya SBCE doit utiliser pour le serveur d’enregistrement.

-

Cliquez sur Terminer.

Créer une règle d’application

Une nouvelle règle d’application doit être créée pour le serveur d’enregistrement. Les règles d’application définissent le type d’applications de communications unifiées (UC) basées sur le SBC protégé par Avaya SBCE. Vous pouvez également spécifier le nombre maximum de sessions vocales et vidéo simultanées que votre réseau peut traiter avant l’épuisement des ressources. Les règles d’application font partie de la configuration du groupe de politiques de terminal. Une règle d’application personnalisée ou la règle d’application par défaut peut être sélectionnée dans une liste lors de la configuration pendant la création d’un groupe de politiques de terminal.

La fonction Règles d’application est disponible dans le menu Politiques de domaine.

Avaya fournit un ensemble de règles d’application par défaut nommé Par défaut. Ne modifiez pas cette règle, car une configuration incorrecte pourrait faire échouer les appels ultérieurs.

Pour configurer une règle d’application pour un serveur d’enregistrement :

-

Connectez-vous à l’interface Web de l’EMS avec les identifiants de l’administrateur.

-

Dans le volet de navigation gauche, sélectionnez Politiques de domaine > Règles d’application. Le volet Application gauche affiche les ensembles de règles d’application existants et le volet Contenu affiche les paramètres qui composent l’ensemble de règles d’application sélectionné.

-

Dans le volet Règles d’application de gauche, cliquez sur Ajouter.

-

Dans la fenêtre Règle d’application, saisissez un nom pour la nouvelle règle d’application et cliquez sur Suivant. La deuxième fenêtre Règle d’application s’affiche.

-

Saisissez les informations demandées dans les champs décrits ci-dessous.

Nom du champ

Description

Type d’application Indique le type d’application SIP pour lequel cette règle d’application est configurée. Les valeurs possibles sont :

-

Audio

-

Vidéo

Dans Indique si la règle d’application s’applique au trafic audio et vidéo entrant dans le réseau de l’entreprise.

Non-adhésion Indique si la règle d’application s’applique au trafic audio et vidéo provenant du réseau de l’entreprise.

Nombre maximum de sessions simultanées Indique le nombre maximum de sessions d’application simultanées qui peuvent être actives pour le type d’application sélectionné. Les demandes supplémentaires sont bloquées lorsque ce seuil est dépassé. Nombre maximal de sessions par terminal Indique le nombre maximum de sessions d’application qui peuvent être actives pour un terminal. Les demandes supplémentaires sont bloquées lorsque ce seuil est dépassé. Prise en charge CDR Indique le type de prise en charge des enregistrements détaillés des appels (CDR). Les valeurs possibles sont :

-

Aucun : Aucun enregistrement détaillé des appels n’est fourni.

-

Avec RTP : Les enregistrements détaillés des appels avec la qualité des appels et les statistiques des appels sont fournis en plus des changements dans les états des appels.

-

Sans RTP : Les enregistrements détaillés des appels avec seulement les changements dans les états d’appel sont fournis.

RTCP Keep-Alive Indique si la fonctionnalité RTCP Keep-Alive est activée. -

-

Cliquez sur Terminer pour enregistrer, puis quittez et revenez à la page Règles d’application.

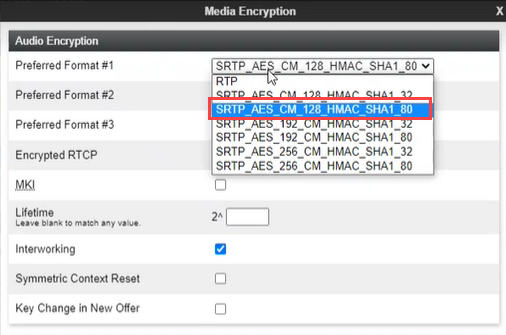

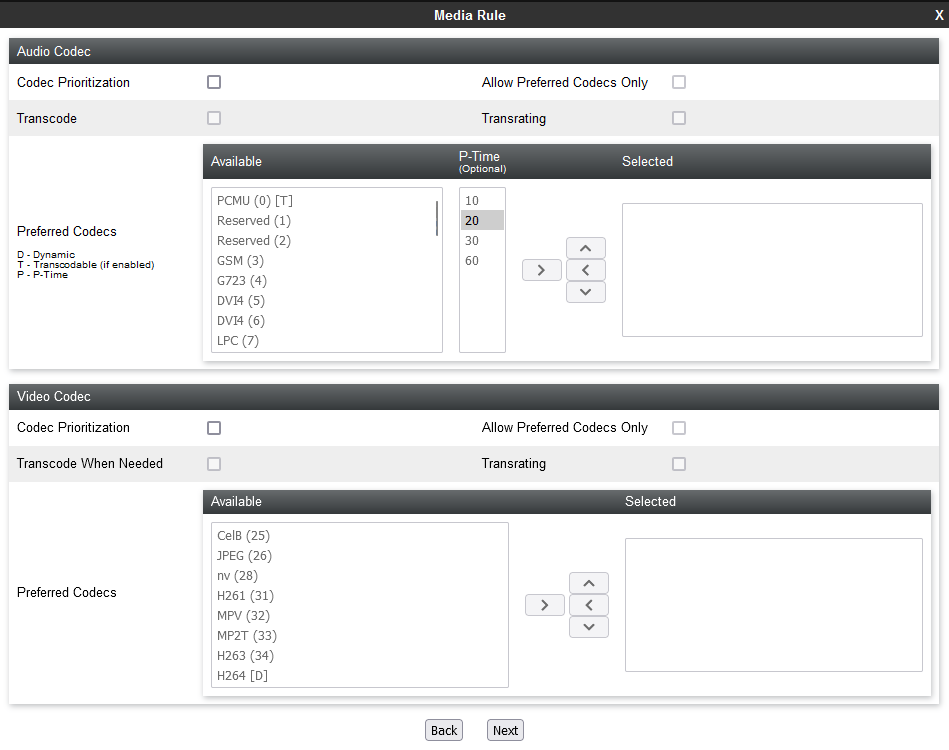

Créer une règle de média

Une nouvelle règle de média doit être créée pour le serveur d’enregistrement. Pour les appels SRTP, vérifiez que l’interfonctionnement est activé.

Pour créer une règle de média pour un serveur d’enregistrement :

-

Connectez-vous à l’interface Web de l’EMS avec les identifiants de l’administrateur.

-

Dans le volet de navigation gauche, sélectionnez Politiques de domaine > Règles de média. Le volet Applications affiche les ensembles de règles de média existants et le volet Contenu affiche les paramètres de l’ensemble de règles de média sélectionné.

-

Dans le volet Règles d’application de gauche, cliquez sur Ajouter.

-

Dans la fenêtre Règle de média, saisissez un nom pour la nouvelle règle de média.

-

Cliquez sur Suivant.

-

Dans l’onglet Chiffrement audio, sous la zone Chiffrement audio, cliquez sur la liste déroulante et sélectionnez :

-

le chiffre SRTP_AES_CM_128_HMAC_SHA1_80 pour Format préféré 1.

-

le chiffre SRTP_AES_CM_128HMAC_SHA1_32 pour Format préféré 2.

-

AUCUN pour Format préféré 3.

-

-

Cliquez sur Suivant.

-

Real-Time Third Party Telephony Recording (Multi-ACD) SIPREC ne prend en charge que les codecs audio G711A, G711U, G729 et G729A. Le SBC CXone Mpower AudioCodes rejettera l'offre s'il n'y a pas de codec correspondant dans l'offre SDP. Dans la section Codec audio, cochez la case Priorisation des codecs et sélectionnez les codecs pris en charge comme codecs préférés.

-

(Facultatif) Cochez la case Autoriser les codecs préférés uniquement.

-

(Facultatif) Si vous avez besoin de transcoder les médias, cochez la case Transcoder.

Pour les appels transcodés, vous devez configurer le codec transcodé G711 ou définir la priorité du codec sur G711MU. Pour SIPREC, un côté de l’appel est transcodé et l’autre côté doit être en G711 ou vice versa. Les médias peuvent être transmis à l’enregistreur par le codec G711.

-

(Facultatif) Dans la colonne Disponible, sélectionnez les codecs audio et DTMF dynamiques préférés que l’enregistreur prend en charge, puis cliquez sur >.

-

(Facultatif) Si la tonalité d’enregistrement est activée, sélectionnez les codecs préférés telephone-event et G729.

-

Cliquez sur Suivant.

-

(Facultatif) Activez BFCP, FECC et ANAT si nécessaire.

-

Cliquez sur Terminer.

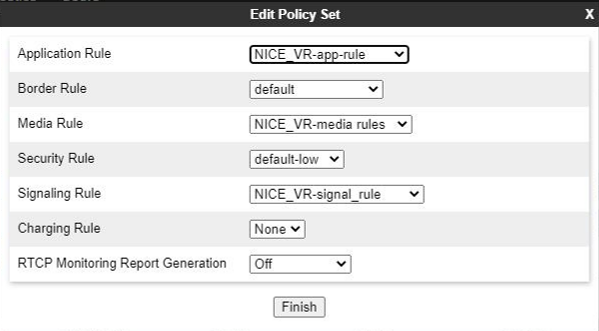

Créer un groupe de politiques de terminal

Un nouveau groupe de politiques de terminal doit être créé pour le serveur d’enregistrement.

Avaya fournit un ensemble de règles de signalisation par défaut nommé Par défaut. Ne modifiez pas cet ensemble de règles, car une configuration incorrecte pourrait faire échouer les appels ultérieurs.

Pour créer un groupe de politiques de terminal pour un serveur d’enregistrement :

-

Connectez-vous à l’interface Web de l’EMS avec les identifiants de l’administrateur.

-

Dans le volet de navigation gauche, sélectionnez Politiques de domaine > Groupes de politiques de terminal. Le volet Application affiche les groupes de politiques définis et le volet Contenu affiche les paramètres du groupe de politiques sélectionné.

Au moins un ensemble de règles de sécurité doit être défini avant qu’un groupe de politiques puisse être créé. Si vous ne créez pas de règle de sécurité, Avaya SBCE affiche une invite à créer une telle règle.

-

Dans le volet Application de gauche, cliquez sur Ajouter. La fenêtre Groupe de politiques s’affiche.

-

Dans le champ Nom du groupe, saisissez un nom pour le nouveau groupe de politiques de terminal et cliquez sur Suivant. Le système affiche la deuxième fenêtre Groupe de politiques, dans laquelle vous devez définir les paramètres du groupe de politiques.

-

Saisissez les paramètres appropriés et cliquez sur Terminer. Le volet Application affiche le groupe de politiques de terminal nouvellement créé. Lorsque vous cliquez sur le groupe de politiques de terminal, le système affiche les détails dans le volet Contenu. Les champs du groupe de politiques de terminal sont décrits ci-dessous.

Nom du champ

Description

Nom du groupe Indique le nom du groupe de politiques de terminal.

Règle d’application Indique la règle d’application qui déterminera les applications qui utiliseront ce groupe de politiques.

Règle des frontière Indique la règle de frontière qui déterminera les applications qui utiliseront ce groupe de politiques.

Règle de média Indique la règle de média qui sera utilisée pour faire correspondre les paquets de média. Règle de sécurité Indique la règle de sécurité qui déterminera les politiques de sécurité Avaya SBCE à appliquer lorsque ce groupe de politiques est activé. Règle de signalisation Indique la règle de signalisation qui sera utilisée pour faire correspondre les paquets de signalisation SIP.

-

Cliquez sur Terminer.

Ajouter un flux de session

Un flux de session pour le serveur d’enregistrement doit être ajouté.

Si vous avez un renvoi d’appel en épingle entre un travailleur distant et une liaison, vous devez créer trois flux de session :

-

Flux de session 1 entre la liaison et le gestionnaire de session 1.

-

Flux de session 2 entre le gestionnaire de session 2 et le travailleur distant.

-

Flux de session 3 pour le flux en épingle entre la liaison et le travailleur distant.

Pour ajouter un flux de session :

-

Vérifiez que vous avez prévu suffisamment de ports RTC pour l’interface média dans la direction du réseau d’entreprise.

Par exemple, si vous avez besoin de 1 000 ports pour les appels, vous devez provisionner 2 000 ports pour les ports pairs utilisés par RTP et les ports impairs utilisés par RTCP. Pour ajouter SIPREC, vous devez provisionner 4 000 autres ports à l'intérieur et à l'extérieur de RTP sur le serveur SBC CXone Mpower AudioCodes.

-

Connectez-vous à l’interface Web de l’EMS avec les identifiants de l’administrateur.

-

Dans le volet de navigation gauche, sélectionnez Réseau et flux > Flux de session.

-

Dans le volet Application, cliquez sur le périphérique Avaya SBCE pour lequel vous souhaitez créer un nouveau flux de session. Le volet Contenu affiche les flux de session actuellement définis pour ce périphérique Avaya SBCE.

-

Cliquez sur Ajouter.

-

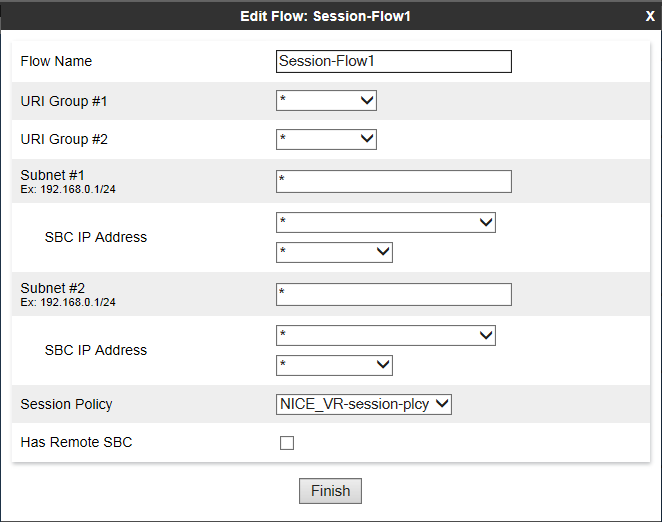

Dans la fenêtre Modifier le flux, dans le champ Nom du flux, saisissez le nom du flux de session.

-

Pour les champs Groupe URI 1 et Groupe URI 2, choisissez l’une de ces options :

-

Sélectionnez la stratégie de groupe URI qui sera utilisée pour identifier la source ou la destination de l’appel et pour restreindre les appels enregistrés par Avaya SBCE.

-

Laissez la valeur par défaut * pour enregistrer tous les appels.

-

-

Pour les champs Sous-réseau 1 et Sous-réseau 2, choisissez l’une de ces options :

-

Saisissez les adresses de sous-réseau. Vous pouvez spécifier les adresses de sous-réseau de la source et de la destination.

-

Laissez la valeur par défaut * pour enregistrer tous les appels.

-

-

Dans le champ Adresse IP SBC, sélectionnez le nom de réseau (nom d’hôte) et l’adresse IP du serveur Avaya SBCE.

-

Dans le champ Politique de session, sélectionnez la politique de session que vous avez créée pour le serveur d’enregistrement dans Créer une politique de session.

-

Cliquez sur Terminer.

Créer un flux de serveur

Un flux de serveur doit être créé pour chaque serveur d’enregistrement.

Pour une configuration de travailleur à distance, créez un flux de serveur pour un travailleur à distance. Vérifiez que l’interface A1 du travailleur à distance est définie comme interface de réception et que l’interface Avaya SBCE vers l’enregistreur est définie comme interface de signalisation pour le flux du serveur.

Pour créer manuellement un nouveau flux de serveur :

-

Connectez-vous à l’interface Web de l’EMS avec les identifiants de l’administrateur.

-

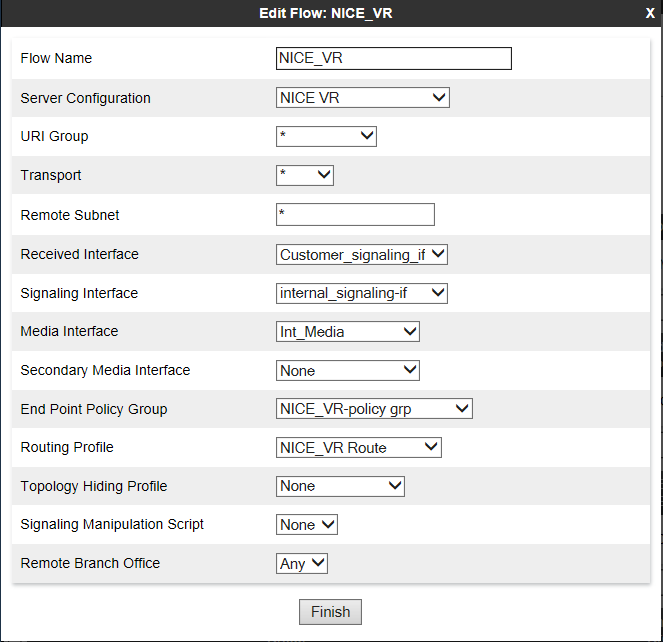

Dans le volet de navigation de gauche, naviguez jusqu’à Réseau et flux > Flux de terminal.

-

Le volet Application répertorie les périphériques de sécurité Avaya SBCE enregistrés auxquels le nouveau flux sera appliqué. La zone de contenu affiche une liste ordonnée des flux d’appels de l’abonné ou du serveur pour les dispositifs de sécurité Avaya SBCE sélectionnés.

-

Dans le volet Application, sélectionnez le périphérique Avaya SBCE pour lequel le nouveau flux de terminal de serveur est créé. Le système affiche l’écran Flux de terminal, qui présente les flux actuellement définis pour ce dispositif Avaya SBCE.

-

Cliquez sur l’onglet Flux de serveur.

-

Cliquez sur Ajouter.

-

Dans la fenêtre Modifier le flux, saisissez les informations dans les champs.

-

Cliquez sur Terminer.